A virtuális fegyverkezési verseny új szakaszába lépünk. A támadók rendkívül kitérő, adaptív kártevőket hoznak létre, hogy elrejtőzhessenek a felderítő szoftverek elől. A kiberbűnözők fáradhatatlanul dolgoznak azon, hogy kihasználják az alkalmazások sebezhetőségeit, és jogosulatlanul hozzáférjenek értékes adatokhoz. Ezért az alkalmazásbiztonság (AppSec) legjobb gyakorlatainak megértése és követése elengedhetetlen.

Vincent Lin és YiYi Miao szoftverbiztonsági szakértőket kértük meg, hogy adjanak tanácsot a bevált alkalmazásbiztonság megvalósításához szükséges legjobb gyakorlatokról. Segítségükkel mélyre merülünk az alkalmazások védelmének leghatékonyabb és legpraktikusabb módszereiben, és megvédjük szervezetét a kiberfenyegetésektől.

Alkalmazásbiztonsági tippek:

1. Értse meg, miért fontos az alkalmazásbiztonság.

2. Hozzon létre egy fenyegetettségi modellt.

3. Biztonságos szoftverfejlesztési életciklus (SDLC) kialakítása.

4. Kövesse az OWASP által meghatározott legjobb webes alkalmazásbiztonsági gyakorlatokat.

5. Hozzon létre biztonságközpontú kultúrát.

6. Erős hitelesítés és hozzáférés-ellenőrzés bevezetése.

7. Rendszeresen frissítse és javítsa alkalmazásait.

8. Rendszeresen ellenőrizze és auditálja az alkalmazást.

9. Titkosítási és egyéb adatvédelmi intézkedések végrehajtása.

10. Használja a megelőzési és felderítési technológiákat.

11. Kövesse a felhőalkalmazások biztonságára vonatkozó legjobb gyakorlatokat.

13. Végezzen rendszeres biztonsági tesztelést a biztonsági problémák feltárása érdekében.

1. Az alkalmazásbiztonság (AppSec) fontosságának megértése

A növekvő fenyegetettség

A kiberbiztonsági fenyegetések folyamatosan fejlődnek, és a támadók egyre kifinomultabb módszereket alkalmaznak a rendszerek veszélyeztetésére és az adatok ellopására. A kiberbűnözés globális költségei az előrejelzések szerint 2025-re elérik az évi 10,5 billió dollárt, ami a biztonságot kritikus jelentőségűvé teszi.

Vincent Lin, a kritikus infrastruktúrák védelmét szolgáló biztonságos szoftverek (CIP) létrehozásának szakértője kifejtette: "A fenyegetések köre drasztikusan megváltozott az elmúlt években. Vannak olyan szereplők, akiknek egyetlen célja, hogy betörjenek a számítógépes rendszerekbe és hálózatokba, hogy kárt tegyenek bennük, akár szórakozásból, akár haszonszerzés céljából. Ennek számos következménye van, de végül a szervezeteknek pénzbe kerül, és üzleti kockázatokat okoz"."

Megfelelés az ágazati szabályozásoknak

Különböző iparágak rendelkeznek az alkalmazásbiztonságra vonatkozó szabályozásokkal és szabványokkal, mint például az egészségügyi ágazatban az egészségügyi biztosítási hordozhatósági és elszámoltathatósági törvény (HIPAA), a pénzügyi szektorban pedig a PCI DSS (Payment Card Industry Data Security Standard ). A robusztus biztonsági gyakorlatok bevezetése támogatja a jogszabályi megfelelőséget és a súlyos bírságok elkerülését.

Yiyi Miao szoftverbiztonsági szakértő szerint: "A HIPAA technológiai megfelelési előírások betartatása minden alkalmazott és vállalkozó esetében kihívást jelenthet bármely egészségügyi szervezet számára. Ha figyelembe vesszük a szervezetekben egyre gyakrabban használt saját eszközök (Bring Your Own Device, BYOD) használatát, akkor ez gyorsan kezelhetetlen helyzetbe kerül"."

2. Fenyegetettségi modell létrehozása

E kihívások kezelésének egyik legfontosabb lépése a kockázatok megértése. A fenyegetések modellezése szükséges lépés az alkalmazások védelme felé. Ennek során a biztonsági csapatok megtalálják a potenciális fenyegetéseket és sebezhetőségeket az alkalmazásokban, hogy a biztonsági követelményeket rangsorolhassák, és az alkalmazásokat a biztonságot szem előtt tartva tervezhessék meg. Kövesse az alábbi lépéseket az alkalmazások biztonságát szolgáló fenyegetésmodell létrehozásához:

- Azonosítsa az eszközöket és azok értékét: A fenyegetésmodellezés első lépése az alkalmazás által védendő eszközök meghatározása. Ez magában foglalhatja az adatokat, a hardvert, a szoftvert és más erőforrásokat. Miután felismerte ezeket az eszközöket, el kell döntenie, hogy milyen értéket képviselnek a szervezet számára, és ennek megfelelően rangsorolnia kell őket.

- A potenciális veszélyek azonosítása: A következő lépés az alkalmazásodat fenyegető potenciális veszélyek felkutatása. Ez magában foglalhatja a hackerek támadásait, a bennfentes fenyegetéseket és a fizikai biztonsági kockázatokat. Vegye figyelembe az egyes fenyegetések lehetséges hatását az alkalmazására, és rangsorolja őket valószínűségük és súlyosságuk alapján.

- A sebezhetőségek megtalálása: Miután megtalálta a potenciális fenyegetéseket, meg kell találnia a sebezhetőségeket az alkalmazásban. Ez magában foglalhatja a szoftverkód, a hálózati infrastruktúra, a harmadik féltől származó könyvtárak és a felhasználói felületek sebezhetőségeit. Állítsa ezeket a sebezhetőségeket fontossági sorrendbe az alkalmazás biztonságára gyakorolt potenciális hatásuk alapján.

- Értékelje az egyes fenyegetések valószínűségét: A potenciális fenyegetések és sebezhetőségek feltárása után értékelje az egyes fenyegetések bekövetkezésének valószínűségét. Ez segíthet a biztonsági követelmények rangsorolásában, és biztosíthatja, hogy az alkalmazás úgy legyen megtervezve, hogy védelmet nyújtson a legjelentősebb fenyegetésekkel szemben.

- Enyhítési stratégiák: Végezetül dolgozzon ki enyhítési stratégiákat az alkalmazásban rejlő potenciális fenyegetések és sebezhetőségek kezelésére. Védekezzen a lehetséges támadások ellen a hozzáférés-szabályozás, titkosítás és egyéb biztonsági intézkedések bevezetésével.

Ne feledje, hogy a fenyegetések modellezése folyamatos folyamat, ezért elengedhetetlen, hogy folyamatosan értékelje és javítsa az alkalmazásbiztonsági intézkedéseket a fenyegetések modellezésének eredményei alapján.

3. Secure Software életciklus (SSDLC) létrehozása.

Ha már kialakította a szervezetére vonatkozó fenyegetettségi modellt, a fejlesztőcsapatok biztonságos szoftverfejlesztési életciklust (SSDLC ) vezethetnek be az alkalmazásfejlesztési folyamathoz. Lin elmagyarázza: "Az SSDLC egy olyan folyamat, amely a szoftvertermékek fejlesztéséhez szükséges tervezett tevékenységek sorozatából áll. Az SSDLC a biztonságot a szoftverfejlesztési életciklus minden fázisába beépíti - beleértve a követelménygyűjtést, a tervezést, a fejlesztést, a tesztelést és az üzemeltetést/karbantartást".

A biztonság integrálása minden fázisba

A biztonsági intézkedések integrálása a teljes fejlesztési folyamatba elengedhetetlen a hatékony alkalmazásbiztonsági program biztosításához. Ez magában foglalja a következőket:

- Követelménygyűjtés: Az alkalmazás biztonsági követelményeinek egyértelmű meghatározása, például az adatok titkosítása, a felhasználói hitelesítés és a hozzáférés ellenőrzése.

- Tervezés: Olyan biztonságos alkalmazásarchitektúra kialakítása, amely csökkenti a támadási felületet és biztonsági ellenőrzéseket tartalmaz.

- Végrehajtás: Használjon biztonságos kódolási gyakorlatokat, és kövesse az iparági szabványos irányelveket, például az Open Worldwide Application Security Project (OWASP) Top Ten-t, hogy minimalizálja a kódban lévő sebezhetőségeket.

- Tesztelés: Rendszeres alkalmazásbiztonsági tesztelés, beleértve a behatolásvizsgálatot, a sebezhetőségi vizsgálatot és a kód felülvizsgálatát, a biztonsági hibák felderítése és orvoslása érdekében.

- Telepítés: Megfelelő biztonsági intézkedések végrehajtása az alkalmazás termelési környezetében, például biztonságos szerverkonfigurációk és hálózati védelem.

- Karbantartás: Rendszeresen frissítse és javítsa az alkalmazást, figyelje a biztonsági incidenseket, és reagáljon az új fenyegetésekre, amint azok felmerülnek.

4. Az OWASP alapvető webalkalmazás-biztonsági legjobb gyakorlatai

A webes alkalmazások a ma leggyakrabban használt alkalmazások közé tartoznak. A webes alkalmazások biztonsága kulcsfontosságú minden olyan szervezet számára, amely meg akarja védeni adatait és hírnevét. Az Open Web Application Security Project (OWASP) a biztonsági csapatok és szakemberek útmutatását nyújtja. Sajnos sok szervezetnek még mindig szüksége van ezeknek a legjobb gyakorlatoknak a megvalósítására.

Az OWASP nyílt forráskódú forrásokat kínál a webes alkalmazások biztonságának javítására. Íme néhány bevált gyakorlatuk:

- Biztosítani kell, hogy a felhasználó minden bevitele feldolgozás előtt érvényesüljön. Ez magában foglalja a helyes adattípusok, hossz, formátum és tartomány ellenőrzését. A bemeneti érvényesítés végrehajtásával számos sebezhetőséget, például az SQL-injekciót és a keresztoldali szkriptelést (XSS) megelőzheti.

- Használjon erős hitelesítési és engedélyezési mechanizmusokat az alkalmazáshoz való hozzáférés ellenőrzésére. Ez magában foglalja a biztonságos jelszótárolási mechanizmusok, a kétfaktoros hitelesítés és más biztonsági intézkedések használatát a jogosulatlan hozzáférés megakadályozására.

- Kövesse a biztonságos kódolási gyakorlatokat a sebezhetőségek kockázatának minimalizálása érdekében. Ez magában foglalja a biztonságos kódolási technikák használatát, a nem biztonságos funkciók elkerülését, valamint a biztonsági szempontból felülvizsgált keretrendszerek és könyvtárak használatát. Ha gondoskodik a biztonságos kódról, megelőzheti a puffer túlcsordulásokat és a formázott karakterlánc sebezhetőségeket.

- Gondoskodjon arról, hogy a hibaüzenetek ne tartalmazzanak érzékeny információkat, és naplózzon minden biztonsággal kapcsolatos eseményt. Ez magában foglalja a sikertelen bejelentkezési kísérleteket és egyéb gyanús tevékenységeket. A biztonsággal kapcsolatos események naplózásával gyorsan észlelheti és reagálhat a biztonsági incidensekre.

- Használjon biztonságos munkamenet-kezelési technikákat a munkamenet eltérítésének és más támadások megelőzésére. Ez magában foglalja a biztonságos munkamenet-azonosítók használatát, a munkamenet-idők kikényszerítését, valamint a munkamenetek érvénytelenítését, amikor a felhasználók kijelentkeznek, vagy ha egy bizonyos ideig nem használják őket. A biztonságos munkamenet-kezelés megvalósításával megakadályozhatja, hogy a támadók hozzáférjenek az érzékeny információkhoz vagy jogosulatlan műveleteket hajtsanak végre.

- Erős titkosítási és visszafejtési technikák alkalmazása az adatok szállítás közbeni és nyugalmi védelme érdekében. Ez magában foglalja az iparági szabványos algoritmusok és kulcshosszúságok használatát, valamint a titkosítási kulcsok megfelelő védelmét. Az erős kriptográfia bevezetésével megakadályozhatja, hogy a támadók hozzáférjenek az adatokhoz vagy módosítsák azokat.

- Használjon hozzáférés-szabályozási mechanizmusokat az érzékeny erőforrásokhoz és funkciókhoz való hozzáférés korlátozására. Ez magában foglalja annak biztosítását, hogy a felhasználók csak a feladataik elvégzéséhez szükséges jogosultságokkal rendelkezzenek, és a hozzáférés-ellenőrzés minden alkalmazási szinten történő érvényesítését. Az adatokhoz vagy funkciókhoz való jogosulatlan hozzáférést a hozzáférés-szabályozás megvalósításával akadályozhatja meg.

- Rendszeres biztonsági tesztelés, beleértve a behatolásvizsgálatot és a sebezhetőségi vizsgálatot, a biztonsági hiányosságok azonosítása és kezelése érdekében. Automatizált eszközök és manuális technikák segítségével biztosítsa, hogy az alkalmazás biztonságos legyen.

- Kövesse a biztonságos telepítési gyakorlatokat a telepítés és konfigurálás során felmerülő biztonsági kockázatok megelőzése érdekében. Ez magában foglalja a biztonságos protokollok használatát, az alapértelmezett beállítások elkerülését és a biztonsági beállítások legjobb gyakorlatok szerinti konfigurálását.

- Rendelkezzen incidensreagálási tervvel a biztonsági incidensekre való gyors és hatékony reagálás érdekében. Ez magában foglalja annak biztosítását, hogy a személyzet minden tagja tisztában legyen a tervvel és az abban betöltött szerepükkel, valamint a terv rendszeres gyakorlását annak biztosítása érdekében, hogy a terv hatékony legyen.

Ezek a bevált gyakorlatok segíthetnek a webes alkalmazások biztonságossá tételében, valamint a szervezet adatainak és hírnevének védelmében . Ehhez azonban biztonságközpontú kultúrát kell kialakítania a szervezetében, amely bevezeti a bevált gyakorlatokat.

5. A biztonságtudatosság kultúrájának átvétele

Biztonsági képzés fejlesztőknek

A fejlesztők döntő szerepet játszanak a DevSecOps (fejlesztés, biztonság és üzemeltetés) terén, mivel az általuk írt kód sebezhetőségeket hozhat létre vagy előzhet meg. Fontos a rendszeres biztonsági képzés biztosítása a fejlesztői csapat számára, beleértve a biztonságos kódolási gyakorlatokat, a gyakori támadási vektorok ismeretét és az iparág-specifikus megfelelési követelményeket.

Biztonságtudatossági programok végrehajtása

Az erős biztonsági kultúra túlmutat a fejlesztői csapaton. Oktassa az összes alkalmazottat a biztonság fontosságáról és a biztonság fenntartásában betöltött szerepéről. Rendszeresen tartson biztonságtudatossági programokat, amelyek olyan témákat érintenek, mint az adathalász-támadások felismerése, az erős jelszavak használata és a gyanús tevékenységek jelentése.

6. Robusztus hitelesítési és hozzáférés-ellenőrzési mechanizmusok bevezetése

Többfaktoros hitelesítés (MFA) használata

Az MFA a védelem egy további rétegét növeli azáltal, hogy a felhasználóknak többféle azonosítást kell megadniuk az alkalmazáshoz való hozzáférés előtt. Az MFA-t a tudásalapú (jelszavak), a birtoklásalapú (tokenek) és az öröklésalapú (biometrikus) tényezők kombinációjával valósítja meg.

A legkisebb kiváltság elvének alkalmazása

A legkisebb jogosultság elve a felhasználók hozzáférését csak a minimálisan szükséges erőforrásokra és jogosultságokra korlátozza. A megfelelő felhasználói hozzáférési szintek meghatározásához és érvényesítéséhez szerepkör-alapú hozzáférés-szabályozás (RBAC) bevezetése.

7. Tartsa az alkalmazást frissítve és javítva

Tájékozódjon a sebezhetőségekről és javításokról

Rendszeresen figyelje az iparági forrásokat, például a gyártók webhelyeit és a biztonsági blogokat az új sebezhetőségekről és javításokról szóló információkért. Iratkozzon fel biztonsági levelezőlistákra és sebezhetőségi értesítő szolgáltatásokra, hogy naprakész maradjon a legújabb fenyegetésekkel kapcsolatban.

A Patch Management folyamat bevezetése

Fejlesszen ki egy olyan javításkezelést, amely értékeli, teszteli és azonnal telepíti a javításokat. Ennek a folyamatnak tartalmaznia kell egy visszaállítási tervet, ha egy javítás új problémákat vagy konfliktusokat vezet be.

Russ Miller, a javításkezelés szakértője elmagyarázza: "A sebezhetőségek javításainak soha véget nem érő áradatát követni kihívás, különösen a nagyobb vállalatok számára. Az idő azonban kulcsfontosságú, és a legtöbb szervezet bőséges időt hagy a potenciális támadóknak a támadásra".

8. Rendszeresen ellenőrizze és auditálja az alkalmazást

Folyamatos felügyelet bevezetése

Folyamatosan ellenőrizze alkalmazásait biztonsági események és anomáliák, például jogosulatlan hozzáférési kísérletek, adatszegések és gyanús tevékenységek tekintetében. Használjon biztonsági eszközöket, például behatolásérzékelő rendszereket (IDS), biztonsági információ- és eseménykezelő (SIEM) megoldásokat és alkalmazás-teljesítményfigyelő (APM) eszközöket, hogy betekintést nyerjen az alkalmazás biztonsági állapotába.

Rendszeres biztonsági ellenőrzések lefolytatása

Végezzen rendszeres biztonsági ellenőrzéseket a biztonsági intézkedések hatékonyságának értékelése érdekében. Ezeknek az auditoknak belső és külső értékelések kombinációját kell magukban foglalniuk, például behatolásvizsgálatot, sebezhetőségi vizsgálatot és jogszabályi megfelelőségi felülvizsgálatokat.

9. A titkosítás és a Secure adattárolás kihasználása

Adatok titkosítása

Használjon titkosítást az adatok védelmére, mind az adatátvitel során, mind a nyugalmi állapotban. A biztonságos adatátvitelhez olyan protokollokat alkalmazzon, mint a Secure Sockets Layer (SSL) vagy a Transport Layer Security (TLS), az adattároláshoz pedig olyan titkosítási algoritmusokat, mint az Advanced Encryption Standard (AES).

Kövesse az adattárolás legjobb gyakorlatait

Alkalmazza a biztonságos adattárolás legjobb gyakorlatait, például az érzékeny adatok elkülönítése a többi adattól, biztonságos adatbázis-konfigurációk használata és rendszeres adatmentés az adatvesztés elleni védelem érdekében.

10. Megelőzési és felderítési technológiák alkalmazása

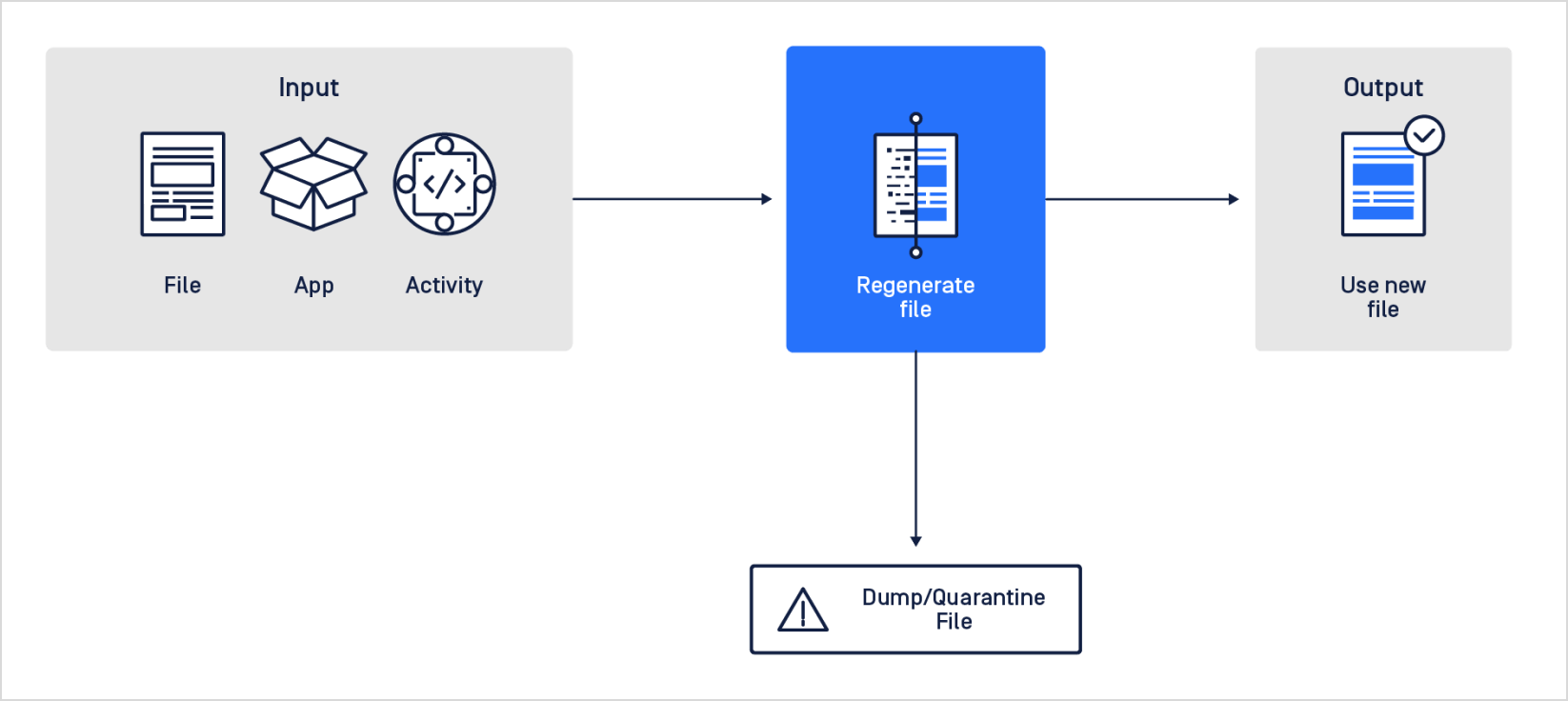

A legújabb proaktív technológiák hatékonyabb és eredményesebb megközelítést kínálnak a szervezetek védelmére a fájlfeltöltési fenyegetésekkel szemben.

Válasszon olyan technológiákat, amelyek a fejlett automatizálási funkciókat, például a tartalom hatástalanítását és rekonstrukcióját, a gépi tanulást, a homokozó dobozolást és a többszörös szkennelő motorokat kihasználva átfogó védelmet nyújtanak a fájlalapú támadások ellen. Ezekkel a technológiákkal a szervezetek automatizálhatják a feltöltött fájlok - beleértve az e-maileket, mellékleteket és archívumokat - vizsgálatát és elemzését a rosszindulatú programok, nulladik napi kihasználások és egyéb fenyegetések felderítése és megelőzése érdekében.

Annak biztosítása, hogy ezek a technológiák mesterséges intelligenciát, viselkedéselemzést és felhasználói viselkedéselemzést is tartalmazzanak, szintén javíthatja a fájlfeltöltés biztonságát. Ezen technológiák felhasználásával a szervezetek nagyobb rálátást nyerhetnek hálózatukra, észlelhetik az anomális viselkedést, és proaktívan megelőzhetik a potenciális fenyegetéseket, mielőtt azok kárt okoznának.

11. Legjobb gyakorlatok a Cloud biztonsága terén

Ahogy egyre több szervezet helyezi át webes alkalmazásait a felhőbe, a felhőalkalmazások biztonsága kritikus kérdéssé vált. Az iparág versenyt futott a felhőalapú alkalmazások védelmét segítő legjobb gyakorlatok kidolgozásával. Íme néhány példa:

- Győződjön meg arról, hogy a felhőalkalmazásai biztonságosan vannak konfigurálva. Ez magában foglalja az erős hitelesítési és engedélyezési mechanizmusok használatát, a hálózati biztonsági vezérlők konfigurálását, valamint annak biztosítását, hogy a titkosítás védje az adatokat átvitel és tárolás közben .

- Használjon személyazonosság- és hozzáférés-kezelési (IAM) megoldásokat a felhasználói identitások és a felhőalkalmazásokhoz való hozzáférés kezeléséhez. Ez magában foglalja a többfaktoros hitelesítést, a szerepkör alapú hozzáférés-szabályozást és a felhasználói tevékenység nyomon követését.

- A felhőalapú adatok védelme érdekében erős adatbiztonsági intézkedéseket kell bevezetnie. Ez magában foglalja a titkosítást, a hozzáférés-szabályozást, valamint az adathozzáférés és -használat nyomon követését. Győződjön meg arról, hogy megértette a megosztott felelősség modelljét a webes alkalmazások biztonsága érdekében.

- Vezessen be sebezhetőségkezelési gyakorlatokat a felhőalapú alkalmazások biztonsági sebezhetőségeinek azonosítása és kezelése érdekében. Ez magában foglalja a sebezhetőségek rendszeres keresését és az ismert sebezhetőségek mielőbbi javítását.

- Válasszon olyan felhőszolgáltatót, amely erős biztonsági intézkedésekkel rendelkezik. Ez magában foglalja annak biztosítását, hogy a szolgáltató erős fizikai biztonságot, hálózati biztonságot és hozzáférés-ellenőrzést kínáljon.

- A felhőalkalmazások folyamatos felügyeletének bevezetése a biztonsági incidensek gyors észlelése és az azokra való gyors reagálás érdekében. Ez magában foglalja a szokatlan felhasználói tevékenység, a hálózati forgalom és a rendszeraktivitás nyomon követését.

Ha követi ezeket a felhőbiztonsági bevált gyakorlatokat, biztosíthatja, hogy felhőalapú alkalmazásai biztonságosak és védettek legyenek a potenciális fenyegetésekkel szemben. A legújabb biztonsági fenyegetések és trendek ismerete, valamint a felhőbiztonsági intézkedések folyamatos értékelése és javítása alapvető fontosságú.

12. Secure A rosszindulatú szoftverek ellen a hálózati paramétereknél

A hálózati paraméterek biztosítása a ICAP (Internet Content Adaptation Protocol) segítségével hatékony módszer a rosszindulatú fájlfeltöltések megakadályozására. A ICAP lehetővé teszi a szervezetek számára, hogy valós időben vizsgálják és elemezzék a tartalmat, így azonosítani és blokkolni tudják a rosszindulatú fájlokat, mielőtt azok elérnék a rendeltetési helyüket. Azáltal, hogy a ICAP a meglévő hálózati eszközökkel, például webalkalmazás-tűzfalakkal, fordított proxykkal és SSL-ellenőrzőkkel, a szervezetek zökkenőmentesen hozzáadhatnak egy védelmi réteget a hálózatukhoz.

Továbbá a ICAP tartalomadaptációs és átalakítási képességei lehetővé teszik a szervezetek számára a házirendek érvényesítését és a tartalom módosítását az átvitel során, így a hálózaton keresztüli adatáramlás felett is részletes ellenőrzést biztosítanak számukra. A ICAP használatával a szervezetek hatékonyan biztosíthatják hálózati paramétereiket és megakadályozhatják a rosszindulatú fájlfeltöltéseket, javítva ezzel általános kiberbiztonsági helyzetüket.

13. Alkalmazásbiztonsági tesztelés

A tesztelés minden biztonsági program alapvető fontosságú része. A tesztelés segít megtalálni és kezelni a potenciális biztonsági kockázatokat, mielőtt a támadók kihasználhatnák azokat. Többféle alkalmazásbiztonsági tesztelés végezhető, például sebezhetőségi vizsgálat, behatolástesztelés és kódvizsgálat. Ezek a tesztek segítenek azonosítani az olyan sebezhetőségeket, mint az SQL-injekció, a cross-site scripting és a puffer túlcsordulások.

Fontos, hogy mind a kézi, mind az automatizált alkalmazásbiztonsági teszteléseket elvégezzük, hogy biztosítsuk az összes lehetséges sebezhetőség azonosítását és kezelését. Az automatizált webes alkalmazásbiztonsági tesztelési eszközök segítenek a tesztelési folyamat egyszerűsítésében és a sebezhetőségek hatékonyabb azonosításában. Az automatizált eszközök azonban nem feltétlenül találnak meg minden potenciális sebezhetőséget, ezért a manuális tesztelésre is szükség van.

A harmadik fél által végzett tesztelés azért is hasznos, mert objektív értékelést ad a biztonsági helyzetről, és azonosítja azokat a sebezhetőségeket, amelyek a belső tesztelés során esetleg kimaradtak. A rendszeres teszteléssel hozzájárulhat ahhoz, hogy alkalmazásai biztonságosak és védettek legyenek a potenciális biztonsági fenyegetésekkel szemben.

Következtetés

A mai digitális környezetben a biztonság kulcsfontosságú a vállalkozások számára az adatok védelme és az ügyfelek bizalmának fenntartása érdekében. A legjobb biztonsági gyakorlatok alkalmazásával jelentősen csökkentheti a biztonsági kockázatot, a kiberfenyegetéseket, és megvédheti szervezete értékes eszközeit.

App Sec GYIK

K: Mi az app sec, és miért fontos?

V: Az alkalmazásbiztonság azokat az intézkedéseket és gyakorlatokat jelenti, amelyeket az alkalmazások külső fenyegetésekkel, rosszindulatú szoftverekkel, adatszegésekkel és sebezhetőségekkel szembeni védelmére alkalmaznak. Alapvető fontosságú a személyazonosításra alkalmas információk (PII) védelme, az ügyfelek bizalmának fenntartása és az iparági szabályozásoknak való megfelelés biztosítása szempontjából. Ez a legjobb szoftverbiztonsági gyakorlatok kiterjesztése.

K: Mi a Secure Software életciklus ( Secure )?

V: A Secure Software életciklus ( Secure ) egy olyan megközelítés, amely a biztonsági intézkedéseket a szoftverfejlesztési folyamat teljes folyamatába integrálja. Ez magában foglalja a biztonságra összpontosító tevékenységeket a követelménygyűjtés, a tervezés, a megvalósítás, a tesztelés, a telepítés és a karbantartás fázisaiban.

K: Hogyan teremthetem meg a biztonságtudatosság kultúráját a szervezetemben?

V: A biztonságtudatos kultúra ápolása a fejlesztők rendszeres biztonsági képzésével, az összes alkalmazott számára szervezett biztonságtudatossági programokkal, valamint a biztonság fenntartásáért való közös felelősségvállalás előmozdításával.

K: Mi az a többfaktoros hitelesítés (MFA), és miért elengedhetetlen a biztonság szempontjából?

V: A többtényezős hitelesítés (MFA) egy olyan biztonsági módszer, amely megköveteli a felhasználóktól, hogy egy alkalmazáshoz való hozzáférés előtt többféle azonosítást adjanak meg. Az alkalmazás biztonsága szempontjából elengedhetetlen, mert egy további védelmi réteget ad, megnehezítve a támadók számára az illetéktelen hozzáférést.

K: Milyen legjobb gyakorlatok vannak a biztonságos adattároláshoz?

V: Az adattárolás biztonsága elengedhetetlen az érzékeny információk kiberfenyegetésekkel szembeni védelméhez. Ennek érdekében a szervezetek olyan bevált gyakorlatokat alkalmazhatnak, mint az adatok titkosítása, az adatok elkülönítése, biztonságos adatbázis-konfigurációk használata és az adatok rendszeres biztonsági mentése. Emellett a valós idejű fenyegetettségi intelligencia és a rosszindulatú programok vizsgálata hatékony megoldást jelent a látens kitörések megelőzésére és a kibertámadások elleni folyamatos védelem biztosítására.

K: Milyen gyakran kell biztonsági ellenőrzéseket végeznem az alkalmazásomban?

V: A biztonsági ellenőrzések gyakorisága olyan tényezőktől függ, mint az alkalmazás összetettsége, a szabályozási követelmények, a webkiszolgáló, a biztonsági csapat és a szervezet kockázati profilja. Mindazonáltal ajánlott rendszeres, időszakos auditokat végezni.

K: Melyek a webes alkalmazások legjobb gyakorlatai?

V: Az OWASP-hez hasonló szervezetek webes alkalmazásbiztonsági bevált gyakorlatainak követése korlátozza a biztonsági problémákat. Többet megtudhat arról, hogy az OWASP hogyan segít a webalkalmazás biztonsági tervezetének kezelésében, és hogyan akadályozza meg, hogy a támadók a biztonsági problémákat a biztonsági csapat előtt megtalálják.