MetaDefender Sandbox 2.4.0 jelentős előrelépést jelent a fenyegetések észlelése, a vállalati integráció és a felhasználói élmény terén. Az új emulációs képességekkel, a zökkenőmentes SSO-támogatással és a gazdagított felhasználói felületű munkafolyamatokkal ez a kiadás lehetővé teszi a biztonsági csapatok számára a fenyegetések gyorsabb és pontosabb elemzését. Fedezze fel, mi az újdonság, mi a javulás, és hogyan lett okosabb a fenyegetések elleni védelem.

Újdonságok

Ez a kiadás erőteljes új funkciókat hoz, amelyek célja a vállalati felkészültség, a felhasználói hozzáférés és az elemzési mélység javítása.

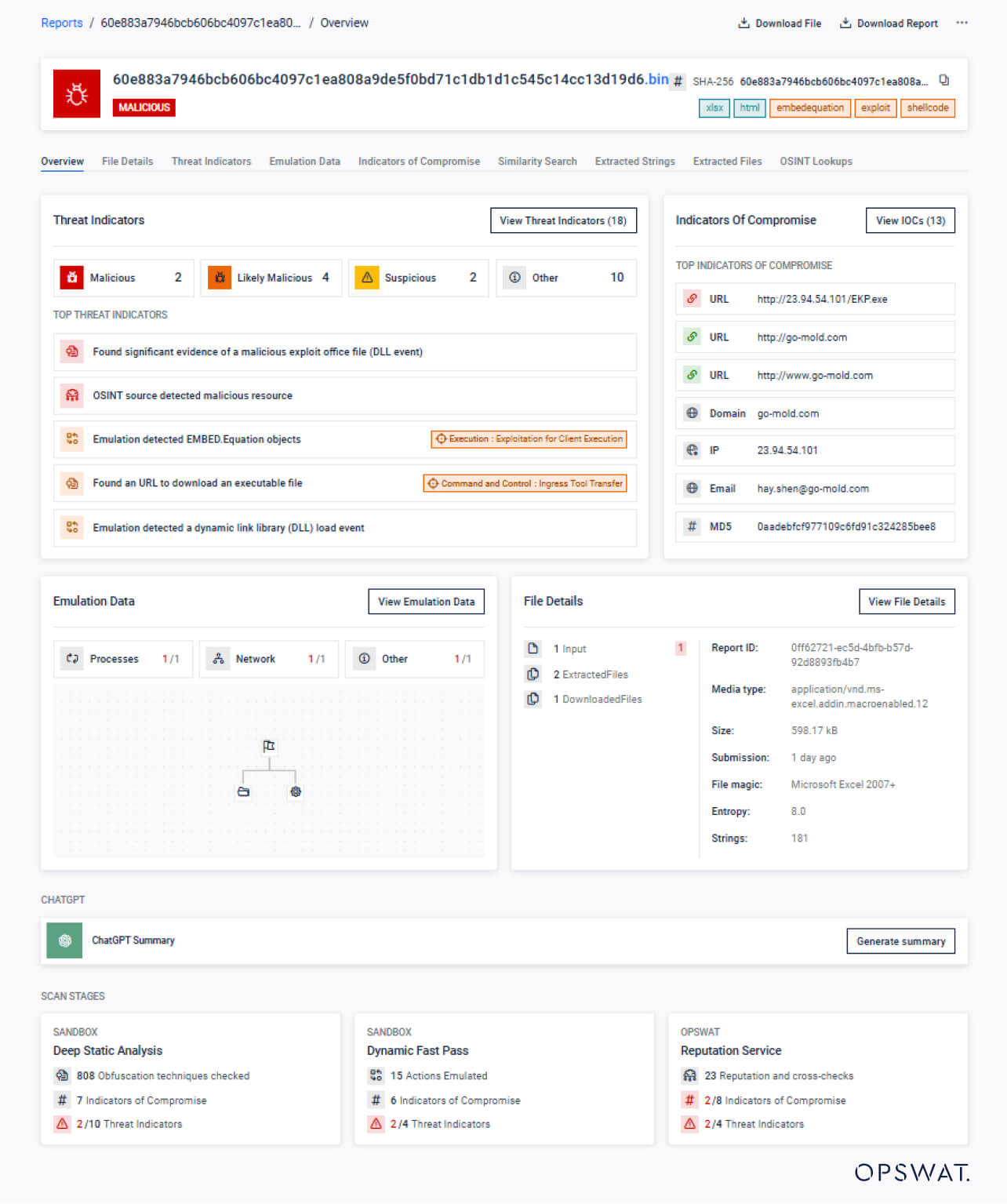

- Jelentés áttekintése Újratervezés

Fedezze fel a teljesen újragondolt felhasználói felületet, amelyet az áttekinthetőség és a gyorsaság érdekében terveztek - intuitív navigációval, dinamikus szűréssel és konszolidált fenyegetésekkel egyetlen áttekinthető nézetben.

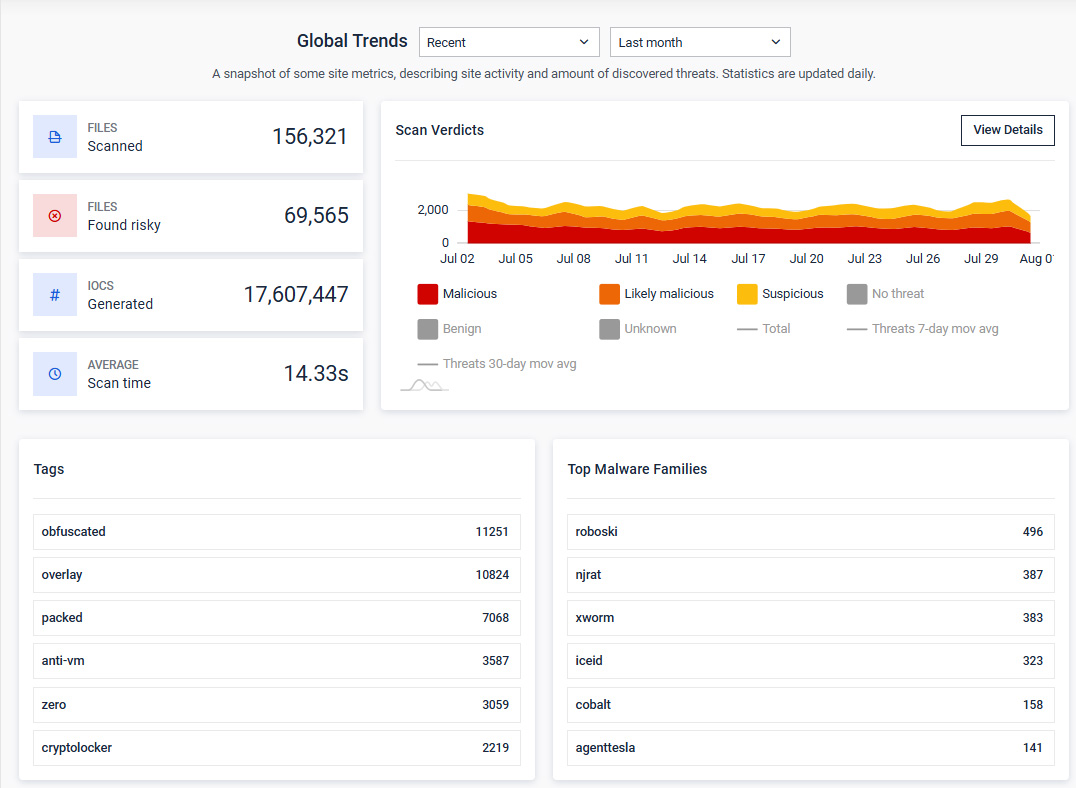

- Trendek oldal újratervezése

Zökkenőmentes navigáció a továbbfejlesztett Trendek oldalon, amely megújult elrendezéssel és intuitív vizuális megjelenítéssel rendelkezik - mélyebb átláthatóságot biztosít a vizsgálati ítéletek, az átlagos vizsgálati idő, az IOC generálás és a vezető fenyegetésjelzők frissített grafikonjaival.

- SAML 2.0 Identity provider (IDP) integráció

A MetaDefender Sandbox zökkenőmentesen integrálható a vállalati SSO megoldásokkal, mint az OKTA, Ping és Active Directory Federation Services (AD FS) a teljes SAML 2.0 Federation használatával - ezzel egyszerűsítve a felhasználók kezelését és erősítve a szervezet biztonsági helyzetét. - Red Hat Offline telepítési mód

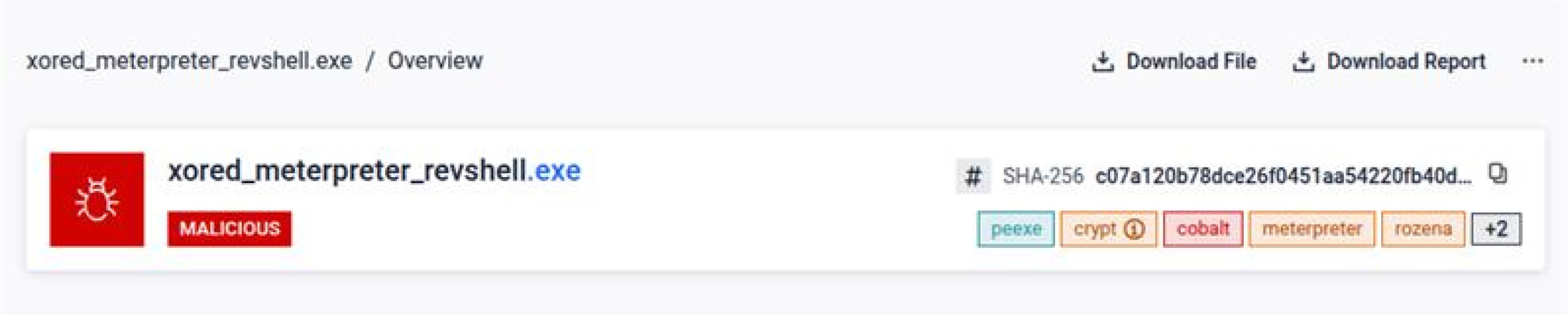

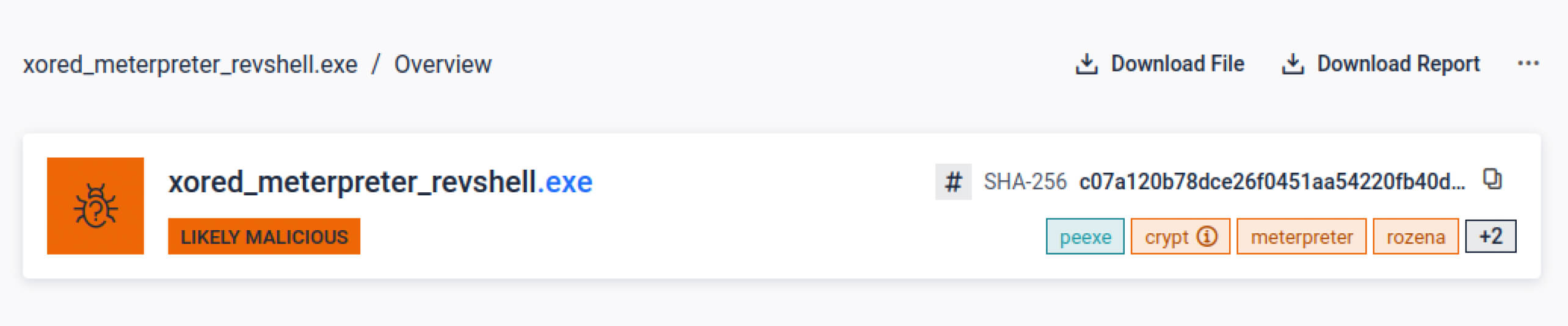

A Red Hat Enterprise Linux 9 operációs rendszeren az offline telepítés teljes körű támogatásával biztonságosan telepítheti Sandbox a légvédett környezetekben. - Advanced Windows PE Emulator (Beta)

Az Advanced Windows PE Emulator Beta már most is jelentős értéket képvisel a dinamikus hasznos terhek kicsomagolásával, a rejtett IOC-k feltárásával és új fenyegetés-indikátorok feltárásával, ami közvetlenül hozzájárul a Filescan.io oldalon mért valós hatásokhoz: a magas megbízhatóságú ("rosszindulatú") ítéletek napi +48%-os növekedése, +224%-kal több napi IOC-kivonat és +159%-os növekedés a címkék generálásában.

Ezek az újítások együttesen intuitívabbá, skálázhatóbbá és hatékonyabbá teszik a MetaDefender Sandbox a modern biztonsági műveletekhez.

Fejlesztések

Az új funkciók mellett ez a kiadás olyan célzott fejlesztéseket is bevezet, amelyek racionalizálják a teljesítményt, a rugalmasságot és a láthatóságot.

- A fenyegetettségi mutatók áttekintése a

műszerfalon mostantól különálló fenyegetettségi mutatókat jelenít meg, és a zajon keresztül egyértelműbb, jobban megvalósítható kockázatértékeléseket biztosít. - Input Accessibility & Form Refactor

Az átdolgozott űrlapkomponensek biztosítják a következetes címkézést, az ARIA-megfelelőséget és a hozzáférhető érvényesítést - javítva a használhatóságot és igazodva a legjobb hozzáférhetőségi gyakorlatokhoz.

Ezek a fejlesztések megerősítik a MetaDefender Sandbox szerepét a fejlett fenyegetéselemzés alapvető eszközeként.

Következő szintű fenyegetésérzékelés

Újdonságok

A MetaDefender Sandbox 2.4.0 intelligensebb kicsomagolással, deobfuszkálással és variánsfelismeréssel bővíti az észlelési képességeket.

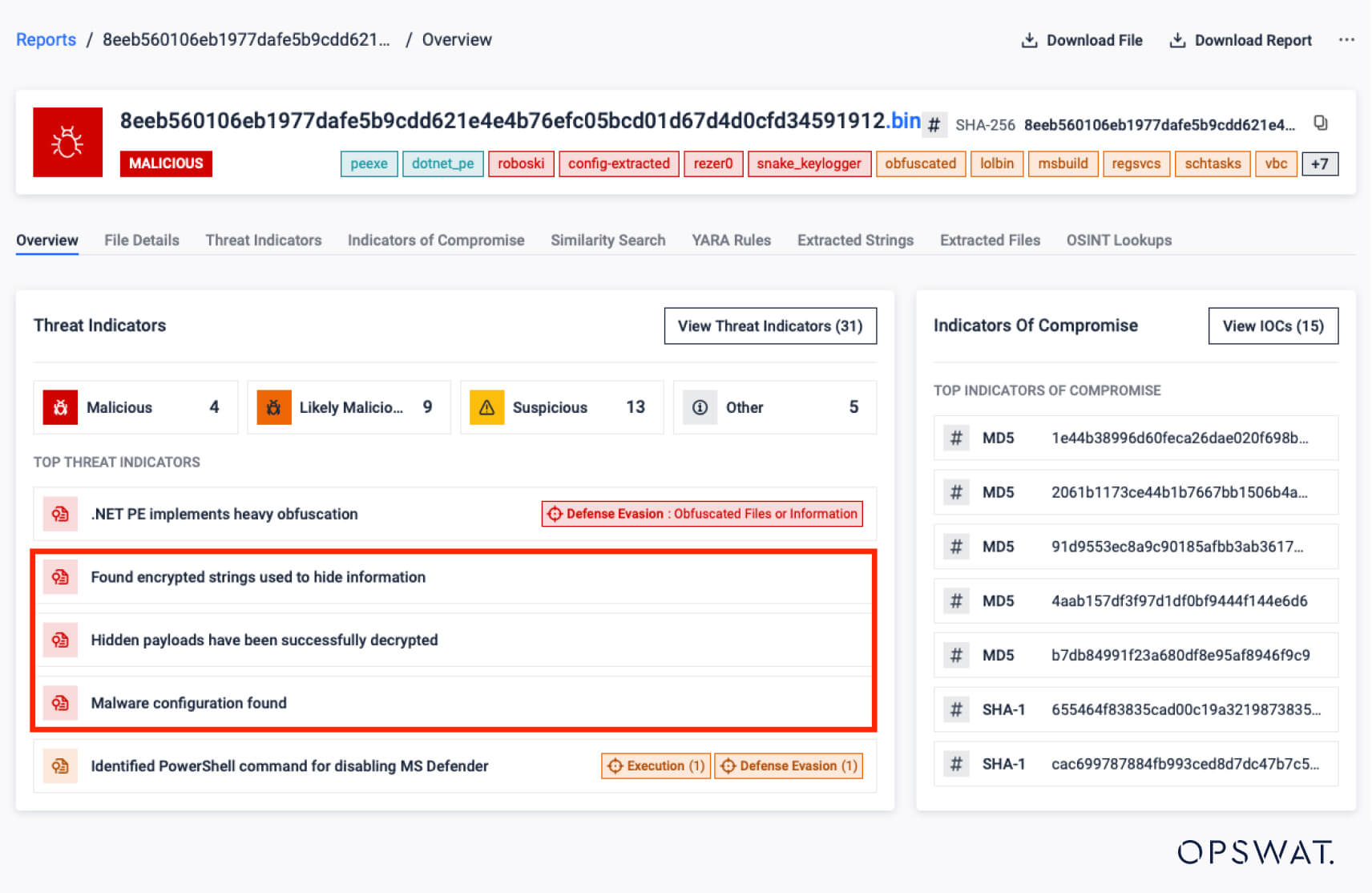

- Frissített YARA és rosszindulatú programok konfiguráció-kinyerési logikája

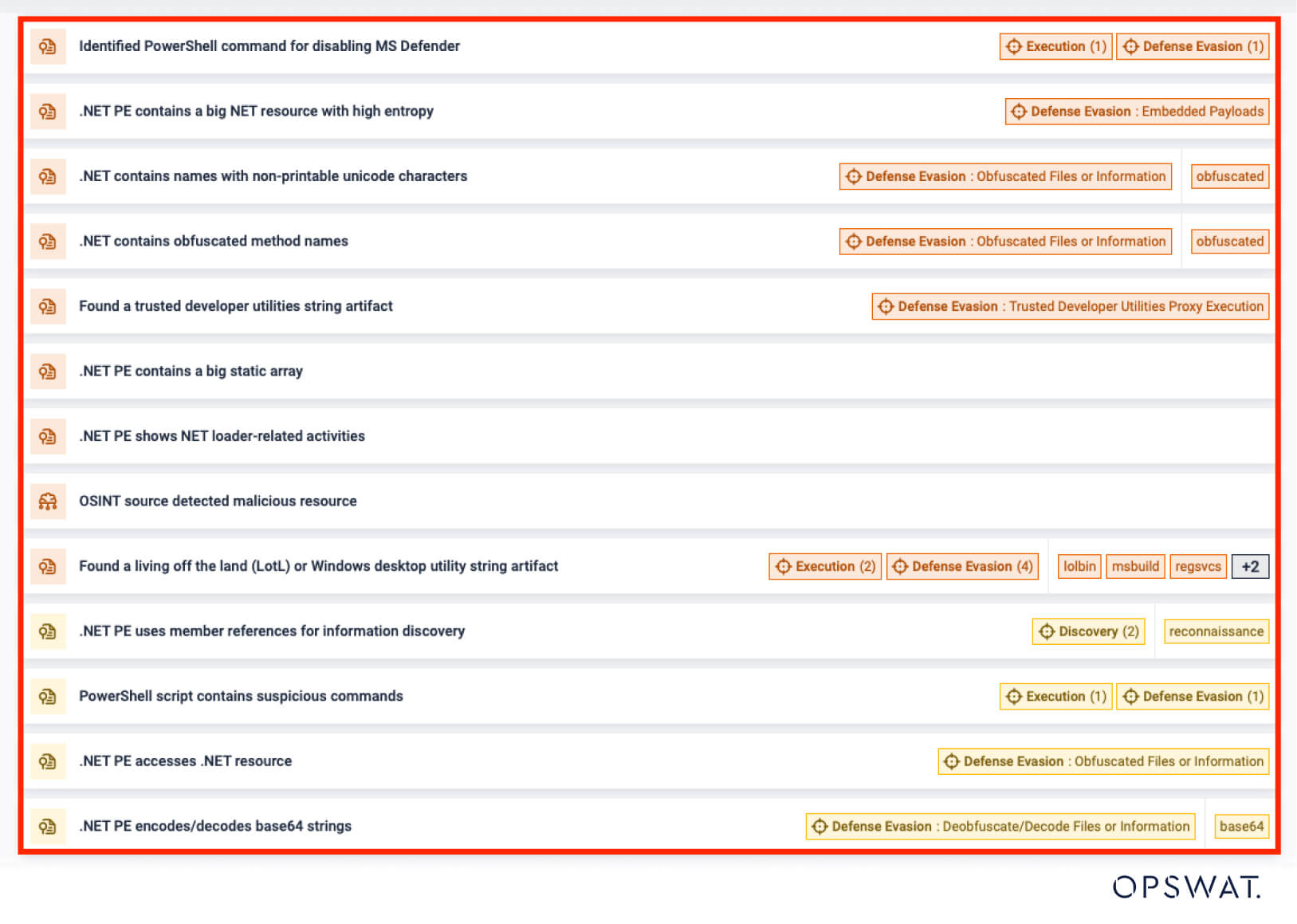

A Lumma Stealer (ChaCha), MetaStealer és Snake Keylogger változatok jobb azonosítása érdekében frissítettük a felderítési szabályokat és a konfiguráció-kinyerési logikát. - .NET betöltők kicsomagolásának javításai

Hozzáadva a Roboski és ReZer0 betöltők kicsomagolásának támogatását, valamint a .NET fájlokban a vezérlőáramlás deobfuszkálását a hasznos teher jobb kinyerése érdekében.

- Control Flow Deobfuscation in .NET Files

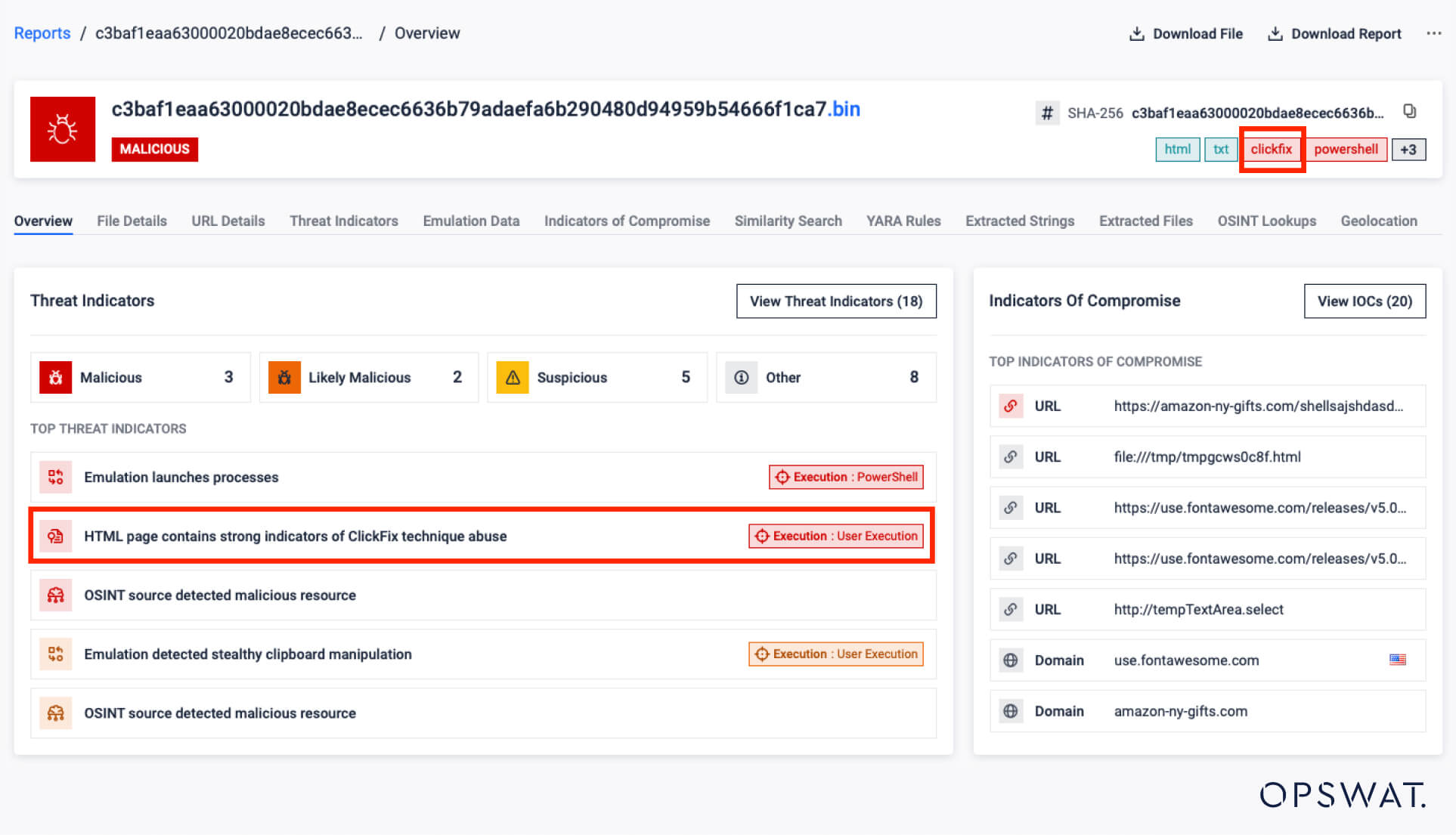

A vezérlőáramlás deobfuszkálása a kicsomagolás hatékonyságának javítása és a rejtett hasznos terhek feltárása érdekében az obfuszkált .NET mintákban. - A ClickFix-változatok korai észlelése

Lehetővé tette a ClickFix és a kapcsolódó változatok korai szakaszban történő észlelését - ezzel a közösségi mérnöki fenyegetések növekvő tendenciájára reagálva.

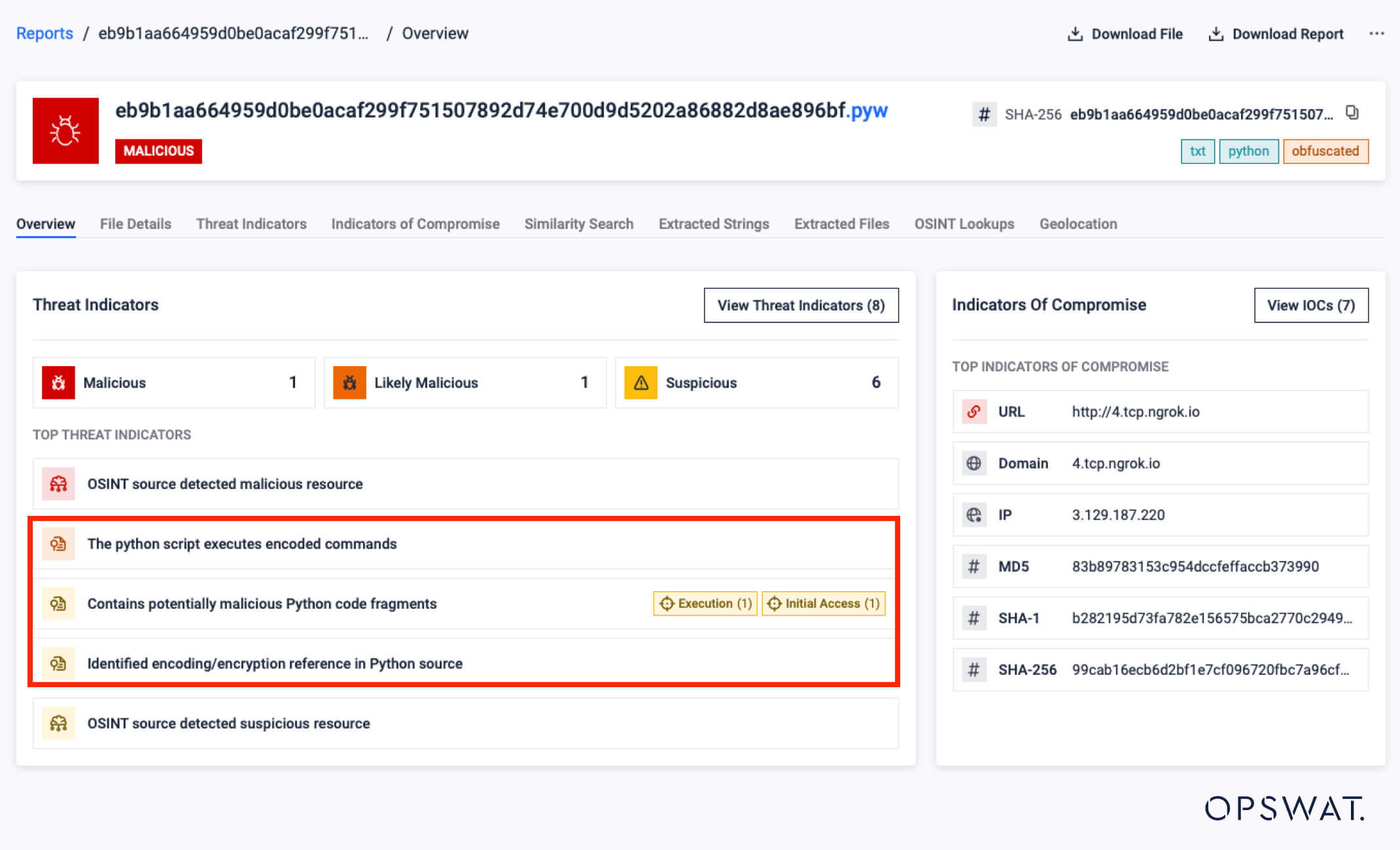

- A Base64 parancsok automatikus dekódolása

Lehetővé tette a Python és Bash szkriptek base64 kódolású parancsainak automatikus dekódolását, ami mélyebb zavaró rétegeket tár fel és javítja a felderítési pontosságot.

- Támogatás az ACCDE fájlok elemzéséhez

Támogatással bővült az ACCDE fájlok elemzése, kiterjesztve a lefedettséget a Microsoft Access alkalmazásokra és javítva a beágyazott fenyegetések láthatóságát.

Ezek a kiegészítések kiterjesztik a viselkedéses meglátások mélységét, és nagyobb pontossággal hozzák felszínre a rejtett fenyegetéseket.

Fejlesztések

Az ebben a szakaszban található fejlesztések szélesebb fenyegetésfelületen élesítik az észlelési pontosságot és a kontextuális elemzést.

- A gyanús .NET binárisok jobb felismerése

Az alacsony szintű anomáliák - például a túlméretezett statikus tömbök, a nagyentrópiájú erőforrások és a szabálytalan hívási minták - elemzésével javított felismerés az elkendőzött .NET fenyegetések korábbi azonosítása érdekében. - Továbbfejlesztett HTML fenyegetéselemzés

A továbbfejlesztett HTML-elemző és a kibővített észlelési mutatók növelik a pontosságot a kitérő vagy rosszul formált webes fenyegetésekkel szemben. - Kibővített IOC és MITRE ATT&CK lefedettség

A mélyebb LNK fájlelemzés, az intelligensebb indikátor dúsítás és a rugalmas YARA-alapú címkézés élesíti a fenyegetések korrelációját és a kontextuális elemzést a jelentésekben.

- DIE (Detect It Easy) adatbázis-frissítés

A továbbfejlesztett fájltípus- és csomagolt bináris azonosítás növeli az osztályozási pontosságot a változatos és összetett mintakészletekben. - OSINT Lookup Optimization

A heurisztikusan kivont tartományok letiltott keresése a hamis pozitív eredmények csökkentése és az általános ítélet pontosságának javítása érdekében.

A statikus heurisztikáktól a dinamikus gazdagításig ezek a fejlesztések még jobban felvértezik az elemzőket a mai kitérő fenyegetésekkel szemben.

Motor kiadási megjegyzések

Fejlesztések

Az Advanced PE Emulator (Beta) ebben a kiadásban jelentős fejlesztéseket tartalmaz, amelyek mélyebb viselkedési betekintést nyújtanak, és olyan fenyegetéseket tárnak fel, amelyek kikerülik a hagyományos elemzést.

- Shellcode Execution

Támogatással bővült az önálló shellcode és forwarder kötés, ami lehetővé teszi az alacsony szintű hasznos terhek mélyebb elemzését. - Eseménykövetés

Rögzíti a gyanús tevékenységeket, beleértve a memória- és lemezbeírásokat, a védelmi változásokat, a DNS-feloldást, a HTTP-kérelmeket és egyebeket. - Releváns dumps

Automatikusan kivonja a memóriadumpsokat a kulcsfontosságú végrehajtási pontokból - például a PE-fájlokból - a fenyegetések mélyebb vizsgálatához. - Integráció a szétszereléssel

Értelmes memóriadumpok közvetlenül a szétszerelő csővezetékbe irányíthatók a mélyrehatóbb elemzés érdekében. - Áttekintés és nyomkövetés

Bevezeti az összefoglaló statisztikákat, a verziókezelést és a konfigurálható API a végrehajtási nyomkövetés gazdagabb átláthatósága érdekében. - Új fenyegetésjelzők

A PE-specifikus viselkedési mutatókkal bővül, hogy célzottabb és értelmesebb elemzési betekintést nyújtson. - További IOC-kivonás

Az emulációt kihasználva olyan IOC-ket fedez fel, amelyek statikus elemzéssel nem láthatóak, így növelve a felderítés teljességét. - A kikerülés legyőzése

Fejlett szimulált ujjlenyomat-elemzést alkalmaz a kikerülő rosszindulatú programok viselkedésének felderítésére és megkerülésére.

Ezek a fejlesztések az emulátort kritikus eszközzé teszik az összetett, többlépcsős rosszindulatú szoftverek felderítésében és a használható IOC-k páratlan pontosságú kinyerésében.

Újdonságok

Ez a motorfrissítés kibővített emulációt, fejlett indikátorlogikát és modern szkriptelemzést vezet be.

- .lnk Batch Drop Detection

Érzékeli a Windows parancsikonfájlokat, amelyek kötegelt parancsfájlokat generálnak és hajtanak végre - ezzel egy kritikus rést zár be, amelyet a "földből élő" technikák kihasználnak. - Vágólap API emuláció

A webes emuláció mostantól rögzíti a modern vágólap műveleteket, mint például a write() és writeText(), felfedve az adathalász csomagokban és a dropperekben használt technikákat. - ECMAScript 6 támogatás az Anesidorában

A JavaScript emuláció mostantól támogatja az ES6 szintaxist, jelentősen kibővítve a fejlett és modern rosszindulatú szkriptek lefedettségét.

Minden egyes új képesség hozzájárul a fenyegetések korábbi felismeréséhez és a magabiztosabb ítélethozatalhoz, különösen összetett környezetben.

Fejlesztések

A motor legújabb fejlesztési ciklusában a teljesítmény, a hűség és az automatizálás egy lépést tett előre.

- Automatizált gomb/link kattintások a HTML-emulációban

A továbbfejlesztett emuláció UI-alapú szkripteket indít el, növelve az interaktív elemek mögé rejtett drive-by letöltések felismerését. - Eseménykezelő végrehajtása a kattintáskor

A beépített onclick eseménykezelők mostantól végrehajtásra kerülnek, ami javítja a HTML/JavaScript-be ágyazott exploitok felismerését. - document.body.append() & Self-Read / Stage-Spawn támogatás

Bevezette a nagy hűségű DOM-szimulációt és az önreferenciális viselkedés támogatását a többlépcsős fenyegetések jobb elemzése érdekében. - HtmlUnit frissítések A frissített

Java-alapú böngésző-emuláció JavaScript motor javításokat, jobb CSS megjelenítést és nagyobb általános stabilitást hoz.

Ezek a backend-fejlesztések fokozzák a skálázhatóságot és a pontosságot nagy mennyiségek és fejlett hasznos terhelések esetén.

Kezdjen hozzá a MetaDefender Sandbox 2.4.0-hoz

Ha többet szeretne megtudni, demót kérni, vagy beszélni szeretne egy OPSWAT szakértővel, látogasson elametadefender weboldalra.

Maradjon a fenyegetettségi görbe előtt.