- Mi az adatbiztonság kezelése?

- Miért fontos az adatbiztonság kezelése?

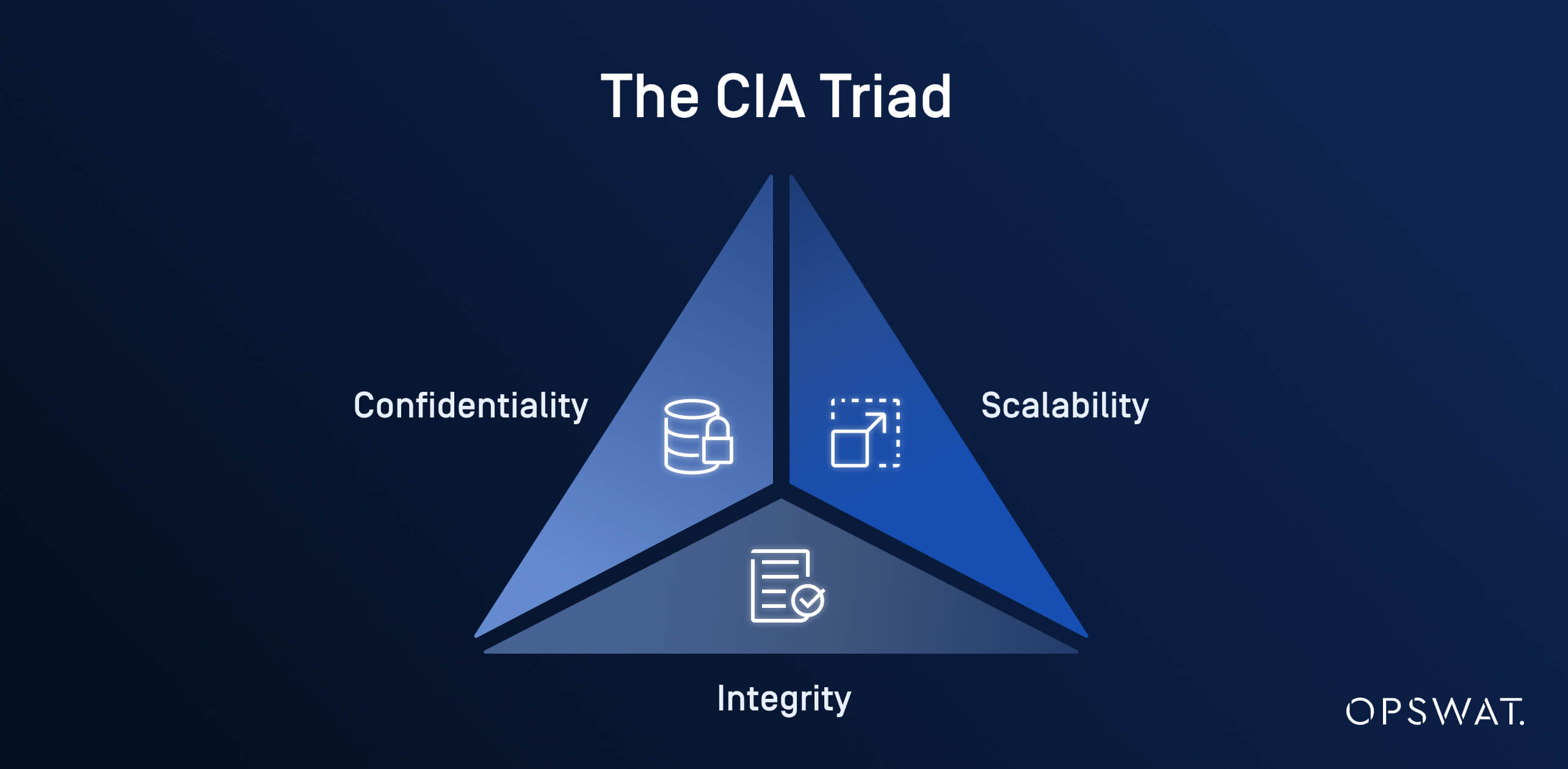

- Core : A CIA triász

- Az adatbiztonság kezelésének legfontosabb összetevői és technológiái

- Biztonsági irányelvek, irányítás és képzés

- Hogyan valósítsuk meg az adatbiztonság kezelését: Lépésről lépésre

- Adatbiztonság-menedzsment a gyakorlatban: Felhasználási esetek és iparági példák

- Bővebben

- Gyakran ismételt kérdések (GYIK)

Mi az adatbiztonsági menedzsment?

Az adatbiztonság kezelése a digitális információk teljes életciklusuk során történő védelmét jelenti a jogosulatlan hozzáféréstől, sérüléstől vagy lopástól. Ez magában foglalja az adatok bizalmasságát, sértetlenségét és rendelkezésre állását biztosító irányelvek, technológiák és eljárások végrehajtását (más néven a CIA triász).

A szervezetek az adatbiztonság kezelésére támaszkodnak az adatvédelmi szabályoknak való megfelelés érvényesítésében, az adatvesztés vagy az adatbiztonság megsértésének kockázatának csökkentésében, valamint az érdekelt felek bizalmának fenntartásában. Ez olyan stratégiákat foglal magában, mint a DLP (adatvesztés-megelőzés), a titkosítás és a hozzáférés-szabályozás, hogy a digitális ökoszisztémában kezelje és mérsékelje a kockázatokat.

Adatbiztonsági menedzsment vs. Információbiztonsági menedzsment vs. Kiberbiztonsági menedzsment

Bár szorosan kapcsolódnak egymáshoz, az adatbiztonság kezelése, az információbiztonság kezelése és a kiberbiztonság kezelése különböző területeket ölel fel:

- Az adatbiztonság kezelése kifejezetten az adatvagyon fenyegetésekkel szembeni védelmére összpontosít.

- Az információbiztonság-menedzsment szélesebb körű, és az információ minden formájának védelmét magában foglalja, legyen az digitális vagy fizikai információ.

- A kiberbiztonsági menedzsment a rendszerek, hálózatok és programok digitális támadások elleni védelmét foglalja magában.

Röviden, az adatbiztonság az információbiztonság egy részhalmaza, amely viszont a kiberbiztonság tágabb fogalomkörébe tartozik.

Miért fontos az adatbiztonság kezelése?

A rossz adatbiztonság-kezelés adatvédelmi incidensekhez, hatósági bírságokhoz, működési zavarokhoz és a jó hírnév romlásához vezethet. A növekvő adatmennyiség és a kiberfenyegetések miatt a szervezeteknek proaktívan kell kezelniük az adatok tárolásának, elérésének és védelmének módját.

A hatékony adatbiztonsági menedzsment létfontosságú szerepet játszik az adatok ellenálló képességében, lehetővé téve a vállalkozások számára az incidensek utáni helyreállítást és a folyamatosság fenntartását. Emellett kulcsfontosságú az olyan szabályozási előírásoknak való megfelelés szempontjából is, mint a GDPR, a HIPAA, a CCPA és a PCI DSS.

Szabályozási megfelelés és jogi kötelezettségek

Az adatbiztonság kezelése közvetlenül támogatja a jogszabályi megfelelést azáltal, hogy az adatvédelmi törvényekkel összhangban lévő ellenőrzéseket hoz létre. A megfelelés elmulasztása súlyos bírságokat és büntetéseket, jogi felelősséget és az ügyfelek bizalmának elvesztését eredményezheti.

A DLP, a titkosítás és a biztonságos tárolási protokollok bevezetésével a szervezetek bizonyítani tudják, hogy kellő gondossággal védik az érzékeny információkat.

Core : A CIA triász

A CIA-triász az adatbiztonság kezelésének alapját három alapelv alkotja:

- A titkosság biztosítja, hogy csak az arra jogosult felhasználók férhessenek hozzá az érzékeny adatokhoz.

- Az integritás garantálja, hogy az adatok pontosak, megbízhatóak és változatlanok.

- A rendelkezésre állás biztosítja, hogy az adatok szükség esetén elérhetők legyenek.

E három pillér egyensúlyának megteremtése segít a szervezeteknek a biztonsági célok elérésében, miközben támogatja a működési hatékonyságot.

A CIA triász alkalmazása az adatbiztonság kezelésében

A CIA hármasa - a titoktartás, a sértetlenség és a rendelkezésre állás - alapvető fontosságú az adatbiztonság szempontjából. Mindegyik elem kritikus szerepet játszik az adatok védelmében azok teljes életciklusa során, és a valós forgatókönyvek gyakran szükségessé teszik a különböző szempontok prioritásainak meghatározását a felhasználási esettől függően.

Bizalmasság: Érzékeny adatok védelme

A titkosság biztosítja, hogy csak az arra jogosult személyek férjenek hozzá az érzékeny adatokhoz. A legfontosabb megvalósítások közé tartoznak:

- RBAC (szerepkör-alapú hozzáférés-szabályozás): A hozzáférést a felhasználói szerepkörök alapján osztja ki, így az adatoknak való kitettséget azokra korlátozza, akiknek szükségük van rá.

- Titkosítás: A megfelelő dekódoló kulcs nélkül olvashatatlanná teszi az adatokat.

Az egészségügyben például a betegadatokat titkosítják a titoktartás megőrzése érdekében, biztosítva az olyan szabályozásoknak való megfelelést, mint a HIPAA.

Integritás: Az adatok pontosságának biztosítása

Az integritás biztosítja, hogy az adatok pontosak és változatlanok maradjanak. A technikák a következők:

- Ellenőrző összegek: Ellenőrizze az adatok sértetlenségét az ellenőrző összegek összehasonlításával annak biztosítása érdekében, hogy ne történjenek illetéktelen változtatások.

- Verzióellenőrzés: Nyomon követi és kezeli az adatokban bekövetkezett változásokat, szükség esetén lehetővé teszi a korábbi verziók helyreállítását.

A pénzügyekben a verzióellenőrzés biztosítja, hogy a pénzügyi adatok pontosak és ellenőrizhetők maradjanak, megelőzve a hibákat a jelentéskészítésben.

Elérhetőség: Hozzáférés biztosítása szükség esetén

A rendelkezésre állás biztosítja, hogy az adatok az engedélyezett felhasználók számára hozzáférhetők legyenek. A legfontosabb gyakorlatok közé tartoznak:

- Redundáns rendszerek: Biztosítsa a folyamatos hozzáférést olyan tartalékrendszerekkel, amelyek az egyik meghibásodása esetén működésbe lépnek.

- Rendszeres biztonsági mentések: Biztosítsa az adatok helyreállítását véletlen elvesztés, hardverhiba vagy kibertámadás esetén.

Az egészségügyben a biztonsági mentési rendszerek elengedhetetlenek a kritikus betegadatokhoz való valós idejű hozzáférés biztosításához.

Az adatbiztonság kezelésének legfontosabb összetevői és technológiái

A modern adatbiztonság-kezelés technológiák és stratégiai ellenőrzések kombinációjára támaszkodik az érzékeny információk teljes életciklusuk során történő védelme érdekében. Minden egyes elem kritikus szerepet játszik egy átfogó, többszintű védelmi rendszer kialakításában:

Hozzáférés-ellenőrzés és hitelesítés

Ezek a mechanizmusok biztosítják, hogy csak az arra jogosult felhasználók férhetnek hozzá bizonyos adatokhoz. Az olyan technikák, mint a RBAC, az MFA (többfaktoros hitelesítés) és a központosított IAM (személyazonosság- és hozzáférés-kezelő) rendszerek korlátozzák a hozzáférést, és csökkentik az adatok veszélyeztetettségének kockázatát a kompromittált hitelesítő adatok miatt.

Titkosítás és adatmaszkolás

A titkosítás a megfelelő dekódoló kulcs nélkül olvashatatlan formátummá alakítva biztosítja az adatokat mind nyugalomban, mind szállítás közben. Az adatmaszkolás viszont az érzékeny adatokat védi azáltal, hogy elfedi azokat - különösen nem termelési környezetben, például tesztelés vagy képzés során -, hogy megakadályozza a véletlen kiszivárgást.

Adatvesztés megelőzése

A DLP-eszközök figyelemmel kísérik az adatok használatát és mozgását, hogy felismerjék és megakadályozzák az érzékeny információk jogosulatlan megosztását, kiszivárgását vagy továbbítását. A DLP-megoldások automatikusan blokkolhatják a kockázatos viselkedést, vagy figyelmeztethetik a rendszergazdákat a házirendek lehetséges megsértésére.

Biztonsági mentés és helyreállítás

A biztonsági mentések elengedhetetlenek az adatok ellenálló képességéhez. Az adatok másolatainak rendszeres létrehozásával és tárolásával a szervezetek gyorsan helyreállíthatják az információkat véletlen törlés, hardverhiba, zsarolóprogram-támadás vagy természeti katasztrófa után. A katasztrófa-helyreállítási tervek határozzák meg, hogyan történjen hatékonyan ez a helyreállítási folyamat.

Fenyegetés-érzékelés és incidensreakció

A proaktív felügyeleti eszközök valós időben észlelik a szokatlan vagy rosszindulatú tevékenységeket. A fenyegetések azonosítása esetén egy strukturált incidensreakciós terv segít a jogsértés megfékezésében, a kiváltó okok kivizsgálásában, és a tanulságok alkalmazásával a védekezés megerősítésében a jövőben.

Ezek a technológiák és gyakorlatok együttesen egy olyan mélységi védelem architektúrát hoznak létre, amely minimalizálja a sebezhetőséget és maximalizálja a fenyegetésekre való hatékony reagálás képességét.

Hozzáférés-ellenőrzés és hitelesítés

A hatékony hozzáférés-kezelés kulcsfontosságú annak biztosításához, hogy csak az arra jogosult személyek férhessenek hozzá az érzékeny adatokhoz.

- Az RBAC korlátozza a hozzáférést a felhasználó szerepe alapján, biztosítva, hogy az alkalmazottak csak a feladataikhoz tartozó adatokat láthassák.

- Az MFA (többtényezős hitelesítés) a védelem egy újabb rétegét jelenti, mivel a felhasználóknak többféle módszerrel kell igazolniuk személyazonosságukat.

- Az IAM (személyazonosság- és hozzáférés-kezelés) központosítja és egyszerűsíti annak felügyeletét, hogy kinek mihez van hozzáférése, javítva az adatokhoz való hozzáférés átláthatóságát és ellenőrzését a szervezeten belül.

Adatvesztés-megelőzés (DLP) és adatmaszkolás

Az adatvesztés-megelőző (DLP) eszközök felügyelik és nyomon követik az érzékeny adatok mozgását a rendszereken keresztül, megakadályozva a jogosulatlan megosztást vagy kiszivárgást. A DLP a kockázatos viselkedésminták azonosításával képes blokkolni vagy figyelmeztetni a rendszergazdákat a potenciális fenyegetésekre.

Az adatmaszkírozás ezzel szemben elhomályosítja az érzékeny információkat, így biztosítva, hogy azok még a nem termelési környezetben, például tesztelési vagy fejlesztési környezetben is biztonságosak legyenek. Ez a technika lehetővé teszi a csapatok számára, hogy valós adatokkal dolgozzanak anélkül, hogy azokat felesleges kockázatnak tennék ki.

Titkosítás és Secure tárolás

A titkosítás biztosítja, hogy az adatok olvashatatlanok maradjanak az illetéktelen felhasználók számára, függetlenül attól, hogy azokat egy kiszolgálón tárolják (nyugalmi titkosítás) vagy hálózatokon keresztül továbbítják (titkosítás útközben). A titkosítás alkalmazásával a vállalkozások megvédhetik az érzékeny adatokat a lopástól, még akkor is, ha az adatokat lehallgatják.

A Secure tárolási megoldások tovább fokozzák ezt a védelmet az adattárolók támadások elleni védelmével, biztosítva, hogy az érzékeny fájlok védve legyenek a jogosulatlan hozzáféréstől és a jogsértésektől.

Fenyegetés-érzékelés és incidensreakció

A proaktív fenyegetésérzékelő rendszerek lehetővé teszik a szervezetek számára, hogy a potenciális biztonsági fenyegetéseket időben felismerjék és reagáljanak rájuk.

- A valós idejű felügyelet figyelmezteti a biztonsági csapatokat a szokatlan tevékenységekre, így segítve őket a gyors cselekvésben.

- Az incidensekre való reagálástervezés biztosítja, hogy a szervezetek felkészültek legyenek a gyors és hatékony fellépésre, ha a biztonság megsértése bekövetkezik.

- A balesetet követő törvényszéki vizsgálatok lehetővé teszik a csapatok számára, hogy kivizsgálják, mi romlott el, tanuljanak az eseményből, és megerősítsék a védelmet a jövőbeli incidensek megelőzése érdekében.

Adatmentés és helyreállítás

Egy erős biztonsági mentési stratégia, például a 3-2-1 szabály (három adatmásolat, két különböző adathordozó, egy külső helyszínen) bevezetése biztosítja, hogy a kritikus adatok mindig helyreállíthatóak legyenek, még rendszerhiba vagy kibertámadás esetén is.

A katasztrófa-helyreállítási tervezés felvázolja az adatvesztés esetén teendő lépéseket, biztosítva az üzletmenet folytonosságát és a minimális leállási időt. Ezek az intézkedések biztosítják, hogy a szervezet gyorsan helyre tudjon állni a váratlan zavarokból, és folytatni tudja működését.

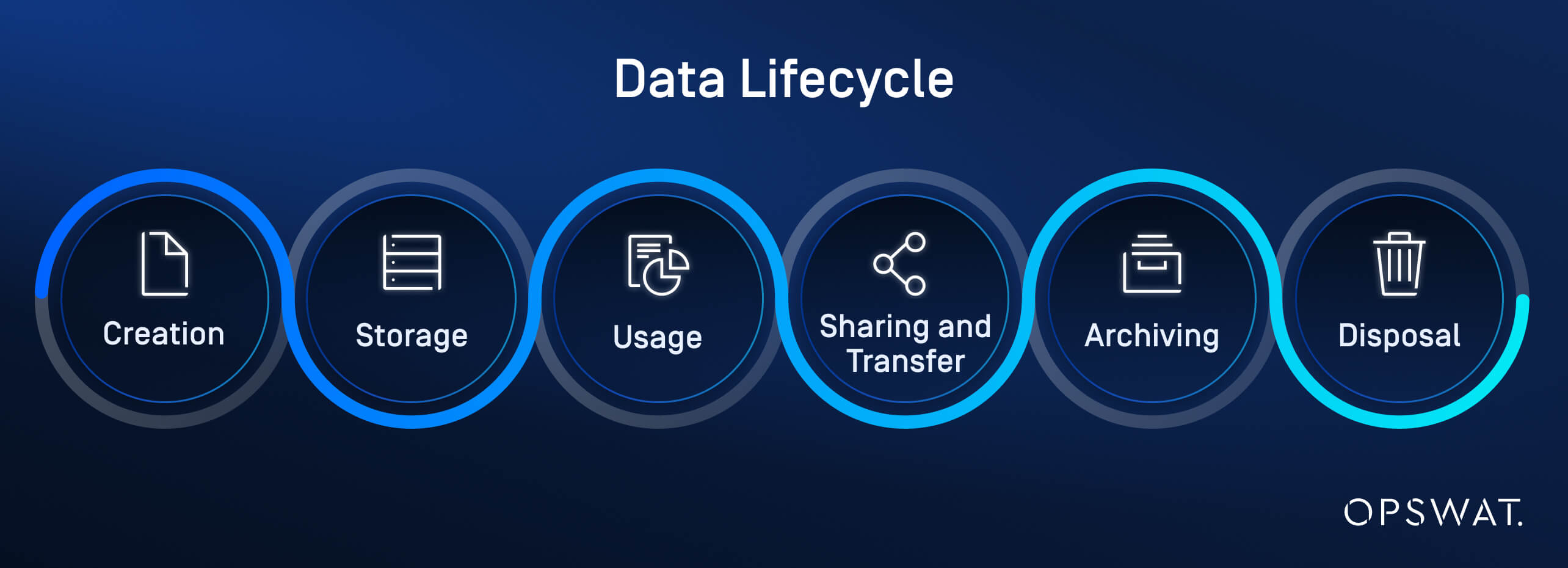

Adatéletciklus-kezelési és -kezelési eljárások

A hatékony adatbiztonság túlmutat a tárolás és az átvitel alatti védelmen - az adatok teljes életciklusa során, a létrehozástól a törlésig elengedhetetlen az adatok kezelése. Ez magában foglalja az adatok védelmét a létrehozás, a tárolás és a felhasználás során, valamint a felek közötti biztonságos megosztás és átvitel biztosítását.

A régebbi adatok archiválása és az elavult vagy felesleges adatok megfelelő megsemmisítése tovább csökkenti a biztonsági rések kockázatát, biztosítva, hogy az érzékeny információk soha ne kerüljenek nyilvánosságra, ha már nincs rájuk szükség.

Legjobb gyakorlatok az adatkezeléshez

- Adatminimalizálás: Csak a szükséges adatokat gyűjtsük és őrizzük meg.

- Adatok osztályozása: Címkézze az adatokat érzékenység szerint.

- Secure migráció: Használjon titkosított csatornákat és hozzáférés-szabályozást az adatátvitelhez.

Az adatok kezelésére vonatkozó legjobb gyakorlatok elfogadása kritikus fontosságú az érzékeny információk védelme szempontjából. Az adatminimalizálás során csak a feltétlenül szükséges adatokat gyűjtjük, és azokat a szükségesnél nem hosszabb ideig őrizzük meg. Az adatok osztályozása biztosítja, hogy minden adatot érzékenysége alapján címkézzenek fel, így a megfelelő biztonsági szintet alkalmazzák.

A Secure migrációs gyakorlatok, például a titkosított csatornák és az adatátvitelhez való hozzáférés-szabályozás használata tovább csökkenti az adatvesztés vagy az adat kitettségének kockázatát a rendszerek közötti mozgás során.

Olvasson a digitális egészségügyi adatok védelméről.

Biztonsági irányelvek, irányítás és képzés

Az adatbiztonság nem csak a technológiáról szól, hanem az erős irányelvekről, az irányításról és a képzésről is. A jól meghatározott irányelvek meghatározzák az adatvédelemmel kapcsolatos elvárásokat, míg az irányítási keretek biztosítják, hogy ezeket az irányelveket hatékonyan hajtsák végre. A folyamatos képzés tájékoztatja az alkalmazottakat a legújabb biztonsági fenyegetésekről és a legjobb gyakorlatokról.

Szakpolitikák kidolgozása és végrehajtása

A biztonsági szabályzatoknak igazodniuk kell a szervezeti célokhoz, és meg kell határozniuk a hozzáférés ellenőrzését és az adatkezelési eljárásokat. Az olyan végrehajtási eszközök, mint a házirend-alapú hozzáférés-szabályozás, biztosítják a megfelelőséget, míg a rendszeres ellenőrzések értékelik a házirendek hatékonyságát.

Biztonságtudatosság és a bennfentes fenyegetések kezelése

A rendszeres képzés segít az alkalmazottaknak felismerni az olyan fenyegetéseket, mint az adathalászat, és követni a biztonságos gyakorlatokat. A felhasználói viselkedés gyanús tevékenységekre való figyelemmel kísérése szintén segít a belső fenyegetések felismerésében, így biztosítva a kockázatok korai felismerését és csökkentését.

Hogyan valósítsuk meg az adatbiztonság kezelését: Lépésről lépésre

1. Értékelje jelenlegi biztonsági helyzetét.

2. Azonosítsa az adatvagyont, a fenyegetéseket és a sebezhetőségeket.

3. Válassza ki a technológiákat és ellenőrzéseket.

4. Eszközök telepítése és integrálása.

5. Folyamatos felügyelet.

6. Rendszeres felülvizsgálatokkal és auditokkal javítson.

Adatbiztonság-kezelési keretek és szabványok

Ezek a népszerű keretrendszerek részletes útmutatást nyújtanak, amely segíthet a szervezeteknek elkerülni a hatósági bírságokat:

- ISO/IEC 27001: Nemzetközi információbiztonsági irányítási szabvány

- NIST Kiberbiztonsági keretrendszer: NIST NIST NIST: A kiberbiztonsági kockázatok kezelésének amerikai szabványa.

- CIS Controls: A kibervédelem megvalósítható legjobb gyakorlatai

Adatbiztonság-menedzsment a gyakorlatban: Felhasználási esetek és iparági példák

Az adatbiztonság kezelése kulcsfontosságú a különböző iparágakban, amelyek mindegyike egyedi igényekkel és kihívásokkal rendelkezik. Íme néhány felhasználási eset, amely bemutatja, hogyan valósítják meg a szervezetek az adatbiztonságot a gyakorlatban:

Ezek a felhasználási esetek azt mutatják be, hogy a különböző ágazatok hogyan alkalmazzák a különböző technológiákat és legjobb gyakorlatokat az adatbiztonság és az ágazatspecifikus szabályozásoknak való megfelelés biztosítása érdekében.

Bővebben

Ismerje meg, hogy az OPSWATMetaDefender Storage Security segít a szervezeteknek az érzékeny fájlok átvizsgálásában, biztosításában és kezelésében az adattárolókban.

Gyakran ismételt kérdések (GYIK)

Mi az adatbiztonság kezelése?

Az adatbiztonság kezelése a digitális információk teljes életciklusuk során történő védelmét jelenti a jogosulatlan hozzáféréstől, sérüléstől vagy lopástól. Ez magában foglalja az adatok bizalmasságát, sértetlenségét és rendelkezésre állását biztosító irányelvek, technológiák és eljárások végrehajtását (más néven a CIA triász).

Miért fontos az adatbiztonság kezelése?

A rossz adatbiztonság-kezelés adatvédelmi incidensekhez, hatósági bírságokhoz, működési zavarokhoz és a jó hírnév romlásához vezethet.

Hogyan működik az adatkezelés biztonsága?

Az adatkezelés biztonsága többszintű ellenőrzések - például hozzáférés-szabályozás, titkosítás, DLP és felügyelet - végrehajtásával működik, hogy az adatokat az életciklusuk során megvédje a fenyegetésektől és a jogosulatlan hozzáféréstől.

Hogyan valósítja meg az adatbiztonság kezelését?

- Értékelje jelenlegi biztonsági helyzetét.

- Az adatvagyon, a fenyegetések és a sebezhetőségek azonosítása.

- Válassza ki a technológiákat és a vezérléseket.

- Eszközök telepítése és integrálása.

- Folyamatosan ellenőrizze.

- Rendszeres felülvizsgálatokkal és ellenőrzésekkel javítson.

Mi az adatbiztonsági menedzsment vs. információbiztonsági menedzsment vs. kiberbiztonsági menedzsment?

- Az adatbiztonság kezelése kifejezetten az adatvagyon fenyegetésekkel szembeni védelmére összpontosít.

- Az információbiztonság-menedzsment szélesebb körű, és az információ minden formájának védelmét magában foglalja, legyen az digitális vagy fizikai információ.

- A kiberbiztonsági menedzsment a rendszerek, hálózatok és programok digitális támadások elleni védelmét foglalja magában.

Röviden, az adatbiztonság az információbiztonság egy részhalmaza, amely viszont a kiberbiztonság tágabb fogalomkörébe tartozik.

Melyek az adatkezelés legjobb gyakorlatai?

- Adatminimalizálás: Csak a szükséges adatokat gyűjtsük és őrizzük meg.

- Adatok osztályozása: Címkézze az adatokat érzékenység szerint.

- Secure migráció: Használjon titkosított csatornákat és hozzáférés-szabályozást az adatátvitelhez.

Hogyan alkalmazható a CIA triász az adatbiztonság kezelésére?

A CIA hármasa - a bizalmasság, az integritás és a rendelkezésre állás - az adatbiztonság kezelésének alapja. Biztosítja, hogy az adatokhoz csak az arra jogosult felhasználók férjenek hozzá, azok pontosak és változatlanok maradjanak, és szükség esetén rendelkezésre álljanak.

Mi az adatéletciklus-kezelés?

Az adatéletciklus-kezelés magában foglalja az adatok védelmét a létrehozás, tárolás és felhasználás során, valamint a felek közötti biztonságos megosztás és átvitel biztosítását.

Melyek az adatbiztonság kezelésének legfontosabb összetevői?

Az adatbiztonság kezelésének kulcsfontosságú elemei közé tartozik a hozzáférés-szabályozás és hitelesítés, a titkosítás és az adatmaszkírozás, az adatvesztés megelőzése (DLP), a biztonsági mentés és helyreállítás, a fenyegetések észlelése és az incidensek kezelése, valamint az adatéletciklus-kezelés.

Mi az adatbiztonság és az adatkezelés három pillére?

A három pillér a bizalmasság, az integritás és a rendelkezésre állás, amelyeket együttesen CIA-triásznak neveznek. Ezek az elvek vezérlik az összes adatbiztonsági stratégiát.

Mi jelenti a legnagyobb kockázatot az adatbiztonságra nézve?

A legnagyobb kockázatok közé tartoznak a bennfentes fenyegetések, a rosszul konfigurált rendszerekés a kifinomult kibertámadások mint például a zsarolóprogramok.

Ki a felelős az adatbiztonságért?

A felelősség megosztott az IT-csapatok, az adattulajdonosok, a megfelelőségi tisztviselők és az alkalmazottak között. A biztonsági kultúra és az egyértelműen meghatározott szerepek segítenek az elszámoltathatóság biztosításában.