A modern kiberbűnözők megváltoztatták az adatvédelem szabályait. Az egykor egyszerű biztonsági hálónak tekintett biztonsági mentések ma már a zsarolóprogramok és a fejlett kibertámadások elsődleges célpontjai.

A támadók tudják, hogy a helyreállítási rendszerek kompromittálása kiütéses csapást mérhet a szervezetekre. A biztonsági mentések megléte már nem elegendő; a valódi kiberbiztonság eléréséhez proaktívan kell biztosítani a biztonsági mentési adatok életciklusát.

Miért maradnak el a hagyományos biztonsági mentések?

A hagyományos biztonsági mentések gyakran hamis biztonságérzetet nyújtanak, mivel nem észlelik a szervezeteket veszélyeztető, folyamatosan fejlődő fenyegetéseket. Míg a hagyományos módszerek az alapvető integritásra és rendelkezésre állásra összpontosítanak, figyelmen kívül hagyják az olyan kritikus sebezhetőségeket, mint például:

- Fájlokból származó fenyegetések, például fájlalapú sebezhetőségek, nulladik napi kihasználások vagy kifinomult rosszindulatú szoftverek, amelyek a biztonsági mentési fájlokban, különösen az archívumokban, adatbázisokban és gépi képekben vannak elrejtve.

- Polymorf zsarolóprogram, amely megkerüli a szignatúra-alapú észlelést

- Finom, de rosszindulatú fájlmódosítások, amelyeket a fájl- vagy metaadatok sodródása okozhat.

- A fertőzött adatok visszaállítása azonnali újrafertőzést, sikertelen helyreállítást és hosszabb állásidőt eredményez.

- Szigorú szabályozási követelmények (pl. GDPR, PCI DSS, SOX és Sheltered Harbor)

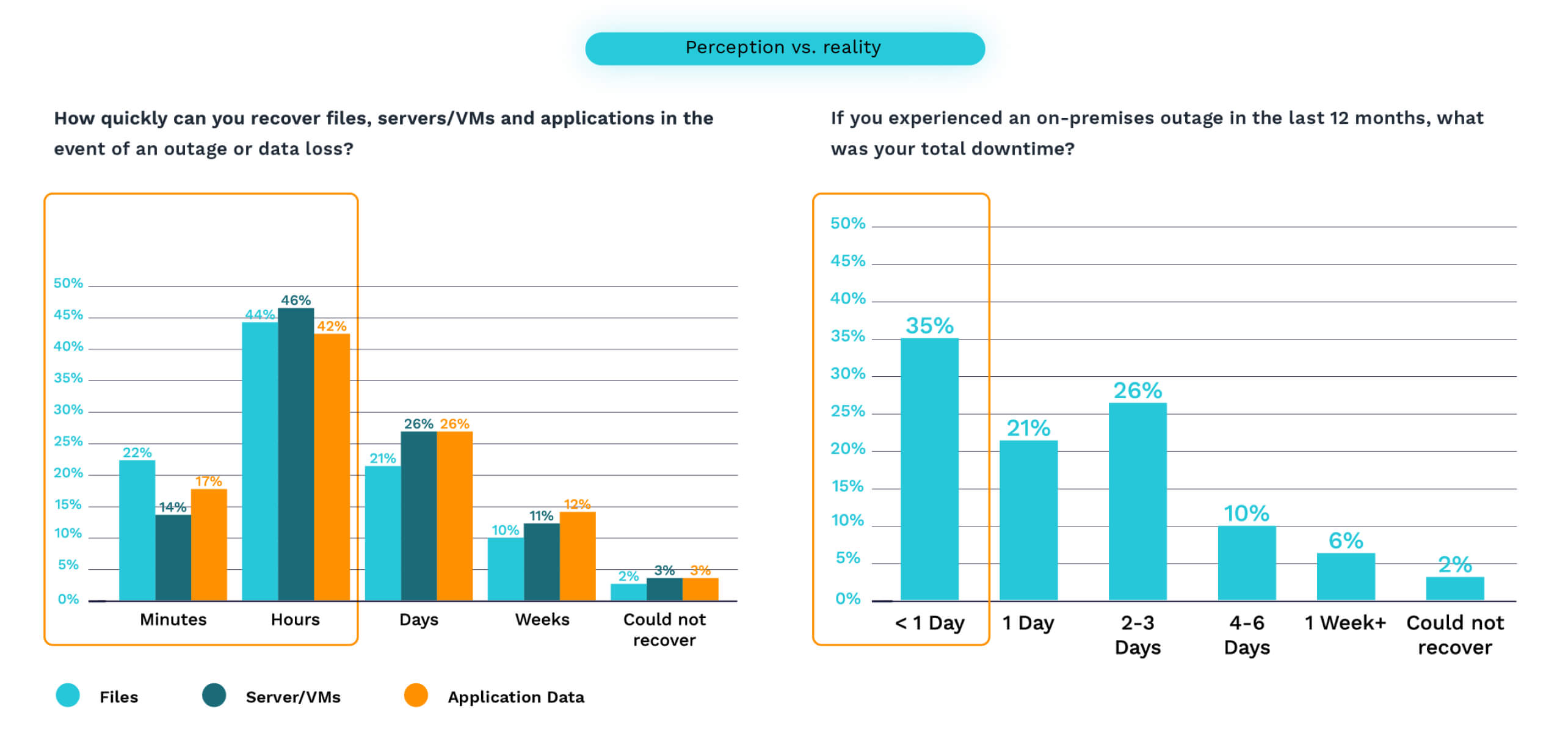

A helyreállítás valósága elmarad a várakozásoktól, és jelentős szakadékot mutat a szervezetek általuk elérhetőnek vélt és a tényleges teljesítményük között a leállások idején. Egy nemrégiben készült felmérés szerint, míg a válaszadók több mint 60%-a úgy vélte, hogy egy nap alatt helyre tud állni, csak 35%-uknak sikerült ezt megtennie, amikor tényleges eseménnyel szembesült.

E hiányosságok orvoslása alapvető változást igényel a szervezetek biztonsági mentésekhez való hozzáállásának módjában, az egyszerű ellenőrzésen túl az átfogó fenyegetésfelismerés és -megelőzés felé haladva. E fejlődés nélkül a biztonsági mentési rendszerek továbbra is veszélyesen ki vannak téve a kifinomult támadásoknak, amelyek éppen akkor tehetik hiábavalóvá a helyreállítási erőfeszítéseket, amikor a legnagyobb szükség lenne rájuk.

A szervezeteknek olyan többrétegű biztonsági gyakorlatokat kell bevezetniük, amelyek kifejezetten ezeket a vakfoltokat célozzák meg, a fejlett technológiákat stratégiai folyamatokkal kombinálva, hogy a biztonsági mentések elérhetőek és sérthetetlenek maradjanak. A helyreállítási elvárások és a valóság közötti növekvő eltérés éles figyelmeztetésként szolgál: a hagyományos megközelítések már nem nyújtanak megfelelő védelmet.

8 kritikus gyakorlat a biztonsági mentések Secure

A következő átfogó stratégiák képezik egy valóban biztonságos biztonsági mentési ökoszisztéma alapját - egy olyan ökoszisztémaét, amely nemcsak megőrzi az adatokat, hanem biztosítja azok integritását és rendelkezésre állását, ha helyreállításra van szükség. E nyolc kritikus gyakorlat végrehajtásával a szervezetek a sérülékeny biztonsági mentési adattárakat rugalmas eszközökké alakíthatják, amelyek még az elszánt ellenfelekkel szemben is fenntartják az üzletmenet folytonosságát.

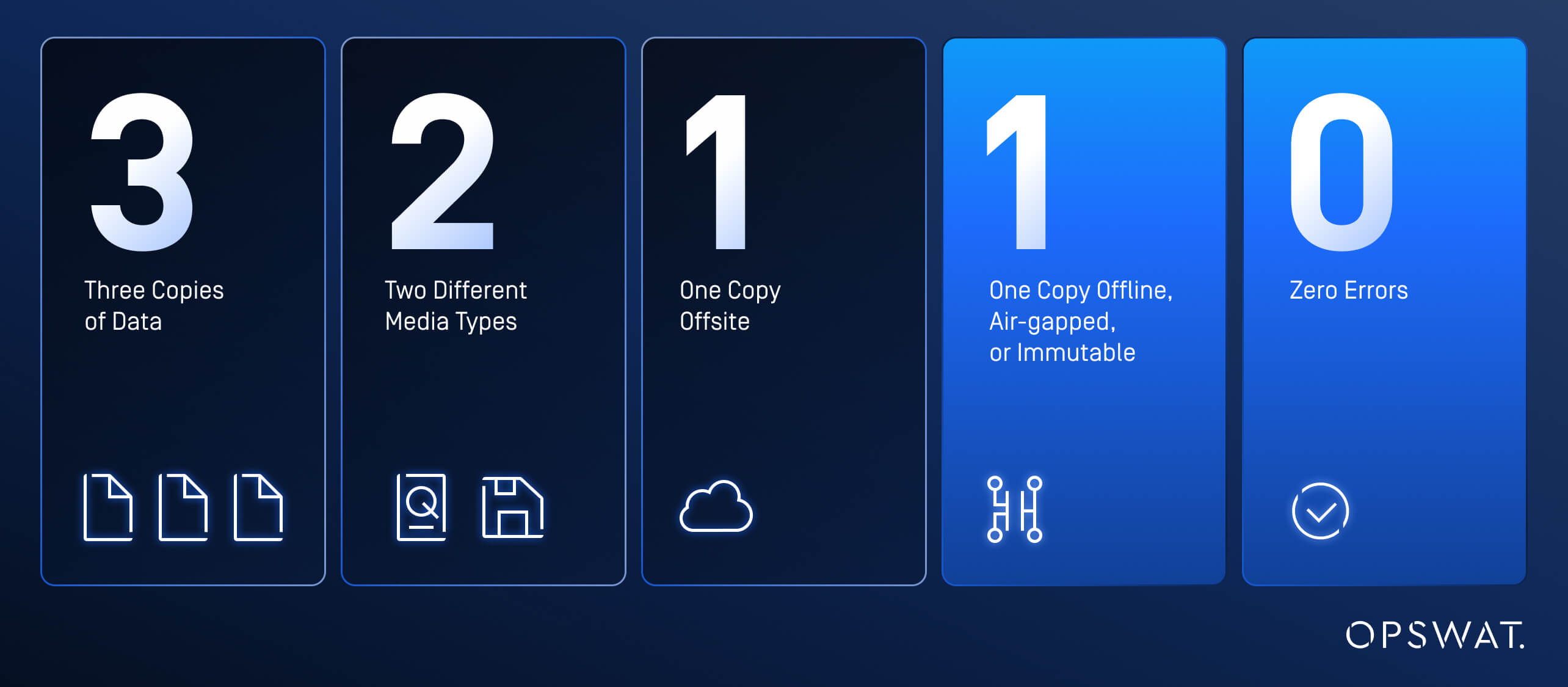

1. A 3-2-1-1-1-0 szabály

A 3-2-1-1-1-0 biztonsági mentési szabály a hagyományos 3-2-1-1 megközelítés modernizált továbbfejlesztése, amelyet kifejezetten a kiberbiztonság és a biztonság fokozására terveztek a katasztrófa utáni helyreállítási stratégián belül:

- Az adatok három példánya: Tartson fenn összesen három másolatot az adatokról (egy elsődleges és két biztonsági másolat).

- Két különböző Media : Tárolja biztonsági mentéseit két különböző adathordozón. Míg ez hagyományosan lemez és szalag lehetett, a modern megközelítések gyakran tartalmaznak felhőalapú tárolást vagy SSD-lemezeket.

- Egy példány offsite: Tartson legalább egy másolatot egy másik helyen, ami könnyen megvalósítható a felhőalapú biztonsági mentési megoldásokkal (egy másik régióban vagy egy másik felhőszolgáltatónál).

- Egy példány Offline, Air-gapped vagy Immutable: Fenntart egy példányt, amely vagy teljesen el van választva a hálózattól (offline/levegővel lekapcsolt), vagy nem módosítható, ha egyszer már megírták (megváltoztathatatlan). Ez kulcsfontosságú a zsarolóvírus elleni védelem szempontjából, mivel olyan tiszta helyreállítási lehetőséget biztosít, amelyet a támadók nem tudnak kompromittálni.

- Nulla hiba: Rendszeresen ellenőrizze biztonsági mentéseit, hogy azok hibátlanok és szükség esetén valóban használhatóak legyenek.

A többszörös biztonsági mentés csak az egyenlet fele. A szervezeteknek a helyreállítási időcélokra (Recovery Time Objectives, RTO) is összpontosítaniuk kell, amelyek meghatározzák, hogy a kritikus szolgáltatások milyen gyorsan és biztonságosan állíthatók helyre. Katasztrófa-forgatókönyv esetén - legyen szó akár zsarolóprogramról, kifinomult fenyegetésekről vagy célzott kibertámadásokról - a perceken belüli helyreállítás képessége a rosszindulatú programok újbóli bevezetése vagy a megfelelőség megsértése nélkül az, ami megkülönbözteti a kibertérrel szemben ellenálló szervezeteket a sebezhetőktől.

A következő tervezési szakasz a biztonság, a megbízhatóság és a készenlét biztosítása. Itt játszik kritikus szerepet a többrétegű tárolási biztonsági megoldás.

2. Időszakos szkennelés

Az időszakos szkennelés bevezetése a kezdeti biztonsági mentés ellenőrzésén túl egy kritikus védelmi réteget jelent. Míg a pontszerű vizsgálatok pillanatfelvételt nyújtanak a biztonsági mentések integritásáról, a rendszeres, ütemezett vizsgálatok folyamatos védelmet biztosítanak az újonnan megjelenő fenyegetésekkel szemben, amelyek a biztonsági mentések első létrehozásakor esetleg nem voltak észlelhetők.

A rosszindulatú szoftverek felderítése az időszakos helyreállítási tesztelés nem vitatható része. A biztonsági mentés ellenőrzési folyamatába integrált robusztus rosszindulatú programok vizsgálata nélkül még a leggondosabb biztonsági mentési stratégia is kudarcot vallhat a tényleges helyreállítási forgatókönyvek során, mivel újra megjelenhetnek azok a fenyegetések, amelyekből a szervezetek megpróbálnak helyreállni.

3. Multiscanning megközelítés

Minden fájlt át kell vizsgálni rosszindulatú szoftverek szempontjából, mielőtt a hálózaton vagy a biztonsági másolat tárolóján belülre kerülnének. A legmagasabb felismerési arányok és a kártevők kitettségének legrövidebb időintervallum elérése érdekében a fájlokat több kártevő-ellenes motorral (a szignatúrák, heurisztikák és gépi tanulási felismerési módszerek kombinációját használva) többszörös szkennelési megoldással vizsgálja át.

4. Yara-alapú észlelés

A YARA-szabályok lehetővé teszik a biztonsági csapatok számára, hogy a biztonsági mentési adattárakban lévő kifinomult rosszindulatú szoftvereket egyedi fájljellemzőkön alapuló, testreszabott szabályok segítségével azonosítsák. Pontosan meghatározott karakterláncok és feltételes logika alkalmazásával a szervezetek olyan fenyegetéseket is észlelhetnek, amelyeket a szignatúra-alapú megoldások esetleg kihagynak, beleértve a célzott és újonnan megjelenő támadásokat is.

A YARA adaptálható keretrendszere lehetővé teszi az észlelési képességek folyamatos finomítását, így egy olyan dinamikus védelmi réteget hoz létre, amely jelentősen növeli a biztonsági mentési ellenőrzési folyamatok pontosságát.

5. Adaptive fenyegetéselemzés

ASandbox technológia lehetővé teszi a szervezetek számára, hogy a nulladik napi rosszindulatú szoftvereket elszigetelt, ellenőrzött környezetben észleljék és elemezzék, mielőtt azok veszélyeztetnék a helyreállítási műveleteket. A technológia mély statikus elemzési képességekkel, fejlett fenyegetés-elemzési integrációval és nagysebességű emulációs technikákkal történő kihasználásával a biztonsági csapatok hatékonyan azonosíthatják a kifinomult rosszindulatú szoftverváltozatokat vagy IOC-ket (a kompromittálódás indikátorai), amelyeket a hagyományos, szignatúra-alapú szkennelés esetleg kihagyna.

6. Tartalom leszerelés és újjáépítés

Az olyan fájlok, mint a Microsoft Office, a PDF- és a képfájlok beágyazott fenyegetéseket rejthetnek rejtett szkriptekben és makrókban, amelyeket a rosszindulatú szoftverek elleni programok nem mindig észlelnek. A kockázat kiküszöbölése és annak biztosítása érdekében, hogy a biztonsági mentések nem tartalmaznak rejtett fenyegetéseket, a legjobb gyakorlat a CDR (tartalom hatástalanítása és rekonstrukciója) segítségével eltávolítani az esetleges beágyazott objektumokat.

7. Differenciális pásztázás

8. Adatvesztés megelőzése

Minden érzékeny adatot, például társadalombiztosítási számokat, bankszámlaadatokat vagy PII (személyazonosításra alkalmas adatok) kell szerkeszteni, maszkolni vagy blokkolni a DLP(adatvesztés-megelőzési) technológia segítségével.

A biztonsági mentés biztonságának emelése a védekezésből a rugalmasságba

Azok a szervezetek, amelyek sikeresen védik biztonsági mentési infrastruktúrájukat, nem csupán az adatbiztonságot, hanem valódi üzleti rugalmasságot, szabályozási megfelelőséget és a helyreállítási műveletek sikerességében való bizalmat is elérik, amikor a legnagyobb szükség van rájuk. A megfelelően védett biztonsági mentésekbe való befektetés a megvalósításukhoz szükséges erőforrásokat messze meghaladó megtérülést biztosít, különösen a zsarolóvírus-támadások, az adatsértések vagy a sikertelen helyreállítási kísérletek pusztító költségeihez képest.

A OPSWAT előnye

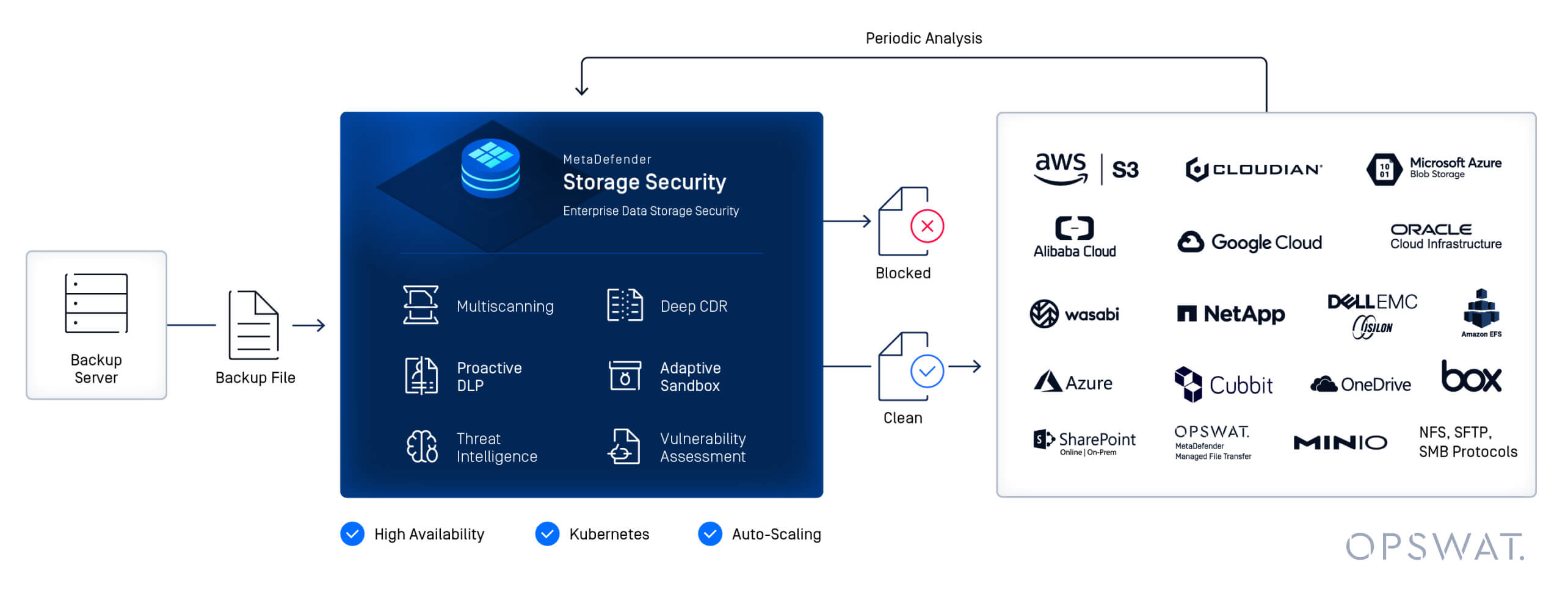

MetaDefender Storage Security™ egyetlen megoldásban egyesíti a kritikus gyakorlatokat. Az OPSWATolyan vezető technológiáival, mint a Metascan™ Multiscanning, a Deep CDR™, a Proactive DLP™ és az Adaptive Sandbox, a biztonsági mentési adatok tiszták és könnyen hozzáférhetőek maradnak, amikor minden másodperc számít.

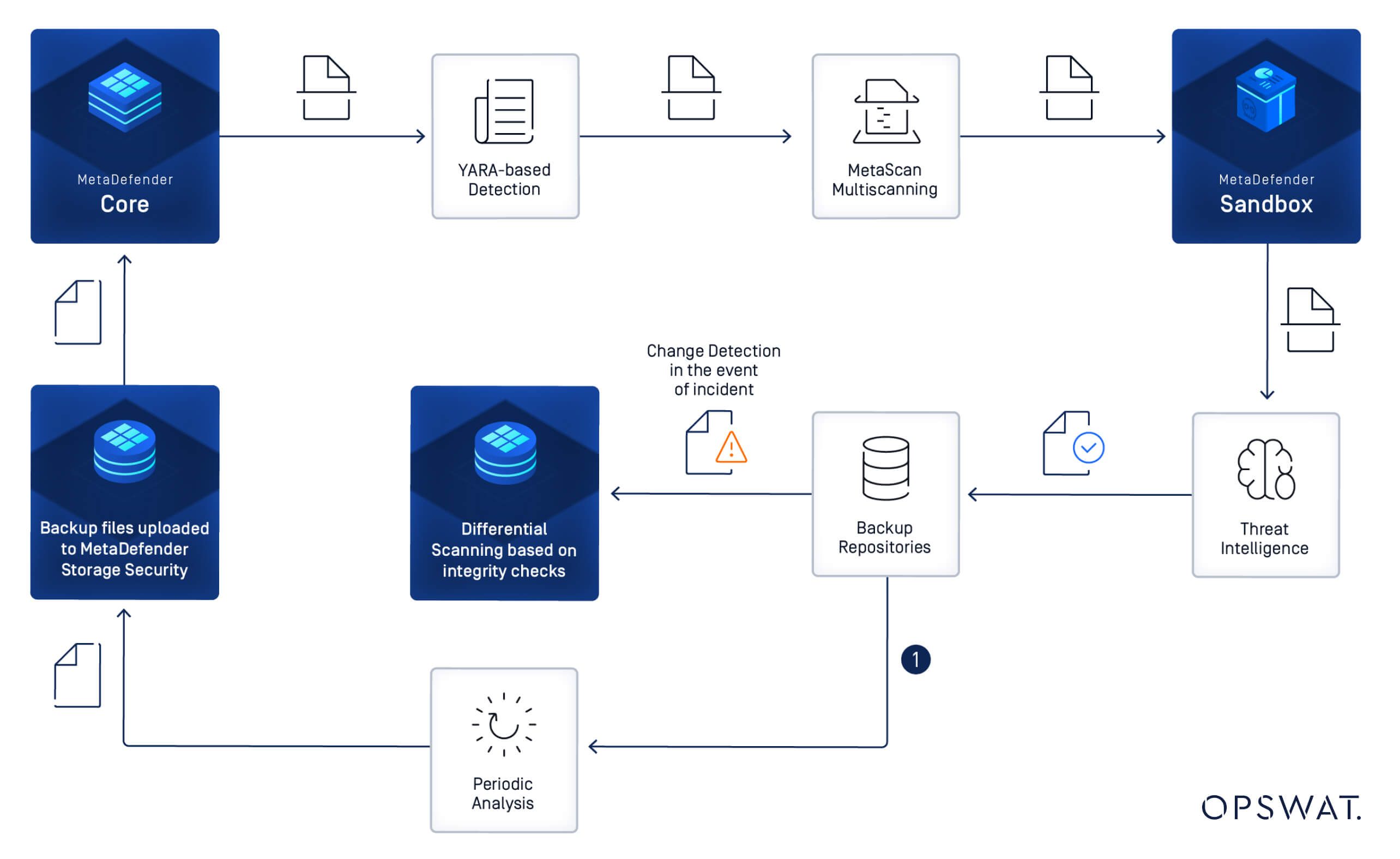

Az egyik legfontosabb képességünk a gyors változásérzékelés. MetaDefender Storage Security időszakos elemzéssel folyamatosan figyeli a mentési adattárakat. Biztonsági incidens vagy zsarolóvírus-támadás esetén az adminisztrátor az ismert fájlok integritásának ellenőrzése alapján differenciális szkennelést aktiválhat. Ez a gyors változásérzékelési képesség drasztikusan minimalizálja az RTO (helyreállítási időcélokat) azáltal, hogy gyorsan azonosítja, mely biztonsági mentéskészletek maradnak sértetlenek, lehetővé téve a szervezetek számára, hogy a legutóbbi tiszta biztonsági mentési pontról állítsák vissza a műveleteket.

Következtetés

Ne várjon egy biztonsági incidensre, hogy biztonsági mentési stratégiájának sebezhetőségére fény derüljön. Már most tegyen proaktív lépéseket a jelenlegi biztonsági mentési helyzet felmérésére és a fejlesztési lehetőségek azonosítására. Biztonsági szakértőink segíthetnek a meglévő infrastruktúra értékelésében, a legjobb gyakorlatokhoz igazodó, személyre szabott megoldásokat javasolhatnak, és irányíthatják egy átfogó biztonsági mentési keretrendszer megvalósítását.

Vegye fel a kapcsolatot szakértőinkkel még ma, hogy megbeszéljük, hogyan erősítheti meg biztonsági mentéseit, és hogyan érhet el valódi kiberbiztonságot az egyre ellenségesebbé váló digitális környezetben.

Gyakran ismételt kérdések (GYIK)

Mi az adatmentés és helyreállítás?

Az adatmentés és -helyreállítás az adatok másolatainak létrehozása az adatvesztés vagy -rongálódás elleni védelem érdekében, valamint az adatok helyreállítása szükség esetén - akár véletlen törlés, hardverhiba vagy kibertámadás, például zsarolóprogramok miatt.

Miért fontos az adatmentés és -helyreállítás?

Biztosítja az üzletmenet folytonosságát azáltal, hogy lehetővé teszi a szervezetek számára a kritikus rendszerek és adatok helyreállítását egy incidens után, minimalizálva az állásidőt, a pénzügyi veszteségeket és a jó hírnévnek okozott károkat. A mai fenyegetettségi környezetben támogatja a jogszabályi megfelelést és a katasztrófa utáni helyreállítást is.

Mi az adatmentés biztonsága?

Az adatmentés biztonsága azokat a gyakorlatokat és technológiákat jelenti, amelyeket a biztonsági másolatok adatainak a jogosulatlan hozzáféréstől, sérüléstől vagy kiberfenyegetéstől való védelmére használnak - így biztosítva, hogy a biztonsági másolatok használhatóak, nem fertőzöttek és helyreállíthatóak maradjanak válsághelyzetben.

Mi a legjobb módja a biztonsági mentés biztosításának?

A biztonsági mentések biztosítására számos bevált gyakorlat létezik; a kiberbiztonsági szakértők a többrétegű megközelítést ajánlják a leginkább. Vezesse be a 3-2-1-1-0 biztonsági mentési szabályt, rendszeresen vizsgálja a biztonsági mentéseket többféle kártevőirtó programmal, használjon CDR, sandboxing és DLP technológiákat a beágyazott fenyegetések kiküszöbölésére és az érzékeny adatok védelmére.

Mi a háromféle adatmentés?

1. Teljes biztonsági mentés: Az összes adat teljes másolata.

2. Inkrementális biztonsági mentés: Csak az utolsó biztonsági mentés óta megváltozott adatokról készít biztonsági másolatot.

3. Differenciális biztonsági mentés: Az utolsó teljes biztonsági mentés óta megváltozott összes adatról biztonsági másolatot készít.

Mi az a 3-2-1 tartalékolási szabály?

Tartson fenn három másolatot az adatairól, két különböző típusú adathordozón tárolva, egy példány t pedig a helyszínen kívül tárolva. Ez redundanciát biztosít és védelmet nyújt a helyi hibák ellen.

Mi a 3-2-1-1-1-0 tartalékszabály?

A hagyományos modell továbbfejlesztése:

- Összesen 3 másolat az Ön adataiból

- 2 különböző médiatípus

- 1 példány külső helyszínen

- 1 példány offline, légtérkapcsolt vagy megváltoztathatatlan

- 0 hiba a biztonsági mentések ellenőrzésében, biztosítva, hogy a biztonsági mentések szükség esetén használhatóak legyenek