Amikor a kritikus infrastruktúrát érő kibertámadásokra gondolunk, gyakran a zsarolóvírus-kampányok vagy az ipari vezérlőrendszereket célzó, államilag támogatott támadások kerülnek a középpontba. A leghatékonyabb behatolások némelyike azonban nem egy kifinomult támadással kezdődik. Hanem egy fájllal kezdődnek.

Mi a File-Bourne támadás egy IT-OT környezetben?

A fájlalapú támadások egyre nagyobb fenyegetést jelentenek, amelyek kihasználják az IT és OT hálózatok közötti fájlmozgást, hogy rosszindulatú szoftvereket juttassanak be a kritikus infrastruktúrába. A modern, konvergált IT-OT környezetekben a fájlalapú támadás akkor következik be, amikor egy rosszindulatú fájl a vállalati IT-hálózatból egy OT (operatív technológiai) környezetbe kerül. Ha már bent van, megzavarhatja a termelést, leállást idézhet elő, vagy veszélyeztetheti az érzékeny folyamatokat.

Mivel az IT-OT integráció és a távoli kapcsolódás egyre nagyobb támadási felületet jelent, a fájlok mozgatásának biztosítása a kritikus infrastruktúrák védelmezői számára kiemelt prioritássá vált.

A létfontosságú infrastruktúrát fenyegető veszély

A kritikus műveletek a szoftverfrissítések, a szállítói szállítások, a mérnöki rajzok és az érzékelőadatok fájlátvitelétől függenek. Sajnos ezeket a megbízható fájlcseréket egyre gyakrabban használják rosszindulatú szoftverek hordozójaként.

A támadók kihasználják a gyakori fájlátviteli útvonalakat:

- A vállalkozók vagy alkalmazottak által szállított USB és laptopok

- Megosztott felhőalapú tároló, amely szinkronizálja a fájlokat OT-környezetekben

- A hagyományos szűrőkön átcsúszó e-mail mellékletek

- Irányítatlan fájlátviteli munkafolyamatok az üzleti és a működési tartományok között

A SANS szerint az ICS biztonsági szakemberek 27%-a az olyan átmeneti eszközöket, mint például az USB-k, az OT-ben a legfontosabb rosszindulatú szoftverek fertőzési vektoraként azonosította, míg az ICS incidensek 33%-a az internetről elérhető eszközökből és távoli szolgáltatásokból származik. A bizonyítékok egyértelműek: az IT-OT fájláramlás a modern infrastruktúra legveszélyeztetettebb útvonalai közé tartozik.

Hogyan működik egy fájlalapú támadás

Egy tipikus fájlalapú támadás lépésről lépésre halad az informatikából az OT-be:

- Beágyazott hasznos teher: A rosszindulatú program egy törvényesnek tűnő fájlba, például PDF-be, frissítőcsomagba vagy mérnöki projektfájlba van elrejtve.

- A fájl az informatikából származik: e-mailen, beszállítói portálon vagy felhőalapú együttműködési eszközön keresztül kerül a szervezetbe.

- Átvitel az IT-ből az OT-be: A fájl egy hálózati hídon, cserélhető adathordozón vagy akár egy adatdiódán keresztül jut át az OT-be, ha nem ellenőrzik megfelelően.

- Végrehajtás az OT-ben: A megnyitást vagy végrehajtást követően a rosszindulatú szoftver felrobban, megzavarva a műveleteket vagy lehetővé téve az adatlopást.

Valós világbeli párhuzamok:

- A Stuxnet fertőzött USB keresztül terjedt, amelyek megkerülték a légréseket.

- A TRITON rosszindulatú mérnöki fájlokon keresztül került átadásra.

- A MOVEit kihasználása megmutatta, hogy maguk a fájlátviteli rendszerek hogyan válhatnak közvetlen célponttá.

Mindegyik esetben egy többszintű biztonságos fájlátviteli folyamat semlegesíthette volna a rosszindulatú hasznos terhet, érvényesíthette volna a zéró bizalmi irányelveket, és biztosíthatta volna, hogy a fájlokat a kritikus rendszerekbe való bejutás előtt fertőtlenítsék.

A létfontosságú infrastruktúrára gyakorolt hatás

Amikor a rosszindulatú fájlok átkerülnek az informatikából az OT-be, a következmények messze túlmutatnak a digitális károkozáson:

- Működési leállás: Leállított gyártósorok, megszakított szolgáltatások, üzemszünetek.

- Fizikai károk és biztonsági kockázatok: A manipulált vezérlők vagy a hibás frissítések emberi életeket veszélyeztethetnek.

- Megfelelőségi jogsértések: A NIST, NIS2, HIPAA vagy PCI előírások be nem tartása szabályozási bírságokhoz és licencproblémákhoz vezethet.

- Reputációs kár: Az ügyfelek és a partnerek bizalmának elvesztése egy nyilvános incidens után.

Mivel az ipari szervezetek 76%-a számolt be kibertámadásokról OT-környezetekben (ABI/Palo Alto, 2024), sürgősen szükség van rugalmas védelemre.

Védelmi stratégiák az IT-OT fájláramlásokhoz

A fájlokból indított támadások megállításához többre van szükség a titkosított szállításnál. A rugalmassági réteget közvetlenül minden átvitelbe be kell ágyazni. A legfontosabb stratégiák a következők:

- Többrétegű ellenőrzés: OPSWAT Metascan™ Multiscanning, Deep CDR™, Adaptive Sandbox és File-Based Vulnerability Assessment ) technológiák felismerik, hatástalanítják vagy felrobbantják a rosszindulatú fájlokat, mielőtt azok belépnének az OT-be.

- Zéró bizalom érvényesítése: RBAC (szerepkör-alapú hozzáférés-szabályozás), felügyeleti jóváhagyások és házirendvezérelt munkafolyamatok megakadályozzák a jogosulatlan vagy engedély nélküli átutalásokat.

- Irányítás és láthatóság: Változatlan ellenőrzési nyomvonalak és központosított műszerfalak biztosítják a felügyeletet és a megfelelőség biztosítását.

Hogyan biztosítja ezt az OPSWAT :

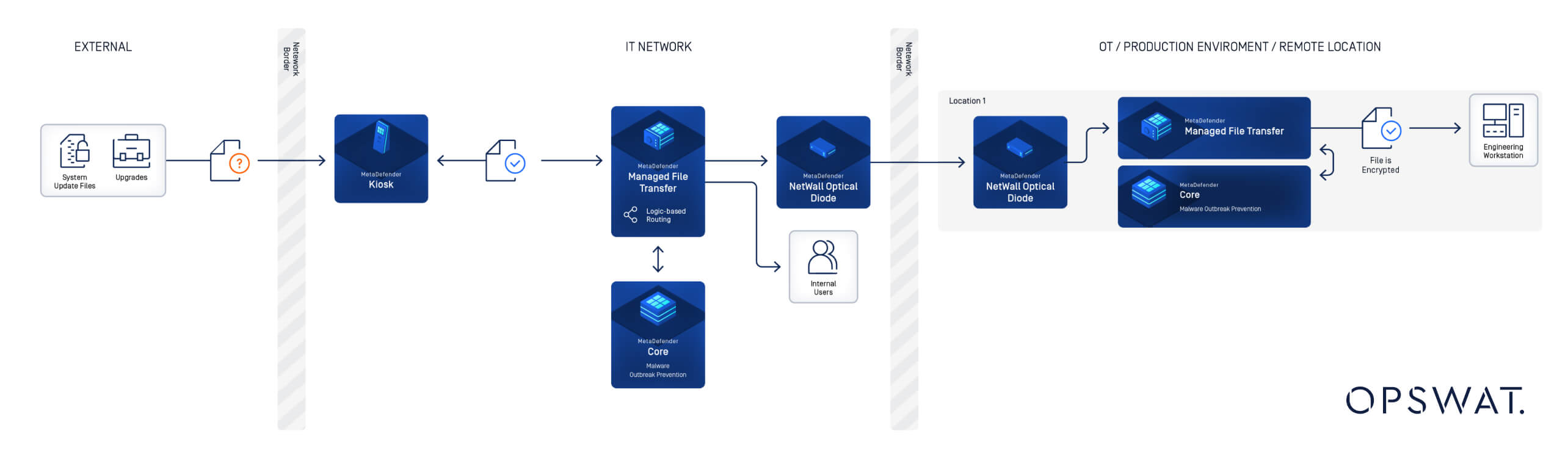

- MetaDefender Managed File Transfer MFT)™ automatizálja a biztonságos, szabályozott fájlmozgásokat az IT, OT és felhő környezetben.

- MetaDefender Kiosk™ fertőtleníti az USB-kről, laptopokról és vállalkozókról származó fájlokat, mielőtt azok elérnék az érzékeny hálózatokat.

- MetaDefender NetWall® Az adatdióda egyirányú, házirend által ellenőrzött átvitelt kényszerít ki, hogy megvédje az OT-t a bejövő fenyegetésektől.

Ezek a megoldások együttesen olyan biztonságos átviteli utat hoznak létre, amely biztosítja, hogy minden fájl ellenőrzött, szanált és ellenőrzött legyen, mielőtt átlépi a tartományhatárokat.

Valós tanulságok a fájlalapú támadásokból

- A fertőzött USB a MetaDefender Kiosk szanálással és házirend-kényszerítéssel blokkolhatja, mielőtt elérnék az OT-eszközöket.

- Az alacsonyabb bizalmi szintű forrásokból származó mérnöki munkaállomás-fájlokat MetaDefender Managed File Transfer MFT) ellenőrzi, és azok a biztonsági rendszerekbe való bejutás előtt a rosszindulatú vagy nem megfelelő tartalmak blokkolására vonatkozó szabályzatnak vannak alávetve.

- Az MFT platformok kihasználása azt mutatja, hogy a többrétegű ellenőrzést, a házirendek érvényesítését és az ellenőrizhető irányítást be kell építeni a fájlátviteli megoldásokba.

Mindegyik eset ugyanazt a pontot hangsúlyozza: a rugalmas fájlátvitel nem opcionális, hanem elengedhetetlen.

Következő lépések: Ellenálló képesség kiépítése a fájlrétegen

A fájlalapú támadások tovább fejlődnek, ahogy az IT és OT hálózatok konvergálnak. A leghatékonyabb védekezés az, ha minden fájlt, minden vektoron keresztül biztosítunk, függetlenül attól, hogy az a hálózaton, a tartományhatárokon vagy az átmeneti eszközökön keresztül mozog.

Az eBook letöltése A rugalmasság újradefiniálása a Secure MFT

Fedezze fel az esettanulmányokat, a mélyreható technikai betekintést és a teljes, a biztonságot előtérbe helyező ellenőrzőlistát a rugalmas fájlátvitelhez.

Készen áll arra, hogy OPSWAT vezetőMetaDefender Managed File Transfer MFT) megold Managed File Transfer át integrálja a meglévő infrastruktúrájához szabott megoldásokkal?