Állítsuk meg a holnapi támadásokat!

A beépített fenyegetés-információs rendszerrel ellátott dinamikus elemzés segítségével felismeri a zero-day fenyegetéseket és a kitérő rosszindulatú programokat.

- 99,9% nulla napos hatékonyság

- 20-szor gyorsabb elemzés

- Az összes fájl elemzése a peremhálózaton

Az OPSWAT megbízik

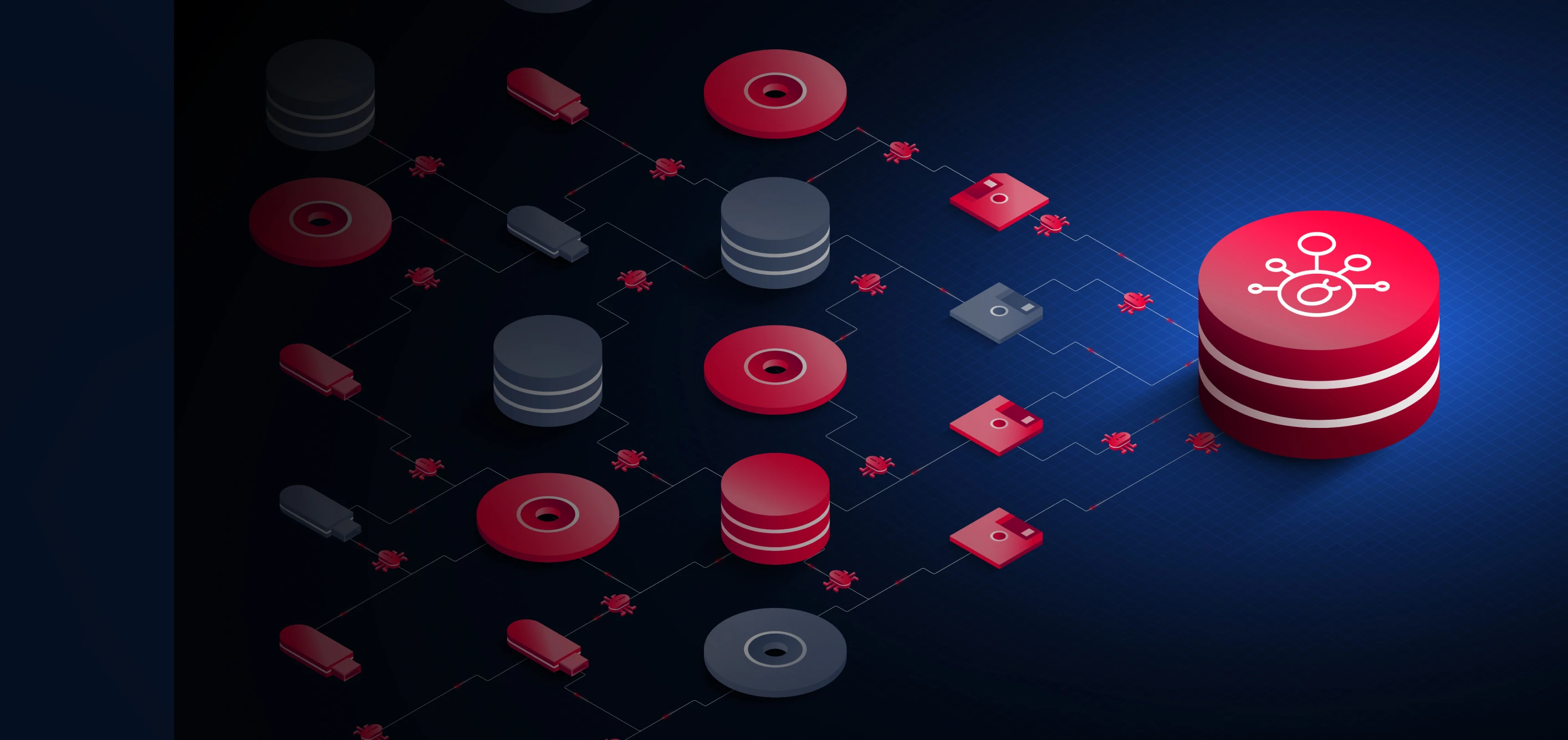

Miért nem elégségesek a hagyományos eszközök?

A zero-day támadások és a kitérő rosszindulatú programok ma már könnyedén átjutnak a hagyományos, statikus vagy lassú biztonsági eszközökön.

Fenyegetés elkerülés

A modern kártevő szoftverek úgy vannak kialakítva, hogy kijátsszák a statikus védelmi rendszereket, környezeti ellenőrzések, időzítési késleltetések és sandbox-felismerés segítségével elrejtve rosszindulatú viselkedésüket.

Ezek a fenyegetések valós időben alkalmazkodnak, kihasználva a hagyományos eszközök vakfoltjait, hogy átcsússzanak, mielőtt a szignatúrák vagy a heurisztikák reagálni tudnának.

Lassú incidenskezelés

A túlterhelt csapatok túl sok riasztással és túl kevés kontextussal szembesülnek.

Gyors osztályozás és egyértelmű prioritások meghatározása nélkül az elemzők értékes időt veszítenek a téves riasztások kivizsgálásával, miközben a valódi fenyegetések észrevétlenül terjednek és adatokat szivárogtatnak ki.

Korlátozott láthatóság

A fragmentált rendszerek vakfoltokat hoznak létre a hálózat, a végpontok és az alkalmazások rétegei között.

Ha az észlelés nem egységes, a fenyegetések láthatatlanul fennmaradhatnak, aláásva mind a megelőzési, mind a reagálási erőfeszítéseket az egész környezetben.

Gyenge skálázhatóság

A hagyományos eszközök nem a mai adatmennyiségekhez és a modern támadások sebességéhez lettek kifejlesztve.

A fájlok és a forgalom növekedésével az észlelési folyamatok lelassulnak, az elemzési sorok megnövekednek, és a biztonsági rések kiszélesednek, ami veszélybe sodorja a szervezeteket.

127%

a többfokozatú

rosszindulatú programok összetettségének növekedése*

7.3%

az OSINT-fájlok közül 24 órán belül* rosszindulatúként újraosztályozott

703%

a hitelesítő adatokkal kapcsolatos adathalász támadások (

) számának ugrásszerű növekedése 2024 végén*

*Több mint egymillió fájl vizsgálatának tesztadatai alapján.

Egységes zéró napos észlelés

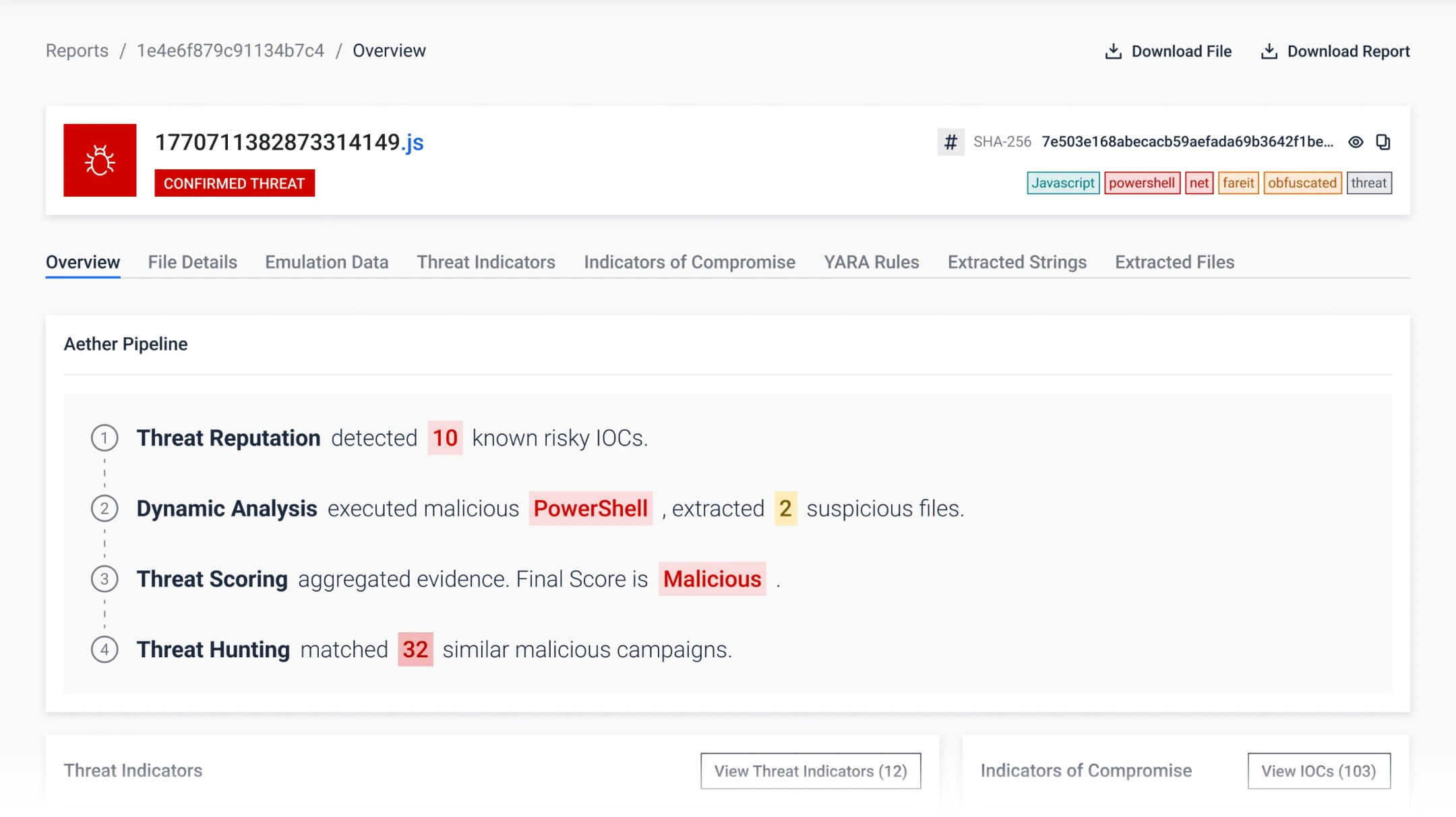

1. réteg: Fenyegetés-hírnév

Az ismert

fenyegetések gyors feltárása

Állítsa meg az ismert fenyegetések áradatát.

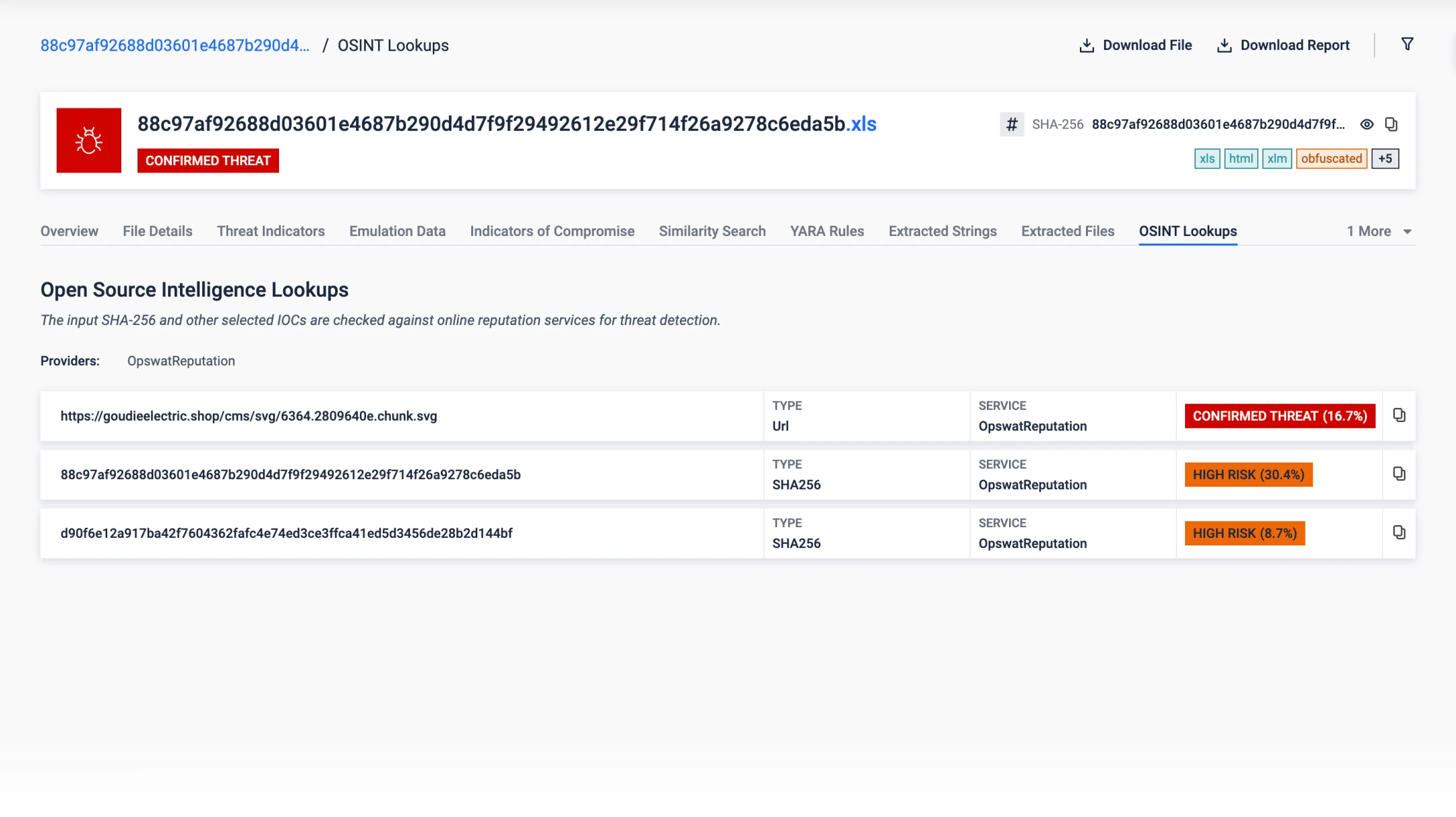

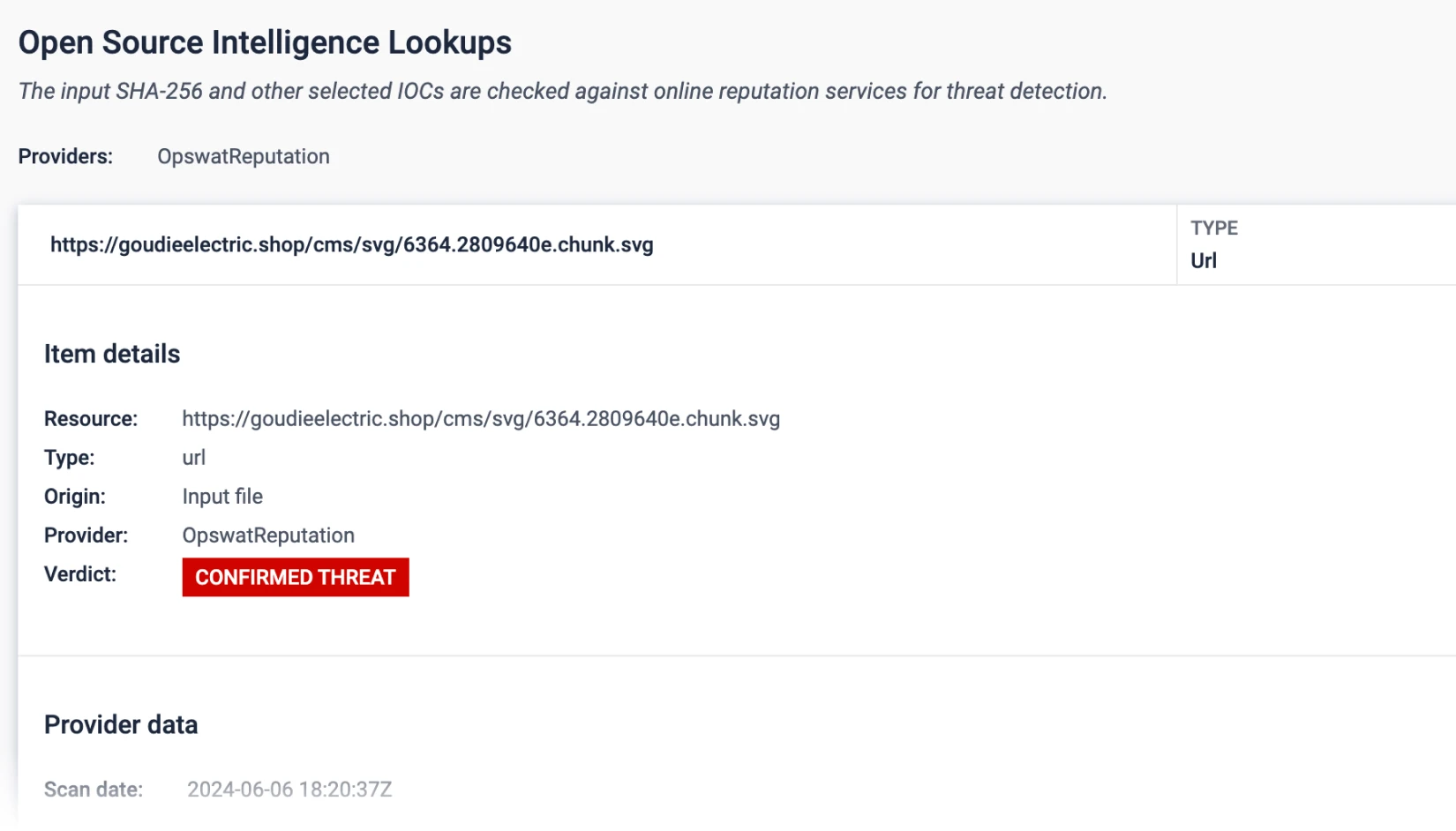

Valós időben vagy offline módban ellenőrzi az URL-eket, IP-címeket és domainnevet, hogy felismerje a rosszindulatú szoftvereket, adathalászokat és botneteket.

Blokkolja az újrahasznosított infrastruktúrát és az árucikk-malware-t, és arra kényszeríti a támadókat, hogy alapvető mutatókat használjanak.

2. réteg: Dinamikus elemzés

Fedezze fel az ismeretlen

fenyegetéseket

Felismeri a hagyományos sandboxok elől rejtőzködő, kijátszó rosszindulatú programokat.

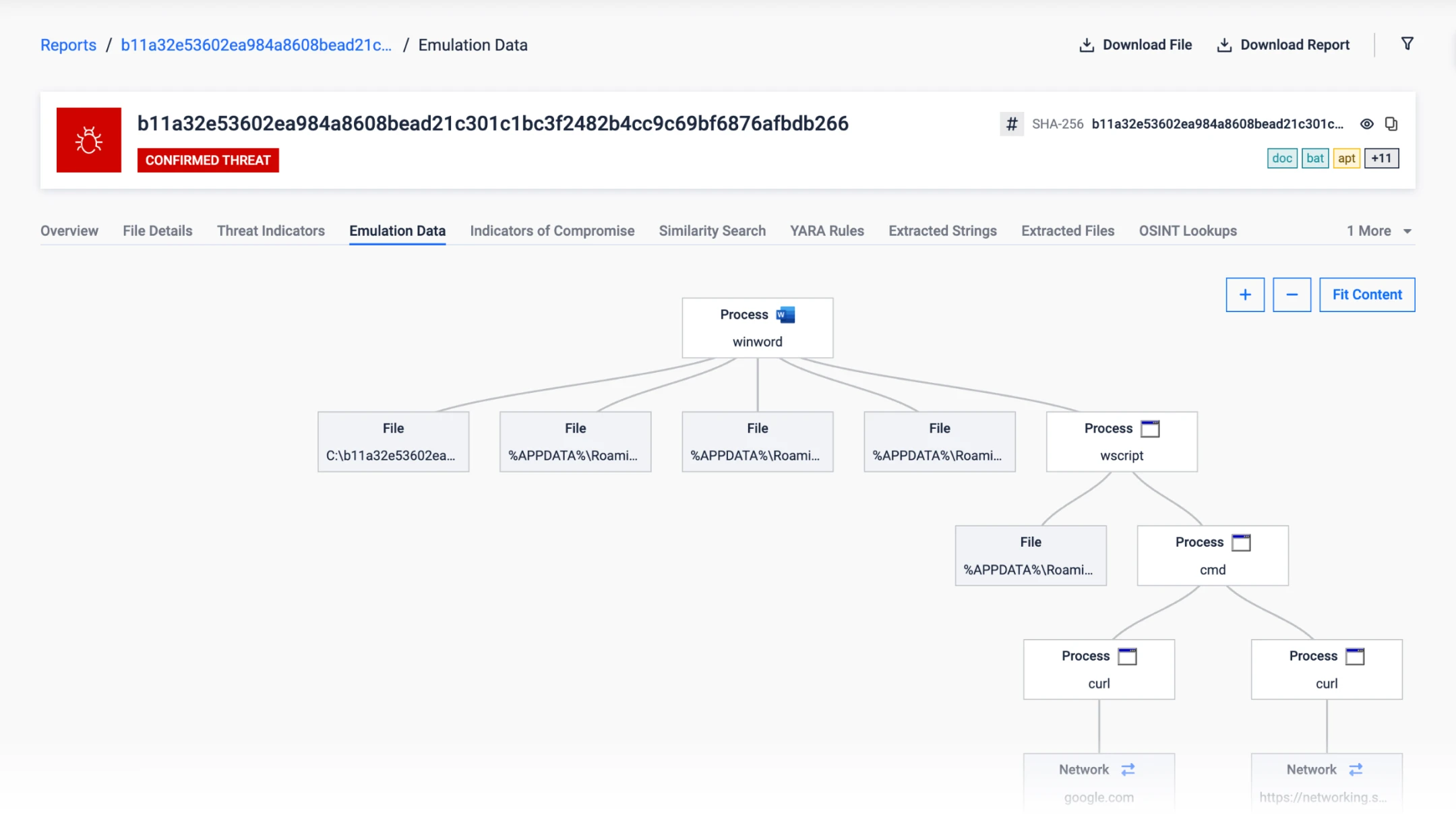

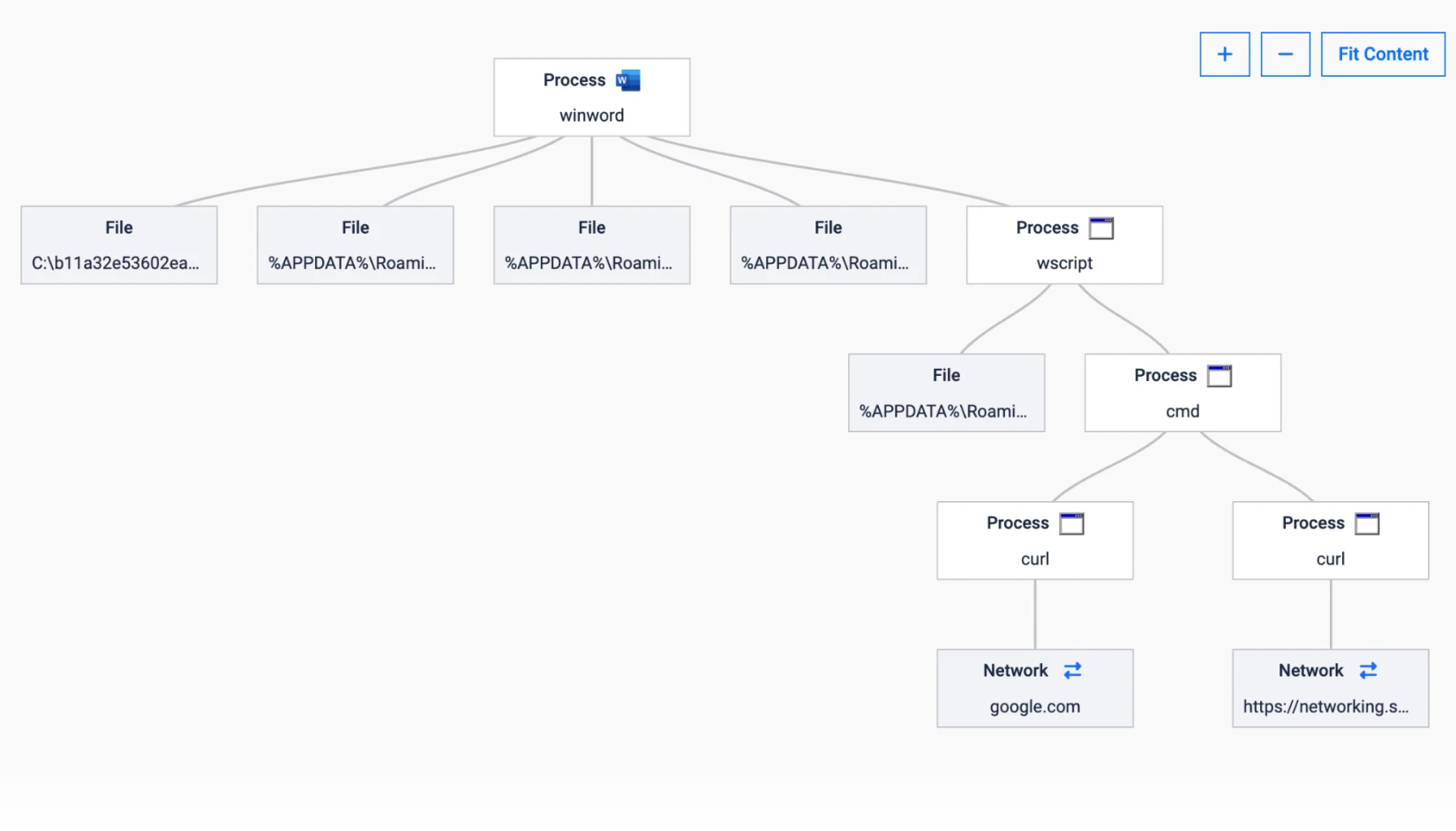

Az emulációalapú sandbox elemzi a fájlokat, hogy felismerje a rejtett fenyegetéseket, például a ransomware-t.

Felfedi a műtárgyakat, a betöltő láncokat, a szkript logikát és a kitérési taktikákat.

3. réteg: Fenyegetésértékelés

A fenyegetések fontossági sorrendje

Csökkentse a riasztások okozta fáradtságot.

A fenyegetések kockázati szintjeit rangsorolják, hogy valós időben gyorsan ki lehessen emelni a legfontosabb fenyegetéseket.

4. réteg: Fenyegetéskeresés

A rosszindulatú szoftverek azonosítása

-kampányok

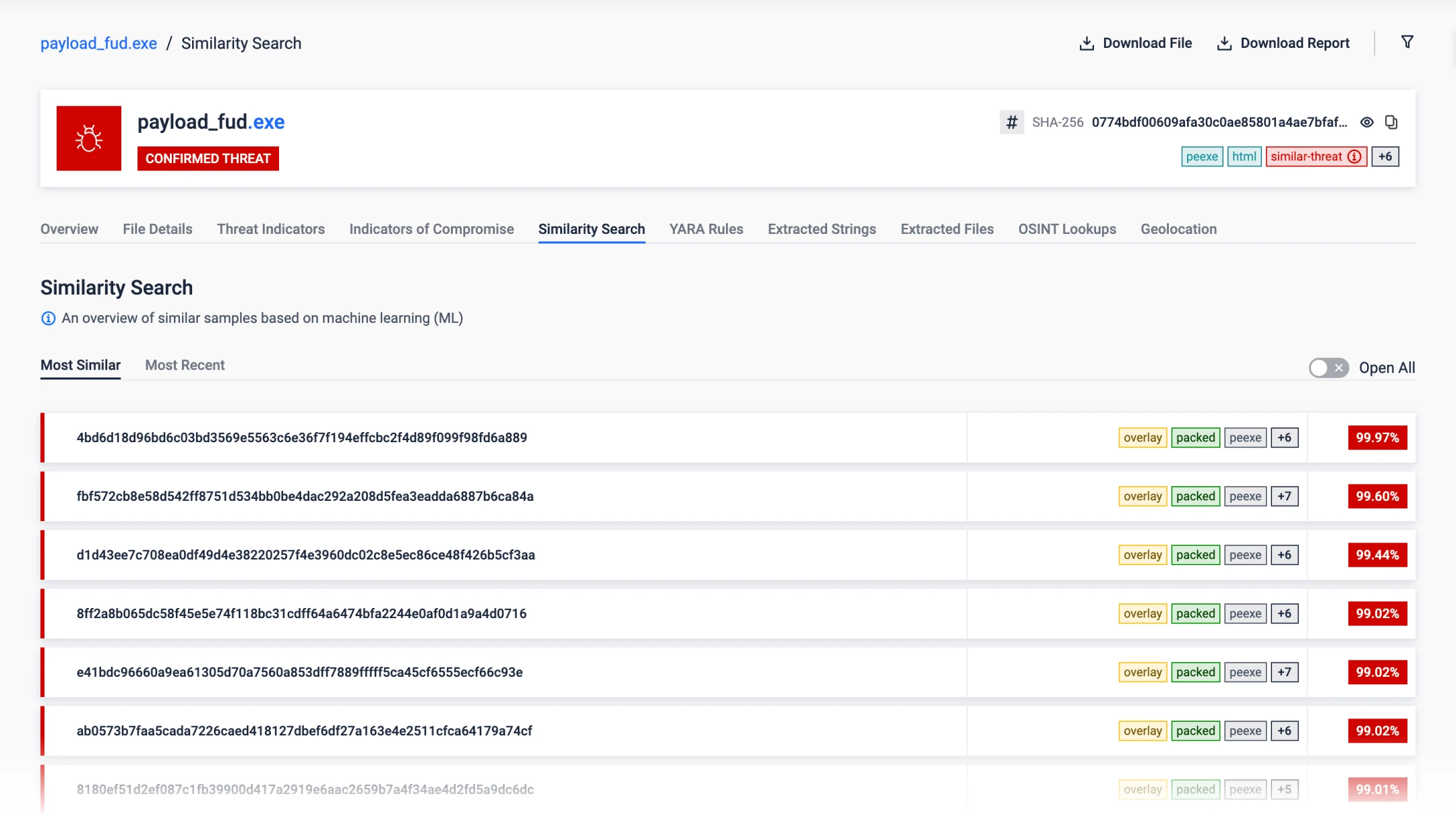

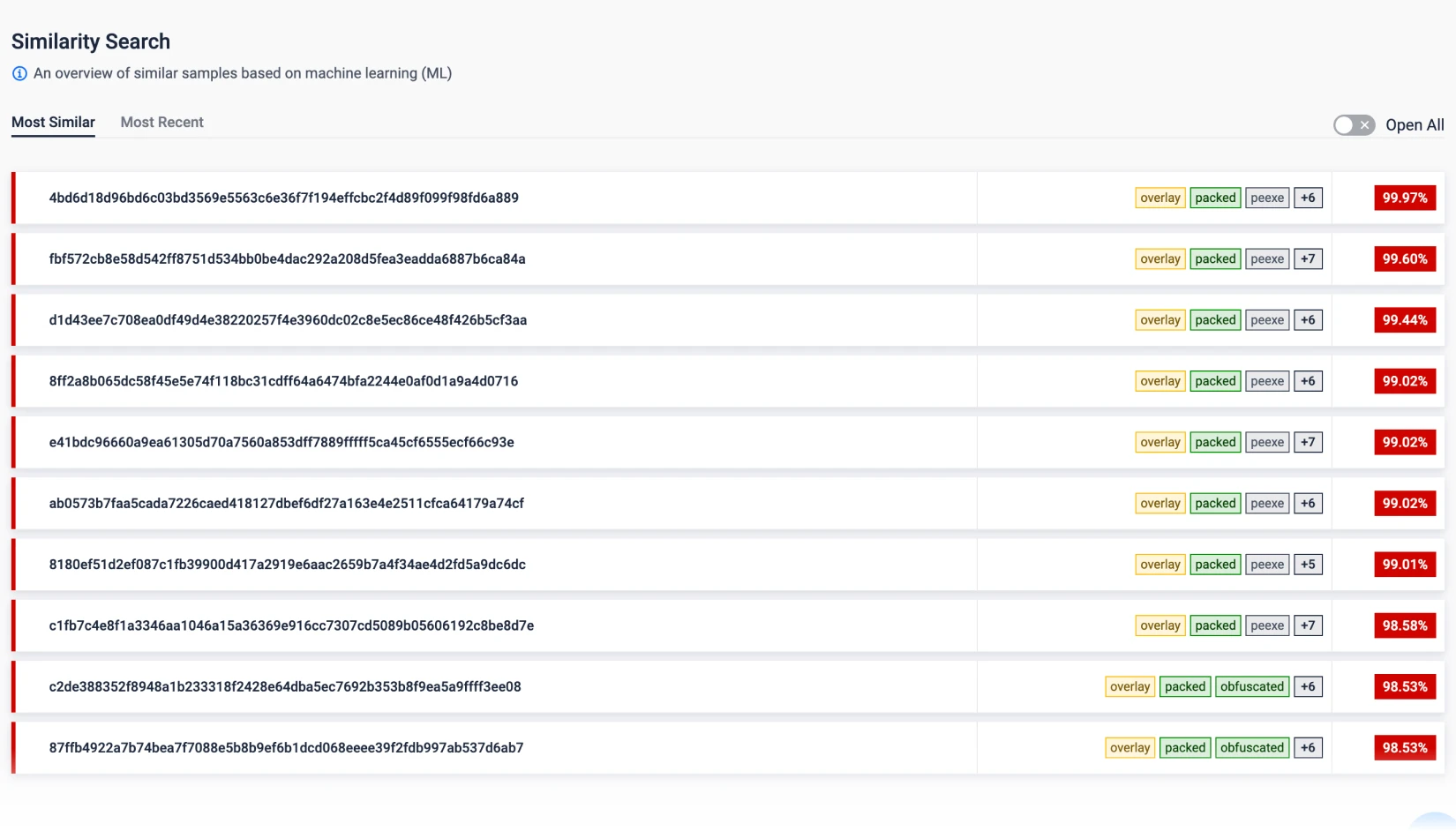

Gép tanulásos hasonlóságkeresés

A fenyegetésminták korrelációja az ismeretlen fenyegetéseket összehasonlítja az ismert rosszindulatú programokkal, taktikákkal, infrastruktúrákkal és egyebekkel.

Felfedi a rosszindulatú programcsaládokat és kampányokat, arra kényszerítve a támadókat, hogy átalakítsák taktikájukat és infrastruktúrájukat.

„A leggyorsabb sebesség, amit valaha teszteltünk a

-nál.”

Venak Biztonság

330+

Észlelhető márkák

ML-alapú

adathalász-észleléshez

50+

-fájltípusok

Kivonat műtárgyak,

képek és egyebek

>14

Automatizált rosszindulatú szoftverek

család kivonása

Könnyű integrálás

Megállítjuk azokat a támadásokat, amelyekről senki sem tud, hogy léteznek (

).

20x

Gyorsabb, mint a hagyományos megoldások

Mély láthatóság és gyors reagálás

Több milliárd fenyegetési jelzés és gépi tanuláson alapuló fenyegetés-hasonlóság keresés kihasználása.

Mélyszerkezeti elemzés

Gyorsan elemezzen több mint 50 fájltípust, beleértve az LNK és MSI fájlokat is, hogy kivonja a beágyazott tartalmakat, artefaktokat és képeket.

Az automatizált dekódolás, dekompilálás és shellcode-emuláció – a Python kicsomagolással, makrókivonással és AutoIT-támogatással együtt – mélyreható betekintést nyújt a rejtett fenyegetésekbe.

Dinamikus elemzés

Az aktív fenyegetések felismerése és osztályozása gépi tanulás és célzott robbantások segítségével meghatározott alkalmazáscsomagokban vagy környezetekben.

Kerülje meg az adócsalás elleni ellenőrzéseket, emulálja a JavaScript, VBS és PowerShell szkripteket, és dinamikusan alkalmazkodjon a vezérlési folyamatokhoz az ismeretlen fenyegetések feltárása érdekében.

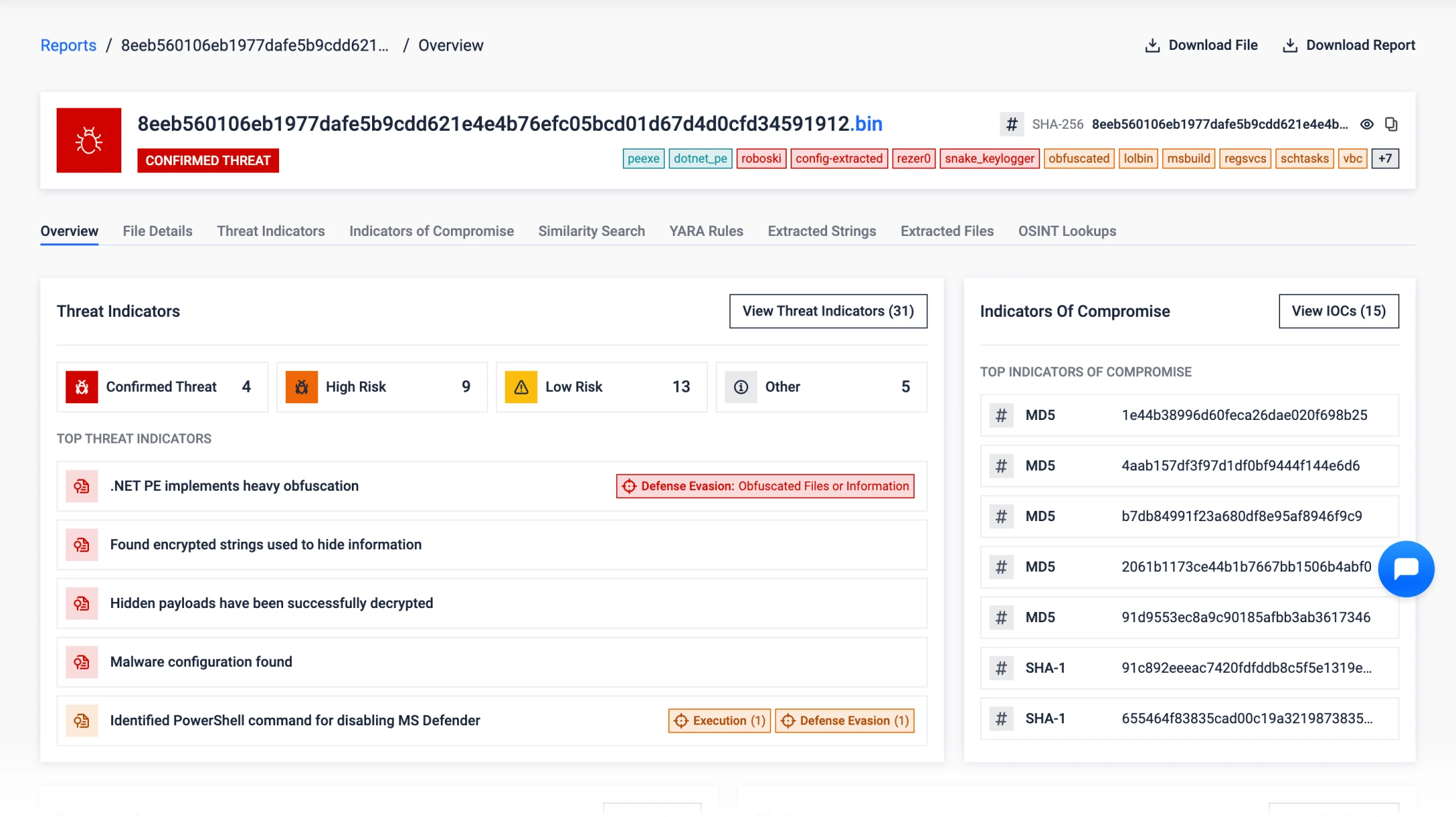

Fenyegetés észlelése és osztályozása

A gépi tanulás (ML) elemzés segítségével több mint 330 adathalász márkát észlelhet, akár offline állapotban is.

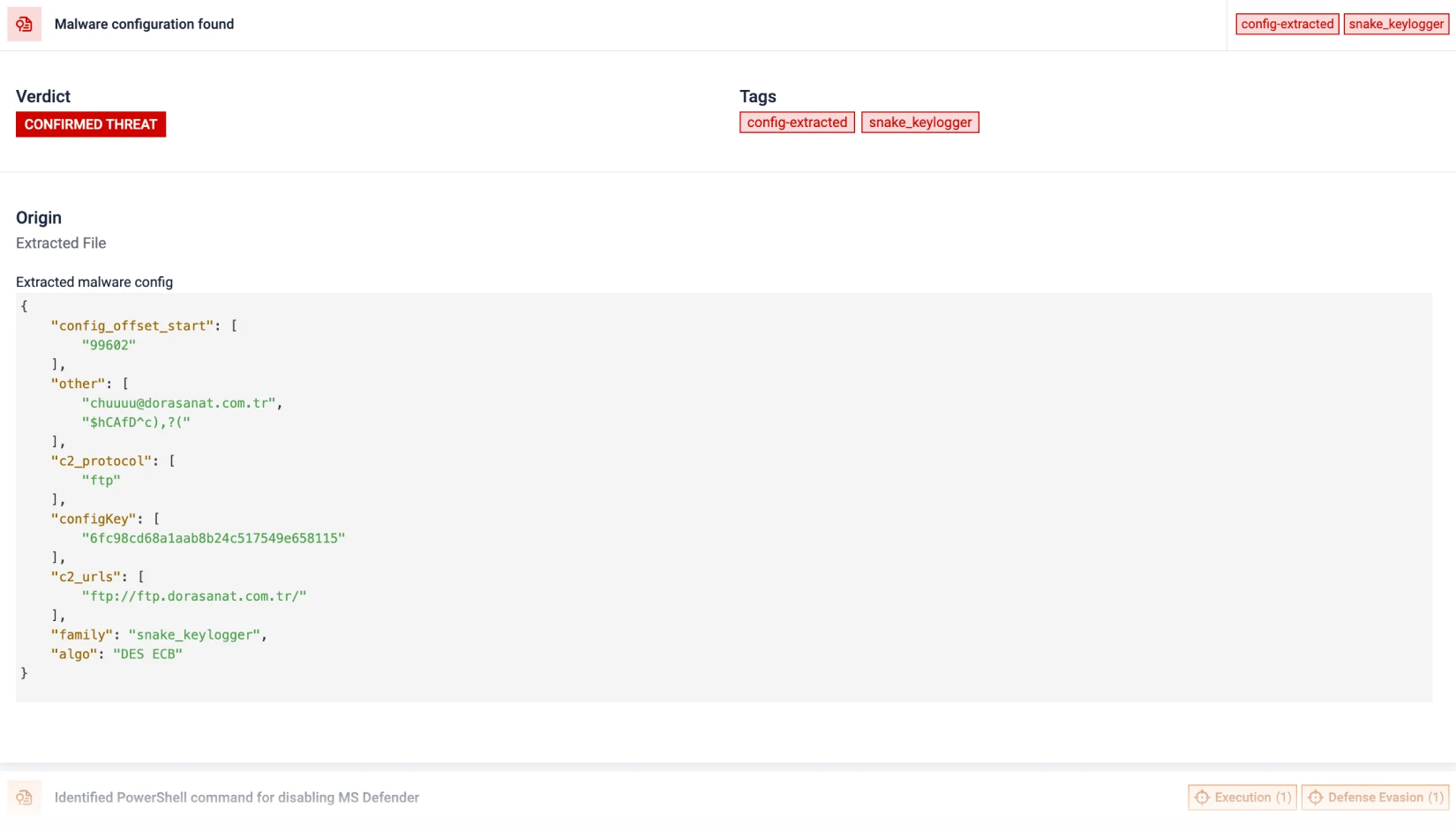

Korrelálja az IOC-ket, azonosítsa a rosszindulatú szándékokat több mint 900 viselkedési mutató segítségével, vonja ki a konfigurációkat több mint 18 rosszindulatú programcsaládból, és észlelje az ismeretlen fenyegetéseket a hasonlóságon alapuló klaszterezés segítségével.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence integráció

Az automatizált fenyegetéskeresés és a valós idejű észlelés zökkenőmentesen integrálódik az információforrásokba.

A rendszer MISP és STIX formátumokba exportál, lekérdezi a MetaDefender Cloud Reputation Service, kapcsolatba lép nyílt forráskódú hírszerzési szolgáltatókkal, és automatikusan YARA-szabályokat generál minden észlelt fenyegetéshez.

Következő generációs csalásellenes motor

Kivonja a kompromisszumot jelző mutatókat a rendkívül kitérő rosszindulatú programokból, és felrobbantja a célzott támadásokat, hogy az elemzők a nagy értékű eredményekre koncentrálhassanak.

A sandbox legyőzi a fejlett kijátszási technikákat, beleértve a hosszú alvó állapotokat és hurkokat, a felhasználói vagy domain-ellenőrzéseket, a geofencinget, az operációs rendszer helyi beállításainak ellenőrzését, a VBA stompinget, a fejlett automatikus végrehajtási viselkedéseket, mint például az egérmutatóval történő kiváltást, és a feladatütemező visszaéléseket.

- MetaDefender

- MetaDefender

2025 OPSWAT

-környezeti jelentés

A rosszindulatú szoftverek minden eddiginél ravaszabbak

– nézze meg az adatokat.

Zero-Day Detection

minden környezetben

OPSWATZero-Day Detection megoldása egy egységes technológiai csomagra épül, amely sandboxingot, adaptív intelligenciát és

viselkedéselemzést kombinál, hogy ismeretlen fenyegetéseket gyorsan és nagy léptékben feltárjon – helyben, a felhőben vagy bárhol máshol.

MetaDefender Aether™

Önálló zero-day észlelési megoldás, amely fejlett sandboxingot és beépített fenyegetés-információkat kombinál. Fedezze fel a rejtett összefüggéseket a gépi tanuláson alapuló fenyegetés-hasonlóság és hírnév-adatok segítségével, hogy gyorsabb reagáláshoz szükséges, hasznosítható információkat szerezzen.

MetaDefender for Core

Növelje helyszíni biztonságát a MetaDefender Core Adaptive Sandbox Threat Intelligence segítségével. Dinamikus fenyegetéselemzés, testreszabható szabályok és részletes láthatóság Threat Intelligence felismerheti és megakadályozhatja a zero-day támadásokat, mielőtt azok elterjednének.

MetaDefender Threat Intelligence™

A gépi tanuláson alapuló fenyegetés-hasonlóság keresés és fenyegetés-hírnév ellenőrzés segítségével azonosíthatja a zero-day fenyegetéseket, valós időben értékelheti a fájlok hírnevét, és gyorsabban reagálhat a felmerülő kockázatokra. A biztonsági csapatok gazdagabb fenyegetés-információkhoz jutnak, amelyekkel hatékonyabb védelmet biztosíthatnak a folyamatosan fejlődő rosszindulatú programok és célzott támadások ellen.

Zero-Day észlelés feloldása az összes megoldásban

Fedezze fel, hogyan lehet a zero-day észlelést bevezetni a hálózati peremterületén,

biztosítva, hogy minden fájl fejlett zero-day észlelést kapjon, teljesítménybeli késedelem nélkül.

Detonator – A végtelen küldetés

a a zero-day támadások észleléséhez

OPSWATiparágvezető dinamikus elemzési technológiájának háttere

A MetaDefender története

Jan Miller – CTO, fenyegetéselemzés az OPSWAT-nál

Jan Miller a modern rosszindulatú szoftverek elemzésének úttörője, aki olyan platformok elindításáról ismert, amelyek megváltoztatták az iparág módszereit a nehezen felderíthető fenyegetések észlelésében. Miután megalapította a Payload Security-t, majd később a CrowdStrike-nál a Falcon X-et vezette, Filescan.io-val folytatta az innovációt, amelyet később OPSWAT felvásárolt. Az AMTSO igazgatótanácsának tagjaként a transzparenciát támogatja, miközben olyan technikákat fejleszt, amelyek a dinamikus elemzést a fenyegetésekkel kapcsolatos információkkal ötvözik a nehezen felderíthető rosszindulatú szoftverek leleplezése érdekében.

A dinamikus elemzés a beépített fenyegetés-információkkal együtt fejlődik

MetaDefender ötvözi a CPU-szintű emulációt, a viselkedéselemzést és az adaptív fenyegetés-információkat (fenyegetés-reputáció, pontozás, hasonlóságkeresés). Ez gyorsabb zero-day döntéseket és gazdagabb kontextust jelent, amely elősegíti a fenyegetések felkutatását és az automatizált reagálást a biztonsági rendszer egészében.

Az AMTSO által hitelesített sebesség

a és biztonság

Az Anti-Malware Testing Standards Organization (AMTSO) szabványainak megfelelően a Venak Security tesztje megerősíti OPSWAT Adaptive Sandbox .

A világ létfontosságú értékeinek megbízható védelme

OPSWAT világszerte több mint 2000 szervezet OPSWAT kritikus adatainak, eszközeinek és hálózatainak védelmével az „

” eszközök és fájlok által terjesztett fenyegetésekkel szemben.

Célzottan minden ágazat számára

A szabályozási követelményeknek való megfelelés támogatása

A kibertámadások és azok végrehajtói egyre kifinomultabbá válnak, ezért a világszerte működő irányító testületek

szabályozásokat vezetnek be annak biztosítására, hogy a kritikus infrastruktúra megtegyen minden szükséges lépést a biztonság fenntartása érdekében.

Ajánlott források

MetaDefender Cloud szolgáltatáshoz

SANS 2025 felderítési és reagálási felmérés

2025 OPSWAT fenyegetettségi jelentés

FileScan.io közösség

Fedezze fel a rejtett fenyegetéseket OPSWAT MetaDefender

technológiájával működő, átfogó rosszindulatú programelemző eszközzel, az

-szel – próbálja ki ingyen!

GYIK

A hírnévellenőrzés, az emulációalapú dinamikus elemzés és a viselkedésalapú intelligencia kombinálásával megszünteti az ismeretlen, fájlalapú fenyegetésekkel kapcsolatos vakfoltokat, így láthatók a memóriában tárolt hasznos adatok, az elrejtett betöltők és a phishing-készletek, amelyeket a szignatúrák és a végponteszközök nem észlelnek.

Beépül az adatbeolvasásba (ICAP, e-mail, MFT, web), gazdagítja a SIEM/SOAR rendszert (MISP/STIX, Splunk SOAR, Cortex XSOAR), és visszajelzi a nagy pontosságú IOC-ket és a MITRE-térképezett viselkedéseket, hogy javítsa az összes eszközön történő észlelést.

Nem. A hírnév „nagyszerű szűrő” azonnal eltávolítja a legtöbb zajt; a gyanús fájlokat egy emulációs homokozóban robbantják fel, amely 10-szer gyorsabb és 100-szor erőforrás-hatékonyabb, mint a hagyományos VM homokozók – így a fájlforgalom gyors marad, miközben a fontos 0,1% zero-day fenyegetéseket is elkapják.

Igen. Telepítsen felhőalapú, hibrid vagy teljesen helyszíni/leválasztott (RHEL/Rocky Linux támogatott) rendszert, offline móddal és tanúsítványok fehérlistájával, szerepköralapú hozzáféréssel, ellenőrzési naplókkal és adatmegőrzési ellenőrzésekkel NIS2/IEC 62443/NIST-típusú környezetekhez.

Csökkentett incidensszám/MTTR (kevesebb téves riasztás, gazdagabb kontextus), az OSINT-csendes fenyegetések korábbi észlelése és mérhető kockázatcsökkentés a fájlfolyamatok (e-mail, MFT, portálok) esetében. A legtöbb ügyfél a valós forgalmára vonatkozó, korlátozott hatókörű POC-val kezdi, majd bővíti azt.