Az OPSWATvezető rosszindulatú szoftverek elemzésére szolgáló megoldásának története

Az okosabb homokozók szükségessége

Ahogy a kiberfenyegetések egyre kifinomultabbá válnak, a hagyományos biztonsági intézkedések, például a vírusirtó megoldások egyre nehezebben tartanak lépést. A rosszindulatú szoftverek szerzői alkalmazkodtak, fejlett homályosítási technikákat, homokozó elleni intézkedéseket és fájl nélküli rosszindulatú szoftverek taktikáit használva, amelyek célja a felismerés elkerülése. A korai rosszindulatú szoftverek elemző rendszerei a viselkedés rögzítéséhez az alapvető API hooking-ra vagy a kernel megfigyelésére támaszkodtak, de ezek a megközelítések gyakran felismerhetőek voltak a kifinomult rosszindulatú szoftverek számára, lehetővé téve számukra, hogy elrejtsék valódi természetüket.

A zsarolóvírusok, a nulladik napi exploitok és az APT-k (fejlett tartós fenyegetések) térhódításával a szervezeteknek sokkal átfogóbb megoldásokra van szükségük e fenyegetések észlelésére, elemzésére és mérséklésére, mielőtt azok pusztítást okoznának a környezetükben. A sandboxing - a gyanús fájlok vagy programok izolált környezetben történő futtatása a viselkedésük megfigyelése céljából - kritikus szerepet játszik az automatizált rosszindulatú programok elemzésében.

De ahogy a fenyegetések fejlődtek, úgy fejlődtek a sandboxing technológiák is. Az egyszerű API bekötéstől a virtualizációig, a hibrid elemzésig és most már az emulációig a homokozók a modern rosszindulatú programok felderítésének alapvető eszközeivé váltak. Vizsgáljuk meg a homokozótechnológiák fejlődésének főbb mérföldköveit, és magyarázzuk el, hogyan kezelik a modern homokozók a mai, egyre jobban kitérő fenyegetéseket.

Mi az a Sandbox?

A sandbox egy biztonságos, elszigetelt környezet, amelyet a gyanús fájlok tesztelésére használnak dinamikus elemzéssel (a programok viselkedésének valós idejű megfigyelése a programok futtatásával vagy szimulálásával) a potenciális fenyegetések azonosítása érdekében. Ez lehetővé teszi a biztonsági szakemberek számára, hogy észleljék a fájl által megkísérelt káros műveleteket, például a jogosulatlan adathozzáférést, a rendszer más részeire való átterjedést vagy a sebezhetőségek kihasználását.

A homokozóban különböző valós forgatókönyvek - például tipikus hálózati kommunikáció vagy felhasználói interakciók - szimulálásával a biztonsági csapatok betekintést nyerhetnek abba, hogy a rosszindulatú szoftverek hogyan viselkedhetnek élő környezetben. Ez az elszigetelés biztosítja, hogy még ha a szoftver rosszindulatú is, a homokozó környezetén belül marad, így a szélesebb rendszer és a hálózat biztonságban marad a fertőzéstől.

A modern sandboxok a dinamikus és statikus elemzés (a kód szerkezetének vizsgálata végrehajtás nélkül) kombinációját használják a rosszindulatú programok, köztük az új vagy korábban nem látott fenyegetések jobb azonosítására. Különösen hatékonyak a polimorfikus rosszindulatú programok azonosításában, amelyek a felismerés elkerülése érdekében megváltoztatják a megjelenésüket, vagy a késleltetett végrehajtási taktikát alkalmazó fenyegetések esetében. A homokozókat általában fejlett kiberbiztonsági megoldásokba, például újgenerációs tűzfalakba, biztonságos e-mail átjárókba és végpontvédelmi platformokba integrálják, így további biztonsági réteget biztosítanak a kifinomult fenyegetésekkel szemben.

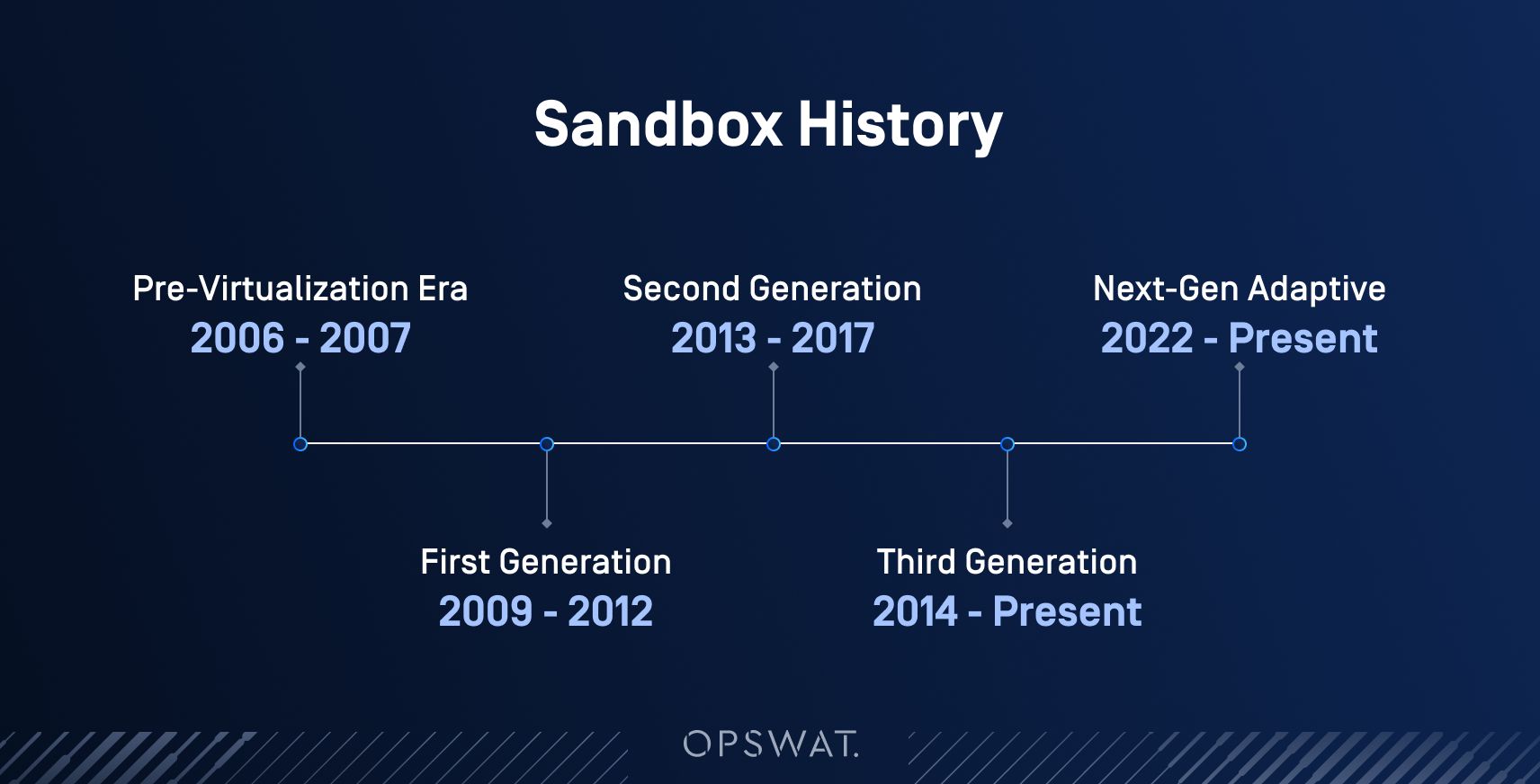

Hogyan fejlődött a sandboxing az idők során

2006: Korai API Hooking Sandboxes

- Technológia: Bevezette a felhasználói módban történő API bekötést a rosszindulatú programok viselkedésének rögzítésére közvetlenül a gazdarendszeren. Ezek a homokozók azonban nem rendelkeztek megfelelő elszigeteléssel, így a végpont sebezhetővé vált.

2007: Korai akadémiai projektek Sandbox

- Technológia: Ezek a projektek a API-hoz hasonlóan a tudományos kutatásra összpontosítottak, de nem voltak elszigeteltek, így a rosszindulatú szoftverek megkerülhetik őket.

Figyelemre méltó szállítók:

Sunbelt Software, Akadémiai projektek

2009: A virtualizáció-alapú homokozó dobozok bevezetése

- Technológia: Ez a korszak vezette be a teljes rendszer virtualizálását, lehetővé téve a rosszindulatú programok izolált virtuális gépeken történő futtatását. Ez biztonságosabb elemzést biztosított a rosszindulatú programok teljes elszigetelésével.

2010: Kereskedelmi virtualizáció-alapú homokdobozok

- Technológia: A virtualizációt használó, többlépcsős végrehajtási környezetek bevezetése a fejlett, tartós fenyegetések (APT-k) észlelésére, túllépve a hagyományos észlelési mechanizmusokon.

Figyelemre méltó szállítók:

Cuckoo Foundation, FireEye

2012: Eszközalapú virtualizációs homokdobozok

- Technológia: Teljes elszigeteltséget és gazdag viselkedéselemzést biztosító, helyhez kötött készülékalapú homokozókra összpontosít, amelyek ideálisak a levegővel lezárt hálózatokhoz.

2013: Hibrid elemzés

- Technológia: Kombinált statikus kódelemzés dinamikus végrehajtással, memóriadumpok beépítésével, hogy mélyebb törvényszéki betekintést nyújtson, különösen a kitérő rosszindulatú programok esetében.

Figyelemre méltó szállítók:

FireEye, Joe Security, Payload Security (később felvásárolta a CrowdStrike)

2014: Hypervisor-alapú homokelhárítás

- Technológia: Ezek a sandboxok a hipervizor szintjén elemezték a rosszindulatú szoftvereket, elkerülve a API hookingot és biztosítva a kernel-szintű láthatóságot, miközben fokozzák a lopakodást a sandboxing-ellenes technikákkal szemben.

2017-2022: Cross-Platform és Cloud Sandboxing

- Technológia: Bevezette a platformok közötti támogatást (pl. Windows, macOS, Linux) és a felhő-natív telepítéseket, integrálva a API-vezérelt munkafolyamatokat a nagyszabású rosszindulatú programok felderítéséhez.

Figyelemre méltó szállítók:

VMRay, Joe Security, CrowdStrike

2022: Következő generációs Adaptive homokelhárítás

- Technológia: A kialakulóban lévő sandboxok olyan átfogó fenyegetésérzékelő platformokká fejlődnek, amelyek egyesítik a mesterséges intelligencia által vezérelt meglátásokat, a statikus és dinamikus elemzést és a hírnévmotorokat. Ezek a platformok magukban foglalják a saját orchestrációs csővezetékeket, amelyek végponttól végpontig terjedő fenyegetésérzékelési és válaszadási képességeket biztosítanak.

- Képességek: Az észlelési életciklus teljes automatizálása érdekében a nagy átviteli sebességet SOAR (Security Orchestration, Automation, and Response) funkciókkal kombinálják.

Figyelemre méltó szállítók:

OPSWAT

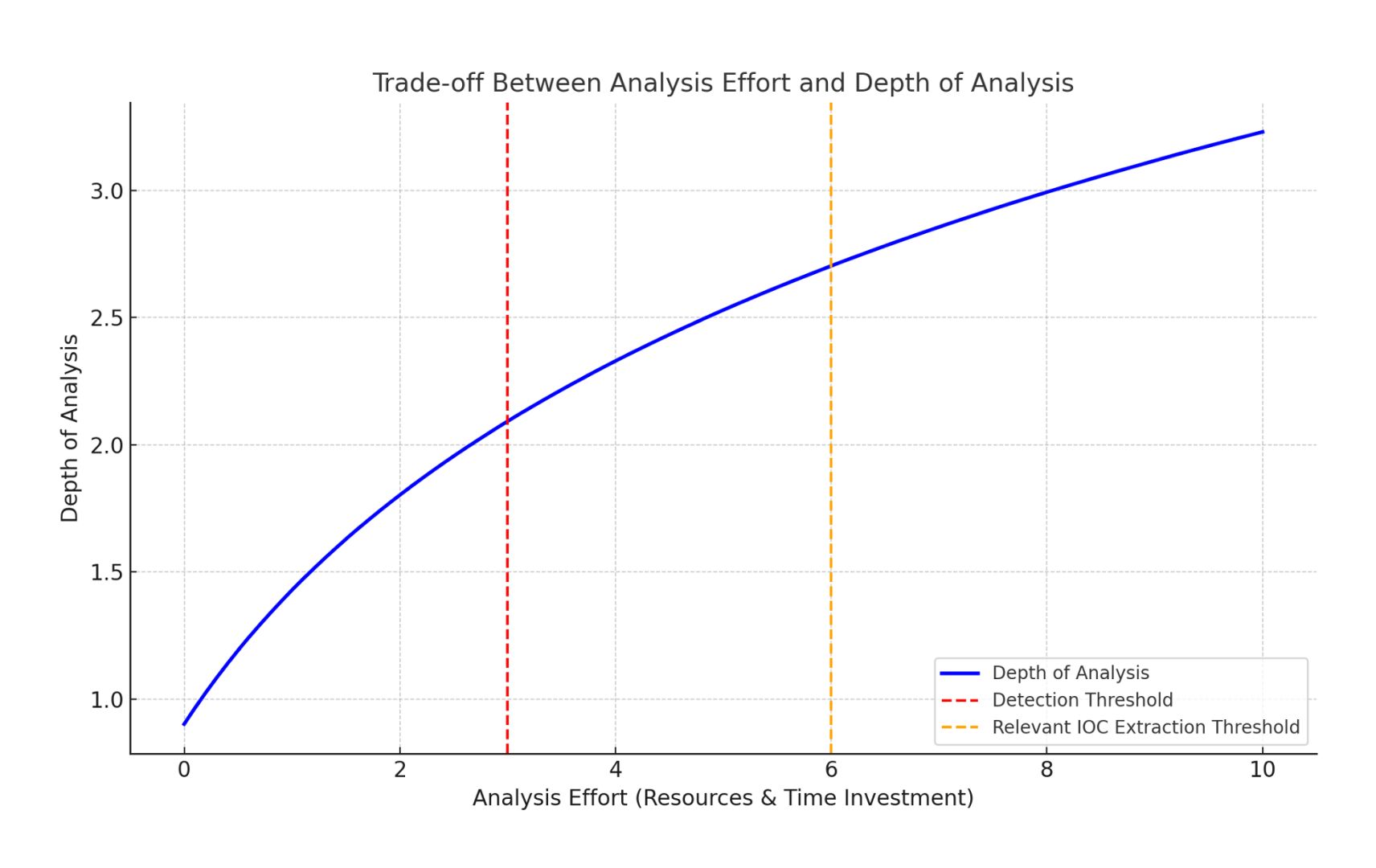

A hibrid elemzés és az emuláció felemelkedése

Ahogy a rosszindulatú programok szerzői továbbfejlesztették technikáikat, világossá vált, hogy a statikus elemzés önmagában nem elegendő a modern fenyegetések felismeréséhez. A sandboxoknak alkalmazkodniuk kellett ezekhez a fejlődő taktikákhoz, és a hibrid elemzés bevezetése jelentős előrelépést jelentett.

A VxStream Sandbox és a Joe Sandbox egyaránt élen járt a dinamikus végrehajtás és a statikus memóriaelemzés kombinálásában. Ez a hibrid megközelítés lehetővé tette az olyan rosszindulatú programok mélyebb elemzését, amelyek megpróbálták elrejteni valódi viselkedésüket olyan technikákkal, mint a titkosítás vagy az obfuszkáció. A memóriadumpok vizsgálatával a biztonsági csapatok olyan rosszindulatú szándékot fedezhettek fel, amely a normál végrehajtás során nem lenne nyilvánvaló.

A sandboxing legújabb trendje az emuláció beépítése, ahol a rosszindulatú szoftvereket egy teljesen szintetikus környezetben futtatják, amelyet úgy terveztek, hogy a lehető legjobban tükrözze a valós rendszereket. AzOPSWAT MetaDefender Adaptive Sandbox és más fejlett platformok a hibrid elemzés mellett emulációt használnak a fájl nélküli rosszindulatú programok, a memóriarezidens fenyegetések és a kifejezetten a végpontok védelmét célzó rosszindulatú programok kezelésére.

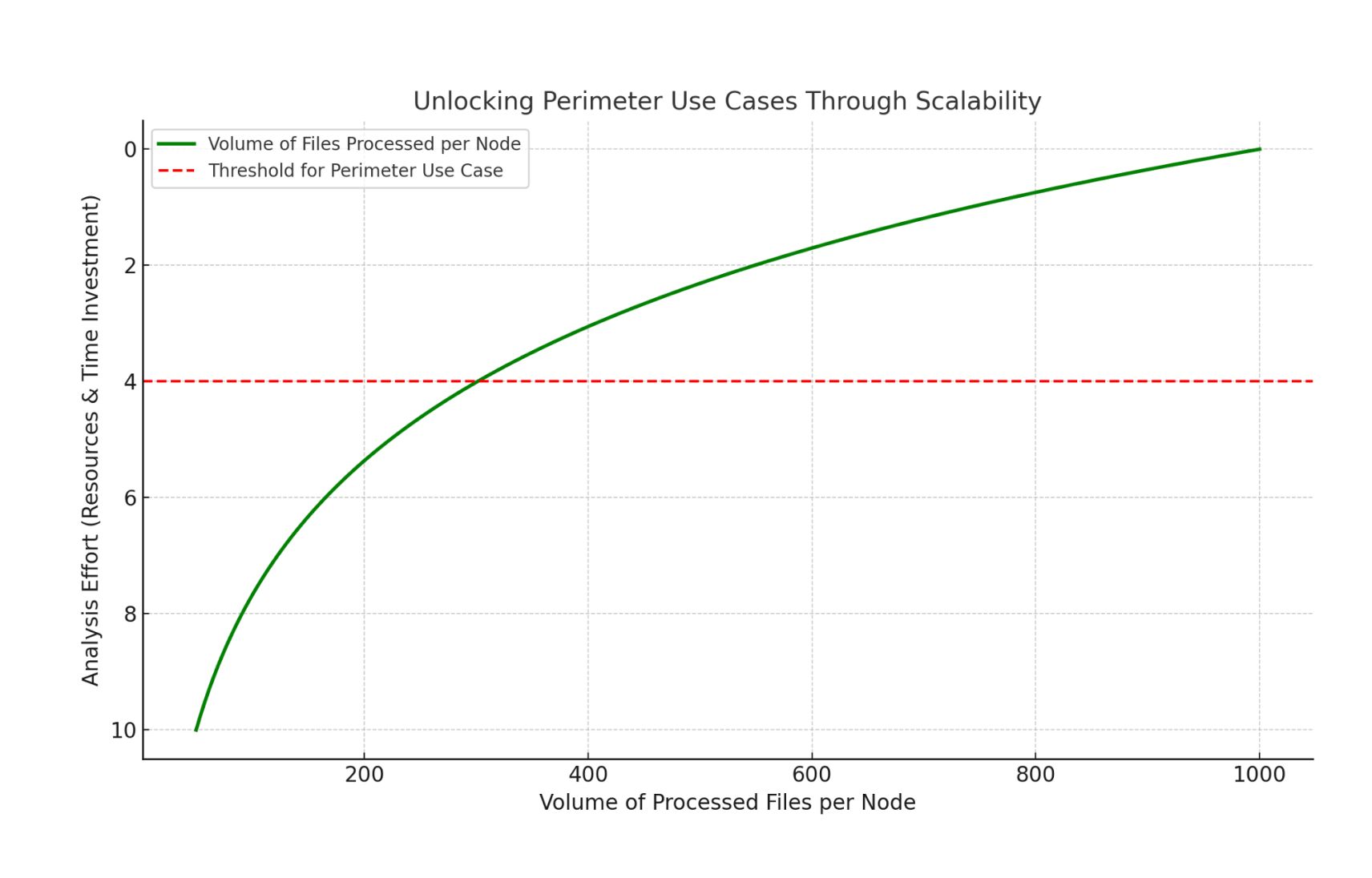

Hol tartunk ma: Sandboxing megoldások áttekintése

| Sandbox Típus | Technológia | Telepítés | Fő jellemzők | Ideális felhasználási eset |

| Cloud fenyegetés-felderítő platform | Hibrid elemzés, AI és TI | Cloud | API-vezérelt, hibrid elemzés a meglévő platformokba való integrációval | Vállalati végpontvédelem, nagyszabású észlelés |

| Készülékalapú Sandbox | Többlépcsős APT-érzékelés | Helyszínen | Teljes izoláció, többlépcsős malware-elemzés | Légzáras vagy szigorúan védett környezetek |

| Hypervisor-alapú Sandbox | Hypervisor-szintű felügyelet | Cloud | Lopakodó megfigyelés, ellenáll a homokozó megkerülésének | Kikerülő rosszindulatú programok, célzott vagy fejlett fenyegetések felderítése |

| Emuláción alapuló Sandbox | Emuláció | Cloud | Nagy áteresztőképességű, offline/légrés-támogatás (pl. URL-reputációs motor) | Nagyvállalati észlelés, kritikus infrastruktúra, magas biztonsági szintek |

Használati példák

| Felhasználási eset | Leírás |

| Kritikus infrastruktúra / Légtérzárlat | Offline elemzés elszigetelt, biztonságos környezetek számára a közművek, az egészségügy és a védelem területén. |

| Nagyszabású automatizált elemzés | Nagy volumenű, skálázható rosszindulatú programok feldolgozása gyors átfutási idővel. |

| Advanced Threat Detection & Célzott támadások | Kifinomult, hosszú távú fenyegetések és nagy értékű célpontok ellen irányuló egyedi támadások azonosítása. |

| Vállalati Endpoint | Folyamatos felügyelet és rosszindulatú programok észlelése elosztott végpontokon. |

| Törvényszéki rosszindulatú szoftverek kutatása | Részletes reverse engineering és mélyreható rosszindulatú programok elemzése a biztonsági kutatáshoz. |

| Cloud fenyegetés-érzékelés | Zökkenőmentes felhőintegráció az automatizált, nagyszabású fenyegetésérzékeléshez. |

A legfontosabb tudnivalók

Az átfogó rosszindulatú programok elemzését megvalósítani kívánó szervezetek számára a homokozó kiválasztása a konkrét igényeiktől függ, legyen szó a felhő-natív megoldások skálázhatóságáról, a készülékalapú eszközök biztonságáról vagy a hipervizor-alapú észlelés lopakodásáról. Ettől függetlenül a sandboxing továbbra is létfontosságú eszköz mind az azonnali rosszindulatú programok észleléséhez, mind a mélyebb törvényszéki elemzéshez. A verseny a rosszindulatú szoftverek túljárásáért folytatódik, és a homokozók vezetik a versenyt.

A sandboxing az egyre jobban kitérő rosszindulatú programok elleni küzdelem érdekében fejlődött ki

A korai sandboxing az egyszerű API hookingra és a kernel felügyeletére támaszkodott, ami hatástalannak bizonyult a kifinomult rosszindulatú szoftverekkel szemben. A modern homokozó dobozok hibrid elemzést és emulációt alkalmaznak, hogy még az erősen homályos fenyegetéseket is felismerjék.

Az Adaptive és hibrid sandboxok elengedhetetlenek a fejlett fenyegetések észleléséhez

A statikus és dinamikus elemzés, valamint az emuláció és a mesterséges intelligencia által vezérelt meglátások kombinálásával a mai sandboxok hatékonyabban képesek elemezni az olyan összetett fenyegetéseket, mint a zsarolóprogramok, a nulladik napi exploitok és a fejlett, tartós fenyegetések.

A sandboxing megoldások a telepítési igények szerint változnak

A szervezeteknek a helyben telepített, készülékalapú homokozóktól kezdve a levegőbe zárt környezetek számára a felhőalapú, API-vezérelt platformokig a nagyszabású fenyegetések észleléséhez olyan homokozótechnológiákat kell választaniuk, amelyek megfelelnek a sajátos biztonsági követelményeiknek.

A Sandboxing jövője

A modern sandboxing technológiák messze túlnőttek a kezdeti változatokon, és a virtualizációt, a hibrid elemzést és az emulációt kombinálva egyre kifinomultabb fenyegetésekkel tudnak megbirkózni. Ahogy a rosszindulatú programok szerzői tovább finomítják taktikáikat, a homokozótelepek evolúciójának következő lépése valószínűleg még több mesterséges intelligencia alapú észlelő és adaptív tanulási rendszert fog tartalmazni, hogy a görbe előtt járjanak.

Tapasztalja meg ezt a technológiát ingyenesen a közösségi oldalon: www.filescan.io

Jan Miller kiberbiztonsági szakértő, aki több mint egy évtizedes tapasztalattal rendelkezik a rosszindulatú programok elemzése, a sandboxing technológiák és a hibrid fenyegetések felderítési módszerei terén. Ő a Payload Security alapítója, a VxStream Sandbox mögött álló vállalat, amelyet később a CrowdStrike felvásárolt, és Falcon Sandbox néven továbbfejlesztett. Jan innovatív munkája a hibrid elemzés terén megteremtette a modern sandboxing szabványát, amely a rosszindulatú programok felderítésének statikus és dinamikus megközelítéseit kombinálja.

Jelenleg a OPSWAT weboldalon dolgozik technológiai igazgatóként, ahol a kritikus infrastruktúrák és a nagy biztonságú környezetek sandboxing technológiáinak fejlesztésére összpontosít.