Gyors nulla napos észlelés

A dinamikus elemzés és Threat Intelligence beépített Threat Intelligence segítségével a fájlalapú zero-day támadások 99,9%-át észleli.

- 99,9% nulla napos hatékonyság

- 20-szor gyorsabb, mint a hagyományos eszközök

- Több mint 25 000 elemzés naponta

Az OPSWAT megbízik

Egységes zéró napos észlelés

1. réteg: Fenyegetés-hírnév

Az ismert

fenyegetések gyors feltárása

Állítsa meg az ismert fenyegetések áradatát.

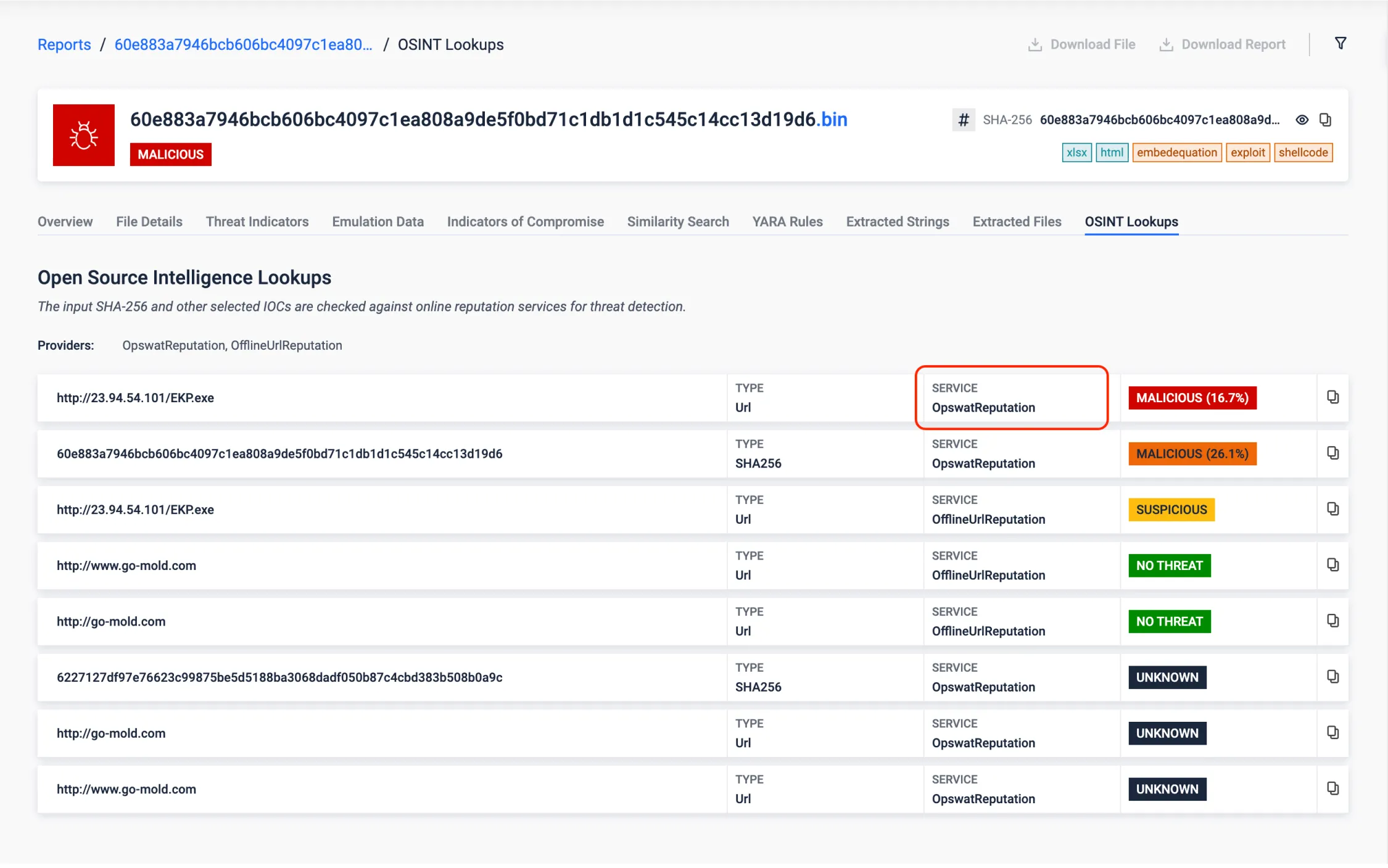

Valós időben vagy offline módban ellenőrzi az URL-eket, IP-címeket és domainnevet, hogy felismerje a rosszindulatú szoftvereket, adathalászokat és botneteket.

Blokkolja az újrahasznosított infrastruktúrát és az árucikk-malware-t, és arra kényszeríti a támadókat, hogy alapvető mutatókat használjanak.

2. réteg: Dinamikus elemzés

Fedezze fel az ismeretlen

fenyegetéseket

Felismeri a hagyományos sandboxok elől rejtőző, kitérő rosszindulatú programokat.

Az emulációalapú sandbox elemzi a fájlokat, hogy felismerje a rejtett fenyegetéseket, például a ransomware-t.

Felfedi a műtárgyakat, a betöltő láncokat, a szkript logikát és a kitérési taktikákat.

3. réteg: Fenyegetésértékelés

A fenyegetések fontossági sorrendje

Csökkentse a riasztások okozta fáradtságot.

A fenyegetések kockázati szintjeit rangsorolják, hogy valós időben gyorsan ki lehessen emelni a legfontosabb fenyegetéseket.

4. réteg: Fenyegetéskeresés

A rosszindulatú szoftverek azonosítása

-kampányok

Gép tanulásos hasonlóságkeresés

A fenyegetésminták korrelációja az ismeretlen fenyegetéseket összehasonlítja az ismert rosszindulatú programokkal, taktikákkal, infrastruktúrákkal és egyebekkel.

Felfedi a rosszindulatú programcsaládokat és kampányokat, arra kényszerítve a támadókat, hogy átalakítsák taktikájukat és infrastruktúrájukat.

Termék áttekintés

Ismerje meg, hogyan használja MetaDefender az AI-alapú adaptív sandboxing technológiát a hagyományos biztonsági eszközök által nem észlelt zero-day támadások felismerésére és megakadályozására

.

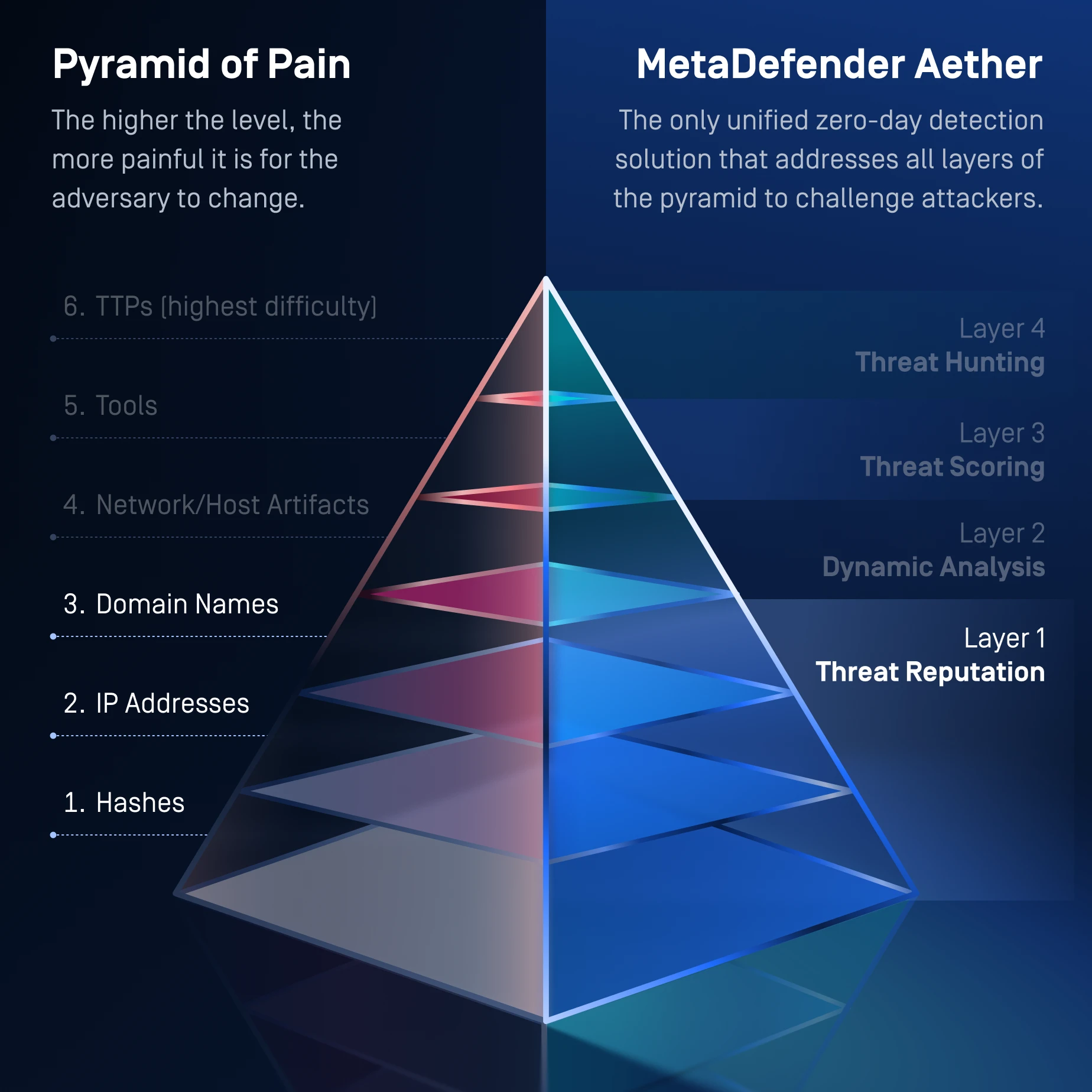

Egy megoldás a fájdalom teljes piramisára

MetaDefender a fájdalom piramisának egészét kezeli, az 1. szintű alapvető mutatóktól a 6. szintű fejlett TTP-megzavarásig, kényszerítve a támadókat arra, hogy folyamatosan átírják infrastruktúrájukat, eszközeiket és viselkedésüket, hogy elkerüljék a felderítést.

- Piramis szintek 1, 2, 3

Hash-ek, IP-címek, domainnevek (a piramis alsó 3 szintje)

- Hash-keresések → újrahasznált rosszindulatú bináris fájlok felismerése

- URL/domain/IP hírnév → blokkolja az ismert infrastruktúrát

- Márkák, ML URL-osztályozás → blokkolja a phishing-infrastruktúrát

- Offline és online hírnév → megakadályozza az árucikkekkel kapcsolatos fenyegetéseket

- Hogyan gyakorol nyomást a támadókra?

- Kényszeríti a támadókat az infrastruktúra rotálására

- A újrahasznosított rosszindulatú programok jelzőit értéktelenné teszi

- Megszakítja az automatizált adathalász és botnet-terjesztési munkafolyamatokat

- Kényszeríti a támadókat az infrastruktúra rotálására

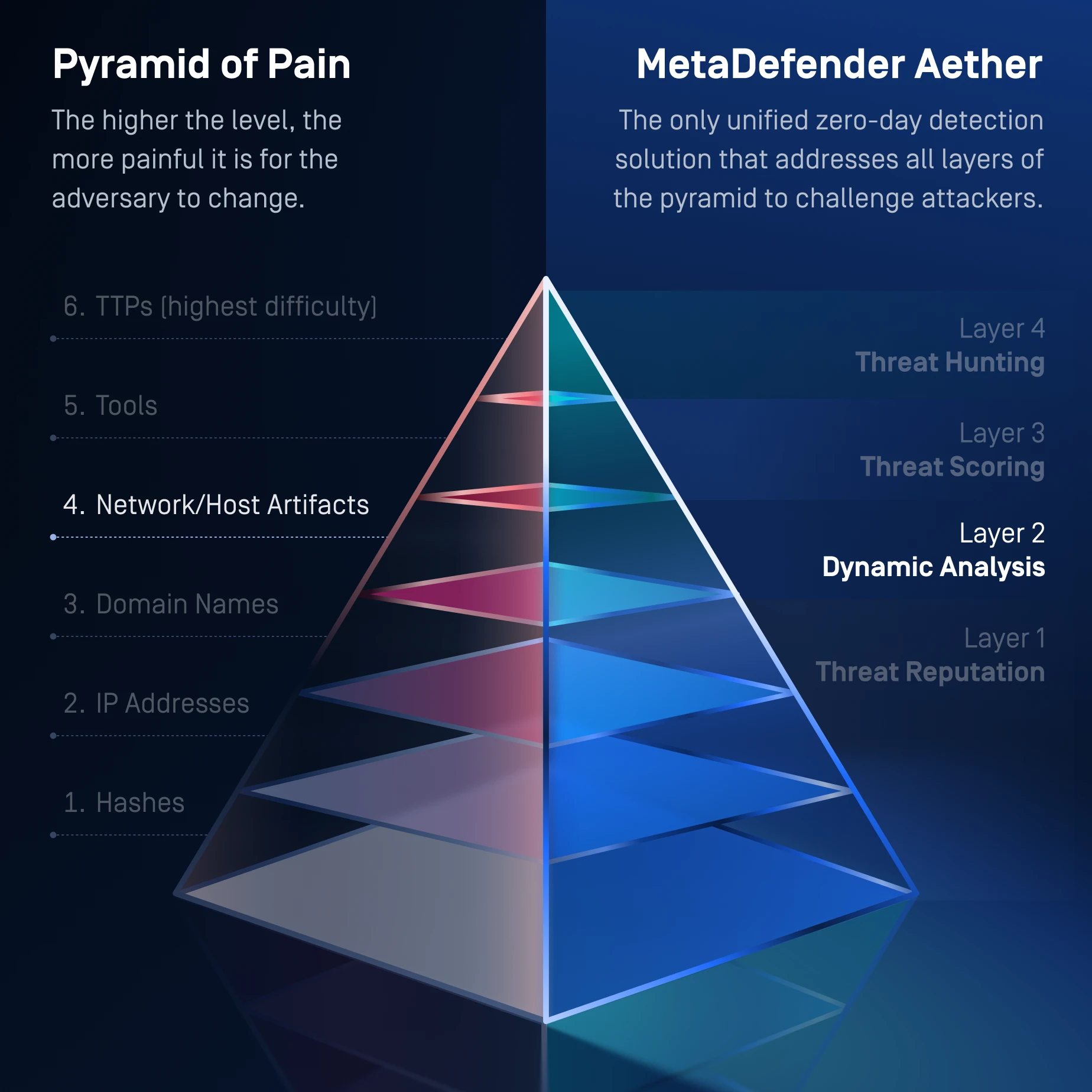

- Piramis 4. szint

Műtárgyak + eszközök

- A CPU-szintű emuláció feltárja a futási időbeli artefaktokat:

- Viselkedési napló

- Rendszerleíró adatbázis szerkesztése

- Fájlok letöltése

- Folyamatbeavatkozások

- C2 visszahívások

- A betöltő viselkedése

- Csak memóriában tárolt hasznos teher kitettsége

- Kicsomagolja a csomagolókat, a színpadra állítókat, a cseppentőket

- A CPU-szintű emuláció feltárja a futási időbeli artefaktokat:

- Hogyan gyakorol nyomást a támadókra?

- Kényszeríti a támadókat a hasznos terhelések újratervezésére

- Felfedi a betöltő láncokat és a második szakasz artefaktjait

- Kikerüli a kijátszást → a támadónak át kell írnia az anti-sandbox logikát

- Felfedi azokat a műtárgyakat, amelyeket a hagyományos homokozók nem vesznek észre

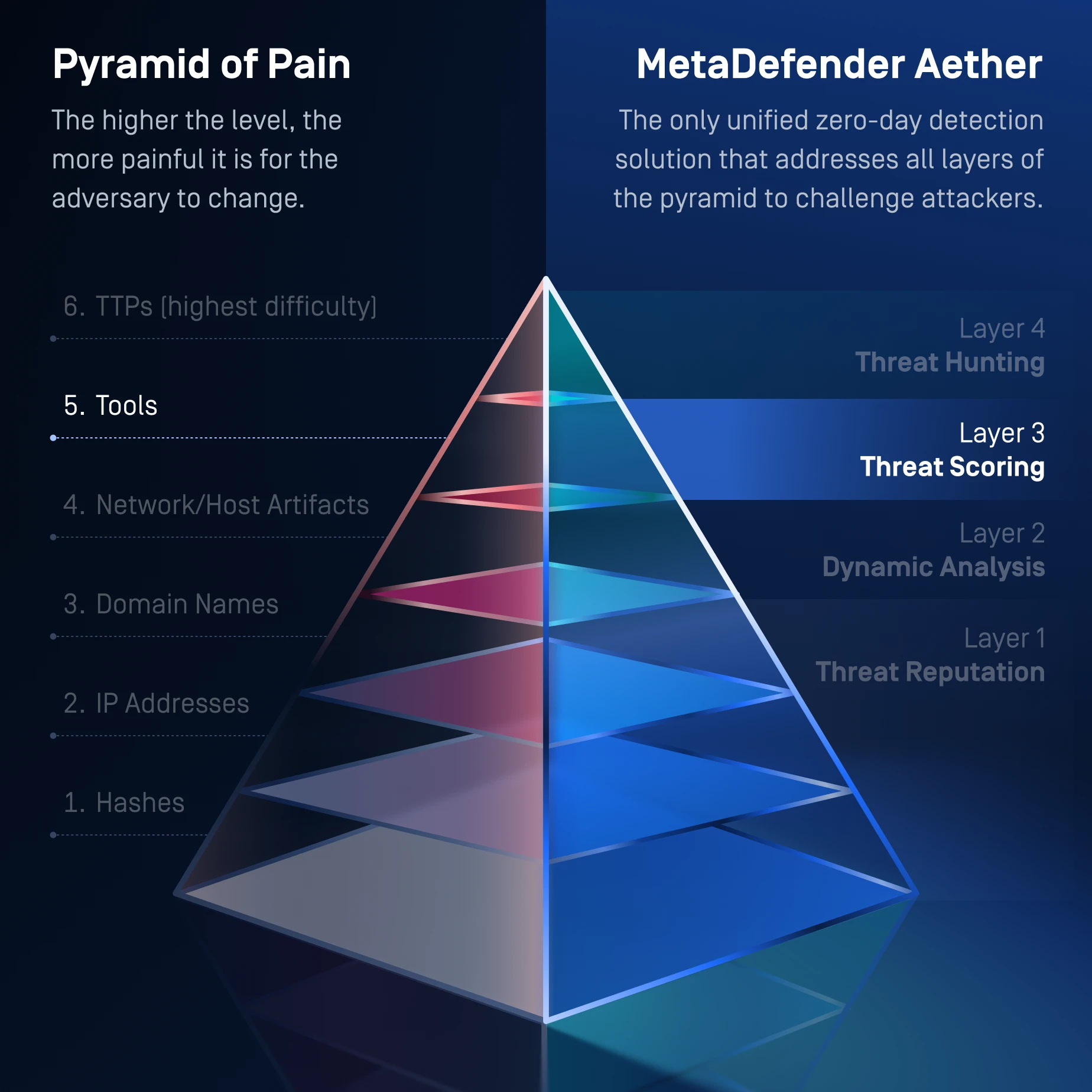

- Piramis 5. szint

Eszközök + TTP-k

- Felhasználási területek kontextus + viselkedés észlelni:

- Rosszindulatú végrehajtási folyamat

- Betöltő minták

- Szkript-elrejtési aláírások

- A rosszindulatú programok családjának viselkedése

- Kitartási technikák

- 900+ viselkedési mutató

- MITRE ATT&CK taktika összehangolása

- Felhasználási területek kontextus + viselkedés észlelni:

- Hogyan gyakorol nyomást a támadókra?

- A támadóknak most módosítaniuk kell eszközeik működését

- Nem csak a hasznos teher, hanem a viselkedési minta is meg kell változzon.

- A támadók számára drágább a pivotálás

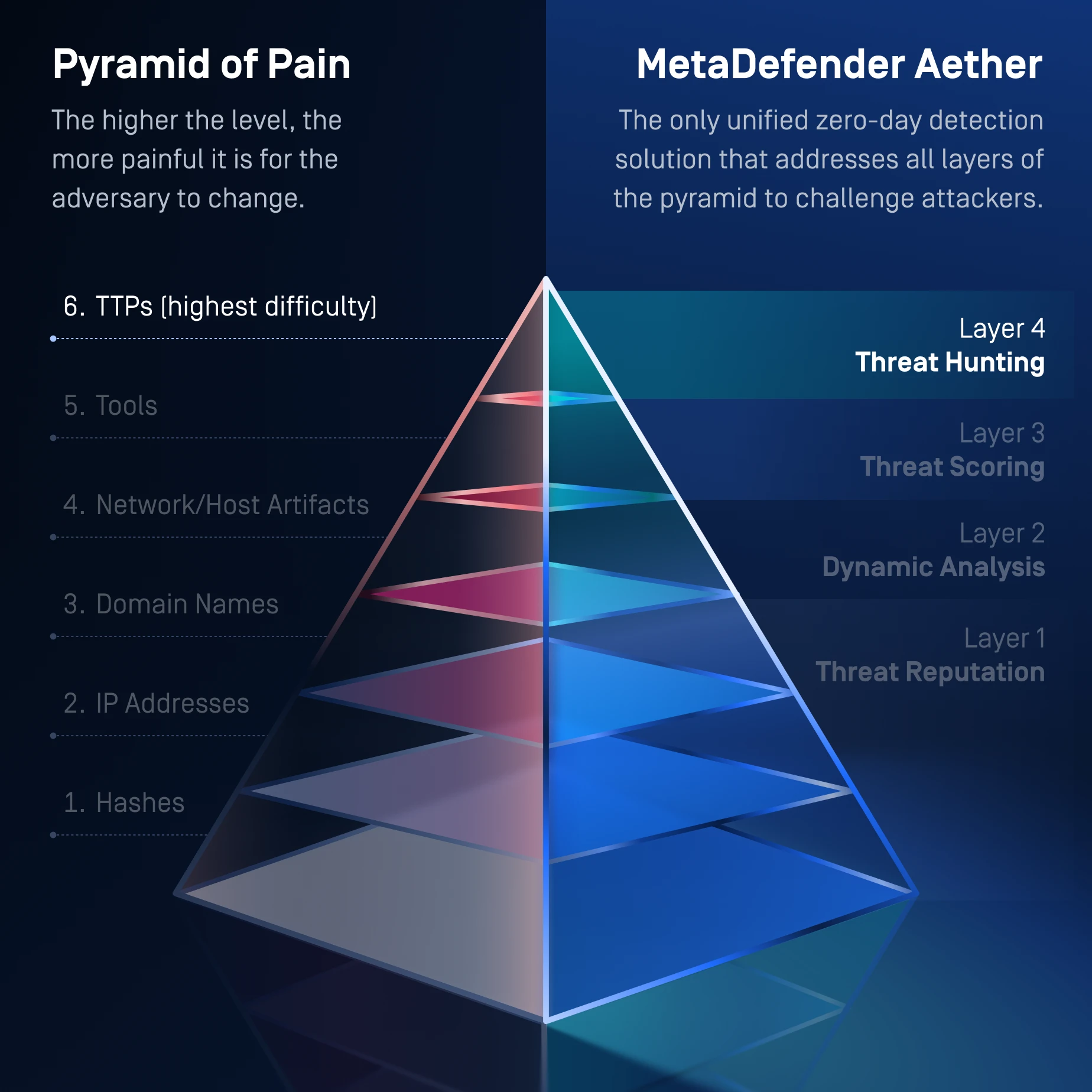

- Piramis rétegek: TTP-k

Legfelső szint – A legfájdalmasabb az ellenfelek számára – 6. szint a piramisban

- ML-alapú hasonlóságkeresés korrelátumok:

- Rosszindulatú programok családjai

- Újrafordított változatok

- Infrastruktúra-klaszterek

- Polimorf mutációk

- Megosztott kódszakaszok

- Közös műveletekből származó különböző artefaktumok közötti hézagokat hidalja át

- Viselkedés + kódhasonlóság → ismeretlen változatok felismerése

- Kampány szintű csoportosítás

- ML-alapú hasonlóságkeresés korrelátumok:

- Hogyan fejti ki maximális nyomást?

- A hackereknek teljesen meg kell változtatniuk taktikájukat, eszközeiket, infrastruktúrájukat ÉS viselkedésüket.

- A kampányokat akkor is felismeri, ha a hasznos adatok változnak

- Legfontosabb problémás pont: a támadóknak át kell írniuk az egész eszköztárukat

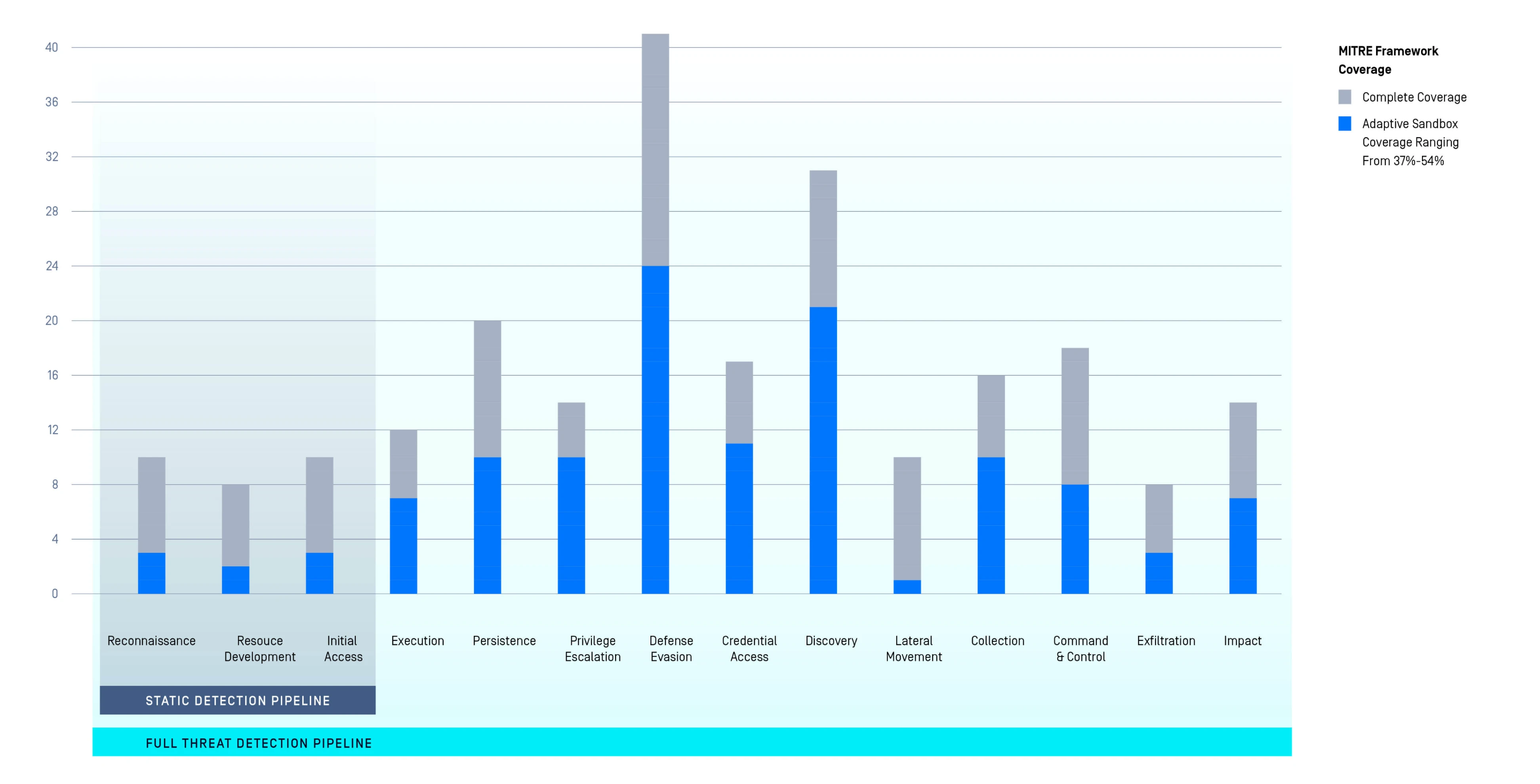

MetaDefender hatása az MITRE ATT&CK keretrendszerre (

)

- Réteges láthatóság a teljes támadási láncban.

- Végrehajtás előtti (statikus) és futásidejű (dinamikus elemzés) észlelés, a MITRE Tactics-hez rendelve.

- +60% további felderítési lefedettség.

„A leggyorsabb sebesség, amit valaha teszteltünk a

-nál.”

Venak Biztonság

330+

Észlelhető márkák

ML-alapú

adathalász-észleléshez

50+

-fájltípusok

Kivonat műtárgyak,

képek és egyebek

100x

Nagyobb hangerő

Könnyű integrálás

Megakadályozzuk, hogy a támadók a saját fájljaidat felhasználva támadjanak ellened (

).

20x

Gyorsabb, mint a hagyományos megoldások

MetaDefender funkciók

Az alábbi táblázat a MetaDefender motor alapvető képességeit mutatja be.

Ha szeretné megtudni, hogy ezek a funkciók hogyan működnek együtt a valós életben, vegye fel velünk a kapcsolatot, és egyeztessen időpontot egy technikai bemutatóra.

MetaDefender integrációk

| Végrehajtás | Készülék | |

|---|---|---|

| Integráció | API & Webes interfész integráció |

|

| Email integrációk és formátumtámogatás |

| |

| Biztonsági archiválás, automatizálás és reagálás (SOAR) integrációk |

| |

| SIEM integrációk | Közös eseményformátum (CEF) Syslog visszajelzés | |

| Telepítés | OPSWAT Fenyegetés-felderítési és megelőzési platform |

|

| Jelentésformátum/ adatexport | Jelentésformátumok |

|

| Szkriptelés és automatizálási eszközök | Python |

|

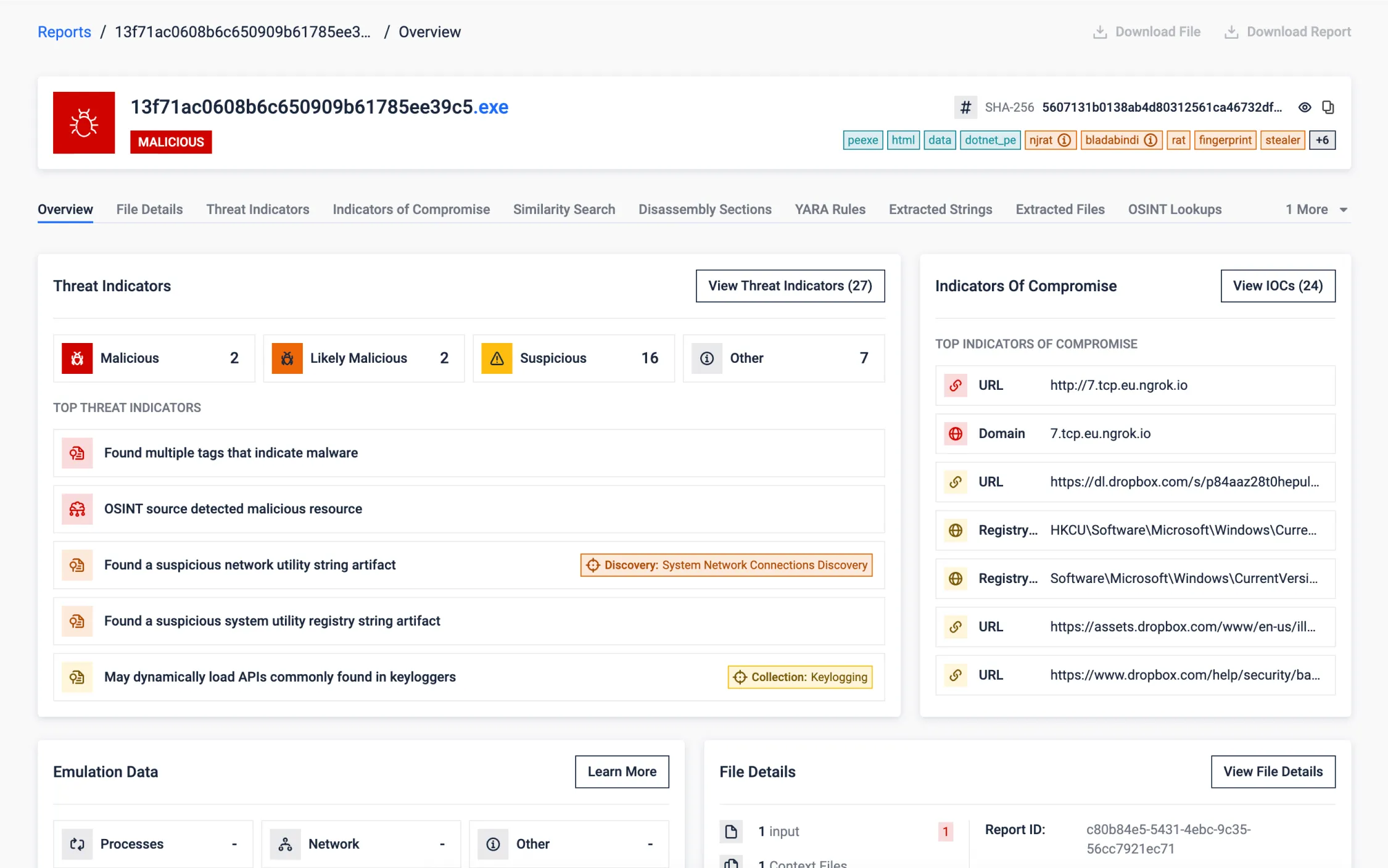

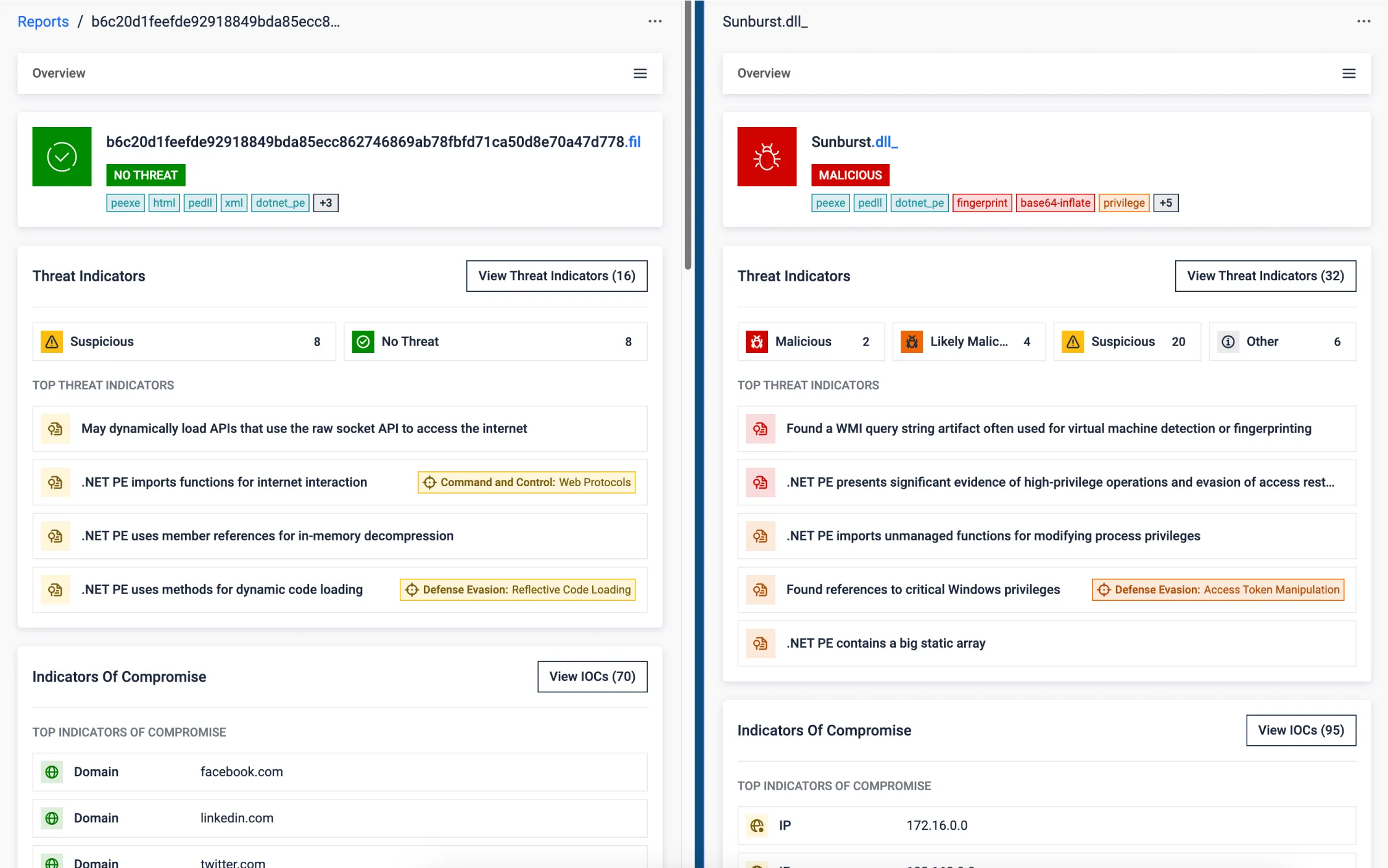

MetaDefender jelentések

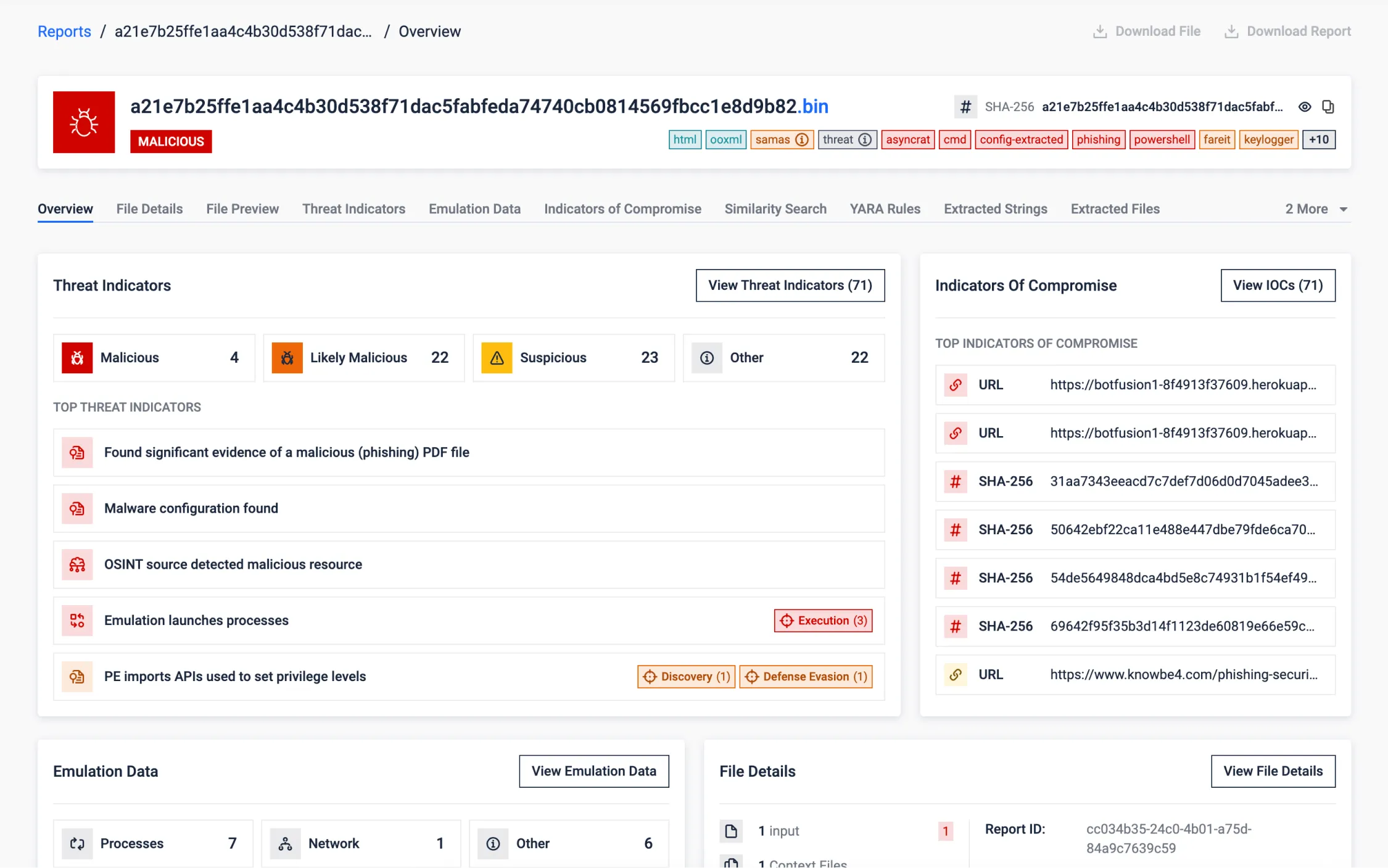

Kiberbiztonsági szoftverünk képességeinek áttekintése, beleértve a mintaelemzést, a rosszindulatú szoftvercsaládok dekódolását, a szétszerelés kicsomagolását, a hasonlóságkeresést és egyebeket.

Szintetikus (gyártott) minta

Ez a minta egy célzott példaként szolgál, hogy rávilágítson a következők változatos képességeire MetaDefender Sandbox (korábbi nevén OPSWAT Filescan Sandbox ).

A valós kiberfenyegetések bemutatására készült, több fájlt és fájltípust egymásba ágyazva. Ez hatékonyan demonstrálja megoldásunk képességeit az adaptív fenyegetéselemzés, a viselkedéselemzés és a fejlett biztonsági intézkedések terén.

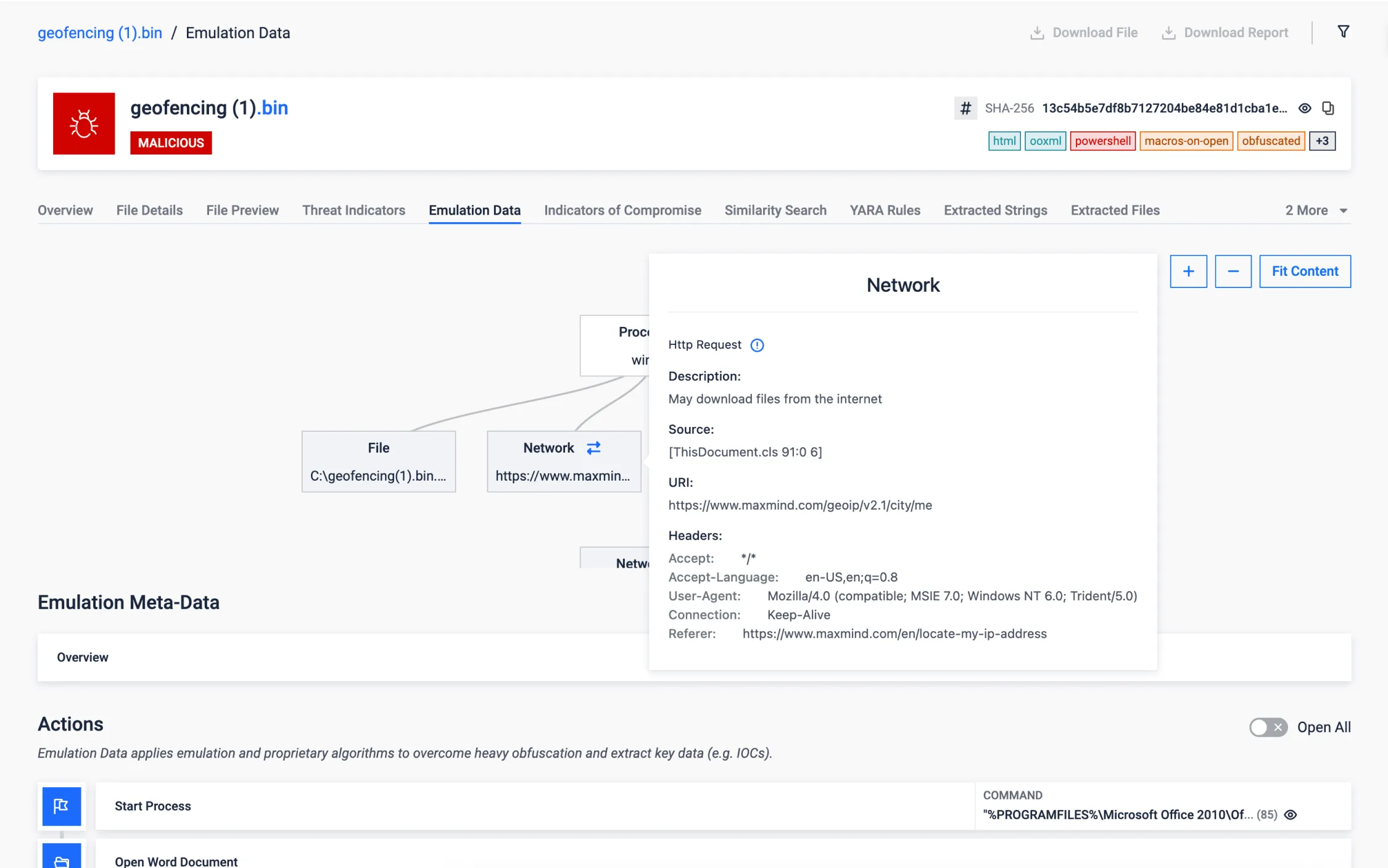

Geofencing

A geofencinget alkalmazó malware dokumentumok jelentős fenyegetést jelentenek a kiberbiztonságra nézve. Ezek a rosszindulatú fájlok gyakran használnak helyalapú kiváltó okokat, ami kihívást jelent a felderítésben és a kárenyhítésben. Az Adaptive fenyegetéselemzés azonban azzal emelkedik ki a hagyományos megközelítések közül, hogy képes pontosan utánozni és meghamisítani az elvárt geolokációs értékeket, így hatékonyan semlegesíti a rosszindulatú programok által alkalmazott taktikákat, és ezáltal javítja az ilyen fenyegetések elleni védekezési képességünket.

Az alábbi mintában megfigyelhetjük, hogy egy geofencing malware kizárólag egy adott országon belül próbál futtatni. Innovatív megoldásunk azonban sikeresen megkerüli ezt a korlátozást, ahogyan azt korábban említettük, a kívánt geolokációs értékek emulálásával, ami bizonyítja az ilyen geofencing-alapú fenyegetések elleni kiváló képességünket.

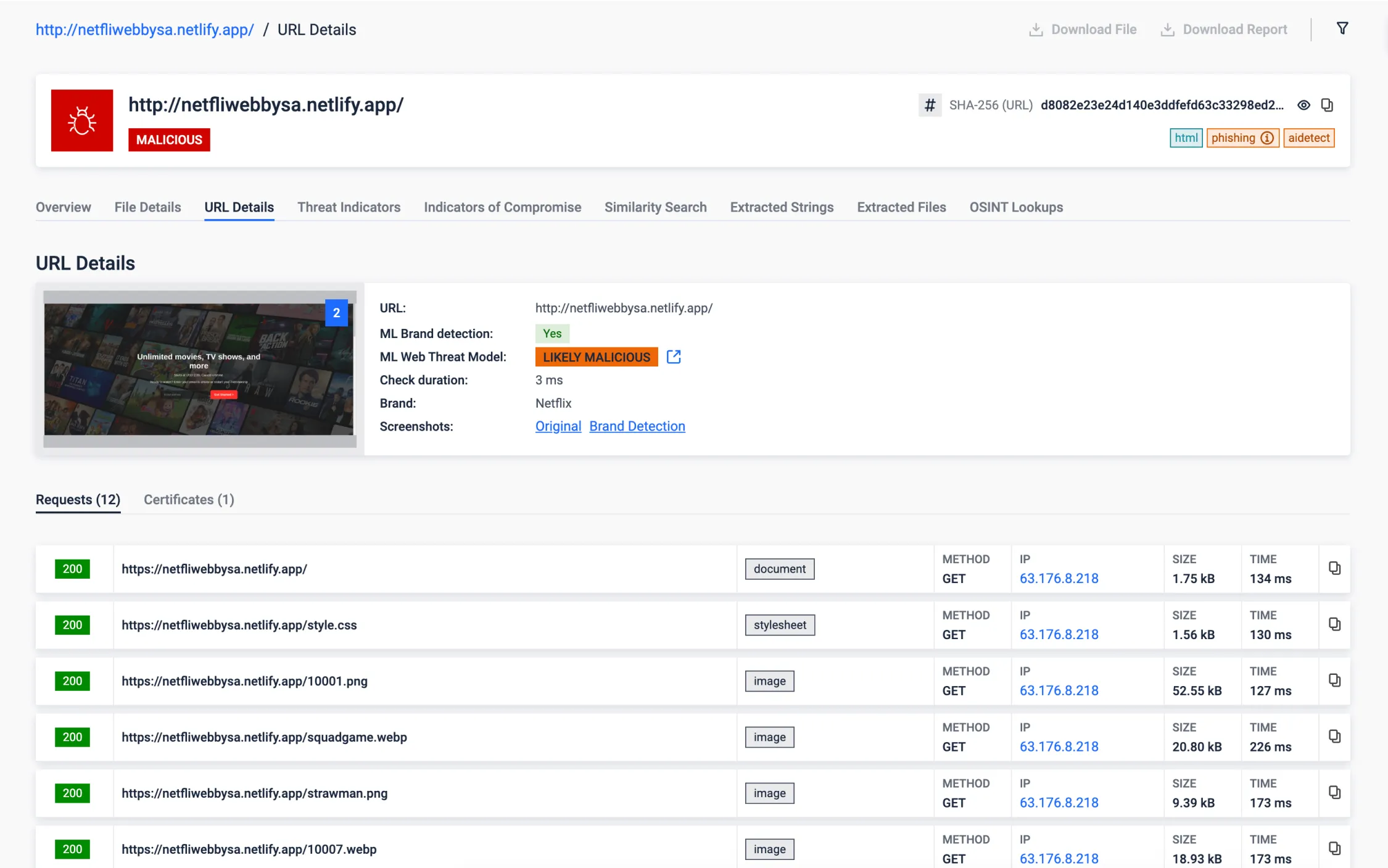

Adathalászat észlelése

- Márkaérzékelés: A gyanús webhelyek renderelésével és a fejlett gépi tanulási motorunkkal való vizsgálatával közel 300 márkát tudunk azonosítani. Az alábbi példában egy Netflix néven ismert streaming cégnek álcázott weboldal tanúja lehet. Megoldásunk kiválóan összehasonlítja a webhely tartalmát a valódi URL-címmel, és gyorsan azonosítja az ilyen csalárd próbálkozásokat, hogy megvédje digitális eszközeit és személyes adatait. Tudjon meg többet.

- Mesterséges intelligencia által vezérelt elemzés: A mesterséges intelligencia által vezérelt megoldásunk elemzi a hálózati forgalmat, a megjelenített oldal szerkezeti és szöveges tartalmát. A közös modell eredményének megítélése az 'ML Web Threat Model' után látható.

Offline URL hírnév

Az offline URL-érzékelő ML-modell új védelmi réteget biztosít a gyanús URL-ek hatékony felderítésével, és megbízható eszközt kínál a rosszindulatú linkek által jelentett fenyegetések azonosítására és mérséklésére. Egy több százezer URL-t tartalmazó adathalmazt használ fel, amelyet neves gyártók gondosan megjelöltek, mint veszélytelen vagy rosszindulatú, hogy felmérje a gyanús URL-ek gépi tanulási technikák segítségével történő pontos észlelésének megvalósíthatóságát.

Fontos megjegyezni, hogy ez a funkció különösen hasznos a légtérzáras környezetben, ahol az online hírnévkeresés nem áll rendelkezésre.

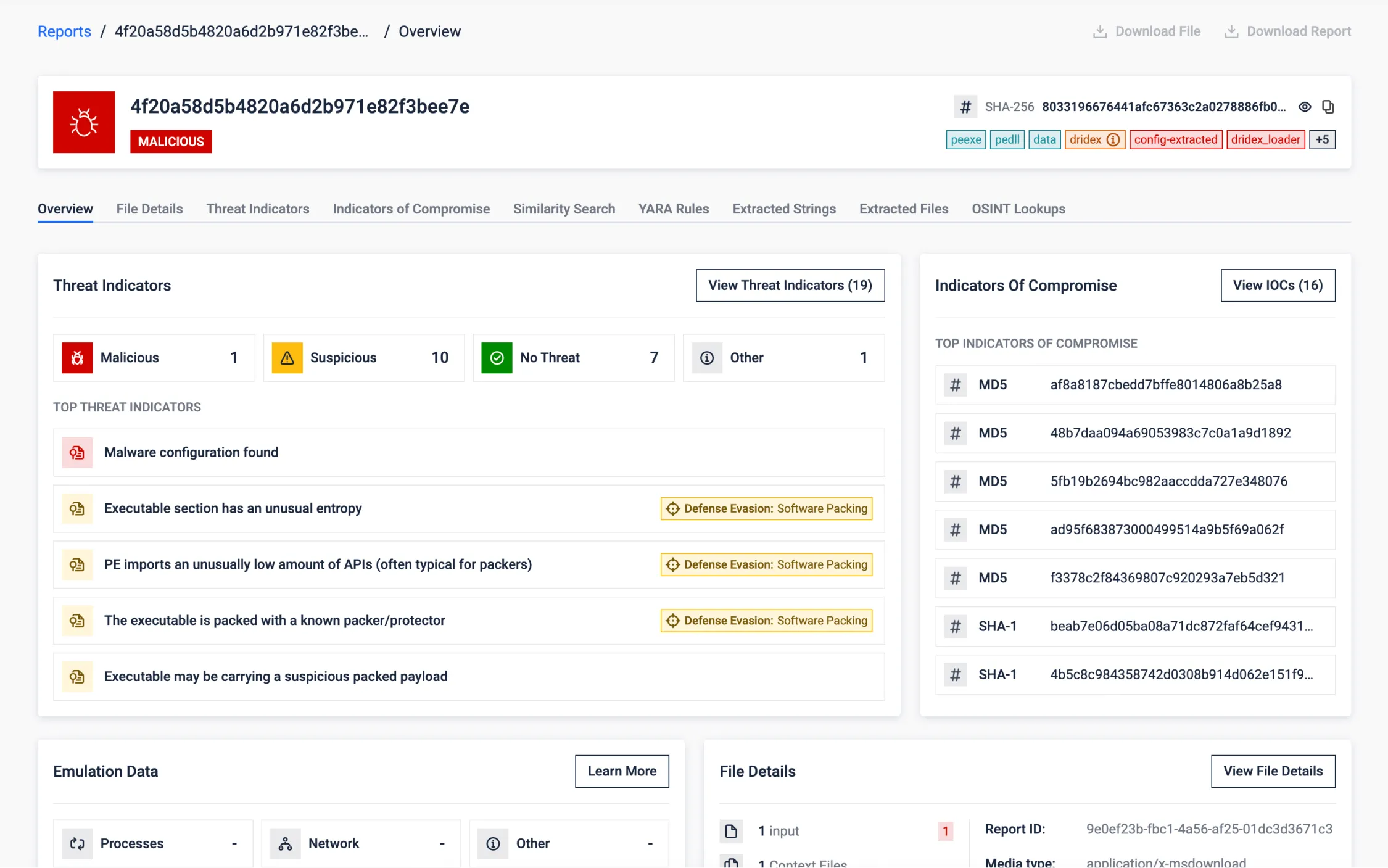

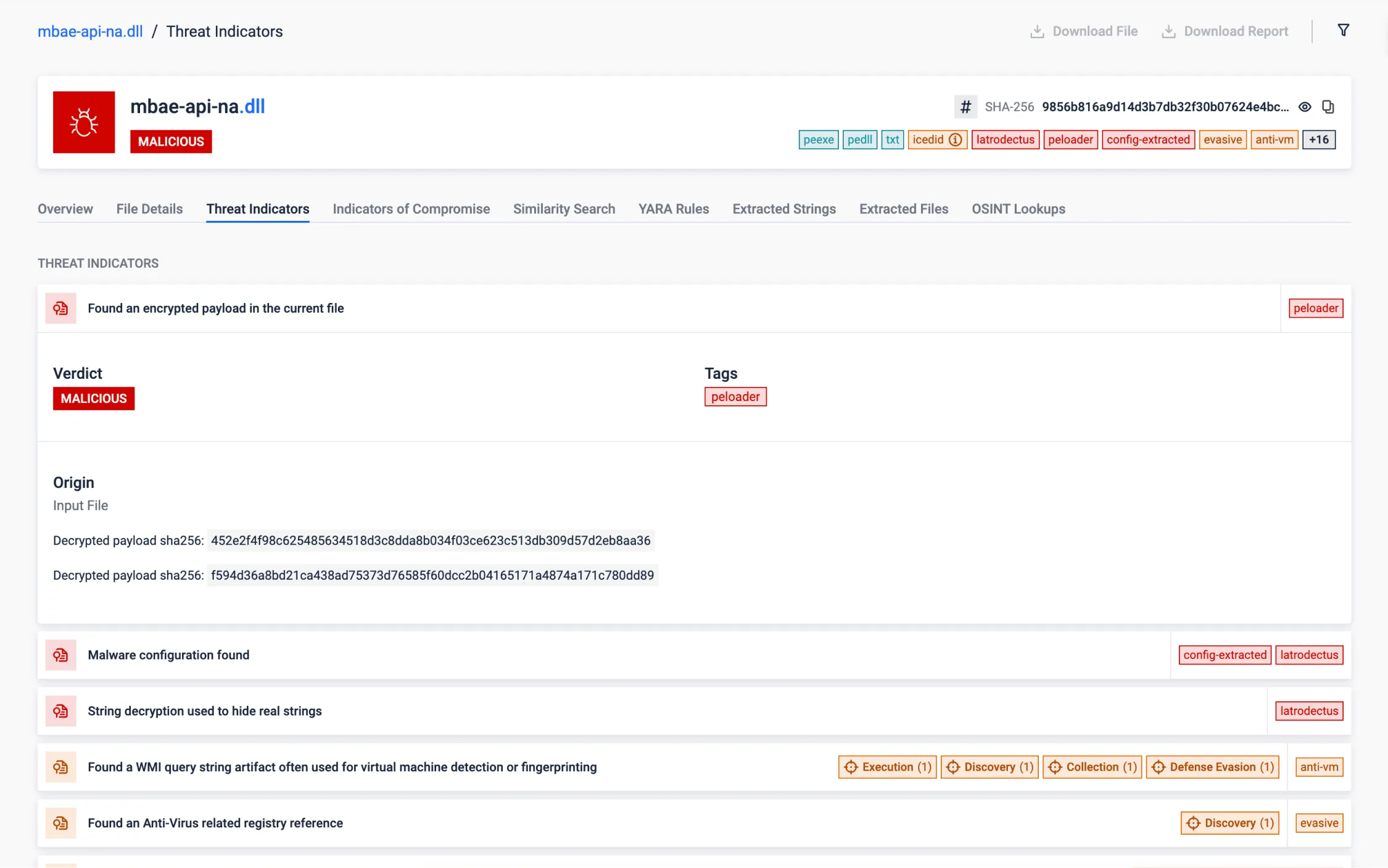

Rosszindulatú szoftver konfigurációjának kivonása egy csomagolt mintából

Az alábbi minta egy olyan kártevőt mutat, amelyet az UPX csomagolási technikával csomagoltak. Annak ellenére, hogy megpróbálta elkerülni a felismerést és a védelmet, elemzésünk sikeresen kicsomagolta a hasznos terhet, felfedve annak valódi identitását, mint Dridex trójai. Sikerült feltárnunk a kártevő konfigurációját, fényt derítve a fenyegetés mögött álló rosszindulatú szándékra, értékes IOC-ket kinyerve.

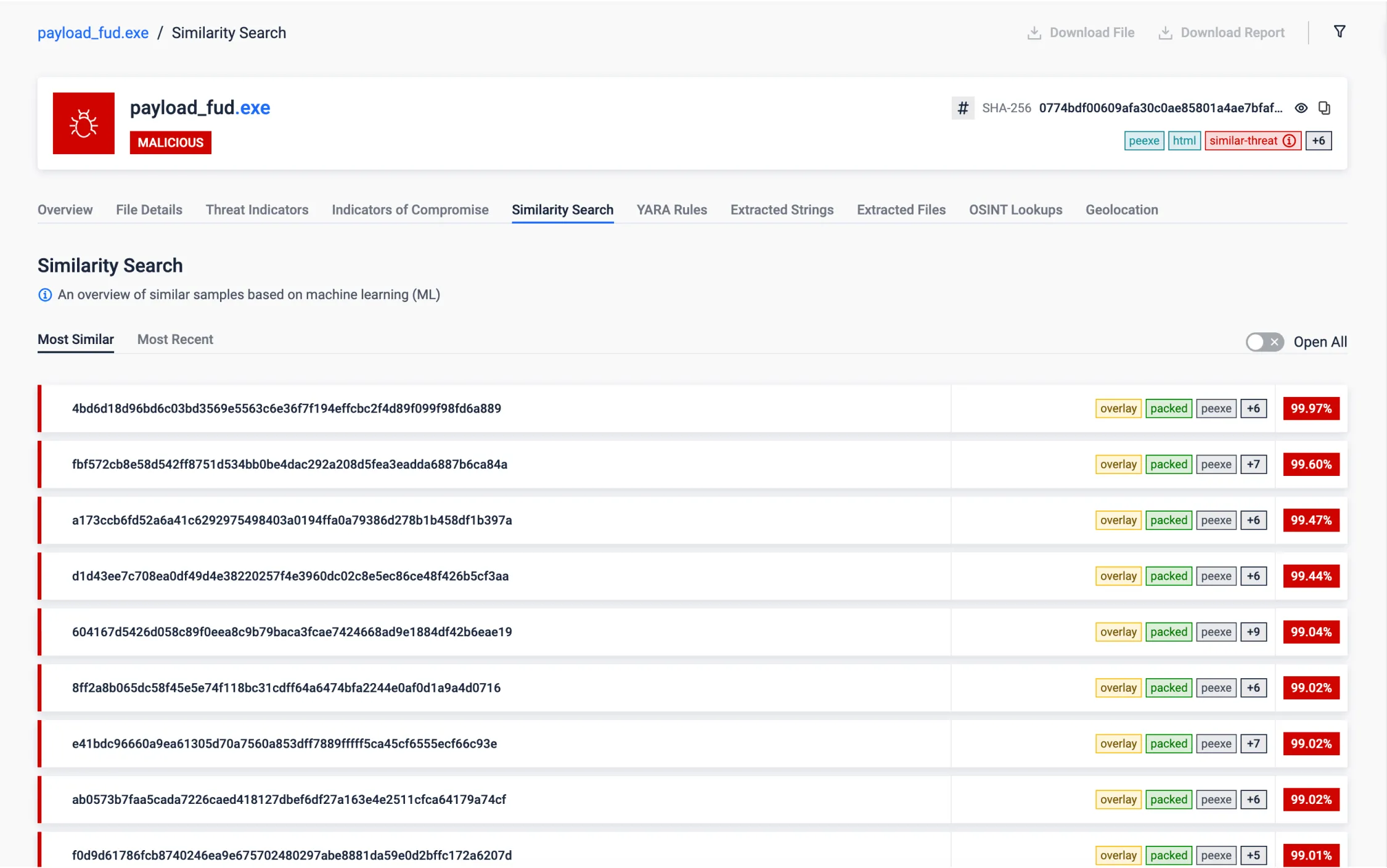

Hasonlósági keresés

A Hasonlósági keresés funkciót alkalmazva a homokozó egy olyan fájlt észlelt, amely feltűnően hasonlít egy ismert rosszindulatú szoftverre. Figyelemre méltó, hogy ezt a fájlt korábban nem rosszindulatúnak jelölték, ami rávilágít a hamis negatív eredmények lehetőségére a biztonsági értékeléseinkben. Ez a felfedezés lehetővé teszi számunkra, hogy célzottan megcélozzuk és orvosoljuk ezeket a figyelmen kívül hagyott fenyegetéseket.

Fontos kiemelni, hogy a hasonlósági keresés rendkívül értékes a fenyegetéskutatás és -vadászat szempontjából, mivel segíthet feltárni az azonos rosszindulatú szoftvercsaládból vagy kampányból származó mintákat, további IOC-ket vagy releváns információkat szolgáltatva az egyes fenyegető tevékenységekkel kapcsolatban.

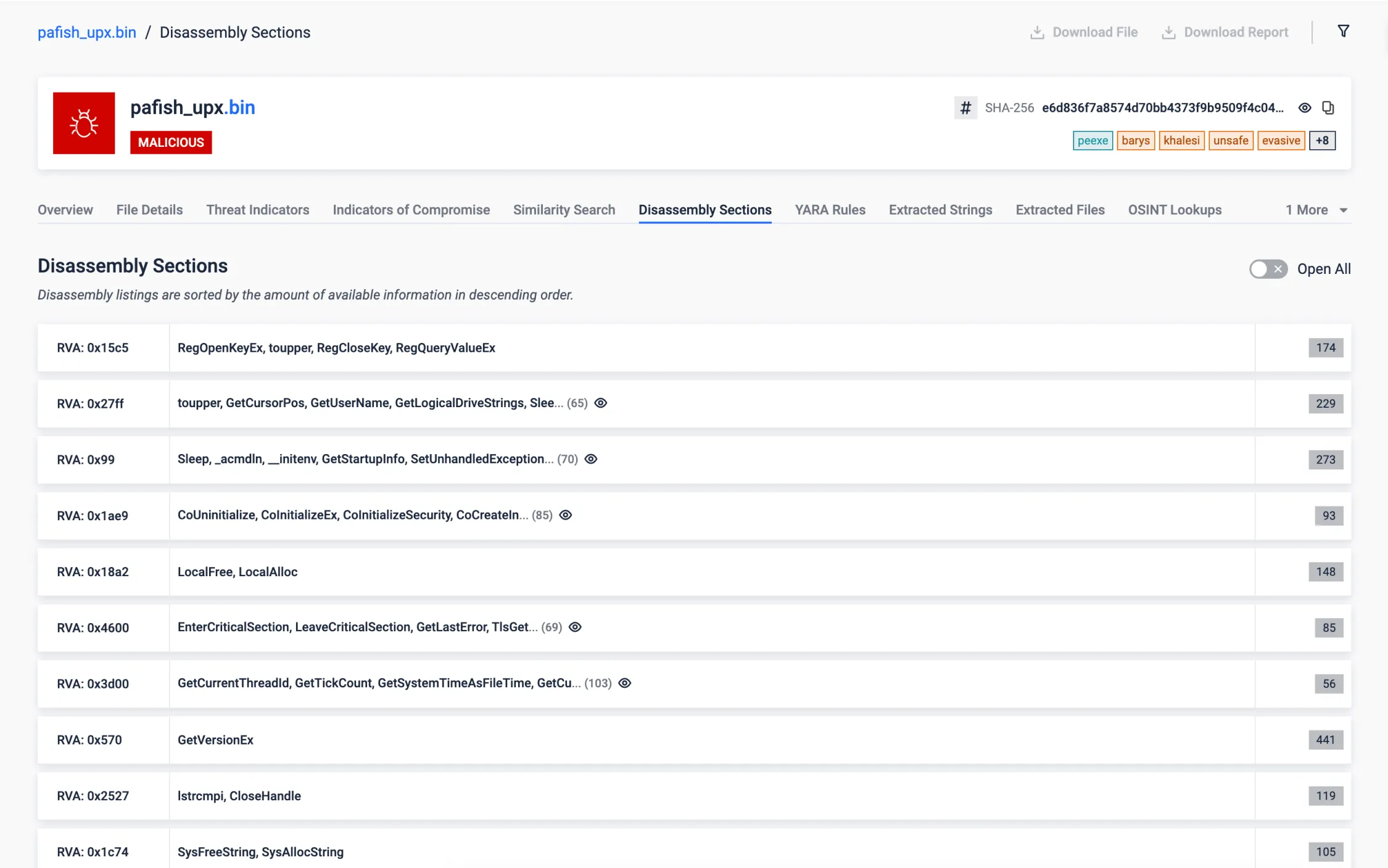

Natív futtatható

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET végrehajtható

A vizsgált minta a .NET keretrendszer segítségével készült. Bár tartózkodunk a tényleges CIL megjelenítésétől, a dekompilációs folyamatunk kivonja és bemutatja a figyelemre méltó információkat, beleértve a karakterláncokat, a registry artifactokat és a API hívásokat.

Emellett elemezzük a .NET metaadatokat, hogy azonosítsuk a .NET-specifikus funkciókat és erőforrásokat. Ez a folyamat lehetővé teszi a részletes információk kinyerését az összeállításról, például a metódusokról, osztályokról és beágyazott erőforrásokról, ami kritikus fontosságú a .NET-alkalmazások viselkedésének és szerkezetének elemzéséhez.

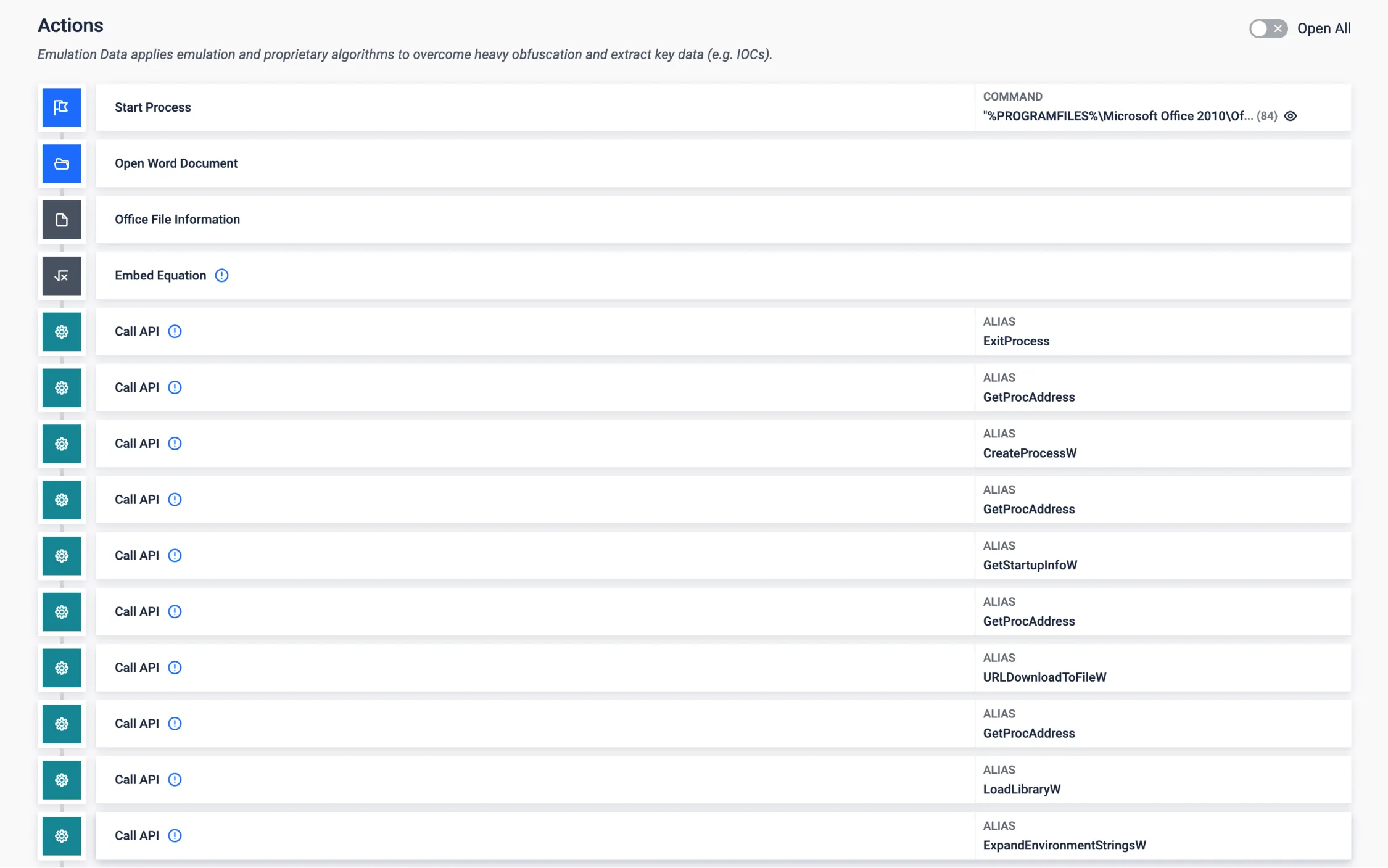

Shellcode emuláció

Sok alkalmazás kihasználása nyers bináris formátumban (shellcode) hozza a végső hasznos terhet, ami akadályt jelenthet a hasznos teher elemzésekor. Shellcode-emulációnkkal képesek vagyunk felfedezni és elemezni a végső hasznos teher viselkedését, ebben a példában egy széles körben kihasznált Office sebezhetőséget az egyenletszerkesztőben. Így megnyílik az út a megfelelő IOC-k összegyűjtéséhez.

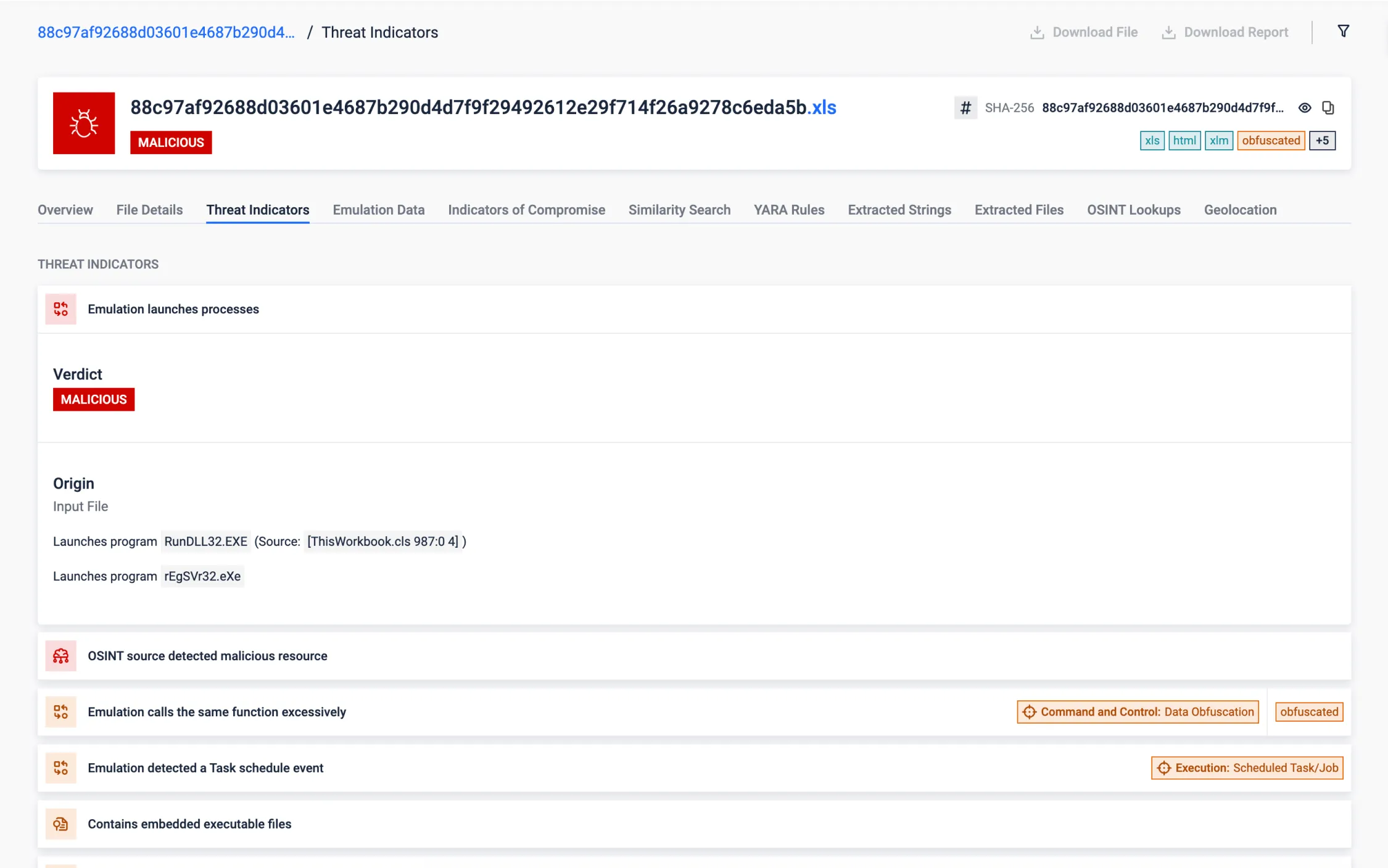

Erősen homályos VBA makró

A homályos VBA-makrók jelentős kihívást jelentenek az aktív fenyegetések ésszerű válaszidejének biztosítása szempontjából. Ez a nem egyértelmű kód a fenyegetések elemzését és megértését rendkívül összetett, sok időt és erőfeszítést igénylő feladattá teszi. Korszerű VBA-emulációs technológiánk képes legyőzni ezeket a kihívásokat, és másodpercek alatt átfogó elemzést nyújt az obfuszkált VBA-makróról, valamint egyértelmű betekintést nyújt annak működésébe.

Az elemzett minta egy Excel-dokumentum, amely erősen elkendőzött VBA-kódot tartalmaz, amely egy .NET DLL-fájlt dob le és futtat, egy LNK-fájllal együtt, amely a kártevő futtatási lánc folytatásáért felelős. A VBA emuláció után a MetaDefender Sandbox azonosítja az indított folyamatokat és a fő deobfuszkáló funkciót, automatikusan kivonja az obfuszkált karakterláncokat és elmenti az elejtett fájlokat (amelyeket korábban keményen kódoltak és titkosítottak a VBA kódban). Ez gyorsan megmutatja a kártevő fő célját, és lehetőséget ad a fenyegetés további elemzésére.

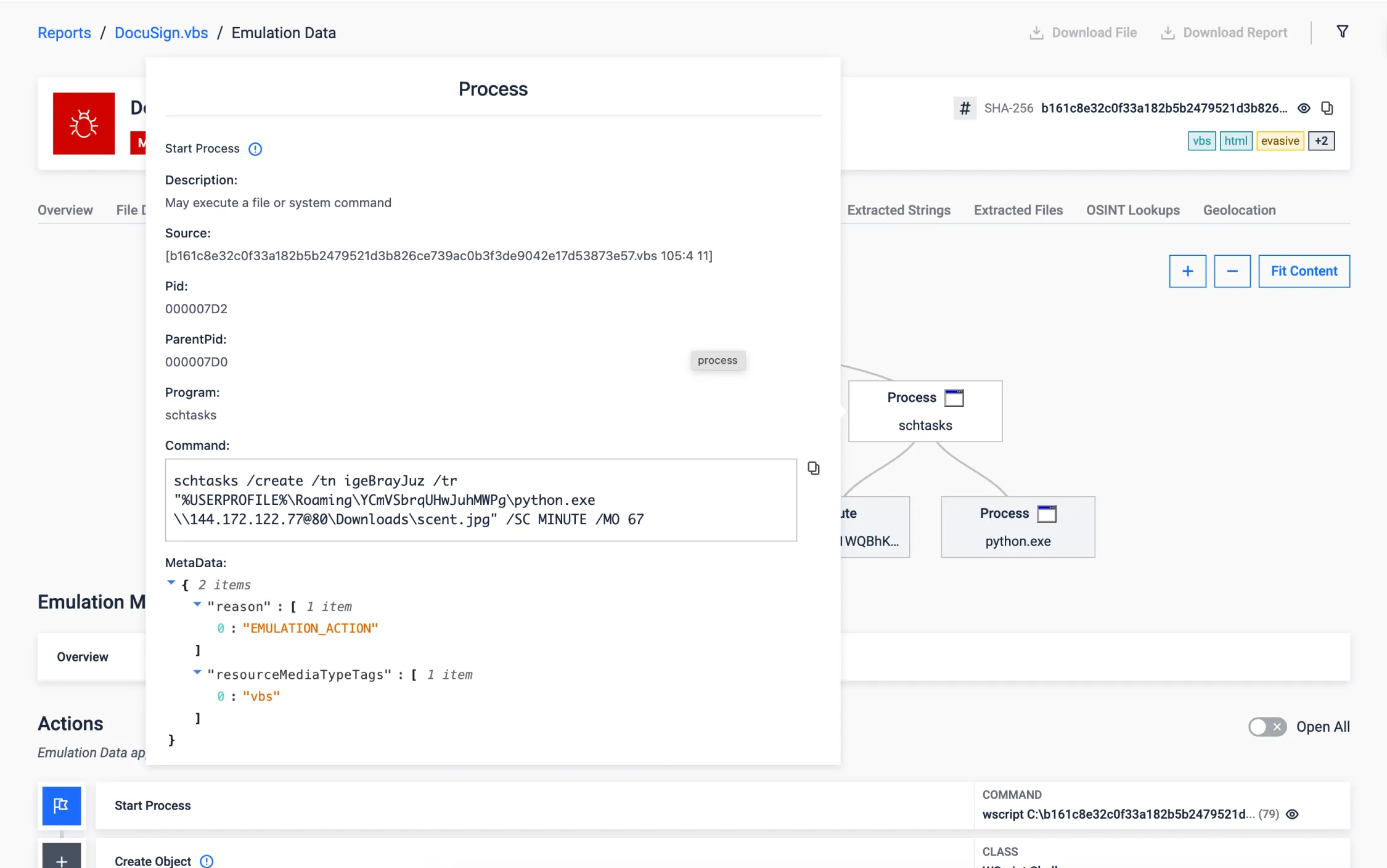

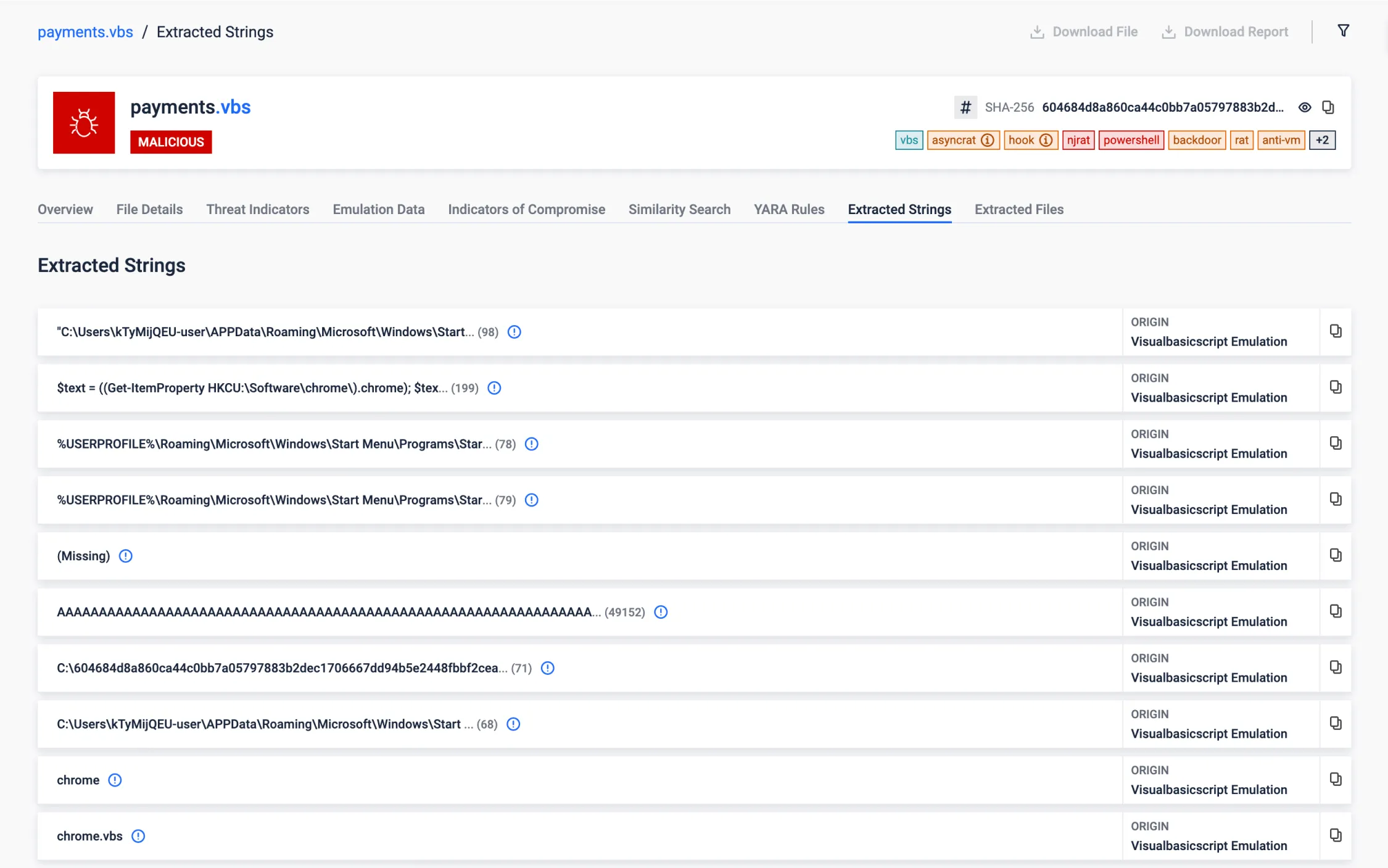

Sandbox Kikerülés a feladatütemezőn keresztül

A Windows Feladatütemező használata a rosszindulatú hasznos terhek későbbi időpontban történő végrehajtására egy lopakodó technika a homokozós környezetek kijátszására, amelyet a közelmúltban megjelent fenyegetésekben láthattunk. A végrehajtás késleltetését kihasználva hatékonyan megkerüli a homokdobozokra jellemző rövid elemzési ablakot.

A következő minta egy elkendőzött VBScript, amely letölti a rosszindulatú hasznos terhet, és létrehoz egy ütemezett feladatot, hogy 67 perccel később futtassa azt. A hagyományos sandboxok csak néhány percig tartják fenn a végrehajtást, és a rosszindulatú viselkedés soha nem kerülne nyilvánosságra. Ezzel szemben a mi VBScript emulátorunk képes felismerni és legyőzni ezt a kijátszási technikát (T1497), a végrehajtási környezetet a további elemzés folytatásához igazítja, és 12 másodperc alatt megkapja a teljes jelentést.

.NET reflexió

A NET Reflection a .NET keretrendszer által biztosított hatékony funkció, amely lehetővé teszi a programok számára, hogy futás közben megvizsgálják és manipulálják a .NET fájlszerkezetet és viselkedést. Lehetővé teszi az összeállítások, modulok és típusok vizsgálatát, valamint a típusok példányainak dinamikus létrehozását, a metódusok meghívását, illetve a mezők és tulajdonságok elérését.

A rosszindulatú programok a tükrözést használhatják a fordításkor nem hivatkozott összeállításokból származó kód dinamikus betöltésére és végrehajtására, lehetővé téve további hasznos terhek távoli szerverekről történő (vagy az aktuális fájlban elrejtett) lekérését és végrehajtását anélkül, hogy a lemezre írnák őket, csökkentve ezzel a felismerés kockázatát.

Ebben az esetben láthatjuk, hogy az elemzett VBScript hogyan tölt be és futtat egy .NET-összeállítást a memóriába közvetlenül egy Windows-regiszterben tárolt bájtokból.

A PE-erőforrásban tárolt hasznos teher XOR-dekódolása

Ez a funkció lehetővé teszi a PE erőforrásokban titkosított rejtett leletek feltárását. A rosszindulatú leleteket gyakran titkosítják, hogy elkerüljék a felismerést és elfedjék a minta valódi szándékát. Ezeknek az artefaktumoknak a feltárása alapvető fontosságú, mivel általában kritikus adatokat (mint C2-információkat) vagy hasznos terheket tartalmaznak. Kivonásukkal a sandbox mélyebb vizsgálatot végezhet, nagyobb eséllyel azonosítva a legértékesebb IOC-ket.

Ez a minta tárolja a titkosított műtárgyakat az XOR algoritmus segítségével, amely egyszerű, de hatékony a felderítés elkerülésére. A titkosított adatokban található minták elemzésével a titkosítási kulcs kitalálható, így a rejtett adatok visszafejtése lehetséges.

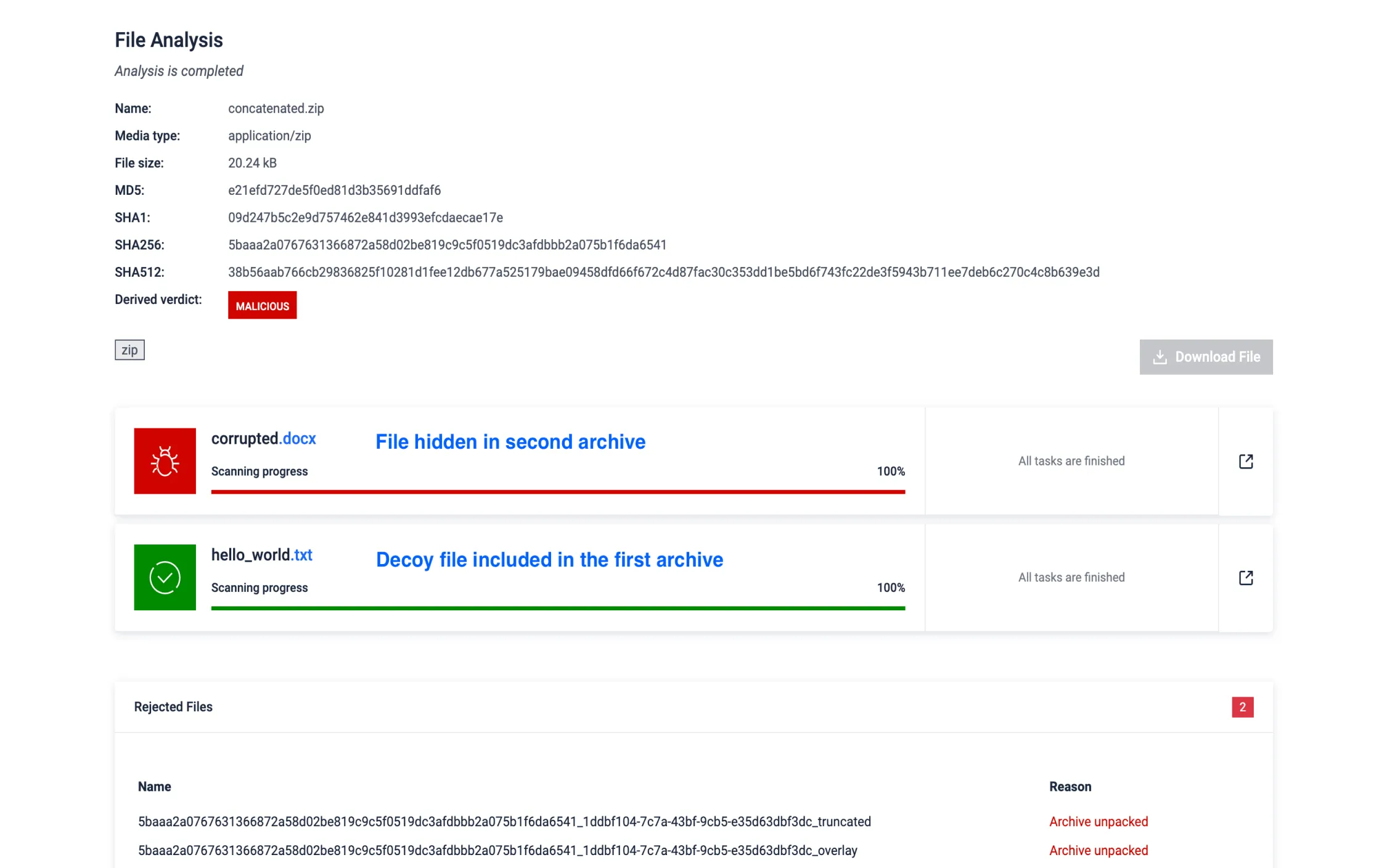

Kitérő archívum koncentráció

A támadók az archívumok összekapcsolását használják a rosszindulatú programok elrejtésére, több archívum egyetlen fájlba történő csatolásával, kihasználva, hogy a különböző eszközök hogyan dolgozzák fel azokat. Ez a technika több központi könyvtárat hoz létre - az archívumkezelők által használt kulcsfontosságú szerkezeti elemeket -, ami eltéréseket okoz a kivonatolás során, és lehetővé teszi az archívum figyelmen kívül hagyott részeiben elrejtett rosszindulatú tartalmak észlelésének megkerülését.

Az MD Sandbox felismeri és kivonja a tartalmat az összes összekapcsolt archívumból, így biztosítva, hogy egyetlen fájl sem marad ki, és hatékonyan semlegesíti ezt az elkerülő technikát.

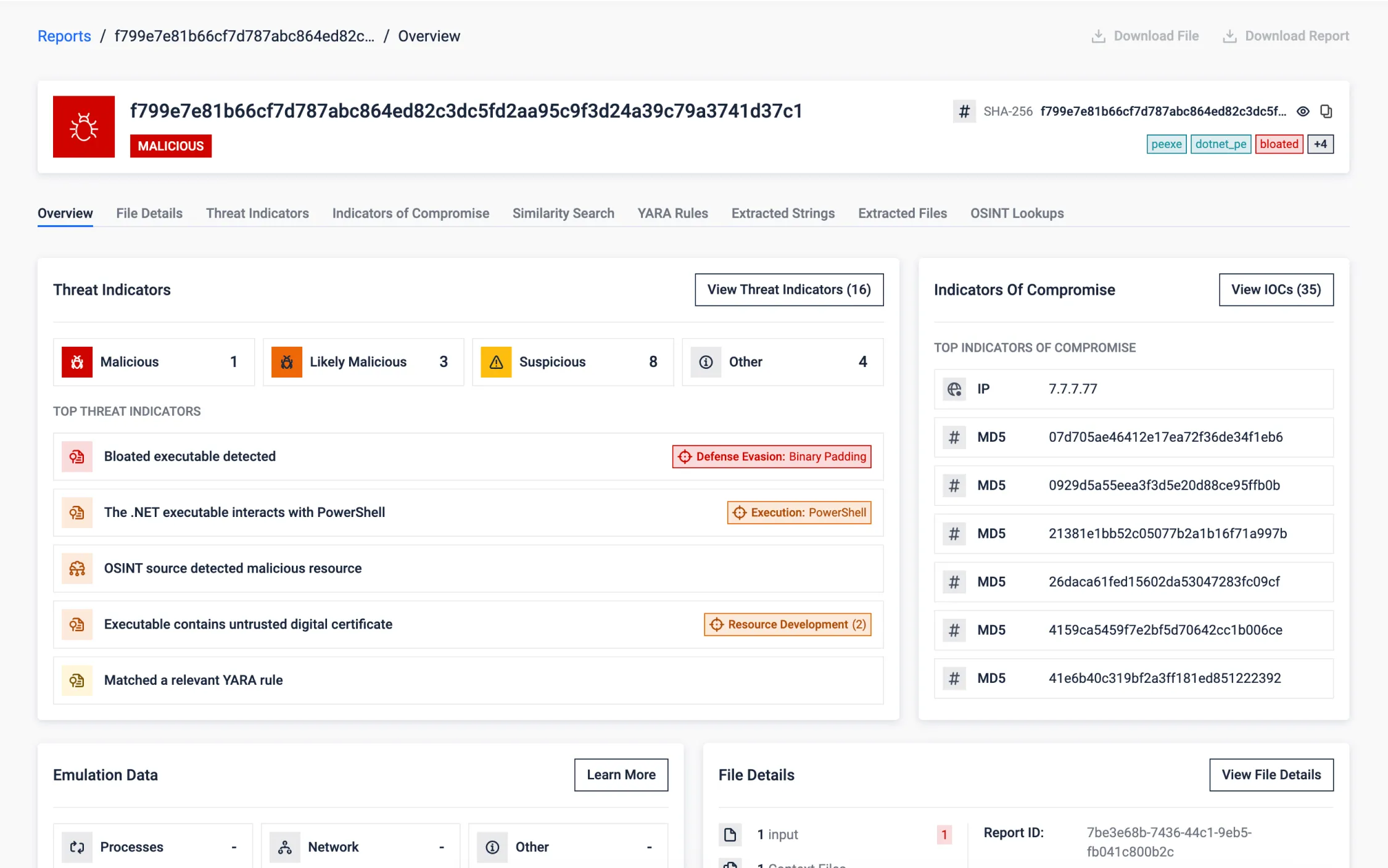

Bloated Executables mérséklése

A fenyegető szereplők a szándékosan futtatható fájlokat felduzzasztják szemét adatokkal, hogy az erőforrás- és elemzési időkorlátokat kihasználva elkerüljék a felderítést a homokozókban. Ez a kikerülési technika az időhatárok túllépésével igyekszik túlterhelni az eszközöket vagy megkerülni a vizsgálatokat.

Az MD sandbox idejekorán felismeri a felduzzadt futtatható fájlokat, eltávolítja a felesleges adatokat, és a hatékony elemzés érdekében kisebb fájlt dolgoz fel. Ez a felfúvódástalanítási folyamat különböző módszereket céloz meg, beleértve az átfedésekben, PE szakaszokban és tanúsítványokban lévő szemetet, biztosítva a pontos felismerést az eredeti erőforrások megóvása mellett.

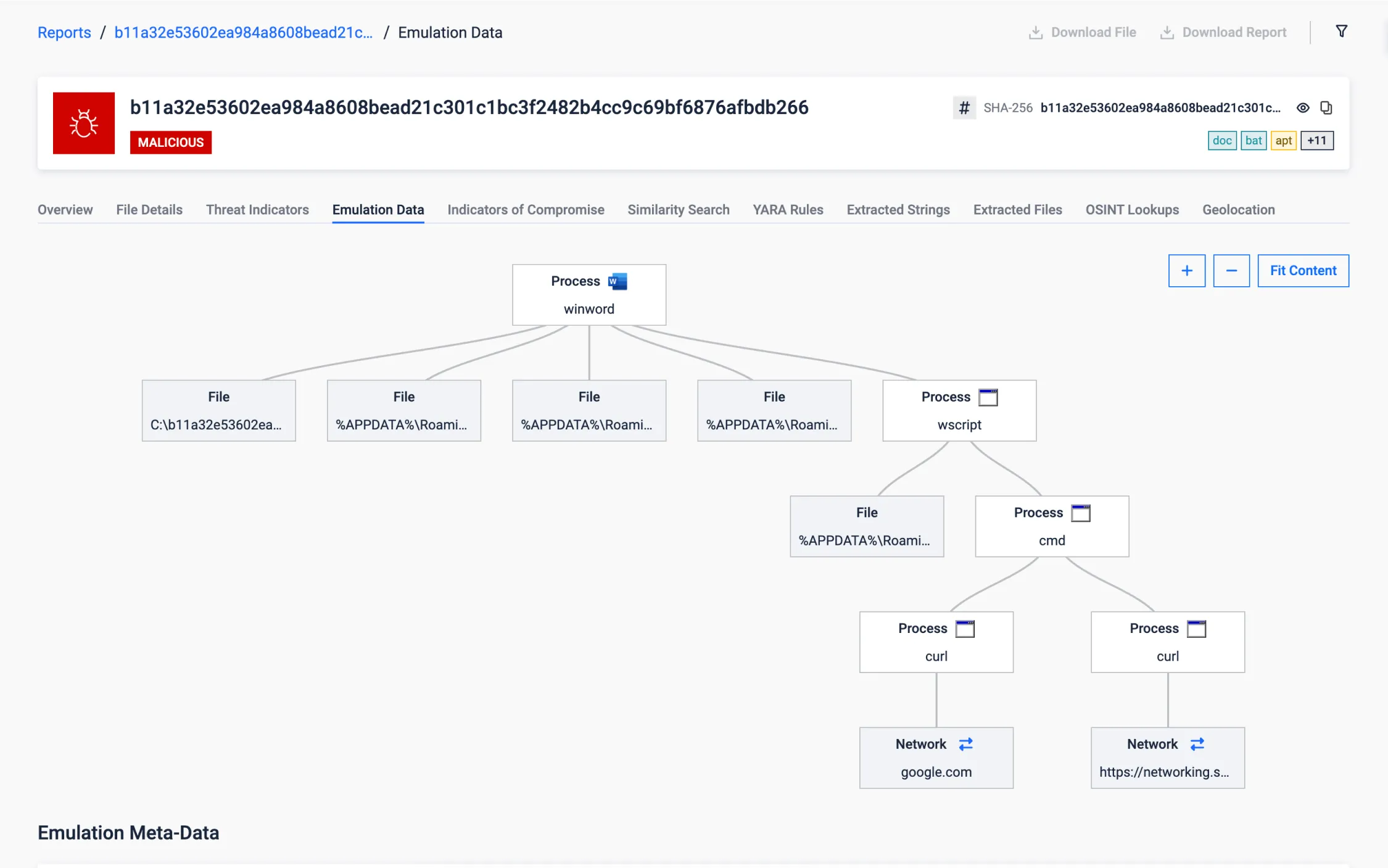

A létfontosságú infrastruktúrákat célzó dokumentum

Ez az Office-dokumentum Irán kritikus infrastruktúráit veszi célba (perzsa nyelvű tartalommal), hogy érzékeny információkat, például hitelesítő adatokat és dokumentumokat lopjon el, és rendszeresen képernyőképeket készít, potenciálisan kémkedési céllal.

A perzisztencia megteremtése után egy lopakodó kezdeti internetkapcsolat-ellenőrzést hajt végre (egy megbízható domain, például a google.com ellenében) a megbízható kapcsolat biztosítása érdekében, és a további műveleteket addig késlelteti, amíg a hálózati feltételek lehetővé nem teszik a támadás folytatását. Ez a taktika gyakran megfigyelhető a kritikus infrastruktúrák elleni támadásokban, olyan környezetekben, ahol az internet-hozzáférés időszakos vagy korlátozott lehet.

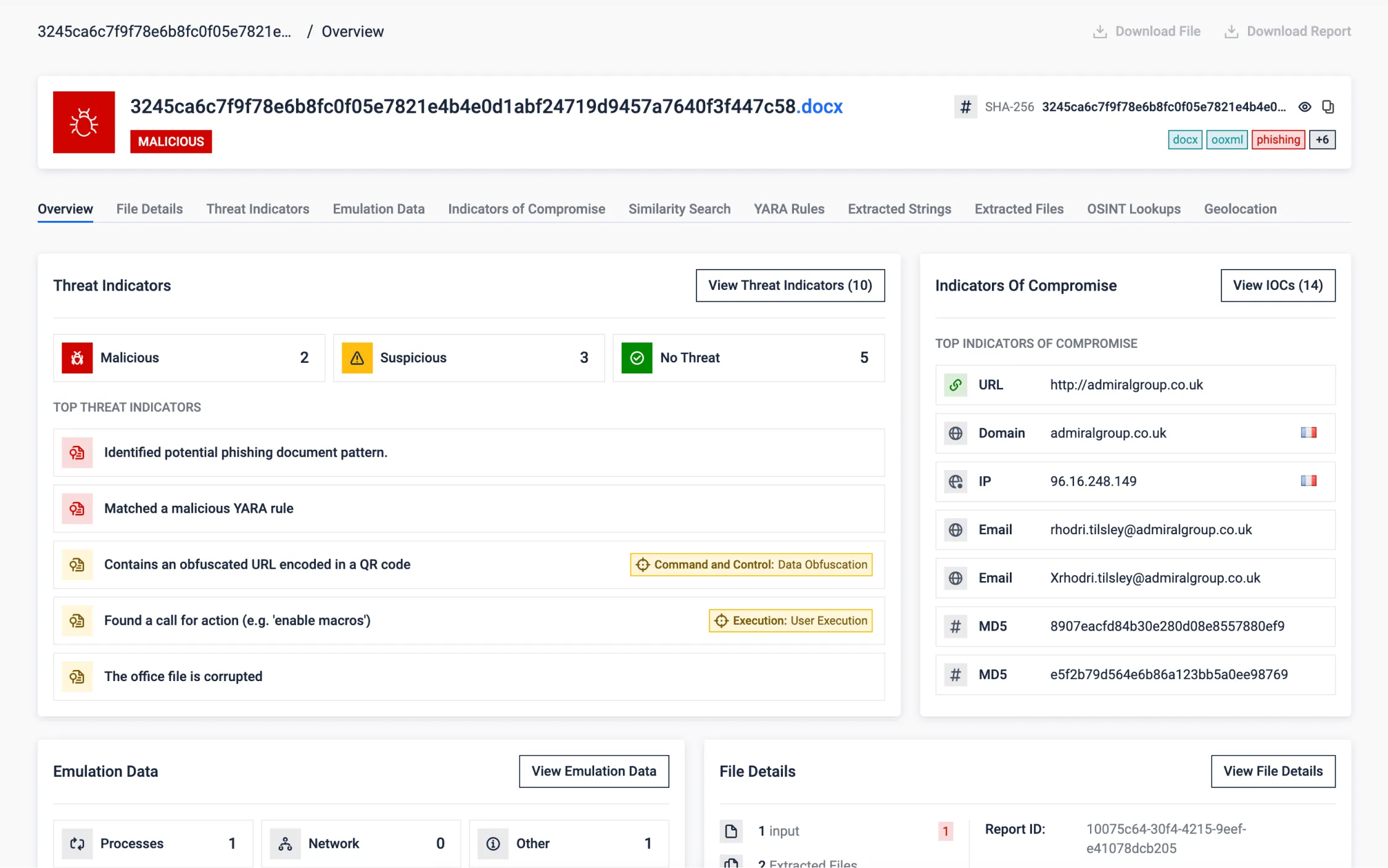

Kikerülés a sérült OOXML (Office) dokumentumokon keresztül

A kutatók szándékosan megrongált OOXML dokumentumokat (modern irodai dokumentumok) fedeztek fel. A belső fájlcímek közelében lévő bináris tartalom módosításával a szándékosan megrongált fájlokat az automatikus keresők, amelyek megpróbálják kinyerni a tömörített fájlokat, tévesen ZIP-fájlokként ismerhetik fel.

A dokumentumnéző programok megnyitáskor automatikusan javítják a dokumentumot. Ekkor a dokumentum annak ellenére, hogy adathalász tartalmakat tartalmaz, hatékonyan megkerülheti a védelmet. Az automatizált elemzés nem lesz képes elolvasni a tartalmát, és ezért nem veszi észre a releváns mutatókat.

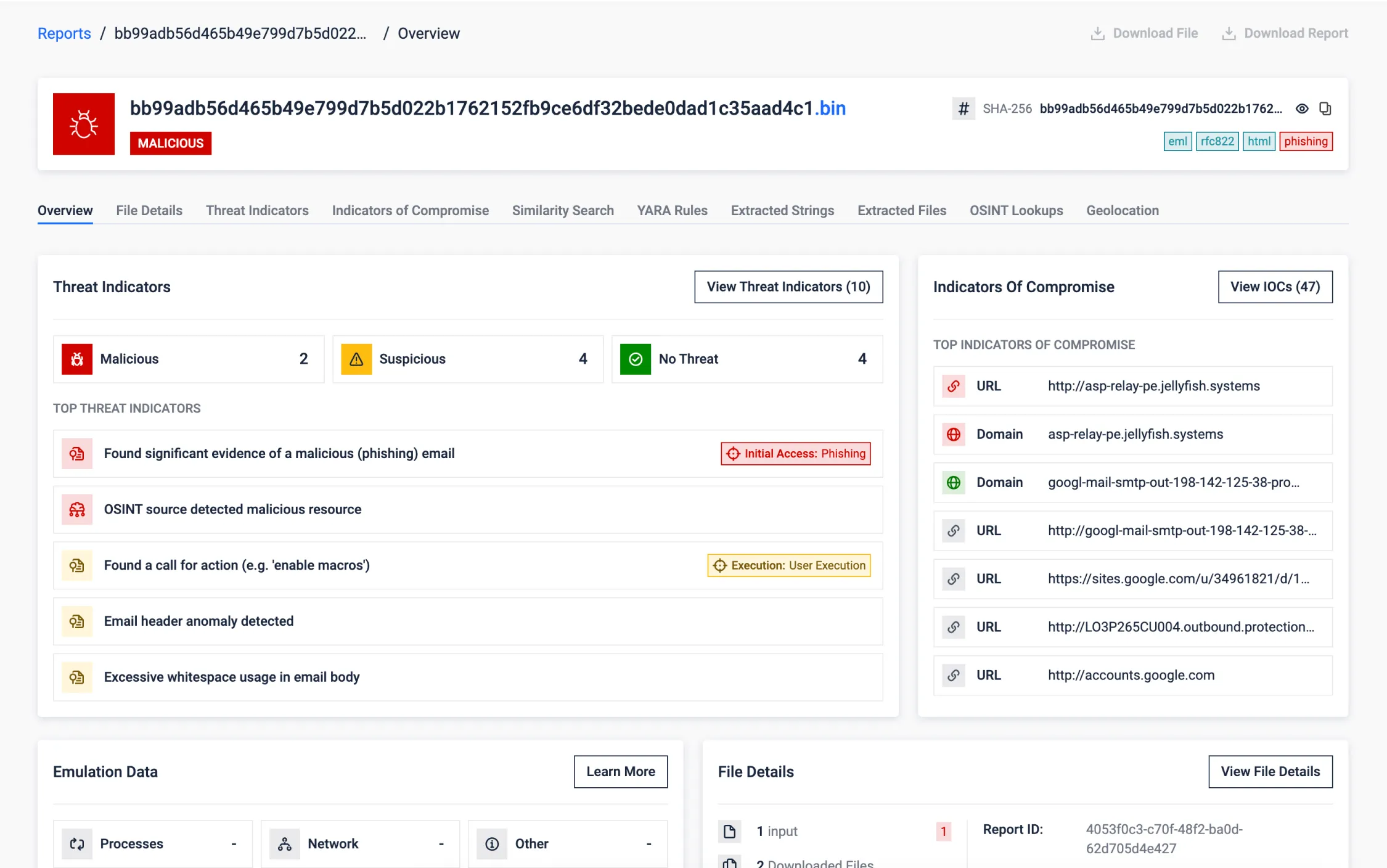

Google DKIM visszajátszási támadás észlelése

Az olyan e-mail hitelesítési mechanizmusok, mint az SPF, a DKIM és a DMARC alapvető fontosságúak, de a kifinomult támadók néha képesek kijátszani őket. Ez a példa egy olyan forgatókönyvet mutat be, amelyben egy e-mailt a MetaDefender Sandbox annak ellenére, hogy a Google hitelesen aláírta és a szabványos ellenőrzéseken megfelelt, rosszindulatúnak azonosított.

MetaDefender Sandbox számos anomáliát észlelt más mutatókkal együtt:

- DKIM határok megsértése: A DKIM aláírás hatókörén kívül hozzáadott azonosított tartalom.

- Elhomályosítási technikák: Felismerte a túlzott üres szóközöket, amelyeket rosszindulatú szándék elrejtésére használtak.

- Adathalász minták: Az adathalászkísérletekre jellemző sürgős cselekvésre való felhívások felismerése.

- Fejlécelemzés: Az OAuth-alkalmazással való visszaéléssel kapcsolatos rendellenességek megjelölése az e-mail fejlécekben.

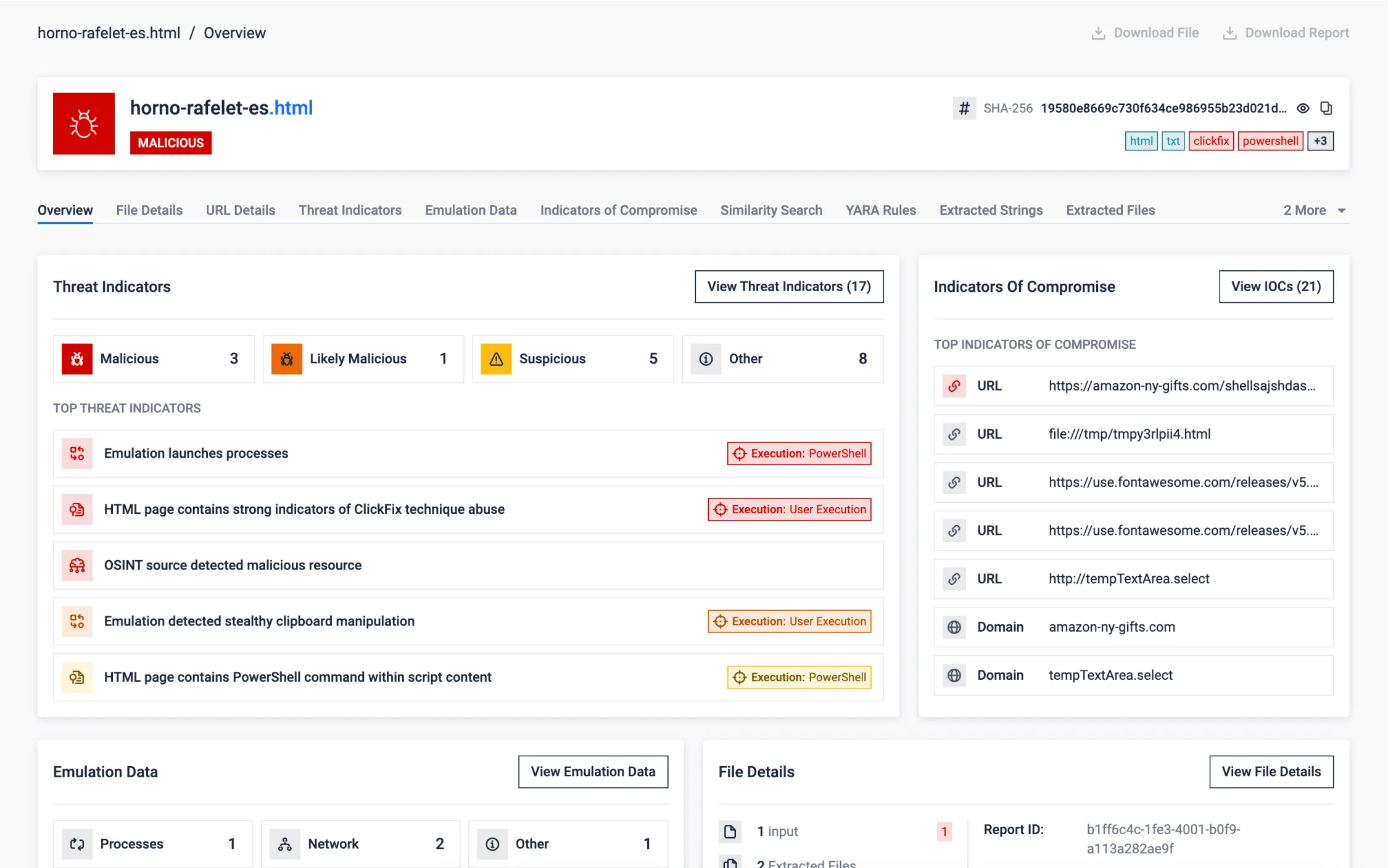

ClickFix, egy trendi Social Engineering technika

A ClickFix egy újonnan megjelenő webes fenyegetés, amely a social engineeringet kihasználva csendben ráveszi a felhasználókat, hogy rosszindulatú parancsokat hajtsanak végre. A hagyományos adathalászattal ellentétben a ClickFix nem fájlletöltéssel vagy hitelesítő adatok ellopásával, hanem megtévesztő UX elemekkel és a vágólap manipulálásával működik.

A ClickFix weboldal egy hamis reCAPTCHA vagy "botvédelmi" képernyővel jelenik meg, hogy legitimnek tűnjön. A felhasználót ezután arra kérik, hogy igazolja magát - gyakran egy ártalmatlannak tűnő interakcióval -, miközben a háttérben csendben fut egy homályos JavaScript kód. Ez a szkript dinamikusan dekódolja a rosszindulatú parancsot, és közvetlenül a rendszer vágólapjára másolja. Ezután a felhasználó félrevezető utasításokat kap és útmutatást a rosszindulatú parancs végrehajtásához, a veszélyről nem is tudva.

A ClickFix rávilágít arra, hogy egyszerű webes technikák a felhasználó megtévesztésével kombinálva hatékonyan megkerülhetik a hagyományos biztonsági rétegeket, így a sandbox-elemzés kritikus fontosságú az ehhez hasonló lopakodó, alacsony lábnyomú támadások leleplezéséhez.

MetaDefender Sandbox végponttól végpontig elemzi ezt a fenyegetést. A homokozó a rosszindulatú URL megjelenítésével és az adathalászat-felismerő modellek alkalmazásával kezdi a gyanús tartalom azonosítását. Ezután kivonja és emulálja a JavaScriptet, szimulálva a felhasználói műveleteket, hogy elérje a kritikus pillanatot, amikor a vágólap módosul. Miután a rejtett parancsot rögzítették, azt emulálják, lehetővé téve a homokozó számára a rosszindulatú végrehajtási folyamat teljes nyomon követését. Ez nemcsak a vágólap-alapú taktikát leplezi le, hanem a hasznos teher viselkedését és a fertőzési láncot is feltárja.

Supply Chain támadás

A SolarWinds ellátási láncát ért támadás jól példázza, hogy a megbízható szoftverekben végrehajtott minimális kódváltoztatások hogyan tesznek lehetővé masszív betöréseket a hagyományos biztonsági védelem megkerülésével. A fenyegető szereplők lopakodó hátsó ajtót építettek be egy legitim DLL-be, rosszindulatú logikát ágyazva be, miközben megőrizték az eredeti funkcionalitást. A hasznos teher csendben futott egy párhuzamos szálban, amely legitim komponenseket utánzott. Érvényes digitális aláírással és zökkenőmentes viselkedéssel a DLL elkerülte az észlelést, és titkos hozzáférést biztosított több ezer nagynevű áldozat számára. A build pipeline kompromittálása a megbízható frissítéseket globális behatolás eszközévé tette.

Bár egy 4000 soros hátsó ajtó jelentősnek tűnhet, egy nagyvállalat forráskódjának összefüggésében ez könnyen figyelmen kívül hagyható. A MetaDefender Sandbox ebben nyújt kiemelkedő teljesítményt: nem csak a kódot vizsgálja, hanem azt is megfigyeli, hogy mit csinál a szoftver. Jelzi a normális viselkedéstől való eltéréseket, és az elemzőket arra irányítja, ami valóban számít - átvágva a zajon, hogy rávilágítson azokra a fenyegetésekre, amelyeket a hagyományos felülvizsgálatok valószínűleg nem vennének észre.

Detonator – A végtelen küldetés

a a zero-day támadások észleléséhez

OPSWATiparágvezető dinamikus elemzési technológiájának háttere

A világ létfontosságú értékeinek megbízható védelme

OPSWAT világszerte több mint 1900 szervezet OPSWAT kritikus adatainak, eszközeinek és hálózatainak védelmével az

eszközök és fájlok által terjesztett fenyegetésekkel szemben.

FileScan.io közösség

Fedezze fel a rejtett fenyegetéseket OPSWAT MetaDefender

technológiájával működő, átfogó rosszindulatú programelemző eszközzel, az

-szel – próbálja ki ingyen!

A szabályozási követelményeknek való megfelelés támogatása

A kibertámadások és azok végrehajtói egyre kifinomultabbá válnak, ezért a világszerte működő irányító testületek

szabályozásokat vezetnek be annak biztosítására, hogy a kritikus infrastruktúra megtegyen minden szükséges lépést a biztonság fenntartása érdekében.

Kezdje el 3 egyszerű lépésben

Ajánlott források

MetaDefender Cloud szolgáltatáshoz

SANS 2025 felderítési és reagálási felmérés

2025 OPSWAT fenyegetettségi jelentés

GYIK

Az Aether egy egységes, zero-day észlelési megoldás, amely emulációs sandboxingot, fenyegetés-reputációt, ML-hasonlóságkeresést és gazdag Threat Intelligence egyesít egyetlen, elemzőbarátAPI Threat Intelligence

CPU-szintű emulációt (nem ujjlenyomat-felismerhető virtuális gépeket) használ, hogy a rosszindulatú szoftverek kénytelenek legyenek végrehajtani valódi logikájukat, kicsomagolni a csak memóriában tárolt hasznos adatokat, és felfedni a kitérő manővereket (alvó ciklusok, geofencing, .NET betöltők, steganográfia) nagy sebességgel és méretben.

Az AetherSandbox ban használt emulációalapú sandboxing motorra épül,Sandbox kiterjeszti azt intelligencia-korrelációval, automatizált gazdagítással és fenyegetéskereséssel.

- Sandbox elemző motor.

- Aether = teljes Zero-Day Detection megoldás, amely ezen a motoron alapul.

Az Aether teljes virtuális gépek helyett CPU-szintű emulációt használ. Ez azt jelenti, hogy az elemzés percek helyett másodpercek alatt elvégezhető, nagyobb átviteli sebességgel, erősebb kitérési ellenállással és könnyebb skálázhatósággal a telepítések között.

Egyértelmű ítélet + fenyegetési pontszám, élő viselkedés és MITRE-térkép, kicsomagolt hasznos adatok/konfigurációk, hálózati/C2-indikátorok és exportálható IOC-k (MISP/STIX), amelyek készen állnak a blokkolásra és a vadászatra, valamint ML-hasonlóság a kapcsolódó kampányok csoportosításához.

Telepítse helyben (beleértve a teljesen leválasztott rendszereket is), a felhőben, vagy használja API keresztül. Könnyen kezelhető: a leválasztott észlelési frissítések folyamatosan érkeznek, és integrálható az SSO (SAML 2.0) és a jegyrendszer/SOAR rendszerével.

Mutasson egy pilótát egy valós munkafolyamatra (pl. e-mail mellékletek vagy bejövő MFT ), és tükrözze a gyanús forgalmat az Aetherbe 2-4 hétig; mérje az új észleléseket, a megtakarított triázs időt és az IOC hozamot, hogy megalapozza a ROI esetet.