Zero-Day Detection

a MetaDefender Cloud számára

Az Adaptive Sandbox biztonságos felhőalapú környezetbenSandbox a kitérő rosszindulatú programokat, az

pedig az eredményeket a fenyegetés-információs rendszerbe továbbítja, hogy lerövidítse a betekintéshez szükséges időt.

- Páratlan zero-day észlelés

- Valós idejű fenyegetéselemzés

- Azonnali beállítás

Egységes zéró napos észlelés

1. réteg: Fenyegetés-hírnév

Az ismert

fenyegetések gyors feltárása

Állítsa meg az ismert fenyegetések áradatát.

Valós időben vagy offline módban ellenőrzi az URL-eket, IP-címeket és domainnevet, hogy felismerje a rosszindulatú szoftvereket, adathalászokat és botneteket.

Blokkolja az újrahasznosított infrastruktúrát és az árucikk-malware-t, és arra kényszeríti a támadókat, hogy alapvető mutatókat használjanak.

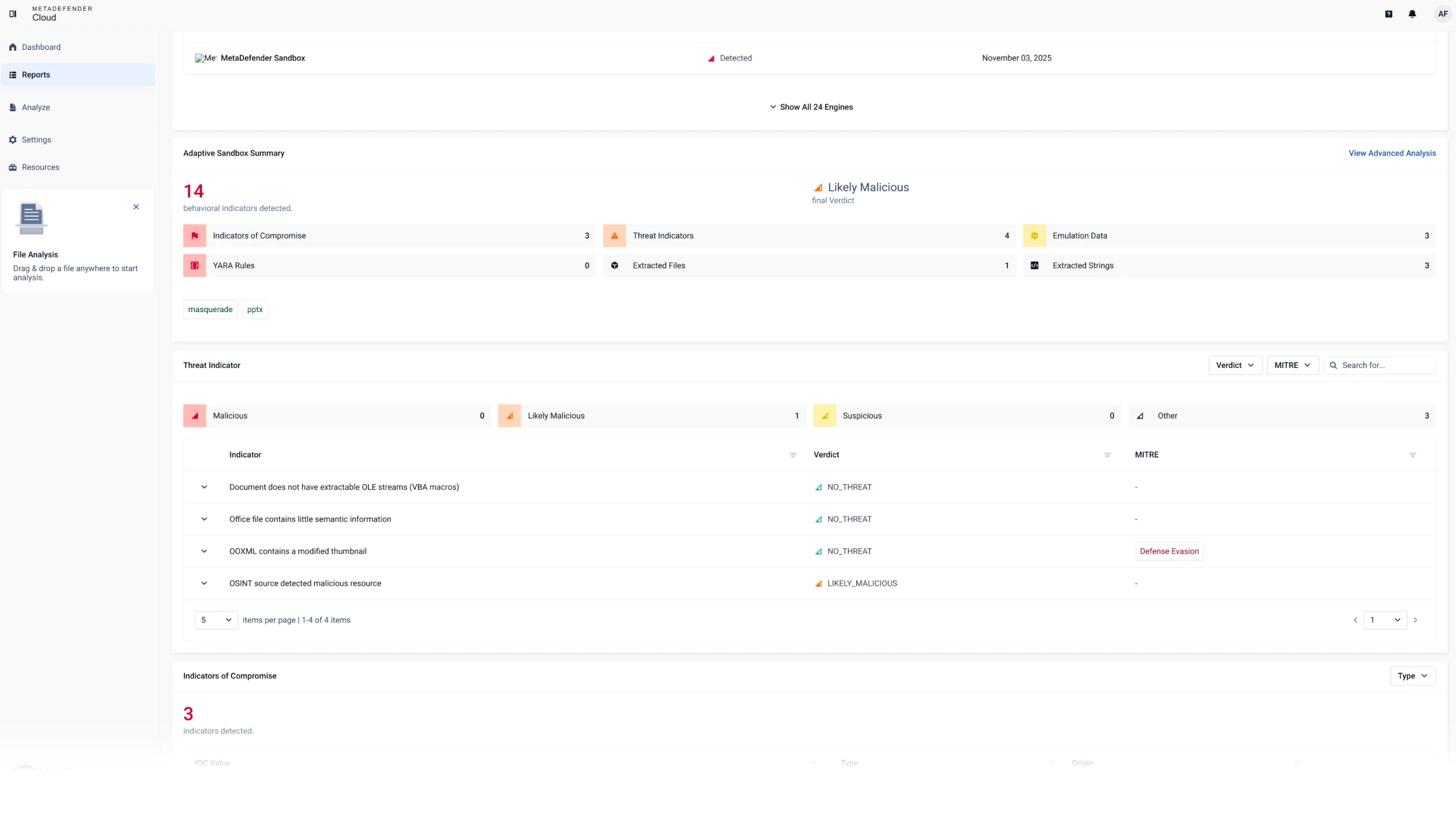

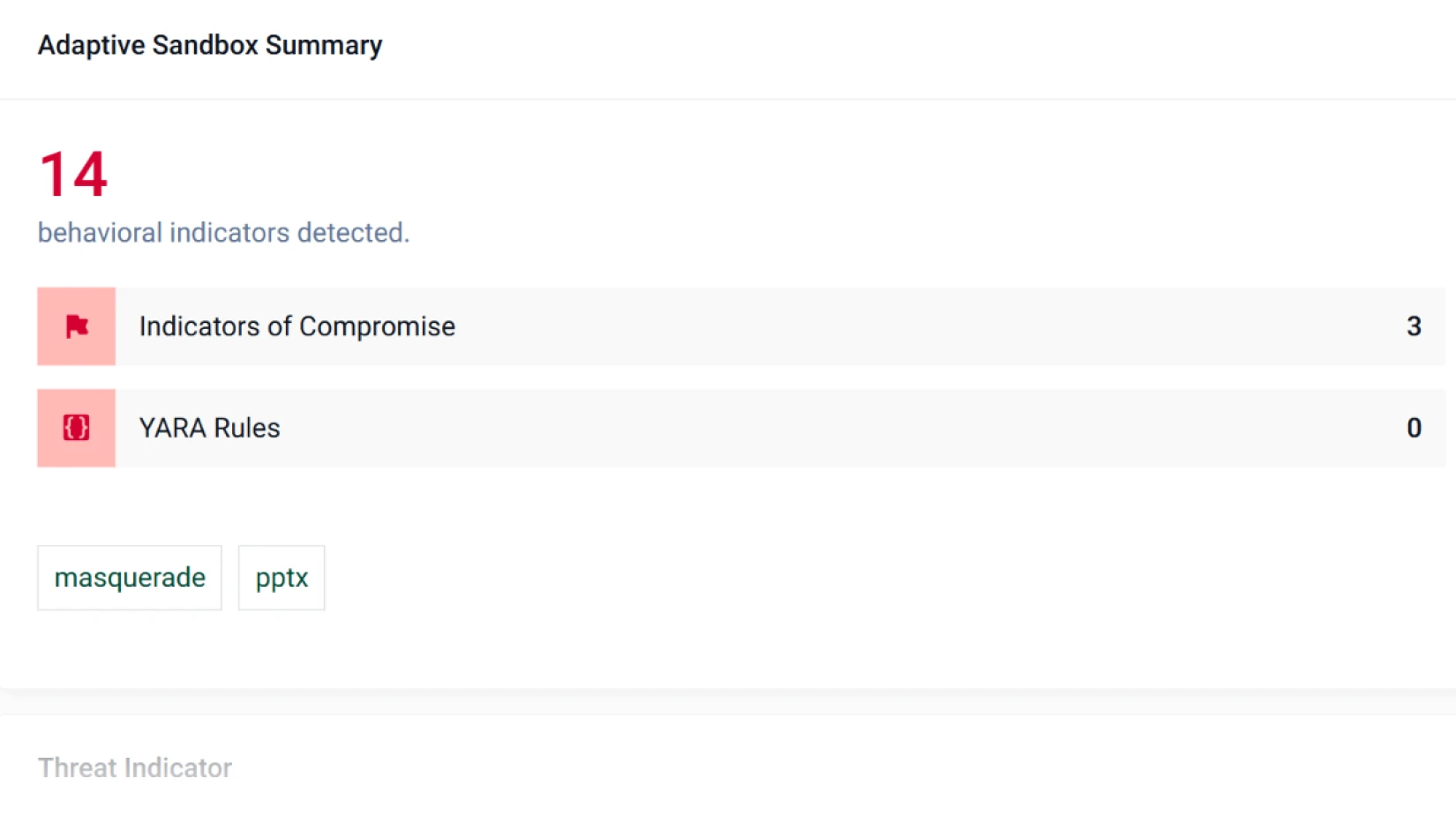

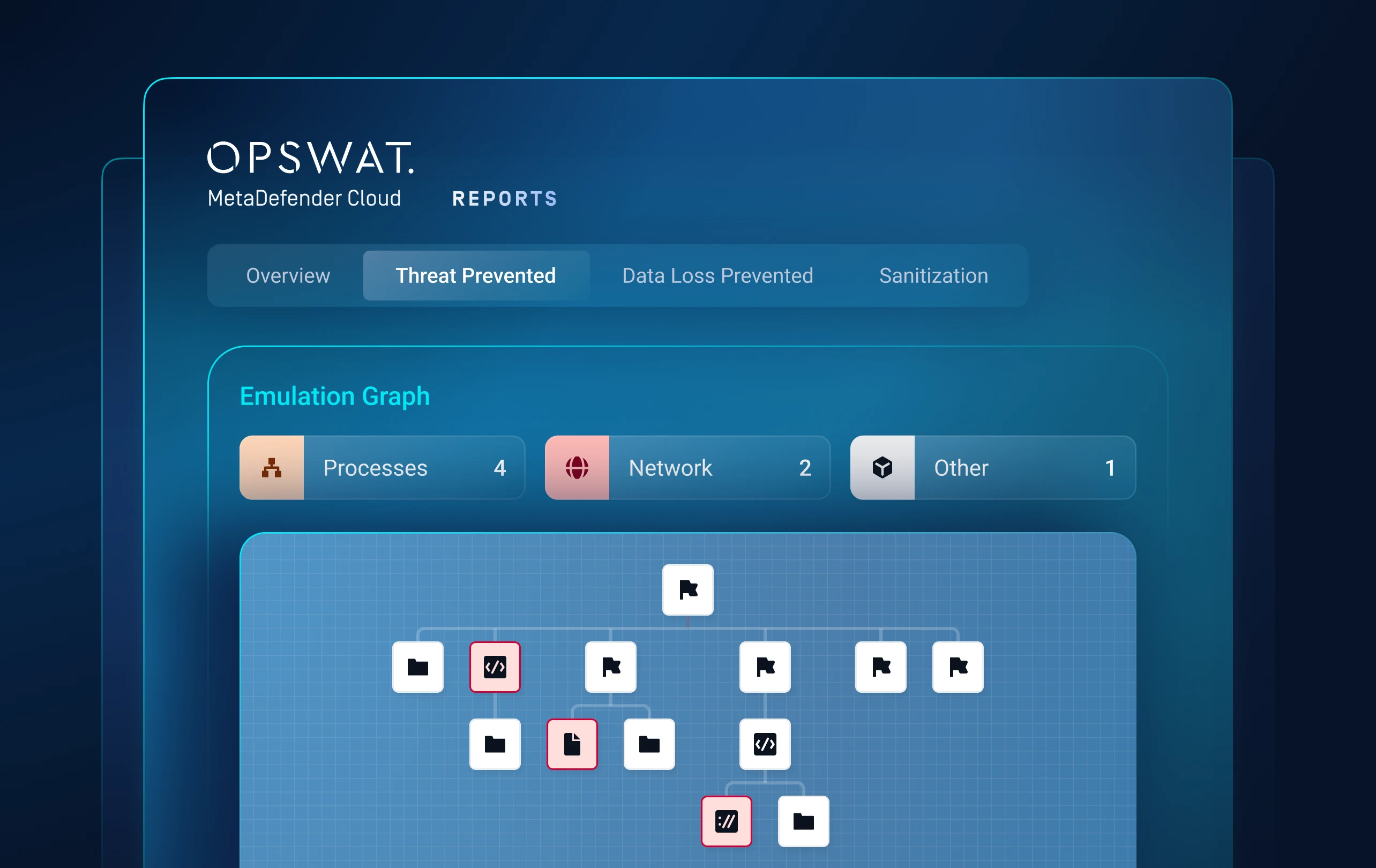

2. réteg: Dinamikus elemzés

Fedezze fel az ismeretlen

fenyegetéseket

Felismeri a hagyományos sandboxok elől rejtőző, kitérő rosszindulatú programokat.

Az emulációalapú sandbox elemzi a fájlokat, hogy felismerje a rejtett fenyegetéseket, például a ransomware-t.

Felfedi a műtárgyakat, a betöltő láncokat, a szkript logikát és a kitérési taktikákat.

3. réteg: Fenyegetésértékelés

A fenyegetések fontossági sorrendje

Csökkentse a riasztások okozta fáradtságot.

A fenyegetések kockázati szintjeit rangsorolják, hogy valós időben gyorsan ki lehessen emelni a legfontosabb fenyegetéseket.

4. réteg: Fenyegetéskeresés

A rosszindulatú szoftverek azonosítása

-kampányok

Gép tanulásos hasonlóságkeresés

A fenyegetésminták korrelációja az ismeretlen fenyegetéseket összehasonlítja az ismert rosszindulatú programokkal, taktikákkal, infrastruktúrákkal és egyebekkel.

Felfedi a rosszindulatú programcsaládokat és kampányokat, arra kényszerítve a támadókat, hogy átalakítsák taktikájukat és infrastruktúrájukat.

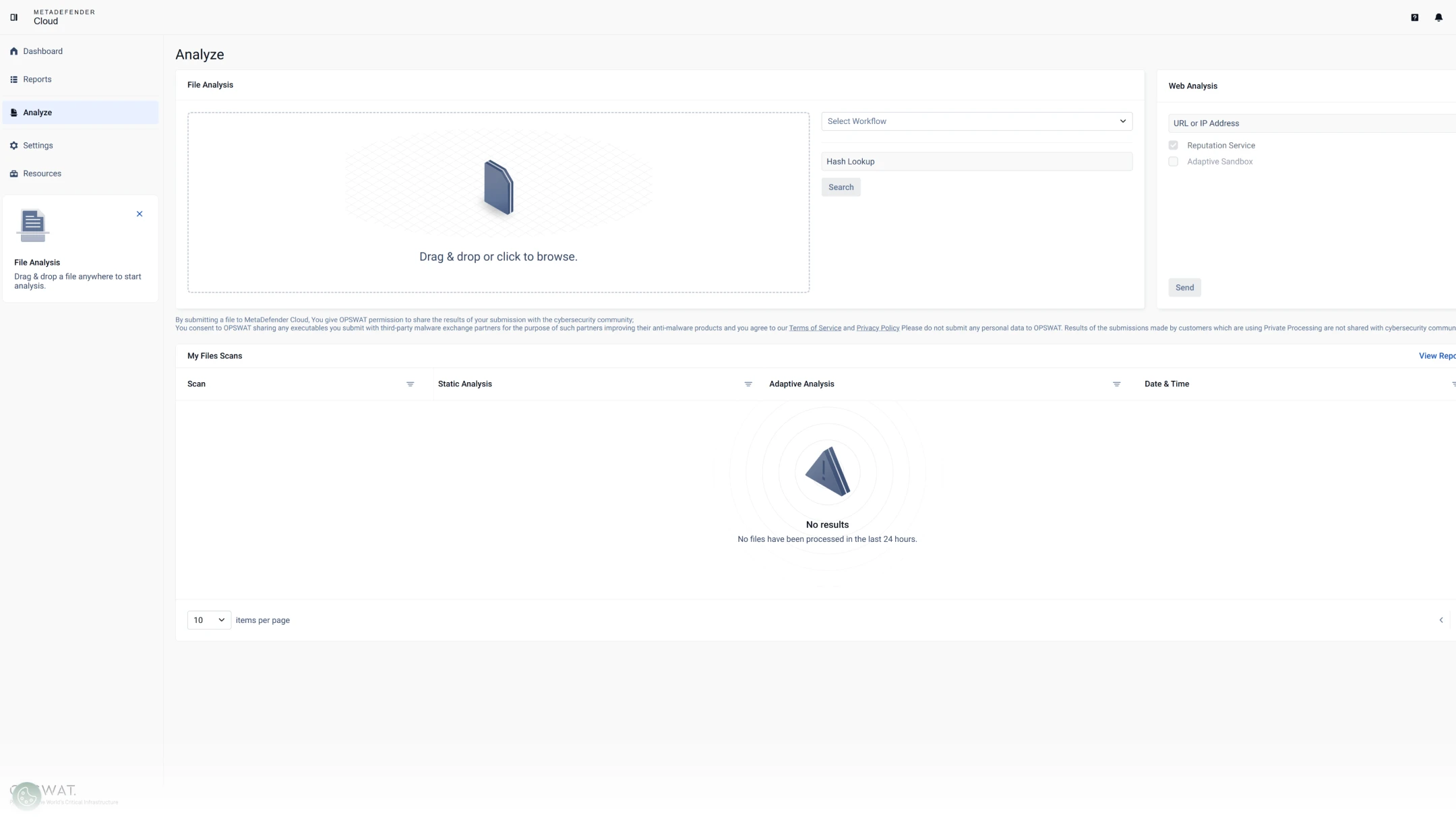

Kezdje el 3 egyszerű lépésben

OPSWAT a hozzáférést

A csomagot az OPSWAT aktiválja.

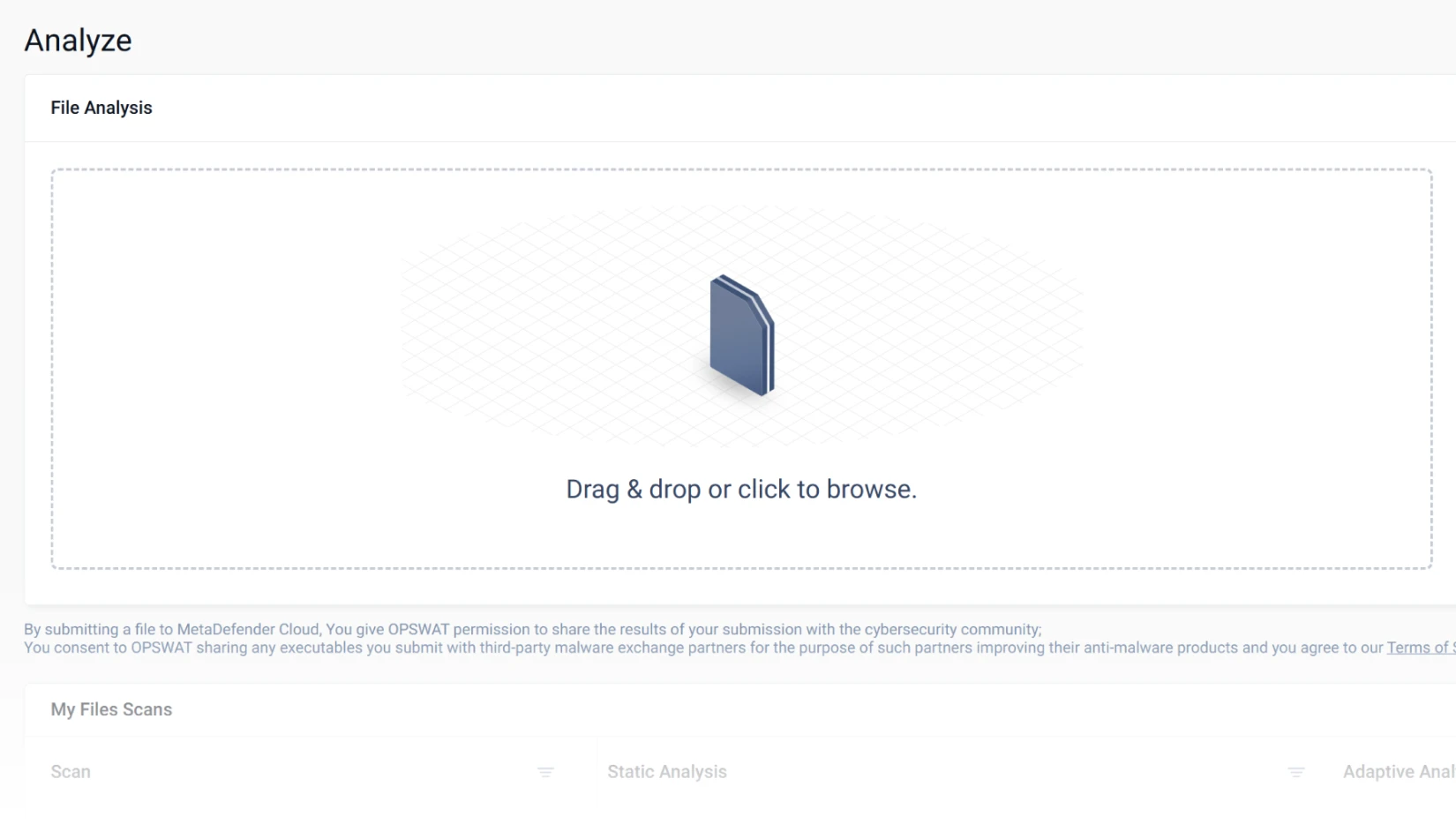

Fájlok húzása és elhelyezése

Válasszon ki egy fájlt a dinamikus elemzéshez.

Eredmények elérése

Tekintse meg a homokozó ítéleteket, a fenyegetés pontszámokat és az IOC-ket közvetlenül a Cloud .

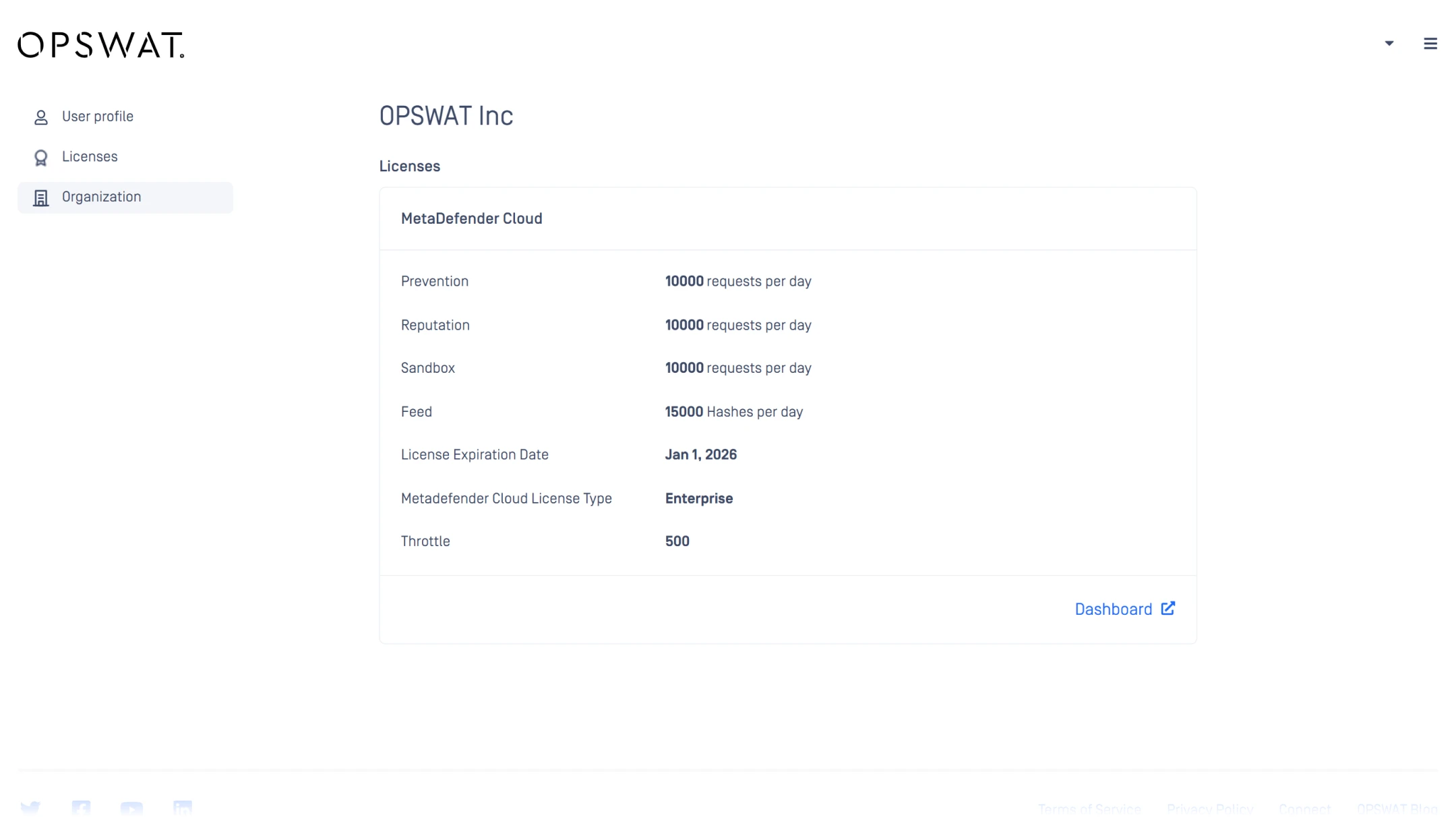

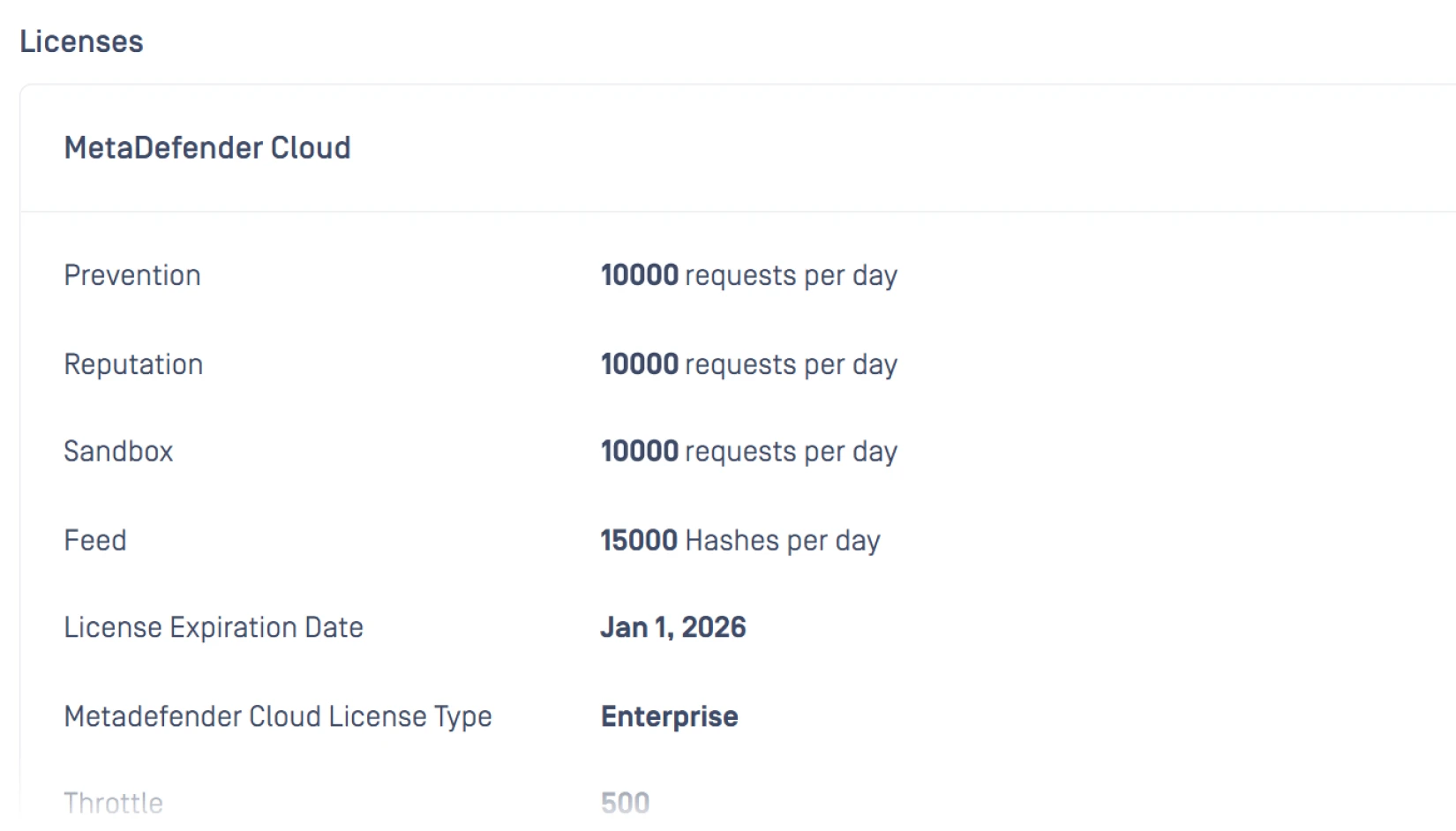

- MetaDefender Cloud

- MetaDefender Cloud

- MetaDefender Cloud

Az Adaptive Sandbox funkciók

-t tartalmaznak MetaDefender Cloud számára

Az alábbi táblázat bemutatjaCloud MetaDefender Cloud Adaptive Sandbox funkciókészletét. Nem tartalmazza a platform funkcióit, mint például az API , a konfigurálható hozzáférés-vezérlési listát (ACL), az OAuth integrációt, a Common Event Format (CEF) syslog visszajelzést stb.

Kérjük, vegye fel velünk a kapcsolatot, hogy technikai bemutatót foglaljon, és áttekintést kapjon a platform összes funkciójáról és képességeiről.

Adaptive Sandbox

a MetaDefender Cloud számára

OPSWAT SaaS ökoszisztéma belsejében

- MetaDefender Cloud API-k (fájlok, hash-értékek, URL-ek, domainnevek)

- Hírnév és fenyegetés-információs API-k (URL, domain, IP, hash-keresések)

- Egyéb OPSWAT és szolgáltatások

Külső / harmadik fél integrációk

- REST API fájlok, URL-ek, IP-címek és domainnevek API , sandbox elemzési eredményekkel

- SIEM / naplózási platformok API eseményexporton keresztül

- Fejlesztői eszközök (CI/CD folyamatok, adattárak, SDK-k, bővítmények)

- SOAR / orchestration platformok API keresztül

Környezetközi / Hibrid

- Privát fájlfeldolgozás / szkennelési opciók érzékeny környezetekhez

- Helyi MetaDefender Core , amely Cloud és fenyegetés-információs szolgáltatásokatCore

A szabályozási követelményeknek való megfelelés támogatása

A kibertámadások és azok végrehajtói egyre kifinomultabbá válnak, ezért a világszerte működő irányító testületek

szabályozásokat vezetnek be annak biztosítására, hogy a kritikus infrastruktúra megtegyen minden szükséges lépést a biztonság fenntartása érdekében.

Ajánlott források

MetaDefender Cloud szolgáltatáshoz

SANS 2025 felderítési és reagálási felmérés

2025 OPSWAT fenyegetettségi jelentés

GYIK

Nagyméretű, felhőalapú detonáció fájlok és URL-ek számára – ideális e-mail biztonsághoz/OEM-ekhez és olyan csapatokhoz, amelyek rugalmas kapacitásra van szükségük anélkül, hogy saját sandbox farmot kellene üzemeltetniük.

Továbbfejlesztett ML webes fenyegetésfelismerés (többcímkés osztályozás, szerkezet/stíluselemzés), PDF-alapú adathalász heurisztika, márkafelismerés és JavaScript/vágólap-emuláció a „sablonkészletek”, a QR-csempészet és a kis komplexitású adathalászat felderítésére.

Egyszerű API fájl/URL beküldése, ítélet/IOC-k lekérése), valamint MISP/STIX exportok, Splunk SOAR/Cortex XSOAR csatlakozók és automatikusan generált YARA a további nyomozáshoz.

Az automatikus méretezés és a gyors emuláció alacsony késleltetést biztosít, miközben elkerüli a virtuális gépek terhelését; a szabályalapú útválasztás garantálja, hogy csak a szükségeseket indít el, így Ön ellenőrizheti a forgalmat és a kiadásokat.

Yes-mix felhő burst/URL elemzéshez, helyszíni sandbox érzékeny vagy szuverén adatokhoz. A szabályok határozzák meg, hogy az egyes minták hol futnak.