Zero-Day Detection

a MetaDefender Core számára

Engedélyezze a dinamikus fájlelemzést és a viselkedésalapú fenyegetésérzékelést

közvetlenül a Core – nincs szükség új infrastruktúrára.

- Percek alatt telepíthető

- Nincs szükség további integrációra

- A meglévő irányelveinek felhasználása

Egységes zéró napos észlelés

1. réteg: Fenyegetés-hírnév

Az ismert

fenyegetések gyors feltárása

Állítsa meg az ismert fenyegetések áradatát.

Valós időben vagy offline módban ellenőrzi az URL-eket, IP-címeket és domainnevet, hogy felismerje a rosszindulatú szoftvereket, adathalászokat és botneteket.

Blokkolja az újrahasznosított infrastruktúrát és az árucikk-malware-t, és arra kényszeríti a támadókat, hogy alapvető mutatókat használjanak.

2. réteg: Dinamikus elemzés

Fedezze fel az ismeretlen

fenyegetéseket

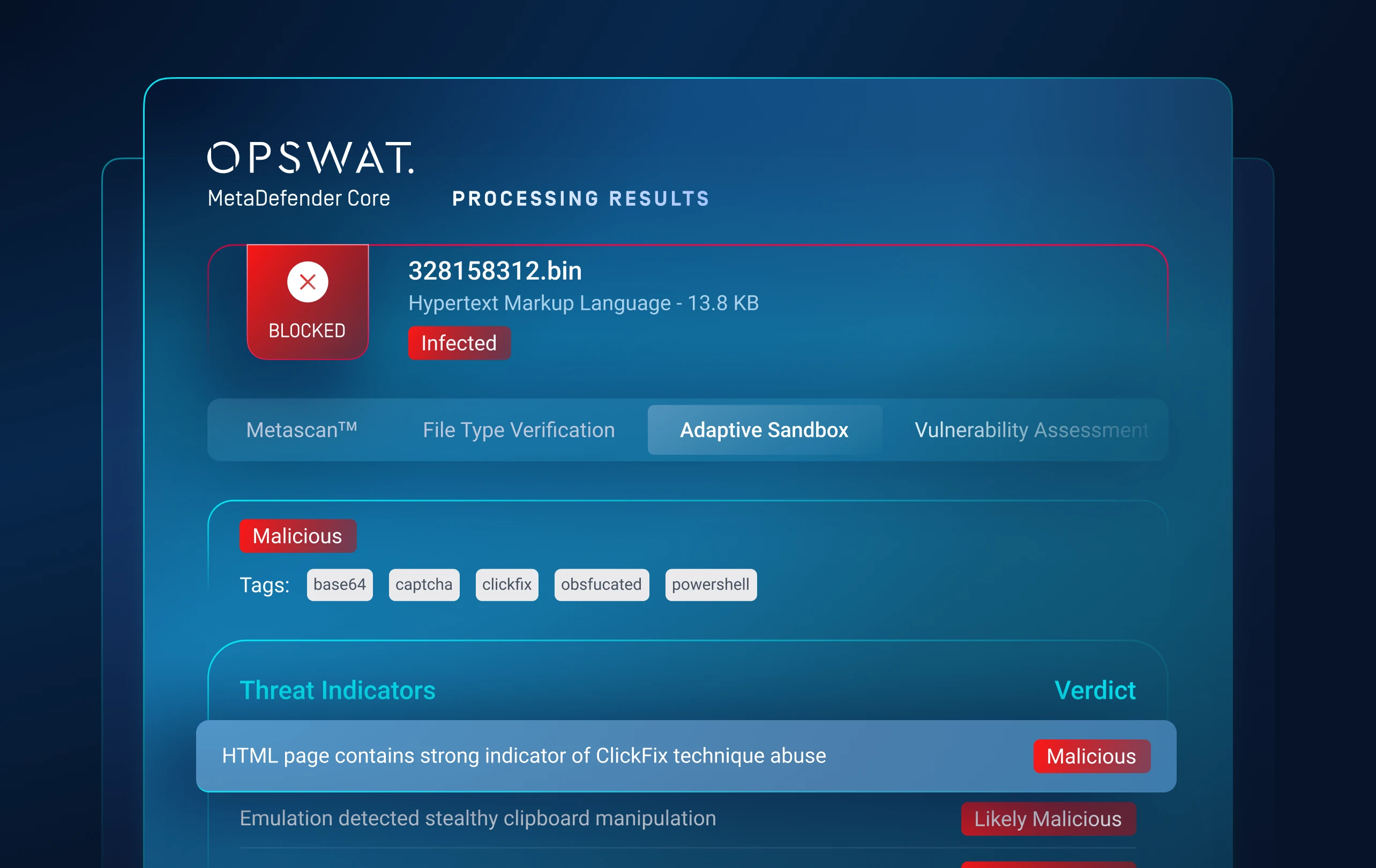

Felismeri a hagyományos sandboxok elől rejtőző, kitérő rosszindulatú programokat.

Az emulációalapú sandbox elemzi a fájlokat, hogy felismerje a rejtett fenyegetéseket, például a ransomware-t.

Felfedi a műtárgyakat, a betöltő láncokat, a szkript logikát és a kitérési taktikákat.

3. réteg: Fenyegetésértékelés

A fenyegetések fontossági sorrendje

Csökkentse a riasztások okozta fáradtságot.

A fenyegetések kockázati szintjeit rangsorolják, hogy valós időben gyorsan ki lehessen emelni a legfontosabb fenyegetéseket.

4. réteg: Fenyegetéskeresés

A rosszindulatú szoftverek azonosítása

-kampányok

Gép tanulásos hasonlóságkeresés

A fenyegetésminták korrelációja az ismeretlen fenyegetéseket összehasonlítja az ismert rosszindulatú programokkal, taktikákkal, infrastruktúrákkal és egyebekkel.

Felfedi a rosszindulatú programcsaládokat és kampányokat, arra kényszerítve a támadókat, hogy átalakítsák taktikájukat és infrastruktúrájukat.

Kezdje el 3 egyszerű lépésben

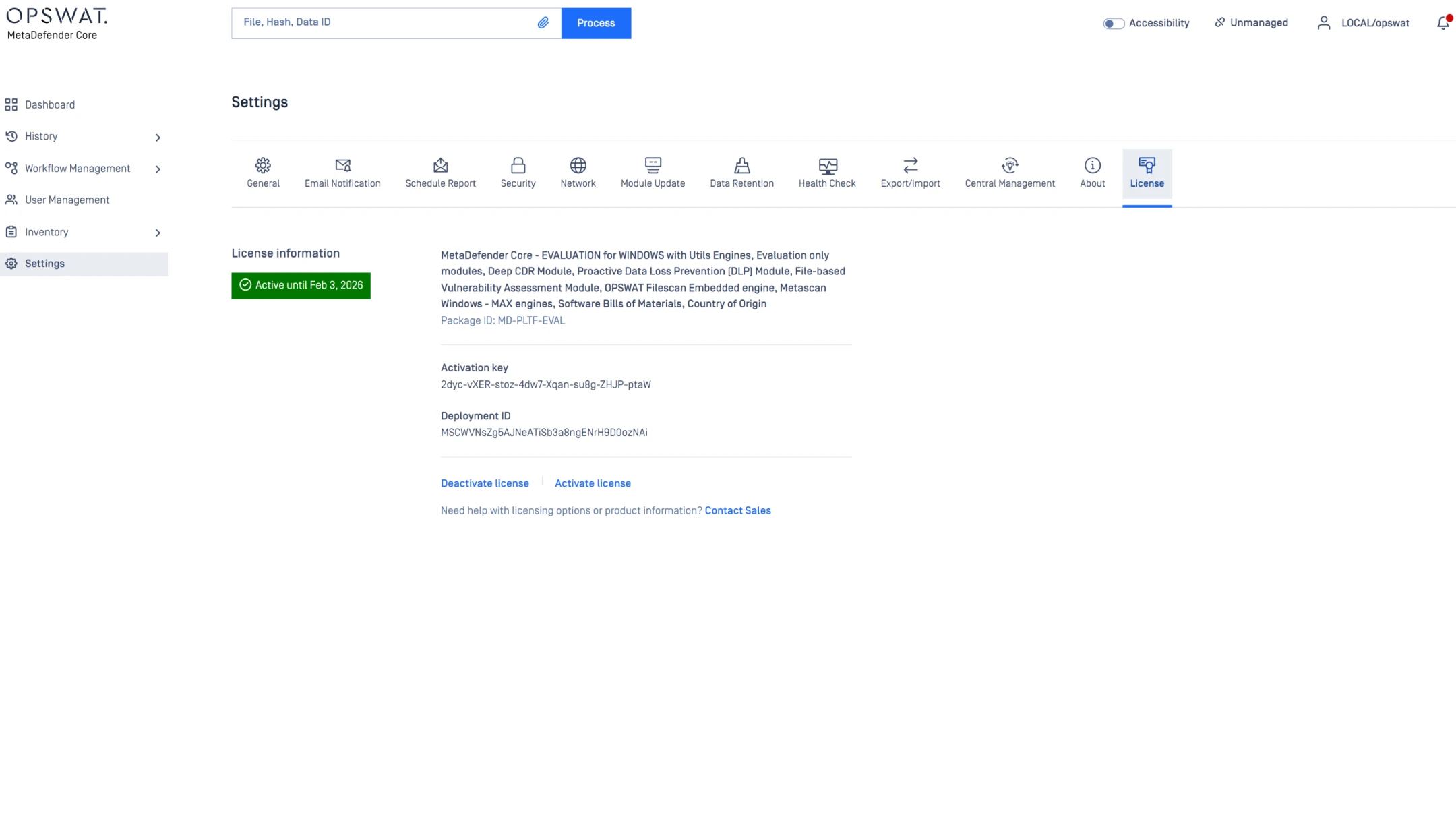

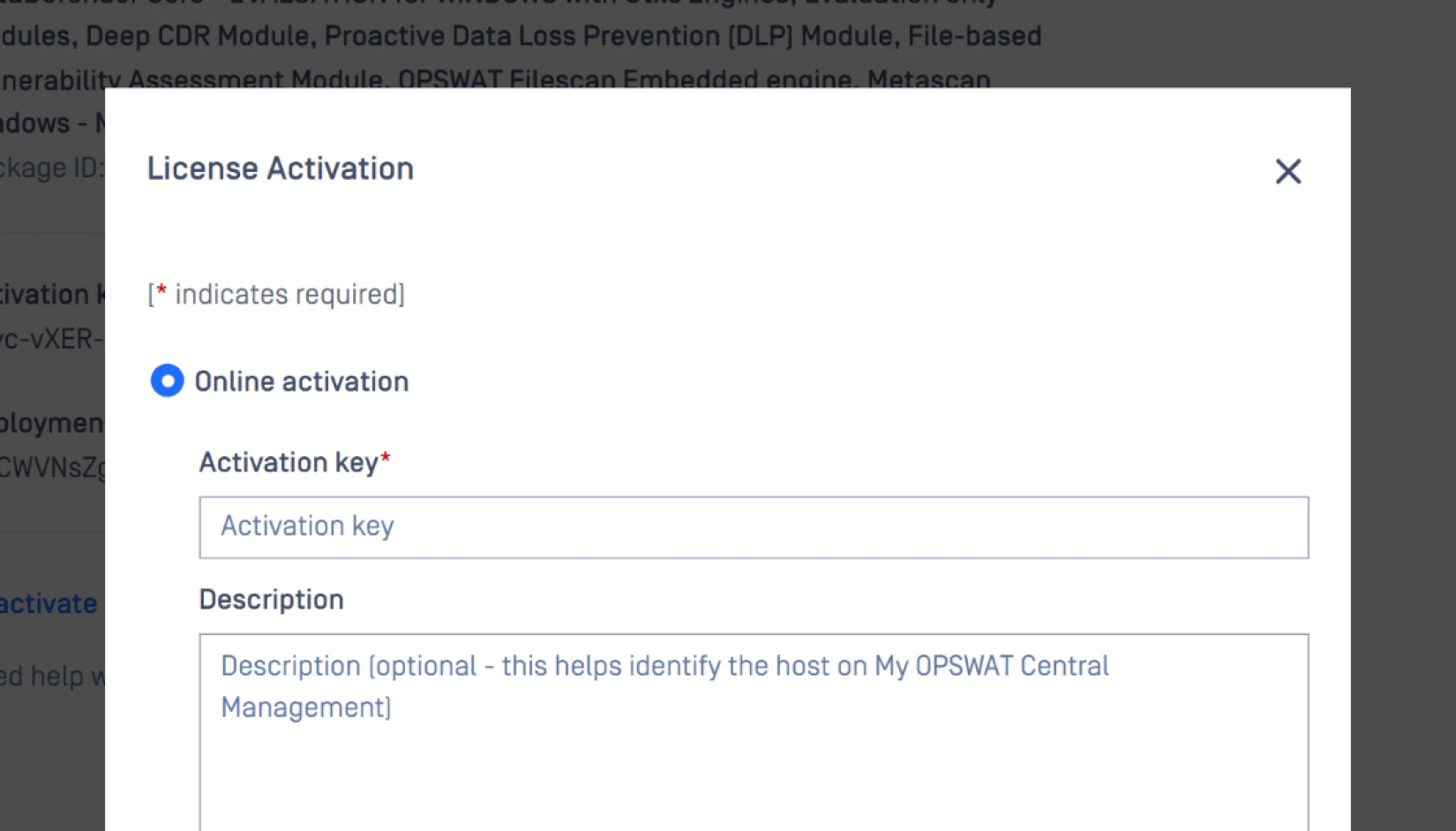

Aktiválja integrációját

Adja meg API át az Adaptive Sandbox beépített Threat IntelligenceSandbox engedélyezéséhez.

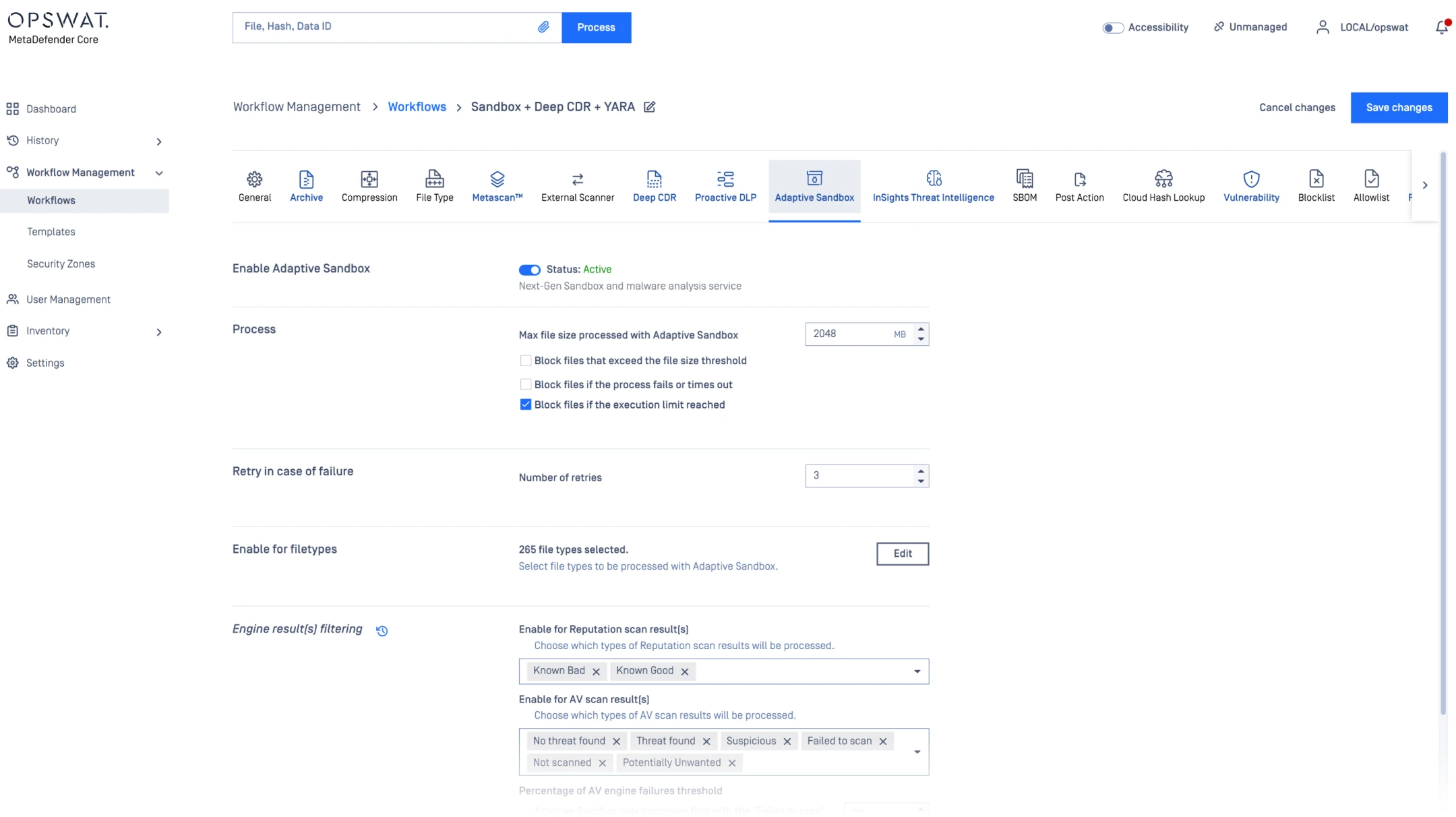

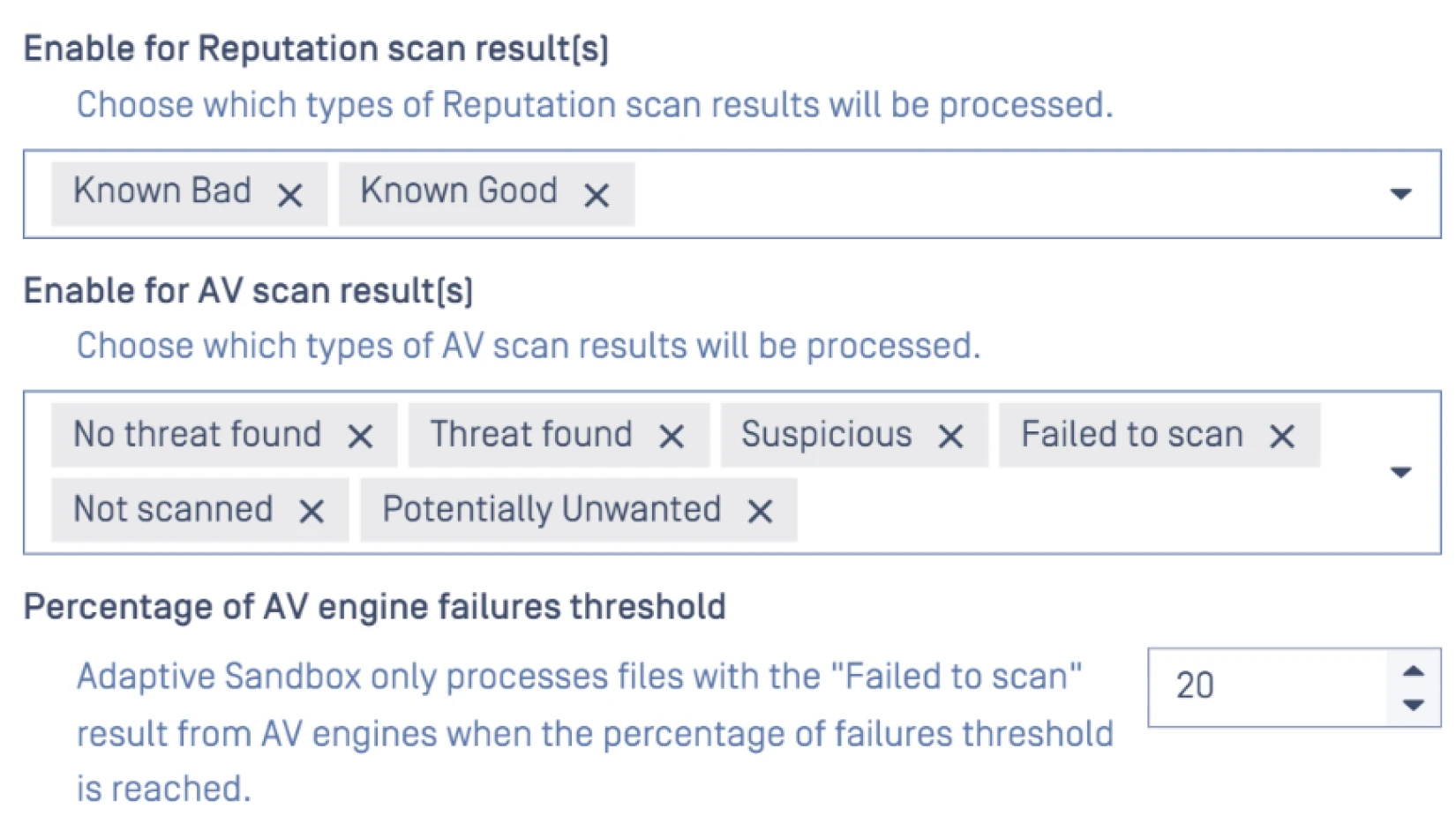

Házirendek konfigurálása

Válassza ki, mely fájltípusok vagy kockázati kategóriák kerülnek automatikusan dinamikus elemzésre.

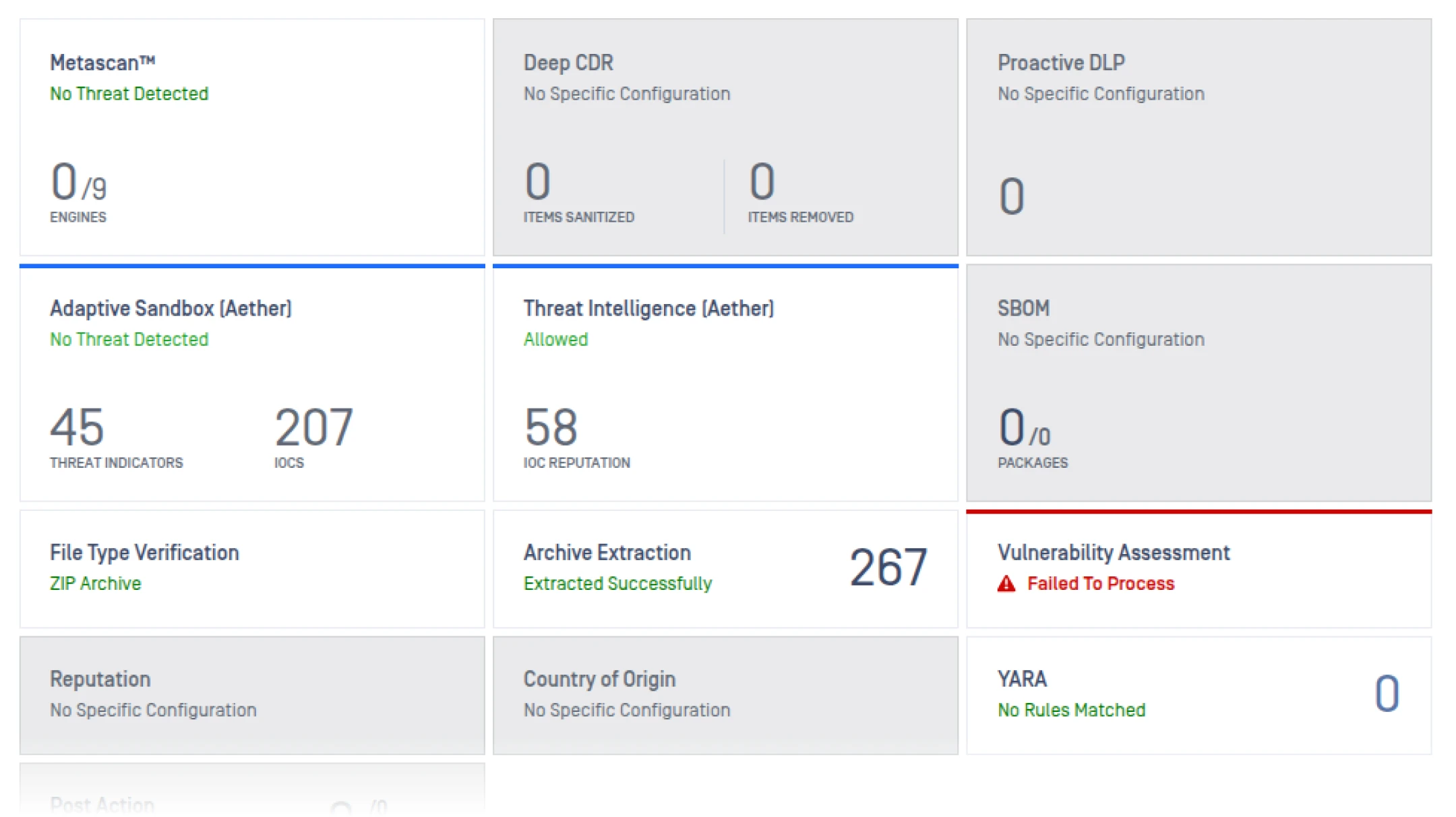

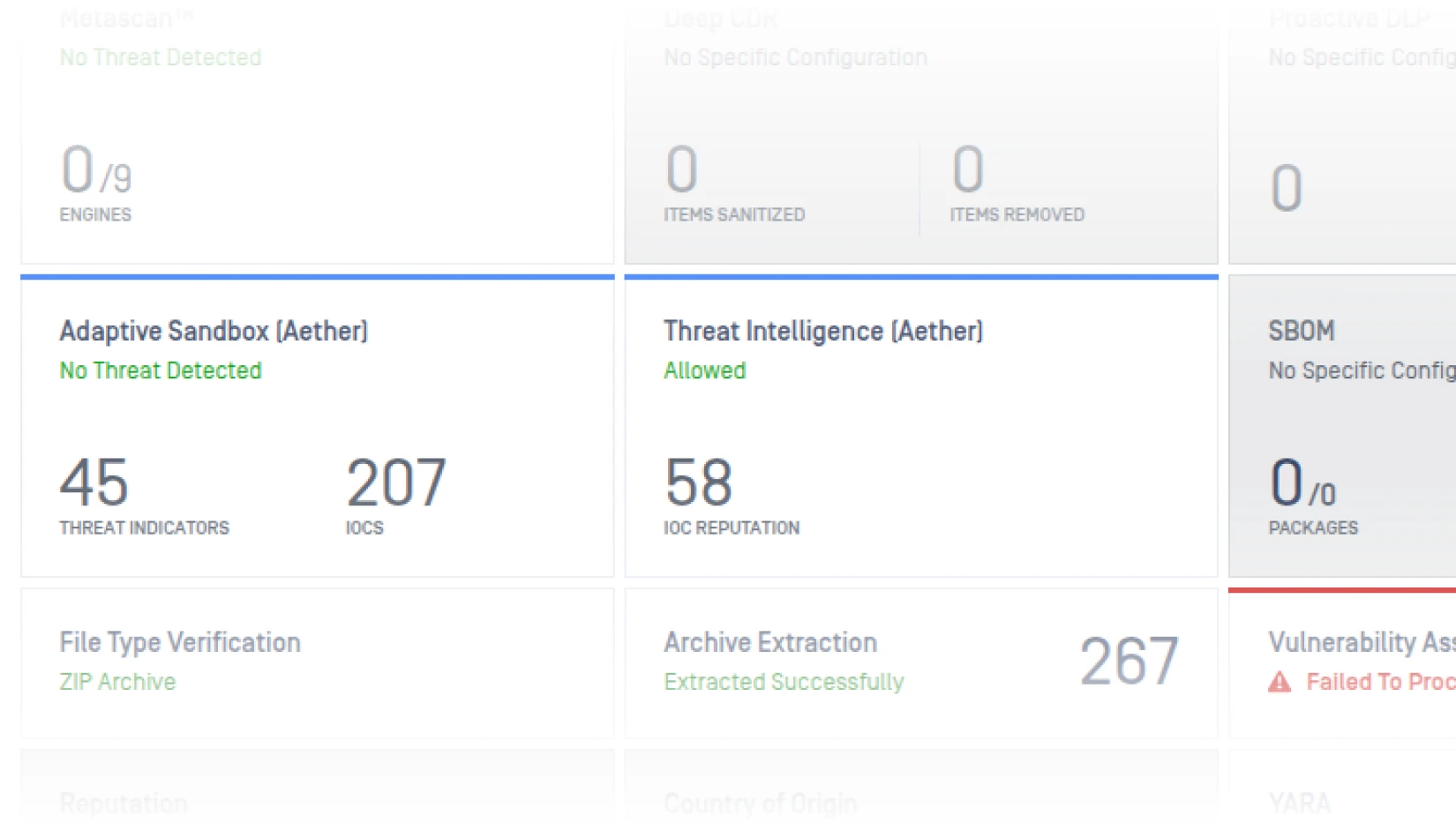

Eredmények megtekintése

A Core közvetlenül megtekintheti a sandbox ítéleteket, a fenyegetés pontszámokat és az IOC-ket.

- Lépés 1

- Step 2

- Lépés 3

Beágyazott és távoli

Adaptive Sandbox funkciók

Az alábbi táblázatSandbox Adaptive Sandbox és beágyazott motor funkcióit mutatja be. Nem tartalmazza a platform funkcióit, mint például az API , a konfigurálható ACL-t (hozzáférés-vezérlési listát), az OAuth integrációt, a CEF (Common Event Format) syslog visszajelzést stb.

Kérjük, vegye fel velünk a kapcsolatot, hogy technikai bemutatót foglaljon, és áttekintést kapjon a platform összes funkciójáról és képességeiről.

A szabályozási követelményeknek való megfelelés támogatása

A kibertámadások és azok végrehajtói egyre kifinomultabbá válnak, ezért a világszerte működő irányító testületek

szabályozásokat vezetnek be annak biztosítására, hogy a kritikus infrastruktúra megtegyen minden szükséges lépést a biztonság fenntartása érdekében.

Ajánlott források

MetaDefender Cloud szolgáltatáshoz

SANS 2025 felderítési és reagálási felmérés

2025 OPSWAT fenyegetettségi jelentés

GYIK

Ez a MetaDefender Core-ba beágyazott sandbox modulCore, ha a zero-day elemzést szorosan összekapcsolni szeretné Core meglévő Core (ICAP, kioszkok, e-mail, MFT), különösen szabályozott vagy légréses helyszíneken. Válassza az Aethert, ha teljes önálló elemzési felhasználói felületet és szélesebb TI-munkafolyamatokat szeretne.

Használja a Core triggereket (makrók, szkriptek, beágyazott objektumok, aktív tartalom) a kockázatos 2-3% automatikus átirányításához az emuláció fenntartása érdekében, anélkül, hogy elmulasztaná a rejtett első fázisú vektorokat. Ez manuálisan is használható egy fájl viselkedésének elemzésére.

Független észlelési logika frissítések (gyorsabb lefedettség), offline tanúsítvány-ellenőrzés légréses műveletekhez, kibővített fájltípus/telepítő lefedettség és kettős Base64 dekódolás, hogy teljes frissítés nélkül is lépést tudjon tartani a kijátszásokkal.

Igen – Linux szerver (RHEL/Rocky) helyszíni telepítés, offline módban nincs kimenő függőség, minimális kimeneti opciók és egyszerű REST-kapcsolat a meglévő Core. OT/ICS és titkosított hálózatokhoz tervezve.

Élesebb triázs (kevesebb eskaláció), gyorsabb kiváltó okok feltárása (dekódolt szkriptek/kicsomagolt betöltők) és azonnal használható IOC-k, amelyek gazdagítják a SIEM-szabályokat és a forgatókönyveket.