Minden szervezet függ a fájloktól. Szerződéseket, érzékeny adatokat, ügyfélinformációkat, szellemi tulajdont hordoznak, és továbbra is a kibertámadások egyik leggyakoribb eszközei. A Ponemon Intézet legfrissebb kutatása szerint a vállalatok 61%-a tapasztalt fájlokkal kapcsolatos adatbetörést az elmúlt két évben, és minden egyes incidens átlagosan 2,7 millió dollárba került.

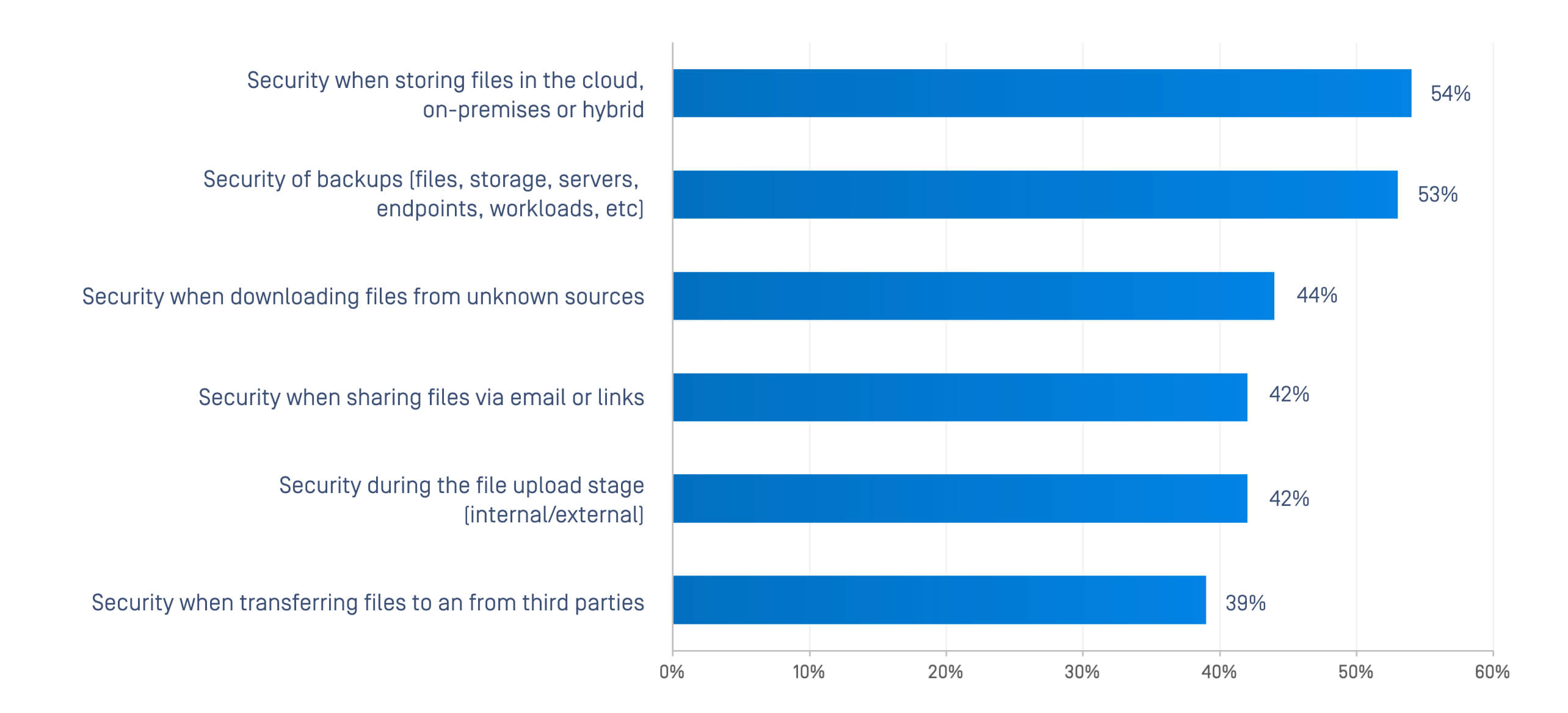

A problémát súlyosbítja, hogy a fájlvédelembe vetett bizalom alacsony. Például a szervezetek kevesebb mint fele fejezi ki nagyfokú bizalmát a fájlok védelmével kapcsolatban a gyakori munkafolyamatokban: feltöltés, átvitel, letöltés és harmadik fél általi megosztás.

Az olyan hagyományos pontszerű megoldások, mint az egyes vírusirtó motorok, az elszigetelt adatvesztés-megelőző eszközök és az egyszerű átjárók nem a modern fenyegetések összetettségére készültek. A támadók ma már a mindennapi fájlokat rejtett rosszindulatú szoftverekkel, beágyazott szkriptekkel és kihasználható könyvtárakkal teszik fegyverré. A gondatlan vagy rosszindulatú bennfentes kockázatok súlyosbítják a problémát, csakúgy, mint az adatvédelemmel és az adatkezeléssel kapcsolatos növekvő szabályozási követelmények.

Lépjen be a többrétegű fájlbiztonsági platformba: egy olyan integrált megközelítés, amely minden fájlra mélységében védekező stratégiát alkalmaz annak teljes életciklusa során. A széttagolt eszközökkel ellentétben a platformok több egymást kiegészítő ellenőrzést egyesítenek, a rosszindulatú programok felismerésétől a CDR-ig (tartalom hatástalanítása és rekonstrukciója), növelve a rugalmasságot, az auditálhatóságot és csökkentve a működési komplexitást.

Ez a cikk azt vizsgálja, hogy mi is az a többrétegű fájlbiztonsági platform, miért alkalmazzák a vállalatok, és hogyan érnek el mérhető biztonsági és üzleti eredményeket.

Mi az a többszintű fájlbiztonsági platform?

A többrétegű fájlbiztonsági platform olyan egységes rendszer, amely többféle észlelési, elemzési és megelőzési technológiát integrál az érzékeny fájlok védelmére hibrid IT- és OT-környezetekben.

A többszintű fájlbiztonság Core

Ez a megközelítés alapvetően a mélységi védelem elvét tükrözi a fájlbiztonságban: egyetlen eszköz sem képes megállítani minden fenyegetést, de több réteg együttesen drámaian csökkenti a kockázatot.

- A fájlokat minden belépési ponton átvizsgálják, fertőtlenítik és elemzik.

- A biztonsági rétegeket központilag irányítják, nem pedig darabonként felhúzva.

- A platformok kiterjesztik a lefedettséget a felhő-, a végpont- és a kritikus infrastruktúra-környezetekre.

Alapvető biztonsági rétegek egy modern platformon

A vezető platformok olyan technológiákat egyesítenek, mint például:

- Multiscanning catnyi kártevő-ellenes motorral történő Multiscanning

- CDR a rejtett makrók vagy rosszindulatú objektumok eltávolításához

- Sandboxing a gyanús fájlok dinamikus elemzéséhez

- File-based vulnerability assessment az elavult vagy kockázatos könyvtárakat tartalmazó fájlok blokkolásához

- SBOM (Software Bill of Materials) elemzés a rejtett függőségek feltárására (pl. Log4j)

- DLP (adatvesztés-megelőzés) a véletlen vagy rosszindulatú kiszivárgás megállítására

- Fenyegetési információk korrelációja az újonnan felmerülő kockázatokhoz

- A származási ország elemzése a bizonyos régiókból származó, magas kockázatú fájlok megjelölése érdekében

Hogyan védi a többszintű fájlbiztonság az érzékeny adatokat?

Ezen ellenőrzések rétegzésével a platformok védelmet nyújtanak a következők ellen:

- A fájlokból származó rosszindulatú programok és zsarolóprogramok a szokásos formátumokba rejtve

- Érzékeny adatok véletlen kiszivárgása (PII, PHI, PCI)

- Beágyazott komponensek sebezhetőségének kihasználása

- A fájlok gyenge láthatóságát kihasználó belső fenyegetések

- Szabályozásnak való meg nem felelés, auditálható fájlbiztonsági naplók létrehozásával

Miért nem elégségesek az egypontos fájlbiztonsági megoldások

Az egypontos termékeket egyszerűbb időkre tervezték. Ma a támadók kihasználják a köztük lévő réseket.

Fejlődő fájlalapú fenyegetések, amelyek megkerülik a pontmegoldásokat

- Rosszindulatú makrók indítanak zsarolóprogramot az Office-dokumentumokból

- Az egyes vírusirtó motorokat megkerülő álcázott rosszindulatú szoftverek

- Kihasználható fájlformátumok, mint például CAD, ISO és ZIP képek

- Az AI-eszközök által véletlenül feltárt metaadat-szivárgások

Működési hiányosságok és rejtett költségek

A széttöredezett eszközök növelik a teljes tulajdonlási költséget. A több konzol, a duplikált irányelvek és a munkafolyamat-integráció hiánya időt és költségvetést pazarol. A pontszerű termékek nem képesek hibrid környezetekben skálázódni, és vakfoltokat hagynak a felhőalapú tárolókban, távoli végpontokon vagy OT-hálózatokban.

Szabályozási és megfelelési hiányosságok

Az olyan megfelelőségi keretrendszerek, mint a GDPR, a HIPAA és az RBI kiberbiztonsági irányelvei bizonyítható ellenőrzést követelnek meg az érzékeny adatok felett. A pontszerű eszközök ritkán biztosítják a vállalatok számára a megfelelőség bizonyításához szükséges ellenőrzési nyomvonalakat, jelentéstételt és központosított irányítást.

Kutatási betekintés: Vállalati elfogadás és hatékonyság

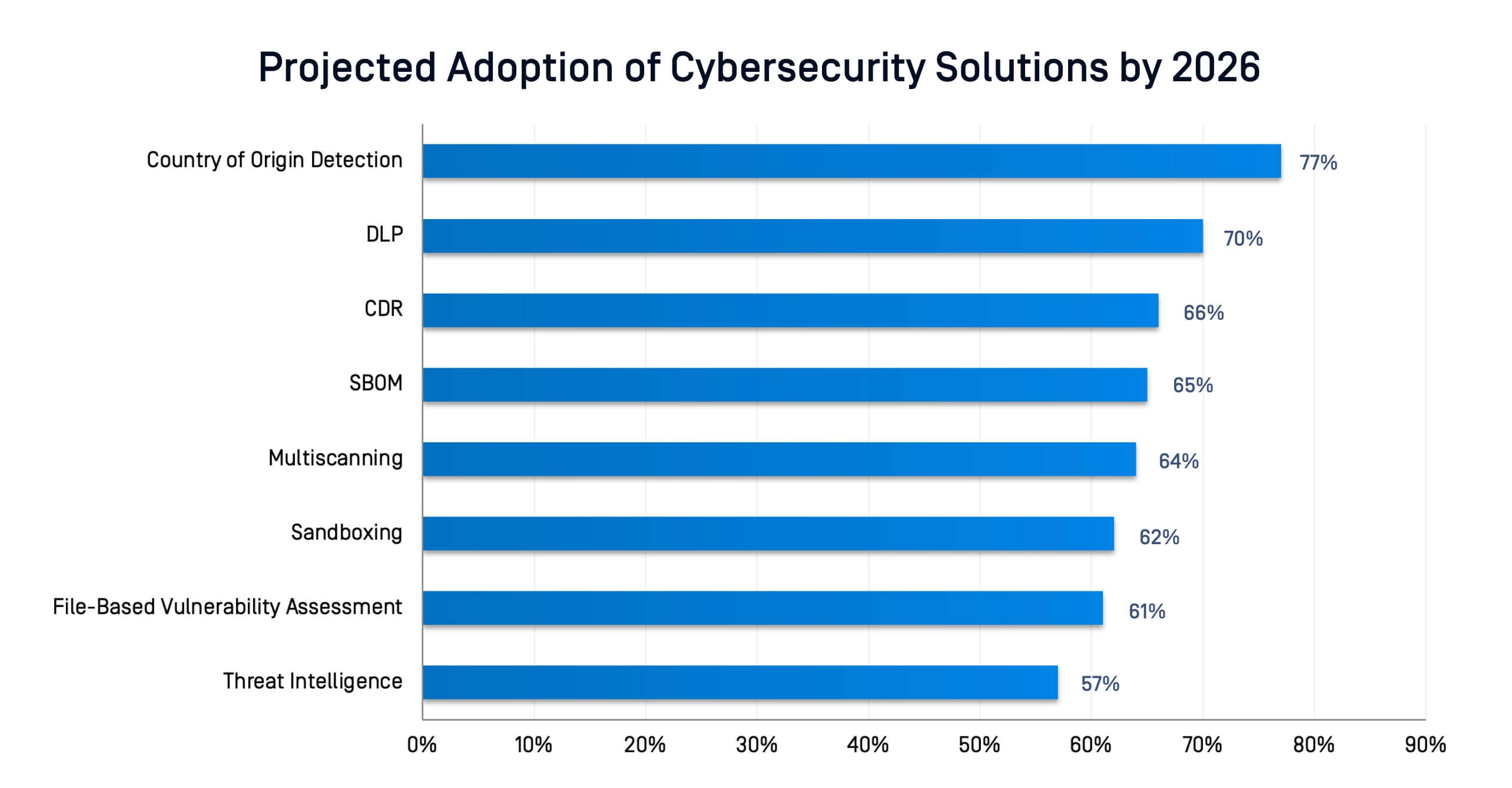

Az adatok egyértelműek: a szervezetek a többrétegű védelmi megoldásokra térnek át az egységes biztonsági platformok részeként, amelyek több technológiát kombinálnak a fájlok felderítése, hatástalanítása és elemzése érdekében.

A vállalati beruházások és a ROI trendjei

A CIO-k és CISO-k mérhető megtérülésről számolnak be a következők révén:

- Csökkentett vagy elkerült jogsértési költségek (a Ponemon szerint az átlagos költség 2,7 millió dollár incidensenként).

- Az eszközök egyetlen platformra történő összevonásával csökkentheti a működési komplexitást.

- Javított megfelelési helyzet, csökkentve a bírságok és hatósági büntetések kockázatát.

Olvasson többet arról, hogyan reagálnak a globális iparágak a modern kiberfenyegetésekre.

Fenyegető tényezők: Támadások: bennfentes kockázatok, fájlokból származó támadások és szabályozási nyomás

Bennfentes fenyegetések hibrid környezetekben

A Ponemon kutatása szerint a fájlbetörések 45%-a adatszivárgásból származik, míg 39%-a a rossz láthatóság és ellenőrzés miatt. A hibrid környezetek tovább rontják a helyzetet, mivel a fájlok ma már folyékonyan mozognak a felhőplatformokon, a végpontokon és a harmadik féltől származó rendszereken, ami több lehetőséget teremt a visszaélésekre.

Fájlalapú rosszindulatú szoftverek, zsarolóprogramok és APT-k

A támadók továbbra is fegyverként használják a fájlokat a zsarolóprogramok és a fejlett, tartós fenyegetések terjesztési mechanizmusaként. A hétköznapi fájlformátumokban rejlő lehetőségek lehetővé teszik a rosszindulatú hasznos terhek számára, hogy megkerüljék a hagyományos védelmi rendszereket, és megvethessék a lábukat a vállalati hálózatokon belül.

Megfelelés, adatszuverenitás és szabályozás

A szabályozási előírások - a GDPR-tól és a HIPAA-tól az indiai CERT-In SBOM irányelvekig - szükségessé teszik a fájlszintű ellenőrzéseket. Az adatszuverenitási követelmények azt is jelentik, hogy a szervezeteknek pontosan tudniuk kell, hol tárolják, hol érik el és hol továbbítják az érzékeny fájlokat.

Hogyan csökkenti a platformszintű fájlbiztonság a kockázatot, a költségeket és a bonyolultságot?

Központosított irányítás és átláthatóság

A platformok egységesítik a biztonsági irányelveket a munkafolyamatok - feltöltés, átvitel, letöltés és együttműködés - során. A CIO-k egyetlen ablakot kapnak a fájlbiztonsági felügyelethez, átfogó ellenőrzési naplókkal a megfelelőség érdekében.

Integrált biztonsági ellenőrzések

Ahelyett, hogy különálló eszközökkel zsonglőrködne, a platformok egy munkafolyamatban hangszerelik a többszintű vezérléseket. A fájlok átvizsgálása, tisztítása és elemzése automatikusan történik, függetlenül attól, hogy felhőalapú tárhelyen, e-mailben vagy OT-hálózaton keresztül mozognak.

Alacsonyabb TCO és jobb ROI

Azáltal, hogy a vállalatok több pontterméket egyetlen többrétegű platformba konszolidálnak, csökkentik a licencelési, integrációs és kezelési költségeket. A Ponemon megállapításai azt mutatják, hogy a platformokat bevezető szervezetek a TCO (teljes tulajdonlási költség) terén jelentős megtakarításokról számolnak be a jobb rugalmasság mellett.

Ismerje meg a legfrissebb információkat arról, hogy szervezetét hogyan tudja felgyorsítani.

Főbb jellemzők, értékelési kritériumok és legjobb gyakorlatok

Muszáj funkciók

- Multiscanning több kártevő-ellenes motorral

- CDR a beágyazott fenyegetések és nulladik napi támadások eltávolítására

- Sandboxing gyors dinamikus elemzéssel

- Fájlalapú sebezhetőségi és SBOM-elemzés

- DLP és az érzékeny adatok osztályozása

- Fenyegetés-felderítési integráció

- Származási ország ellenőrzése

- Központosított házirend-érvényesítés

Értékelési kritériumok: Mit kell keresni

- Platformok közötti kompatibilitás (felhő, végpont, OT)

- Központosított kezelési konzol

- Testreszabható munkafolyamatok és automatizálás

- Erős jelentéstételi és ellenőrzési képességek

- Forgalmazói múlt a szabályozott iparágakban

Legjobb végrehajtási gyakorlatok

- Kezdje a nagy kockázatú munkafolyamatokkal (pl. harmadik féltől származó feltöltések, tartományok közötti átvitel).

- Integráció a meglévő CI/CD pipelines és biztonságos fájlátviteli rendszerekkel

- A csapatok képzése a zéró bizalom nélküli fájlkezelési irányelvekről

- Rendszeresen frissítse a szabályzatokat a szabályozási előírásoknak és a fenyegetésekkel kapcsolatos információknak megfelelően.

Ellenálló képesség kiépítése a fájlokból származó fenyegetésekkel szemben

A fájlok az egyik leggyakoribb támadási vektorok a fenyegető szereplők számára, és a hagyományos megoldások már nem tudnak lépést tartani.

A vállalatoknak olyan többrétegű fájlbiztonsági platformot kell bevezetniük, amely minden fájlra, annak útjának minden pontján mélyreható védelmet nyújt.

Az OPSWAT MetaDefender Platformja egyetlen, egységes keretrendszerben egyesíti a Metascan™ Multiscanning, Deep CDR, Adaptive Sandbox, Proactive DLP™, SBOM generálás és sok más funkciót - segít a vállalatoknak a költségek csökkentésében, a megfelelőség megerősítésében és az érzékeny fájlok védelmében az IT és OT környezetekben.

Fedezze fel, hogy OPSWAT hogyan segíthet vállalkozásának a végponttól végpontig tartó fájlbiztonsági ellenálló képesség elérésében az iparági szakértők tanácsaival és egy élő kérdezz-felelek ülésen.