A fájlbiztonság olyan összetett kiberbiztonsági kihívás, amely minden iparágban hatással van a szervezetekre. Ahogy a vállalatok világszerte áttérnek a digitális infrastruktúrára, és egyre több harmadik féltől származó eszköztől és szolgáltatástól függenek digitális eszközeik tárolása és kezelése során, az egyre kifinomultabb rosszindulatú szoftverek támadási felülete folyamatosan bővül.

A fájlvédelem megértése a fájlbiztonság alapvető megértésével kezdődik. Nemcsak azt kell megértenünk, hogy mit jelent a fájlbiztonság, hanem azt is, hogy miért olyan nélkülözhetetlen része bármely szervezet kiberbiztonsági stratégiájának, mielőtt megvizsgálhatnánk a legjobb fájlbiztonsági gyakorlatokat.

Mi az a fájlbiztonság?

A fájlbiztonságot a digitális fájlok biztonságos hozzáférése, terjesztése és tárolása jelenti. Ezek közé tartoznak a dokumentumok, a vállalati titkok és az üzleti szempontból kritikus információk, a naplófájlok és a forráskód. A fájlbiztonsági intézkedések megakadályozzák, hogy ezeket az eszközöket töröljék, manipulálják, vagy illetéktelenek hozzáférjenek hozzájuk.

A fájlokat gyakran kell a szervezeten belül és kívül is továbbítani, több érdekelt féllel megosztani, és számos projekten dolgozó partner között szétosztani. Az egyik biztonságos pontról a másikra szállított fájlok elkerülhetetlenül védtelenek - és ezért támadásokkal szemben sebezhetőek. A rossz szereplők kihasználhatják ezeket a kritikus sebezhetőségi pontokat, hogy behatoljanak a szervezeti védelembe, és olyan rejtett rosszindulatú szoftvereket juttassanak be, amelyek könnyen észrevétlenek maradhatnak.

Csak 2024-ben több nagy horderejű adatvédelmi incidens is történt, amelyek hatalmas szervezeteket érintettek a technológiai cégektől kezdve a Microsofthoz hasonló technológiai vállalatokon át a JP Morganhez hasonló pénzintézetekig. Egyetlen vállalkozás sem mentesül a potenciális fájlbiztonsági kockázatoktól, legyen az bármilyen nagy vagy kicsi.

A fájlbiztonság megértése

A fájlbiztonság fogalmának meghatározása és a valódi megértése két különböző feladat; a meghatározás mellett a fájlbiztonság öt különböző pillérre bontható:

A rosszindulatú vagy érzékeny fájlok védett hálózatokra történő feltöltésének megakadályozása érdekében a fenyegetések feltöltését a peremterületen kell megakadályozni. A fájlokat rosszindulatú szoftverek, sebezhetőségek és érzékeny adatok szempontjából át kell vizsgálni, mielőtt feltöltődnek az olyan platformokon lévő webes alkalmazásokba, mint az AWS és a Microsoft Azure, vagy ahogy áthaladnak a terheléselosztókon és a WAF-okon.

A hálózatok védelme az internetről érkező forgalom szűrésével a webes fenyegetések ellen kritikus fontosságú, különösen, ha a webes átjárók és a vállalati böngészők védelméről van szó az ismeretlen webhelyekről letöltött fájlokkal szemben.

A fájlátviteli folyamat során a fájlokat biztonságosan kell továbbítani – belsőleg vagy külsőleg – MFT (felügyelt fájlátviteli) megoldások között. Ez megakadályozza az átvitel alatt álló fájlokhoz tartozó védett adatok lehallgatását, megváltoztatását vagy ellopását.

Az olyan szolgáltatások, mint a Google Drive, a Microsoft 365 vagy a Box lehetővé teszik a szervezetek számára a fájlok zökkenőmentes megosztását és szinkronizálását. Az adatszivárgás kockázatának csökkentése és az adatvédelmi törvényeknek való megfelelés érdekében védje meg ezeknek az együttműködő fájloknak az integritását és bizalmas jellegét.

Az adattörések, a leállások és a jogszabályi megfelelőség megsértésének megelőzése az adattárolási megoldások biztosításával mind a felhőalapú, mind a helyhez kötött tárolási környezetekben, például az AWS S3, a NetApp, a Wasabi és/vagy a Dell EMC esetében.

A fájlok biztonságát fenyegető fő veszélyek

A megelőző intézkedések jobb megértése és a fájlok biztonságban tartása érdekében fontos, hogy megértse a felmerülő fenyegetéseket, amelyek veszélyeztethetik a szervezet digitális eszközeit:

A rosszindulatú fájlok, amelyek lehetnek gyakori termelékenységi fájlok, például irodai dokumentumok és PDF-ek, e-maileken, webhelyeken és bármely olyan platformon keresztül beszivároghatnak a fájlrendszerbe, amely lehetővé teszi a fájlok és hivatkozások megosztását. A zsarolóprogramok egyre gyakoribb és bomlasztóbb típusú rosszindulatú szoftverek, amelyek a szervezetektől komoly összegek kifizetését követelik a váltságdíjért cserébe tartott érzékeny adatokért cserébe.

A támadók gyakran már a megbízható harmadik féltől származó szállítókhoz történő szállítás közben beszivároghatnak a fájlokba, mielőtt azok elérnék a címzetteket. Támadási felületük lehet elavult szoftver vagy hardver, illetve a különböző szervezeteknél nem következetes kiberbiztonsági irányelvek.

Partnerei sebezhető pontjai az Ön sebezhető pontjai is, különösen, ha az Ön adataival vagy rendszereivel érintkeznek. Még ha az Ön háza táján minden rendben is van, a harmadik féltől származó könyvtárak vagy API-k gyengeségei lehetővé tehetik a támadók számára, hogy betörjenek az Ön fájlrendszerébe, és hozzáférjenek az érzékeny információkhoz.

A támadók kihasználhatják egy szervezet hálózatának gyengeségeit, amikor az felhőalapú alkalmazásokhoz csatlakozik, gyakran API-kon vagy egyszerű félrekonfigurációkon keresztül. Bár az olyan szolgáltatók, mint a Salesforce, érvényesíthetik saját biztonsági irányelveiket, a kiberbiztonság a szolgáltatók és a felhasználók közös felelőssége.

A támadók gyakran manipulálják a szervezet tagjait, hogy hozzáférjenek érzékeny információkhoz. Az adathalászat a social engineering támadások leggyakoribb típusa, amely látszólag hitelesnek tűnő üzeneteket használ, hogy megtévessze az alkalmazottakat a bejelentkezési adatok felfedésére vagy rosszindulatú szoftverek akaratlan telepítésére.

Fájlbiztonsági legjobb gyakorlatok

A fájlok védelme érdekében a szervezeteknek többrétegű megközelítést kell alkalmazniuk, amely fizikai, szoftveres és eljárási intézkedéseket foglal magában:

A legkisebb jogosultságok elve (POLP) előírja, hogy csak a feladat végrehajtásához szükséges minimális jogosultságokat adjuk meg. Így a biztonság megsértése esetén az alkalmazottak fiókjai csak a feltétlenül szükséges erőforrásokra korlátozódnak, ahelyett, hogy a támadóknak bejárást biztosítanának a szervezet teljes vagyonához.

Rendszeresen elemezze és kezelje a fájltárakat. Legyen tisztában azzal, hogy a szervezetén belül hol tárolják a kritikus fájlokat. Folyamatosan vizsgálja felül és távolítsa el az elavult vagy nem használt fájlokat az engedélyekkel való visszaélés megelőzése érdekében. Vonja vissza a hozzáférést a korábbi alkalmazottak tulajdonában lévő fájlokhoz.

Az olyan eszközök használatával, mint a Deep CDR (Content Disarm and Reconstruction) lehetővé teszi a fájlok szanálását, mielőtt azok belépnének a fájlrendszerbe, megakadályozva, hogy a potenciálisan rosszindulatú kódok áthatoljanak a szervezet védelmén. Ez megakadályozza a nulladik napi támadásokat azáltal, hogy a több mint 150 támogatott fájltípusból eltávolít minden olyan kódot, amely nem alapvető fontosságú vagy nem szabályos.

Ha több vírusirtó motort használ a szervezetében lévő fájlok átvizsgálására, akkor az ismert fenyegetések akár 99%-át is kiiktathatja. Az olyan eszközökkel, mint a Multiscanningsegítségével gyorsan és hatékonyan dolgozhatja fel a fájlokat több mint 30 AV-motorral, hogy biztosítsa a maximális felismerést.

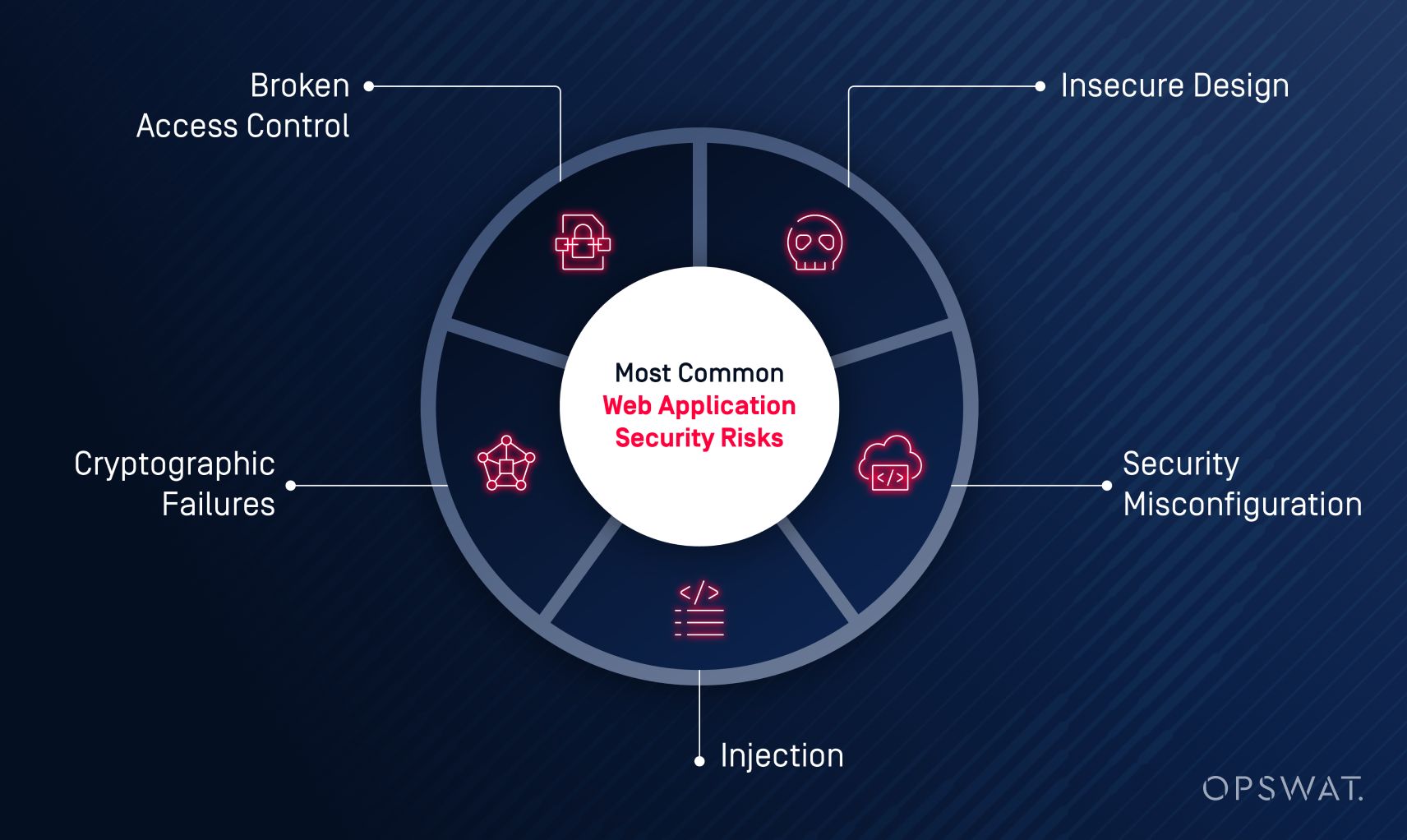

OWASP Top 10

Az Open Web Application Security Project (OWASP) Top 10 a webes alkalmazások leggyakoribb biztonsági kockázatainak listája, amely széles körű kutatásokon és felméréseken alapul. Ezt a listát rendszeresen frissítik, és széles körben a biztonságos webalkalmazás-fejlesztés iparági szabványának tekintik. E kockázatok közé tartozik többek között:

A hitelesítés és a hozzáférési korlátozások nem megfelelő végrehajtása lehetővé teszi a támadók számára, hogy könnyen hozzáférjenek a kívánt erőforrásokhoz. Az illetéktelen felhasználók hozzáférhetnek érzékeny fájlokhoz, rendszerekhez vagy akár felhasználói jogosultsági beállításokhoz is.

A befecskendezési támadások a webes alkalmazásokban található sebezhetőségeket használják ki, amelyek könnyen kompromittálható adatokat fogadnak el, ami SQL-befecskendezés, OS-parancsbefecskendezés és Cross Site Scripting (XSS) formájában történhet. A rosszindulatú kód beillesztésével a bemeneti mezőkbe a támadók jogosulatlan parancsokat hajthatnak végre, hozzáférhetnek érzékeny adatbázisokhoz, és akár rendszereket is irányíthatnak.

A nagymértékben konfigurálható alkalmazáskiszolgálók, keretrendszerek és felhőinfrastruktúrák biztonsági hibás beállításokat tartalmazhatnak, például túlságosan széles körű jogosultságokat, változatlanul nem biztonságos alapértelmezett értékeket vagy túlságosan árulkodó hibaüzeneteket, ami a támadók számára könnyű módot biztosít az alkalmazások veszélyeztetésére.

A megfelelés hatása

Az olyan szigorú adatvédelmi előírások, mint a GDPR és a HIPAA a jogszabályi megfelelőséget a fájlbiztonsági stratégiák kialakításának kulcsfontosságú elemévé teszik. A megfelelés elmulasztása nemcsak jogi felelősségnek teszi ki a szervezeteket, hanem rontja a hírnevüket és aláássa az ügyfelek bizalmát is.

Különösen fontos, hogy biztonsági intézkedésekkel megelőzzék az érzékeny információk kiszolgáltatottságát, és csökkentsék a szervezet felelősségét egy esetleges adatvédelmi incidens esetén. Az olyan eszközök, mint a Proactive DLP (adatvesztés-megelőzés), képesek a fájlokban lévő titkos és egyéb érzékeny információk átvizsgálására, felderítésére és szerkesztésére, hogy segítsék szervezetét a jogszabályi megfelelőségi előírások betartásában.

További olvasnivalók: Mi az adatvesztés-megelőzés (DLP)?

Következtetés: Secure Fájlok és megelőzni az adatvédelmi incidenseket

A fájlok biztonsága nélkülözhetetlen eleme a szervezeti eszközök védelmének és az adatok integritásának megőrzéséhez. A robusztus biztonsági intézkedések elfogadásával a szervezetek csökkenthetik a rosszindulatú szoftverek vagy zsarolóprogram-támadások kockázatát, erősíthetik a bizalmat, és magabiztosan navigálhatnak a változó fenyegetések között. A többrétegű biztonsági stratégia végrehajtása és a kockázatok mérséklését és az érzékeny információk védelmét célzó proaktív intézkedések előtérbe helyezése ma megelőzheti a holnap költséges adatszegéseket.