- Mi a Secure fájlátvitel?

- Fenyegetések, sebezhetőségek és kockázatcsökkentés

- 5 Secure fájlátviteli protokollok és módszerek

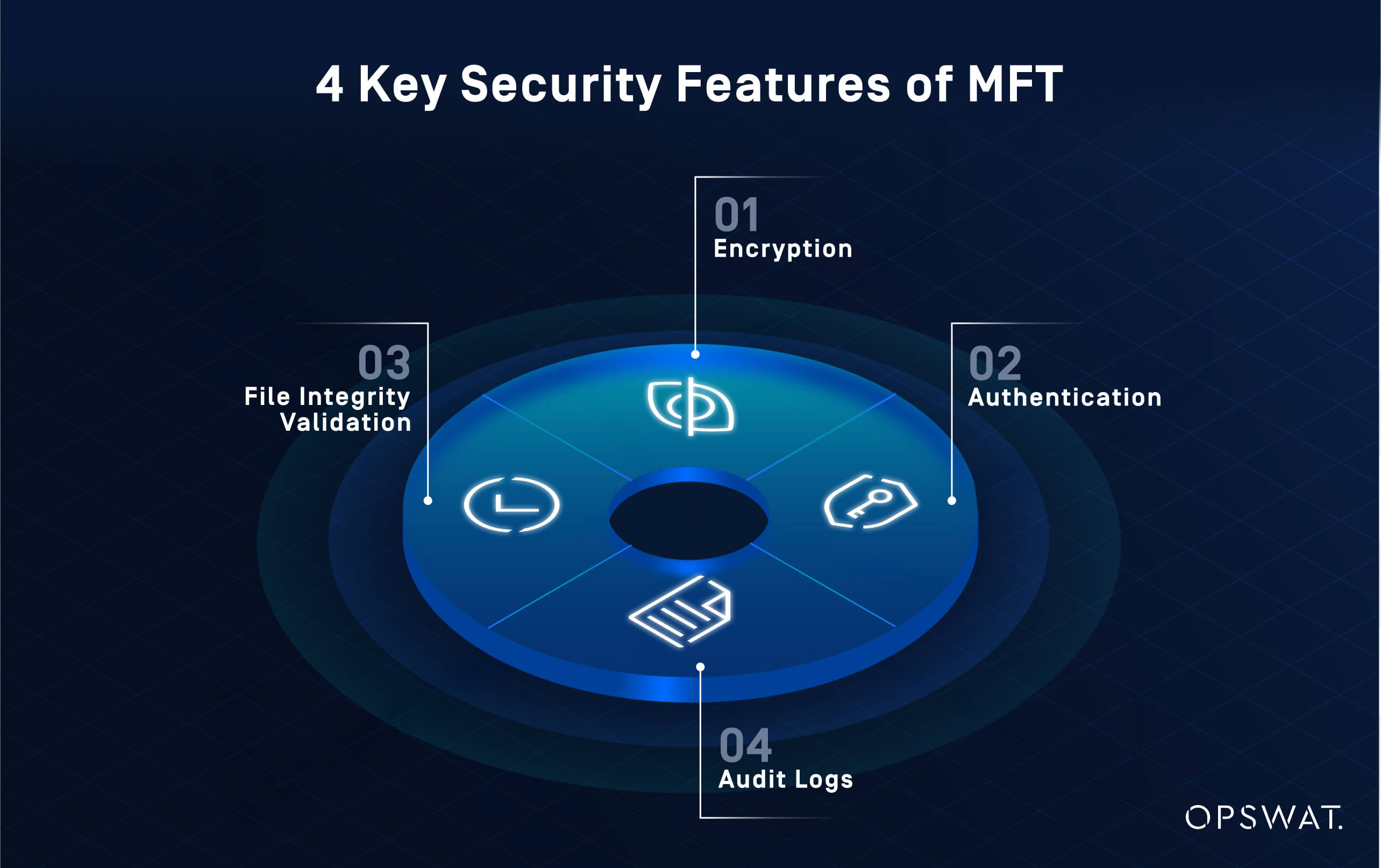

- 4 kulcsfontosságú biztonsági jellemző a Secure fájlátvitelben

- Telepítési megközelítések: Helyszíni, Cloud és hibrid

- Megfelelési és szabályozási követelmények

- A megfelelő Secure fájlátviteli megoldás kiválasztása

- Gyakran ismételt kérdések (GYIK)

Mi a Secure fájlátvitel?

A Secure fájlátvitel az adatok hálózaton keresztüli küldése titkosítás, hitelesítés és hozzáférés-szabályozás segítségével, hogy az adatokat az átvitel és a tárolás során is védje. Biztosítja a fájlok biztonságos cseréjét a felhasználók, rendszerek vagy alkalmazások között, megakadályozva a jogosulatlan hozzáférést vagy az adatszivárgást.

A titkosítás védi a fájlok tartalmát szállítás közben és nyugalomban egyaránt. A hitelesítés és a felhasználói engedélyek ellenőrzik, hogy ki küldhet vagy fogadhat fájlokat. Ezek a mechanizmusok együttesen képezik a biztonságos adatcsere alapját, különösen érzékeny üzleti dokumentumok, szellemi tulajdon vagy szabályozott adatok, például PII (személyazonosításra alkalmas információk), PHI (védett egészségügyi információk) és pénzügyi nyilvántartások kezelése esetén.

Secure fájlátvitel kritikus szerepet játszik a megfelelőségi követelmények teljesítésében. Az olyan előírások, mint a GDPR, a HIPAA és a PCI DSS előírják az adatcsere biztonságos módszereinek használatát. Megfelelő titkosítás és hozzáférés-ellenőrzés nélkül a fájlátviteli tevékenységek jogsértéseknek, büntetéseknek és hírnévkárosodásnak tehetik ki a szervezeteket.

A Secure fájlátviteli megoldások olyan protokollokra támaszkodnak, mint az SFTP, FTPS, HTTPS és AS2, hogy megvédjék a mozgásban lévő adatokat. Ezeket a protokollokat gyakran további funkciók támogatják, beleértve az ellenőrzési naplózást, a hozzáférés-szabályozást és a megfelelőség érvényesítését.

Hogyan működik a Secure fájlátvitel

Secure fájlátvitel a titkosítás, a hitelesítés és az integritás ellenőrzése kombinációjára támaszkodik az adatok védelmére az átviteli folyamat során. Ezek a mechanizmusok biztosítják, hogy a fájlokat ne lehessen elfogni, megváltoztatni, vagy illetéktelen felek ne férjenek hozzá.

- Titkosítás: az adatátvitel során és a nyugalmi állapotban lévő adatokra egyaránt alkalmazzák. Az általános algoritmusok közé tartozik az AES-256 és az RSA, amelyek a megfelelő dekódoló kulcsok nélkül olvashatatlanná teszik a tartalmat. Ez megakadályozza az érzékeny információk felfedését az átvitel vagy tárolás során.

- Hitelesítési és hozzáférés-ellenőrzési mechanizmusok: az átvitelt kezdeményező vagy fogadó felhasználók vagy rendszerek személyazonosságának ellenőrzése. Ez jellemzően hitelesítő adatokat, digitális tanúsítványokat vagy MFA-t (többfaktoros hitelesítést) foglal magában. A hozzáférés-ellenőrzési házirendek, például a szerepkör-alapú engedélyek tovább korlátozzák, hogy ki küldhet, fogadhat vagy tekinthet meg bizonyos fájlokat.

- Integritás-ellenőrzések és ellenőrzési nyomvonalak: a biztonságos fájlátviteli megoldások gyakran tartalmaznak ellenőrzőösszeg-érvényesítést vagy kriptográfiai hash-funkciókat a fájlban a szállítás során bekövetkező jogosulatlan változtatások észlelésére. Az ellenőrzési nyomvonalak és a naplózás átláthatóságot biztosítanak a fájlátviteli tevékenységről, támogatva a megfelelőséget és az incidensek elhárítását.

Ezek a rétegek együttesen alkotják a biztonságos fájlátviteli folyamat gerincét, amely védi az érzékeny adatokat és támogatja a megfelelőséget.

Fenyegetések, sebezhetőségek és kockázatcsökkentés

Az erős titkosítás és hitelesítés ellenére a biztonságos fájlátviteli rendszerek továbbra is potenciális célpontjai a kibertámadásoknak. A gyakori fenyegetések megértése és a proaktív kockázatcsökkentési stratégiák végrehajtása alapvető fontosságú az adatintegritás és a jogszabályi megfelelés fenntartásához.

Gyakori fenyegetések a fájlátvitelben

A Secure fájlátviteli környezetek számos támadási vektornak lehetnek kitéve, többek között:

- MitM (Man-in-the-Middle) támadások:Az adatok átvitel közbeni lehallgatása érzékeny információk ellopása vagy megváltoztatása céljából.

- Hitelesítési adatok ellopása:Gyenge vagy újra használt jelszavak kihasználása jogosulatlan hozzáférés megszerzésére.

- Malware injektálás:Rosszindulatú kód beágyazása az átvitt fájlokban a végpontok veszélyeztetése érdekében.

- Adathalászat és social engineering:A felhasználók rászedése arra, hogy jogosulatlan átutalásokat kezdeményezzenek vagy hitelesítő adatokat fedjenek fel.

Példa: A titkosítás nélküli, hagyományos FTP-t használó gyártót MitM lehallgatással törik fel. A TLS-t és szerepkör-alapú hozzáférést tartalmazó biztonságos fájlátviteli megoldásra való áttérés után a vállalat létrehozhat egy ellenőrzési nyomvonalat, és visszanyerheti a fájlátvitel megfelelőségét.

Kockázatértékelés és incidensek kezelése

A kockázatértékelések még a támadók előtt azonosítják a fájlátviteli munkafolyamatok gyenge pontjait. Értékelik a titkosítás használatát, a hozzáférés-szabályozást, az automatizálási szkripteket és a naplózást, hogy biztosítsák a biztonságos fájlátviteli gyakorlatokat. A legfontosabb lépések a következők:

- A fájlátvitellel járó összes adatáramlás feltérképezése

- A rendszerkonfigurációk, a hitelesítés és a titkosítás felülvizsgálata

- Az incidensekre adott válaszadási eljárások tesztelése a gyorsaság és az egyértelműség érdekében

Ha incidens történik, a dokumentált terv biztosítja a gyors megfékezést és helyreállítást. A megbízható ellenőrzési nyomvonal támogatja a vizsgálatot, és megmutatja a szabályozó hatóságoknak, hogy a fájlátvitelre vonatkozó megfelelőségi intézkedések megvannak.

Példa: Egy energiavállalat rendellenes fájlátviteli tevékenységet észlelt a belső rendszerek között. Mivel a fájlátviteli platformjuk automatikus riasztást és ellenőrzési nyomvonalat tartalmazott, gyorsan elkülönítették a jogsértést, azonosították az érintett rendszereket, és a GDPR által előírtaknak megfelelően jelentették az eseményt.

5 Secure fájlátviteli protokollok és módszerek

A Secure fájlátviteli protokollok meghatározzák, hogy az adatok hogyan titkosíthatók, hitelesíthetők és továbbíthatók a rendszerek között. Az egyes protokollok az Ön infrastruktúrájától, megfelelőségi igényeitől és kockázattűrő képességétől függően sajátos erősségeket kínálnak. A legelterjedtebb biztonságos fájlátviteli protokollok a következők:

- SFTP (Secure File Transfer Protocol):SSH-ra épül, erős titkosítással és hitelesítéssel.

- FTPS (FTP Secure):TLS/SSL-lel kibővített FTP titkosított fájlátvitelhez.

- HTTPS:böngészőalapú átvitel SSL/TLS védelemmel

- AS2 (Alkalmazhatósági nyilatkozat 2):B2B és EDI tranzakciók biztonságos adatcseréjére használják.

- SCP (Secure Copy Protocol):Egy egyszerű, SSH-alapú protokoll a biztonságos fájlmásoláshoz.

Mindegyik protokoll más-más módon támogatja a biztonságos fájlátvitelt, és különböző szintű megfelelőséget, automatizálást és ellenőrzési támogatást kínál. Az SFTP és az AS2 például a szabályozott ágazatokban gyakori, míg a HTTPS ideális a felhasználóbarát felhőalapú fájlátvitelhez és a biztonságos webes portálokhoz. A megfelelő fájlátviteli protokoll kiválasztása a következőktől függ:

- Biztonsági helyzet és titkosított fájlátviteli igények

- Megfelelési követelmények és ellenőrzési nyomvonal elvárások

- Integráció vállalati rendszerekkel vagy felhőszolgáltatásokkal

- Használhatóság és a fájlátvitel automatizálásának támogatása

1. SFTPSecure fájlátviteli protokoll)

Az SFTP egy SSH-raSecure Shell) épülő biztonságos fájlátviteli protokoll. Mind az adatokat, mind a hitelesítési hitelesítő adatokat titkosítja, így védi a nem megbízható hálózatokon keresztül szállított fájlokat. A legfontosabb funkciók a következők:

- Végponttól végpontig tartó titkosítás:Minden parancsra és fájltartalomra

- Erős hitelesítés:Jelszó, nyilvános kulcs vagy kétfaktoros hitelesítés támogatása.

- Hozzáférés-ellenőrzés:Felhasználói vagy könyvtárszintű granuláris jogosultságok

- Adatintegritás:Beépített fájlintegritás-ellenőrzés a manipuláció megakadályozására.

Az SFTP különösen alkalmas:

- Automatizált fájlátvitelrendszerek vagy alkalmazások között

- Vállalati munkafolyamatok, amelyeknek meg kell felelniük az olyan szabályozásoknak, mint a HIPAA vagy a PCI DSS.

- Secure adatcserekülső partnerekkel vagy beszállítókkal

Példa: Egy egészségügyi szolgáltató az SFTP-t használja a betegadatok továbbítására a belső rendszerei és egy külső diagnosztikai laboratórium között. A titkosított csatorna biztosítja a HIPAA-szabályoknak való megfelelést, míg az automatizált szkriptelés minimalizálja az érzékeny adatok kézi kezelését.

2. FTPS (FTP Secure)

Az FTPS TLS vagy SSL titkosítással bővíti a hagyományos FTP protokollt. A hitelesítési hitelesítő adatokat és a fájlok tartalmát egyaránt biztosítja, lehetővé téve a nyílt hálózatokon keresztüli titkosított fájlátvitelt. A legfontosabb funkciók a következők:

- TLS/SSL titkosítás:Védi a hitelesítési hitelesítő adatokat és a fájlok tartalmát a szállítás során.

- Tanúsítványalapú hitelesítés:Támogatja mind a kiszolgálói, mind az ügyféltanúsítványokat

- Firewall opciók:Explicit vagy implicit üzemmódban működika hálózati rugalmasság érdekében.

- Kompatibilitás a régebbi rendszerekkel:Ahol az FTP már létezik, de biztosítani kell

Az FTPS-t általában a következőkben használják:

- Pénzügyi szolgáltatásokés egyéb, régi infrastruktúrával rendelkező ágazatok

- B2B fájlcsere, amely tanúsítvány-alapú bizalmi modelleket igényel

- TLS titkosítást előíró, szigorú megfelelési előírásokkal rendelkező környezetek

Példa: Egy globális logisztikai vállalat továbbra is az FTPS-t használja a szállítási manifesztek cseréjére olyan régi partnerekkel, akik régi rendszerekre támaszkodnak. A TLS-titkosítás és az ügyféltanúsítvány érvényesítésének engedélyezésével fenntartják a kompatibilitást, miközben az érzékeny küldeményadatokat védik a lehallgatás ellen.

3. HTTPS és webalapú Secure fájlátvitel

A HTTPS a HTTP protokoll biztonságos kiterjesztése, amelyet széles körben használnak böngészőalapú fájlátvitelre. Az SSL/TLS-t használja az adatok titkosítására az adatátvitel során, így praktikus megoldás a biztonságos fájlmegosztáshoz webes környezetben. A közös jellemzők közé tartoznak:

- SSL/TLS titkosítás:A biztonságos fájlátvitelhez

- Secure fájlcsere: Standard böngészőkön keresztül, nincs szükség kliensszoftverre

- Secure portálok:Sok MFT (managed file transfer) megoldás kínál HTTPS-alapú portálokat.

- Integráció a felhőszolgáltatásokkal:Secure fájlmegosztás SaaS és hibrid környezetekben

A HTTPS-t gyakran használják:

- Ad hoc fájlmegosztásbelső csapatok vagy külső partnerek között

- Biztonságos dokumentumfeltöltést vagy -letöltést igénylő ügyfélbarát alkalmazások

- Web-alapú MFT platformok, amelyek a használhatóságot és a hozzáférhetőséget helyezik előtérbe

Példa: Egy jogi cég egy HTTPS-alapú biztonságos fájlátviteli portált használ az ügyfelektől érkező dokumentumok fogadására. Az ügyfelek közvetlenül a böngészőn keresztül tölthetnek fel szerződéseket és ügyfájlokat, miközben a rendszer hozzáférési korlátozásokat alkalmaz, és a letöltési linkek 7 nap után automatikusan lejárnak.

4. AS2 és más vállalati protokollok

Az AS2 (Applicability Statement 2) egy biztonságos fájlátviteli protokoll, amelyet strukturált üzleti adatok, például EDI (Electronic Data Interchange) interneten keresztüli továbbítására terveztek. A fájlokat HTTPS-en keresztül továbbítja, és digitális aláírással, titkosítással és átvételi visszaigazolással egészíti ki az adatok integritásának és nyomon követhetőségének biztosítása érdekében.

Gondoljon az AS2-re úgy, mint a digitális dokumentumok ajánlott küldeményére - titkosítva, aláírva, és a kézbesítést igazoló elismervénnyel visszaküldve. Széles körben használják az olyan iparágakban, mint a kiskereskedelem, a logisztika és az egészségügy, strukturált adatformátumok, például az EDI esetében.

A legfontosabb jellemzők:

- Végponttól-végpontig tartó titkosítás és digitális aláírás:Biztosítja a titkosságot, integritást és nyomon követhetőséget.

- MDN-ek (Message Disposition Notifications):Megerősíti a kézhezvételt és a feldolgozást

- Megfelelő architektúra:Támogatja az adatvédelemre és az ellenőrizhetőségre vonatkozó szabályozási követelményeket.

- Firewall:A szabványos HTTP/S portokon keresztül működik, egyszerűsítve a telepítést.

Az AS2-t általában a következő területeken alkalmazzák:

- Strukturált adatcserét igénylő vállalati B2B integrációk

- EDI munkafolyamatok a logisztika, az egészségügy és a pénzügy területén

- Szabályozott iparágak, ahol az ellenőrzési nyomvonalak és az üzenet validálása kötelező

Más vállalati protokollokat, például az OFTP2-t és a PeSIT-et is használják bizonyos régiókban vagy iparágakban. Ezek a protokollok hasonló biztonsági és megfelelőségi képességeket kínálnak, a hiánypótló követelményekhez vagy a régebbi rendszerekhez igazítva.

Példa: Egy multinacionális kiskereskedő AS2-t használ a rendelési és készletadatok cseréjére a beszállítókkal. A protokoll átvételi visszaigazolásai lehetővé teszik mindkét fél számára a kézbesítés ellenőrzését, míg a titkosítás és a digitális aláírás biztosítja az adatvédelmi előírásoknak való megfelelést a különböző régiókban.

5. SCPSecure másolási protokoll)

Az SCP egy biztonságos fájlátviteli módszer, amely SSH-nSecure Shell) keresztül fut, és titkosított fájlmásolást biztosít a rendszerek között. Az SFTP-vel ellentétben az SCP-t egyszerű, egyszeri fájlátvitelre tervezték, nem pedig összetett munkafolyamatokra vagy interaktív munkamenetekre. A legfontosabb funkciók a következők:

- Titkosított szállítás:Minden adat és hitelesítő adat titkosítva van SSH-n keresztül.

- Gyors teljesítmény:Ideális egyetlen fájl vagy könyvtár gyors átviteléhez.

- Minimális beállítás:SSH engedélyezéssel rendelkező rendszereken egyszerűen konfigurálható: Egyszerűen konfigurálható.

- Parancssori felület:Hatékony szkriptek készítéséhez és távoli adminisztrációhoz

Az SCP különösen alkalmas:

- Egyszeri fájlátvitel megbízható rendszerek között

- Rendszerfelügyeleti feladatok, például naplók vagy konfigurációs fájlok másolása

- Olyan környezetek, ahol az egyszerűség és a gyorsaság elsőbbséget élvez az ellenőrizhetőséggel szemben.

Példa: Egy rendszergazda az SCP-t használja egy konfigurációs fájl másolására egy fejlesztői kiszolgálóról egy termelési kiszolgálóra egy biztonságos SSH-kapcsolaton keresztül. A folyamat egyetlen paranccsal másodpercek alatt befejeződik, anélkül, hogy interaktív munkamenetet kellene létrehozni vagy további szolgáltatásokat kellene kezelni.

Összehasonlító táblázat: SFTP vs FTPS vs HTTPS vs AS2 vs SCP

| Jellemző | SFTP | FTPS | HTTPS | AS2 | SCP |

|---|---|---|---|---|---|

| Titkosítás | SSH | TLS | TLS | TLS + üzenettitkosítás | SSH |

| Hitelesítés | Felhasználónév/jelszó vagy SSH-kulcs | Felhasználónév/jelszó, ügyféltanúsítványok | Választható bejelentkezés, gyakran linkalapú | X.509 tanúsítványok | Felhasználónév/jelszó vagy SSH-kulcs |

| Átviteli módszer | Parancssor vagy szkriptek | Hagyományos FTP kliensek/szerverek | Böngésző-alapú vagy API | Alkalmazásról alkalmazásra | Parancssor vagy szkriptek |

| Használati esetek illeszkedése | Belső munkafolyamatok, automatizálás | Hagyományos rendszerek FTP-igényekkel | Ad hoc megosztás, ügyfél feltöltések | B2B/EDI tranzakciók | Egyszerű, gyors szerverről szerverre másolás |

| Megfelelési támogatás | Erős (naplózással) | Erős (TLS konfigurációval) | Mérsékelten erős (portál-alapú) | Magas (MDN-ek, ellenőrzési nyomvonalak) | Korlátozott (nincs beépített ellenőrzési napló) |

| Könnyű használat | Műszaki | Mérsékelt | Magas | Műszaki | Műszaki |

| Fájlkezelés | Teljes (átnevezés, törlés, folytatás) | Teljes (ügyféltől függ) | Korlátozott (csak feltöltés/letöltés) | A megvalósítástól függ | Minimális (csak alapmásolat) |

4 kulcsfontosságú biztonsági jellemző a Secure fájlátvitelben

A Secure fájlátviteli megoldások többrétegű védelmet tartalmaznak. A leghatékonyabb rendszerek a nyugalmi és tranzit titkosítást, az erős hitelesítést, a részletes hozzáférés-szabályozást és a részletes ellenőrzési naplókat ötvözik. Ezek a képességek együttesen megakadályozzák a jogosulatlan hozzáférést, felderítik a visszaéléseket, és bizonyítják a jogszabályoknak való megfelelést. Az Core biztonsági funkciók közé tartoznak:

- Titkosítás: Védi az adatok titkosságát

- MFA és hozzáférési engedélyek: A jogosulatlan hozzáférés blokkolása

- Fájlintegritás-érvényesítés és hamisítás-felismerés: A jogosulatlan változtatások felderítése

- Ellenőrzési nyomvonalak: Naplózza a felhasználói tevékenységet és az átviteli eseményeket, hogy rögzítse, ki mit és mikor tett.

A szervezeteknek mindezen területeket értékelniük kell a biztonságos fájlátviteli megoldás értékelésénél vagy konfigurálásánál - különösen, ha szabályozott vagy nagy kockázatú adatokat kezelnek.

1. Titkosítás: Az adatok védelme nyugalomban és szállítás közben

A titkosítás a biztonságos fájlátvitel alapja. Biztosítja, hogy a fájlok tartalma olvashatatlan maradjon, még akkor is, ha a fájlokat elfogják vagy jogosulatlanul hozzáférnek hozzájuk. A fájlátvitel titkosítása olyan protokollokat használ, mint a TLS vagy az SSH az adatok szállítás közbeni védelmére, és olyan szabványokat, mint az AES-256 a fájlok nyugalmi állapotának védelmére. Ezek a technológiák mind az átvitel, mind a nyugalmi állapot során védik az információkat.

Gondoljon a titkosításra úgy, mintha egy levelet egy zárt széfbe zárnának: ha valaki el is kapja, a kulcs nélkül nem tudja elolvasni, mi van benne. Ez alapvető fontosságú a pénzügyi nyilvántartások, orvosi adatok vagy bármilyen érzékeny fájl védelmében.

A megfelelőségi követelmények teljesítése érdekében a titkosított fájlátvitelnek konzisztensnek kell lennie minden környezetben, akár helyben, akár a felhőben, akár hibrid munkafolyamatokban.

2. Hitelesítés és hozzáférés-ellenőrzés

A hitelesítési mechanizmusok ellenőrzik a felhasználók személyazonosságát, míg a hozzáférés-szabályozás meghatározza, hogy az egyes felhasználók vagy rendszerek mit tehetnek. Ezek együttesen központi szerepet játszanak a fájlátvitel megfelelőségében, mivel biztosítják, hogy az érzékeny fájlokhoz csak a megfelelő személyek férjenek hozzá, a megfelelő feltételek mellett.

- MFA (többfaktoros hitelesítés): A jelszón túl egy második ellenőrzési formát is megkövetel.

- RBAC (szerepkör-alapú hozzáférés-szabályozás): A fájlokhoz és rendszerekhez való hozzáférés korlátozása a felhasználói szerepkörök és felelősségi körök alapján.

3. Fájlintegritás-érvényesítés és hamisítás-érzékelés

A fájlok integritásának ellenőrzése biztosítja, hogy a fájlokat nem változtatták meg - sem véletlenül, sem rosszindulatúan - a küldés és a fogadás között. A hamisítás-felismerő mechanizmusok kriptográfiai ellenőrző összegeket vagy hash-eket (például SHA-256) használnak annak ellenőrzésére, hogy egy fájl pontosan a tervezettnek megfelelően marad-e.

Amikor egy fájlt továbbítanak, a küldő rendszer létrehoz egy hash-t a tartalmáról. A fogadó rendszer az átvitel után újraszámítja a hash-t, és összehasonlítja az eredetivel. Ha az értékek nem egyeznek, akkor a fájl sérült vagy manipulálták a szállítás során.

Ez a képesség elengedhetetlen a következőkhöz:

- A hitelesség ellenőrzése érzékeny vagy szabályozott adatok cseréje esetén

- A csendes korrupció megelőzése az automatizált munkafolyamatokban

- Bizalom biztosítása a fájlok biztonsági zónákon átnyúló vagy külső felekkel történő megosztásakor

4. Ellenőrzési nyomvonalak és megfelelőségi naplózás

Az ellenőrzési nyomvonalak rögzítik az összes fájlátviteli tevékenységet - ki mit, mikor és kinek küldött. Ez a láthatóság elengedhetetlen a visszaélések felderítéséhez, az incidensek kivizsgálásához és a megfelelőség fenntartásához.

A biztonságos fájlátviteli megoldásnak a folyamat minden egyes lépését naplóznia kell: a hitelesítési kísérleteket, a fájlok feltöltését és letöltését, valamint az engedélyek módosítását. Ezek a naplók támogatják a fájlátvitel megfelelőségét, és segítik a szervezeteket az olyan keretrendszerek szerinti szabályozási jelentéstételi kötelezettségek teljesítésében, mint a HIPAA, a GDPR és a SOX.

A pontos ellenőrzési nyomvonal gyorsabb reagálást tesz lehetővé az incidensekre, és támogatja a törvényszéki vizsgálatokat. A naplóknak hamisításbiztosnak, kereshetőnek kell lenniük, és a szervezet adatkezelési irányelveinek megfelelően kell megőrizni őket.

Telepítési megközelítések: Helyszíni, Cloud és hibrid

A Secure fájlátviteli megoldások a szervezeti igényektől, az infrastruktúra érettségétől és a szabályozási kötelezettségektől függően különböző környezetekben alkalmazhatók. Mindegyik modell különálló előnyöket kínál az ellenőrzés, a skálázhatóság és az integráció tekintetében.

Cloud Secure fájlátvitel

A Cloud fájlátviteli platformok gyakran SaaS-ként kerülnek kiszállításra, és beépített titkosítást, hozzáférés-szabályozást és ellenőrzési naplózást tartalmaznak. Ideálisak olyan szervezetek számára, amelyeknek gyorsan kell skálázniuk vagy támogatniuk kell az elosztott csapatokat. A felhőalapú telepítés előnyei:

- Gyors telepítés helyszíni hardver nélkül

- Könnyű integráció a felhőalapú tárolási, CRM és ERP rendszerekkel

- Natív támogatás a fájlátvitel automatizálásához API-kon keresztül

- Globális elérhetőség a partnerek és csapatok számára

A felhőalapú telepítések azonban aggályokat vethetnek fel az adatrezidencia, a szállítói kötöttség és a harmadik fél kockázatával kapcsolatban, különösen a szigorúan szabályozott iparágakban. A szervezetek aggódhatnak amiatt, hogy hol tárolják adataikat, és hogy azok megfelelnek-e a helyi törvényeknek. A szolgáltatóváltás vagy a külső szállítók által kezelt érzékeny adatok feletti ellenőrzés fenntartása szintén biztonsági aggályokat vethet fel.

Helyszíni és hibrid megoldások

A helyben történő telepítések maximális ellenőrzést biztosítanak az infrastruktúra, az adatok és a biztonsági irányelvek felett. Gyakran előnyben részesítik a szigorú megfelelési követelményekkel rendelkező szervezetek vagy a felhőbe nem migrálható, régebbi rendszerek. A helyhez kötött és a hibrid modellek legfontosabb előnyei a következők:

- Teljes ellenőrzés: A szerverek, a tárolás és a biztonsági konfigurációk közvetlen kezelése.

- Egyedi integráció: Meglévő IT-környezetekhez és munkafolyamatokhoz igazítva

- Szabályozási összehangolás: Támogatja az egyes joghatóságok által megkövetelt adatmegőrzési és adatmegőrzési politikákat.

A hibrid telepítések ötvözik mindkét modell erősségeit, lehetővé téve a szervezetek számára, hogy az érzékeny adatokat helyben tartsák, miközben a felhő képességeit kihasználva skálázhatóságot és külső együttműködést biztosítanak. A hibrid telepítés néhány felhasználási esete:

- Globális vállalatok a helyi megfelelés és a központosított műveletek közötti egyensúlyozásban

- Az örökölt rendszerekről a felhőalapú architektúrákra való áttérés során lévő szervezetek

- Belső ellenőrzést és külső elérhetőséget egyaránt igénylő munkafolyamatok

Megfelelési és szabályozási követelmények

A szervezeteknek a fájlátvitel megfelelőségét beépített funkcióként kell kezelniük. Enélkül szabályozási szankciókat, könyvvizsgálati hibákat és hírnévvesztést kockáztatnak. Az olyan megfelelési keretrendszerek, mint a GDPR, a HIPAA, a PCI DSS és a SOX szigorú ellenőrzéseket írnak elő az érzékeny adatok továbbításának, tárolásának és hozzáférésének módjára vonatkozóan.

Minden egyes szabályozás olyan egyedi követelményeket támaszt, amelyek teljesítésére biztonságos fájlátviteli megoldásokat terveztek:

- GDPR (általános adatvédelmi rendelet):A személyes adatok határokon átnyúló biztonságos kezelését írja elő

- HIPAA (Egészségbiztosítási hordozhatósági és elszámoltathatósági törvény):Kötelezi a betegek egészségügyi információinak titkosítását és ellenőrzését.

- PCI DSS (Payment Card Industry Data Security Standard):A kártyabirtokosok adatátvitelének titkosítását és ellenőrzését írja elő.

- SOX (Sarbanes-Oxley Act):A pénzügyi adatok ellenőrizhető integritását és megőrzését követeli meg.

Az ipari szabványoknak való megfelelés

A Secure fájlátviteli megoldások a titkosítási irányelvek érvényesítésével, a hozzáférés korlátozásával és a fájltevékenységek teljes ellenőrzési nyomvonalának fenntartásával támogatják a megfelelőséget. Ezek a funkciók egyszerűsítik a hatósági jelentéstételt az ellenőrzések vagy a jogsértések kivizsgálása során.

Példa: Egy regionális bank egy menedzselt fájlátviteli megoldást használ a pénzügyi jelentések továbbítására a szabályozó hatóságok és a partnerintézmények felé. A titkosítás, a fájlátvitel ellenőrzési nyomvonalai és a szigorú hozzáférési irányelvek segítségével a bank megfelel a SOX és a PCI DSS követelményeinek, miközben fenntartja a működési hatékonyságot.

A megfelelő Secure fájlátviteli megoldás kiválasztása

A megfelelő biztonságos fájlátviteli megoldás kiválasztásához egyensúlyt kell teremteni a biztonság, a megfelelőség, a használhatóság és az integrációs képességek között. Az ideális platformnak igazodnia kell a szervezeti munkafolyamatokhoz, a szabályozási kötelezettségekhez és a kockázattűréshez.

Főbb értékelési kritériumok

A biztonságos fájlátviteli lehetőségek értékelésekor vegye figyelembe a következőket:

- Biztonság: A rendszer titkosított fájlátvitelt, hozzáférés-szabályozást és részletes ellenőrzési nyomvonalat kínál?

- Megfelelés: Támogatja a HIPAA, a GDPR, a PCI DSS vagy a SOX szerinti fájlátvitel megfelelőségét?

- Használhatóság: Biztosít-e felhasználóbarát, biztonságos fájlátviteli portált a belső és külső felhasználók számára?

- Integráció: Tud-e csatlakozni a felhőalapú tárolóhoz, az ERP-hez vagy más rendszerekhez a vállalati fájlátvitel automatizálása érdekében?

Ellenőrző lista az értékeléshez

Egy strukturált ellenőrzőlista egyszerűsítheti a kiválasztási folyamatot:

| Támogatja a megoldás a titkosítást nyugalmi és tranzitidőben? | |

| A hitelesítési és hozzáférés-ellenőrzési mechanizmusok konfigurálhatók? | |

| Támogatja az ellenőrzési nyomvonalakat és a megfelelőségi jelentést? | |

| Integrálható-e a meglévő IT-rendszerekkel és munkafolyamatokkal? | |

| Kínál-e olyan telepítési lehetőségeket, amelyek megfelelnek az infrastruktúra és az adatmegőrzési igényeknek? | |

| A platform skálázható és megbízható vállalati munkaterhelés mellett? | |

| A felhasználói felületek és portálok biztonságosak és könnyen kezelhetők? |

Olyan fájlátviteli platformot keres, amely biztonságorientált környezetre lett kialakítva? Managed File Transfer MetaDefender Managed File Transfer MFT) szabályalapú automatizálást, többrétegű fenyegetésmegelőzést és teljes ellenőrizhetőséget biztosít az IT és OT munkafolyamatokban. Tudja meg, hogyan segíthetünk Önnek az érzékeny fájlok védelmében és a változó megfelelőségi követelmények teljesítésében.

Gyakran ismételt kérdések (GYIK)

K: Mi az a biztonságos fájlátvitel?

V: A Secure fájlátvitel az adatok hálózaton keresztüli küldése titkosítással, hitelesítéssel és hozzáférés-szabályozással, hogy megvédje azokat az átvitel és a tárolás során.

K: Hogyan működik a biztonságos fájlátvitel?

V: A Secure fájlátvitel a titkosítás, a hitelesítés és az integritásellenőrzés kombinációjára támaszkodik az adatok védelme érdekében a teljes átviteli folyamat során. Ezek a mechanizmusok biztosítják, hogy a fájlokat ne lehessen elfogni, megváltoztatni, vagy illetéktelen felek ne férjenek hozzá.

K: Mi az a menedzselt fájlátvitelMFT)?

A: Irányított fájlátvitelMFT) egy biztonságos, központosított platform, amely automatizálja és szabályozza a fájlok mozgását a szervezeteken belül és a szervezetek, partnerek és végpontok között. Végponttól végpontig tartó titkosítást, házirend-kényszerítést és láthatóságot biztosít - a hagyományos FTP vagy felhőmegosztó eszközökkel ellentétben.

K: Mi a legbiztonságosabb fájlátvitel?

V: A legbiztonságosabb fájlátviteli módszer a kontextustól függ, de az SFTP, az FTPS és az AS2 a titkosítás, a hitelesítés és az ellenőrzési képességek miatt rendkívül biztonságosnak tekinthető. A felügyelt fájlátviteli platformok központosított vezérlést, automatizálást és megfelelőségi jelentést tesznek hozzá.

K: Mi a különbség az SFTP és az MFT között?

V: Az SFTP egy biztonságos protokoll a fájlok átvitelére. MFT egy teljes körű megoldás, amely használhatja az SFTP-t, de olyan funkciókkal egészíti ki, mint az automatizálás, a hozzáférés-szabályozás, a házirend-kényszerítés és az ellenőrzési naplózás, hogy vállalati szintű biztonságos fájlátvitelt biztosítson.

K: A OneDrive biztonságos fájlátvitel?

V: A OneDrive titkosítást és hozzáférés-szabályozást tartalmaz, de elsősorban egy felhőalapú tároló és fájlmegosztó eszköz. A valóban biztonságos fájlátvitelhez- különösen szabályozott környezetben - olyan megoldásokat használjon, amelyek rendelkeznek a fájlátvitel megfelelőségi funkcióival, például ellenőrzési nyomvonalakkal, házirend-ellenőrzésekkel, valamint titkosítással a szállítás során és a nyugalmi állapotban.

K: Melyik biztonságos fájlátviteli szolgáltatás a legjobb az Ön számára?

V: Ha a kis fájlok esetében egyszerűségre van szüksége, akkor az olyan felhőszolgáltatások, mint a Dropbox Transfer működhetnek. Érzékeny adatokat érintő vállalati fájlátvitelhez válasszon biztonságos fájlátviteli portált vagy MFT platformot, amely titkosítást, automatizálást és megfelelőségi funkciókat kínál.