Mi az a behatolás tesztelés?

A behatolásvizsgálat, közismert nevén pen-tesztelés vagy etikus hackelés, olyan proaktív biztonsági intézkedés, amely valós kibertámadások szimulálását jelenti az Ön rendszerei és hálózatai ellen. A rosszindulatú hackerekkel ellentétben a behatolásvizsgálók engedélyezett keretek között dolgoznak, hogy azonosítani tudják a biztonsági gyenge pontokat, mielőtt azokat a tényleges fenyegető szereplők kihasználnák.

Ez a kritikus biztonsági értékelés minden átfogó kiberbiztonsági stratégia sarokköve. Ellenőrzött szimulált támadások végrehajtásával a szervezetek értékelhetik biztonsági helyzetüket, és érvényesíthetik meglévő biztonsági ellenőrzéseik hatékonyságát. A folyamat segít felfedezni olyan sebezhetőségeket, amelyek egyébként rejtve maradnának, amíg valódi biztonsági rés nem következik be.

A behatolásvizsgálat a biztonsági értékelések és auditok tágabb kontextusába illeszkedik, és más legjobb biztonsági gyakorlatokkal együtt működik a kiberfenyegetések elleni szilárd védelem megteremtése érdekében. A szervezeteknek használható betekintést nyújt a fenyegetések felderítésére irányuló stratégiáikba, és segít azonosítani a kritikus infrastruktúrákban található potenciális biztonsági réseket.

Behatolásvizsgálat vs. sebezhetőségi vizsgálat

Bár mindkettő kritikus biztonsági gyakorlat, a behatolástesztelés és a sebezhetőségi felmérés különböző célokat szolgál:

- A sebezhetőségi értékelések ismert sebezhetőségeket keresnek, és a problémákról egy rangsorolt listát készítenek.

- A behatolásvizsgálat aktívan kihasználja a sebezhetőségeket, hogy felmérje a behatolás hatását és a jelenlegi védekezés hatékonyságát.

A szervezetek jellemzően a sebezhetőségi értékeléseket használják a rendszeres biztonsági felügyelethez, a behatolásteszteket pedig a biztonsági szigorítási erőfeszítéseik mélyebb validálásához.

Miért fontos a behatolásvizsgálat?

A behatolásvizsgálat még azelőtt feltárja a sebezhetőségeket, hogy a támadók kihasználhatnák azokat. Szimulált kibertámadásokon keresztül validálja a biztonsági ellenőrzések hatékonyságát, és támogatja a jogszabályi megfelelést, miközben csökkenti az adatvédelmi incidensek kockázatát. Ez a proaktív megközelítés segít a szervezeteknek fenntartani a bizalmat az ügyfelekkel és a partnerekkel szemben.

A modern kiberfenyegetések egyre kifinomultabbá válnak, ezért a szervezetek számára elengedhetetlen a proaktív biztonsági intézkedések elfogadása. A behatolásvizsgálat segít felfedezni a sebezhetőségeket a teljes támadási felületen, a webes alkalmazásoktól a hálózati infrastruktúráig.

A pen-tesztelés legfontosabb előnyei

A sebezhetőségek korai felfedezése a rendszeres behatolásvizsgálat egyik legjelentősebb előnye. A biztonsági rések azonosításával, mielőtt azok kihasználásra kerülnének, a szervezetek olyan sebezhetőség-helyreállítási stratégiákat hajthatnak végre, amelyek megakadályozzák a költséges biztonsági rések kialakulását.

A javuló biztonsági helyzet egy másik fontos előny, amely túlmutat a technikai fejlesztéseken. Ha a szervezetek rendszeresen végeznek behatolásvizsgálatot, mélyebb megértést szereznek a biztonsági helyzetükről, és megalapozottabb döntéseket hozhatnak a biztonsági beruházásokról és prioritásokról.

Az incidensekre való fokozott felkészültség biztosítja, hogy a biztonsági incidensek bekövetkezésekor a csapatok jobban fel vannak szerelve a gyors és hatékony reagálásra. A behatolásvizsgálat feltárja a lehetséges támadási útvonalakat, és segít a biztonsági csapatoknak megérteni, hogyan terjedhetnek a fenyegetések a rendszereiken keresztül, ami átfogóbb válaszadási tervekhez vezet.

Hogyan működik a behatolásvizsgálat: Megközelítések és módszertanok

A behatolásvizsgálat strukturált módszertanokat követ, amelyek biztosítják a potenciális támadási vektorok átfogó lefedettségét. A következő három elsődleges megközelítés mindegyike más-más perspektívát kínál a biztonsági helyzetre, és egyedi betekintést nyújt a lehetséges sebezhetőségekbe:

- Fekete doboz: Nincs előzetes ismeret a rendszerről.

- Fehér doboz: Teljes hozzáférés a forráskódhoz és a dokumentációhoz.

- Szürke doboz: Részleges ismeretek, belső fenyegetést szimulálva.

Minden egyes fázis az előzőre épül, így átfogó biztonsági réselemzést hoz létre, amely feltárja mind az egyes sebezhetőségeket, mind a potenciális támadási láncokat.

Szimulált támadások és biztonsági ellenőrzések tesztelése

A szimulált támadások képezik a hatékony behatolásvizsgálat lényegét, mivel a valós fenyegetéseket tükröző körülmények között valós forgatókönyvek segítségével tesztelik a biztonsági ellenőrzéseket. Ezek a kontrollált támadások segítenek annak ellenőrzésében, hogy az Ön biztonsági intézkedései képesek-e ellenállni a valós támadási technikáknak.

A biztonsági ellenőrzések tesztelése túlmutat az egyszerű sebezhetőségi vizsgálaton, hogy értékelje a védelmi intézkedések hatékonyságát. Ez a folyamat azt vizsgálja, hogy a biztonsági infrastruktúra mennyire jól reagál a különböző támadási forgatókönyvekre, beleértve a hitelesítés megkerülésére, a jogosultságok kiterjesztésére és a hálózaton való oldalirányú mozgásra irányuló kísérleteket. Tudjon meg többet az alkalmazásbiztonsági legjobb gyakorlatokról.

Szabályozási megfelelés és kockázatkezelés

A behatolásvizsgálat kritikus szerepet játszik az adatvédelmi és kiberbiztonsági szabványoknak való megfelelés bizonyításában, mint például:

- PCI DSS (Payment Card Industry Data Security Standard)

- ISO/IEC 27001

- NIST iránymutatások

A kockázatértékelés és -csökkentés a behatolásvizsgálat alapvető funkciói a szélesebb körű kockázatkezelési kereteken belül. A sebezhetőségek azonosításával és potenciális hatásuk bemutatásával a behatolásvizsgálat biztosítja a megalapozott kockázatkezelési döntésekhez szükséges adatokat. Nem lehet eléggé hangsúlyozni, hogy a tesztelés hozzájárul az adatok megsértésének megelőzéséhez. A behatolásvizsgálatot rendszeresen végző szervezetek jelentősen csökkentik a költséges biztonsági incidensek kockázatát.

Megfelelési követelmények teljesítése

A behatolásvizsgálat a különböző megfelelőségi szabványok, köztük a PCI DSS, a HIPAA és a SOX követelménye. Mindegyik szabványnak sajátos követelményei vannak a tesztelés gyakoriságára, hatókörére és módszertanára vonatkozóan, így a szervezetek számára alapvető fontosságú, hogy tisztában legyenek a megfelelési kötelezettségeikkel.

A megfelelő gondosság bizonyítása a szabályozók és az érdekelt felek felé többre van szükség a tesztek egyszerű elvégzésénél. A szervezeteknek megfelelő dokumentációt kell vezetniük, végre kell hajtaniuk az ajánlott javító intézkedéseket, és folyamatosan javítaniuk kell a biztonsági helyzetüket.

Ki végzi a behatolásvizsgálatot?

A szervezeteknek többféle lehetőségük van a behatolásvizsgálat elvégzésére, amelyek mindegyike különböző előnyökkel és megfontolásokkal jár. A belső biztonsági csapatok a szervezeti rendszerek és folyamatok mélyreható ismeretével rendelkeznek, míg a külső szolgáltatók speciális szakértelmet és objektív nézőpontot kínálnak.

A magasan képzett behatolásvizsgálók származásuktól függetlenül ötvözik a tudást, a tapasztalatot és az elismert tanúsítványokat. Ezek a bizonyítványok bizonyítják az etikus hackertevékenység, a sebezhetőségek felmérése és a jelentéskészítés terén szerzett jártasságukat.

Pen tesztelési szolgáltató kiválasztása

A potenciális pen-teszt partnerek értékelésénél vegye figyelembe a következőket:

- Tapasztalat és szakértelem: Keressen olyan szolgáltatót, amely bizonyítottan sikeres az iparágában és az Önéhez hasonló technológiákban (pl. webes alkalmazások, hálózatok, felhő, IoT, OT). Csapatuknak bizonyítaniuk kell, hogy alapos ismeretekkel rendelkeznek az aktuális fenyegetésekről és támadási módszerekről.

- Módszertan és megközelítés: A jó hírű szolgáltató bevált, átlátható módszertanokat követ (mint például a PTES vagy az OWASP Testing Guide), és az automatizált eszközöket széles körű manuális teszteléssel kombinálja. Kerülje az olyan cégeket, amelyek kizárólag az automatizált vizsgálatokra támaszkodnak, mivel ezek gyakran nem vesznek észre összetett sebezhetőségeket és üzleti logikai hibákat.

- Jelentési és javítási támogatás: A zárójelentésnek világosnak, tömörnek és megvalósíthatónak kell lennie, részletezve a megállapításokat, a kockázati szinteket és a gyakorlati helyreállítási lépéseket. Keresse azokat a szolgáltatókat, amelyek a tesztelés utáni támogatást nyújtanak, beleértve a javítások ellenőrzésére irányuló újratesztelést is.

- Referenciák és hírnév: Kérjen ügyfélreferenciákat, és ellenőrizze az online értékeléseket vagy az iparági akkreditációkat (pl. CREST, ha az Ön régiójában alkalmazható). Az erős hírnév következetes minőséget és etikus magatartást jelez.

- Kommunikáció és szakmaiság: A szolgáltatónak hatékonyan kell kommunikálnia a megbízás teljes időtartama alatt, a felméréstől a jelentéstételig, és szigorúan bizalmasan kell kezelnie az Ön érzékeny adatait.

A szolgáltató módszertana és jelentéstételi gyakorlata ugyanilyen fontos szempont. Keresse azokat a szolgáltatókat, akik olyan bevett keretrendszereket követnek, mint az OWASP Testing Guide vagy a NIST iránymutatásai, és akik átfogó jelentéseket nyújtanak, egyértelmű javítási javaslatokkal.

A behatolásvizsgálat előnyei és hátrányai

A behatolástesztelés előnyeinek és korlátainak megértése segít a szervezeteknek abban, hogy megalapozott döntéseket hozzanak biztonsági tesztelési programjaikról, és megfelelő elvárásokat támasszanak az eredményekkel szemben.

| Előnyök | Korlátozások |

|---|---|

| Proaktív kockázatcsökkentés | Költség és idő |

| A biztonsági ellenőrzések validálása | Korlátozott hatókör |

| Támogatja a megfelelőséget | A normál működés esetleges megzavarása |

Pen-tesztelés a holisztikus biztonsági stratégia részeként

Tekintettel a behatolástesztelés egyedi előnyeire és velejáró korlátaira, nem szabad önálló megoldásnak tekinteni, hanem inkább egy szélesebb körű, holisztikus kiberbiztonsági stratégia létfontosságú elemének. Az érték maximalizálása érdekében integrálja a behatolásvizsgálatot a következőkkel:

- Rendszeres sebezhetőségi értékelések

- Biztonságtudatossági képzés

- Az incidensre adott válasz tervezése

A szervezetek az OWASP Top Ten Web Application Security Risks és az OPSWAT 10 Best Practices for File Upload Protection című kiadványát használhatják a biztonsági helyzetük értékeléséhez és a legmegfelelőbb védelmi rétegek bevezetéséhez a webes alkalmazáskörnyezetükben.

Behatolásvizsgálat a kiberbiztonsági karrierhez

Akár biztonsági elemző, hálózati rendszergazda vagy biztonsági vezető, a behatolásvizsgálati elvek és gyakorlatok ismerete javítja a szervezeti eszközök védelmének képességét. Sok szervezet értékeli azokat a szakembereket, akik mind a támadó, mind a védekező biztonsági gyakorlatokat ismerik, így a behatolásvizsgálati tapasztalatok értékesnek bizonyulnak a karrierépítés szempontjából.

Készségek és tanúsítványok behatolásvizsgálók számára

A területen való sikerhez a szakembereknek fejlődniük kell:

- Hálózati alapismeretek: A TCP/IP, a hálózati protokollok, az útválasztás és az általános hálózati szolgáltatások (DNS, HTTP stb.) szilárd ismerete alapvető.

- Programozás/Szerkesztés: Legalább egy szkriptnyelv (pl. Python, PowerShell, Ruby, Bash) ismerete a feladatok automatizálása, sebezhetőségek kihasználása és egyéni eszközök fejlesztése céljából.

- Sebezhetőségi értékelés: A rendszerek és alkalmazások biztonsági hiányosságainak azonosítása, elemzése és hatásainak megértése.

A feltörekvő és jelenlegi penetrációs tesztelők számára a tanúsítványok a szakértelmet igazolják, és a szakma iránti elkötelezettséget bizonyítják. A legelismertebbek és legértékesebbek közé tartoznak a következők:

- OSCP (Offensive Security Certified Professional): Megbecsült, gyakorlatias tanúsítás a támadó behatolásvizsgálati készségekhez.

- CEH (Certified Ethical Hacker): Az etikus hacker fogalmak és eszközök széles skáláját öleli fel.

- CompTIA PenTest+: A legújabb penetrációs tesztelésre, sebezhetőségi felmérésre és menedzsment készségekre összpontosít.

- eWPT (eLearnSecurity Web Application Penetration Tester): Webalkalmazások biztonsági tesztelésére szakosodott.

- GPEN (GIAC Penetration Tester): Átfogó tanúsítás, amely különböző módszertanokra terjed ki.

OPSWATPen Testing Team: 515-ös egység

Az 515-ös egység az OPSWATelit vörös csapatának kezdeményezése, amely a proaktív kiberbiztonságra specializálódott, ellenséges szimuláció, fejlett tesztelés és mélyreható feltárás révén. Csapatunk ötvözi a mély műszaki szakértelmet a gyakorlati üzleti megértéssel, hogy olyan átfogó tesztelési programot dolgozzon ki, amely megfelel az Ön egyedi igényeinek és szabályozási követelményeinek.

Készen áll megerősíteni a biztonságát? Vegye fel még ma a kapcsolatot a Unit 515-tel, hogy megtudja, hogyan segíthetnek behatolásvizsgálati szolgáltatásaink a rendszerek sebezhetőségének azonosításában és az általános kiberbiztonsági stratégia javításában.

Gyakran ismételt kérdések (GYIK)

Mi az a penetrációs teszt (pen-teszt)?

A behatolási teszt egy szimulált kibertámadás, amelyet a rendszerek, hálózatok vagy alkalmazások sebezhetőségének azonosítására végeznek, mielőtt a valódi támadók kihasználhatnák azokat.

Miért fontos a penetrációs tesztelés?

A behatolásvizsgálat még azelőtt feltárja a sebezhetőségeket, hogy a támadók kihasználhatnák azokat. Érvényesíti a biztonsági ellenőrzéseket, támogatja a jogszabályoknak való megfelelést, csökkenti az adatok megsértésének kockázatát, és növeli az érdekelt felek bizalmát.

Mik a pen-tesztelés előnyei és hátrányai?

Az előnyök közé tartozik a proaktív kockázatcsökkentés, a biztonsági ellenőrzések validálása és a megfelelőség támogatása. A hátrányok közé tartoznak a lehetséges költségek, a korlátozott hatókör és az átmeneti fennakadások.

Miért van szükségünk behatolásvizsgálatra?

A kiberfenyegetések megelőzése, a megfelelési kötelezettségek teljesítése, valamint annak biztosítása, hogy a védekezés szilárd és hatékony legyen.

Ki végzi a pen-teszteket?

A pen-teszteket belső biztonsági szakemberek vagy speciális minősítésekkel és tapasztalattal rendelkező harmadik fél szolgáltatók végezhetik.

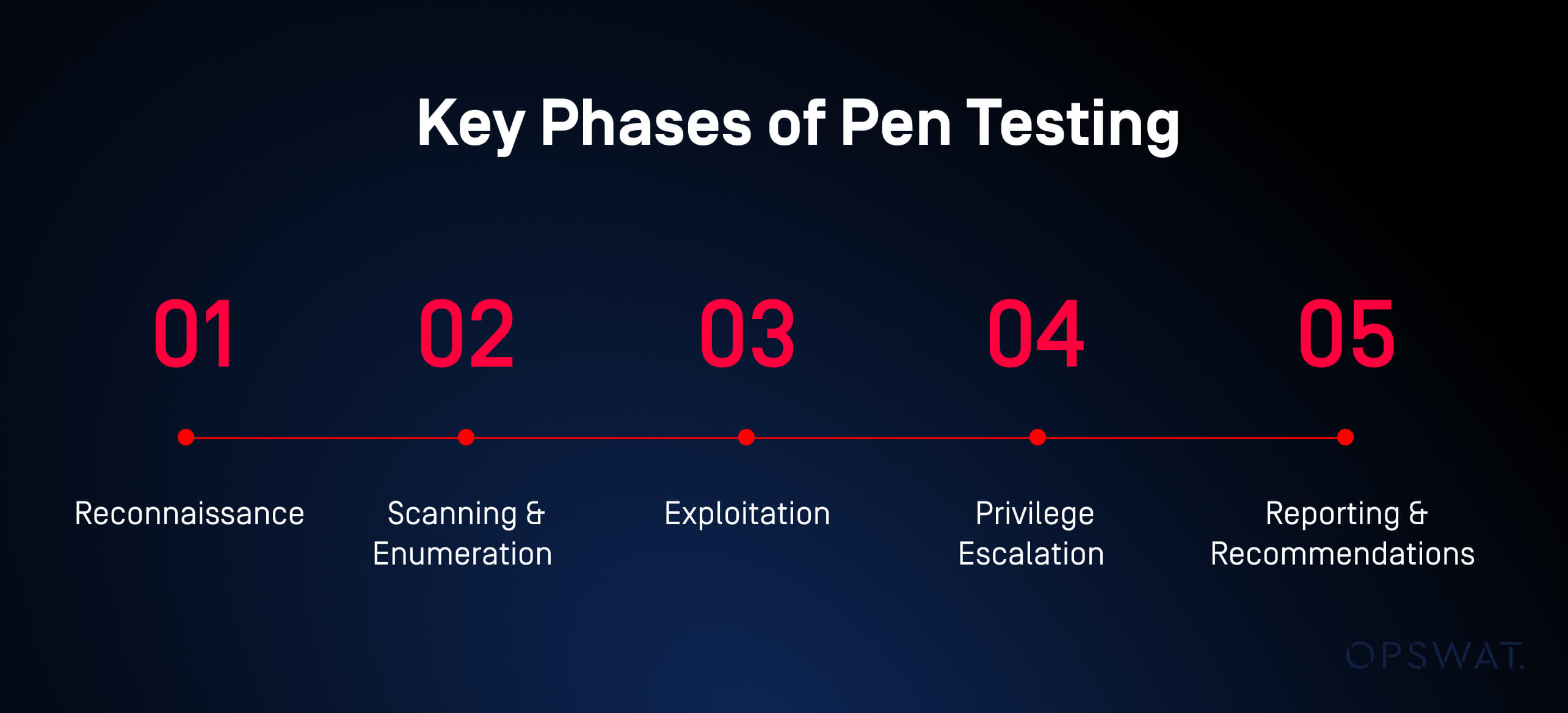

Mi a pen-tesztelés 5 legfontosabb fázisa?

- Felderítés

- Szkennelés és számbavétel

- Kihasználás

- Privilege Escalation

- Jelentések és ajánlások