- Mi az OT Security? Áttekintés és kulcsfogalmak

- OT Security legjobb Core és gyakorlatai

- OT Security keretek, szabványok és szabályozási megfelelés

- OT Security megvalósítása: Ellenőrző lista lépésről lépésre

- OT Security architektúra és új trendek

- OT Security eszközök és képességek összehasonlítása

- Gyakran ismételt kérdések (GYIK)

Mi az OT Security? Áttekintés és kulcsfogalmak

Az OT (Operational Technology) biztonság az ipari rendszerek és vezérlőhálózatok, például a SCADA rendszerek, HMIS, PLC-k és egyéb hardver/szoftverek, amelyek a fizikai eszközök közvetlen megfigyelésével és vezérlésével érzékelik vagy okozzák a változásokat, védelmére használt stratégiákat és technológiákat jelenti.

A hagyományos IT-rendszerekkel ellentétben az OT-környezetek fizikai folyamatokat kezelnek a gyártóüzemekben, az elektromos hálózatokban, a vízkezelő létesítményekben és más kritikus infrastruktúrákban. Az OT-biztonság alapfogalmainak megértéséhez tekintse meg átfogó útmutatónkat arról , hogy mi az OT-biztonság. Az OT-biztonság jelentősége drámaian megnőtt, ahogy az ipari létesítmények összekapcsoltsága növekszik. A modern gyártási környezetek IoT (Internet of Things) eszközöket, felhőrendszereket és távfelügyeleti képességeket integrálnak. Ez a csatlakoztathatóság új támadási vektorokat hoz létre, amelyeket a kiberbűnözők aktívan kihasználnak, hasonlóan a hagyományos IT-környezetek alkalmazásbiztonsági kihívásaihoz.

Az OT-környezetek biztonságának egyik fő kihívása, hogy e rendszerek közül sok évtizedekkel ezelőtt épült, és olyan elavult eszközöket és műszereket használnak, amelyeket soha nem a kiberbiztonság szem előtt tartásával terveztek. Ezekből gyakran hiányoznak az olyan alapvető védelmi eszközök, mint a titkosítás, a hitelesítés vagy a biztonságos kommunikációs protokollok. A helyzetet tovább rontja, hogy ezek a rendszerek gyakran nem láthatóak, korlátozott telemetriával és központi naplózással, ami rendkívül megnehezíti a fenyegetések észlelését és az azokra való reagálást. Ez azért különösen aggasztó, mert az OT-rendszerek mindennapi életünk számos aspektusának alapját képezik, és az ezeket célzó kibertámadások súlyos fizikai következményekkel járhatnak - például áramkimaradásokkal, megszakadt ellátási láncokkal, vízszennyezéssel vagy a közbiztonság veszélyeztetésével.

A közös OT-környezetek több iparágat is felölelnek. Az energetikai vállalatok az OT-re támaszkodnak az energiatermelés és -elosztás során. A közművek OT-rendszereken keresztül kezelik a vízkezelést és -elosztást. A gyártóüzemek OT-rendszereket használnak a gyártósorok és a minőségbiztosítási folyamatok vezérlésére. A közlekedési hálózatok a forgalomirányítás és a biztonsági rendszerek tekintetében támaszkodnak az OT-re.

OT Security vs. IT biztonság: Főbb különbségek

Míg az IT-biztonság elsősorban az adatfeldolgozással, a kommunikációval és az üzleti műveletekkel foglalkozik, addig az OT-biztonság a fizikai rendszerek és folyamatok, például a szelepek, motorok és szerelősorok védelmére összpontosít, amelyek a kritikus infrastruktúrát és az ipari környezetet működtetik.

Bár mindkettő célja a rendszerek és adatok védelme, az OT-környezetek az üzemeltetési realitások által meghatározott kihívások különálló csoportját jelentik:

- A valós idejű műveletek folyamatos, megszakítás nélküli üzemidőt igényelnek. A rendszerleállást igénylő biztonsági javítások órákra leállíthatják a termelést, így a hagyományos IT-megközelítések, mint például a gyakori újraindítások nem kivitelezhetőek.

- Az évtizedekkel ezelőtt telepített elavult rendszerek elavult operációs rendszereket futtatnak, amelyek már nem kapnak gyártói támogatást vagy biztonsági javításokat, így rendkívül sebezhetőek az ismert exploitokkal szemben.

- A korszerűsítés jelentős tőkebefektetést és működési zavarokat igényel.

- Sok szabadalmaztatott protokollt nem a biztonságot szem előtt tartva terveztek, ami sebezhetővé teszi őket a támadásokkal szemben. A szabványos informatikai biztonsági eszközök gyakran nem támogatják ezeket a speciális ipari kommunikációs protokollokat.

- A biztonsági szempontok azt jelentik, hogy a biztonsági ellenőrzések soha nem veszélyeztethetik az üzembiztonságot, és nem teremthetnek veszélyes körülményeket a munkavállalók és a lakosság számára.

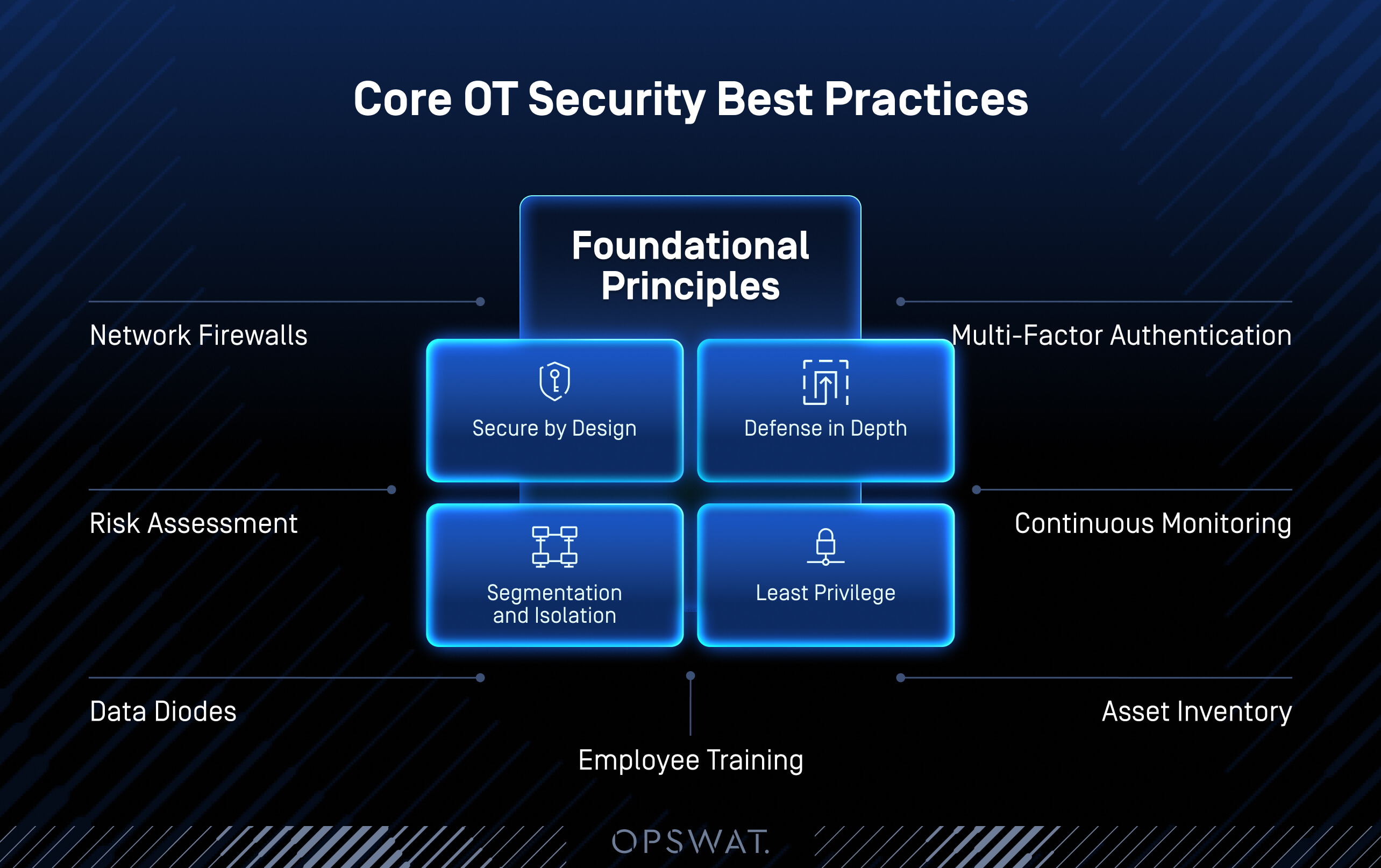

OT Security legjobb Core és gyakorlatai

A hatékony OT-biztonság megvalósításához mind az alapelvek, mind a gyakorlati megvalósítási módszerek megértése szükséges. Ezek együttesen erős OT kiberbiztonsági programokat hoznak létre.

Alapelvek

- Mélységi védelem: A különböző támadási vektorok elleni védelmet szolgáló többrétegű biztonsági ellenőrzések.

- Szegmentálás és elkülönítés: Az OT-hálózatok elkülönítése az IT-hálózatoktól és a kritikus rendszerek elkülönítése.

- Secure tervezéssel: A biztonság beépítése az OT-rendszerekbe a kezdetektől fogva, ahelyett, hogy később adnánk hozzá.

- Legkisebb kiváltság: A felhasználók és rendszerek csak a funkcióikhoz szükséges minimális hozzáférést kapják.

Legjobb gyakorlatok

- Hálózati tűzfalak: Tűzfalak telepítése az IT és OT zónák között a forgalomáramlás ellenőrzésére.

- Kockázatértékelés: Rendszeresen értékelje az OT-környezetek sebezhetőségét és fenyegetéseit.

- Adatdiódák: Egyirányú átjárók használata biztonságos egyirányú kommunikációhoz.

- Többfaktoros hitelesítés: Az erős hozzáférés-ellenőrzés segít fenntartani a megfelelő jogosultságokat, és megakadályozza az adatok megsértését, amely a kompromittált hitelesítő adatokból eredhet.

- Folyamatos felügyelet: Valós idejű fenyegetések észlelési és reagálási képességek.

- Eszközleltár: Az összes OT-eszköz és -rendszer átfogó áttekinthetőségének fenntartása.

- Munkavállalói képzés: Az emberi tényező kezelése biztonságtudatossági programokon keresztül.

Hálózati szegmentáció és a Purdue Referencia Modell

A hálózati szegmentálás zónákra osztja a rendszereket, hogy megakadályozza a támadók oldalirányú mozgását. A Purdue-modell egy jól bevált keretrendszer, amely az OT-hálózatok öt szintjét vázolja fel a 0. szintű fizikai folyamatoktól az 5. szintű vállalati rendszerekig. Ez az OT és az IT szintek közötti elszigetelést kényszeríti ki.

A Purdue-modell az egyes szintek között biztonsági ellenőrzések végrehajtását javasolja. A tűzfalak, a behatolásjelző rendszerek és a hozzáférés-ellenőrzések ezeken a határoknál a mélységben védekező védelmet jelentik.

Zéró bizalom elvei OT-környezetekben

A zéró bizalom architektúra feltételezi, hogy a fenyegetések bárhonnan származhatnak, beleértve a hálózati peremterületet is. Ez a megközelítés megköveteli az OT-rendszerekhez hozzáférni kívánó minden egyes felhasználó és eszköz folyamatos ellenőrzését.

- A legkisebb jogosultságú hozzáférés biztosítja, hogy a felhasználók és rendszerek csak a funkcióikhoz szükséges minimális jogosultságokat kapják meg.

- A folyamatos ellenőrzés a felhasználó és a rendszer viselkedését figyeli a munkamenet során. A szokatlan tevékenységek további hitelesítési követelményeket, például MFA (többfaktoros hitelesítés) vagy hozzáférési korlátozásokat váltanak ki.

Folyamatos felügyelet és fenyegetés-érzékelés

A folyamatos felügyelet valós idejű betekintést nyújt az OT-hálózati tevékenységekbe és a rendszer viselkedésébe. Ez a képesség lehetővé teszi a fenyegetések korai észlelését és a biztonsági eseményekre való gyors reagálást.

A SIEM (Security Information and Event Management) rendszerek több forrásból származó biztonsági adatokat gyűjtenek és elemeznek. Ezek a platformok korrelálják az eseményeket a potenciális fenyegetések azonosítása és a kezdeti válaszlépések automatizálása érdekében.

Az IDPS-ek (behatolásérzékelő és -megelőző rendszerek) figyelik a hálózati forgalmat a gyanús tevékenységek szempontjából. Ezek a rendszerek képesek felismerni az ismert támadási mintákat és automatikusan blokkolni a rosszindulatú forgalmat.

A CTEM (Continuous Threat Exposure Management) a szervezet fenyegetettségének folyamatos értékelését biztosítja. Ez a megközelítés segít a biztonsági erőfeszítések rangsorolásában az aktuális kockázati szintek és a fenyegetésekkel kapcsolatos információk alapján.

Munkavállalói tudatosság és képzés

Az emberi hiba az OT biztonság megsértésének egyik fő oka. A legjobb gyakorlatok közé tartoznak:

- Rendszeres kiberhigiéniai képzések tartása.

- Adathalászkísérletek szimulálása.

- OT-specifikus incidensválasz-gyakorlatok létrehozása.

OT Security keretek, szabványok és szabályozási megfelelés

Az olyan bevett keretrendszerek, mint az IEC 62443, a NIST Cybersecurity Framework és a szabályozási szabványok, mint a NERC CIP, strukturált megközelítéseket biztosítanak az OT-környezetek védelmére. Ezek az iránymutatások segítenek a szervezeteknek olyan átfogó biztonsági programok kidolgozásában, amelyek megfelelnek az iparági követelményeknek és a szabályozási megfelelési kötelezettségeknek.

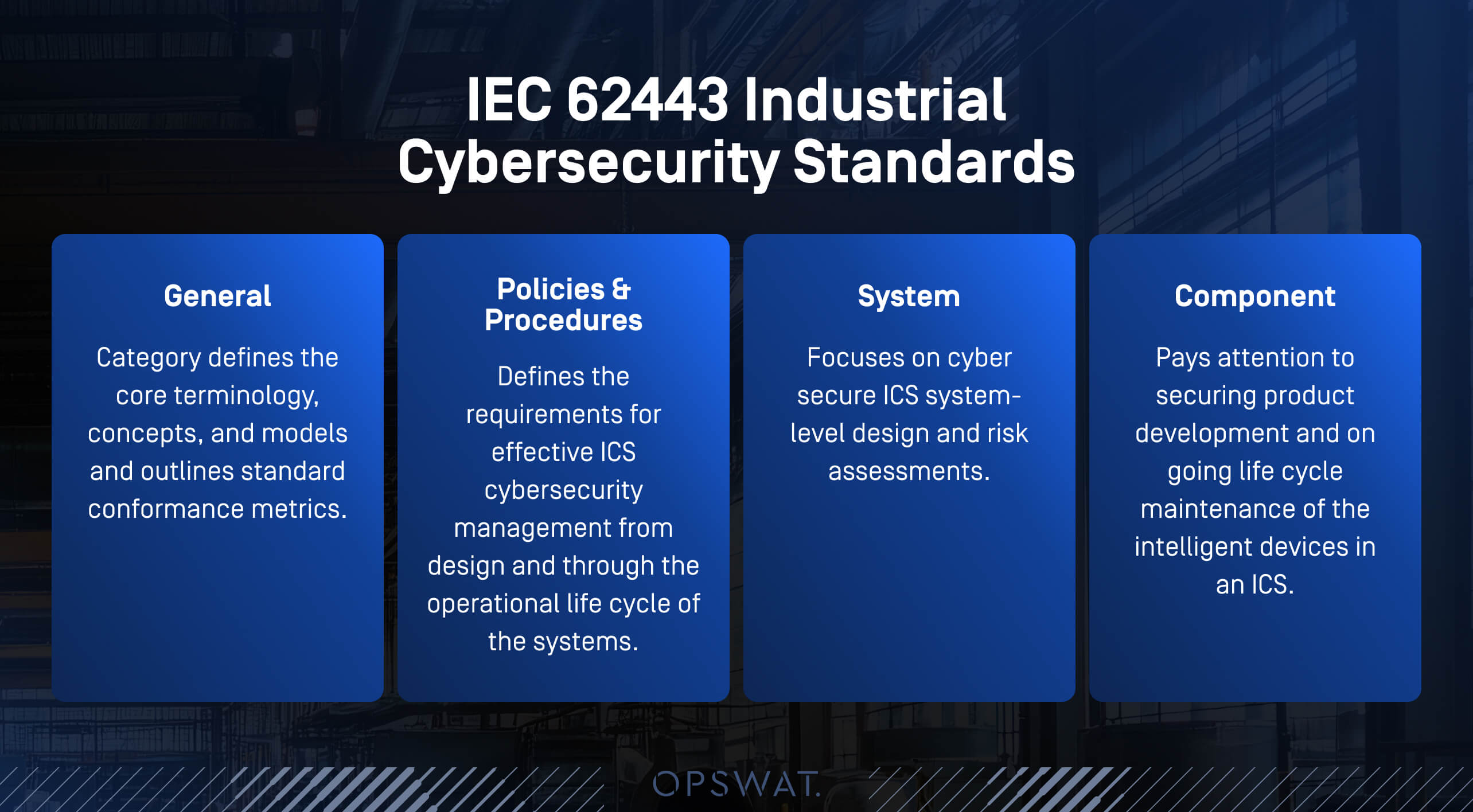

IEC 62443: A globális OT Security szabvány

Az IEC 62443 a legátfogóbb nemzetközi szabvány az OT biztonságára, amely az ipari automatizálási és vezérlőrendszerek teljes életciklusa alatt foglalkozik a biztonsággal.

- A kockázat szisztematikus értékelése.

- Biztonsági szintek alkalmazása az OT-összetevőkre.

- A biztonság garantálása az eszközök teljes életciklusa során.

Az általános dokumentumok alapfogalmakat és terminológiát tartalmaznak. Az irányelvek és eljárások dokumentumai a szervezeti biztonsági irányítással foglalkoznak. A rendszerdokumentumok a műszaki biztonsági követelményekkel foglalkoznak. A komponensdokumentumok a rendszer egyes komponenseire vonatkozó biztonsági követelményeket határozzák meg.

NIST Kiberbiztonsági keretrendszer az OT számára

A NIST kiberbiztonsági keretrendszer kockázatalapú megközelítést kínál a kiberbiztonságra vonatkozóan, amely hatékonyan integrálható az OT-környezetekkel, és közös nyelvet biztosít a kiberbiztonsági kockázatok és a kockázatcsökkentési stratégiák megvitatásához.

- Testre szabott végrehajtási szintek az OT/ICS számára.

- Integráció a kockázatértékeléssel és az üzletmenet-folytonossági tervezéssel.

- A létfontosságú infrastruktúrák védelmére vonatkozó nemzeti célokkal való összehangolás.

NERC CIP: Szabályozási szabvány az észak-amerikai villamosenergia-ágazat számára

Az Észak-amerikai Villamosenergia-ipari Megbízhatósági Társaság (North American Electric Reliability Corporation) kritikus infrastruktúrák védelmére vonatkozó szabványai (NERC CIP) kötelezőek az észak-amerikai elektromos rendszereket üzemeltető szervezetek számára. Ezek a szabványok kifejezetten a megbízható villamosenergia-szállítás szempontjából kritikus kibereszközök védelmére összpontosítanak.

OT Security megvalósítása: Ellenőrző lista lépésről lépésre

Az OT-biztonság sikeres megvalósítása szisztematikus tervezést és végrehajtást igényel. Ez az átfogó ellenőrző lista végigvezeti a szervezeteket az alapvető biztonsági végrehajtási lépéseken.

A hatékony OT biztonsági programok alapos eszközleltárral és kockázatértékeléssel kezdődnek. A szervezeteknek tisztában kell lenniük azzal, hogy milyen rendszereket kell védeniük, mielőtt biztonsági ellenőrzéseket hajtanának végre.

A rendszer keményítése eltávolítja a felesleges szolgáltatásokat és konfigurációkat, amelyek támadási vektorokat biztosíthatnak. Ez a folyamat magában foglalja a nem használt portok letiltását, a biztonsági javítások alkalmazását és a biztonságos kommunikációs protokollok konfigurálását.

A javításkezelés a rendszeres frissítések révén fenntartja a rendszer biztonságát, miközben minimalizálja a működési zavarokat. Ez a folyamat gondos tervezést igényel a biztonsági igények és az üzemeltetési követelmények közötti egyensúly megteremtése érdekében.

Az incidensekre való reagálástervezés felkészíti a szervezeteket a biztonsági incidensekre való hatékony reagálásra. A jól kidolgozott tervek minimalizálják a károkat és csökkentik a helyreállítási időt, ha incidensek történnek.

OT Security ellenőrzőlista: Lényeges lépések

- Az összes OT-eszköz és -készülék azonosítása és leltározása.

- Kockázatértékelés elvégzése az eszközök kritikussága és a fenyegetettség alapján.

- A rendszerek védelme a felesleges portok, szolgáltatások és protokollok letiltásával.

- Hozzáférés-szabályozás megvalósítása szerepkör-alapú engedélyekkel és hitelesítéssel.

- A Patch Management megvalósítása és a sebezhetőségi nyomkövető rendszerek karbantartása.

- Folyamatos hálózatfelügyelet révén figyeli és észleli a fenyegetéseket.

- Az IT és OT hálózatok közötti adatáramlás ellenőrzése megfelelő szegmentálással.

- Átfogó incidenskezelési eljárások kidolgozása és tesztelése.

- Biztosítsa az üzletmenet folytonosságát a biztonságos vállalati adattárolást biztosító biztonsági mentési stratégiákkal .

- A személyzet oktatása és tudatosítása az OT biztonsági gyakorlatokról.

- Rendszeres auditálás és biztonsági felülvizsgálatok elvégzése a folyamatos fejlesztés érdekében.

Rendszerkeményedés OT-környezetekben

A rendszer keményítése csökkenti az OT-rendszerek támadási felületét a felesleges funkciók és szolgáltatások eltávolításával.

A régebbi protokollok letiltása, hacsak nem feltétlenül szükséges

Sok OT-rendszer még mindig támogat olyan elavult kommunikációs protokollokat, mint a Telnet, az FTP vagy az SMBv1, amelyekből hiányzik a titkosítás, és amelyek sebezhetőek az ismert exploitokkal szemben. Hacsak ezek a protokollok nem nélkülözhetetlenek a régi berendezések működéséhez, akkor ezeket le kell tiltani vagy biztonságos alternatívákkal, például SSH-val vagy SFTP-vel kell helyettesíteni.

A gyártó által hitelesített firmware és biztonsági javítások alkalmazása

A berendezések szállítóival összehangoltan javításkezelési folyamat kidolgozása a frissítések tesztelése és telepítése érdekében a tervezett karbantartási ablakok alatt.

Secure beállítások konfigurálása

Az OT-adminisztrátoroknak meg kell változtatniuk az alapértelmezett jelszavakat, le kell tiltaniuk a nem használt szolgáltatásokat és portokat, és erős hitelesítést kell bevezetniük. A Secure konfigurációknak igazodniuk kell az elismert referenciaértékekhez is, például a CIS (Center for Internet Security) által meghatározottakhoz.

Fizikai biztonság

A cserélhető adathordozókat vagy kioszkokat használó szervezeteknek be kell vezetniük a legjobb adathordozó-biztonsági gyakorlatokat, hogy megakadályozzák a rosszindulatú szoftverek fizikai eszközökön keresztül történő behurcolását.

OT Security architektúra és új trendek

A modern OT biztonsági architektúrák hangsúlyt fektetnek a többrétegű védelmet nyújtó, mélyreható védelmi stratégiákra. Ezek az architektúrák a tervezési folyamat során mind a kiberbiztonsági, mind a biztonsági követelményeket figyelembe veszik.

Az integrációs kihívások akkor merülnek fel, amikor a szervezetek OT-rendszereket kapcsolnak az IIoT-hez és a felhőszolgáltatásokhoz. Ezek a kapcsolatok működési előnyöket biztosítanak, de új biztonsági kockázatokat is teremtenek, amelyek gondos kezelést igényelnek. A felhőcsatlakozást megvalósító szervezeteknek követniük kell a felhőalkalmazások biztonsági legjobb gyakorlatait az OT-adatok és -rendszerek védelme érdekében.

Az OT-biztonság jövőbeli trendjei közé tartozik az IT-OT konvergencia, a mesterséges intelligencia által vezérelt fenyegetésérzékelés és a megfelelés által vezérelt fejlesztések. Az automatizálás racionalizálni fogja a rutinfeladatokat, miközben a biztonsági erőfeszítések a felhő, az élek és a CPS védelme felé tolódnak el.

Az Industrial IoT biztonsága OT-környezetekben

Az IIoTIndustrial Internet of Things) eszközök összekapcsolhatóságot és intelligenciát hoznak a hagyományos OT-környezetekbe. Ezek az eszközök működési adatokat gyűjtenek, lehetővé teszik a távfelügyeletet, és támogatják a prediktív karbantartási programokat.

Az IIoT egyedi kockázatai a fizikai hozzáférés, a hálózati kapcsolódás és a gyakran korlátozott biztonsági képességek kombinációjából erednek. Sok IIoT-eszköz nem rendelkezik robusztus biztonsági funkciókkal a költségkorlátok és a funkcionalitásra összpontosító tervezési prioritások miatt.

Legjobb gyakorlatok:

- Az IIoT-eszközök elkülönítése tűzfalakkal és VLAN-okkal.

- Használjon eszközhitelesítést és titkosítást.

- Figyelje az IIoT-tevékenységet az anomáliák szempontjából.

A szervezeteknek fájlbiztonsági intézkedéseket kell végrehajtaniuk az érzékeny működési adatok védelme érdekében mind nyugalmi, mind tranzit közben.

OT Security architektúra: Tervezési elvek

A hatékony OT biztonsági architektúra olyan kialakított tervezési elveket követ, amelyek az operatív technológiai környezetek egyedi követelményeivel foglalkoznak. A többszintű védelmi stratégiák az architektúra különböző szintjein többféle biztonsági ellenőrzést biztosítanak, biztosítva, hogy ha egy ellenőrzés meghibásodik, a többi továbbra is védelmet nyújtson. A rugalmasság és a redundancia biztosítja, hogy a biztonsági ellenőrzések nem veszélyeztetik az operatív rendelkezésre állást, és akkor is tovább működnek, ha az egyes komponensek meghibásodnak vagy támadás érik őket.

OT Security eszközök és képességek összehasonlítása

A megfelelő OT biztonsági eszközök kiválasztásához meg kell érteni, hogy egyetlen megoldás sem képes hatékonyan kezelni az összes operatív technológiai biztonsági igényt. Az átfogó OT-védelem több speciális képességet igényel, amelyek integrált platformként működnek együtt.

Egy OT Security eszköz három Core képessége

Az eszközök felderítése és leltározása átláthatóságot biztosít az összes OT-rendszer és -eszköz tekintetében. Ez a képesség automatikusan azonosítja a csatlakoztatott eszközöket, katalogizálja jellemzőiket, és pontos eszközleltárt vezet. Azáltal, hogy az OPSWAT MetaDefender OT Security átfogó eszközfelderítési, hálózatfelügyeleti, leltározási és javításkezelési képességeket kínál, páratlan átláthatóságot és ellenőrzést biztosít.

Az aktív fenyegetésérzékelés és -reagálás azonosítja a potenciális biztonsági incidenseket, és gyors reagálást tesz lehetővé. A MetaDefender Industrial Firewall és a MetaDefender OT Security együttműködve figyeli a hálózati forgalmat, a rendszer viselkedését és a felhasználói tevékenységet, valamint védi az üzemeltetési és folyamatirányítási hálózatokat.

A Secure távoli hozzáférés és a részletes jogosultságok biztosítják, hogy csak az arra jogosult felhasználók férhetnek hozzá a kritikus OT-rendszerekhez ellenőrzött, biztonságos csatornákon keresztül. A hagyományos VPN-ekkel ellentétben a MetaDefender OT Access az AD Server hitelesítés és a csak kimenő tűzfalkapcsolatok megvalósításával védi az OT végpontokat. A MetaDefender Endpoint Gateway-vel együtt a rendszer elszigeteli az OT és az IT eszközöket, így biztosítva a kritikus infrastruktúrához való ellenőrzött hozzáférést.

Kritikus OT és kiber-fizikai rendszerek védelme

A teljes OT biztonsági lefedettséget kereső szervezetek számára az OPSWAT MetaDefender for OT & CPS Protection proaktívan védekezhet a fejlett tartós fenyegetések és a nulladik napi sebezhetőségek ellen, miközben fenntartja az optimális teljesítményt és biztonságot. Az eszközök láthatóságát, a hálózatvédelmet, a biztonságos távoli hozzáférést és a biztonságos adatátvitelt integráló, egységes, moduláris megoldás révén Ön olyan eszközökhöz jut, amelyekkel biztosíthatja az OT- és CPS-környezeteket, és magabiztosan válaszolhat a mai fenyegetések változó kihívásaira.

Gyakran ismételt kérdések (GYIK)

K: Mi az OT biztonság? | Az OT-biztonság az ipari környezet fizikai folyamatait vezérlő operatív technológiai rendszereket védi. Ide tartoznak a programozható logikai vezérlők (PLC-k), a felügyeleti vezérlő és adatgyűjtő (SCADA) rendszerek és az elosztott vezérlőrendszerek (DCS), amelyeket a gyártási, energia-, közmű- és közlekedési ágazatokban használnak. |

K: Melyek az alapvető OT biztonsági legjobb gyakorlatok? | A legfontosabb bevált gyakorlatok közé tartozik a hálózati szegmentáció, a zéró bizalom elve, a hozzáférés-ellenőrzés, a valós idejű felügyelet és az alkalmazottak képzése. |

K: Melyek a legfontosabb OT biztonsági szabványok? | A legfontosabb OT biztonsági szabványok közé tartozik az IEC 62443 (az ipari automatizálás biztonságának globális szabványa), a NIST Cybersecurity Framework (kockázatalapú megközelítés) és az ISO 27001 (információbiztonsági menedzsment). |

K: Mi az OT biztonsági eszköz három alapvető képessége? | A három fő képesség az eszközök felderítése és leltározása (az összes OT-rendszer azonosítása és katalogizálása), a fenyegetések felderítése és elhárítása (a biztonsági incidensek megfigyelése és a gyors reagálás lehetővé tétele), valamint a házirendek érvényesítése és betartása (a rendszerek biztonsági házirendek és előírások szerinti működésének biztosítása). |

K: Mik az OT biztonsági irányelvek? | Szabályzatok, amelyek meghatározzák, hogyan kell az OT-rendszerekhez hozzáférni, azokat felügyelni és karbantartani a kockázatok minimalizálása érdekében. |

K: Mi a szabvány az OT biztonságára? | Az IEC 62443 széles körben elismert globális OT biztonsági szabvány. A szabvány az ipari automatizálási és vezérlőrendszerek teljes életciklusa során foglalkozik a biztonsággal, és részletes követelményeket határoz meg a különböző biztonsági szintekre és rendszerelemekre vonatkozóan. |

Kérdés: Milyen követelményeket támasztanak a rendszer keményítésére egy OT-környezetben? | A nem használt szolgáltatások letiltása, a biztonságos protokollok érvényesítése és a javítások rendszeres alkalmazása. |

K: Hogyan kell végrehajtani az OT biztonságot? | Többszintű stratégiát követve, amely magában foglalja az eszközök leltározását, a kockázatértékelést, a rendszer megerősítését és a valós idejű fenyegetésfigyelést. |