MetaDefender Software Supply Chain tovább növeli az AppSec és DevSecOps csapatok tapasztalatát és hatékonyságát az alkalmazások ellátási lánc elleni védelemben. Ebben a v2.5.0 kiadásban egy sor olyan funkciót vezetünk be, amelyek a sebezhetőségek egyszerűsített kezelésére és az SBOM szabványosítására összpontosítanak. Ezek az új képességek megkönnyítik a konténerek, binárisok és forráskódok biztonságának kezelését - sebességgel és méretarányosan.

Továbbfejlesztett felhasználói felület a tárolók és csomagok jelentéséhez

Optimalizálja a sebezhetőségek kezelését és gyorsabban kezelje a problémákat a tárolók és a csomagok szintjén.

CVE keresés

Azonosítsa az ismert sebezhetőségek által érintett komponenseket.

Webhook-alapú vizsgálatok a GitLab és a JFrog binárisok számára

Webhook-alapú vizsgálatok a GitLab és a JFrog binárisok számára

Kibővített javítások a JFrog Artifactory-ban

A bináris leletek másolásával, mozgatásával és törlésével gyorsabban kezelheti a sebezhetőségeket és minimalizálhatja a kockázatot.

CycloneDX SBOM export

Jelentéskészítés a megfelelőség és szabványosítás érdekében.

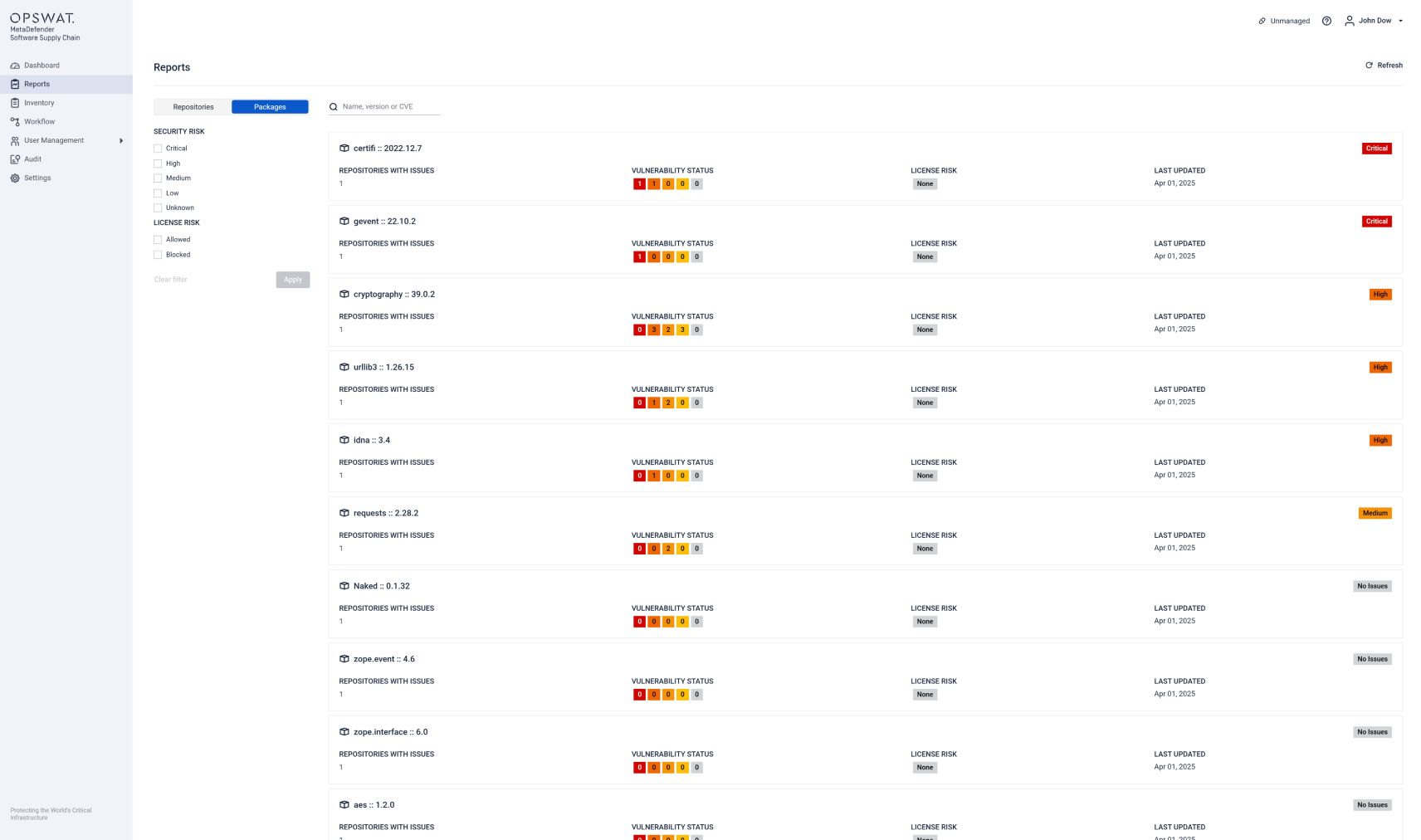

Tárhely és csomagjelentés: Optimalizált Vulnerability Management

Kifinomult felületünk lehetővé teszi a projektjeiben lévő tárolókban és csomagokban lévő fenyegetések adatainak rugalmas megtekintését és elemzését.

A Jelentések lap mostantól két különböző megjelenítési módot kínál (Tárhelyszintű és Csomagszintű), hogy támogassa mind a magas szintű átláthatóságot, mind a részletes, komponensszintű betekintést. A Software csapatok betekintést nyerhetnek a tárban található összes felfedezett csomagba, és további vizsgálat céljából könnyedén ráláthatnak egy adott csomagra.

Tárhely-szintű nézet

Ez a nézet a beolvasott adattárakról ad összefoglalót, többek között:

- Sebezhetőségek, rosszindulatú programok és titkok felderítése

- Teljes vs. sérülékeny csomagok száma

- Licenc kockázati státusz

Az egyes tárolókra kattintva megtekintheti a részletes SBOM-ot és a keresési eredményeket.

Csomagszintű nézet

Ez a nézet a projektjeiben használt szoftvercsomagokra összpontosít, amelyek megjelenítik:

- Csomagok nevei

- Kapcsolódó, sebezhetőségeket tartalmazó tárolók

- Sebezhetőségi állapot

- Licenc kockázati besorolás

- Kockázati súlyossági szintek

Szűrő beállítások

A keresési eredményeket szűrheti a következők szerint is:

- Biztonsági kockázat súlyossága (kritikus, magas, közepes, alacsony, ismeretlen)

- Licencstátusz (Engedélyezve, Blokkolva)

- Aktív kapcsolatok (tároló, Container, bináris)

Ezek a kettős perspektívák támogatják az AppSec, a DevSecOps és a mérnöki csapatok közötti különböző szerepköröket és munkafolyamatokat, hogy lehetővé tegyék a kockázat prioritásainak megfelelőbb meghatározását és a szorosabb együttműködést a biztonság és a mérnöki munka között.

CVE keresés: Ismert sebezhetőségek azonnali azonosítása

Amikor egy új CVE-t nyilvánosságra hoznak, a csapatok közvetlenül rákereshetnek, hogy megállapítsák, érintett-e a környezetük bármelyik összetevője, így minimális késedelemmel tudnak reagálni ezekre a fenyegetésekre. A folyamatosan frissített sebezhetőségi adatbázis segítségével ez a funkció lehetővé teszi a célzott triage-ot anélkül, hogy a CVE-hivatkozásokat kézzel kellene megfeleltetni az egyes csomagoknak vagy építési artefaktumoknak.

A nagy és összetett, több száz vizsgált komponenst tartalmazó projekteket kezelő csapatok számára ez a frissítés javíthatja az incidensekre adott válaszadási munkafolyamatokat és a sebezhetőségek közzétételi folyamatait.

JFrog binárisok továbbfejlesztett javításai

A v2.5.0-ban a MetaDefender Software Supply Chain tovább mélyíti a JFrog Artifactory-val való integrációnkat a javítási képességek továbbfejlesztésével:

Másolás javítás

Biztonságosan továbbíthatja az ellenőrzött bináris csomagokat a műtárgytárolók között, vagy elkülönítheti a gyanús csomagokat egy karantén tárolóba.

Kemény törlés helyreállítása

Határozzon meg szabályokat a veszélyeztetett binárisok végleges eltávolítására, így a tárolók tisztán tarthatók és minimálisra csökkenthető a lelethez kapcsolódó kockázati kitettség.

Hogy ezt kontextusba helyezzük, a CI/CD csővezetékben lévő artefaktumok kezelésénél az eredetileg "nem ellenőrzött" átmeneti tárolóban tárolt artefaktumokat a MetaDefender Software Supply Chain átvizsgálhatja, és az ellenőrzést követően egy "biztonságos" tárolóba helyezheti át. Ez segít biztosítani, hogy az artefaktumok biztonságosak és megfelelőek legyenek a telepítés előtt. A folyamat automatizálásával a csapatok kiküszöbölhetik a manuális lépéseket, miközben fenntartják az ereklyehigiéniát, a nyomon követhetőséget és az ellenőrzött hozzáférést a teljes csővezetékben.

A JFrog Artifactory széles körben használt bináris adattár-kezelőként központi szerepet játszik számos CI/CD-pipeline-ban - a build kimenetek tárolása, a harmadik féltől való függőségek tárolása és a kiadási artefaktumok kezelése. A DevSecOps-csapatok számára annak biztosítása, hogy csak ellenőrzött, a szabályoknak megfelelő binárisok kerüljenek a következő lépésekbe, segít támogatni az artefaktum-irányítási irányelveket, erősíti a build provenance-t, és csökkenti az artefaktumszintű ellátási lánc fenyegetéseinek kockázatát.

Biztonsági ellenőrzések automatizálása a GitLab és a JFrog Artifactory webhorgokkal

MetaDefender Software Supply Chain mostantól támogatja a webhook-alapú triggereket a biztonsági vizsgálatok automatizálására a kulcsfontosságú fejlesztési eseményekre reagálva. Ez lehetővé teszi a biztonsági vizsgálatok automatikus elindítását, amikor a JFrog Artifactory vagy a GitLab adott eseményei bekövetkeznek.

- Ellenőrzést indíthat közvetlenül egy kód átadása vagy egy pull request után.

- A forráskód beolvasása a fő ágakba való áthelyezéskor vagy egyesítéskor.

Fő jellemzők

- Munkafolyamat-specifikus URL-címek: Egyedi webhook-URL generálása minden egyes csatlakoztatott tárolóhoz, ami lehetővé teszi a GitLab vagy a JFrog Artifactory egyszerű konfigurálását.

- Eseményalapú kiváltók: Automatikusan kezdeményezzen vizsgálatokat a push események vagy pull-kérelmek létrehozásakor, hogy biztosítsa a folyamatos érvényesítést a fejlesztési ciklus során.

- Központi készletgazdálkodás: Kezelje és felügyelje az aktív webhorgokat közvetlenül a szkenner leltárképernyőjéről az ellenőrzés és a láthatóság érdekében.

Előnyök

- Az új komponensek folyamatos validálásának integrálása a CI/CD munkafolyamatokba.

- Valós idejű rálátás a kockázatokra - az új vagy frissített komponensek értékelése azonnal megtörténik, amint bevezetésre vagy módosításra kerülnek a projektben.

- Csökkenti a kézi munkát és a működési költségeket.

- Skálázható SDLC-biztonság a gyorsan változó szoftvertelepítéshez.

A MetaDefender Software Supply Chain-ről

MetaDefender Software Supply Chain fokozza a DevSecOps-csatornát azáltal, hogy minden szoftverkönyvtárat, beleértve a nyílt forráskódú, harmadik féltől származó komponenseket is, átvizsgál a biztonsági fenyegetések és sebezhetőségek azonosítása érdekében. Érzékelési és megelőzési technológiáinkkal SDLC-je védve van a rosszindulatú szoftverektől és a sebezhetőségektől, így erősítve az alkalmazásbiztonságot és a jogszabályi megfelelőség betartását.

SBOM exportálása CycloneDX formátumba

A megfelelőségi követelmények teljesítése és az ökoszisztéma-integráció lehetővé tétele érdekében a fejlesztői és biztonsági csapatok a CycloneDX formátumban exportálhatják az SBOM-okat (Software Bill of Materials).

Ez támogatja a következő törekvéseket:

- Egyszerűsítse az SBOM-generálást szabványosított formátumokban.

- Lehetővé teszi az SBOM-ok benyújtását a szabályozó hatóságoknak vagy harmadik fél érdekelt feleknek.

- Biztosítsa az eszközök, ökoszisztémák és ellátási lánc partnerek közötti kompatibilitást.

- Megfelel a fejlődő szoftverellátási lánc biztonsági szabványainak további többletköltségek nélkül.

Továbbiak következnek

Tovább bővítjük a MetaDefender Software Supply Chainképességeit, hogy a biztonsági és DevSecOps-csapatok számára biztosítsuk az automatizálást, a láthatóságot és az ellenőrzést, amelyre a biztonságos szoftverek méretarányos szállításához van szükségük. Ezen új funkciók személyre szabott bemutatásáért forduljon kiberbiztonsági szakértőinkhez.

Kiadás részletei

- Termék:MetaDefender Software Supply Chain

- Megjelenési dátum: 16 április 2025

- Kiadási megjegyzések:2.5.0

- Letöltés az OPSWAT portálról

További információértbeszéljen kiberbiztonsági szakértőinkkel.