Mi a CI/CD biztonság?

A CI/CD biztonság a biztonsági gyakorlatok és intézkedések elterjedése a folyamatos integrációs és folyamatos szállítási (CI/CD) csővezetékben. A szoftverfejlesztés során alkalmazott automatizált folyamatok védelmére összpontosít, hogy biztosítsa a kódváltozások integritását, biztonságát és megbízhatóságát a fejlesztéstől a telepítésig.

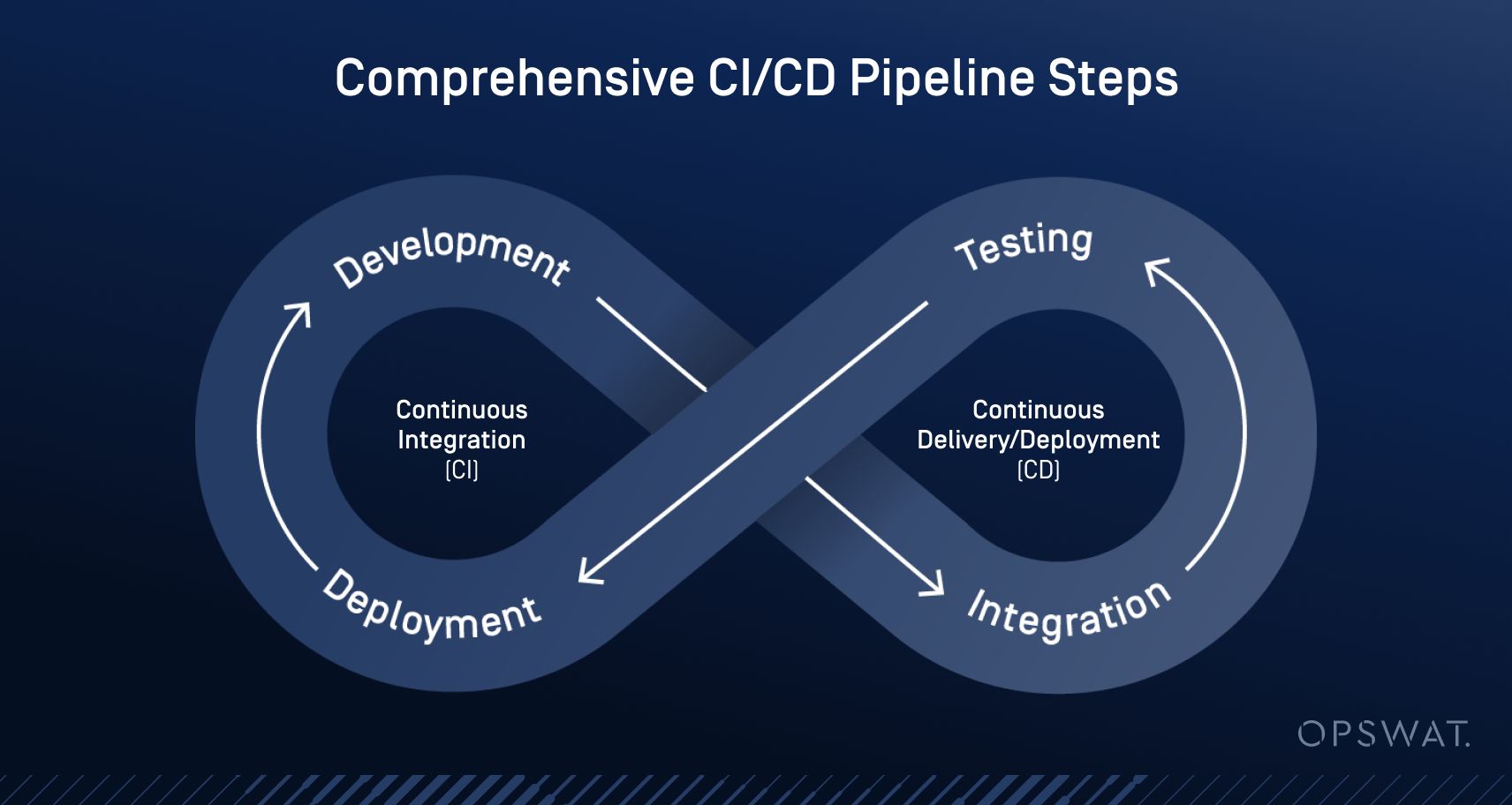

A folyamatos integráció (CI) magában foglalja a kód gyakori egyesítését egy központi tárolóba, valamint harmadik féltől származó eszközök integrálását az alkalmazásépítési feladatok, például a tesztelés, a fejlesztés és a tárolókezelés automatizálása érdekében. A folyamatos szállítás/telepítés (CD) ezt bővíti azzal, hogy automatizálja e változtatások telepítését a termelési vagy más környezetekbe.

Hatékonyan megvalósítva a CI/CD növeli a fejlesztési sebességet, a konzisztenciát és a szállítási megbízhatóságot. Megfelelő biztonsági ellenőrzések nélkül azonban ezek a csővezetékek sebezhetőségeket vezethetnek be, érzékeny adatokat fedhetnek fel, és veszélyeztethetik az alkalmazás integritását.

A hatékony CI/CD biztonság biztosítja, hogy a kódváltozások biztonságban legyenek, a hozzáférés szabályozott legyen, és a teljes szoftverfejlesztési életciklus (SDLC) védve legyen a potenciális fenyegetésekkel és rosszindulatú tevékenységekkel szemben.

CI/CD Pipeline magyarázata

A CI/CD csővezeték az új kód integrálását és telepítését fedezi a meglévő kódbázisba, ami lehet hozzáadott funkciók, életminőség-javítások, vagy biztonsági és hibajavítások. A legtöbb szervezet számára egy robusztus CI/CD csővezeték a következő lépések többségét vagy mindegyikét tartalmazza:

CI/CD biztonsági csővezeték kockázatai

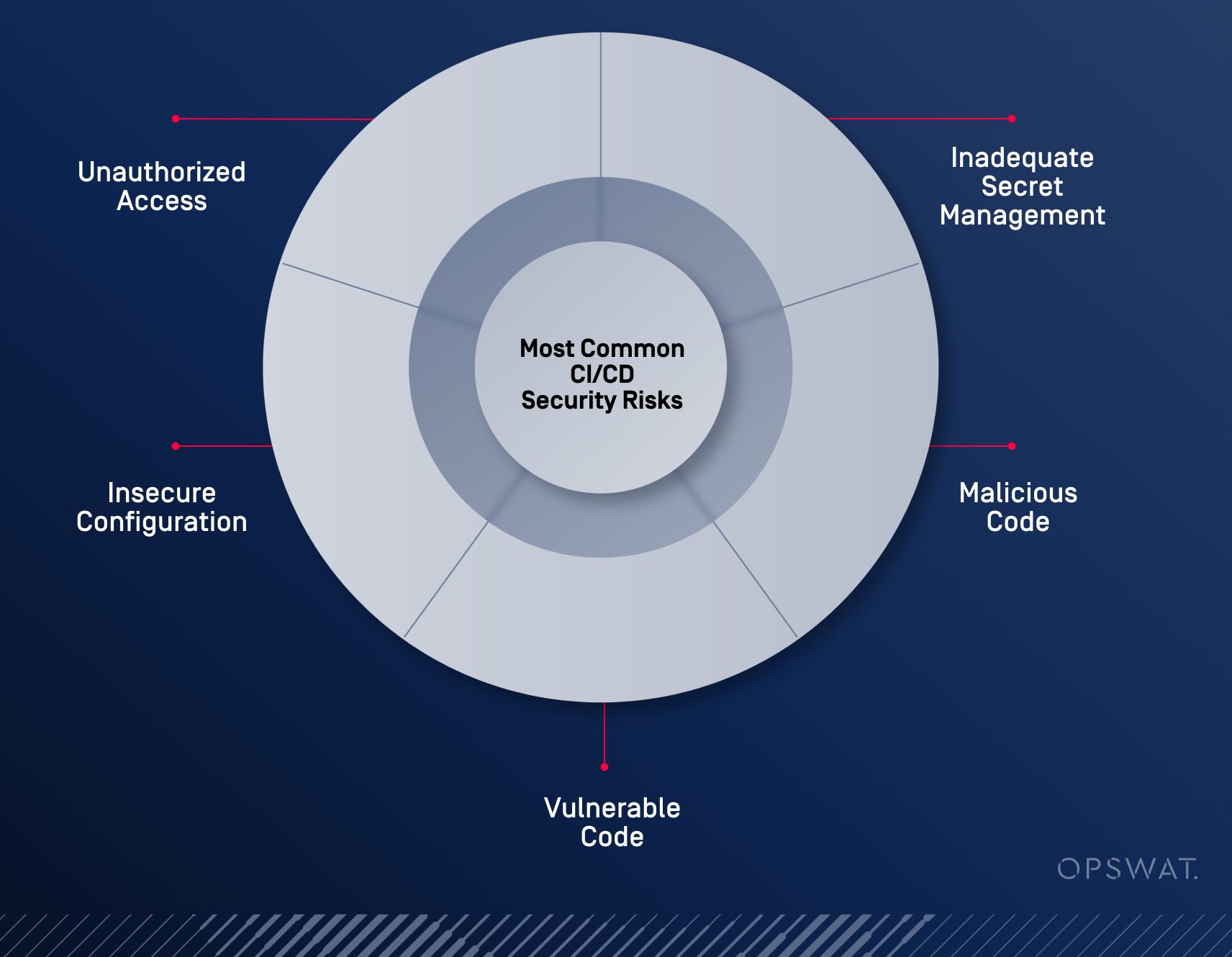

A megfelelő biztonsági intézkedések nélküli, egyszerűsített CI/CD csővezeték azt jelenti, hogy a fenyegető szereplők kihasználhatják a folyamat lépéseit, hogy a teljes kódbázist veszélyeztessék. A leggyakoribb CI-CD biztonsági kockázatok közé tartozik:

A CI/CD csővezetékhez jogosulatlanul hozzáférő személyek rosszindulatú kódot juttathatnak be, vagy hozzáférhetnek érzékeny információkhoz.

A titkok, például a API kulcsok és jelszavak nem megfelelő kezelése jogosulatlan hozzáféréshez és adatvédelmi incidensekhez vezethet.

A rosszindulatú kód bevezetése függőségeken vagy közvetlen kódbefecskendezésen keresztül veszélyeztetheti az alkalmazást és annak adatait.

A kódbázisban található biztonsági réseket, valamint a harmadik féltől származó komponensek által bevezetett biztonsági réseket, ha nem észlelik és nem kezelik őket, a támadók kihasználhatják.

A rosszul konfigurált CI/CD eszközök és környezetek támadások és adatszivárgások előtt nyitnak utat.

A CI/CD folyamat védelmének elmulasztása számos kedvezőtlen eredményt hozhat, többek között:

- Kompromittált CI/CD szerver, amely rosszindulatú szoftverek telepítéséhez vezet a termelési környezetben.

- Jogosulatlan hozzáférés és érzékeny adatok felfedése a forráskódban keményen kódolt hitelesítő adatok miatt.

- Rosszindulatú kód bejuttatása egy nem védett harmadik féltől származó függőségen keresztül, ami ellátási láncot érintő támadást eredményez.

OWASP Top 10

Az Open Web Application Security Project (OWASP) Top 10 a webes alkalmazások leggyakoribb biztonsági kockázatainak átfogó listája, amely kiterjedt kutatások és felmérések alapján készült. A rendszeresen frissített listát széles körben elismerik a biztonságos webalkalmazás-fejlesztés iparági viszonyítási alapjaként. A legfontosabb kockázatok a következők:

A nagymértékben konfigurálható alkalmazáskiszolgálók, keretrendszerek és felhőinfrastruktúrák biztonsági hibás beállításokat tartalmazhatnak, például túlságosan széles körű jogosultságokat, változatlanul nem biztonságos alapértelmezett értékeket vagy túlságosan árulkodó hibaüzeneteket, amelyek a támadók számára könnyű módot biztosítanak az alkalmazások kompromittálására.

A hitelesítés és a hozzáférési korlátozások rossz végrehajtása lehetővé teheti a támadók számára, hogy könnyen hozzáférjenek a korlátozott erőforrásokhoz. Az illetéktelen felhasználók hozzáférhetnek érzékeny fájlokhoz, rendszerekhez vagy felhasználói jogosultsági beállításokhoz.

Ezek a támadások a veszélyeztetett adatokat elfogadó webes alkalmazások sebezhetőségeit használják ki, például SQL injekció, OS parancs injekció és Cross Site Scripting (XSS). Azáltal, hogy rosszindulatú kódot juttatnak be a beviteli mezőkbe, a támadók jogosulatlan parancsokat hajthatnak végre, hozzáférhetnek érzékeny adatbázisokhoz és irányíthatják a rendszereket.

Az olyan problémák, mint a gyenge kriptográfiai kulcsok, elavult algoritmusok vagy keményen kódolt jelszavak az érzékeny adatok kiszolgáltatottságához vezethetnek.

Ez a kategória a 2021-es OWASP Top Ten-ben a gyenge vagy hibás megvalósítások helyett az alapvető tervezési hibákra és a nem hatékony ellenőrzésekre összpontosít.

CI/CD biztonsági kihívások

A fejlesztők számos kritikus biztonsági kihívással szembesülnek az SDLC és a CI CD folyamatok során.

A titkok és érzékeny adatok láthatóságának és tudatosságának hiánya problémákat okozhat az érzékeny információk megosztásával és nyomon követésével kapcsolatban. A hatékony titokkezelés magában foglalja a titkok, például a API kulcsok, jelszavak és tanúsítványok biztonságos tárolását és kezelését. Az ezen információkhoz való gyakori hozzáférés és tárolás szükségessége potenciális támadási vektort jelent a fenyegető szereplők számára.

A fejlesztőknek meg kell küzdeniük a rosszindulatú kód váratlan jelenlétével is, amelyet külső beavatkozással vagy belsőleg rosszindulatúan cselekvő alkalmazottak, illetve olyan alkalmazottak juttathatnak be, akiknek a hitelesítő adatait ellopták és visszaéltek velük. Ez a kód származhat nem ellenőrzött forrásokból vagy elavult harmadik féltől származó függőségekből is.

Alapvető fontosságú a kódbázis és a függőségek ismert sebezhetőségének folyamatos figyelemmel kísérése és vizsgálata. A fenyegető szereplők kihasználhatják ezeket a javítatlan sebezhetőségeket, hogy rosszindulatú kódot terjesszenek.

Végül, maga a forráskód is veszélybe kerülhet az illetéktelen hozzáférés és a manipuláció miatt. Rendszeres auditok és a forráskód-kezelés legjobb gyakorlatainak betartása nélkül a kódbázis integritása és biztonsága veszélybe kerülhet.

Hogyan lehet a Secure egy CI/CD pipeline-t létrehozni?

A CI/CD-folyamat során felmerülő kihívások leküzdéséhez a fejlesztőknek robusztus biztonsági intézkedéseket kell bevezetniük, többek között:

Melyek a CI/CD biztonsági legjobb gyakorlatok?

Bár a biztonsági intézkedések kritikus fontosságúak, a fejlesztőknek az SDLC során folyamatos gyakorlatokat kell alkalmazniuk annak érdekében, hogy a CI/CD biztonsági intézkedéseket a lehető leghatékonyabban hajtsák végre.

Tartsa naprakészen a függőségeket, hogy csökkentse a sebezhetőségek kockázatát. Használjon olyan eszközöket, mint a Dependabot és a Renovate a függőségi frissítések automatizálására.

A CI/CD csővezeték rendszeres biztonsági ellenőrzésének elvégzése a potenciális kockázatok azonosítása és kezelése érdekében. A biztonsági auditok segítenek a megfelelés fenntartásában és a biztonsági intézkedések hatékonyságának biztosításában.

Hol a legkritikusabb a CI/CD biztonság?

A CI/CD biztonsági csővezetékek esetében mely folyamatok és csapatok érintettek leginkább? Ennek a szempontnak a megértése kritikus fontosságú annak biztosításához, hogy a biztonsági fejlesztések és erőforrások a megfelelő csapatokhoz kerüljenek.

A biztonsági gyakorlatok beépítése a DevOps folyamatba biztosítja a biztonságos fejlesztési életciklust. A DevSecOps a CI/CD-csatorna minden szakaszában hangsúlyozza a biztonság fontosságát.

A szoftverellátási lánc védelme a sebezhetőségektől és fenyegetésektől magában foglalja a harmadik féltől való függőségek ellenőrzését és a teljes ellátási lánc biztonsági ellenőrzésének végrehajtását.

Védje projektjét CI/CD biztonsággal

A CI/CD-csatornák biztonságának garantálása elengedhetetlen a szoftver integritásának védelme, a jogosulatlan hozzáférés megakadályozása, valamint a szoftverfejlesztéssel és -telepítéssel kapcsolatos kockázatok mérséklése érdekében. Átfogó, többrétegű CI/CD biztonsági gyakorlatok bevezetésével és biztonságos CI/CD eszközök használatával a szervezetek megvédhetik CI/CD folyamataikat és biztonságos szoftvert szállíthatnak. A hatékony CI/CD biztonsági intézkedések növelik a szoftver megbízhatóságát és megbízhatóságát, biztosítva, hogy az megfeleljen mind a funkcionális, mind a biztonsági követelményeknek.

Ismerje meg, hogy az OPSWAT MetaDefender Software Supply Chain hogyan biztosítja a teljes ellátási láncot, átfogó védelmet nyújtva projektje számára.

GYIK

Mi a CI/CD biztonság?

A CI/CD biztonság a biztonsági gyakorlatok és intézkedések elterjedése a folyamatos integrációs és folyamatos szállítási (CI/CD) csővezetékben. A szoftverfejlesztés során alkalmazott automatizált folyamatok védelmére összpontosít, hogy biztosítsa a kódváltozások integritását, biztonságát és megbízhatóságát a fejlesztéstől a telepítésig.

Mit tartalmaz egy CI/CD csővezeték?

A CI/CD csővezeték az új kód integrálását és telepítését fedezi a meglévő kódbázisba, ami lehet hozzáadott funkciók, életminőség-javítások, vagy biztonsági és hibajavítások. A legtöbb szervezet számára egy robusztus CI/CD csővezeték magában foglalja a fejlesztési, integrációs, tesztelési és telepítési szakaszokat.

Miért vannak veszélyben a CI/CD-pipelinek?

A megfelelő biztonsági intézkedések nélküli, áramvonalas CI/CD-csatorna hiányosságokat hagy, amelyeket a fenyegető szereplők kihasználhatnak. A gyakori kockázatok közé tartozik a jogosulatlan hozzáférés, a nem megfelelő titokkezelés, a rosszindulatú kód befecskendezése, a sebezhető kód és a nem biztonságos konfiguráció. Ezek a gyengeségek veszélyeztethetik a szoftvert, és érzékeny adatokat tehetnek közzé.

Melyek a leggyakoribb CI/CD biztonsági kockázatok?

- Jogosulatlan hozzáférés: A CI/CD csővezetékhez hozzáférő támadók kódot juttathatnak be vagy információkat lophatnak el.

Nem megfelelő titokkezelés: Az API vagy jelszavak nem megfelelő kezelése is okozhat jogsértéseket.

Rosszindulatú kód: A fenyegető szereplők vagy függőségek által bejuttatott kód veszélyeztetheti az alkalmazásokat.

Sebezhető kód: A javítatlan vagy hibás kód megnyitja az ajtót a kihasználás előtt.

Bizonytalan konfiguráció: A rosszul konfigurált környezetek adatszivárgáshoz vagy az ellenőrzés elvesztéséhez vezethetnek.

Mi az OWASP Top 10 és miért fontos?

Az OWASP Top 10 egy rendszeresen frissített lista a leggyakoribb webes alkalmazások biztonsági kockázatairól. Olyan problémákat tartalmaz, mint a biztonsági félrekonfigurálás, a sérült hozzáférés-szabályozás, a befecskendezés, a kriptográfiai hibák és a nem biztonságos tervezés. A lista iparági viszonyítási alapként szolgál a biztonsági problémák azonosításához és kezeléséhez.

Milyen biztonsági kihívásokkal szembesülnek a fejlesztők a CI/CD során?

A fejlesztők gyakran küzdenek azzal, hogy nem látják át a titkokat, a függőségeken keresztül behozott rosszindulatú kódot és a javítatlan sebezhetőségeket. A forráskódhoz való jogosulatlan hozzáférés és a titkok nem megfelelő kezelése növeli a kockázatokat. Ezek a kihívások hangsúlyozzák a következetes biztonsági felügyelet és a biztonságos fejlesztési gyakorlatok szükségességét.

Hogyan biztosíthatja a CI/CD csővezetéket?

- Titkok kezelése: Titkosított páncéltermek használata a hitelesítő adatok tárolására.

Automatizált biztonsági tesztek: Integrálja a sebezhetőségek korai észleléséhez szükséges eszközöket.

Forráskód biztonsága: Kódellenőrzés és hozzáférés-szabályozás.

A legkisebb kiváltság elve: Csak a szükségesre korlátozza a hozzáférést.

Környezetbiztonság: A fejlesztési és a termelési környezetek elkülönítése megfelelő ellenőrzésekkel.

Melyek a legjobb gyakorlatok a CI/CD biztonságához?

- Rendszeresen frissítse a harmadik féltől származó függőségeket.

A CI/CD csővezeték biztonsági ellenőrzésének elvégzése.

A csővezetéket naplózási és riasztási rendszerek segítségével figyelje a fenyegetések szempontjából.

Hol a legkritikusabb a CI/CD biztonság?

A CI/CD biztonsága alapvető fontosságú az olyan területeken, mint:

DevSecOps

Alkalmazásbiztonsági tesztelés

Container Biztonság

Infrastruktúra mint kód (IaC)

Megfelelés és irányítás

Ellátási lánc biztonság

Patch Management

Incidensre adott válasz

Mikroszolgáltatások biztonsága

Miért fontos a CI/CD-pipeline-ok biztosítása?

A CI/CD-csatornák biztosítása kritikus fontosságú a szoftver integritásának védelme, a jogosulatlan hozzáférés megakadályozása és a kockázatok csökkentése érdekében a szoftverfejlesztés teljes életciklusa során. A robusztus CI/CD-biztonság segít a biztonságos, megbízható és szabályos szoftverkiszállítás biztosításában.