A MeitY (az Elektronikai és Informatikai Minisztérium) alá tartozó CERT-In (Indian Computer Emergency Response Team) a 2008-as informatikai törvénymódosító törvény szerinti kijelölése óta folyamatosan bővíti a kiberbiztonsággal foglalkozó nemzeti hatóság szerepét.

2024-ben a CERT-In kiadta az első, kifejezetten a SBOM-raSoftware Bill of Materials) vonatkozó iránymutatását, amely meghatározza a minimális elemeket, formátumokat és végrehajtási követelményeket.

Alig egy évvel később, 2025 júliusában a 2.0 verzió jelentősen kibővítette a hatályát, kiterjesztve azt a SBOM, QBOM, CBOM, AIBOM és HBOM területére, tovább erősítve a biztonságos szoftverellátási láncok mint alapvető nemzeti ellenálló képességi stratégia megteremtését.

A CIO-k és CISO-k számára ezek az iránymutatások működési, pénzügyi és szabályozási következményekkel járnak. A szervezeteknek készen kell állniuk arra, hogy auditálható SBOM-gyakorlatokat mutassanak be, a szállítók és partnerek megfelelési követelményekhez igazodjanak, és automatizálást alkalmazzanak az SBOM-ok méretarányos kezeléséhez.

Ez a cikk lépésről lépésre bemutatja a CERT-In SBOM-irányelveknek való megfelelés eléréséhez szükséges ütemtervet, amely kiterjed az indiai vállalatok és az Indiában működő globális szervezetek alkalmazási körére, műszaki szabványaira, a szállítók kiválasztására és a legjobb gyakorlatokra.

- CERT-In SBOM iránymutatások: Hatály, alkalmazhatóság és kulcsfontosságú követelmények

- Hogyan segít OPSWAT SBOM a CERT-In követelmények teljesítésében?

- A Software összehangolása a CERT-In SBOM-megfelelőséggel

- A CERT-In keretében elfogadott SBOM-formátumok és műszaki szabványok

- Hogyan értékeljük és válasszuk ki a SBOM-megfelelőségi szolgáltatókat?

- Legjobb gyakorlatok a zökkenőmentes SBOM implementációhoz

- Automatizálás, megfelelés és védelem: Az OPSWAT megközelítése az SBOM-menedzsmentben

- MetaDefender Software Supply Chain™

- GYIK

- Ágazatspecifikus megfontolások: Pénzügyi intézmények, Supply Chain és létfontosságú infrastruktúra

- Mi a következő lépés? A Cert-In SBOM iránymutatásokra való felkészülés alapvető fontosságú

CERT-In SBOM iránymutatások: Hatály, alkalmazhatóság és kulcsfontosságú követelmények

Mi a CERT-In és miért adott ki SBOM-iránymutatásokat?

A CERT-In India nemzeti kiberbiztonsági ügynöksége. SBOM-irányelveinek célja az ellátási lánc biztonságának megerősítése, a szoftverkomponensek átláthatóságának javítása, valamint a sebezhetőségekre adott gyorsabb és szabványosított válaszok biztosítása.

Mi a CERT-In és miért adott ki SBOM-iránymutatásokat?

A megfelelés a kormányzati, közszféra, az alapvető szolgáltatások és a szoftver exportőrökre, valamint a fejlesztőkre, integrátorokra és viszonteladókra vonatkozik a szoftverek teljes életciklusa során.

A CERT-In iránymutatások szerinti SBOM Core elemei

Az iránymutatások szerint a SBOM-oknak olyan adatokat kell tartalmazniuk, mint például:

- Komponens neve, verziója, beszállítója és licence

- Függőségek és eredet

- Sebezhetőségek és javítások állapota

- Élettartam végi dátumok, felhasználási korlátozások és kritikusság

- Egyedi azonosítók, ellenőrző összegek és szerzői információk

Ezen minimális elemek megkövetelésével a CERT-In biztosítja, hogy a SBOM-ok bevethetőek, gépileg olvashatóak és auditálhatóak legyenek.

Hogyan segít OPSWAT SBOM a CERT-In követelmények teljesítésében?

OPSWAT SBOM segít a CERT-In SBOM adatmezők automatizálásában és összegyűjtésében, hogy átláthatóságot és átláthatóságot biztosítson a főbb területeken, a szoftverkomponensek részletei, az átláthatóság és a kockázatok, valamint a licencelés és a használat tekintetében.

Software részletei

- Komponens neve: A szoftverkomponens vagy könyvtár neve.

- Komponens verzió: A komponens verziószáma vagy azonosítója.

- Alkatrész-beszállító: A komponenst biztosító szervezet (gyártó, harmadik fél vagy nyílt forráskódú).

- Komponensek eredete: A komponens forrása (szabadalmaztatott, nyílt forráskódú vagy harmadik féltől származó).

- Egyedi azonosító: Egyedi kód az alkatrész verziók és tulajdonosi körök közötti nyomon követésére.

- A SBOM-adatok szerzője: A SBOM-bejegyzés létrehozásáért felelős személy.

- Időbélyegző: A SBOM-bejegyzés rögzítésének dátuma és időpontja.

Software átláthatóság és kockázatok

- Komponensfüggőségek: Egyéb komponensek vagy könyvtárak, amelyekre ez a komponens támaszkodik.

- Sebezhető pontok: A komponenshez kapcsolódó ismert biztonsági problémák, súlyossággal és CVE-hivatkozásokkal.

- A javítás állapota: A sebezhetőségek frissítésének vagy javításának elérhetősége.

- Ellenőrző összegek vagy Hashes: Kriptográfiai értékek a fájl integritásának ellenőrzésére.

- Végrehajtható tulajdonság: Végrehajtható-e a komponens.

- Archívum ingatlan: A komponens archív fájlként van-e csomagolva.

- Megjelenés dátuma: A komponens első kiadásának dátuma.

Licencelés és használat

- Komponens licenc: A komponens használatára vonatkozó licenc típusa és feltételei.

- Felhasználási korlátozások: Az alkatrész használatára vonatkozó jogi vagy szabályozási korlátozások.

A Software összehangolása a CERT-In SBOM-megfelelőséggel

A CERT-In-megfelelőség elérése egy szakaszos út, amely a fejlesztési, biztonsági, üzemeltetési és megfelelőségi csapatok közötti koordinációt igényel. Minden érdekelt fél szerepet játszik az SBOM-ok létrehozásában, karbantartásában és megosztásában a szoftver életciklusának különböző pontjain.

Az alábbi táblázat, amely a CERT-In technikai iránymutatásainak tartalmát és példáit tartalmazza, szemlélteti, hogy az SBOM-felelősségek hogyan illeszkednek a közös szoftverkomponensekhez:

| Software | Példa | SBOM szint | SBOM Szerző | Miért? |

|---|---|---|---|---|

| Fő alkalmazás | Egy adatelemző alkalmazás | Alkalmazási szintű SBOM | A termékfejlesztő csapat által létrehozott | Az alkalmazással együtt az ügyfélnek vagy a szabályozó hatóságnak átadott teljes SBOM |

| Kulcsfontosságú Software [adatbázis, keretrendszer] | PostgreSQL | Felső szintű SBOM | Belső fejlesztés, ha a szállító nem biztosít SBOM-ot | Biztosítja a kritikus alkatrészek nyomon követhetőségét |

| Platform/közvetítő szoftver [pl. webszerver, futásidejű környezet] | Apache Tomcat Server | Szállítási SBOM | A platform/szolgáltató által biztosított | Közös használat a beszerzéskor; a szállító által biztosított komponensek integrálása |

| Harmadik féltől származó könyvtárak/SDK-k | Postfix & Twilio SDK | Tranzitív SBOM | Az upstream szolgáltató hozta létre, vagy belsőleg, ha nem áll rendelkezésre. | Fedezi a közvetett függőségeket és a külső szolgáltatásokat |

A szerepek és felelősségi körök meghatározásával a szervezetek áttérhetnek a megfelelés gyakorlati lépéseire. A szakaszos ütemterv segít az emberek, a folyamatok és a technológia érettségének kialakításában.

1. Készültségi felmérés és hiányelemzés elvégzése

A szoftverleltárral, a sebezhetőségek nyomon követésével és a gyártó által biztosított SBOM-okkal kapcsolatos jelenlegi gyakorlatok azonosítása. Ezek megfeleltetése a CERT-In által előírt adatmezőknek és formátumoknak.

2. Belső SBOM-politika és irányítási struktúra kialakítása

Határozza meg a fejlesztők, az IT-üzemeltetők, a beszerzési, a biztonsági és a megfelelőségi csapatok egyértelmű szerepét. Az irányítás biztosítja, hogy a SBOM-ok következetesen készüljenek, karbantartásra és megosztásra kerüljenek a vállalaton belül.

3. SBOM generáló eszközök kiválasztása és bevezetése

Az automatizálás kulcsfontosságú. Az eszközöknek:

- SBOM-ok generálása minden új kiadáshoz, javításhoz vagy frissítéshez

- Integráció a DevOps pipelines, forrás tárolókkal és konténer regiszterekkel

- CycloneDX és SPDX formátumban történő kimenet a szabályozási összehangoláshoz

4. A SBOM munkafolyamatok integrálása az SDLC-be és a beszerzésbe

A SBOM-generálás beágyazása minden SDLC-fázisba:

- Tervezési SBOM: tervezett alkatrészek

- Forrás SBOM: fejlesztési függőségek

- Build SBOM: fordítás közben

- Elemzett SBOM: építés utáni ellenőrzés

- Telepített SBOM: telepített környezet

- Futásidejű SBOM: aktív komponensek felügyelete

A beszerzési szerződéseknek minden beszállítótól kötelezővé kell tenniük a SBOM szállítását.

5. Folyamatos megfelelés és auditálhatóság fenntartása

Folyamatos SBOM-frissítések létrehozása, integráció a sebezhetőségi tanácsadókkal, mint például a VEX (Vulnerability Exploitability eXchange) és a CSAF, valamint biztonságos tárolás és megosztás biztosítása titkosítás, HTTPS és digitális aláírások révén.

Szeretné megtudni, hogyan használhatja ki a SBOM-ot a biztonsági stratégiájában?

A CERT-In keretében elfogadott SBOM-formátumok és műszaki szabványok

CycloneDX és SPDX: Az elfogadott szabványok

A CERT-In a CycloneDX-et és az SPDX-et ismeri el az SBOM automatizálás elsődleges gépi olvasható formátumaként.

- CycloneDX: Könnyűsúlyú, biztonságközpontú, sebezhetőség-kezelésre optimalizált rendszer

- SPDX: licencközpontú, széles körben elfogadott megfelelési dokumentáció

Hogyan értékeljük és válasszuk ki a CERT-In SBOM megfelelőségi szállítóit vagy megoldásait?

A megfelelő szállító vagy megoldás kiválasztása kritikus mind a megfelelés, mind a működési hatékonyság szempontjából.

A CERT-In SBOM megfelelőségi szállítók értékelésének fő kritériumai

- SPDX és CycloneDX támogatás

- Integráció a DevOps pipelines és CI/CD munkafolyamatokkal

- Több SBOM szint generálásának képessége (tervezés, építés, telepítés, futásidő)

- Ellenőrzésre alkalmas jelentéstétel és biztonságos megosztási mechanizmusok

A potenciális szállítóknak feltett kérdések a CERT-In összehangolásról

A megfelelő partnerek kiválasztása ugyanolyan fontos, mint a belső SBOM-folyamatok kialakítása. A CIO-knak és a beszerzési vezetőknek a CERT-In összehangolást az ajánlattételi felhívás és az átvilágítási ellenőrző listák részeként kell szerepeltetniük. A legfontosabb kérdések a következők:

- A CERT-In által jóváhagyott formátumban (SPDX, CycloneDX) is biztosít SBOM-okat?

- Milyen gyakran frissítik a SBOM-okat - csak kiadáskor vagy folyamatosan?

- Milyen automatizálási lehetőségeket kínál az SBOM létrehozásához, érvényesítéséhez és biztonságos megosztásához?

- Hogyan biztosítható a biztonságos SBOM-terjesztés (pl. titkosítás, RBAC, digitális aláírások)?

- Integrálódik a megoldás a DevOps pipelines, a sebezhetőségi adatbázisok és a CERT-In tanácsok közé?

- Hogyan támogatja a megfelelőségi ellenőrzéseket és a folyamatos szabályozási jelentéstételt?

Ezeknek a kérdéseknek az előzetes feltétele segít biztosítani, hogy a szállítók ne csak papíron feleljenek meg a követelményeknek, hanem képesek legyenek fenntartani a CERT-In fejlődő irányelveivel összhangban lévő SBOM-gyakorlatokat.

Ellenőrző lista a szállító kiválasztásához és beillesztéséhez

- Támogatja a CERT-In által előírt adatmezőket és formátumokat.

- Automatizálja a generálást, nyomon követést és frissítést

- Szerepalapú hozzáférés-szabályozást és biztonságos megosztást biztosít

- Bizonyított elfogadás a szabályozott iparágakban

Legjobb gyakorlatok a zökkenőmentes SBOM implementációhoz

Bevált stratégiák nagyvállalatok számára

- Alapvető munkafolyamatokkal kezdje, és idővel bővítse az érettséget

- A SBOM teljesítésének kötelezővé tétele minden közbeszerzési szerződésben

- A balra váltás megközelítés elfogadása a SBOM generálásnak az SDLC korai szakaszába történő integrálásával

- A személyzet oktatása az SBOM tudatosságáról és a szabályozási követelményekről

Gyakori hibák és azok elkerülése

Még a jó szándékú SBOM-kezdeményezések is kudarcot vallhatnak, ha a szervezetek felületesen közelítik meg őket. A CERT-In hangsúlyozza, hogy az SBOM-oknak pontosnak, átfogónak és folyamatosan frissítettnek kell lenniük. Íme néhány a leggyakoribb buktatók közül, és hogyan lehet elkerülni őket:

| Gyakori hiba | Magyarázat | Hogyan kerüljük el |

|---|---|---|

| Az SBOM statikus jelentésként való kezelése | Sok szervezet létrehoz egy SBOM-ot a kiadáskor, és soha nem frissíti azt. Így vakok maradnak a javítások, frissítések vagy új függőségek által bevezetett sebezhetőségekkel szemben. | Kezelje a SBOM-ot élő leltárként. Automatizálja a frissítéseket a CI/CD csővezetéken keresztül, hogy minden új build vagy kiadás frissítse az SBOM adatokat. |

| Tranzitív függőségek be nem vonása | A közvetett komponensek, például a más függőségek által behozott nyílt forráskódú könyvtárak figyelmen kívül hagyása veszélyes vakfoltokat hoz létre, amelyeket a támadók kihasználnak. | Használjon olyan automatizált SBOM-generáló eszközöket, amelyek rekurzív módon feltérképezik az összes közvetlen és tranzitív függőséget, így biztosítva a teljes lefedettséget a szoftverellátási láncban. |

| Automatizálás nélküli kézi létrehozásra támaszkodva | A kézi SBOM összeállítás időigényes, hibakényes és vállalati szinten fenntarthatatlan. Emellett növeli az inkonzisztens formátumok kockázatát. | Integrálja az automatizálást és a szabványosítást. Alkalmazzon olyan eszközöket, amelyek a CERT-In által jóváhagyott formátumokban, például SPDX és CycloneDX formátumban generálják a SBOM-okat, és kényszerítse ki a kiadás előtti validálást. |

E hibák elkerülése és az SBOM-gyakorlatok beépítése a mindennapi fejlesztési munkafolyamatokba révén a szervezetek stratégiai előnnyé tehetik a megfelelőséget, csökkentve a kockázatot, miközben megfelelnek a CERT-In követelményeinek.

Felkészülés az ellenőrzésekre

Teljes SBOM-tárházak fenntartása, irányítási gyakorlatok dokumentálása és összehangolása a CERT-In ellenőrzési sablonokkal.

Jövőbiztosítás a szabályozási változások ellen

A CERT-In útiterve már most is utal a BOM szélesebb körű követelményeire (hardver, AI és felhő). Azok a vállalatok lesznek a legjobb helyzetben az alkalmazkodáshoz, amelyek skálázható, rugalmas eszközöket alkalmaznak.

Automatizálás, megfelelés és védelem: Az OPSWAT megközelítése az SBOM-menedzsmentben

OPSWAT SBOM

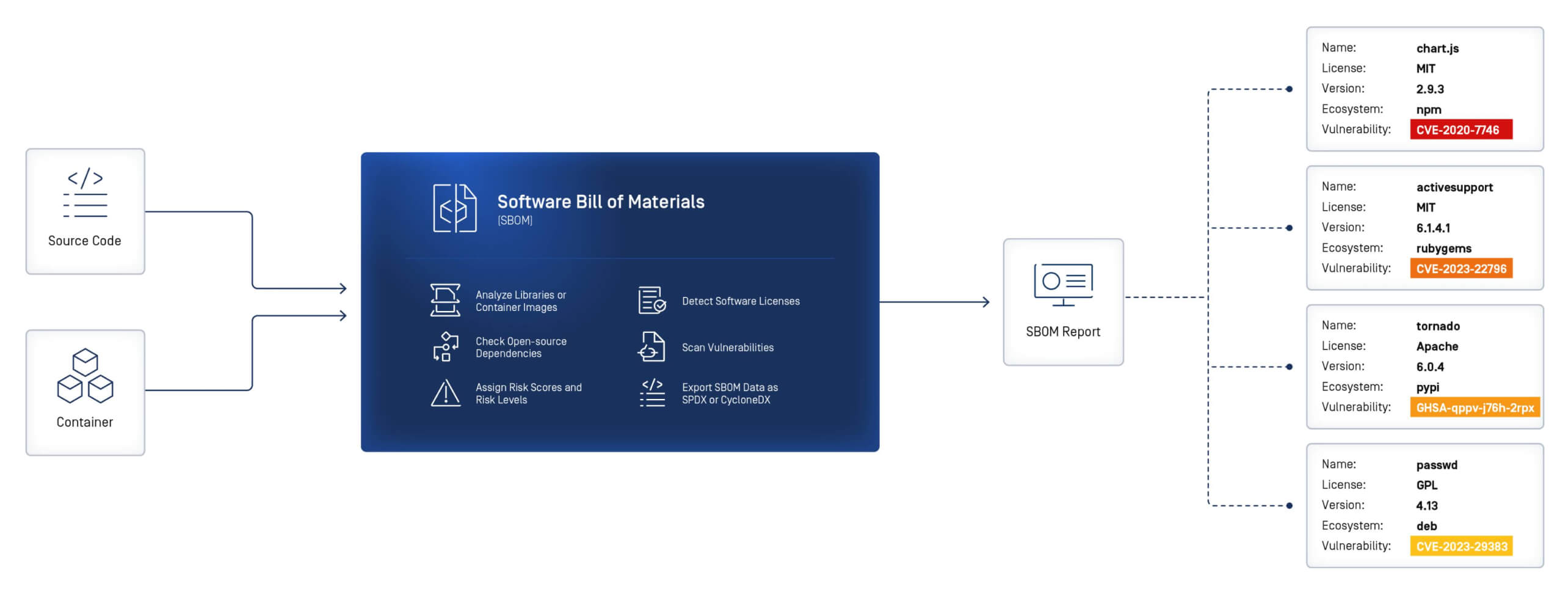

OPSWAT SBOM a forráskódban és a konténerekben található szoftverkomponensek pontos leltárával segíti a fejlesztőket. Maradjon a támadók előtt, fedezze fel a fenyegetéseket és észlelje a sebezhetőségeket anélkül, hogy ez befolyásolná a fejlesztési sebességet.

SBOM a Software és -termékek számára

Lehetővé teszi a szoftverfejlesztő csapatok számára, hogy azonosítsák, rangsorolják és kezeljék a nyílt forráskódú függőségek biztonsági sebezhetőségeit és a licencelési problémákat.

SBOM a Software és -termékek számára

Lehetővé teszi a szoftverfejlesztő csapatok számára, hogy azonosítsák, rangsorolják és kezeljék a nyílt forráskódú függőségek biztonsági sebezhetőségeit és a licencelési problémákat.

SBOM Container

A konténerképek elemzése és SBOM generálása a csomag neve, a verzióinformáció és a potenciális sebezhetőségek tekintetében.

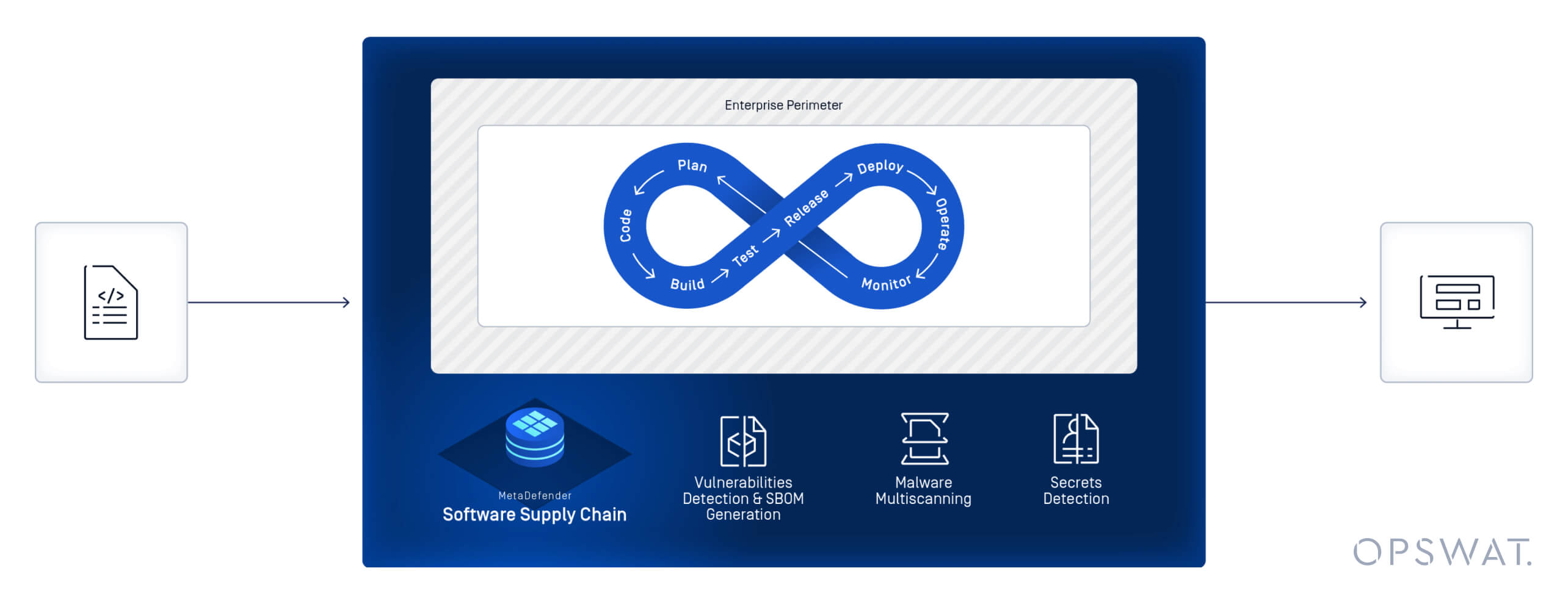

MetaDefender Software Supply Chain™

Lépjen túl az SBOM-megfelelőségen, és foglalkozzon a fejlett, fejlődő szoftverellátási láncot érő támadásokkal.

OPSWAT MetaDefender Software Supply Chain kibővített átláthatóságot és szilárd védelmet biztosít az ellátási lánc kockázatai ellen. A zéró bizalomra épülő fenyegetésfelismerő és -megelőző technológiáinkkal a szoftverfejlesztési életciklusa (SDLC) védve van a rosszindulatú programoktól és a sebezhetőségektől, erősítve az alkalmazásbiztonságot és a megfelelőség betartását.

Rosszindulatú programok felderítése a kódban

A több mint 30 vírusirtó motor kombinációja növeli a felismerési arányt, és hatékonyan megakadályozza, hogy a rosszindulatú programok megfertőzzék a munkaállomásokat, a konténereket vagy a forráskódot.

Keményen kódolt titkok azonosítása

A Proactive DLPTM azonosítja a forráskódban hagyott hitelesítő adatokat, például jelszavakat, titkokat, tokeneket, API vagy más érzékeny információkat.

Secure konténerek az Supply Chain elleni támadások ellen

A konténerkép minden rétege alatt létező rosszindulatú szoftverek, sebezhetőségek és egyéb potenciális kockázatok felmérése és értékelése.

Integrációk egyszerűen

Akár forráskód-tárakat, konténer-nyilvántartásokat, bináris szolgáltatásokat vagy az eszközök kombinációját használja a csapata, MetaDefender Software Supply Chain natív integrációkat biztosít a népszerű platformokkal a biztonság érdekében az SDLC teljes időtartama alatt.

GYIK

Milyen szankciókat kell alkalmazni a CERT-In SBOM iránymutatásoknak való meg nem felelés esetén?

Szabályozási ellenőrzések és a kormányzati és alapvető szolgáltatásokkal kötött szerződések esetleges korlátozása. A CERT-In SBOM-irányelveknek való meg nem felelés kiszolgáltatottá teheti a szervezeteket az adatvédelmi incidenseknek, ami jelentős bírságokat vonhat maga után.

Milyen gyakran kell frissíteni a SBOM-okat?

Minden új kiadás, frissítés, javítás vagy gyártóváltás esetén.

Be lehet-e vonni nyílt forráskódú és harmadik féltől származó komponenseket?

Igen. Az összes függőség - közvetlen és tranzitív - teljes átláthatósága kötelező.

A kisebb vállalkozások mentesülnek?

A szabályozott ágazatokon kívüli induló vállalkozásoknak korlátozott könnyítésekre van lehetőségük, de az elfogadás erősen ajánlott.

Hogyan igazodik a CERT-In a globális szabványokhoz?

India megközelítése olyan nemzetközi keretrendszereket tükröz, mint a NIST és az EU Cyber Resilience Act, biztosítva a határokon átnyúló kompatibilitást.

Hogyan kell kezelni a sebezhetőségek nyilvánosságra hozatalát?

VEX és CSAF tanácsadásokon keresztül , a CERT-In riasztásokkal és a belső SBOM rendszerekkel integrálva.

Milyen szerepet játszik az automatizálás?

Az automatizálás lehetővé teszi a folyamatos megfelelést, csökkenti az emberi hibák számát, és biztosítja a hibrid IT-környezetek skálázhatóságát.

Ágazatspecifikus megfontolások: Pénzügyi intézmények, Supply Chain és létfontosságú infrastruktúra

Pénzügyi ágazat

A bankoknak és az NBFC-knek össze kell hangolniuk a SBOM-gyakorlatokat az RBI kiberbiztonsági megbízásaival, az érzékeny adatok kezelésére vonatkozó szigorúbb ellenőrzési követelményekkel.

Supply Chain

A szállítóknak a szerződések részeként kell átadniuk a SBOM-okat. A szervezeteknek az átláthatóság és a kockázatkezelés érdekében belső és külső SBOM-leltárakat kell vezetniük.

Kritikus infrastruktúra

Az olyan ágazatok, mint a távközlés, a védelem és az energia, szabályozási átfedésekkel szembesülnek. Az SBOM-gyakorlatoknak integrálódniuk kell a rendszer rugalmasságát és a nemzetbiztonságot szolgáló szélesebb keretekbe.

Mi a következő lépés? A Cert-In SBOM iránymutatásokra való felkészülés alapvető fontosságú

A CERT-In SBOM iránymutatásai fordulópontot jelentenek az indiai vállalkozások számára. Az SBOM-okra való szűk körű összpontosítás kezdete mára a szoftverellátási lánc átláthatóságának és kockázatkezelésének átfogó keretrendszerévé bővült.

OPSWAT SBOM technológiája túlmutat a megfelelőségen, az ellátási lánc átláthatóságát az SDLC teljes hosszában beágyazza, és többrétegű biztonságot integrál a kódtárolókba, konténer-nyilvántartásokba és DevOps-csatornákba.

Fedezze fel, hogy OPSWAT hogyan segíthet vállalkozásának egyszerűsíteni a CERT-In SBOM-megfelelőséget és biztosítani a szoftverellátási láncot.