Deep CDR™

Fájlregenerálás, amely védelmet nyújt a kitérő rosszindulatú szoftverek és a nulladik napi kihasználások ellen

A hagyományos vírusirtó megoldások nem veszik észre az ismeretlen fenyegetéseket. Deep CDR teljesen kiküszöböli őket. Minden egyes fájlt hatástalanítunk és újratermelünk, így biztosítva, hogy csak biztonságos, tiszta és használható tartalom jusson el a rendszerébe.

Fájlok feldolgozása milliszekundumban

Támogatja a beágyazott objektumokat

200+

fájltípusok fertőtlenítése

200+ Fájlkonvertálási lehetőségek

Rekurzívan szkenneli az archívumokat

Testreszabott biztonsági irányelvek

Miért fontos a Deep CDR

Elégtelen védelem

A mesterséges intelligencia és a heurisztikus alapú rosszindulatú programok elleni megoldások nem hatástalanítanak minden fájlalapú fenyegetést.

Észrevétlen fenyegetések

A nulladik napi fenyegetések, a célzott támadások és a kitérő rosszindulatú programok észrevétlenek maradhatnak a vírusirtó motorok által.

Kitérő malware taktikák

Az elkerülő rosszindulatú programok a felismerést úgy kerülik el, hogy tömörített, archivált vagy titkosított hasznos terheléseket juttatnak célba, például steganográfiával.

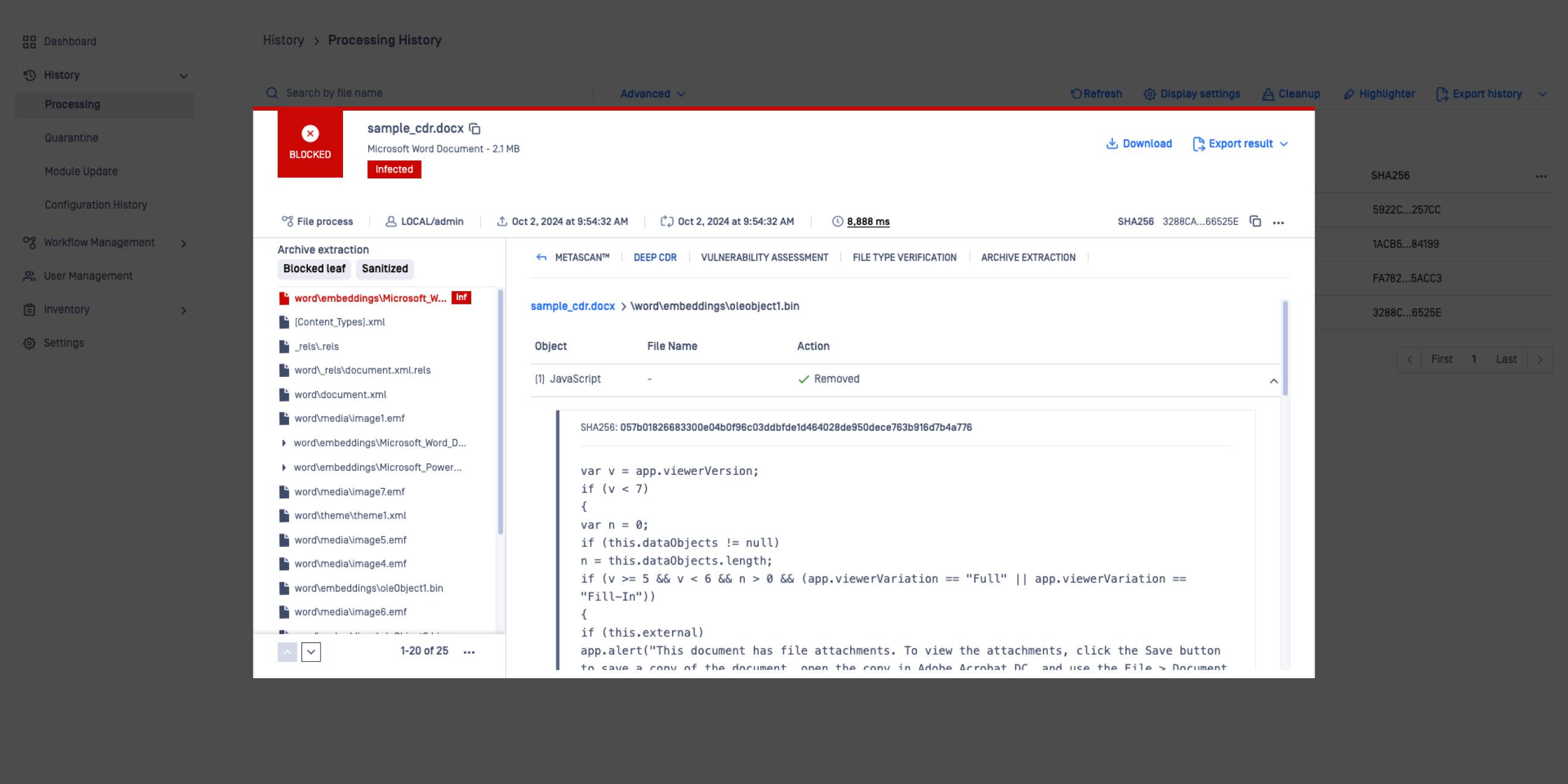

Makró és parancsfájl korlátozások

Az Office-dokumentumokban lévő makrók és a PDF-ekben lévő JavaScript egyenes tiltása nehezen érvényesíthető, és korlátozhatja a létfontosságú funkciókat.

Hiányos archívum szkennelés

A hagyományos CDR-megoldások nem képesek az archívumok és zip-fájlok rekurzív vizsgálatára.

Hogyan működik

Azáltal, hogy a Deep CDR nem csak a felderítésre, hanem a megelőzésre összpontosít, fokozza a rosszindulatú szoftverek elleni védelmet, és megvédi a szervezeteket a fájlalapú támadásoktól, beleértve a célzott fenyegetéseket is. Semlegesíti a hálózati forgalomban, e-mailben, feltöltésekben, letöltésekben és hordozható adathordozókon áthaladó fájlokban található potenciálisan káros objektumokat, mielőtt azok elérnék a hálózatot.

Core Előnyök

Átfogó

Védelem a házirenden kívüli vagy potenciálisan rosszindulatú kódok ellen, a makrókon túl az objektumok széles körének támogatásával.

Erőteljes

Elegendő ahhoz, hogy a potenciális fenyegetések eltávolításával legyőzzük az elhomályosítási technikákat, beleértve a steganográfiát is.

Megbízható

Fenyegetések eltávolítása összetett fájlok esetében, amely fenntartja a fájl használhatóságát

Rugalmas

A konfiguráció lehetővé teszi az aktív tartalmak, például makrók vagy URL-címek listázását, eltávolítását vagy vizsgálatát.

In-Depth

A kártevőprogram-elemzéshez szükséges szanált komponensek és törvényszéki adatok jelentése.

Hatékony

Elég ahhoz, hogy ezredmásodpercek alatt hatástalanítsa és új, használható fájlokat hozzon létre.

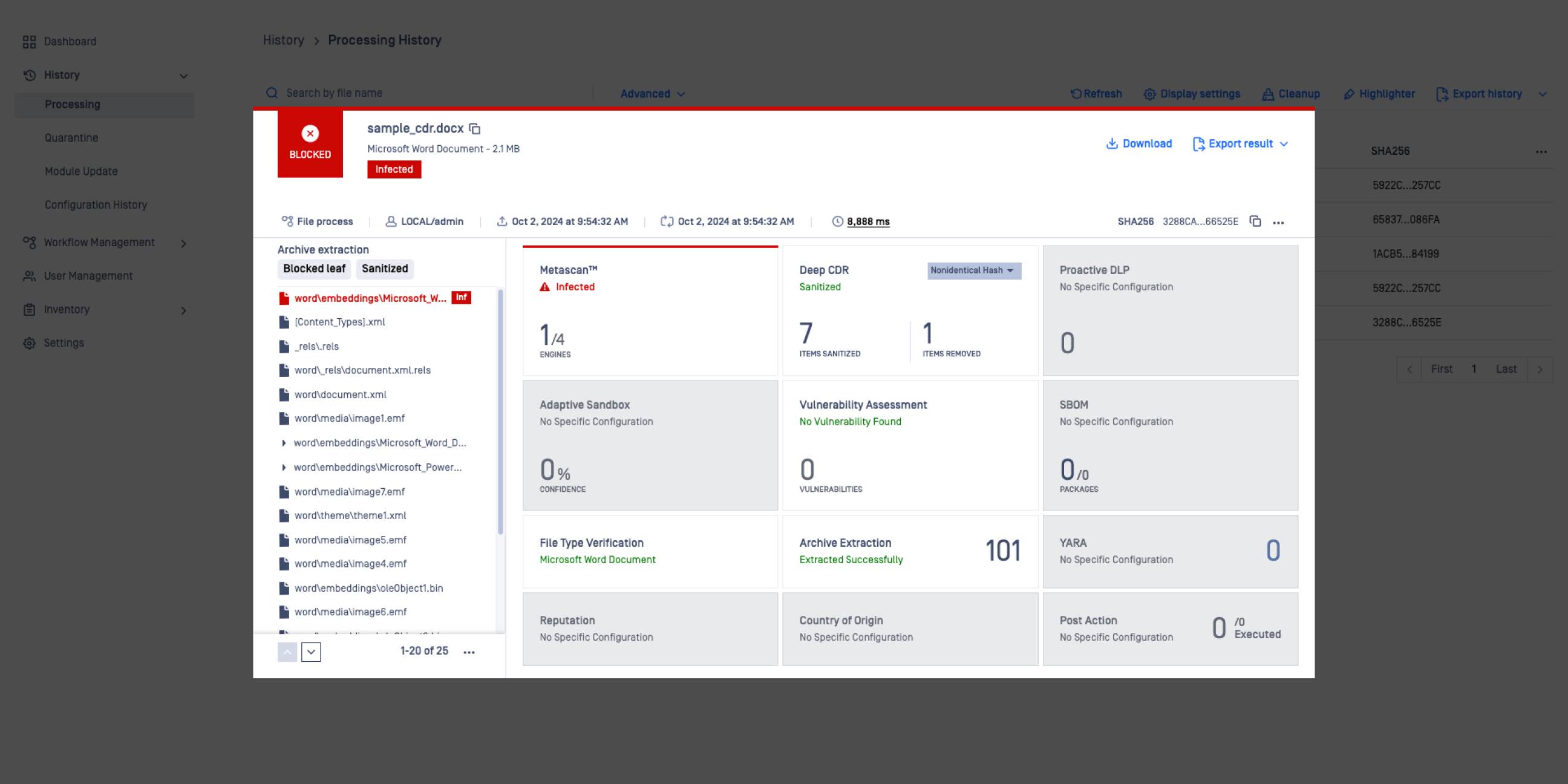

Nézze meg működés közben

A nulladik napi célzott támadások hatékony kiküszöbölése a felderítés helyett a megelőzésre támaszkodva

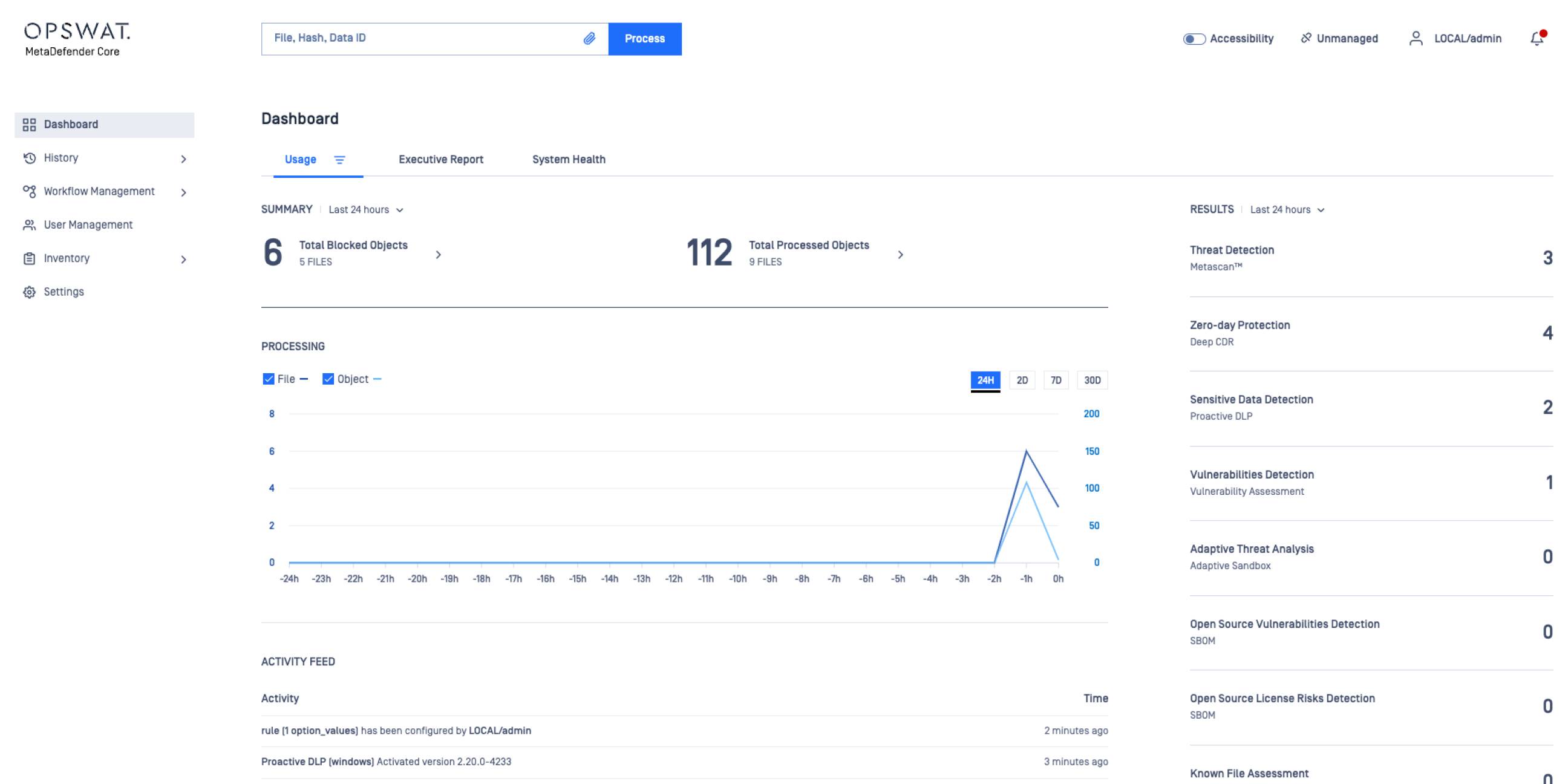

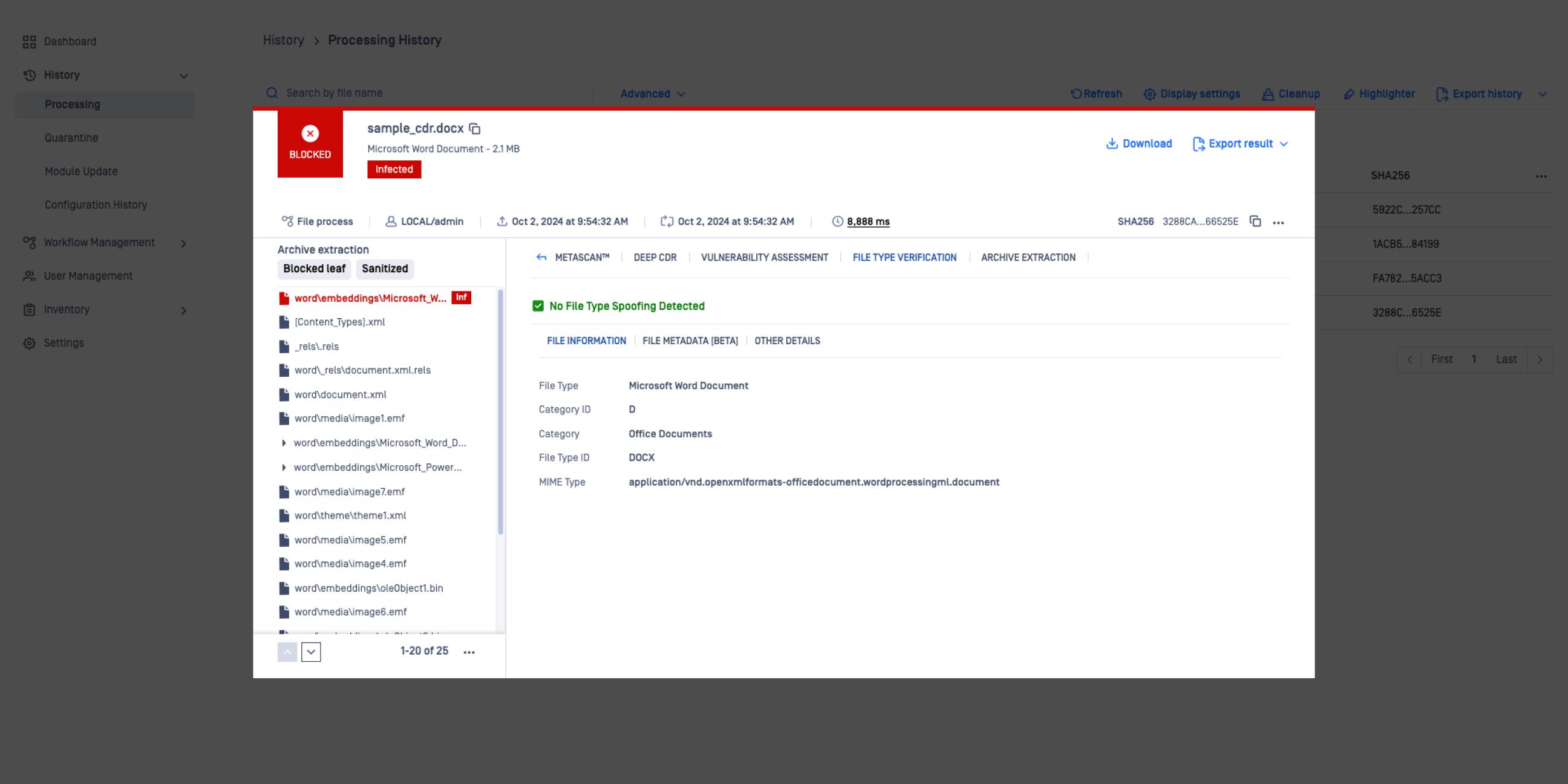

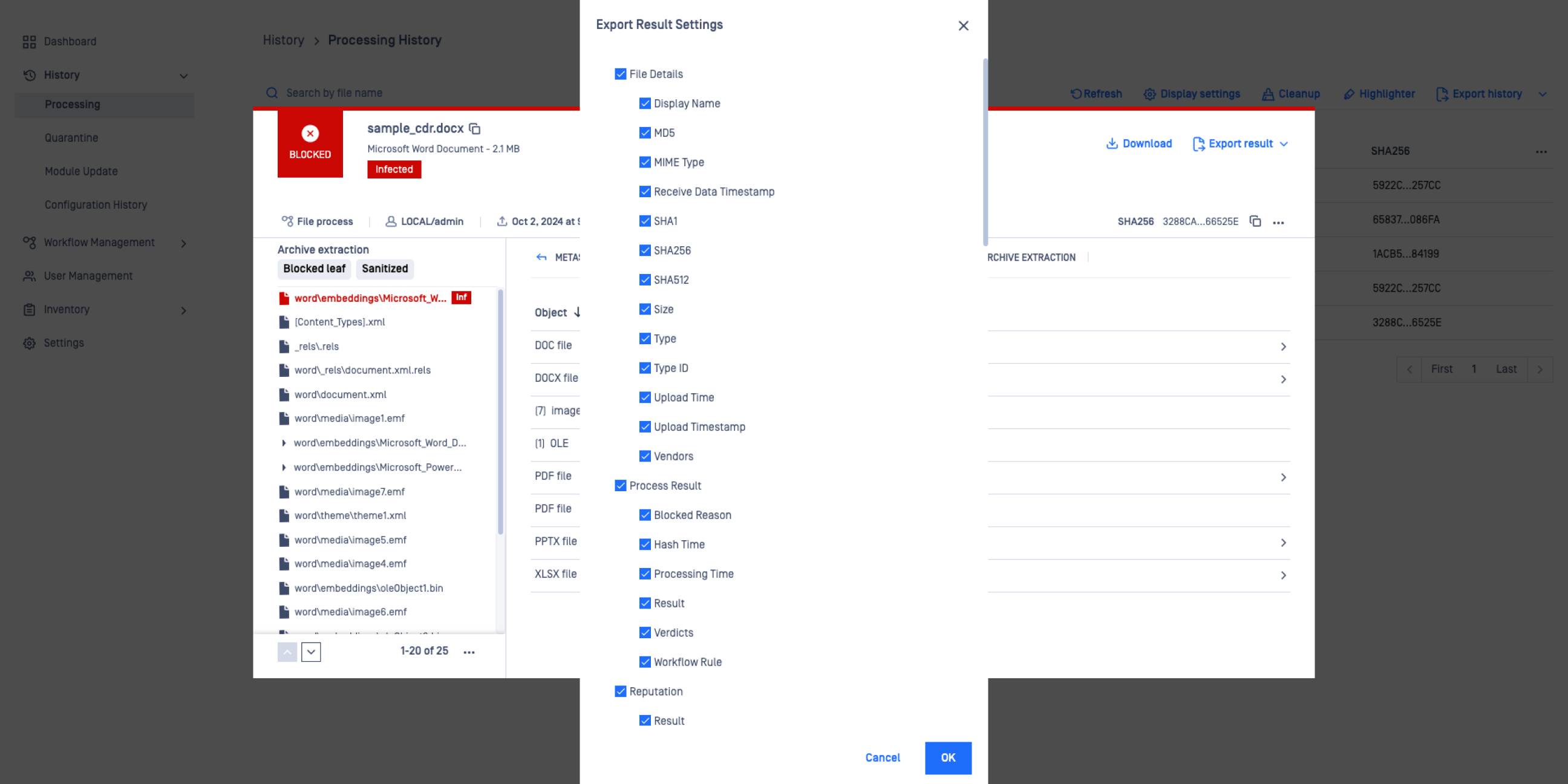

A valós idejű adatok javítják a láthatóságot és az ellenőrzést.

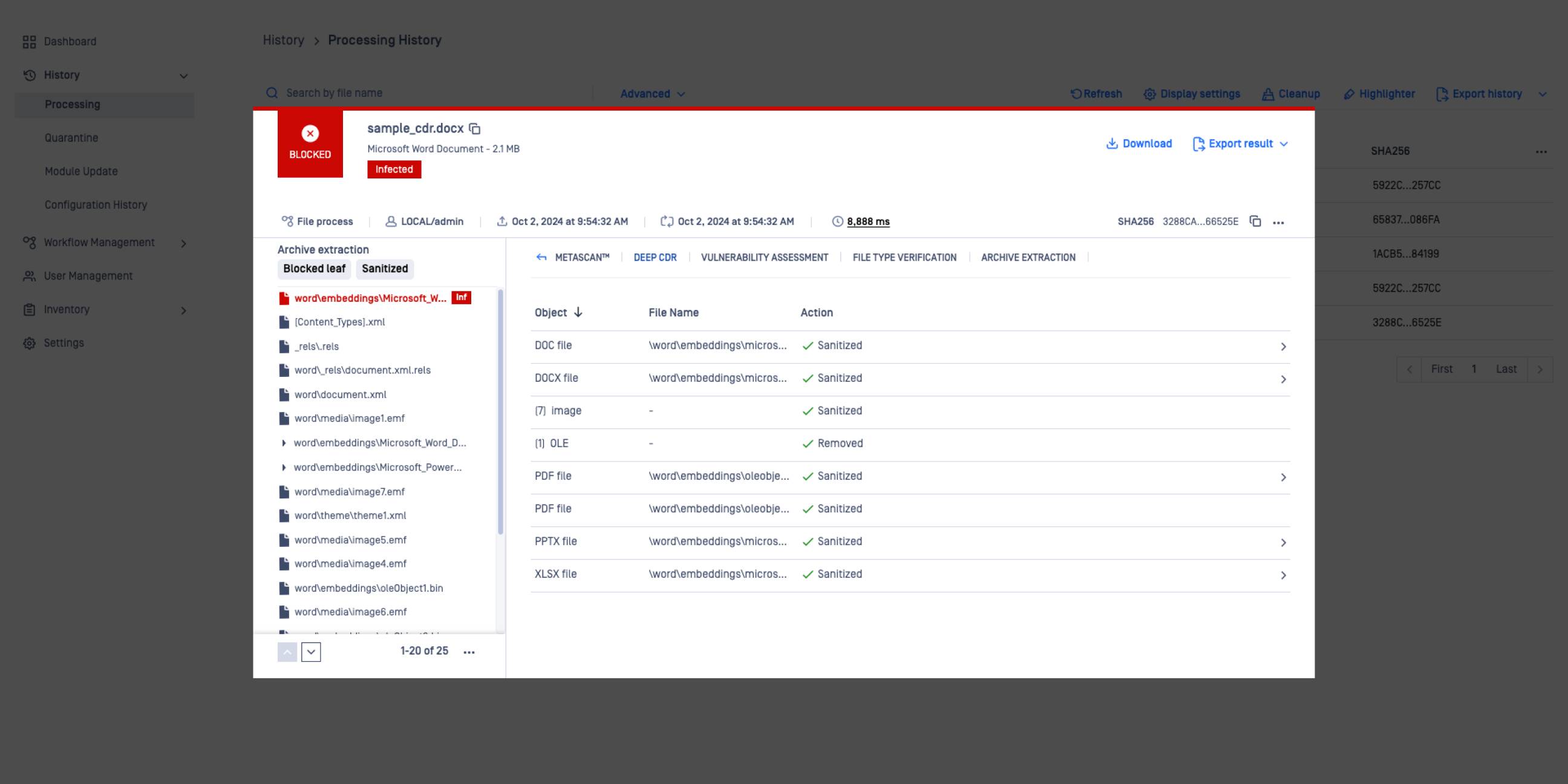

Az objektumlistázás javítja az áttekinthetőséget a szanált fájlban található összes feldolgozott objektummal kapcsolatban.

Testre szabhatja a potenciálisan veszélyes tárgyak kezelésének módját, hogy igazodjon az Ön konkrét céljaihoz.

Az objektumlistázás javítja az áttekinthetőséget a szanált fájlban található összes feldolgozott objektummal kapcsolatban.

Deep CDR technológia részletes törvényszéki információkat ad vissza a hatástalanított fájlokra vonatkozóan.

Fedezze fel a 200+ támogatott fájltípusokat

Tekintse meg az alábbi fájltípusokat, és kattintson a teljesítményadatok, a támogatott verziók és a mintafájlok megtekintéséhez.

Telepítési lehetőségek

Deep CDR Jelentések és diagnosztika

OPSWAT Deep CDR: Az első és egyetlen, amely 100%-os teljes pontossági értékelést kapott az SE Labs-től

100%-os értékelés a SecureIQ Lab tartalmi hatástalanítási és rekonstrukciós tesztjében

Deep CDR Teljesítménytesztelés

Tekintse meg a legnépszerűbb fájltípusok részletes feldolgozási sebességét a különböző operációs környezetekben.

Mély diagnosztikai adatok

Deep CDR törvényszéki betekintést nyújt a hatástalanított fájlokba, és a SOC elemzőinek összefoglaló adatokat és részletes JSON-válaszokat biztosít az alapos elemzéshez.

Az ügyfelek beszélnek Deep CDR