Bevezetés

2021 óta Latin-Amerikában nőtt a banki és pénzügyi szektorokat célzó HTML-csempészeti kibertámadások száma. A fenyegetés szereplői továbbra is ezt az elkerülési technikát használják nagyszabású rosszindulatú programok kampányaiban olyan trójaiak terjesztésére, mint a Mekotio, a / style, a Trickbot és a QakBot. Az obfuszkált HTML-csempészet észlelésének egyedi kihívásai állandó és mindent átható fenyegetési vektorrá teszik.

A HTML-csempészet különféle megtévesztési technikákat alkalmaz a rosszindulatú hasznos terhek eljuttatására az áldozatok végpontjaira. A fenyegetés szereplői gyakran álcázzák a rosszindulatú szkripteket az e-mail mellékletekben, vagy rosszindulatú programokkal fertőzött dokumentumokat osztanak meg. Az egyik különösen nehezen megfogható megközelítés a Base64 kódolás használata a rosszindulatú kódok elrejtésére a HTML tartalomban.

Ez a cikk részletezi a Base64 kódolást, mint a HTML-csempészett hasznos terhek elhomályosítására szolgáló technikát. Megvizsgáljuk a Base64 kódolású fenyegetések észlelésében rejlő nehézségeket, és azt, hogy a szervezetek hogyan valósíthatnak meg robusztus védelmet ezzel a taktikával szemben OPSWAT Fejlett fenyegetésmegelőzési megoldások.

A Base64 kódolás megtévesztése

A Base64 kódolás a bináris adatok szöveggé konvertálásának módszere, és széles körben használják számos törvényes célra, beleértve a fájlátvitelt és az e-mail mellékleteket. Ugyanakkor rosszindulatú célokra is kihasználható olyan technikákkal, mint a csempészett hasznos teher elhomályosítása, ahol a támadók rosszindulatú adatokat rejtenek látszólag ártalmatlan fájlokban.

Az összetett ködösítés helyett ez a megközelítés egy Base64 kódolású hasznos terhet ágyaz be közvetlenül egy HTML-címkébe, például: <img>

A rosszindulatú programok elkerülik a rosszindulatú bináris fájlokat kereső szűrőket azáltal, hogy a végrehajtható fájlokat jóindulatú szövegként kódolják. A célböngésző dekódolhatja a szkriptet, és összeállíthatja a hasznos adatokat a gazdagépen. A Base64 kódolás erőteljes támadásokat tesz lehetővé még közös képek használata esetén is.

- Az EXIF-adatokba szteganográfia segítségével rejtve.

- Pixelekbe ágyazva zajként.

- Hozzáfűzve egy képfájl végéhez.

A Base64 támadási folyamat

A kódolt fenyegetések észlelésének kihívásai

A hagyományos vírusvédelmi megoldások, amelyek nagymértékben támaszkodnak az aláírás-alapú észlelésre, rendszeresen figyelmen kívül hagyják a Base64 kódolás által elhomályosított új rosszindulatú programok változatait, és a pszichológiai manipulációs taktikákat gyakran sikeresen használják a Base64 kódolású hasznos terhek eljuttatására a gyanútlan végfelhasználókhoz.

Egy fejlettebb megtévesztés, mint például a szteganográfia elrejti a rosszindulatú programokat a jóindulatú képekben és médiafájlokban . A Base64 kódolás álcázhatja a rosszindulatú kódot az emberek számára észrevehetetlen zajként. Bár a Base64 kódolásnak legitim felhasználási módjai vannak az adatátvitelhez, fontos, hogy óvatos legyen a Base64 kódolású karakterláncokat tartalmazó képekkel, különösen, ha ismeretlen forrásból érkeznek.

A Base64 kódolású fenyegetések észlelését akadályozó egyéb kihívások a következők:

- A több fájlra osztott és helyileg újra összeállított hasznos teher kódolása.

- A statikus aláírási adatbázisokat megkerülő rosszindulatú programok átalakítása.

- Az aláírást megsértő felesleges szóközök vagy karakterek beszúrása.

- A szokatlan fájltípusok beillesztését ritkán ellenőrzik a hagyományos víruskereső programok.

- Az új variánsok gyors terjesztése az aláírások frissítése előtt.

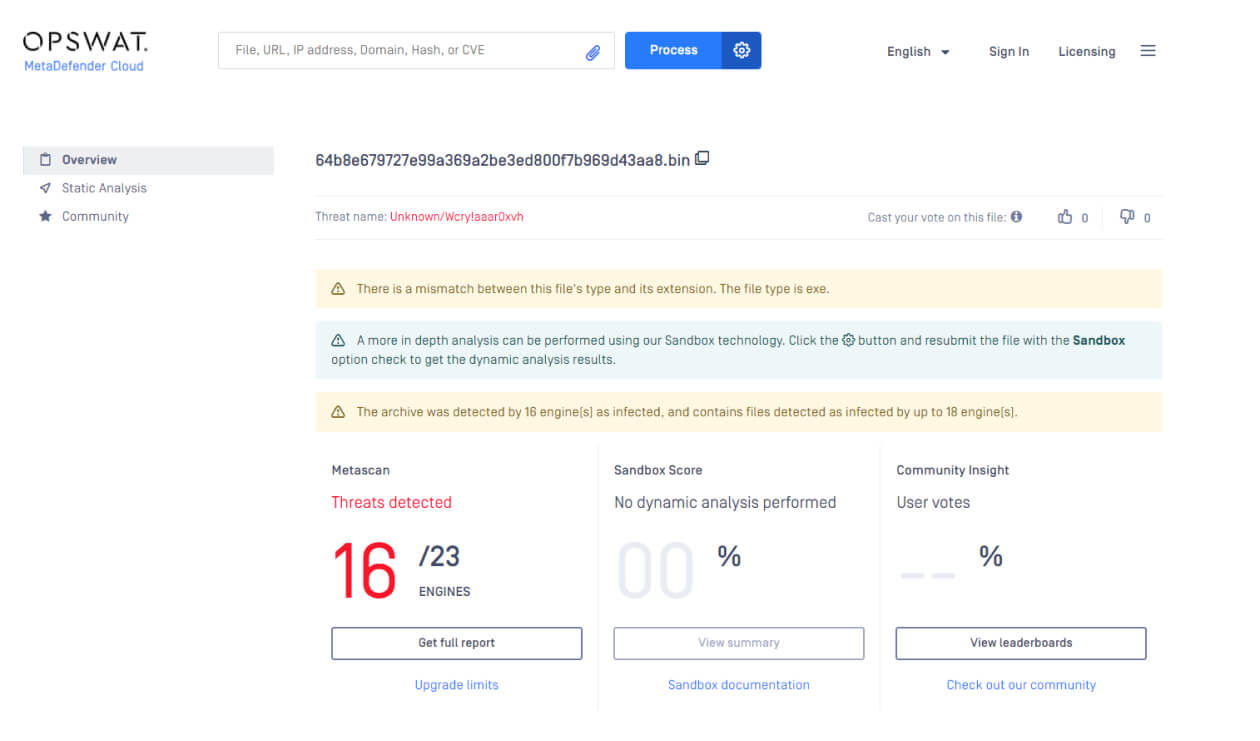

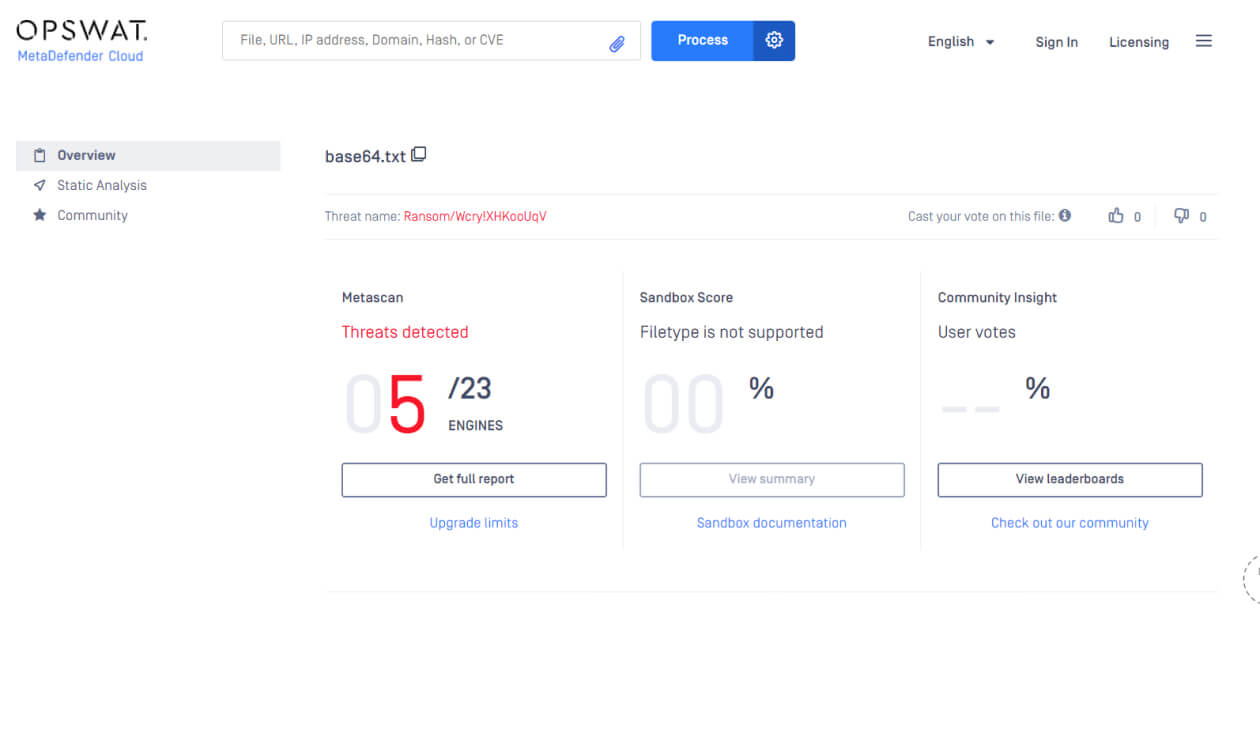

Fedezze fel a csempészett hasznos terheket OPSWAT MetaDefender Core

Míg az egyetlen víruskereső motor korlátozott hatékonysággal rendelkezik az újonnan megjelenő fenyegetésekkel szemben, több motor kombinálása jelentősen növelheti a rosszindulatú programok észlelési arányát. OPSWAT MetaDefender Core Több mint 30 kártevőirtó motort használ az ismert és nulladik napi rosszindulatú programok akár 99,2%-ának észleléséhez.

A statikus aláírás-adatbázisok javítása az új rosszindulatú programok észlelése érdekében jó kezdet, de még mindig lehetséges, hogy a csempészett hasznos terhek átcsúsznak a vírusirtó szoftvereken. A nulladik napi támadások megelőzése érdekében a vállalkozásoknak erős, többrétegű biztonságot nyújtó, mélyreható védelmi stratégiára van szükségük. Ez magában foglalja az olyan dinamikus védelmi technológiák használatát, mint a következők Multiscanning, Deep CDR (tartalom hatástalanítása és rekonstrukciója) és Adaptive Sandbox. Ezek a technológiák segíthetnek a rosszindulatú támadások korai felismerésében és blokkolásában (különösen azokban, amelyek HTML-t használnak linkek és mellékletek becsempészésére), valamint az érzékeny adatok védelmében.

Tekintse meg a minta eredményét itt: metadefender.opswat.com.

Proaktív észlelés Deep CDR és Adaptive Sandbox

Deep CDR megakadályozza a Base64 kódolási sémák végrehajtását azáltal, hogy dekonstruálja és regenerálja a potenciálisan rosszindulatú kódtól mentes, szanált fájlokat. Az olyan fájltípusok esetében, mint például a HTML-fájlokba ágyazott képek, a Deep CDR dekódolást, fenyegetések eltávolítását és rekonstrukciót végez, hogy a szanált képet biztonságosan visszaállítsa.

Deep CDR fenntartja a képhűséget a Base64 injektálási kísérletek szanálásakor. A felhasználók biztonságos, dekódolt képeket tekinthetnek meg, a potenciális fenyegetések zökkenőmentesen semlegesítve a háttérben. Ez robusztus védelmet biztosít a munkafolyamat megszakítása nélkül.

MetaDefender Sandbox egy emuláció-alapú kártevő-elemző technológia, amely fájlok ezreit vizsgálja át gyorsan rosszindulatú programok után kutatva, és egyidejűleg feltárja az obfuszkáció minden rétegét, hogy azonosítsa az értékes kompromisszumos mutatókat (IOC).

Az obfuszkációs technikákat, például a Base64 kódolású hasznos adatokat vagy a HTML-csempészetet kihasználó fájlok elemzésekor MetaDefender Sandbox alaposan megvizsgálja a fájlokat, kibontja a JavaScriptet, és emulálja a viselkedésüket, hogy szorosan figyelje a gyanús tevékenységeket. Ez az adaptív elemzési képesség lehetővé teszi MetaDefender Sandbox rosszindulatú műveletek, például Base64 kódolású rosszindulatú programok dekódolására és végrehajtására tett kísérletek, vagy HTML-tartalomba ágyazott rejtett parancsfájlok futtatása.

A kerületi védelmeken túl

A Base64 támadások által jelentett rejtett fenyegetés aláhúzza, hogy a vállalatoknak miért kell kiterjeszteniük védelmüket az ismeretlen külső források elleni védelmeken túlra. Fontos előre látni, hogy a rosszindulatú fájlok az erős hálózati biztonság ellenére megsérthetik a belső végpontokat. További védelmi rétegként elengedhetetlen a robusztus végpontvédelem. OPSWAT MetaDefender Elősegíti a proaktív fájlbiztonságot azáltal, hogy több kártevőirtó motorral vizsgálja a bejövő fájlokat. Ez segít azonosítani az elhomályosított nulladik napi fenyegetéseket, amelyek megkerülhetik a kerületi védelmet.

Az olyan kármentesítési technológiák, mint a Deep CDR , egy lépéssel tovább mennek: hatástalanítják, semlegesítik és rekonstruálják a potenciálisan rosszindulatú fájlokat, mielőtt azok veszélyeztetnék a végpontokat. Az ilyen átfogó fájlbiztonsági intézkedések bevezetése korlátozza a határait áthágó fenyegetések által okozott károkat, és csökkenti a határok biztonságára mint egyedüli védelmi vonalra való támaszkodást.

OPSWAT Lehetővé teszi a szervezetek számára, hogy többrétegű végpontbiztonságot helyezzenek üzembe, amely kritikus fontosságú védelmet nyújt a változó fenyegetések ellen a mai környezetben.