Egy bebörtönzött zsarnokkal, egy hajvágással és egy tetovált szolgával kezdődött. Legalábbis Hérodotosz így meséli.

A szteganográfia első példájaként szokás említeni, hogy egy üzenetet egy másik üzenetbe rejtve egy száműzött király, Histiaeus lázadást akart kirobbantani riválisa ellen. Megoldása az volt, hogy leborotválta és egy üzenetet tetováltatott egy szolgája fejére. Amikor a haj visszanőtt, a rejtett üzenet könnyen átjutott az ellenséges területen.

Histiaeus hajtotta végre az első sikeres steganográfiai támadást. Szem előtt elrejtett adatokat használt arra, hogy kárt okozzon az ellenségnek. Mindig is szerettem ezt a történetet. Bemutatja, hogy az adatok elrejtésének egy egyszerű módszere milyen katasztrofális következményekkel járhat - ebben az esetben egy pusztító lázadással.

A modern steganográfia-alapú támadások gyakran ártalmatlan képfájlokba rejtenek el rosszindulatú programokat, és ezzel létfontosságú láncszemet képeznek a fenyegető szereplő fertőzési láncában, hasonlóan ahhoz, ahogy Histiaeus rejtett üzenete volt az első láncszem a támadási láncban.

A steganográfiát arra is használják, hogy adatokat nyerjenek ki az áldozatok gépeiről. A támadónak például adatokat kell hazaküldenie, miután belépett a vállalati hálózatba. Ezt a célt a szteganográfián alapuló rosszindulatú programok érik el.

Mennyire nehéz elrejteni a rosszindulatú szoftvereket a képekben? Proof-of-conceptként jó móka lenne kipróbálni, és készíteni egy videót, amely bemutatja a steganográfiai képtámadás útját. Szerencsére nincs szükség fejbőr tetoválásra!

Mennyire könnyű képsteganográfiai kártevőt létrehozni?

Ezek a támadások kifinomultnak tűnhetnek, de a szoftverek segítségével az adatok képekbe való beágyazása fájdalommentes. Az olyan ingyenes és elérhető steganográfiai programok, mint az 1-2 Steganography, az OpenStego és a QuickStego könnyen elérhetőek és felhasználóbarátok.

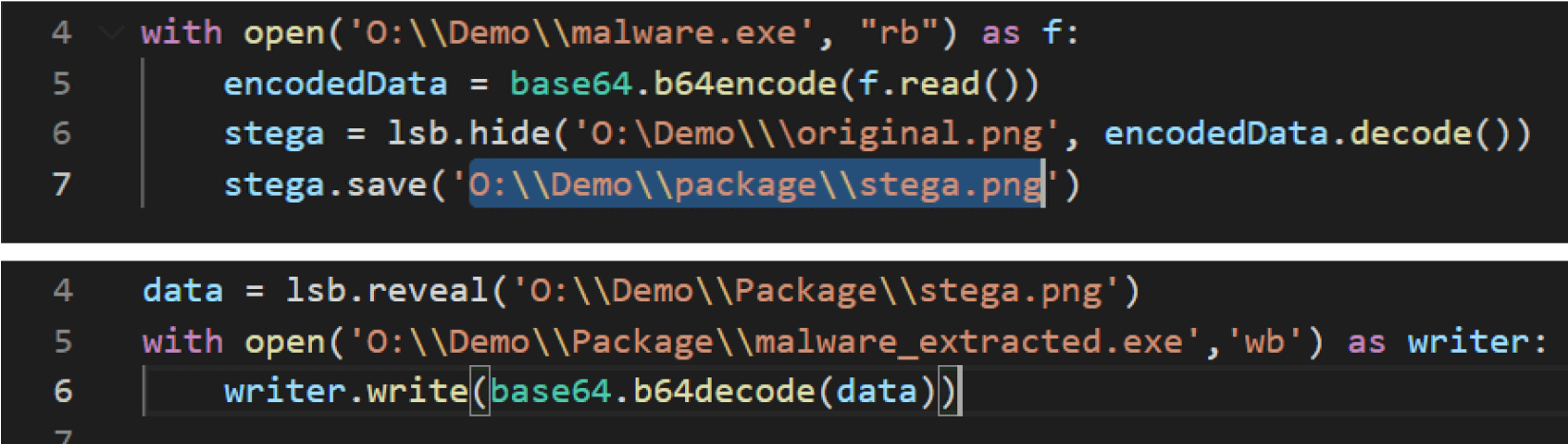

Ezekkel az eszközökkel néhány perc alatt, néhány sornyi kóddal rosszindulatú programokat lehet létrehozni és kinyerni. Az alábbiakban látható kód azt mutatja be, hogyan használtam a judyb Python könyvtárat a képek adatainak elrejtésére és feltárására.

Egy egyszerű Python-modullal Ön is képes információkat elrejteni a képekben, és elküldeni azokat bárhová, ahová csak akarja. A steganográfia szórakoztató. Használhatod arra, hogy titkos üzeneteket továbbíts a barátaidnak, de a támadók rosszindulatú programokat terjeszthetnek és megfertőzhetik a hálózatokat.

Miért hatékony?

A rosszindulatú szoftvereket könnyű elrejteni a képekben, de nehéz felismerni őket.

A támadók az adatokat bit/pixel szinten ágyazzák be, így a rosszindulatú hasznos terhet a legtöbb rosszindulatú szoftverek elleni eszközzel szinte lehetetlen felismerni. A kártékony képek könnyedén megkerülik a legtöbb valós idejű kártevő-ellenes észlelési módszert.

Hogyan előzhetjük meg a sztenográfiai támadásokat - Mély tartalom hatástalanítása és rekonstrukciója

Mivel a felderítésen alapuló módszerek hatástalanok, más módszerre van szükségünk a képekben elrejtett rosszindulatú kódok felderítésére.

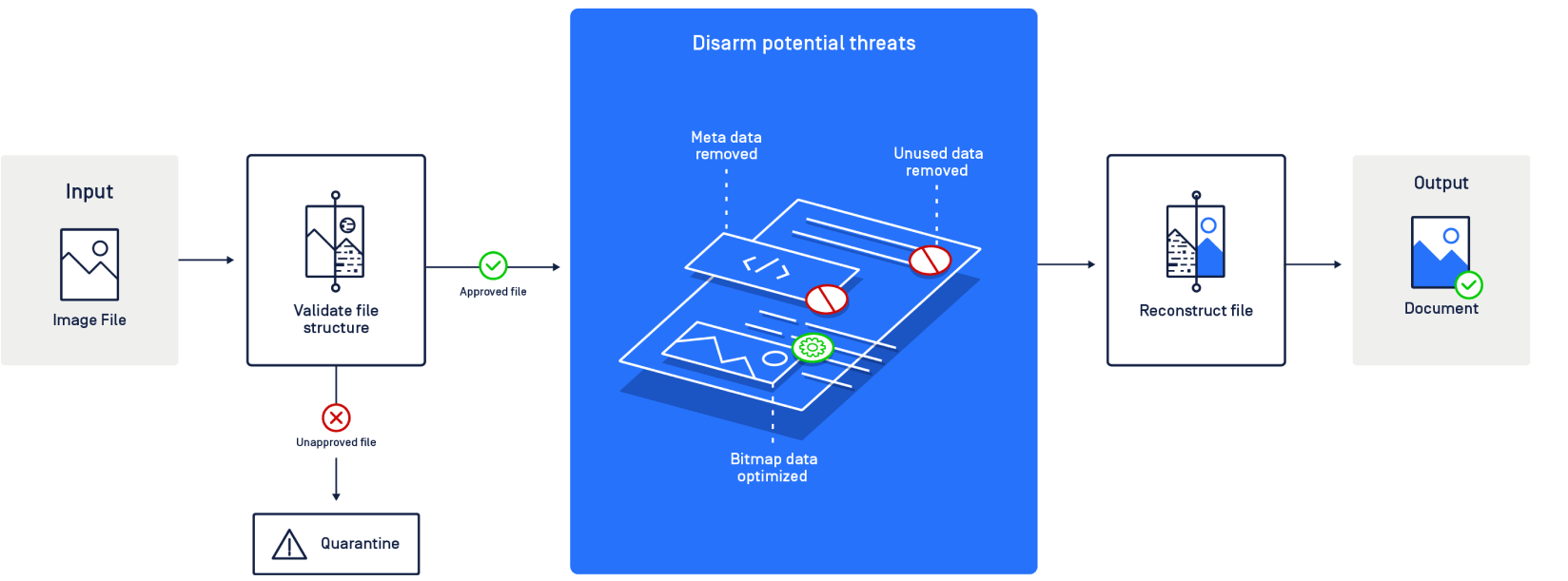

Szerencsére létezik egy hatékony módszer, a CDR (Content Disarm and Reconstruction), amellyel a fájlokat fel lehet bontani a káros adatok eltávolítása érdekében. Az adatszanitizálásként is ismert CDR egy olyan zéró bizalmi biztonsági megoldás, amely feltételezi, hogy minden fájl rosszindulatú. A módszer dekonstruálja a fájlokat, és eltávolítja a fájlokban lévő futtatható tartalmakat és a fájltípus-szabványoknak nem megfelelő elemeket. Végül pedig újraépíti a fájlokat, biztosítva a teljes használhatóságot biztonságos tartalommal.

A CDR egy erősebb változata, az úgynevezett Deep CDR, tovább vizsgálja a képeket a profilok, metaadatok és pixelek káros tartalmak keresésével.

Deep CDR rekurzív szanálást használ a fenyegetések semlegesítésére. Ha a támadó beágyazta ezt a képet egy PDF-be, a Deep CDR átvizsgálja és szanálja az összes objektumot a PDF-ben.

Emellett eltávolít minden strukturált metaadatot, ami segít az adatvédelemben és a biztonságban. A támadók trójaiakat rejthetnek a metaadatokba. A metaadatok eltávolítása a képfájlból megakadályozza ezt a támadási vektort.

Képpont szinten a programunk eltávolítja a nem használt adatokat, amelyek potenciálisan a részleges hasznos terhet tartalmazzák. Véletlenszerű zajt ad ezekhez a pixelekhez, ami megzavarja a hasznos teher azon képességét, hogy a káros kódot futtassa.

A bitképek adatait is optimalizálhatjuk. A tömörítő algoritmus eltávolítja a nem használt adatokat, ahol a rosszindulatú adatok rejtve vannak, anélkül, hogy a képek minőségét befolyásolná.

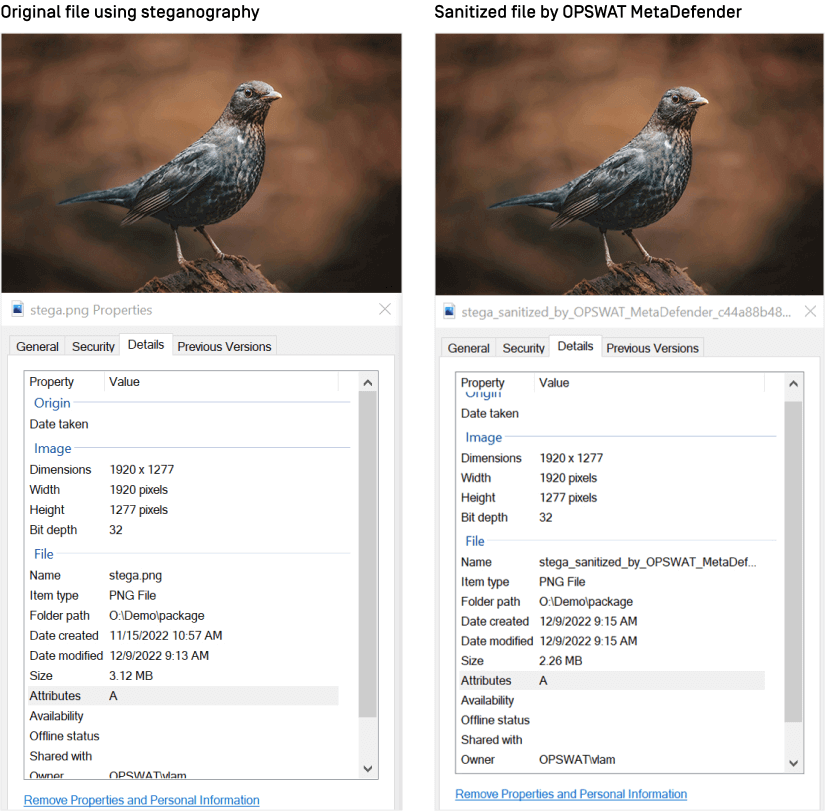

Amint az alábbi példában látható, a képminőség nem változik.

Ha szeretsz tanulni a steganográfiáról, és további kiberbiztonsági témák érdekelnek, iratkozz fel levelezőlistánkra.

Aggódik szervezete kiberbiztonsága miatt? Vegye fel a kapcsolatot az OPSWAT biztonsági szakértőjével még ma!