Eredetileg megjelent: 2020. június 05.

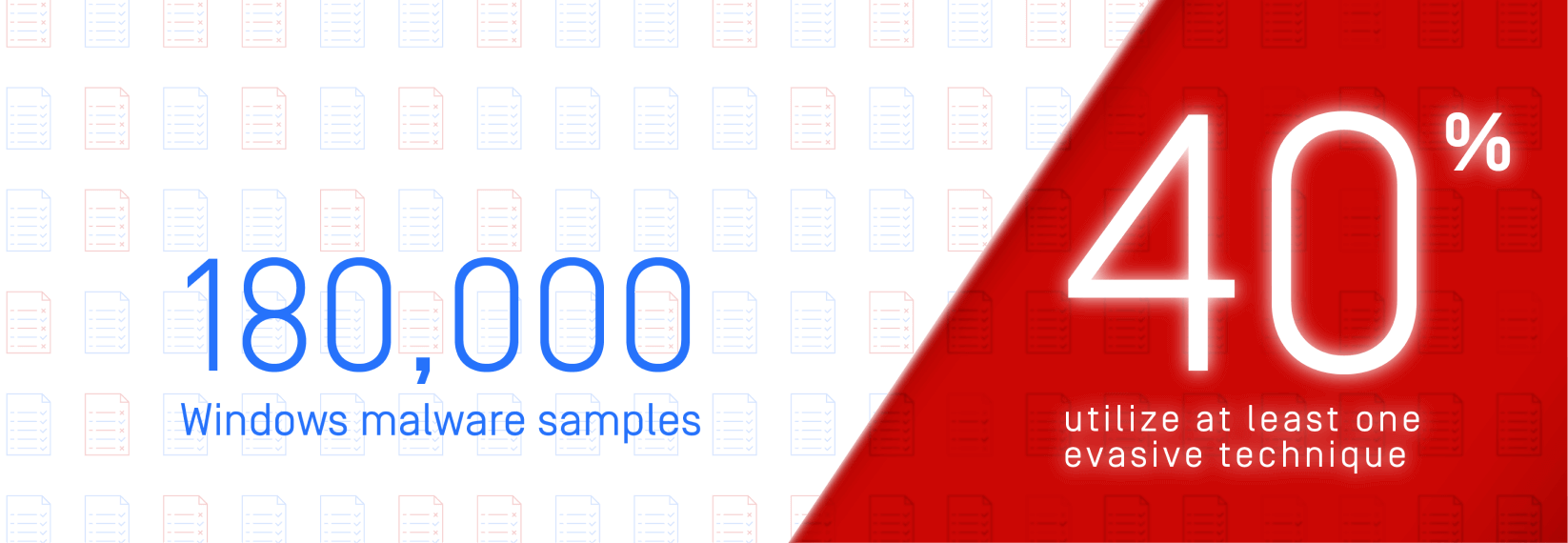

A rosszindulatú szoftverek folyamatosan fejlődnek, ahogyan a rosszindulatú szoftverek kijátszási technikái is. A Genovai Egyetem 180 000 Windows malware-mintát elemző tanulmánya szerint a rosszindulatú programok 40%-a legalább egy kitérő technikát alkalmaz. Ebben a blogbejegyzésben két olyan módszert vizsgálunk meg, amelyet a fenyegető szereplők a vírusirtó (AV) szoftverek kijátszására használnak.

Megnézünk egy rosszindulatú programmintát, hogy megtudjuk, hogyan használják a támadók a látszólag ártalmatlan Excel-fájlokat szervezetek megfertőzésére. A fájl egy makrót tartalmaz, amely letölti a gyorsírási fájlt, és dekódolja azt, hogy kártékony hasznos terhet vonjon ki belőle.

VelvetSweatshop jelszó

A "VelvetSweatshop" alapértelmezett jelszó egy régi sebezhetőség, amelyet először 2012-ben vezettek be. Legutóbb a LimeRAT malware terjesztésére használták. A kiberbűnözők azért választották ezt a taktikát, mert a Microsoft Excel képes arra, hogy a beágyazott, alapértelmezett VelvetSweatshop jelszóval visszafejtsen egy fájlt, jelszókövetelmény nélkül, csak olvasási módban nyissa meg azt, és egyidejűleg futtasson fedélzeti makrókat.

A mintafájl VelvetSweatshop jelszóval történő titkosításával egyes víruskereső motorok nem tudták felismerni a rosszindulatú kódot. Tesztjeink során a 40 AV-program közül csak 15 találta meg a fenyegetést.

Jelszóval védett makró

A Microsoft Excel a munkalapok jelszóval történő védelméhez hasonlóan lehetővé teszi a felhasználók számára, hogy az Excelben egy makrót a megtekintés ellen zároljanak. Ez a funkció azonban nem titkosítja a makrókat.

Amikor ezt a funkciót használtuk a malware-makró elrejtésére, ez egyes AV-k észlelését is csökkentette. Három AV-motor, amely sikeresen észlelte a kártevő mintát, nem látta a fenyegetést, amikor a makró jelszóval védett volt.

Mi történik, ha kombináljuk a két taktikát?

Amikor a VelvetSweatshop Password és a Jelszóval védett makró funkciót is alkalmaztuk, hogy segítsünk a rosszindulatú mintának megkerülni az észlelést, a szkennelési eredmény jelentős csökkenését tapasztaltuk. A 40 AV-motorból csak 13 volt képes észlelni a fenyegetést.

Mi a megoldás a rosszindulatú szoftverek kijátszási technikáinak megakadályozására?

A fenyegető szereplők mindig új technikákat keresnek arra, hogy elrejtsék rosszindulatú fájljaikat a vírusirtó rendszerek elől. Az egyik legjobb gyakorlat a kitérő rosszindulatú szoftverek legyőzésére az összes potenciálisan rosszindulatú objektum letiltása a rendszerbe átvitt fájlokban. Még egy ártalmatlan makró is válhat később sebezhetővé.

OPSWAT A Deep Content Disarm and Reconstruction(Deep CDR) eltávolítja a fájlok összes beágyazott aktív tartalmát (beleértve a makrókat, OLE-objektumokat, hiperlinkeket stb.), és a fájlokat csak a jogszerű összetevőkkel állítja helyre. A Deep CDR emellett lehetővé teszi a jelszóval védett makrók vizsgálatát a jelszó ismerete nélkül. Ez az OPSWAT iparágvezető technológiája rendkívül hatékonyan akadályozza meg az ismert és ismeretlen fenyegetéseket, beleértve a nulladik napi célzott támadásokat és a fejlett, kitérő rosszindulatú kártevőket.

Miután a mintát a Deep CDR szanálta, most már van egy fenyegetésmentes, teljes funkcionalitású fájlunk.

Ha a makrókra szükség van az üzleti műveletekhez, fontos, hogy minden fájlt egyidejűleg több AV-val is vizsgáljon, hogy növelje a fenyegetések felismerésének esélyét. OPSWAT úttörője a Multiscanning koncepciójának, amely a fájlokat több mint 30 kereskedelmi kártevőirtó motorral vizsgálja. A OPSWAT Multiscanning technológia a különböző elemzési mechanizmusokat és technikákat, köztük a szignatúrákat, a heurisztikát, az AI/ML-t és az emulációt kombinálva segít maximalizálni a felismerési arányt alacsony teljes üzemeltetési költség (TCO) mellett.

Tudjon meg többet a Deep CDR-ről és a többszöri átvizsgálásról, vagy beszéljen az OPSWAT technikai szakértőjével, hogy felfedezze a legjobb biztonsági megoldást a nulladik napi és a fejlett kitérő rosszindulatú szoftverek megelőzésére.