A víz- és szennyvízkezelő vállalatok a kiberkockázatokat kezelik, miközben a telepeket megszakítás nélkül üzemeltetik. Az ellenfeleik mind az üzleti, mind az operatív rendszereket célba veszik, gyakran a rutin fájlcserén és harmadik felek szolgáltatásain keresztül. A szétszórt telephelyek és a vállalkozók tevékenysége növeli a hordozók kezelésének változékonyságát. A cserélhető adathordozókra vonatkozó következetes, ellenőrizhető ellenőrzések gyakorlati követelménynek számítanak.

Iparági helyzet

A Világgazdasági Fórum 2025-ös globális kiberbiztonsági kilátásai szerint a megkérdezett szervezetek 72%-a szerint az elmúlt évben nőttek a kiberkockázatok. A nagy szervezetek 54%-a a harmadik felek és az ellátási lánc kihívásait nevezi meg a reziliencia legnagyobb akadályaként, ami bonyolítja a beszállítók és a területi partnerek ellenőrzését. A kritikus infrastruktúrát célzó súlyos incidensekre való regionális felkészültség eltérő, ami aláhúzza a rendszerkockázatot, ha a vízellátó vállalatok érintettek.

A geopolitika a szervezetek közel 60%-ában befolyásolja a stratégiát, növelve a kritikus infrastruktúrára irányuló átterjedő támadások valószínűségét. A közszféra szervezetei, köztük a regionális közműszolgáltatók, más szintű reziliencia-bizalmat jelentenek, mint a magánszféra szereplői.

Fájlokon keresztül terjedő és OT-releváns fenyegetések

Az OPSWAT 2025-ös OPSWAT helyzetjelentése az OT kiberbiztonságra és a kritikus infrastruktúrára, beleértve a közműveket is, nehezedő egyre nagyobb nyomást említi. Az ellenségek pénzügyi motivációkat ötvöznek kémkedéssel, ami növeli a működési zavarok kockázatát. Az alábbiakban bemutatjuk az OT-t és a kritikus infrastruktúrát ma érintő legfontosabb fájlokon terjedő fenyegetés típusokat.

Fájlalapú vektorok

A PDF-ek, archívumok és HTML-ek továbbra is gyakori rosszindulatú programok hordozói, és a HTML-csempészet egyre növekszik.

Példa: Egy szállító megérkezik egy USB egy projekt ZIP-fájlja és egy PDF-ben benyújtott dokumentum USB . A ZIP-fájl kicsomagolásakor egy rejtett szkript aktiválódik a mérnöki munkaállomáson, amelynek célja, hogy behatoljon a gyári rendszerekbe, hacsak a hordozót beérkezéskor nem vizsgálják meg, és használatkor végpontellenőrzésekkel újra nem validálják.

Adathalászat és szociális manipuláció

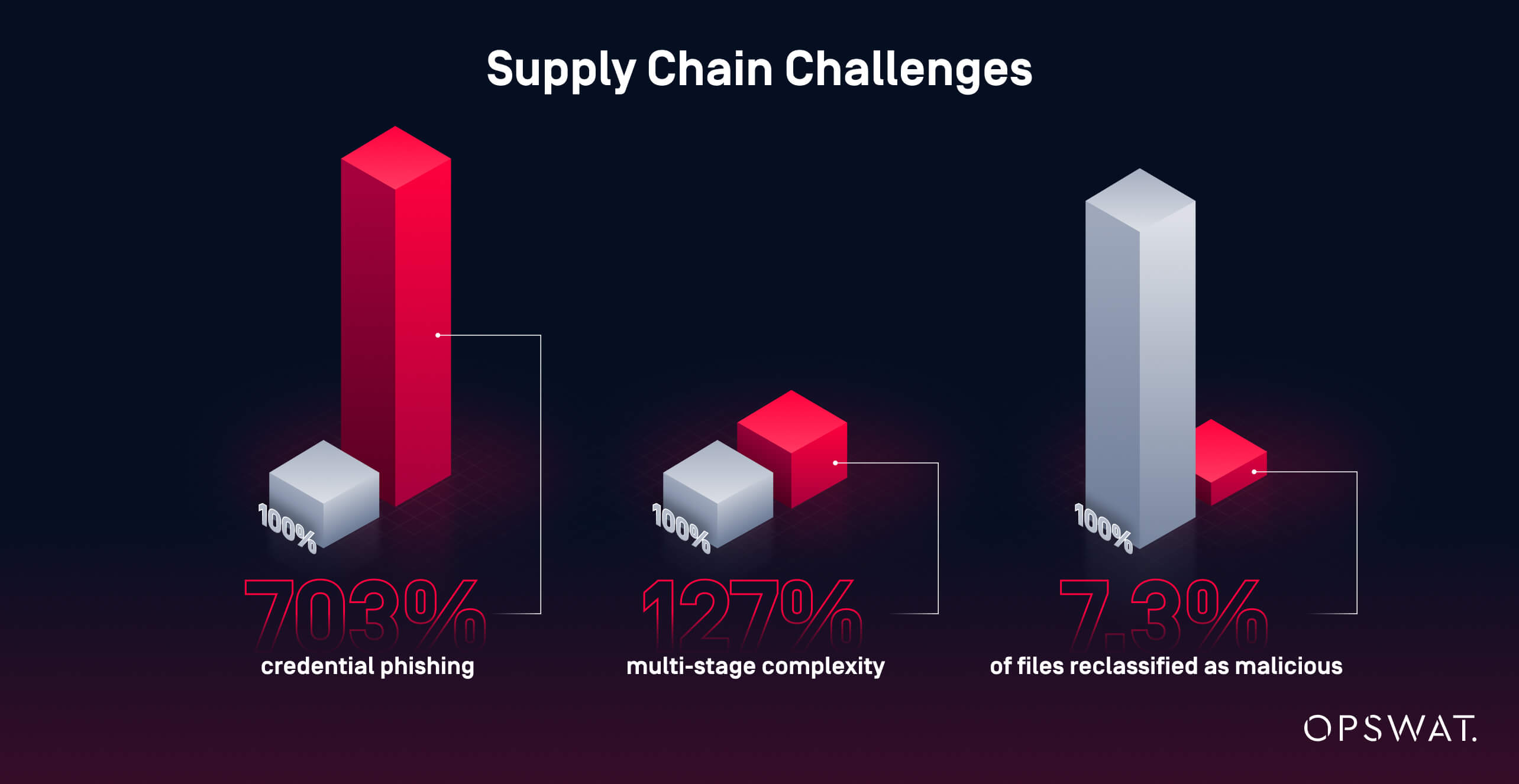

Az e-mailen keresztül történő támadások gyakran hitelesítő adatok ellopásával vagy fájlmentes szkriptekkel kezdődnek, amelyek a kártékony programokat telepítik. Az OPSWAT említett egyik tanulmány szerint a hitelesítő adatok ellopására irányuló támadások száma 703%-kal nőtt.

Példa: Egy vállalkozó laptopját külső helyszínen feltörik, majd azt használják arra, hogy „tiszta” jelentéseket másoljanak egy USB egy helyszíni USB . A beépített kártékony program is átkerül a USB-re, és a gyárban először megnyitáskor futtatódik, anélkül, hogy szkennelést vagy végpont-ellenőrzést végeznének.

Támadási láncok

A többfázisú rosszindulatú programok egyre összetettebbek, és az egy motorral vagy csak aláírásokkal végzett szűrés elmulaszthat olyan fenyegetéseket, amelyeket egy mélyebb elemzés később felfedez. OPSWAT szerint a többfázisú komplexitás 127%-kal nőtt, és a nyilvános adatforrások által elmulasztott fájlok 7,3%-át rosszindulatúnak minősítették át.

Példa: Egy ártalmatlannak tűnő konfigurációs fájllal rendelkező archívum átmegy egy antivírus-motoros vizsgálaton, majd egy jump hoston történő megnyitás után egy második fázisú komponenst tölt le. Ha a bejutáskor nem történik többszörös antivírus-vizsgálat és a használatkor nem történik érvényesítés, a késleltetett aktiválás bejuthat a vezérlő környezetbe.

Miért volt ez fontos ügyfelünk számára?

A szervezet szétszórt létesítményeket üzemeltet, amelyek hagyományosan cserélhető adathordozókról és alvállalkozói eszközökről fogadnak adatokat. Ha a belépési pontokon nem alkalmazzák a kötelező, ellenőrizhető szkennelést és felhasználói engedélyezést, egy fertőzött fájl megszakíthatja a kezelési folyamatokat, költséges leállást okozhat, vagy alááshatja a közbizalmat. A kockázati profil megfelel az ágazati trendeknek, ahol a fájlalapú rosszindulatú programok, a phishing-alapú behatolások és a szállítási lánc kockázatai keresztezik egymást a több millió embert kiszolgáló, folyamatosan működő rendszerekkel.

Megerősített kerület minden helyszín számára

Egy szabványosított OPSWAT most már minden cserélhető adathordozót ellenőriz, mielőtt azok a közüzemi szolgáltató üzemébe vagy irodai rendszereibe kerülnének. A gyakorlatban minden telephelyen van egy előre látható befogadási pont, következetes naplózás arról, hogy ki mit és mikor szkennel, valamint egy megismételhető módszer arra, hogy a nem ellenőrzött adathordozók ne kerülhessenek a kontrollált hálózatokba. A használatkor történő ellenőrzést MetaDefender Endpoint végzi a végpontokon.

MetaDefender Kiosk és alkalmazás

A rögzített MetaDefender asztali egységek mostantól az első állomás minden olyan cserélhető adathordozó eszköz számára, mint például USB , SD-kártyák vagy lemezek, amelyek az operációs rendszerek felé tartanak. A látogatókezelés a kioszk használatát hitelesített személyzetre korlátozza, így a személyzetnek és a vállalkozóknak a vállalati hitelesítő adatokkal kell hitelesíteniük magukat, hogy beolvashassák az adathordozókat, és megkapják az engedélyezés vagy blokkolás eredményét.

Kiosk policy now layers three advanced controls on top of Multiscanning. Deep CDR™ Technology deconstructs and regenerates files to remove active content, delivering threat-safe copies for allowed types. Proactive DLP™ inspects files for sensitive data and, per policy, blocks or redacts before release. File-based Vulnerability Assessment checks installers, firmware, and software packages for known vulnerabilities and blocks items that fail policy.

A MetaDefender Kiosk ugyanazt a munkafolyamatot terjeszti ki az irodákban és a mérnöki helyiségekben található engedélyezett munkaállomásokra. A korlátozott csatlakozási lehetőségekkel rendelkező helyszínek azonos munkafolyamatokat követnek, beleértve az offline végrehajtást is, így az air-gapped helyszínek ugyanazt a szkennelést, tisztítást, DLP-t és sebezhetőségi ellenőrzést kapják meg minden átvitel előtt.

MetaDefender Végpont Validation

Miután a fájlokat MetaDefender Kiosk beolvasta,Endpoint MetaDefender Endpoint a használat pillanatában ellenőrzi, hogy a hordozót a kötelező szabályok szerint beolvasták-e, és hogy a fájlok változatlanok maradtak-e.

Ha bármilyen változás történik, a hozzáférés blokkolva lesz, amíg az elem újra be nem kerül szkennelésre és érvényesítésre. Ezzel megszűnik az a gyakori kiskapu, amelynek következtében a tiszta adathordozók tartalomszerkesztés vagy fájlhozzáadás után kockázatosakká válnak. Emellett egy további biztonsági réteget is létrehoz azoknál a belépési pontoknál, amelyek nem mindig találhatók kioszkok közelében, például az air-gapped hálózatoknál vagy az alacsony kapcsolatú helyszíneken.

Metascan Multiscanning

Metascan™ Multiscanning is the first inspection stage at the kiosk. For this deployment, it is configured with 12 antivirus engines to increase detection coverage and reduce single-engine blind spots. Policy applies engine sets by file type and inspects archives and nested content before any release decision. Multiscanning operates the same way at connected and air-gapped sites, and it feeds clean or flagged outputs into Deep CDR™ Technology, Proactive DLP, and File-based Vulnerability Assessment according to the site’s workflow.

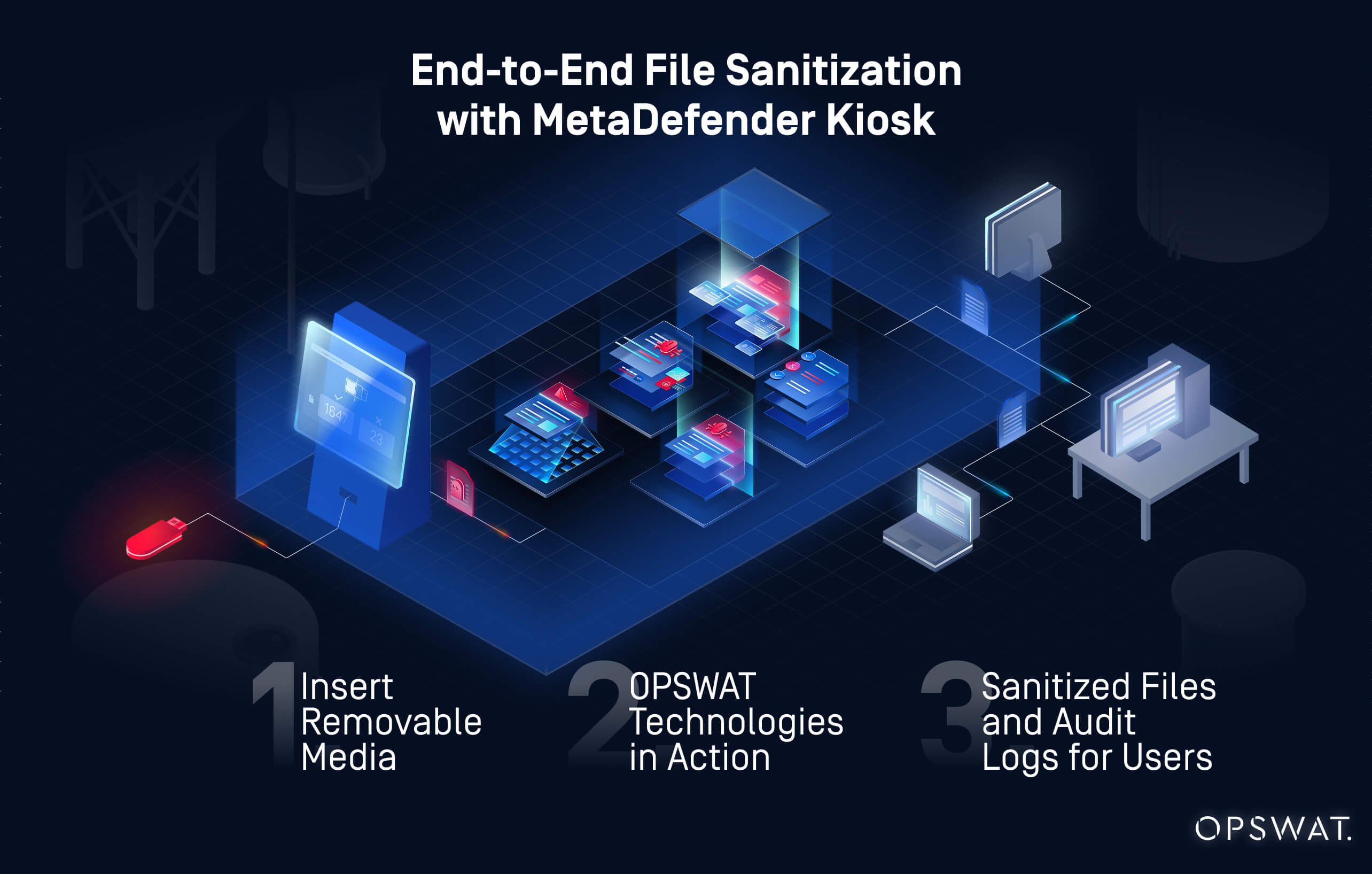

Hogyan működik, végponttól végpontig

- A felhasználó hitelesíti magát egy MetaDefender Kiosk jóváhagyott munkaállomáson, majd behelyezi a hordozót. A fájlokat a Metascan Multiscanning egyéb szabályozási eszközökkel vizsgálják meg.

- Policy actions apply as needed, including Deep CDR™ Technology, Proactive DLP, and file-based vulnerability checks, before release.

- Kiosk érvényesítési aláírást Kiosk , és rögzíti a megengedett fájlok fájlhashjait.

- MetaDefender Endpoint ellenőrzi a kioszk aláírását és a fájlok hash-értékeit.

- Az ellenőrzési naplófájlok és jelentések dokumentálják, ki mit és mikor ellenőriz, ezzel támogatva a szabályoknak való megfelelést.

Mi változott a helyszínen?

- Ellenőrzés: Media ellenőrzött ellenőrzőpontokon keresztülMedia , nem pedig ad hoc USB-k és lemezeken keresztül.

- Hitelesítés: Csak hitelesített személyzet használhatja a kioszkokat fájlok beolvasására és átvitelére.

- Vizsgálati érvényesítés: MetaDefender Endpoint futtató végpontok csak a érvényesített házirendek által ellenőrzött médiákhoz és fájlokhoz engednek hozzáférést.

- Újraérvényesítés: A módosított tartalom megjelölésre kerül, és újbóli ellenőrzés céljából visszaküldésre kerül, amíg érvényesítésre nem kerül.

- Következetesség: Az egymástól leválasztott és összekapcsolt helyszínek ugyanazt a munkafolyamatot követik, javítva ezzel a helyszínek közötti következetességet.

- A fertőtlenített, a szabályoknak megfelelő fájlok közzétételre kerülnek, míg a sebezhető vagy érzékeny elemek használat előtt blokkolásra vagy szerkesztésre kerülnek.

Prediktív védelem kiépítése

A médiaszabályozó program bevezetésével a hangsúly a méretre, a láthatóságra és a folyamatos fejlesztésre helyeződik át. My OPSWAT Central Management MetaDefender Kiosk jelentéseit és naplóit, és központosítja a szkennelési eseményeket, a felhasználói hozzáférési naplókat, a szabályzati intézkedéseket és a végpontok érvényesítési eredményeit az összes webhelyen.

Az üzemeltetési és biztonsági csapatok egyetlen megbízható forrás alapján vizsgálják a trendeket, finomítják a szabályzatokat és tervezik a kapacitást. Ugyanez az adatkészlet támogatja a megfelelőségi jelentéseket és az incidensekre való felkészültséget a víz- és szennyvízkezelő létesítményekben.

A javasolt következő lépések a következők:

- Központi elemzés a médiahasználat mintáinak feltárásához és a blokkolt fenyegetésekhez

- Trendadatokon alapuló szabályozás , beleértve a motor konfigurációját és a munkafolyamatokat

- Fokozatos bővítés további telephelyekre és vállalkozókra az egységes ellenőrzés érdekében

Erősebb növények, biztonságosabb régió

A szervezet a nem biztonságos, ad hoc médiakezelést egy egységes, minden üzemben és irodában érvényesített folyamattal váltotta fel.Kiosk MetaDefender Kiosk,Endpoint MetaDefender Endpoint és Multiscanning Metascan Multiscanning beviteli ellenőrzést (átvitel előtti kioszkos szkennelés) és használati ellenőrzést (csak a kioszk által jóváhagyott, változatlan fájlokat engedélyező végpontellenőrzés) Multiscanning . Ennek eredményeként csökken a működési kockázat, egyértelműbbé válik a felelősségvállalás, és megismételhetővé válik a folyamatos fejlesztés útja.

Közvetlen bemutatót szeretne? Vegye fel velünk a kapcsolatot, hogy megnézze, hogyanKiosk MetaDefender Kiosk az Ön környezetében.