Reggel 6:58-kor egy beteg feltölt egy beutaló formanyomtatványt a kórház portáljára. Úgy tűnik, ez is csak egy ártalmatlan PDF a több ezer közül. 7:15-re a fájl már három biztonsági mentési szinten is lemásolódott. Senki sem veszi észre, hogy a fájl egy olyan zero-day sebezhetőséget tartalmaz, amelyet még egyetlen végponti vírusirtó termék sem látott korábban. Délre a ransomware titkosította a képalkotó rendszereit, a radiológia leállt, és az ellátó csapatok kapkodnak.

Ez nem egy drámai hipotézis. Ez a modern egészségügyi kiberbiztonság jelenlegi valósága. És ez egy kemény igazságot illusztrál: a végpontok védelme önmagában már nem elegendő a betegadatok vagy a kórházi műveletek biztonságának garantálásához.

Az egészségügyi ágazat jelenleg az összes iparág közül a legmagasabb adatvédelmi incidens költséggel szembesül, amely átlagosan 7,42 millió dollárra rúg incidensenként, és közel egyharmaduk ransomware-rel kapcsolatos. A fájlok túl gyorsan, túl széles körben és túl sok rendszeren keresztül mozognak ahhoz, hogy a végpontok egyedüli védelmi vonalat képezzenek.

Miért nem képes Endpoint megakadályozni a fájlokon keresztül terjedő fenyegetéseket az egészségügyi ágazatban?

A hagyományos végponteszközöket asztali környezetekhez fejlesztették ki, nem pedig kiterjedt kórházi ökoszisztémákhoz, ahol a fájlok képalkotó rendszereken, felhőalapú tárolókon, beszállítói hálózatokon és mesterséges intelligencia csatornákon haladnak át anélkül, hogy valaha is érintkeznének egy védett végponttal. Ez hatalmas vakfoltokat hoz létre, amelyeket a támadók kihasználnak.

Hogyan kerüli ki a fájlokon terjedő rosszindulatú szoftver Endpoint ?

A modern rosszindulatú programok úgy vannak kialakítva, hogy kijátsszák a szignatúra-alapú és még a viselkedésalapú végpont-eszközöket is. A zero-day kihasználások PDF- és DICOM-fájlokban rejtőznek. A polimorf rosszindulatú programok folyamatosan mutálódnak. A biztonsági másolatok és a felhőalapú adattárolók lemásolják a rosszindulatú fájlokat, mielőtt a végpont-ügynökök beavatkozhatnának.

Sok kórházban a fertőzés első jele nem egy blokkolt fájl, hanem egy lezárt radiológiai munkaállomás vagy egy sérült képalkotó archívum lehet.

A kórházakat kiszolgáltatottá tevő mítoszok

Ennek ellenére az iparágban továbbra is számos veszélyes tévhit él. A kórházak gyakran úgy vélik:

- Endpoint elegendő.”

- Cloud felelősséget vállalnak a biztonságért.”

- „A tárolás, majd a beolvasás mindent rögzít.”

- „A titkosítás megoldja a problémát.”

A fenyegetések azonban gyakran a tároló- vagy képalkotó hálózatokon keresztül jutnak be, teljesen megkerülve a végpontokat, és a felhőszolgáltatók csak az infrastruktúrát biztosítják, nem pedig a kórházak által feltöltött tartalmakat.

A „tárolás, majd szkennelés” megközelítés különösen káros. Ha a rosszindulatú szoftvert csak akkor észlelik, miután a fájl már másolatot készített a biztonsági mentésekről vagy a downstream rendszerekről, a visszaszorítás exponenciálisan nehezebbé válik. A helyreállítási munkálatok napokig vagy hetekig tartanak, nem pedig óráig.

Hogyan terjednek a ransomware és a fájlokon keresztül terjedő fenyegetések a kórházi rendszerekben?

A kórházi működés folyamatos fájlmozgástól függ: betegek feltöltései, beutalók, szkennelések, laboreredmények, biztosítási igények, beszállítói fájlok, és most már mesterséges intelligencia képzési adatok is. Minden mozgás potenciális támadási útvonalat jelent.

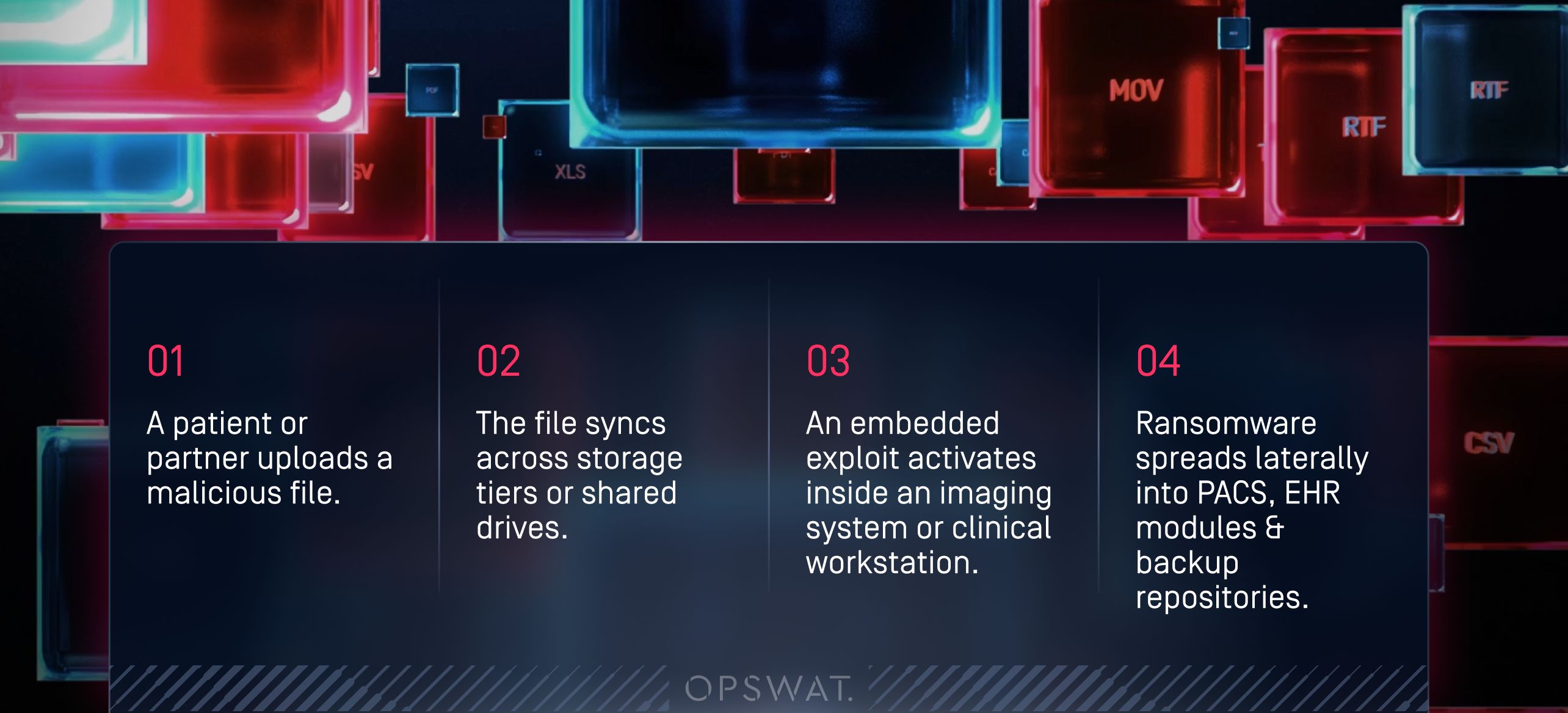

Egy tipikus támadás idővonala

Egyetlen rosszindulatú fájl perceken belül eljuthat egy külső behatolási ponttól a kritikus rendszerekig. A folyamat gyakran a következőképpen zajlik:

- A beteg vagy partnere feltölt egy rosszindulatú fájlt.

- A fájl szinkronizálódik a tárolási szintek vagy a megosztott meghajtók között.

- Egy beágyazott exploit aktiválódik egy képalkotó rendszerben vagy klinikai munkaállomáson belül.

- A ransomware oldalirányban terjed a PACS-ba, az EHR modulokba és a biztonsági mentési tárolókba.

Miután a biztonsági másolatok megfertőződtek, az incidens helyreállítása idővel való versenyfutássá válik.

Képalkotás, PACS és csatlakoztatott eszközök: nagy értékű célpontok

Az egészségügyi képalkotó rendszerek néhány rendkívül egyedi és veszélyes sebezhetőséget rejtenek magukban. A DICOM fájlok rejtett szkripteket vagy rosszindulatú programokat tartalmazhatnak. A régi eszközök és elavult operációs rendszerek könnyű behatolási pontokat jelentenek. Az összekapcsolt képalkotó munkafolyamatok kedvező táptalajt biztosítanak a laterális mozgáshoz.

Ha egy támadó egyetlen képalkotó fájlt is megfertőz, az a láncreakció hatására a radiológia napokig leállhat.

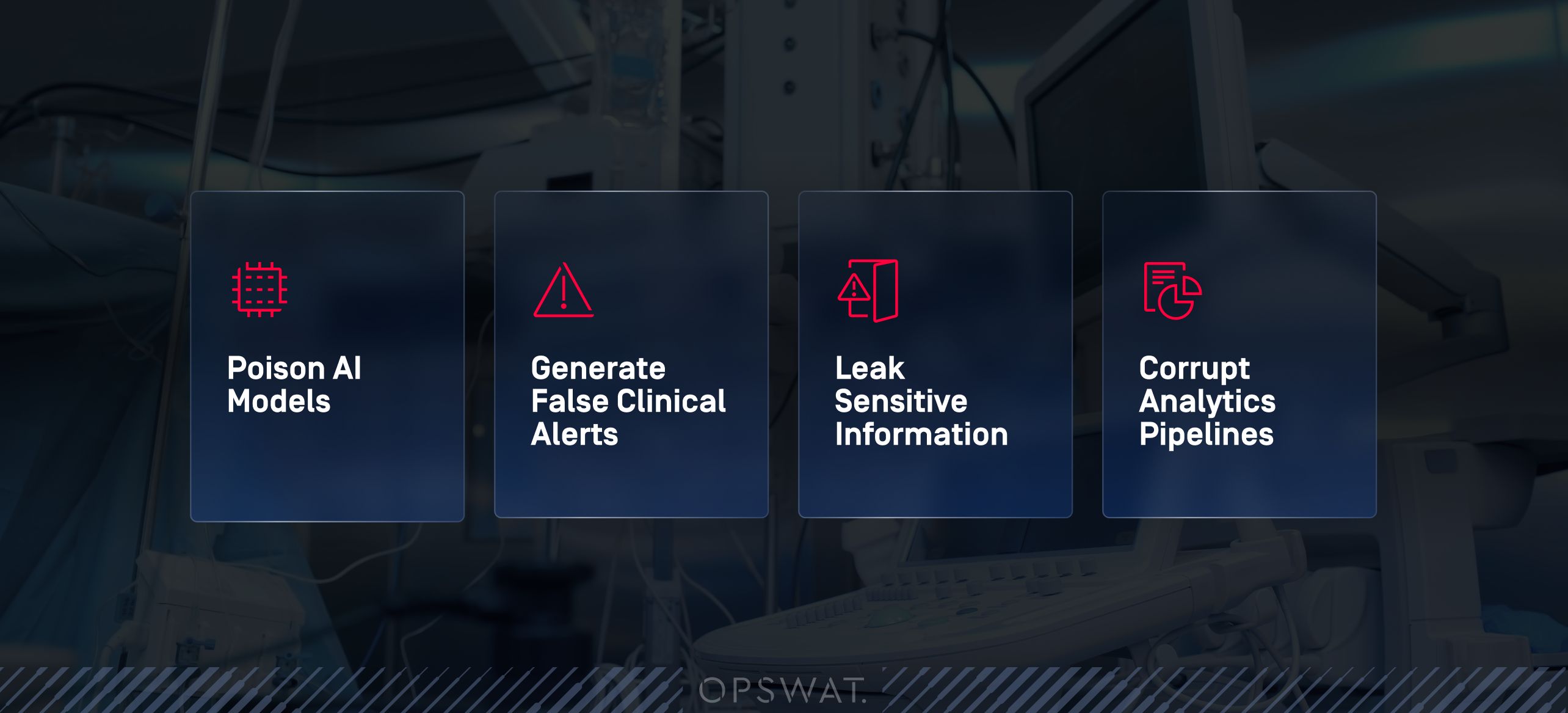

AI-csatornák: a fájlokon keresztül terjedő támadások új területe

Az AI és a gépi tanulási modellek hatalmas mennyiségű dokumentumot, űrlapot és képet dolgoznak fel. Ezek a munkafolyamatok hatékonyak, de egyúttal drámaian megnövelik a támadási felületet. A rosszindulatú vagy manipulált fájlok:

- Poison AI modellek

- Hamis klinikai riasztások generálása

- Érzékeny információk kiszivárogtatása

- Korrupt elemzési folyamatok

OPSWAT alkalmazó kórházak mostantól minden fájlt megtisztítanak és ellenőrznek, mielőtt az AI munkafolyamatba kerülne, így biztosítva, hogy a klinikai AI továbbra is előnyt jelentjen, és ne hátrányt.

Fájlbiztonság: kötelező előírás, nem pedig egyszerű ellenőrzési pont

Az egészségügyi fájlok biztonságát gyakran tévesen csupán titkosításnak vagy hozzáférés-ellenőrzésnek tekintik. Azonban olyan szabályozások, mint a HIPAA, a GDPR és a NIS2, sokkal többet követelnek a szervezetektől: nem csupán a betegadatok titkosságát, hanem azok integritását is biztosítaniuk kell.

Az ePHI megértése a fájlbiztonság kontextusában

Az elektronikus formában tárolt egészségügyi adatok mindenhol megtalálhatók: képalkotó fájlokban, beutaló dokumentumokban, feladatlistákban, mesterséges intelligencia adatbázisokban, laboratóriumi jelentésekben és még a metaadatokban is. Minden azonosítókat vagy klinikai kontextust tartalmazó fájlt védeni, figyelni és ellenőrizni kell.

A megfelelési követelmények szigorodnak

A szabályozó hatóságok mostantól elvárják a kórházaktól, hogy bizonyítsák:

- A fájlok mozgásának teljes átláthatósága

- Gyors incidensfelismerés és jelentés

- Az adatok manipulálását megakadályozó integritás-ellenőrzések

- A szkennelési és tisztítási események ellenőrizhető naplói

A fragmentált vagy reaktív fájlbiztonság miatt ezeket a követelményeket szinte lehetetlen teljesíteni.

Fájlbiztonság és betegbiztonság: közvetlen összefüggés

Amikor a fájlokon keresztül terjedő fenyegetések megzavarják a képalkotást, a laboratóriumi rendszereket vagy a gyógyszeradagolási folyamatokat, az azonnal kihat a betegek biztonságára. A ransomware nem csupán informatikai problémát jelent, hanem az egész egészségügyi intézmény működésének integritását is veszélyezteti.

Fejlett stratégiák a többrétegű fájlbiztonsághoz az egészségügyben

Az előrelátó egészségügyi szervezetek túllépnek a végpontokon, és többrétegű, proaktív fájlbiztonsági architektúra felé haladnak.

Multiscanning: Az erő a számokban rejlik

Ahelyett, hogy egyetlen víruskereső motorra támaszkodna, OPSWATMetascan™Multiscanningtöbb mint 30 motort használ egyszerre, így az ismert és ismeretlen fenyegetések több mint 99%-át felismeri.

Ez jelentősen csökkenti a kitettségi időtartamot, és olyan fenyegetéseket is észlel, amelyeket más eszközök nem vesznek észre.

Tartalom ártalmatlanítása és újjáépítése: a fájlok beágyazott fenyegetésektől való megtisztítása

A Deep CDR™ eltávolítjaaz aktív tartalmakat, a kihasználható kódokat és a beágyazott fenyegetéseket, majd újrateremti a fájl biztonságos, működőképes változatát. Különösen hatékony a következő esetekben:

- PDF-ek és Office-dokumentumok

- DICOM képalkotás

- A betegek vagy partnerek által feltöltött űrlapok

- Beágyazott archívumokat tartalmazó fájlformátumok

A SE Labs által 100%-os védelmi és pontossági pontszámmal értékelt Deep CDR milliszekundumok alatt megakadályozza az ismert és ismeretlen fenyegetéseket, miközben megőrzi a fájlok teljes funkcionalitását.

Adaptive és AI-alapú DLP

Ha a fájlok alaposabb vizsgálatot igényelnek,OPSWATemulációalapú Adaptive Sandbox valós időben elemzi azok viselkedését.AzAI-alapúProactive DLP™felismeri és blokkolja vagy szerkeszti az ePHI-t és más érzékeny tartalmakat, segítve a HIPAA és a GDPR követelményeinek teljesítését.

Beépített fájltisztítás: minden belépési pont védelme

Az inline ellenőrzés azt jelenti, hogy a fájlokat beolvasás és tisztítás után engedjük be a környezetbe, nem pedig órával később. Ez lehetővé teszi:

- Azonnali fenyegetés eltávolítása

- Teljes láncú felügyeletű fakitermelés

- Gyors reagálás az incidensekre

- Következetes védelem portálokon, e-mailekben, MFT, képalkotásban és AI-munkafolyamatokban

Valós esettanulmányok: bizonyíték arra, hogy a többrétegű fájlbiztonság működik

Az egészségügyi szervezetek világszerte alkalmazzák ezt a megközelítést, és mérhető eredményeket érnek el vele.

Clalit Health Services: Naponta több millió fájl kezelése

A világ egyik legnagyobb egészségügyi szervezete, a Clalit a MetascanMultiscanning a Deep CDR rendszereket vezette be, hogy naponta több millió fájlt ellenőrizzen. Az eredmény: blokkolt zero-day fenyegetések, erősebb megfelelőségi helyzet és új mérce a fájlbiztonság terén.

Ransomware-fertőzés utáni helyreállítás a rendszer leállítása nélkül

Egy nagy egészségügyi szolgáltatóMetaDefender File Transfer™ (MFT) biztonságos MFT használta, amely zökkenőmentesen integrálódik OPSWATfájlbiztonsági technológiáival, hogy a ransomware-fertőzés utáni helyreállítás során megtisztítsa a visszaállított fájlokat. Ezzel biztosították az üzletmenet folytonosságát és bizonyították a szabályoknak való megfelelést, elkerülve ezzel jelentős jogi szankciókat.

Luzerner Psychiatrie AG: Az e-mailben terjedő rosszindulatú programok megállítása

A gyakori adathalász támadásokkal szembesülvea Luzerner Psychiatrie AGSandbox Adaptive Sandbox MetaDefender Security™ szoftverekettelepítette, hogy megakadályozza a rosszindulatú mellékletek eljutását a klinikai személyzethez. A betegek adatai továbbra is védve maradtak, és a biztonsági incidensek száma nullára csökkent.

Cselekvési lépések Endpoint túllépéséhez

Az egészségügyi biztonsági vezetők, akik készek a fájlbiztonság megerősítésére, strukturált ütemtervvel kell kezdeniük.

1. Végezzen fájlbiztonsági kockázatértékelést

Térképezze fel az összes fájl munkafolyamatot (betegportálok, PACS, felhőalapú tárolás, AI-csatornák), és azonosítsa, hol kerülnek be a fájlok szkennelés vagy tisztítás nélkül.

2. A képalkotási és átviteli munkafolyamatok védelme

Végrehajtja a DICOM fájlok szkennelését és CDR-jét, biztosítja a beszállítói cseréket, és garantálja minden fájl érintkezési pontjának ellenőrizhetőségét.

3. Secure és adatelemzési folyamatok

Az összes adatot fertőtlenítsd és ellenőrizd beolvasás előtt, hogy megakadályozd a szennyeződést és az adat szivárgást.

4. Készítsen jövőbiztos architektúrát

Kombinálja a többszörös szkennelést, a CDR-t, a sandboxingot, az AI-alapú DLP-t és az inline tisztítást az átfogó, előírásoknak megfelelő védelem érdekében.

Készen áll a következő lépésre?

Olvassa el a teljes fehér könyvet, hogy megtudja, hogyan használják a vezető kórházak a többrétegű fájlbiztonságot a fenyegetések semlegesítésére, mielőtt azok eljutnának a munkaállomásokhoz vagy a betegekhez.