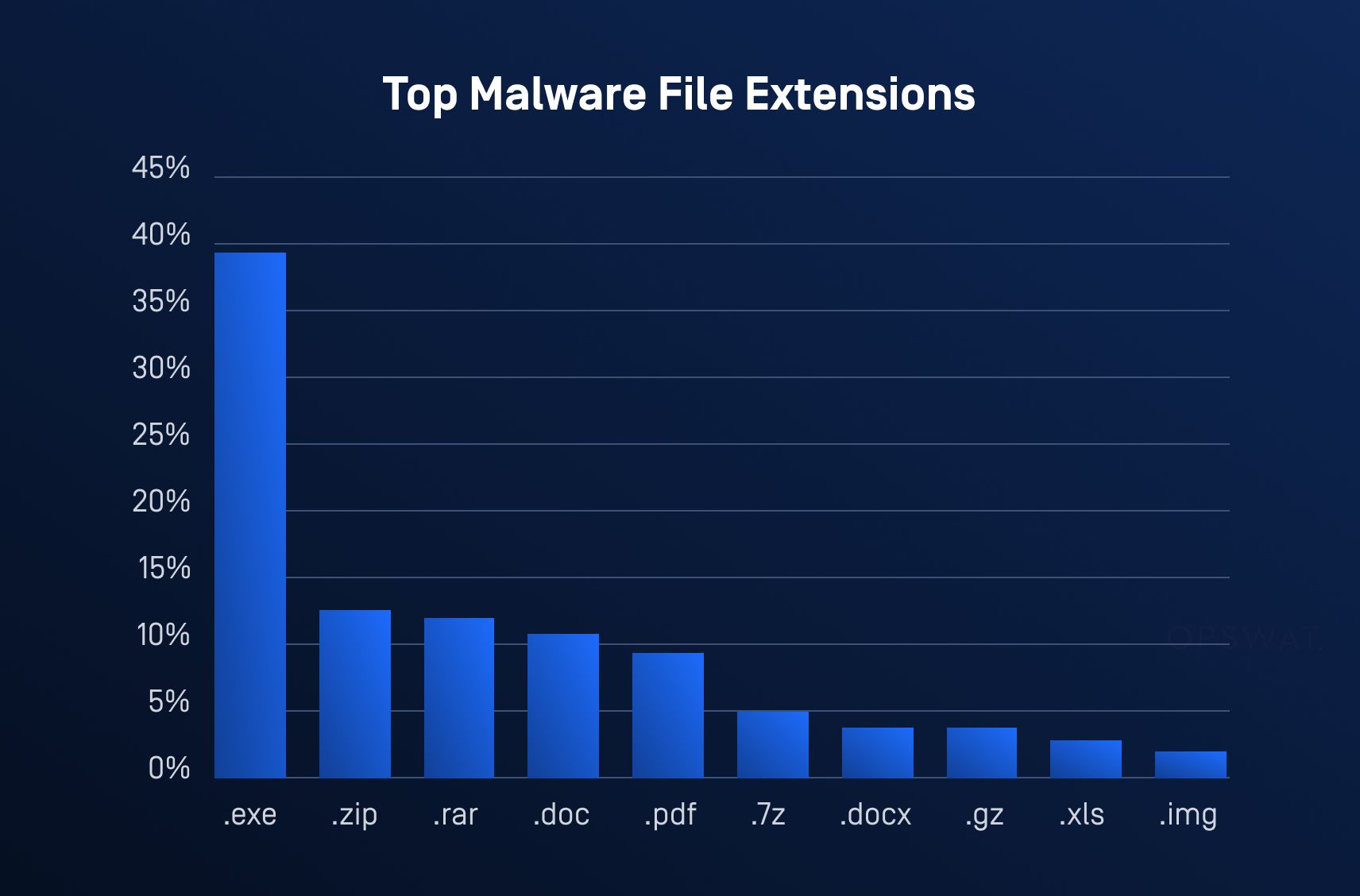

Az olyan archív fájlformátumok, mint a ZIP és a RAR, a rosszindulatú programok terjesztésének egyik legelterjedtebb eszközévé váltak, mivel megbízható és hatékony módot kínálnak a kiberbűnözőknek a rosszindulatú hasznos terhek terjesztésére. A HP Wolf Security fenyegetéskutatása szerint csak 2024 második negyedévében az archív fájlok az összes rosszindulatú szoftver terjesztési módszer 39%-át tették ki, így a támadók első számú választása. Azzal, hogy ártalmas szkripteket, futtatható fájlokat vagy adathalász tartalmakat ágyaznak be látszólag ártalmatlan archívumokba, a hackerek kihasználják az ezekkel a formátumokkal kapcsolatos bizalmat és ismertséget.

Az olyan kifinomult technikák, mint a ZIP formátum moduláris felépítésének kihasználása, a fájlcímek manipulálása és az archívumfájlok összekapcsolása lehetővé teszik a támadók számára, hogy megkerüljék az észlelőrendszereket és észrevétlenül hajtsák végre a hasznos terheket. E formátumok széles körű elterjedtsége, valamint a hagyományos biztonsági intézkedések kijátszására való képességük kiemeli, hogy jelentős és folyamatosan fejlődő fenyegetést jelentenek. Ebben a blogban megvitatjuk az e támadási technikák mögött álló technikai mechanizmusokat, elemezzük hatékonyságukat, és gyakorlati lépéseket kínálunk ezen archívumalapú fenyegetések észlelésére és megelőzésére.

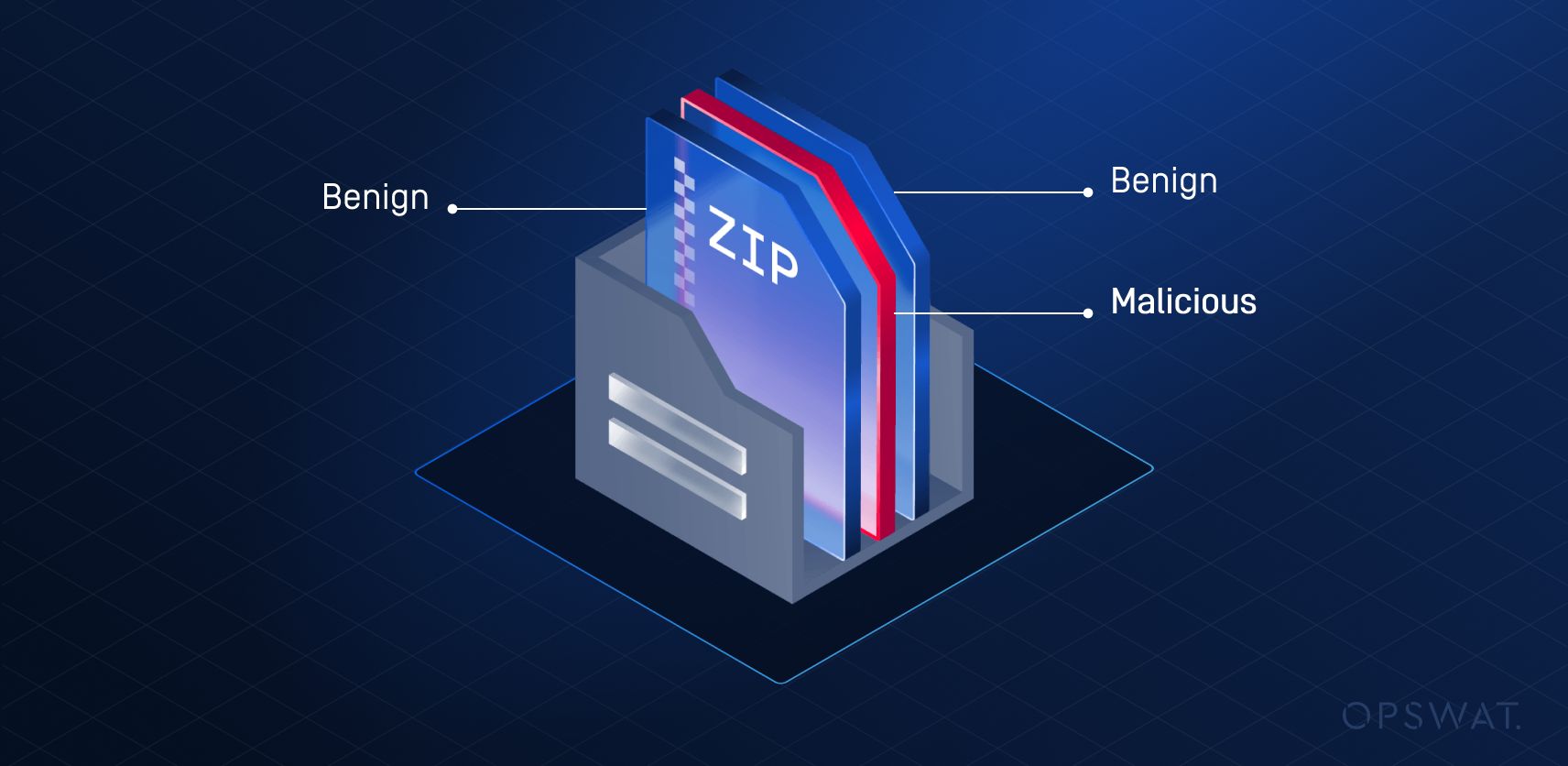

Forgatókönyv 1 - Archívumfájlok összekapcsolása

A kikerülő archívumfájl-összekapcsolás zsenialitása abban rejlik, hogy több archívumfájlt képes ügyesen kombinálni oly módon, hogy megkerüli a hagyományos észlelési módszereket vagy korlátozásokat, miközben megőrzi az adatok funkcionalitását és hozzáférhetőségét. Ezt a technikát gyakran alkalmazzák kreatív vagy szokatlan forgatókönyvekben, például a fájlméretkorlátozások megkerülésére, a tartalom elkendőzésére vagy az adattárolás egyedi módon történő optimalizálására.

Ennek a kikerülési taktikának a hatékonysága a különböző ZIP elemző eszközök eltérő viselkedéséből ered, amikor az összekapcsolt fájlokat kezelik:

- 7-Zip: Csak az első ZIP-archívumot elemzi, amely jóindulatú lehet, és figyelmen kívül hagyja a további archívumokban lévő rosszindulatú hasznos terhet.

- WinRAR: A ZIP struktúráknak csak az utolsó részét dolgozza fel és jeleníti meg.

- Windows File Explorer: Az összekapcsolt fájl teljes megnyitása meghiúsulhat. Ha azonban a fájlt .RAR kiterjesztéssel nevezi át, előfordulhat, hogy csak a második ZIP-archívumot jeleníti meg, az elsőt kihagyva.

Ez a következetlenség az összekapcsolt ZIP-fájlok feldolgozásában lehetővé teszi a támadók számára, hogy az archívum olyan szegmenseibe ágyazzák be a rosszindulatú hasznos terheket, amelyekhez bizonyos ZIP-elemzők nem tudnak hozzáférni, vagy nem arra tervezték őket, hogy hozzáférjenek.

2. forgatókönyv - Félrevezető archív fájlok

MS Office mint archívum

Amikor a legtöbb ember archívumokra gondol, azonnal a ZIP, a RAR vagy esetleg a TAR fájlok jutnak eszébe. Bár ezek valóban elterjedt archiválási formátumok, a lehetőségeknek csak egy töredékét képviselik. Számos modern fájlformátum használja ki az archiválási struktúrákat a mögöttes megvalósításokban, gyakran olyan módon, ami nem azonnal nyilvánvaló.

Például a Microsoft Office 2007 fájlok (.docx, .xlsx, .pptx) archív struktúrákat használnak. A támadók ezt úgy használják ki, hogy olyan .pptx fájlokat készítenek, amelyek szabványos PowerPoint prezentációknak tűnnek, de valójában ZIP-archívumok (50 4B 03 04 aláírással kezdődően). A támadó az archívumba törvényes XML-fájlnak vagy beágyazott képnek álcázott rosszindulatú hasznos terhet ágyaz be.

A biztonsági eszközök gyakran nem veszik észre ezt a fenyegetést, mivel a kiterjesztés és a szerkezet alapján .pptx-ként kezelik a fájlt, ahelyett, hogy a mögöttes ZIP-archívumot elemeznék. Míg az olyan eszközök, mint a WinRAR vagy a 7-Zip feltárhatják a fájl tartalmát, az automatikus keresők a fájltípusra összpontosítanak, és figyelmen kívül hagyják a rejtett hasznos terhet.

A támadók a ZIP-archívum belső szerkezetének megváltoztatásával, például nem szabványos fájlnevek használatával vagy a hasznos teher homályos helyekre történő elrejtésével tovább kerülhetik az észlelést. Ez a taktika kihasználja a ZIP rugalmasságát, amely lehetővé teszi, hogy egyéni fájltípusokat, például .pptx fájltípust definiáljon, miközben megtartja ugyanazt az aláírást.

DWF mint ZIP fájl

A ZIP fájlszerkezet egy széles körben használt formátum, amelyet egyes fájltípusok egyedi formátumok létrehozásához használnak, a ZIP fájl fejlécének egy részét beépítve a saját kialakításukba. Például egy szabványos DWF fájl fejlécét (28 44 57 46 20 56 30 36 2e 30 30 29) követi a ZIP fájl aláírása [50 4B 03 04], amely a kettőt egyetlen fájlszerkezetbe foglalja. Az olyan biztonsági eszközök, mint a 7-Zip, jellemzően a ZIP-fájlokat a fájl fejlécének [50 4B 03 04) -ként való felismerése alapján vonják ki. A DWF fájl esetében azonban ezek az eszközök nem archivált fájlként kezelik, és nem próbálják meg kinyerni a tartalmát.

A támadók ezt a viselkedést úgy használják ki, hogy olyan rosszindulatú fájlokat készítenek, amelyek nem ZIP fejléccel kezdődnek (például a DWF fejléccel), amelyet a ZIP aláírás és egy rejtett hasznos teher követ. Amikor egy ilyen fájlt megnyitnak egy DWF-megjelenítő programban, a szoftver legitim dokumentumként dolgozza fel, figyelmen kívül hagyva a csatolt ZIP-adatokat és inaktívan hagyva a hasznos terhet. Ha azonban ugyanezt a fájlt egy archívumkinyerő eszköz feldolgozza, az eszköz felismeri a ZIP-aláírást, kinyeri a hasznos terhet, és végrehajtja azt. Számos biztonsági szkenner és kivonatoló eszköz nem képes felismerni az ilyen álcázott archívumokat, mivel a fájl eredeti fejlécére támaszkodnak a fájl formátumának meghatározásához.

Ez a technika rendkívül hatékony, mivel kihasználja a fájlfejlécek feldolgozásának számos eszközben rejlő korlátozást. Az olyan biztonsági eszközök, amelyek nem végeznek mélyreható vizsgálatokat, vagy nem vizsgálnak a kezdeti fejlécen túl, lehetővé tehetik, hogy a rosszindulatú archívum észrevétlenül átcsússzon a védelmen.

Az OPSWAT MetaDefender Platform segítségével rekurzívan kivonhatja és átvizsgálhatja az archívumokat

A modern vállalati környezetek számos eszközre - például vírusirtó szoftverekre, tűzfalakra és EDR-rendszerekre (endpoint detection and response) - támaszkodnak, hogy felismerjék és megakadályozzák a rosszindulatú szoftverek behatolását a kritikus infrastruktúrájukba. Ezek a védelmi intézkedések azonban gyakran rendelkeznek gyenge pontokkal, amelyeket a fenyegető szereplők rendszeresen kihasználnak. Ezen kitérő taktikák hatékony azonosítása és elhárítása érdekében nézzük meg közelebbről, hogy az OPSWAT MetaDefender Platform hogyan tudja rugalmasan konfigurálni az alapvető motorjait, beleértve a Metascan™ Multiscanning, az Archive Extraction és a Deep CDR™ funkciókat, hogy megvédje a rendszereit.

Fenyegetések észlelése az 1. forgatókönyvben standard archívum-kivonással

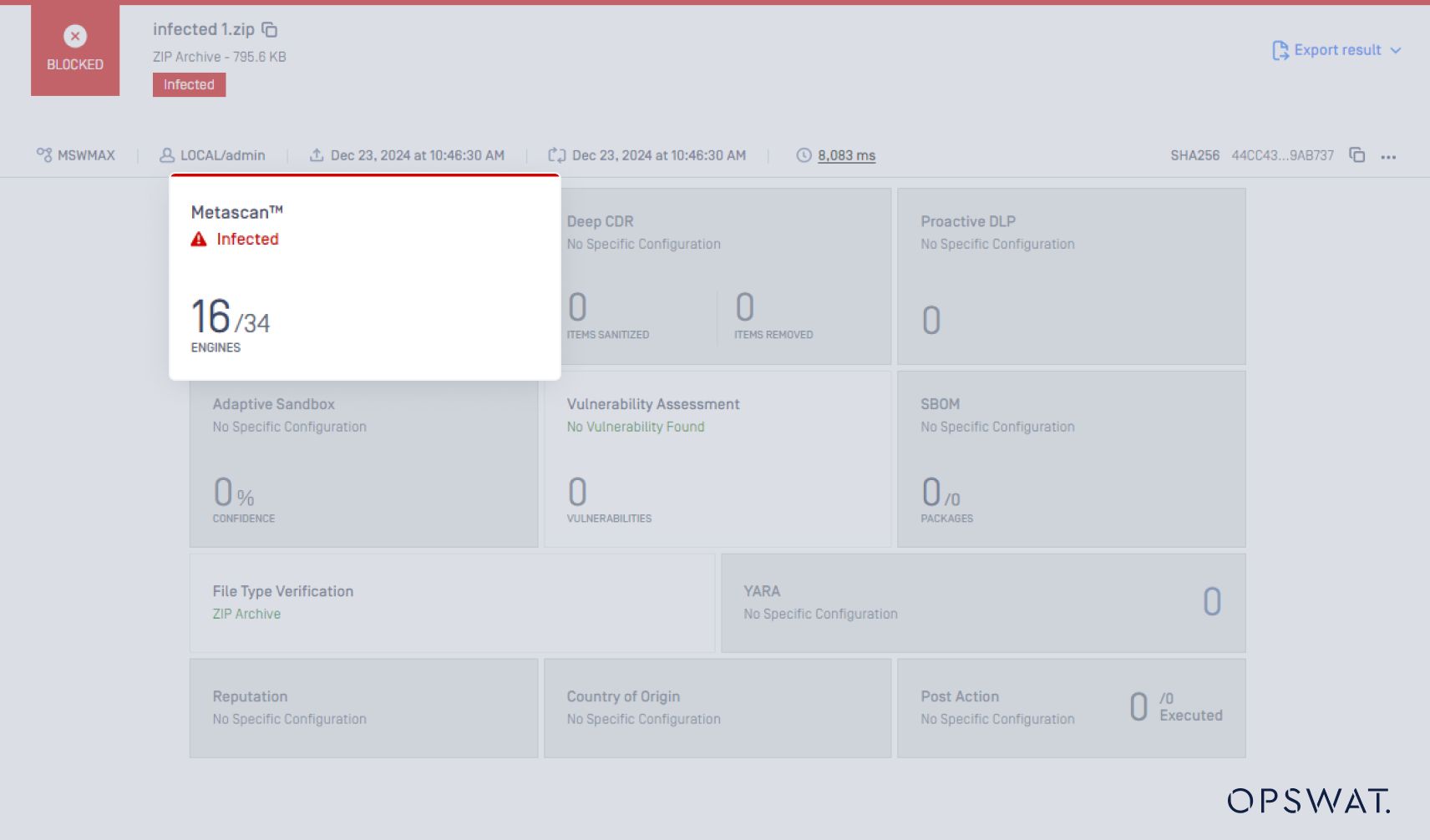

Az archívum-összekapcsolási támadási technika bemutatásához először a ZIP-fájlt normál archívumként küldjük be, és hagyjuk, hogy az AV (vírusirtó) motorok kezeljék a ZIP-kivonatolást és a rosszindulatú programok vizsgálatát. A 34 AV-motorból csak 16 képes felismerni a rosszindulatú programot.

Ezután a szokásos archívumfájlt még egy réteggel bonyolultabbá tesszük.

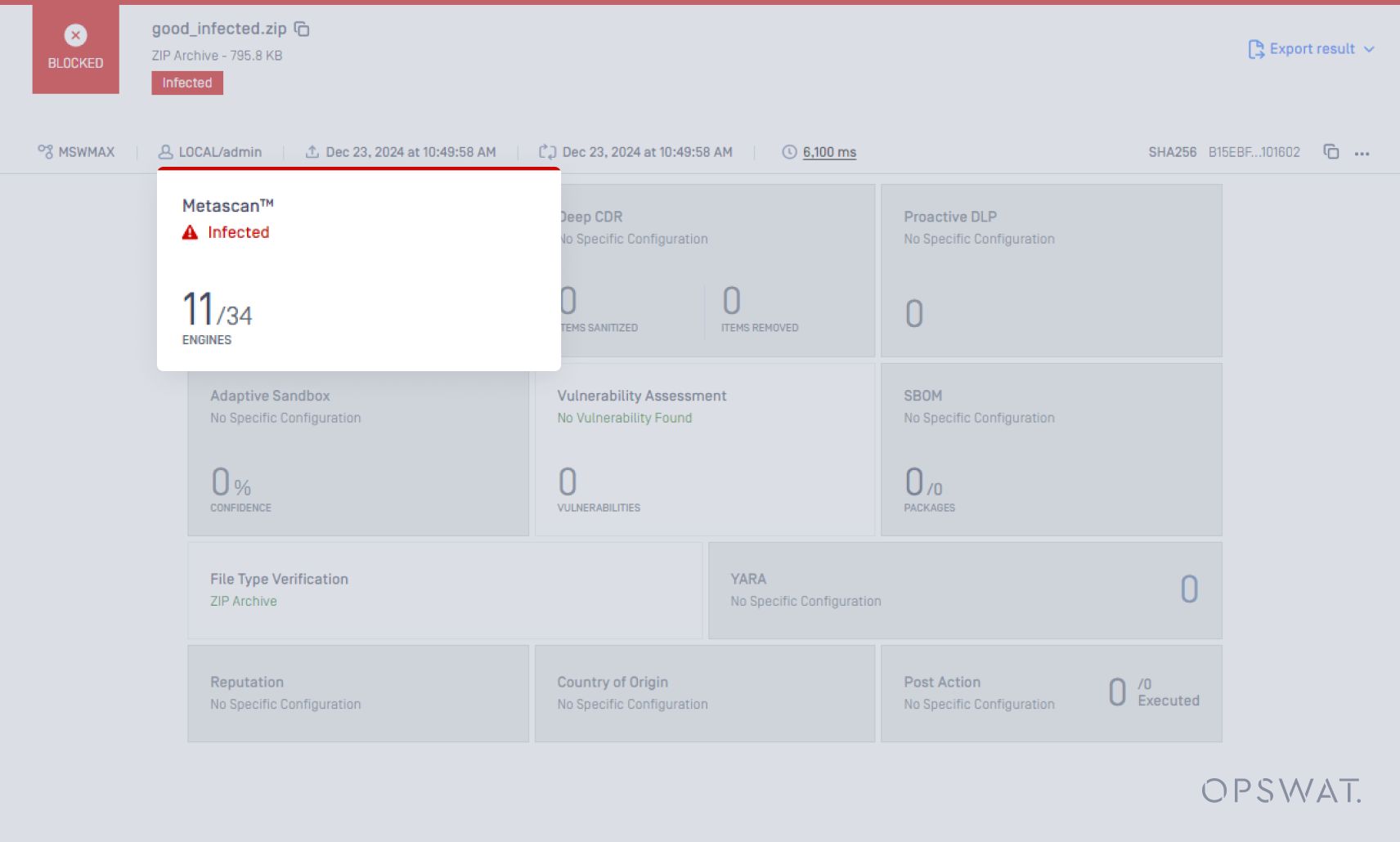

A 34 AV-motorból csak 11 észleli a kártevőt. A Metascan hatékonyan kezeli ezt az esetet.

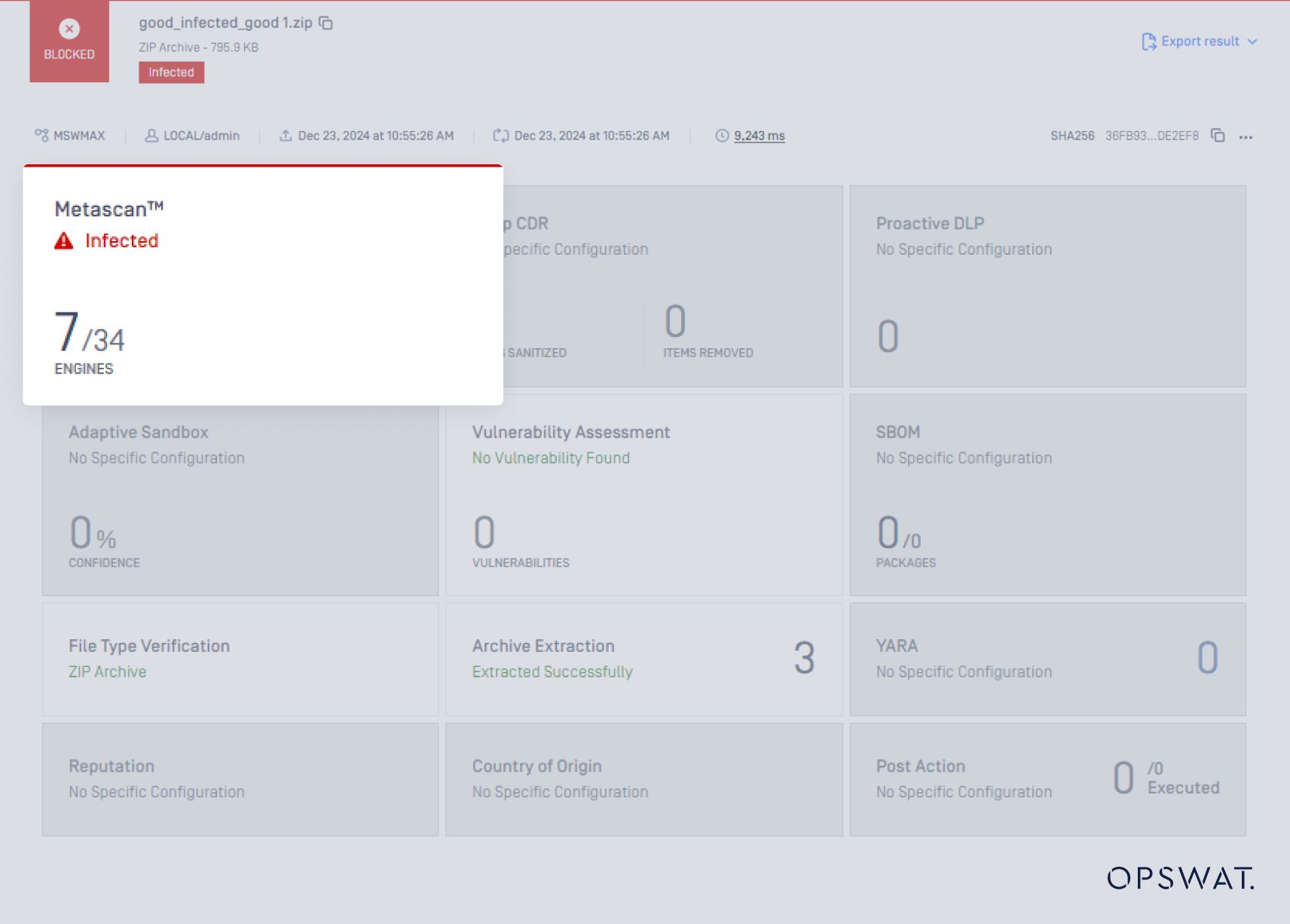

Végül egy újabb réteget adunk a normál ZIP fájlhoz.

Ezúttal a 34 AV-motorból csak 7 érzékeli a kártevőt, és az a négy AV-motor, amelyik korábban észlelte, most nem észlelte.

Egy külső archiválási eszközzel is teszteltük. Az eszköz azonban csak az archívumfájl első és utolsó részét ellenőrzi, a középső rész, ahol a rosszindulatú fájl található, kimaradt.

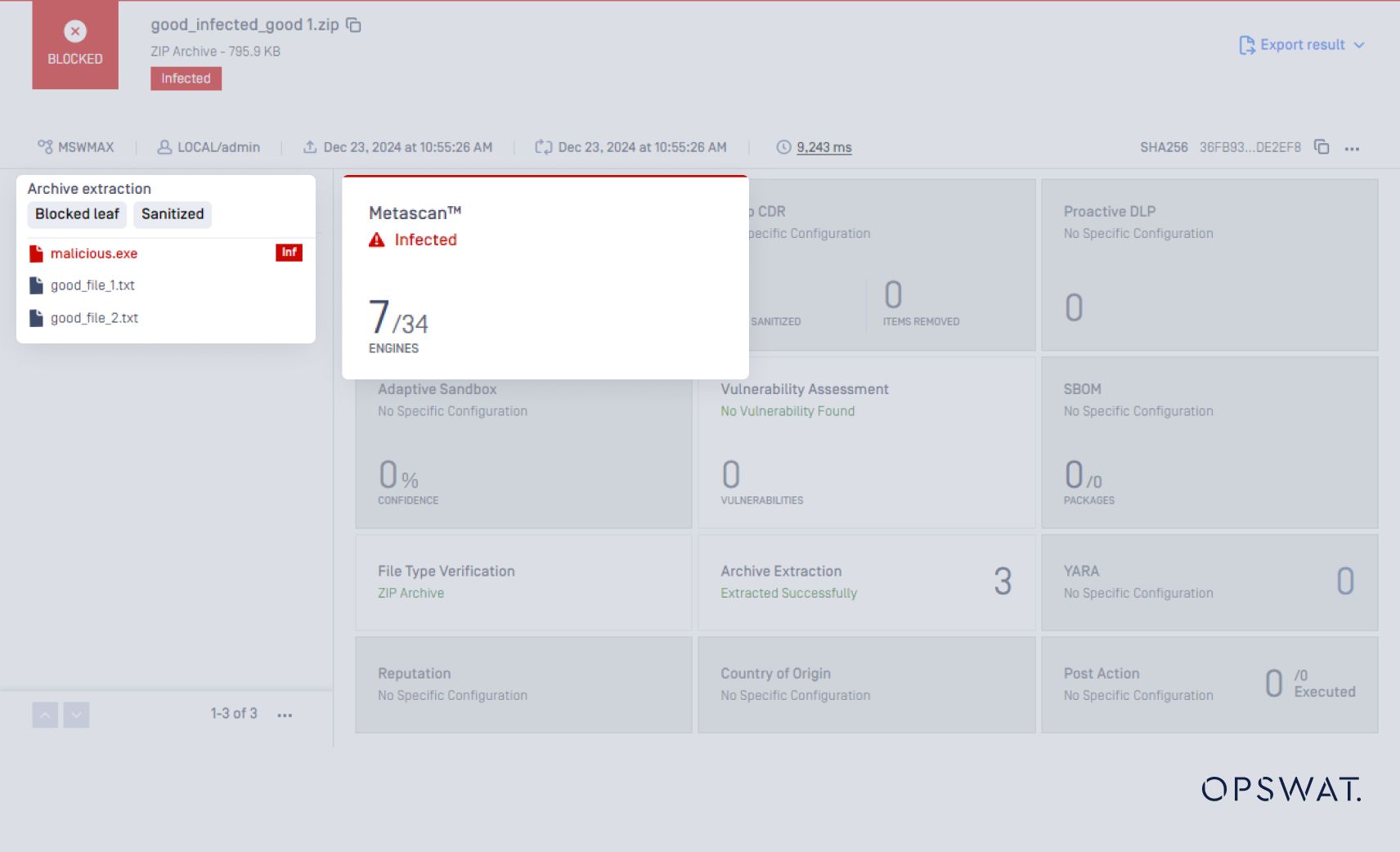

Az 1. forgatókönyv szerinti fenyegetések észlelése az OPSWAT Archive Extraction Engine segítségével

Az Archive Extraction Engine teljesen kibontja a ZIP-fájlt, lehetővé téve az AV-motorok számára a beágyazott fájlok vizsgálatát.

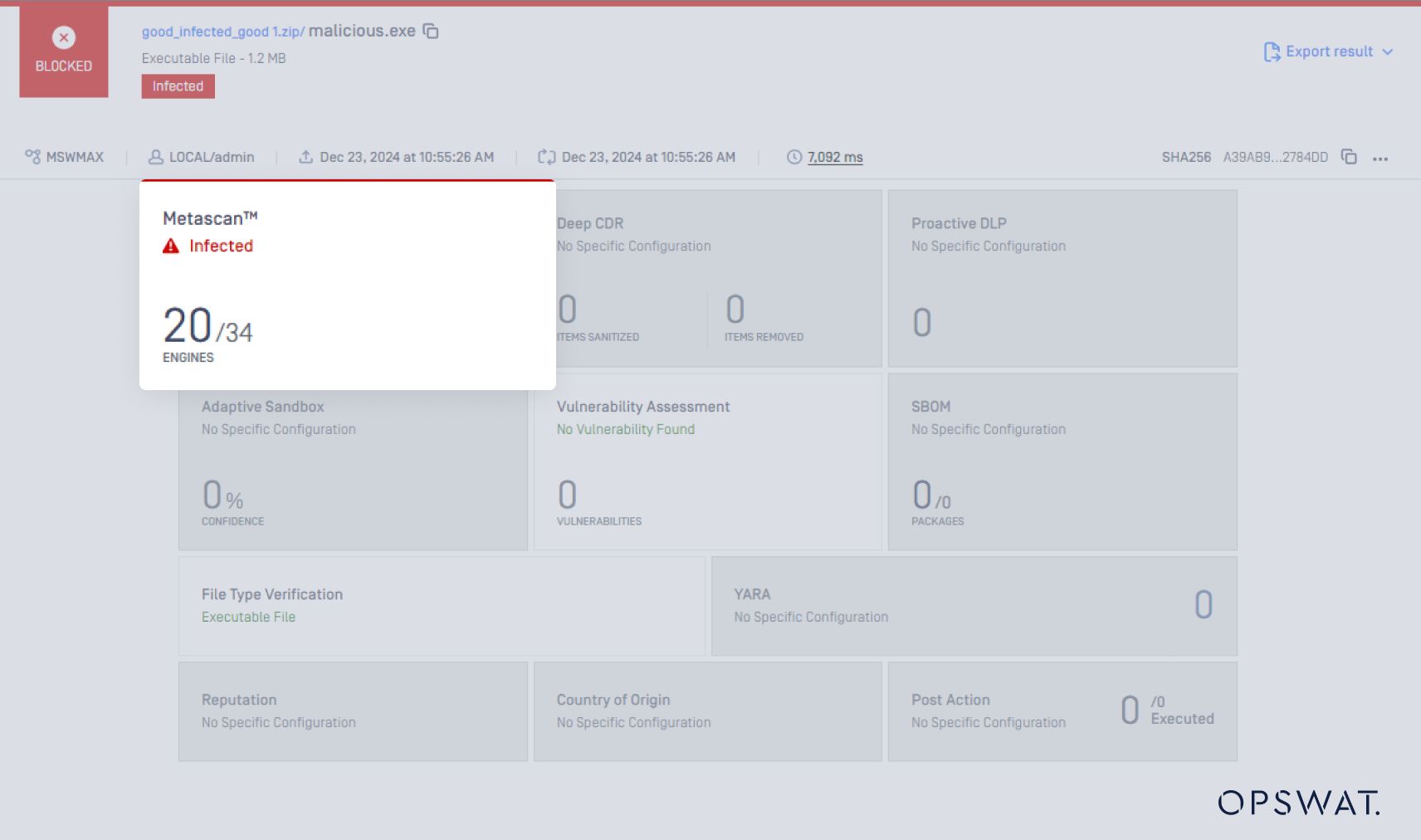

A beágyazott fájlok vizsgálatának eredménye az alábbiakban látható:

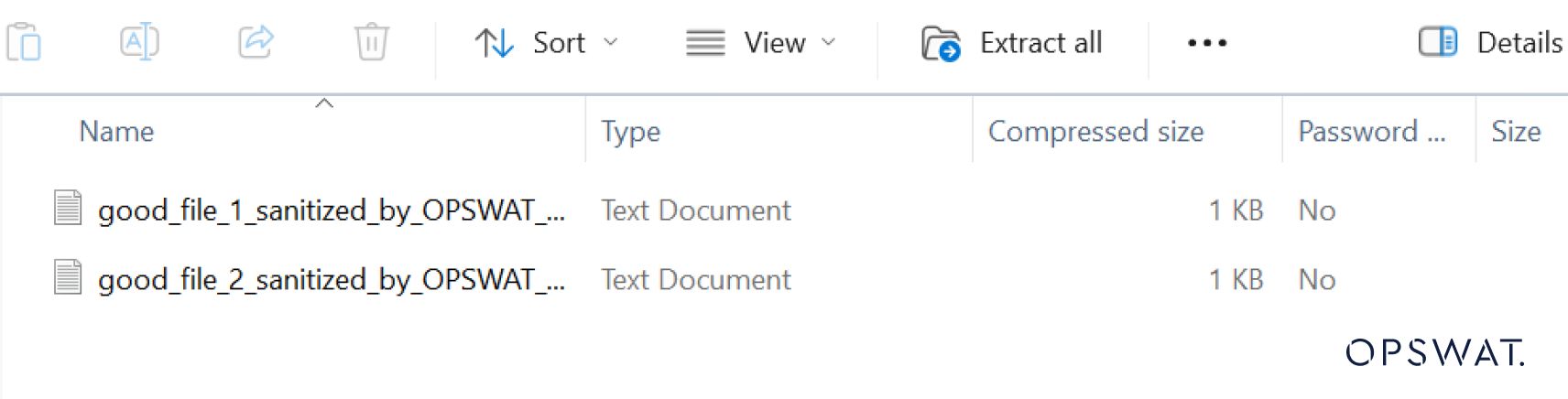

Ezen kívül, ha a Deep CDR engedélyezve van, akkor egy új fájlt generál a rosszindulatú tartalom nélkül, ahogyan azt az alábbiakban bemutatjuk:

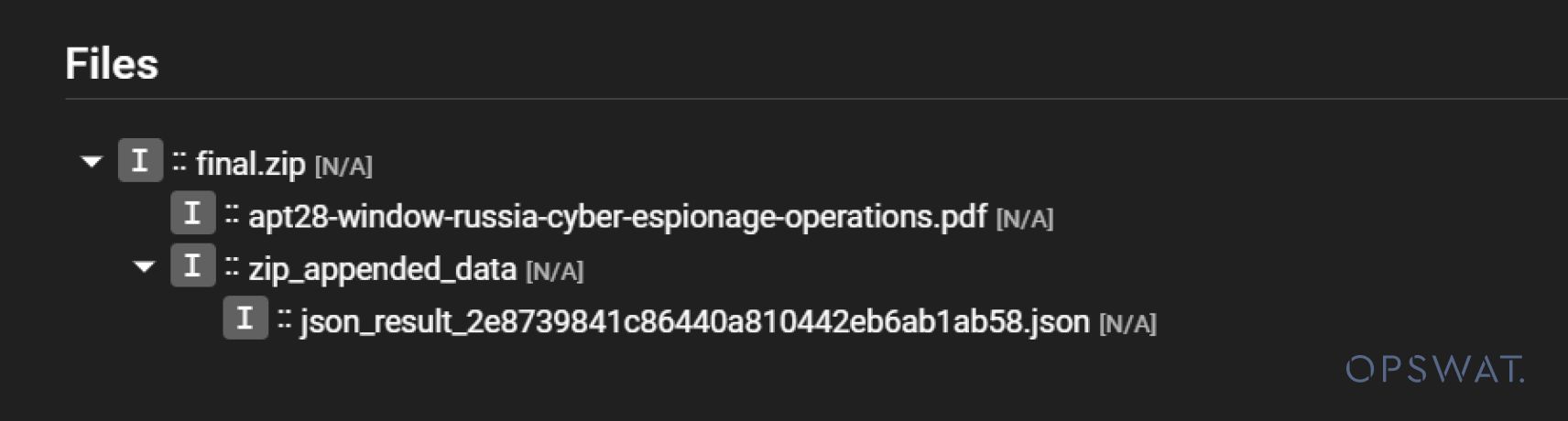

A 2. forgatókönyv szerinti fenyegetések észlelése archívum-kivonó motor nélkül

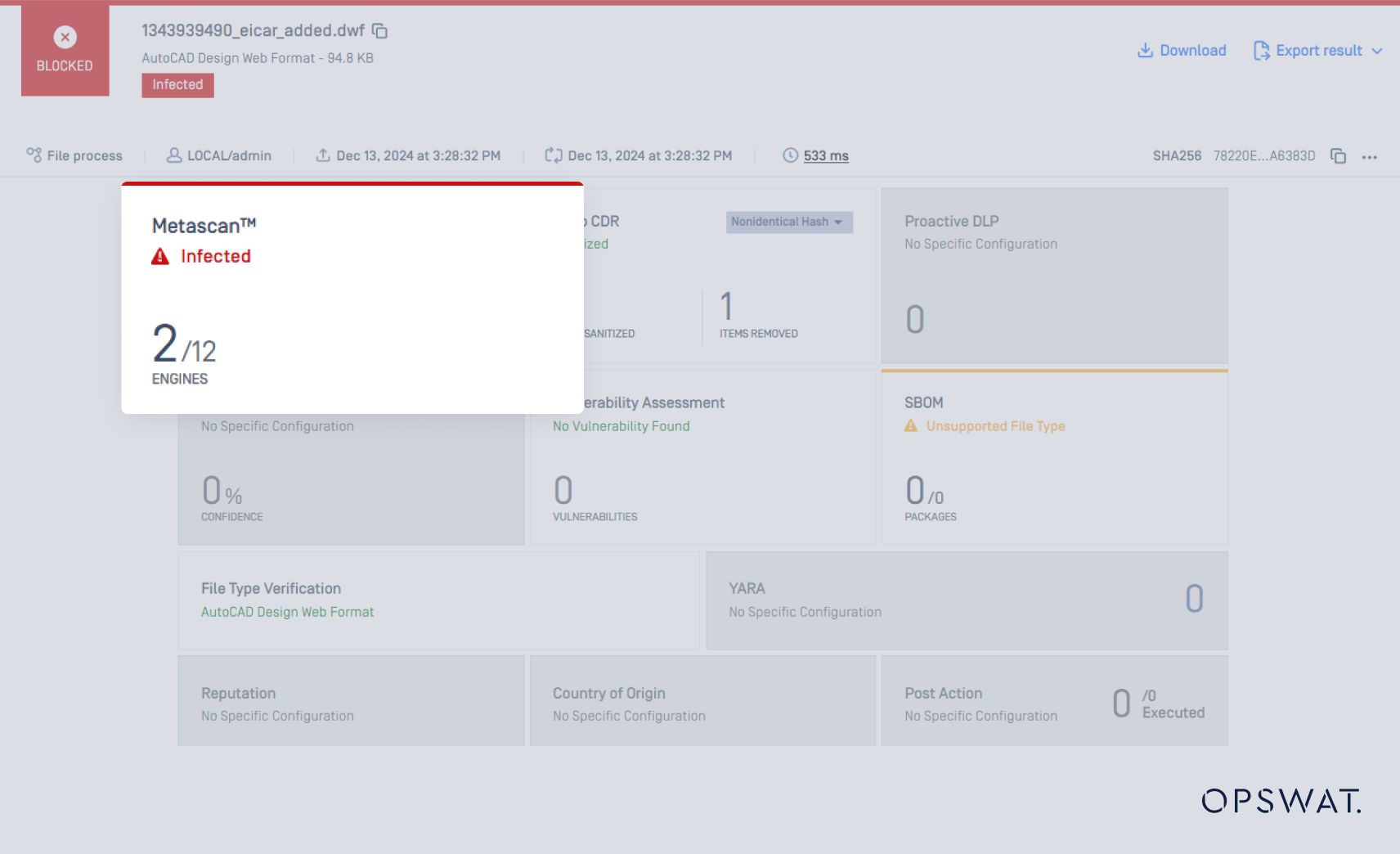

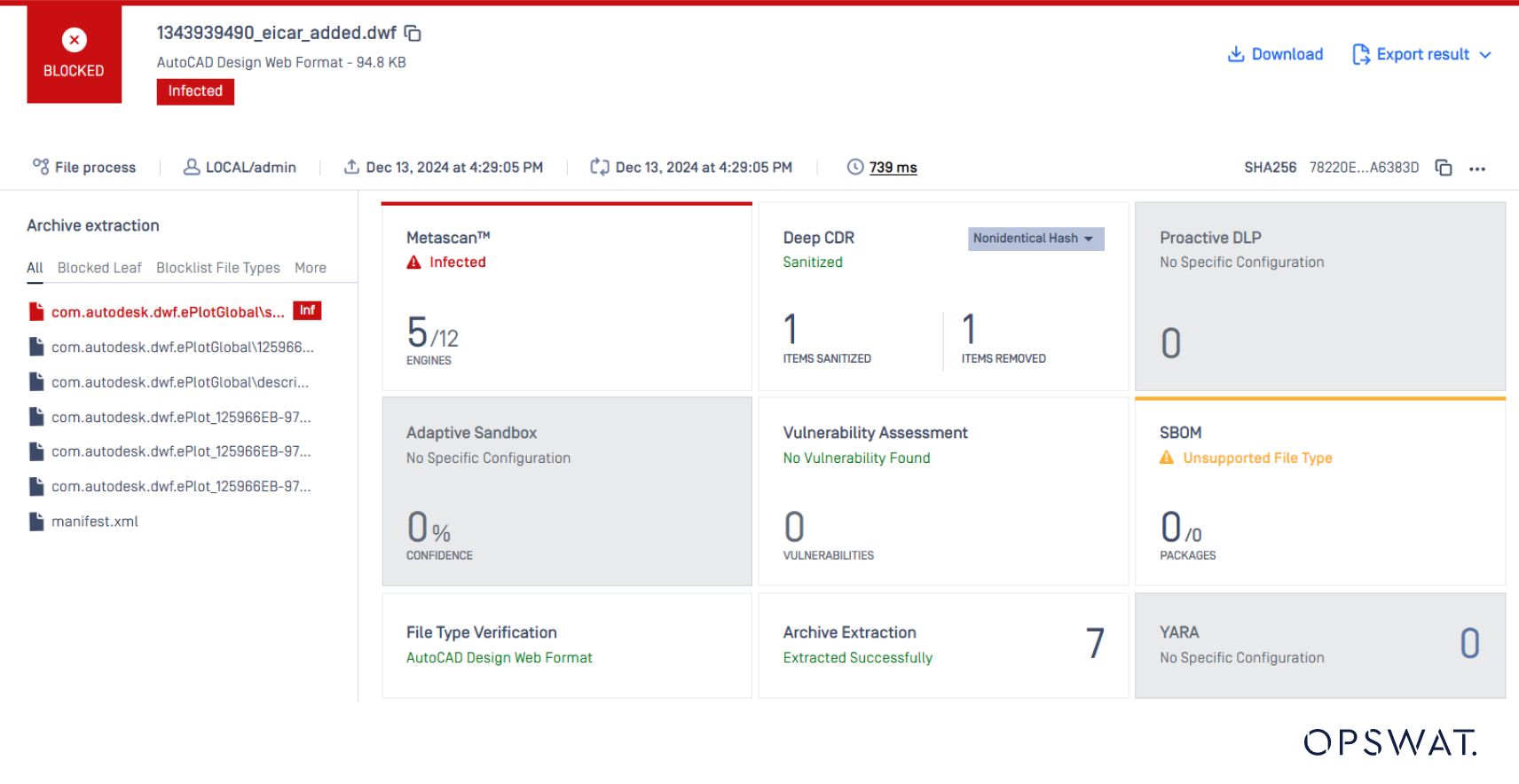

Először feltöltünk egy olyan fájlt a MetaDefender Core, amely a 2. forgatókönyvben használt technikákat használja ki. A fájlt a Metascan megvizsgálja a potenciális rosszindulatú programok szempontjából. Az eredmények a következők:

A Metascan 12 népszerű AV-motorja közül csak 2 képes felismerni a kártevőt. Ez azt jelenti, hogy a szervezetek jelentős része sebezhető lehet az olyan támadásokkal szemben, amelyek kihasználják ezeket az archívumformátum-eltéréseket.

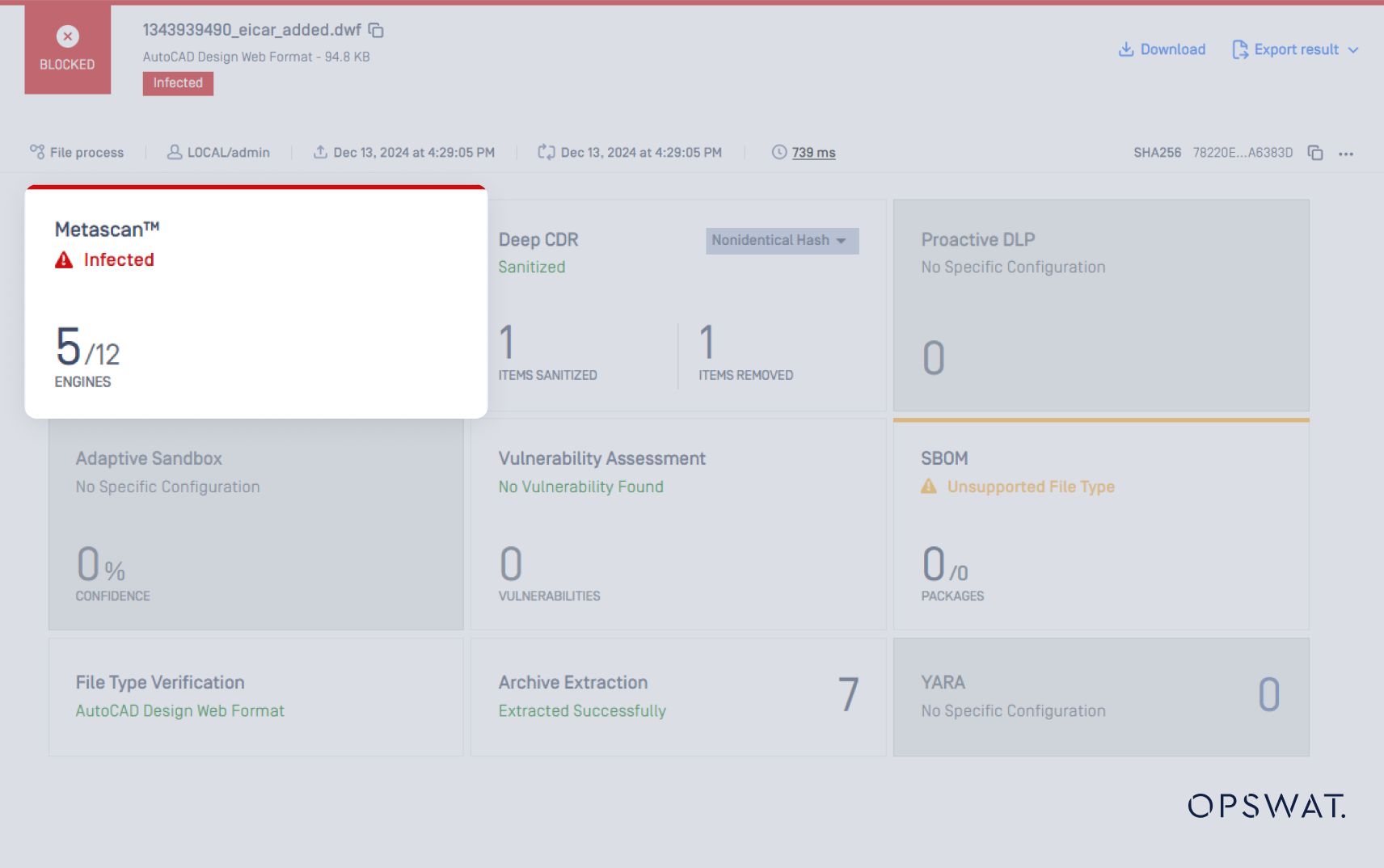

A 2. forgatókönyv szerinti fenyegetések észlelése az OPSWAT archívum-kivonó motor használatával

12 népszerű AV-motorból 5 észleli a fenyegetést a .dwf fájlban.

Az Archive Extraction motor tovább extrahálja a fájlt, és elemzi a fészekfájlokat.

Az összes kinyert beágyazott fájlt ismét átvizsgálja a Metascan, ahol a 12 AV-motorból 9 észleli a fenyegetést.

Az OPSWAT Core Technologies-ról

Metascan™ Multiscanning

A Metascan Multiscanning egy fejlett fenyegetés-felismerő és -megelőző technológia, amely növeli a felismerési arányt, csökkenti a kitörések felismerési idejét, és rugalmasságot biztosít az egyszemélyes rosszindulatú szoftverek elleni megoldások számára. Egyetlen vírusirtó motor a rosszindulatú programok 40-80%-át képes felismerni. OPSWAT Multiscanning lehetővé teszi, hogy a fájlokat több mint 30 rosszindulatú szoftverek elleni motorral vizsgálja helyben és a felhőben, így 99%-nál nagyobb észlelési arányt érhet el.

Archívum-kivonás

A tömörített fájlokban, például a .ZIP vagy .RAR fájlokban lévő fenyegetések felderítése nehéz lehet a nagy fájlméretük és az archívumokban rejlő rejtett fenyegetések elrejtésének képessége miatt. A MetaDefender gyors archívumfeldolgozást kínál azáltal, hogy lehetővé teszi a rendszergazdák számára az archívumkezelés egyszeri elvégzését minden fájltípusra, ahelyett, hogy minden egyes kártevőirtó motornak saját archívumkezelési módszereket kellene használnia. Emellett a rendszergazdák testre szabhatják az archívumellenőrzés módját, hogy elkerüljék az olyan fenyegetéseket, mint a zip-bombák.

Deep CDR™

A hagyományos vírusirtó megoldások nem veszik észre az ismeretlen fenyegetéseket. Deep CDR teljesen kiküszöböli őket. Minden egyes fájlt hatástalanítunk és újratermelünk, így biztosítva, hogy csak biztonságos, tiszta és használható tartalom jusson el a rendszerébe. Azáltal, hogy a Deep CDR nem csak a felismerésre, hanem a megelőzésre összpontosít, a Deep CDR fokozza a rosszindulatú szoftverek elleni védelmet, és megvédi a szervezeteket a fájlalapú támadásoktól, beleértve a célzott fenyegetéseket is. Semlegesíti a potenciálisan káros objektumokat a hálózati forgalomban, e-mailben, feltöltésekben, letöltésekben és hordozható adathordozókon áthaladó fájlokban, mielőtt azok elérnék a hálózatot.

Kitérő fenyegetések felderítése az OPSWAT archívumkinyeréssel

A fenyegető szereplők egyre agilisabb módszereket alkalmaznak a rendszerekbe való behatolásra és az érzékeny információk kiszivárogtatására. A megfelelő eszközök felhasználásával a betörések észlelésére és enyhítésére a szervezetek megakadályozhatják, hogy ezek az ellenfelek hozzáférjenek a kritikus adatokhoz, és oldalirányban mozogjanak a hálózaton belül. A MetaDefender Core nagy teljesítményű Archive Extraction motorjának felhasználásával megerősítheti védelmét a beágyazott rosszindulatú szoftverekkel szemben, amelyek elkerülhetik az egyes AV-motorok extrakciós eszközeit.

Tartalom

- Látogasson el az OPSWAT weboldalára

- Olvassa el a legfontosabb technikai blogtémáinkat:

Deep CDR tisztázza a rejtett fenyegetéseket egy archív fájlban

05 A rosszindulatú viselkedés jelei és a PDF-be ágyazott fenyegetések

Hogyan fenyegetik a vállalatok védelmét a képalapú rosszindulatú támadások

Hogyan nyit ajtót a Base64 kódolás a rosszindulatú programok előtt?