Február elején a Kiberbiztonsági és Infrastrukturális Biztonsági Ügynökség (CISA), a Nemzetbiztonsági Ügynökség (NSA), a Szövetségi Nyomozó Iroda (FBI) és más szervezetek tanácsot tettek közzé a Kínai Népköztársaság (KNK) által közzétett sürgős veszélyről. Akkor kifejezetten figyelmeztették a kritikus infrastruktúrával foglalkozó szervezeteket az államilag támogatott kiberszereplőkre - név szerint a Volt Typhoon-t nevezve meg -, akik arra készülnek, hogy az amerikai kritikus infrastruktúrák ellen zavaró vagy pusztító kibertámadásokat hajtsanak végre.

A februári tanácsadás szerint a Volt Typhoon (más néven Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite és Insidious Taurus) már veszélyeztette az Egyesült Államok és területei kommunikációs, energetikai, közlekedési rendszerekkel, valamint víz- és szennyvízrendszerekkel foglalkozó kritikus infrastruktúra-szervezetek IT környezetét, előre elhelyezve, hogy lehetővé tegye az operatív technológiai (OT) eszközök oldalirányú mozgását a funkciók megzavarására. Márciusban az Öt Szem szövetségesei újabb riasztást és iránymutatást adtak ki arról, hogy a létfontosságú infrastruktúrával foglalkozó szervezetek hogyan védekezhetnek e fenyegetések ellen, arra ösztönözve a vezetőket, hogy a kiberkockázatot alapvető üzleti kockázatként és a nemzetbiztonság szempontjából alapvető fontosságú kockázatként ismerjék el. Legutóbb egy amerikai szenátor figyelmeztetett a Volt Typhoon által jelentett veszélyre a CISA-hoz intézett levelében.

Volt Typhoon hosszú távra játszik

Néhány rosszindulatú szereplőtől eltérően a Volt Typhoon nem használ rosszindulatú szoftvereket a hálózatokhoz való hozzáférés megszerzéséhez és fenntartásához. Ehelyett érvényes fiókokra támaszkodik, és erős működési biztonságot használ, hogy hosszabb ideig - egyes esetekben öt évig vagy még tovább - észrevétlen maradjon. A rendszer beépített funkcióinak felhasználásával ez a fenyegető csoport a "földön élő" (LOTL) technikákat használja, beleértve a több IT környezetben lévő rendszereken lévő natív eszközök és folyamatok használatát. Ez segít nekik elkerülni a felderítést, mivel a célszervezet és a környezet alapos kutatását kihasználva ennek megfelelően alakítják ki taktikáikat, technikáikat és eljárásaikat. A Volt Typhoon folyamatos erőforrásokat is szentel a perzisztencia fenntartására és a célkörnyezet megértésének növelésére az idő múlásával, jóval a kezdeti kompromittálódás után.

Sok szervezet nem képes a rosszindulatú tevékenységek észlelésére és azonosítására, ami megnehezíti a törvényes és a rosszindulatú viselkedés megkülönböztetését. A LOTL-technikák elleni védelem érdekében a szervezeteknek átfogó és sokoldalú megközelítést kell alkalmazniuk a kiberbiztonság terén. A CISA közös iránymutatása széleskörű észlelési és védekezési legjobb gyakorlatokat kínál, amelyek segíthetnek a szervezeteknek abban, hogy hatékonyabbá tegyék magukat e technikák észlelésében és mérséklésében. A létfontosságú infrastruktúrák ágazatainak alkalmazniuk kell ezeket a legjobb gyakorlatokat, további hangsúlyt fektetve az ellátási lánc biztonságának javítására.

Az Supply ChainSecure

A szervezetek egyre gyakrabban szembesülnek kifinomult támadásokkal az ellátási láncban. Az Európai Unió Hálózat- és Információbiztonsági Ügynökségének (ENISA) jelentése szerint továbbra is a " Software Supply Chain történő kompromittálása " a legnagyobb fenyegetés, ami kétségtelenül a harmadik fél beszállítóinak és partnereinek az ellátási láncba történő integrációjának köszönhető. A kritikus infrastruktúra messze nem mentes ettől a tendenciától, ami potenciális utat nyit az olyan, államilag támogatott szereplők számára, mint a Volt Typhoon, hogy olyan hozzáférést szerezzenek és tartsanak fenn, amely veszélybe sodorhatja a szervezeteket és az egyéneket. E fenyegetések elhárítása érdekében a szervezeteknek biztosítaniuk kell mind a szoftver-, mind a hardverellátási láncot, és el kell fogadniuk a tervezés által biztosított biztonság elveit.

Szoftver ellátási lánc

Nem titok, hogy a szoftverellátási láncban vannak sebezhetőségek, beleértve a rosszindulatú kódok beillesztését és a sebezhető harmadik féltől származó komponensek használatát. A rosszindulatú kódok jogosulatlan hozzáférést tesznek lehetővé, adatszegésekhez vezethetnek, és néha akár teljes rendszerátvételt is eredményezhetnek. A Software gyakran használnak harmadik féltől származó komponenseket, beleértve a nyílt forráskódú szoftvereket is, hogy felgyorsítsák a fejlesztést és új funkciókat adjanak hozzá. Sajnos ezek az összetevők tartalmazhatnak ismert sebezhetőségeket, újonnan felfedezett sebezhetőségeket, vagy akár olyan sebezhetőségeket is, amelyeket rosszindulatú szereplők vittek be a kódbázisba.

A közelmúltban például arról számoltak be, hogy a Python Package Index (PyPI) - a Python programozási nyelven írt alkalmazások és kódkönyvtárak forrása - olyan felhasználók támadása alá került, akik valószínűleg automatizált eszközökkel töltöttek fel rosszindulatú csomagokat, kihasználva a felhasználók gépelési hibáit. Egy tipposquattingnak nevezett technikát használtak, amely során népszerű csomagnevekhez hasonló csomagneveket hoztak létre, hogy telepítéskor megfertőzzék a felhasználói eszközöket. Ez azt mutatja, hogy a mesterséges intelligencia technológiák gyors, megfelelő biztonsági intézkedések nélküli integrációja közepette a forráskód-könyvtárak függőségek és sebezhetőségek szempontjából történő ellenőrzésének, valamint a rosszindulatú szoftverek fenyegetéseinek kezelésének kritikus szükségességét.

Hasonlóképpen, ahogy a szervezetek átveszik a konténerizálást, és tárolókat használnak a forráskód és a konténerképek kezelésére, a rosszindulatú szereplők hozzáférnek egy kibővített támadási felülethez. Ha a rosszindulatú szoftverek beszivárognak a kód- és konténertárházakba, akkor a szoftveralkalmazás-csomagban terjedhetnek, és széles körű károkat okozhatnak. Egyetlen lemezképben lévő sebezhetőségek több alkalmazást és szervezetet is érinthetnek.

E kihívások kezeléséhez a szervezeteknek szigorú kódfelülvizsgálati folyamatokat kell elfogadniuk, beleértve a szoftver anyagjegyzék (SBOM) használatát, amely hivatalos nyilvántartást biztosít a szoftverek építéséhez használt összes komponensről. Ez a képesség kritikus fontosságú, amikor egy új kritikus sebezhetőség kerül nyilvánosságra, mivel lehetővé teszi a szervezetek számára, hogy gyorsan meggyőződjenek arról, hogy a kódjuk használja-e ezt a szoftvert, hol létezik, jelent-e kockázatot, és ha igen, orvosolják azt. Az SBOM segít azonosítani a sebezhető szoftverkomponenseket mind a nyílt forráskódú szoftverekben, mind a forráskódban és a konténerekben, csökkentve ezzel a kockázatnak való kitettséget. Ez a láthatóság a jogi és szabályozási előírásoknak való megfelelés biztosításában és bizonyításában is segít, mivel megkönnyíti a felmerülő fenyegetésekre való gyors reagálást.

Hardware Supply Chain

A hardverellátási lánc biztosítása a hardver és a szoftver közötti kölcsönös függőség miatt ugyanolyan kritikus, mint a szoftverkomponenseké. Hardware is jelenthetnek sebezhetőséget, különösen az átmeneti kibereszközökön keresztül, beleértve a mobile eszközöket, a cserélhető adathordozókat és az ideiglenes hálózati eszközöket. Az átmeneti eszközök gyakran a hagyományos biztonsági intézkedések radarja alatt kerülnek a környezetbe. És mivel ezek az eszközök könnyen mozgathatók és módosíthatók, hajlamosak a visszaélésekre és a manipulációra, és rosszindulatú programok vagy az érzékeny hálózatokhoz való jogosulatlan hozzáférés csatornáivá válhatnak.

E kockázat kezelése érdekében a szervezeteknek biztosítaniuk kell, hogy az ilyen eszközöket átvizsgálják és biztosítják, mielőtt csatlakoztatják őket a kritikus infrastruktúrákban lévő hardverekhez, beleértve a származási ország azonosítását is. Ez lehetővé teszi a szervezetek számára, hogy azonosítsák a rosszindulatú szoftvereket tartalmazó eszközöket, blokkolják a jogosulatlan adathozzáférést a származás alapján, azonosítsák a korlátozott helyszíneket és a forgalmazókat, valamint biztosítsák a szabályoknak való megfelelést a régiókban. Annak biztosítása, hogy a használt hardver jó hírű, biztonságos forrásból származzon, csökkenti a beágyazott sebezhetőségek kockázatát, amelyek később kihasználhatók.

Ahogy az IT és az OT-környezetek egyre inkább összekapcsolódnak, a biztonság javítása és a rosszindulatú szereplők, köztük a Volt Typhoon képességeinek korlátozása szempontjából létfontosságú a csatlakoztatott eszközök átláthatósága. A származási ország, valamint az eszközök firmware- és szoftververzióinak ismerete lehetővé teszi a szervezetek számára, hogy átfogóan értékeljék a sebezhetőségeket, és nagyobb agilitással reagáljanak a fenyegetésekre. A firmware- és szoftverfrissítések gyakran javítják a biztonsági hiányosságokat, ami rávilágít arra, hogy a biztonsági higiénia fenntartása érdekében szükség van a verziótörténetek ismeretére. Ezek az információk a különböző szabályozási szabványoknak és keretrendszereknek való megfelelésben is segíthetnek, mivel a kormányok egyre inkább sürgetik a technológiai ellátási lánc fejlesztését.

Secure-By-Design alapelvek

A tervezési biztonság elveinek elfogadása ma már kritikus fontosságú a Volt Typhoonhoz hasonló kifinomult fenyegetések elleni küzdelemben és a kritikus infrastruktúrát fenyegető kockázatok minimalizálásában. A secure-by-design megközelítés azt jelenti, hogy a technológiai termékek úgy készülnek, hogy védelmet nyújtsanak a rosszindulatú kiberszereplők sikeres hozzáférése ellen az eszközökhöz, adatokhoz és a csatlakoztatott infrastruktúrához. A CISA szerint: "A szerzői ügynökségek azt javasolják, hogy a szoftvergyártók építsék be a secure by design és a default elveket és taktikákat a szoftverfejlesztési gyakorlatukba, hogy erősítsék ügyfeleik biztonsági helyzetét".

A Volt Typhoon és a hasonló szereplők egyre kifinomultabb TTP-ket alkalmaznak olyan sebezhetőségek kihasználásával, amelyeket a szoftverfejlesztési életciklus (SDLC) tervezési szakaszában lehetett volna enyhíteni. A biztonságnak a technológiai architektúrákba és fejlesztési folyamatokba való beágyazásával a tervezési alapelvek lehetővé teszik a szervezetek számára, hogy olyan rendszereket építsenek, amelyek eredendően ellenállóbbak a behatolással, manipulációval és kizsákmányolással szemben.

A létfontosságú infrastruktúrák védelme

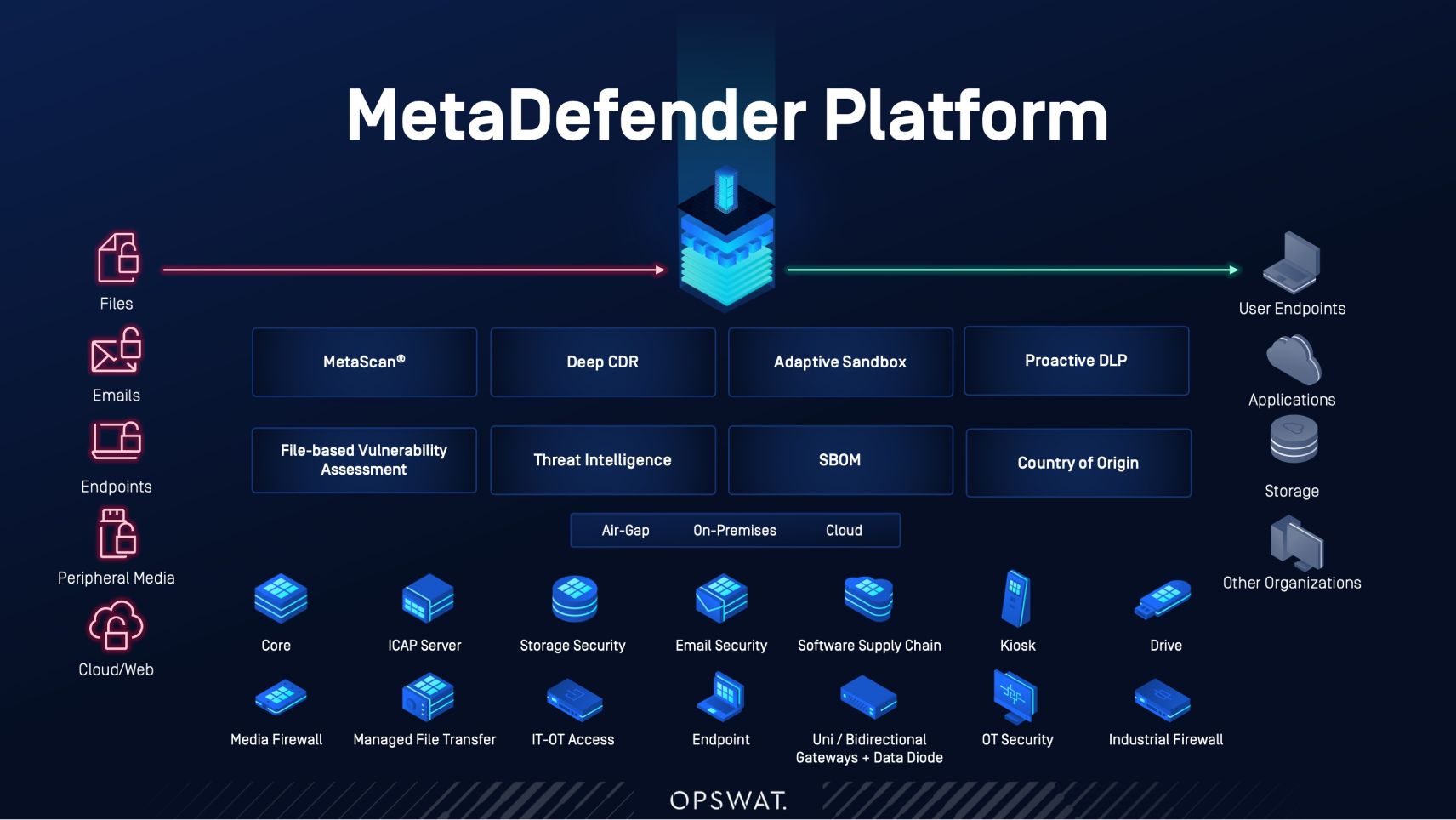

Bár a Volt Typhoon jelenleg jelentős fenyegetést jelent, ostobaság lenne azt hinni, hogy ez a csoport az egyetlen, amely képes a beszivárgás olyan szintjére, amelyre a CISA és mások oly sürgetően figyelmeztetnek. A kritikus infrastruktúrával foglalkozó szervezeteknek úgy kell pozícionálniuk magukat, hogy felismerjék az ilyen behatolásokat, és megkeményítsék környezetüket a hasonló fenyegetésekkel szemben. Az ellátási lánc biztosítása létfontosságú lépés a biztonság javításában, különösen a szoftverellátási lánc összetettségének megértése, a teljes SBOM elemzése és a felmerülő sebezhetőségekre való gyors reagálás révén. Hasonlóképpen, a hardverellátási lánc biztosítása az összekapcsolt eszközök átláthatóságának biztosításával lehetővé teszi a szervezetek számára, hogy megakadályozzák az illetéktelen hozzáférést. A tervezési alapelveken nyugvó, átfogó biztonsági stratégia elengedhetetlen, és ki kell használnia a zéró bizalomra épülő technológiákat, például a tartalom hatástalanítását és rekonstrukcióját, a sebezhetőségi felméréseket, az adatvesztés megelőzését, a többszörös szkennelést és egyebeket.

A rosszindulatú szoftverek proaktív semlegesítésével és a potenciális behatolások megakadályozásával ez a megközelítés jelentősen csökkenti a hitelesítő adatok ellopásának és más rosszindulatú tevékenységeknek a veszélyét. Továbbá a szoftver- és hardverbiztonság előtérbe helyezése biztosítja a kiberfenyegetésekkel szembeni ellenálló képességet. Az ellátási lánc védelme létfontosságú lépés, amelyet a szervezeteknek meg kell tenniük a kritikus infrastruktúra biztonságának és védelmének biztosítása érdekében.

Ismerje meg, hogyan segíthet az OPSWAT a Volt Typhoon fenyegetések elleni védelemben.