A biztonsági szakértők hangsúlyozzák, hogy a vállalati hálózatok kiberbűnözők elleni védelme érdekében "mélységi védelemre " van szükség. Ez a megközelítés többféle védelem rétegzését jelenti, beleértve a webes alkalmazás tűzfalakat (WAF), az alkalmazáskiszolgáló vezérlőket (ADC) és a felügyelt fájlátviteli megoldásokat (MFT ). Ezek a hálózati biztonsági eszközök kritikus fontosságúvá váltak a szervezetek számára, hogy megvédjék adataikat, szellemi tulajdonukat és hálózati eszközeiket. Arra tervezték őket, hogy azonosítsák és megelőzzék a különböző biztonsági fenyegetéseket, például a DDoS-t, és hálózati forgalomkezelést, alkalmazás- és API kínálnak.

Bár a felhő- és hálózatbiztonsági eszközök hatékonynak bizonyultak a hálózatok védelmében, vannak korlátaik. Az e korlátok által okozott kockázatok csökkentése érdekében a felhő- és hálózatbiztonság a megosztott felelősség modelljét követi. Ha kizárólag a hálózati biztonsági eszközökre támaszkodik, nehéz betekintést nyerni a hálózati forgalomban elrejtett tartalomba, ami kihívást jelent a biztonsági csapatok számára az összetettebb fenyegetések, például a nulladik napok és a fejlett kitérő rosszindulatú programok azonosítása és kezelése. Ezek a korlátozások rávilágítanak arra, hogy olyan tartalomellenőrzési megoldásokra van szükség, amelyek mélyebb tartalmi átláthatóságot biztosítanak a szervezet biztonsági helyzetének javítása érdekében.

Tartalomjegyzék

- Mi az a tartalomellenőrzés?

- Kiberbiztonsági kihívás: rosszindulatú fájlfeltöltések

- A tartalomellenőrzés előnyei

- A tűzfalak, ADC és MFT megoldások korlátai

- A kiberbiztonság megosztott felelősségi modellje tartalmi ellenőrzést igényel

- A legfontosabb tartalomellenőrzési technológiák

- Jövőbiztos hálózati forgalom: engedélyezze a tartalomellenőrzést a ICAP

Mi az a tartalomellenőrzés?

A tartalomvizsgálat a hálózati szintű, rosszindulatú szoftverek elleni és adatvesztés-megelőzési módszer, amely a rosszindulatú kódokat és az érzékeny adatokat az átmenő fájlok elemzésével azonosítja.

A tartalomellenőrzés általában egy hálózati proxyval, terheléselosztóval vagy hasonló hálózati eszközzel kezdődik. Ez közvetítőként működik a felhasználó és a kért tartalom között. A proxy továbbítja a fájltartalmat tartalmazó hálózati forgalmat, és továbbítja a tartalmat a vírusirtó (AV) szoftverhez, amely a tartalmat potenciális fenyegetések vagy házirend megsértése szempontjából vizsgálja.

Ha a tartalomellenőrzés engedélyezve van, a hálózati eszköz megvizsgálja a rajta áthaladó fájlokat, beleértve az URL-címet, a fejléceket és a hasznos terhelést. Előre meghatározott szabályokat és beállításokat alkalmaz, hogy olyan meghatározott mintákat vagy kulcsszavakat keressen, amelyek rosszindulatú vagy nem megfelelő tartalomra utalhatnak. Gyakran használnak reguláris kifejezéseket e minták meghatározására és a fejlettebb tartalomillesztés megkönnyítésére. Ez a technika magában foglalja az adatok vizsgálatát, hogy a metaadatokban és a kulcsszavakban olyan mintákat találjon, amelyek biztonságra és érzékenységre utalnak. Például egyéni reguláris kifejezés létrehozása a társadalombiztosítási és hitelkártyaszámokra vagy a "bizalmas" kulcsszóra.

A tartalomellenőrzési folyamat több szakaszból és műveletből állhat. Kiszűrheti a tiltott tartományokat, letilthatja a hozzáférést bizonyos webhelyekhez, vírusokat kereshet a fájlokban, vagy megvizsgálhatja az olyan dokumentumokat, mint például a PDF-ek, hogy érzékeny információkat tartalmaznak-e.

A tartalomellenőrzés hasznos eszköz a szervezetek számára a hálózati forgalom biztonságának, ellenőrzésének és jogszabályi megfelelőségének fenntartásához. A tartalom aktív figyelésével és szűrésével segít megelőzni a jogosulatlan hozzáférést, az adatszegéseket, a rosszindulatú szoftverek fertőzéseit és más potenciális kockázatokat. A tartalomellenőrzés testre szabható, hogy igazodjon a szervezet egyedi igényeihez és követelményeihez, lehetővé téve a rendszergazdák számára az ellenőrzés és a védelem szintjének meghatározását.

Tartalomellenőrzés Kiberbiztonsági kihívások

Rosszindulatú fájlfeltöltések

A rosszindulatú fájlok jelentős veszélyt jelentenek a hálózat biztonságára. A fájlok folyamatosan kerülnek ki és be a hálózatba, és minden egyes fájl tartalmazhat ismert vagy ismeretlen fenyegetéseket. Rosszindulatú programok, vírusok és más rosszindulatú tartalmak a rendszergazda tudta nélkül is feltölthetők, veszélyeztetve ezzel az egész rendszert.

Ezek a fájlok számos problémát okozhatnak, a kisebb rendszerproblémáktól kezdve a nagyobb adatsértésekig és támadásokig, amelyek érzékeny információk elvesztését eredményezhetik. Ennek eredményeképpen hatékony biztonsági intézkedésekkel kell rendelkeznie a rosszindulatú fájlfeltöltések észlelésére és megakadályozására, biztosítva a felhasználók és a hálózatok biztonságát.

Érzékeny adatok

Az érzékeny adatok tárolása és küldése jelentős kockázatokat rejt magában. Az adatvédelmi incidensek és kibertámadások személyes és bizalmas információk ellopását eredményezhetik, ami személyazonosság-lopáshoz, pénzügyi veszteséghez és hírnévkárosodáshoz vezethet. Továbbá az adatvédelmi szabályoknak és előírásoknak való megfelelés elmulasztása jogi és pénzügyi következményekkel járhat.

A tartalomellenőrzés előnyei

A hálózaton keresztül mozgó tartalom ellenőrzése három fő előnnyel jár: felderíti a tartalomban elrejtett rosszindulatú szoftvereket és ismeretlen fenyegetéseket, segít a szervezetnek megfelelni az adatvédelmi előírásoknak, és átláthatóságot biztosít a hálózaton keresztül mozgó érzékeny adatokról.

Érzékeny adatok azonosítása

A tartalomellenőrzés számos előnyt kínál, többek között az adatok láthatóságát, az érzékeny adatok ellenőrzését, nagyobb ellenőrzést, valamint az információk automatikus azonosítását és osztályozását. A fájlok tartalmának vizsgálatával a rendszergazdák pontosan láthatják, hogy hol tárolnak érzékeny adatokat, például névcímeket, hitelkártyaadatokat és személyes egészségügyi adatokat, és ellenőrizhetik azok felhasználását.

Megfeleljen az adatvédelmi előírásoknak

A tartalomellenőrzés döntő szerepet játszik abban, hogy a vállalatok megfeleljenek az olyan adatvédelmi előírásoknak, mint az Egészségbiztosítási hordozhatósági és elszámoltathatósági törvény (HIPAA), a Szövetségi Információbiztonsági Modernizációs Törvény (FISMA) és a Fizetési Kártyaipari Adatbiztonsági Szabvány (PCI-DSS). A vállalatok könnyedén követhetik ezeket az előírásokat, ha védelmet alkalmaznak a szabályozott adataikra.

Secure Hálózati forgalom rosszindulatú fájlokból

A szervezeteknek hatékony biztonsági intézkedésekre van szükségük a rosszindulatú fájlfeltöltések észlelésére és megakadályozására, hogy hálózataik biztonságban maradjanak, és az érzékeny adatok védve maradjanak. A tartalomvizsgálati megoldások kulcsfontosságúak lehetnek a rosszindulatú fájlok - beleértve a jogszerű forgalomban elrejtetteket is - felismerésében és blokkolásában, valamint az adatok jogosulatlan kiszivárgásának megakadályozásában. A tartalomellenőrzés jelentősen növelheti a hálózat biztonságát, és megvédheti az érzékeny adatokat a lehetséges jogsértésektől.

A tűzfalak, ADC-k és MFT megoldások korlátai

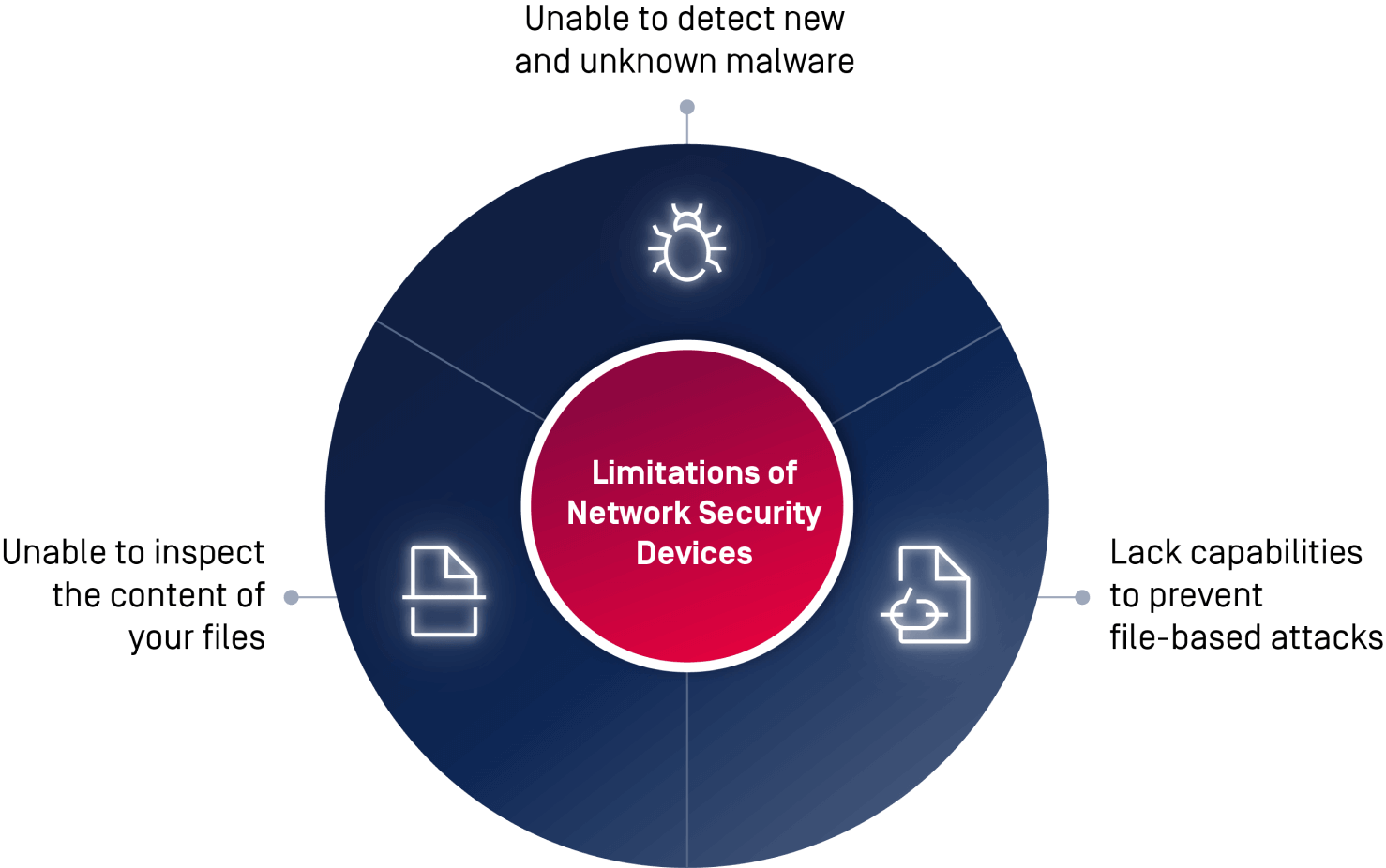

Az olyan hálózati biztonsági eszközök, mint a WAF, a proxy, az ADC vagy a MFT megoldások csak korlátozottan képesek felismerni és megakadályozni a rosszindulatú fájlfeltöltéseket. Nem képesek felismerni az új és ismeretlen rosszindulatú szoftvereket, nem vizsgálják a fájlok tartalmát, és nem feltétlenül hatékonyak a fájlalapú támadások megelőzésében. E korlátok kiküszöbölésére tartalomvizsgálati megoldásokra van szükség. Ezek a megoldások képesek felismerni, átvizsgálni és blokkolni a rosszindulatú fájlokat, beleértve a törvényes forgalomban elrejtetteket is, és megakadályozni az adatok jogosulatlan kiszivárgását. A tartalomvizsgálat alkalmazása jelentősen növelheti a biztonságot és védheti az érzékeny adatokat.

E korlátozások kezelésére tartalomellenőrzési megoldásokra van szükség. Ezek a megoldások képesek a rosszindulatú fájlok felismerésére, vizsgálatára és blokkolására, beleértve a törvényes forgalomban elrejtett fájlokat is, és megakadályozzák az adatok jogosulatlan kiszivárgását. A tartalomellenőrzés használatával jelentősen növelhető a biztonság és az érzékeny adatok védelme.

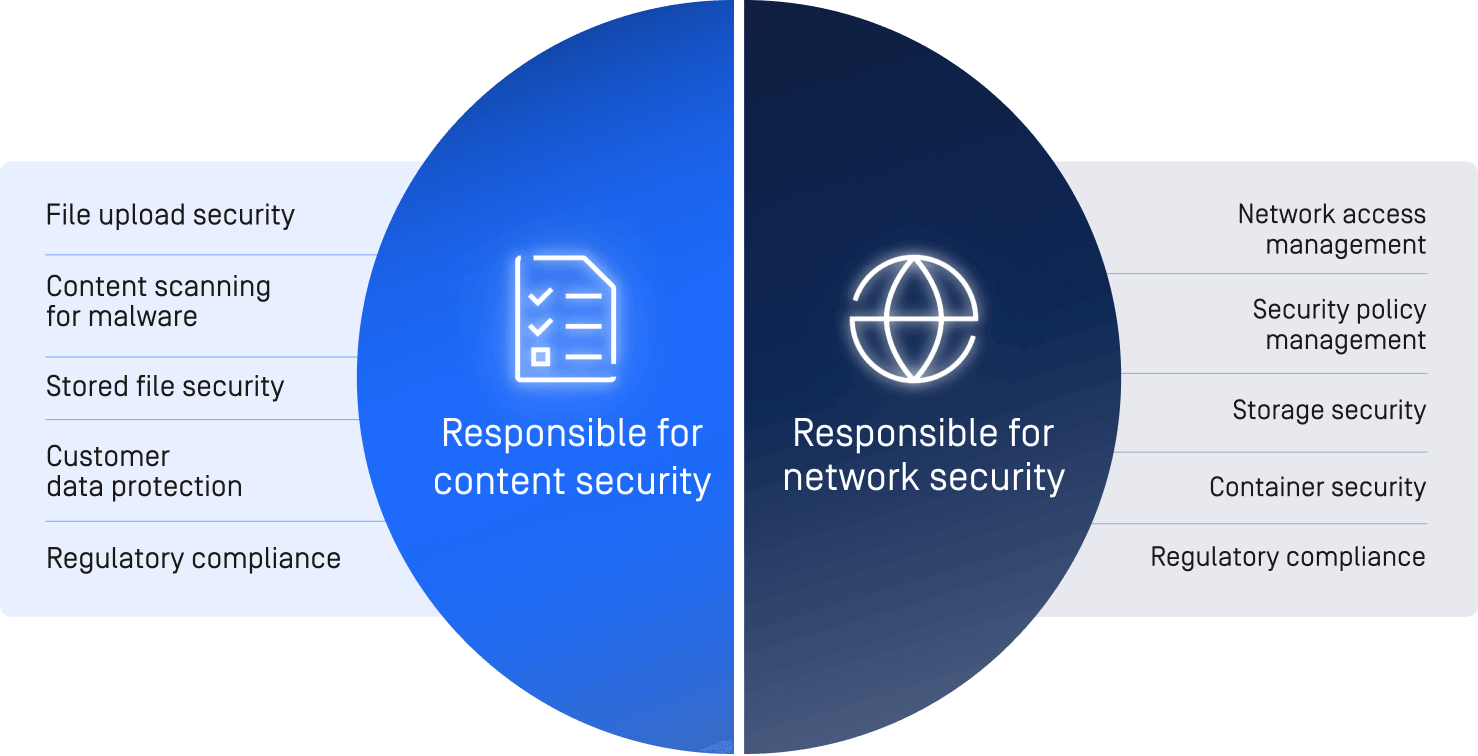

A megosztott felelősség modellje a kiberbiztonságban

A nyilvános felhőszolgáltatások használatakor fontos megérteni a "megosztott felelősség" fogalmát. Míg a felhőszolgáltatók felelősek infrastruktúrájuk biztonságáért, addig a szervezetek felelősek adataik és alkalmazásaik biztonságáért. Ez a felelősségmegosztás a felhőszolgáltatók és a szolgáltatások között eltérő lehet.

Kulcsfontosságú tartalomellenőrzési technológiák

A tartalomellenőrzési technológiák átláthatóságot biztosítanak a hálózati forgalomban. Ez a láthatóság kulcsfontosságú a jogszabályi megfelelőség bizonyításához, a fájlalapú fenyegetések elleni védelemhez, valamint a biztonsági és jogszabályi megfelelőségi ellenőrzéseken való megfeleléshez.

Vírusellenőrzés több vírusirtó (AV) motorral

Egyetlen AV-motor használata korlátozott védelmet nyújt. az OPSWAT kutatásai szerint egyetlen AV-motor a rosszindulatú programok és vírusok 40-80%-át képes felismerni. Ráadásul minden AV-motornak megvannak a maga erősségei és gyengeségei. A több motorral végzett vizsgálat, az úgynevezett többszörös vizsgálat javítja a felismerési arányt és csökkenti a kitörések felismerési idejét. A többszörös szkennelés ellenállóbbá teszi a hálózatot az új rosszindulatú programok és a célzott támadások ellen. A többféle technológia, például a gépi tanulás, a mesterséges intelligencia és a heurisztika előnyeit is kihasználhatja. Az egyes motorok különböző fenyegetésekre specializálódnak; míg az egyik a zsarolóvírusok felismerésében jeleskedik, addig egy másik a trójaiak azonosításában lehet jártas.

Adatvesztés-megelőzés (DLP)

Az adatvesztés-megelőzés (DLP ) döntő szerepet játszik a potenciális adatvédelmi incidensek megelőzésében és a szabályozási előírásoknak való megfelelésben azáltal, hogy azonosítja az érzékeny és bizalmas adatokat, például a hitelkártyaszámokat és a társadalombiztosítási számokat a fájlokban. Az optikai karakterfelismerő (OCR) technológia képes azonosítani és szerkeszteni az érzékeny adatokat a csak képeket tartalmazó PDF-fájlokban vagy a beágyazott képeket tartalmazó PDF-fájlokban. Az érzékeny tartalmak azonosítása és törlése mellett a DLP egy lépéssel tovább megy az esetlegesen bizalmas információkat tartalmazó metaadatok eltávolításával. A metaadatok felismerésével a DLP növeli a biztonságot, és csökkenti a bizalmas adatok véletlen felfedésének kockázatát.

Tartalom leszerelése és újjáépítése (CDR)

A tartalomvizsgálati technológia a CDR (Content Disarm and Reconstruction ) segítségével eltávolíthatja a fenyegetéseket a fájlokból, hogy dekonstruálja a fájlt, eltávolítsa a potenciális fenyegetéseket, és rekonstruáljon egy biztonságos verziót. Ez a technológia biztosítja, hogy az ismeretlen fenyegetések, például a nulladik napi fenyegetések semlegesítésre kerüljenek, mielőtt a felhasználóhoz jutnának.

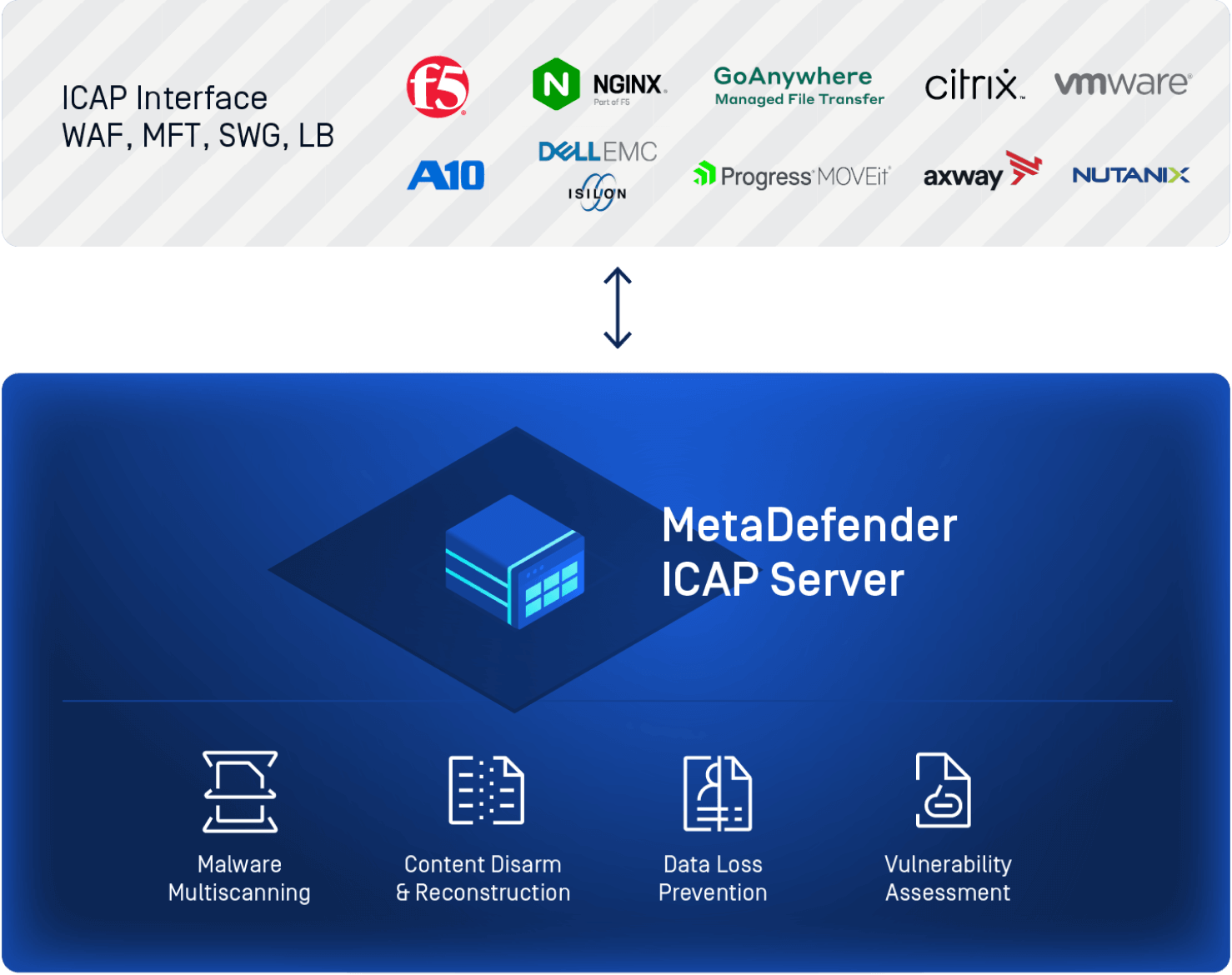

Jövőbiztos hálózati forgalom: Engedélyezze a tartalomellenőrzést a ICAP

ICAP az Internet Content Adaptation Protocol (ICAP ) protokollt használják olyan speciális szolgáltatások nyújtására, mint például a rosszindulatú szoftverek elleni ellenőrzés. Mivel ICAP könnyűsúlyú, lehetővé teszi a csapatok számára, hogy erőforrásokat szabadítsanak fel és szabványosítsák a megvalósítást. Azáltal, hogy a forgalmat egy ICAP futtató dedikált kiszolgálóra irányítja, a rendszeren áthaladó összes fájl azonos házirenddel vizsgálható.

Ez a megközelítés rendkívül hatékony biztonsági megoldás, mivel lehetővé teszi a hálózati eszköz számára, hogy elsődleges funkciójára, például a teljesítményre összpontosítson, míg a ICAP szolgáltatás a teljesítményt minimálisan befolyásolva elemzi, értékeli és szanálja a fájlokat. A ICAP megoldások széles körű védelmet nyújthatnak a hálózat peremén, valamint a szervezeten belül és a harmadik fél partnereknél a bizalom további rétegét. Fontos, hogy a hálózati forgalom védelme érdekében kövesse a legjobb gyakorlatokat.

OPSWAT Tartalomellenőrzés: MetaDefender ICAP Server

OPSWATA MetaDefender ICAP Server tartalomellenőrzési megoldása mélyebb tartalmi átláthatóságot biztosít, felismeri és blokkolja a rosszindulatú fájlokat, és megakadályozza az adatok jogosulatlan kiszivárgásátszéles körű felhasználási esetekben.

Szervezete hálózati forgalmának jövőbiztosítása érdekében beszéljen biztonsági szakértőinkkel.