Az internetes parancsikonfájlok - amelyeket általában URL-fájloknak neveznek - első pillantásra hétköznapinak tűnhetnek. Az évek során azonban ezek az egyszerű, szövegalapú Windows-leletek a többlépcsős rosszindulatú szoftverkampányok hatékony eszközeivé fejlődtek. Alacsony összetettségük, valamint az operációs rendszer sajátos viselkedése és a figyelmen kívül hagyott biztonsági rések lehetővé tették a támadók számára, hogy csendben új és veszélyes fegyverként használják őket.

Ez a cikk, egy háromrészes sorozat első része, elméleti és stratégiai hírszerzési szempontból vizsgálja az URL-fájlok újbóli megjelenését a fenyegetések között. Kitérünk a szerkezetükre, a történelmi visszaélési esetekre, és arra, hogy a modern fenyegető szereplők miért támaszkodnak egyre inkább rájuk a fájlalapú támadási láncokban. A második és a harmadik rész a statikus és dinamikus elemzés perspektíváit vizsgálja - az OPSWAT FileTAC és a MetaDefender Sandbox, illetve a DFenderDefenderDefender-t.

Rövidítés a rosszindulathoz: URL-fájlok

Az internetes parancsikonfájlok vagy URL-fájlok érdekes lehetőséget kínálnak arra, hogy elgondolkodjunk azon, hogy a hétköznapi fájltípusok hogyan jelentenek biztonsági kockázatot, és hogyan válnak a megfelelő sebezhetőségekkel párosulva a bűnözéshez szükséges technológiává.

Az OPSWAT arra szakosodtunk, hogy a támadók hogyan élnek vissza az összetett, kitérő fájltípusokkal rosszindulatú célokra, és olyan megoldásokkal segítjük az ügyfeleket, amelyek arra optimalizáltak, hogy rugalmas ellenintézkedéseket nyújtsanak a kiberbiztonsági fenyegetésekkel szemben. De nem minden fegyverként használt fájlnak kell megfelelnie a komplexitás vagy kifinomultság magas fokának ahhoz, hogy kockázatot jelentsen. Mint a ROP-láncban lévő szerkentyűk, egyes fájlok egyszerűek, de a fenyegetéssorozat alkotóelemeként értéket képviselnek .

OPSWAT megjegyzi, hogy egyre több ellenséges csoport használja egyre gyakrabban a komplex fájltechnikai eszközöket, mivel globális érdekeket vesznek célba, amint azt mind a kiberbűnözői csoportok, mind a stratégiailag összpontosított nemzetállami fenyegető csoportok esetében megfigyelhetjük.

Ebben a bejegyzésben az URL-fájlokat és az újbóli megjelenésüket vizsgáljuk meg a fenyegetések terén, mivel a különböző sebezhetőségek és kitettségek miatt a támadók hasznosságot találtak ebben az egyszerű fájltípusban.

Mik azok az URL fájlok?

Az URL-fájlok egy szövegalapú fájlformátum, amely hasonló funkciót biztosít, mint más parancsikonfájlok, például az LNK (Shell Link) fájlok, azzal a különbséggel, hogy ezek hálózati erőforrásokra, például webes URL-címekre mutatnak. A Windowsban az ilyen fájlok legfontosabb felhasználási módja a felhasználó asztalán lévő, kattintásra alkalmas parancsikon mentése, amely megnyitásával a felhasználó egy cél URL-címre vagy webes alkalmazásra juthat.

Az URL-fájlok általában nem egy jól dokumentált fájlformátum, mivel a Windows Shell egy örökölt funkciója, és a Windowsban már régóta támogatott parancsikon-fájltípus. Az URL-fájlformátumot legalább 1998-ban nem hivatalosan dokumentálták.

Az internetes parancsikonfájlok .url kiterjesztést kapnak, ami az "URL fájlok" becenevet eredményezi. A valóságban ezek egyszerű szövegalapú fájlok INI formátumban, egyszerű szerkezettel, amely metaadatokkal és speciális adatérték-kódolással bővíthető. Az URL-fájlok létrehozásához és olvasásához az operációs rendszerben kapcsolódó API-k állnak rendelkezésre.

A legalapvetőbb fájl egyetlen fejlécből és a szükséges URL tulajdonságból áll, például:

[InternetShortcut]

OPSWAT

Amint a példában látható, az URL-fájl nagyon rövid lehet, és az egyetlen szükséges szakasz és opció az [InternetShortcut] és az URL. Ezt az alapformátumot szem előtt tartva kezdhetjük el vizsgálni, hogyan bővült az URL-fájlok körüli veszélytér az évek során.

Miért fontosak az URL-fájlok a Threat Intelligence

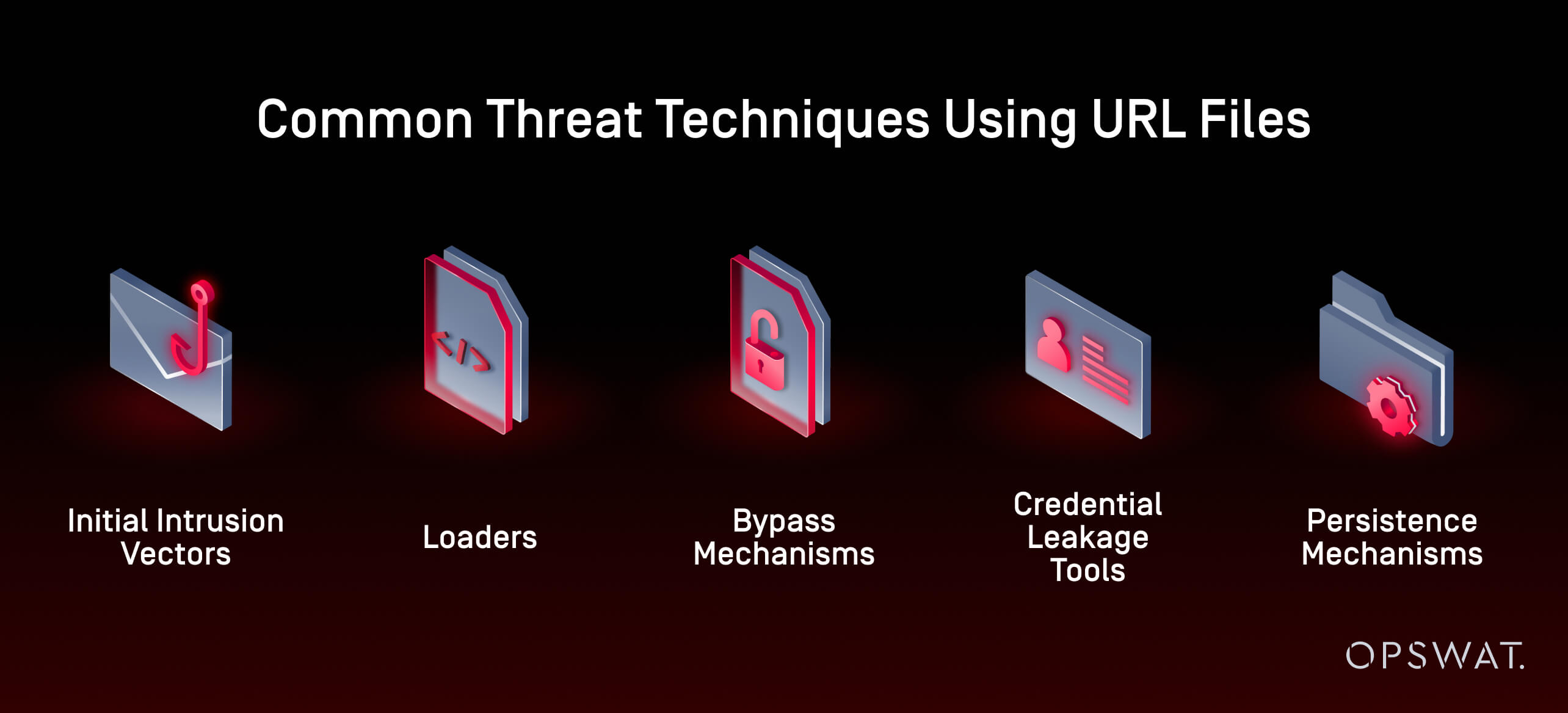

Bár az URL-fájlok a korai Windows-környezetekben kényelmi funkcióként jelentek meg, ma már egyedülálló helyet foglalnak el a támadói eszköztárakban. Sok támadó számára az URL-fájlok a következőket szolgálják:

- Kezdeti behatolási vektorok adathalász és drive-by kampányokban

- Betöltők a második lépcső hasznos terheihez, például .hta, .js vagy .cpl fájlokhoz

- A SmartScreen, a MOTW és más védelmi mechanizmusok megkerülése

- Hitelesítési adatok kiszivárgásának eszközei SMB jelzőrendszer vagy ikonok lekérése révén

- Perzisztencia mechanizmusok az automatikus indítási mappák elhelyezésével

Röviden: ezek a fájlok már nem ártalmatlan kényelmi eszközök, hanem fejlődő támadási felületeket jelentenek.

A fenyegetettségi környezet stratégiai fejlődése

Az URL-fájlokra való újbóli összpontosítás rávilágít a támadók viselkedésének szélesebb körű tendenciájára:

- A figyelmen kívül hagyott fájltípusok kihasználása: A támadók rutinszerűen váltanak a vállalati környezetekbe illeszkedő formátumok felé.

- Komplexitás az egyszerűségen keresztül: Ahelyett, hogy teljesen új rosszindulatú programokat készítenének, sok fenyegető szereplő több fájlformátumot és operációs rendszer funkciót kapcsol össze céljai eléréséhez.

- Nemzetállami örökbefogadás: Az OPSWAT hírszerzési elemzői dokumentálták, hogy még a fejlett, tartós fenyegetések (APT) csoportjai is, amelyek komoly technikai erőforrásokkal rendelkeznek, egyszerű fájltípusokat, például URL-fájlokat használnak kifinomult támadások indítására - gyakran nagyobb kampányok alacsony jelzésértékű összetevőjeként.

Ez tükrözi a modern kiberfenyegetések felderítésének valóságát: a támadás összetevőinek megértése ugyanolyan fontos, mint a hasznos terhek vagy az infrastruktúra nyomon követése.

Előre tekintve: Miért érdemelnek az URL-fájlok alaposabb vizsgálatot?

Ez a bevezető cikk megalapozta az URL-fájlok, mint a fenyegetést lehetővé tevő objektumok osztályának megértését. Bár ritkán ezek a fájlok a támadási lánc főszereplői, a kiberbűnözői és nemzetállami kampányokban való egyre gyakoribb használatuk miatt létfontosságú a vizsgálatuk.

A második részben lebontjuk a rosszindulatú URL-fájlok statikus jellemzőit - beleértve a szerkezetet, a metaadatokkal való visszaélést és a kitérési technikákat -, és bemutatjuk, hogy az OPSWATFileTAC platformja hogyan tárja fel a fenyegetéseket a DFI (Deep File Inspection) segítségével.

A harmadik részben a viselkedésre térünk át: megvizsgáljuk, hogyan viselkednek ezek a fájlok futásidőben, és hogyan észleli OPSWAT MetaDefender Sandbox dinamikusan a végrehajtási útvonalakat, a perzisztencia kísérleteket és a rosszindulatú URL-csatlakozásokhoz kötött külső kommunikációt.

Maradjon velünk, amikor tovább vizsgáljuk, hogyan használják ki a fenyegetések szereplői a legszerényebb fájlformátumokat - és hogyan segít OPSWAT a szervezeteknek abban, hogy megelőzzék őket.