Az elmúlt évtizedben a technológiák konvergenciája kihívást jelentő vállalkozássá tette a hálózatbiztonságot. A fájlmegosztó portálokat használó webes alkalmazások növekvő elterjedtsége megnövelte a támadási felületet.

A fájlok feltöltésével kapcsolatos kiberbiztonsági kockázatok számosak. A rosszindulatú kódot vagy URL-címeket tartalmazó fájlfeltöltéseken keresztül, vagy korábban fel nem fedezett nulladik napi sebezhetőségek kihasználásával rosszindulatú programok szivároghatnak be a hálózatokba.

Ebben a cikkben a hálózatok ilyen típusú támadások elleni védelmére vonatkozó legjobb gyakorlatokat ismertetjük. Végül pedig felvázoljuk, hogy egy ICAP vírusirtó (AV) megoldás hogyan adhat egy plusz védelmi réteget, amely megvédi az alkalmazásokat a rosszindulatú fájlfeltöltésekkel szemben.

1. A hálózati biztonsági megoldások legjobb kombinációjának megtalálása az Ön igényeinek megfelelően

Számos hálózati eszköz létezik, amelyek közül sokan hálózati biztonságot nyújtanak. Ezek a hálózati eszközök olyan hálózatbiztonsági feladatokat látnak el, mint a hálózati hozzáférés kezelése, a biztonsági házirendek kezelése, a jogszabályi megfelelési adatok tárolása és a konténerbiztonság biztosítása.

A proxyk, például az előremenő és a fordított proxyk, az IP-címek elrejtésével és egyetlen belépési és kilépési pont biztosításával védik a kapcsolatokat. A terheléskiegyenlítők hasonló funkciókat kínálnak, de a nagyméretű alkalmazások számára összehangolást, házirend-kezelést és automatizálást is biztosítanak.

A webalkalmazás-tűzfalak (WAF) a hálózati forgalmat vizsgálják, hogy megakadályozzák az illetéktelen hozzáférést, és védelmet nyújtsanak az olyan fenyegetések ellen, mint a cross-site scripting és az elosztott szolgáltatásmegtagadási támadások. Az új generációs tűzfalak (NGFW-k) a 3-4. rétegen áthaladó forgalomra összpontosítanak, hogy megvédjék a belső hálózatokat a külső támadásoktól. Az ingresszvezérlők hasonlóak a terheléselosztókhoz és a proxykhoz, de konténerkörnyezetekre tervezték őket.

A Secure webes átjárók (SWG-k) szűrőként működnek a felhasználók és az internetes forgalom között, blokkolják a nem engedélyezett internetes alkalmazásokhoz és szolgáltatásokhoz való kapcsolódást, és titkosítják a forgalmat. Az alkalmazáskiszolgáló vezérlők (ADC-k) proxy, terheléselosztó és WAF funkciókat, valamint API , alkalmazásgyorsítást és SSL-terminálást kínálnak. Ezeket jellemzően a biztonsági csapat helyett a fejlesztési műveleti csapat kezeli. Végül a menedzselt fájlátvitel (MFT ) biztonságos és menedzselt nagyméretű fájlátvitelt tesz lehetővé, amit a hagyományos FTP- vagy HTTP-szolgáltatások nem biztosítanak.

2. A hálózatra és a tárolóeszközökre érkező fájlok beolvasása

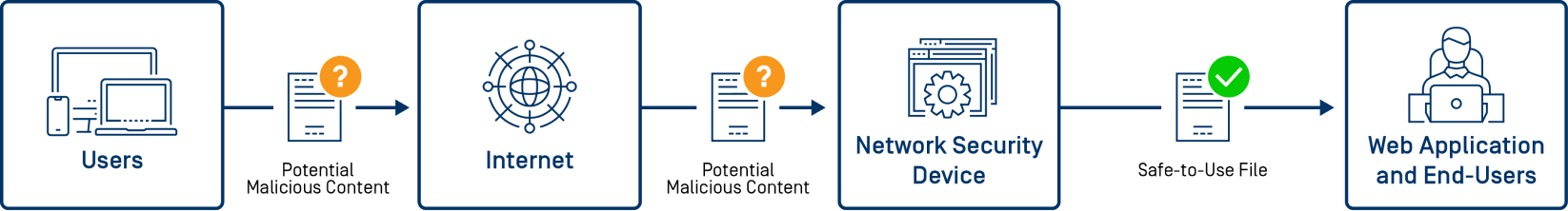

Még ezekkel a megoldásokkal együtt is fennáll annak a veszélye, hogy rosszindulatú fájlok jutnak be a hálózatába vagy tárolódnak a rendszerében. E kockázat csökkentése érdekében elengedhetetlen, hogy a hálózatba belépő és a hálózaton belül tárolt összes fájlra víruskeresést hajtson végre. Így minden rosszindulatú programot észlelhet és eltávolíthat, mielőtt még kárt okozhatna. A védelem több rétegét magában foglaló átfogó biztonsági stratégiával a szervezetek jobban védekezhetnek a mai digitális környezet folyamatosan fejlődő fenyegetéseivel szemben.

Ugyanígy a nagyszámú fájl belső csapatok és ügyfelek közötti átvitele is lehetőséget teremthet a támadók számára. A külső források (harmadik féltől származó szállítók, külső partnerek) véletlenül rosszindulatú szoftvereket juttathatnak a környezetbe. Emiatt a szervezetek számára rendkívül tanácsos a hálózatukba továbbított összes fájl tartalmát megvizsgálni a rosszindulatú szoftverek felderítését és blokkolását célzó vizsgálatok elvégzésével a peremterületen.

3. Secure Közös fenyegetések ellen

A vírusirtók és a rosszindulatú szoftverek elleni programok nehezen tudnak lépést tartani a támadók által kifejlesztett új fenyegetések mennyiségével. A helyzet tovább romlik, ha figyelembe vesszük a szervezeteket célzó rosszindulatú programok és fejlett, tartós fenyegetések (APT-k) egyre összetettebbé válását. Továbbá az ismeretlen rosszindulatú programok és a nulladik napi fenyegetések továbbra is gyötrik a biztonsági csapatokat.

A fájlok átvizsgálása ismert fenyegetések után hatékony első védelmi réteg a rosszindulatú fájlfeltöltésekkel szemben. A hagyományos AV-megoldások azonban, amelyek csak egy vagy két motort használnak, nem képesek elég gyorsan felismerni a rosszindulatú szoftvereketahhoz, hogy megfelelően megvédjék a hálózatot. A vírusirtókkal kapcsolatos kutatások azt mutatják, hogy több mint 20 vírusirtó és rosszindulatú szoftverek elleni motorra van szükség a 99%-nál nagyobb felismerési arány eléréséhez.

4. Ismeretlen fenyegetések észlelése a hagyományos víruskeresésen túl

A rosszindulatú szoftverek kifinomultságának és összetettségének növekedése lehetővé teszi, hogy megkerüljék a hagyományos védelmet. A rosszindulatú szoftverek elleni programok például felismerik az ismert fenyegetéseket, így a nulladik napi rosszindulatú szoftverek könnyen legyőzhetik a szignatúra-alapú vírusirtó megoldásokat. Az olyan produktív fájlok, mint a Word, Excel, PDF, archívumok vagy képfájlok felhasználhatók a makrókba és szkriptekbe ágyazott fenyegetések elrejtésére - amelyeket az AV-motorok vagy a dinamikus elemző megoldások, például a homokozók nem mindig észlelnek.

Az egyik hatékony megelőzési technika az összes potenciálisan rosszindulatú beágyazott objektum eltávolítása adatszanálással, vagy Content Disarm and Reconstruction (CDR). Deep CDR technológia eltávolítja a rosszindulatú fájltartalmat anélkül, hogy a rosszindulatú programok felismerésére támaszkodna. Feldolgozza a bejövő fájlokat, majd ezeket a fájlokat úgy újrateremti, hogy az új fájlok használhatóak és ártalmatlanok legyenek. Más szóval, a Deep CDR segít a hálózati forgalom védelmében az ismert és ismeretlen fenyegetések megelőzésével.

5. Érzékeny információk szerkesztése

Még a legjobb automatizált megoldások ellenére is előfordulhat, hogy rosszindulatú bennfentesek és hanyag felhasználók érzékeny adatokat szivárogtatnak ki. További megoldásokra van szükség az adatszivárgás és a jogszabályi megfelelőség megsértése elleni védelem érdekében.

A szervezeteknek több okuk is van aggódni a személyazonosításra alkalmas információk (PII) kiszolgáltatottsága miatt, kezdve az olyan jogszabályi megfelelőségi előírásoktól, mint a PCI-DSS és a GDPR, egészen a célzott kibertámadásokig vagy a véletlen bennfentes kiszivárgásokig. Az adatvesztés kockázatának csökkentése érdekében elengedhetetlen az érzékeny információk szerkesztése a feltöltött vagy külsőleg megosztott fájlokban.

6. Hatékonyságnövelés a ICAP megoldással

Az Internet Content Adaptation Protocol (ICAP) használatával ICAP lehetővé teszi a hálózati biztonsági eszközök számára, hogy a hálózati forgalmat egy dedikált kiszolgálóra tereljék olyan feladatok elvégzésére, mint a vírusirtó/anti-malware szkennelés vagy az adatszanálás. Ez biztosítja, hogy minden fájl átvizsgálása azonos házirend alapján történjen.

A forgalom ICAP szerverre történő átirányításával a hálózati készülékek elsődleges feladatukra, például a hálózati teljesítményre összpontosíthatnak, míg a speciális ICAP szerver gyorsan elemzi és szanálja az áthaladó fájlokat, minimális teljesítményre gyakorolt hatás mellett. Ez a megközelítés különösen hatékony a hálózati biztonság szempontjából, mivel széleskörű védelmet nyújt a peremterületen, értéknövelt szolgáltatásokat nyújt, és a vállalat és a harmadik fél partnerek számára is további bizalmi réteget jelent.

GYIK

Mi az a ICAP Server ?

Az internetes tartalomadaptációs protokoll szerverek (ICAP szerverek) hasonlóak a HTTP-kiszolgálókhoz, azzal a különbséggel, hogy az alkalmazás a ICAP kéréseket szolgálja ki. Az RFC3507 kimondja: " AICAP kéréseknek egy olyan kéréssorral KELL kezdődniük, amely tartalmazza a módszert, a kért ICAP erőforrás teljes URI-jét és egy ICAP verziósztringet.".

Mi az a ICAP kliens?

A ICAP kliens egy olyan szoftveralkalmazás, amely kapcsolatot létesít a ICAP kiszolgálókkal, hogy kéréseket küldjön.

Hogyan lehet elfogni a kapcsolatot egy végfelhasználó vagy eszköz és az internet között?

Kiterjesztheti az átlátható proxy-kiszolgálókat. Az átlátszó proxy, más néven inline proxy, elfogó proxy vagy kényszerített proxy egy olyan kiszolgáló, amely elfogja a kapcsolatot egy végfelhasználó vagy eszköz és az internet között.

Mik azok az átlátszó HTTP proxy gyorsítótárak?

Az átlátszó HTTP proxy gyorsítótárak olyan kiszolgálók, amelyek elfogják az internet és a végfelhasználó vagy eszköz közötti kapcsolatot, és az internetes tartalomadaptációs protokoll kiszolgálókatICAP ) általában víruskeresés és tartalomszűrők implementálására használják.

Mi az a tartalomszűrés?

A ICAP szűrő segítségével üzenetet küldhet egy előre konfigurált kiszolgálónak a tartalom adaptálása céljából. Ide tartoznak például az olyan speciális műveletek, mint a víruskeresés, a tartalomszűrés, a hirdetésbeillesztés és a nyelvi fordítás.

Mi az a ICAP erőforrás?

Mint egy HTTP-erőforrás, de az egységes erőforrás-azonosító (URI) egy ICAP szolgáltatásra utal, amely a HTTP-üzenetek adaptációját végzi.

Mi a kérésmódosítási mód és a válaszmódosítási mód?

A "kérésmódosítási" (reqmod) módban az ügyfél HTTP-kérést küld ICAP . Az ICAP ezt követően:

- Küldje vissza a kérés módosított változatát.

- Küldjön vissza egy HTTP-választ a kérelemre.

- Hiba visszatérése.

ICAP mindhárom típusú választ kezelniük kell.

OPSWAT MetaDefender ICAP Server - Bízzon a hálózati forgalomban

OPSWAT MetaDefender ICAP Server fejlett fenyegetésvédelmet nyújt a hálózati forgalom számára a rosszindulatú fájlfeltöltések, nulladik napi támadások és az érzékeny adatok kiszolgáltatottsága ellen. MetaDefender ICAP Server minden bejövő fájltartalmat átvizsgál és ellenőrzi, mielőtt az eléri a szervezet hálózatát. A megoldás integrálható bármely ICAP-képes hálózati eszközzel: terheléskiegyenlítő, forward/reverz proxy, ingress vezérlő, menedzselt fájlátvitel (MFT) és más eszközökkel. További információk MetaDefender ICAP Server