Mi van akkor, ha a legnagyobb fenyegetés a szervezetére nem egy nyilvánvaló betörés, hanem egy lopakodó támadás, amely elvegyül a normál felhasználói tevékenységben?

A kiberbűnözők eltávolodnak a hagyományos módszerektől, és pusztítóan okos technikákat használnak a védelem észrevétlen kijátszására.

Ebben az összefüggésben a felhőalapú hálózati biztonság kritikus védelmi vonallá válik az érzékeny adatok védelme és az üzletmenet folytonosságának biztosítása érdekében .

Ez a cikk a felhőalapú hálózati biztonság kulcsfontosságú összetevőit, az előttünk álló kihívásokat és a felhőalapú infrastruktúra védelmét szolgáló legjobb gyakorlatokat mutatja be .

- Mi az a Cloud hálózati biztonság?

- A Cloud hálózati biztonság összetevői

- A Cloud hálózati biztonság fontossága

- Kihívások a Cloud hálózati biztonságban

- Legjobb gyakorlatok a Cloud hálózati biztonsághoz

- Cloud hálózati biztonság vs. hagyományos hálózati biztonság

- Privát Cloud vs. nyilvános Cloud hálózati biztonság

- Fejlett Cloud hálózati biztonsági megoldások

- Következtetés

- GYIK

Mi az a Cloud hálózati biztonság?

ACloud hálózati biztonság a szervezet felhőalapú adatainak, alkalmazásainak és infrastruktúrájának védelme a jogosulatlan hozzáféréstől, a manipulációtól, a kitettségtől vagy a visszaéléstől.

Három alapvető eleme van:

Adatvédelem

Titkosítás és szigorú hozzáférés-ellenőrzés alkalmazása az érzékeny információk fenyegető szereplőktől való védelme érdekében.

Fenyegetés megelőzés

A sebezhetőségek és a potenciális támadási vektorok azonosítása, mielőtt kihasználhatók lennének, a rosszindulatú kísérletek valós idejű blokkolása.

Megfelelés

Annak biztosítása, hogy biztonsági gyakorlatai megfeleljenek az iparági szabványoknak és a jogi követelményeknek, megvédve Önt a pénzügyi vagy hírnevét érintő károktól.

Az ellenálló, biztonságos infrastruktúra magában foglalja a felhőhálózatok biztonságának stratégiai prioritásként való felkarolását, ami biztosítja a kockázatok mérsékléséhez, az ellenőrzés fenntartásához és az egyre ellenségesebb környezetben való boldoguláshoz szükséges eszközöket.

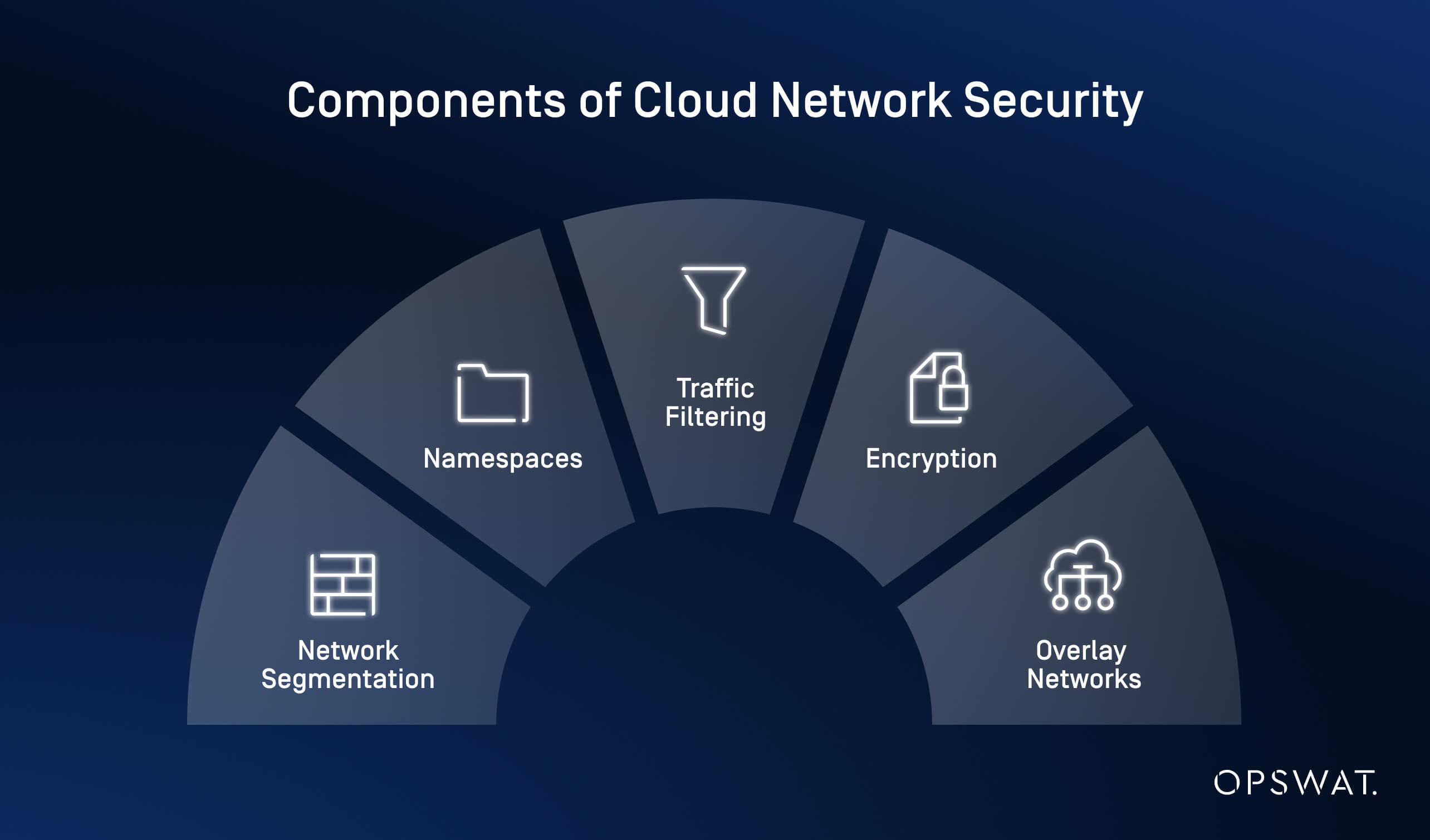

A Cloud hálózati biztonság összetevői

A felhőhálózat védelme az adatok, alkalmazások és erőforrások védelmét szolgáló kulcsfontosságú összetevők integrálásán alapul.

Minden egyes elem kulcsfontosságú szerepet játszik a kockázatok minimalizálásában és az infrastruktúra integritásának biztosításában.

Hálózati szegmentálás

A hálózati szegmentálás a felhőhálózatot kisebb, elszigetelt részekre osztja.

Ez megakadályozza, hogy a támadók könnyen elterjedjenek az infrastruktúrában, ha betörés történik, és korlátozza a hozzáférést az érzékeny adatokhoz és a magas kockázatú területekhez.

Névterek

A névterek logikai felosztások a felhőkörnyezeten belül, amelyek az erőforrásokat rendszerezik.

Elkülönítik a szolgáltatásokat vagy a munkaterheket, csökkentve a keresztfertőzés kockázatát az olyan környezetek között, mint a fejlesztési, a staging és a termelési környezet.

Forgalom szűrése

A forgalomszűrés tűzfalak, hozzáférés-vezérlő listák és behatolásjelző rendszerek segítségével ellenőrzi a bejövő és kimenő hálózati forgalmat.

A forgalomszűrés blokkolja a nem kívánt tevékenységet, mielőtt az elérné a kritikus rendszereket, védelmet nyújtva a jogosulatlan hozzáférés és a támadások ellen.

Titkosítás

A titkosítás az adatokat olvashatatlan formátummá alakítja, amelyet csak a megfelelő kulccsal lehet visszafejteni.

Ez mind a tranzit, mind a nyugalmi állapotban lévő adatokra vonatkozik, megnehezítve a támadók számára az érzékeny információkhoz való hozzáférést, még akkor is, ha azokat elfogják.

Overlay hálózatok

Az overlay hálózatok egy virtuális réteget hoznak létre a felhőinfrastruktúra tetején, lehetővé téve az erőforrások közötti biztonságos kommunikációt, függetlenül az alapul szolgáló hálózattól.

Bár közvetlenül nem hajtják végre a biztonsági irányelveket, az overlay hálózatok segítenek a titkosítás, a szűrés és a szegmentálás hatékonyabb kezelésében, így erősebb biztonsági pozíciót biztosítanak.

Ne feledje, hogy a kiberfenyegetések a védelem megerősítése során a sebezhetőségeket fogják megcélozni, ezért fontos, hogy rendszeresen frissítse ezeket az összetevőket a rugalmas biztonsági pozíció fenntartása érdekében.

A Cloud hálózati biztonság fontossága

A kiberbűnözők a rossz konfigurációkat, a gyenge hozzáférés-ellenőrzéseket és a védtelen API-kat használják ki az illetéktelen behatoláshoz.

Ha már bent vannak, át tudnak mozogni a rendszereken, ellophatják az érzékeny információkat, vagy olyan zsarolóprogramokat telepíthetnek, amelyek kizárják a szervezeteket a saját adataikból.

A biztonsági hiányosságok veszélyeztethetik az üzleti tevékenységet, szabályszegésekhez és bírságokhoz vezethetnek, és árthatnak a vállalat hírnevének.

E kihívások ellenére léteznek erős biztonsági megoldások a házirendek érvényesítésére, a rosszindulatú tevékenységek észlelésére és a kommunikáció valós idejű biztosítására.

Ezek a megoldások túlmutatnak a puszta védelmen és megfelelőségen.

Jobb láthatóság és központosított irányítás

A Cloud hálózati biztonsági megoldások központosított felügyeletet kínálnak, lehetővé téve a csapatok számára, hogy egyetlen felületről felügyeljék a hálózati tevékenységet. Ez leegyszerűsíti a fenyegetések észlelését, a forgalomelemzést és a válaszadási erőfeszítéseket, csökkentve a több eszközzel való zsonglőrködés szükségességét.

Következetes házirend-érvényesítés hálózatokon keresztül

A több felhőszolgáltató és hibrid környezetek közötti biztonsági irányelvek kezelése összetett lehet.

A Cloud hálózati biztonsági megoldások egyszerűsítik ezt a folyamatot, mivel lehetővé teszik a szervezetek számára, hogy egy központi platformról határozzák meg és érvényesítsék a házirendeket. Ez biztosítja a biztonsági ellenőrzések következetes alkalmazását, minimalizálva a támadók által kihasználható félrekonfigurációkat.

Fokozott védelem a kiberfenyegetések ellen

A Cloud hálózati biztonsági megoldások számos támadás, például DDoS, jogosulatlan hozzáférés és rosszindulatú programok terjesztése ellen védekeznek.

A gépi tanulással működtetett fejlett fenyegetés-intelligencia észleli a gyanús tevékenységeket, és automatikusan reagál a fenyegetések blokkolására, mielőtt azok kárt okoznának.

Automatizált hálózatbiztonsági menedzsment

Az automatizálás segít csökkenteni az emberi hibákat, amelyek a biztonsági rések egyik fő okai.

Az automatizált forgalomszűrés, házirend-kényszerítés és hálózati szegmentálás révén a biztonsági csapatok stratégiai feladatokra összpontosíthatnak, míg a rendszer a rutinszerű karbantartást végzi.

Egységes biztonság elosztott hálózatokon keresztül

A felhőalapú és helyben lévő infrastruktúrát vegyesen használó szervezeteknek következetes biztonsági megközelítésre van szükségük.

A Cloud hálózati biztonsági megoldások biztosítják, hogy minden környezetben ugyanazok a biztonsági protokollok érvényesek legyenek, csökkentve a gyenge pontokat és egyszerűsítve a hálózat növekedésével a biztonsági kezelést.

Kockázatok és előnyök

A Cloud hálózatok biztonsága gyakran figyelmen kívül marad, amíg nem merül fel probléma, de az adathalászat, a zsarolóprogramok és más támadások száma folyamatosan növekszik.

Ez azért történik, mert a kibertámadók mindig olyan felhőkörnyezetekre vadásznak, amelyek nem rendelkeznek erős védelemmel:

- A rosszul konfigurált tárolóvödrök nagyszabású adatszivárgásokhoz vezettek.

- A nem védett API-k nyitott kapukat jelentenek a támadók számára.

- A gyenge hitelesítés lehetővé teszi a kritikus erőforrásokhoz való jogosulatlan hozzáférést.

E kockázatok elkerülése érdekében kezelje a felhőbiztonságot folyamatos folyamatként, ne pedig egyszeri feladatként.

A felhőbiztonság előtérbe helyezése jobban felkészíti a szervezeteket a fenyegetések elleni védekezésre, a pénzügyi veszteségek minimalizálására, valamint az ügyfelek és az érdekelt felek bizalmának fenntartására.

Kihívások a Cloud hálózati biztonságban

A teljes biztonság elérése a felhőben kihívást jelent a felhő rugalmassága miatt, ami új problémákat vet fel. Például, ha a felhőinfrastruktúra megosztott, a más bérlőket célzó támadások szolgáltatási zavarokat okozhatnak.

Egy másik probléma az "árnyék IT", amikor az alkalmazottak nem engedélyezett felhőszolgáltatásokat használnak, megkerülve az informatikai osztály biztonsági intézkedéseit, és potenciális belépési pontokat teremtve a támadók számára.

A Cloud erőforrások dinamikusak, rendszeresen megjelennek és eltűnnek, ami megnehezíti a hagyományos biztonsági felügyeletet.

Előfordulhat, hogy az ideiglenes rendszerek nem esnek át biztonsági felülvizsgálaton, így sebezhetővé válnak.

A folyamatos nyomon követés és az automatizált biztonsági eszközök kritikus fontosságúak a kockázatok észleléséhez az ilyen változékony környezetekben.

Láthatóság és félrekonfigurációk

Cloud rugalmasságot biztosítanak az alkalmazottak számára az erőforrások önálló létrehozásában és kezelésében, de ez megnehezíti a biztonsági csapatok számára az összes eszköz nyomon követését.

A korlátozott láthatóság növeli a jogosulatlan hozzáférés, a félrekonfigurálások és a fel nem fedezett sebezhetőségek kockázatát.

A rosszul konfigurált felhőbeállítások például az adatbiztonság megsértésének egyik fő okai.

Egy egyszerű hiba - például egy nyitott tárolóvödör vagy gyenge hozzáférés-ellenőrzés - kritikus adatokat hozhat nyilvánosságra.

A probléma még problematikusabbá válik, ha a szervezet folyamatosan skálázza felhőinfrastruktúráját, így a biztonsági rések hosszú ideig észrevétlenek maradhatnak.

A sebezhetőségek gyors azonosításához rendszeres ellenőrzésekre és az erőforrások folyamatos nyomon követésére van szükség.

Legjobb gyakorlatok a Cloud hálózati biztonsághoz

A felhőinfrastruktúra által kínált rugalmasság és skálázhatóság miatt nem lenne bölcs dolog elkerülni azt a kapcsolódó kockázatok miatt.

Szerencsére a proaktív intézkedések segíthetnek megvédeni a kiberbiztonságot.

Bár egyetlen rendszer sem lehet igazán sebezhetetlen, jelentősen csökkentheti a kockázatot, és elkerülheti, hogy könnyű célponttá váljon.

A legfontosabb intézkedések közé tartozik a szigorú hálózati irányelvek végrehajtása, a rendszeres biztonsági értékelések és auditok elvégzése, valamint a zéró bizalomra épülő biztonsági modell paradigmaváltásának elfogadása.

Zéró bizalom és házirend-érvényesítés

A zéró bizalom alapvetően megváltoztatja a hozzáférés-szabályozás, a bizalom és a biztonság kezelésének módját egy szervezeten belül.

A hagyományos "vár és sánc" megközelítésben a biztonság a perem védelmére összpontosít, és a hálózaton belül mindenben megbízik.

Zéró bizalom esetén minden - felhasználók, eszközök és alkalmazások - veszélyeztetettnek minősül.

Ez a modell a "soha ne bízz, mindig ellenőrizd" megközelítéssel jár, amelyben minden felhasználó, eszköz és alkalmazás - akár a hálózaton belül, akár azon kívül - potenciálisan veszélyeztetettnek minősül.

A zéró bizalmi modell magában foglalja:

- Szerepkör-alapú hozzáférés-szabályozás.

- Többfaktoros hitelesítés.

- Folyamatos forgalomszűrés és DDoS-védelem.

A szervezet egyedi kockázatainak értékelése érdekében rendszeres auditokat is végeznek, és az incidensekre adott válaszprotokollokat a változó fenyegetésekhez igazodva hozzák létre.

Cloud hálózati biztonság vs. hagyományos hálózati biztonság

Sok szervezet megpróbálja a hagyományos biztonsági modelleket a felhőhöz igazítani, csakhogy vakfoltokat hozzon létre, lelassítja a működést, és küzd a modern fenyegetések elleni védelem méretezésével.

A hagyományos hálózati biztonsági modellek több szempontból is különböznek a felhőalapúaktól.

Telepítés és infrastruktúra

A Cloud hálózati biztonság szoftveresen definiált biztonsági megoldásokon keresztül működik, beleértve a felhőalapú tűzfalakat, a biztonsági csoportokat és a zéró bizalmi architektúrákat.

A biztonsági funkciók közvetlenül a felhőplatformokba integrálódnak, így nincs szükség fizikai hardverre, szemben a hagyományos hálózati biztonsággal, amely hardveralapú biztonsági eszközökre, például behatolásmegelőző rendszerekre és Network Access Control eszközökre támaszkodik.

Ezek helyben történő telepítést és fizikai karbantartást igényelnek.

Skálázhatóság és alkalmazkodóképesség

A hagyományos biztonsági megoldások manuális konfigurációt és kapacitástervezést igényelnek, míg a felhőalapú biztonság automatikusan alkalmazkodik az igények változásaihoz.

Forgalomellenőrzés és fenyegetésérzékelés

A modern felhőalapú hálózati biztonsági megoldások a mesterséges intelligencia által vezérelt fenyegetésérzékelést, viselkedéselemzést és mély csomagvizsgálatot alkalmaznak elosztott környezetekben.

A biztonsági eszközök a kelet-nyugati (belső felhő) és észak-déli (bejövő/kimenő) forgalmat granuláris szinten figyelik.

A hagyományos hálózati biztonság elsősorban a peremvédelemre összpontosít, tűzfalszabályokkal, szignatúra-alapú behatolásérzékeléssel és kézi naplóelemzéssel.

A belső hálózati forgalom nyomon követése a korlátozott láthatóság miatt nagyobb kihívást jelent.

Biztonsági szabályzat végrehajtása

A felhőalapú hálózati biztonságban a megfelelőségi ellenőrzések és a korrekciók valós időben történnek, míg a hagyományos hálózati biztonságban ezek végrehajtása időbe telik, és hajlamosak az emberi hibákra.

Ellenőrzés és láthatóság

A kettő közötti fontos különbség a hálózat feletti ellenőrzés.

A hagyományos biztonság feltételezi, hogy a kritikus eszközök egy ellenőrzött területen belül maradnak.

Az informatikai csapatok a tűzfalakat, behatolásjelző rendszereket és felügyeleti eszközöket kiszámítható forgalom és statikus infrastruktúra alapján állítják be.

A felhőkörnyezetekben az erőforrásokat gyakran indítják és zárják le, és gyakran az IT közvetlen felügyeletén kívül álló csapatok kezelik őket. Ez lehetőséget teremt a hibás konfigurációkra, a jogosulatlan hozzáférésre és az árnyék IT-re.

A Cloud biztonsági megoldások ezeket a problémákat a felhőszolgáltató API-ival való integrációval oldják meg, lehetővé téve a biztonsági csapatok számára, hogy fizikai hardver telepítése nélkül kövessék az eszközöket, figyeljék a hálózati tevékenységet és alkalmazzák a házirendeket.

A kerület alapú naplózással ellentétben ezek az eszközök valós időben elemzik a forgalmat, észlelik a jogosulatlan változtatásokat, és jelzik az anomáliákat, mielőtt azok eszkalálódnának.

Privát Cloud vs. nyilvános Cloud hálózati biztonság

Sok szervezetet megkísérthet a magánfelhő-hálózat biztonsága felé való áttérés, mivel úgy gondolják, hogy a nyilvános felhők a megosztott infrastruktúra miatt magasabb kockázatokat hordoznak.

Bár ez részben igaz, az igazi kockázatot nem feltétlenül a helyszín, hanem a biztonsági feladatok kezelése jelenti.

Biztonsági megfontolások

A szabályozott iparágakban - például az egészségügyben, a pénzügyekben és a védelemben - működő szervezetek gyakran választanak privát felhőket a biztonsági konfigurációk, az adattárolás és a megfelelőségi követelmények ellenőrzése érdekében.

A testreszabási lehetőségek széleskörűek, de a belső csapatoknak kell kezelniük az összes biztonsági műveletet, beleértve a foltozást és a felügyeletet is.

Másrészt a nyilvános felhőben a szolgáltatók kezelik az infrastruktúra teljes biztonságát, így a szervezetek az alkalmazások, az adatok és a hozzáférés biztonságára összpontosíthatnak.

Ezek a szolgáltatók jelentős összegeket fektetnek be a kiberbiztonságba, gyakran meghaladva azt, amit a legtöbb vállalkozás önállóan is képes elérni.

A legnagyobb kockázatot itt általában a hibás konfigurációk jelentik - például a túl sok jogosultsággal rendelkező fiókok, a nyílt tárolás vagy a nem felügyelt API-k -, amelyeket a támadók gyakran kihasználnak.

Ami az ellenőrzést illeti, a privát felhők nagyobb ellenőrzést biztosítanak, de erős biztonsági szakértelmet igényelnek. A nyilvános felhők egyszerűsítik a biztonsági műveleteket, de gondos konfigurációt igényelnek a lelepleződés elkerülése érdekében.

Hibrid Cloud: A magán- és a nyilvános biztonsági stratégiák kombinálása

Jobb megoldás, minden dráma nélkül, a magán- és a nyilvános felhőforrások keveréke.

Ez a megközelítés rugalmasságot biztosít, de új biztonsági kihívásokat is teremt.

E kihívások kezelése érdekében a szervezeteknek a következőket kell megvalósítaniuk:

- Egységesített (IAM) személyazonosság- és hozzáférés-kezelés

- Egységes titkosítási szabványok

- Zéró bizalom hálózati szegmentáció

Fejlett Cloud hálózati biztonsági megoldások

Egy olyan dinamikus iparágra, mint a kiberbiztonság, természetesen hatással van a mesterséges intelligencia. De pontosan hogyan gazdagítja a mesterséges intelligencia a kiberbiztonsági képességeket?

AI és gépi tanulás

A mesterséges intelligencia által vezérelt fenyegetésérzékelés a (ML) gépi tanulást és a (DL) mély tanulást használja a hálózati tevékenység megfigyelésére és az anomáliák észlelésére. A mesterséges intelligencia segít felismerni a fenyegetéseket a támadási ciklus korábbi szakaszában, csökkentve ezzel a károkat és megelőzve a betöréseket.

A gépi tanulás segít a felmerülő fenyegetések előrejelzésében is a korábbi adatok alapján.

A kritikus pénzügyi tranzakciókhoz a szervezetek blokklánc-technológiákat alkalmazhatnak, és biztonságos, átlátható és megváltoztathatatlan környezetet használhatnak, ami szinte lehetetlenné teszi a rosszindulatú szereplők számára a tranzakciós adatok megváltoztatását.

Következtetés

Az Ön szervezetét fenyegető veszély már nem csak a látható jogsértésekből áll.

A lopakodó, kifinomult támadások átcsúsznak a hagyományos védekezésen, így a felhőhálózatok biztonsága sürgős prioritássá válik.

Itt az ideje, hogy megerősítsd a védelmedet.

A MetaDefender Cloud™ egy hatékony, zéró bizalmi megoldást kínál, amely megvédi szervezetét a fájlokból származó rosszindulatú szoftverektől és a fejlett kibertámadásoktól.

Fedezze fel, hogy megoldásunk hogyan védi érzékeny adatait, és hogyan biztosítja felhőinfrastruktúrája folyamatos védelmét.

GYIK

Mi a felhőalapú hálózati biztonság?

ACloud hálózatbiztonság a felhőalapú adatok, alkalmazások és infrastruktúra védelmét jelenti a jogosulatlan hozzáféréstől, visszaéléstől, manipulálástól vagy leleplezéstől. Magában foglalja az adatvédelmet, a fenyegetések megelőzését, valamint az iparági és jogi szabványoknak való megfelelést a biztonság és az üzletmenet folyamatosságának fenntartása érdekében.

Melyek a felhőalapú hálózati biztonság alapvető összetevői?

A felhőalapú hálózati biztonság kulcsfontosságú összetevői a következők:

Hálózati szegmentáció: A hálózatokat elszigetelt zónákra osztja a támadók mozgásának korlátozása érdekében.

Névterek: Felhő erőforrások szervezése a munkaterhelések és környezetek elkülönítése érdekében.

Forgalomszűrés: Tűzfalakat és behatolásjelzőket használ a nem kívánt tevékenységek blokkolására.

Titkosítás: A titkosítás védi az adatokat szállítás közben és nyugalmi állapotban, megakadályozva a jogosulatlan hozzáférést.

Átfedő hálózatok: Lehetővé teszik a biztonságos kommunikációt a felhőalapú erőforrások között a különböző infrastruktúrákon keresztül.

Miért fontos a felhőhálózatok biztonsága?

Cloud gyakori célpontjai a támadóknak a rossz konfigurációk, a gyenge hozzáférés-ellenőrzések és a védtelen API-k miatt. Az erős felhőhálózati biztonság segít megelőzni az adatlopást, a működési zavarokat és a jogszabályoknak való meg nem felelést. Emellett javítja a láthatóságot, egyszerűsíti a házirendek érvényesítését, és automatizált és mesterséges intelligencia alapú eszközökkel fokozza a védelmet.

Milyen kihívások vannak a felhőhálózatok biztonsága terén?

A kihívások közé tartoznak:

Megosztott infrastrukturális kockázatok: A más bérlők elleni támadások hatással lehetnek az Ön rendszereire.

Árnyék IT: A felhő jogosulatlan használata megkerüli az IT-ellenőrzéseket és biztonsági réseket hoz létre.

Dinamikus környezetek: A gyors változások megnehezítik a hagyományos biztonsági felügyeletet.

Korlátozott láthatóság: A csapatok nem veszik észre a hibás konfigurációkat vagy a jogosulatlan változtatásokat.

Emberi hiba: A hibás beállítások az adatszegések egyik fő oka.

Melyek a legjobb gyakorlatok a felhőhálózatok biztonságára?

A hatékony gyakorlatok közé tartoznak:

Zéró bizalmi modell bevezetése szerepalapú hozzáféréssel és többfaktoros hitelesítéssel.

Szigorú hálózati irányelvek betartatása és rendszeres ellenőrzések végrehajtása.

Folyamatos forgalomfigyelés és DDoS-védelem.

Automatizált biztonsági eszközök bevezetése a következetes végrehajtás és a gyors reagálás érdekében.

Miben különbözik a felhőalapú hálózati biztonság a hagyományos hálózati biztonságtól?

A hagyományos hálózati biztonság a peremvédelmi rendszerekre és fizikai hardverekre támaszkodik, míg a felhőalapú hálózati biztonság szoftveresen definiált eszközöket használ, amelyek közvetlenül integrálódnak a felhőkörnyezetekbe. A Cloud biztonság jobban skálázható, a valós idejű fenyegetésérzékeléshez mesterséges intelligenciát használ, és hatékonyabban alkalmazkodik a dinamikus infrastruktúrához.

Mi a különbség a privát és a nyilvános felhő hálózati biztonsága között?

A privát felhők nagyobb ellenőrzést biztosítanak a biztonsági konfigurációk felett, és a szabályozott iparágakban előnyben részesítik őket. Ezek azonban az összes biztonsági művelet belső irányítását igénylik. A nyilvános felhők az infrastruktúra biztonsága a szolgáltatótól függ, de skálázhatóságot és automatizálást kínálnak. A legnagyobb kockázatot gyakran nem maga a felhőmodell, hanem a hibás konfigurációk jelentik.

Mi a hibrid felhő hálózati biztonsága?

A hibrid felhőbiztonság a privát és a nyilvános felhőstratégiákat ötvözi, rugalmasságot kínálva, de ugyanakkor összetettebbé is teszi. Következetes személyazonosság- és hozzáférés-kezelést (IAM), egységes titkosítási szabványokat és szegmentálási irányelveket, például zéró bizalmat igényel, hogy minden környezetben erős biztonságot lehessen fenntartani.

Hogyan növeli a mesterséges intelligencia a felhőhálózatok biztonságát?

A mesterséges intelligencia (AI) és a gépi tanulás (ML) a hálózati viselkedés elemzésével és az anomáliák valós idejű azonosításával javítja a fenyegetések észlelését. Ezek az eszközök a támadási ciklus korábbi szakaszában észlelhetik a fenyegetéseket, és a múltbeli adatok alapján segíthetnek a felmerülő fenyegetések előrejelzésében. A blokkláncot biztonságos, hamisításálló pénzügyi tranzakciókhoz is lehet használni.

Miért prioritás ma a felhőhálózatok biztonsága?

A kibertámadások egyre lopakodóbbak, és gyakran beleolvadnak a normál tevékenységbe. A hagyományos védekezés már nem elegendő. A Cloud hálózati biztonság proaktív védelmet nyújt ezekkel a fenyegetésekkel szemben, segítve a szervezeteket a kockázatok csökkentésében, az érzékeny adatok védelmében és az üzletmenet folyamatosságának fenntartásában.