A banki és pénzügyi szolgáltatási ágazat egyre ellenségesebb kiberkörnyezetben működik. Miközben az intézmények évek óta a hálózati biztonsági protokollok bevezetésével erősítik a peremvédelmi rendszerüket, a kifinomult fenyegető szereplők továbbra is kihasználnak egy kritikus sebezhetőséget: a fájlalapú támadási vektorokat.

A pénzintézetek naponta több millió dokumentumot dolgoznak fel - a hitelkérelmektől a szabályozási bejelentésekig -, ezért a fájlalapú fenyegetések megértése és csökkentése elengedhetetlen a működési integritás és a szabályozási megfelelés fenntartásához.

A 10 kiberbiztonsági kihívás, amely a CISO-kat éjjelente ébren tartja

1. Fájlok által terjesztett rosszindulatú szoftverek

A kiberbűnözők olyan látszólag legitim dokumentumokba - PDF-ekbe, táblázatokba és prezentációkba - ágyaznak be rosszindulatú kódot, amelyek megkerülik a hagyományos, aláírás-alapú észlelőrendszereket.

2. Adatvédelmi és megfelelőségi követelmények

Az olyan megfelelési keretrendszerek, mint a GDPR, PCI-DSS, SOX, FFIEC, KYC és AML szigorú adatvédelmi szabványokat írnak elő a működési hatékonyság fenntartása mellett.

3. Fejlett tartós fenyegetés

Az APT-k (Advanced Persistent Threats - fejlett tartós fenyegetések) fájlalapú belépési pontokat használnak fel arra, hogy hosszú távú hálózati jelenlétet alakítsanak ki, és oldalirányban haladva a rendszereken keresztül nagy értékű pénzügyi adatokhoz férjenek hozzá.

4. Adathalász és Social Engineering támadások

A rosszindulatú szereplők fenyegetéseket ágyaznak be törvényes dokumentumokba, hogy rávegyék a felhasználókat a veszélyeztetett fájlok megnyitására, ami a hitelesítő adatok ellopásához és hálózati behatoláshoz vezet.

5. Bennfentes fenyegetések

Az érzékeny pénzügyi dokumentumokat kezelő privilegizált felhasználók véletlenül veszélyeztetett fájlokat juttathatnak be, vagy célzott social engineering kampányok áldozatává válhatnak.

6. Nagy mennyiségű és változatos fájlok

A pénzintézetek különböző fájltípusokat dolgoznak fel több csatornán keresztül, az ügyfeleknek szóló portáloktól a belső kereskedési rendszerekig. Ez számos belépési pontot teremt a rosszindulatú tartalmak számára.

7. Harmadik fél és az Supply Chain kockázatai

A harmadik féltől származó szállítók és partnerek olyan fájlokat hoznak be, amelyek beágyazott fenyegetéseket tartalmazhatnak, így a támadási felület a szervezeti határokon túlra is kiterjed.

8. Komplex biztonsági infrastruktúra

Az eltérő biztonsági eszközök és a régi infrastruktúra hiányosságokat okoz a fájlellenőrzés lefedettségében, különösen a rendszerintegrációs pontokon.

9. Fenyegetés észlelési és reagálási késedelmek

Az elavult eszközök és a korlátozott SOC-erőforrások akadályozhatják az időben történő észlelést. A támadók kihasználják ezt a rést, hogy rejtve maradjanak, miközben érzékeny adatokat szivárogtatnak ki vagy csalárd tranzakciókat hajtanak végre.

10. A helyreállítási idő célkitűzései

Az elavult rendszerek és a nem megfelelő katasztrófa utáni helyreállítási tervek gyakran meghosszabbítják a kiberincidensek utáni leállási időt, ami pénzügyi veszteségeket és szabályozási szankciókat eredményez.

A közös fájlbiztonsági tévhitek eloszlatása

Mielőtt belemerülnénk a megoldásokba, foglalkozzunk néhány gyakori tévhittel, amelyek veszélybe sodorhatják intézményét.

"Már van egyetlen vírusirtó motorunk 100%-os védelemmel"

Még a legjobb vírusirtó megoldásoknak is vannak korlátai. Folyamatosan új fenyegetések jelennek meg, és ha kizárólag egy vírusirtó motorra hagyatkozunk, kiszolgáltatottá válunk az olyan fenyegetésekkel szemben, amelyek észleléséhez nem készültek frissítések. Ezzel szemben a több AV-motor rétegzése javítja a fenyegetések lefedettségét és ellenálló képességét.

"Már használunk olyan hálózati biztonsági megoldásokat, mint a WAF, IPS és proxyk a rendszereink védelmére"

Bár ezek az eszközök elengedhetetlenek a rosszindulatú forgalom és az olyan alkalmazásszintű támadások, mint a DDoS vagy a CSRF blokkolásához, nem a fájlok tartalmának vizsgálatára tervezték őket. A dokumentumokban, képekben vagy archívumokban elrejtett fenyegetések könnyen átjuthatnak. A fájlalapú támadások megállításához a hagyományos hálózati biztonsági eszközök nyújtotta lehetőségeken túlmenően mélyreható tartalomvizsgálatra van szükség.

"A harmadik fél biztonsága a gyártó gondja, nem a miénk"

A harmadik fél által nyújtott biztonság a szervezet saját biztonsági rendszerének kiterjesztése. Egy partner rendszerében lévő sebezhetőség közvetlen belépési pontként szolgálhat a támadók számára, hogy utat törjenek az Ön infrastruktúrájába. Folyamatosan ellenőrizze a harmadik felek hozzáférését, szigorú hozzáférés-ellenőrzéseket alkalmazzon, és a zéró bizalom elveit alkalmazza a kitettség minimalizálása érdekében.

"A hagyományos sandboxing elég"

Bár hasznosak, a hagyományos sandboxok lassúak, drágák és a fejlett fenyegetések könnyen kijátszhatók. Ha csak rájuk hagyatkozunk, az hiányosságokat hagy maga után. Az Adaptive Sandbox, a DLP-t (adatvesztés-megelőzést) és a CDR-t (tartalom hatástalanítása és rekonstrukciója) ötvöző többszintű megközelítés erősebb és megbízhatóbb védelmet nyújt az ismert és ismeretlen fenyegetések ellen.

Hatékony fájlbiztonsági architektúra építése

Mi a válasz? Nem egy tökéletes biztonsági eszköz megtalálása a lényeg, hanem egy átfogó védelmi rendszer kiépítése.

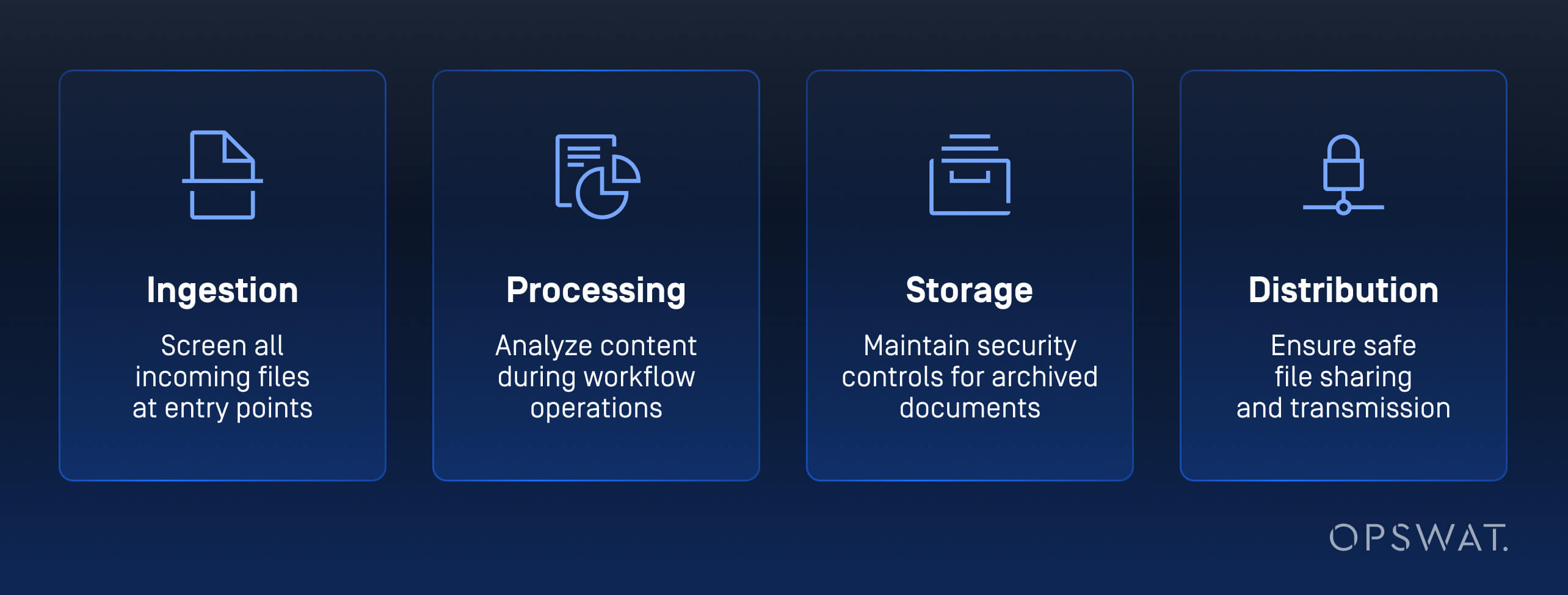

A hatékony fájlbiztonság a pénzügyi szolgáltatásokban olyan mélységi védelmet igényel, amely a támadási felületek széles skáláját lefedi. A biztonsági megoldásnak az érzékeny adatokat is védenie kell a teljes életciklusuk során:

- Lenyelés: Minden bejövő fájl szűrése a belépési pontokon

- Feldolgozás: Tartalomelemzés a munkafolyamatok során

- Tárolás: Az archivált dokumentumok biztonsági ellenőrzésének fenntartása

- Elterjedés: Biztonságos fájlmegosztás és -átvitel biztosítása

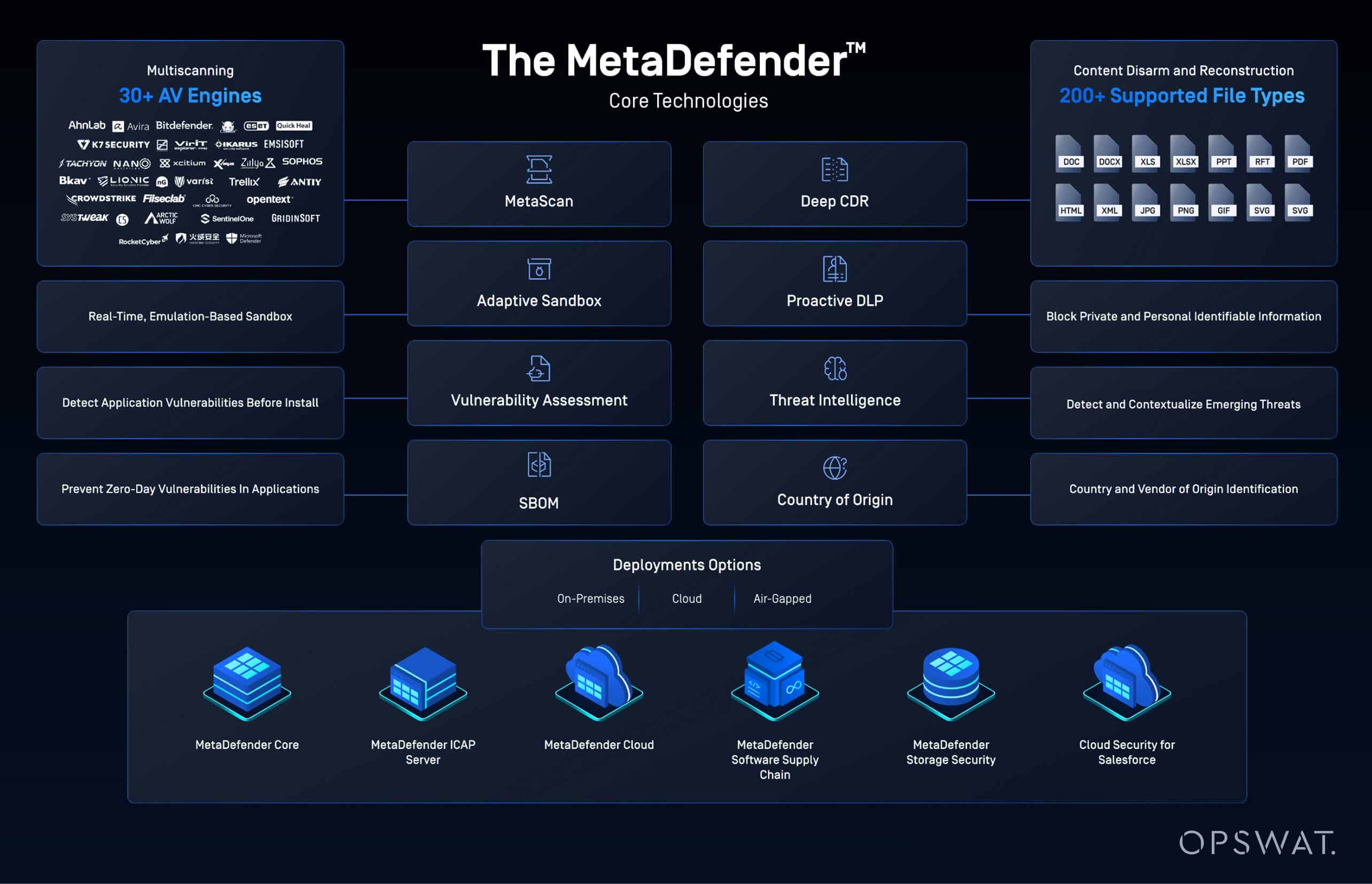

Azok a szervezetek, amelyek ezt jól csinálják, zéró bizalmi modelleket és olyan átfogó biztonsági architektúrát alkalmaznak, amely a fejlett fenyegetésmegelőzést, az adaptív fenyegetéselemzést, az adatvesztés megelőzését és a vulnerability detection képességeket ötvözi. Ez olyan rugalmas fájlbiztonsági keretrendszereket hoz létre, amelyek a vállalkozással együtt méretezhetők, miközben fenntartják a pénzügyi műveletek által megkövetelt teljesítményt és megbízhatóságot.

Hogyan nyerik meg a vezető pénzügyi szervezetek a fájlbiztonsági csatát?

Az OPSWAT megoldásaiban világszerte bíznak a nagyvállalatoktól kezdve az EMEA, APAC és Észak-Amerika nagy banki és pénzügyi szolgáltatói szereplőiig, hogy megoldják a fájlbiztonsági kihívásokat.

A File Security Proven Deployments in Banking and Financial Services e-könyv feltárja:

- Az érzékelés és a valóság közötti szakadék a fájlbiztonságban lehet a különbség a mélyreható védelem és a katasztrofális jogsértés között.

- Stratégia és személyre szabott termékek/megoldások az Ön kritikus adatainak átfogó védelmére

- Bizonyítottan valós telepítési történetek, különböző méretű szervezetek kihívásaival, megoldásaival és eredményeivel.

A következő lépés

A fájlok biztonsága nem csak informatikai probléma - ez egy üzleti szükségszerűség. Azok a pénzintézetek, amelyek felismerik ezt a tényt, és ennek megfelelően cselekszenek, lesznek azok, amelyek még talpon maradnak, amikor a következő nagyobb kibertámadás címlapokra kerül.

A kérdés nem az, hogy intézménye fájlalapú támadással szembesül-e. A kérdés az, hogy készen áll-e majd, amikor ez bekövetkezik?

Beszéljen még ma egy szakértővel, és fedezze fel, hogy az OPSWAT a sarkában hogyan biztosíthatja, hogy kritikus adatai és hálózatai biztonságban maradjanak.