A legtöbb szervezet számára a webes alkalmazások biztonsága az Open Web Application Security Project (OWASP) Top Ten Web Application Security Risks[1] (Az Open Web Application Security Project (OWASP) tíz legfontosabb webes alkalmazásbiztonsági kockázatának kezelésére tervezett megoldásokkal kezdődik. Ezek a kockázatok magukban foglalják a leggyakoribb webalkalmazás-támadási vektorokat, például az SQL-injekciót és a cross-site scriptinget (XSS). Az OWASP azonban több tucat további sebezhetőséget is katalogizál, például a korlátlan fájlfeltöltést[2], amelyek "komoly kockázatot jelentenek az alkalmazások számára".

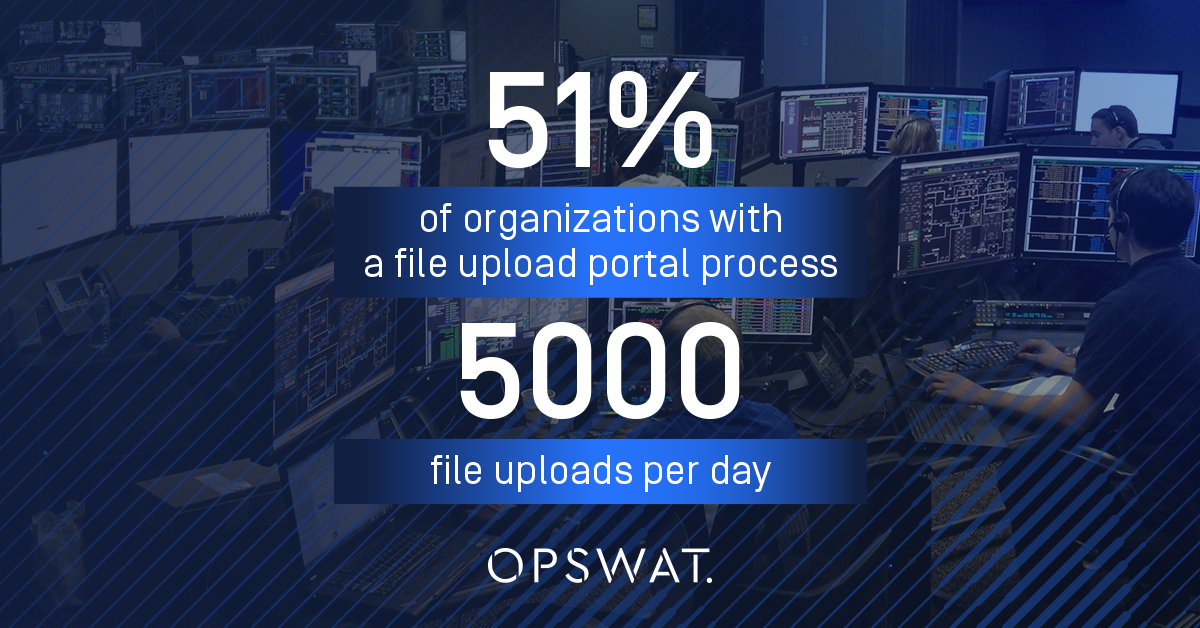

OPSWAT nemrég tette közzé a 2021-es webalkalmazásbiztonsági jelentést, amelyből kiderül, hogy a megkérdezett vállalatok szinte mindegyike (99%) különböző mértékben aggódik a fájlfeltöltésekből származó rosszindulatú programok és kibertámadások elleni védelem miatt. A szervezetek különböző okokból telepítenek fájlfeltöltő portálokat, például űrlapok és alkalmazások benyújtására vagy tartalmak megosztására és együttműködésre. A fájlfeltöltő portállal rendelkező szervezetek több mint fele (51%) naponta több mint 5000 fájlfeltöltést dolgoz fel. Ez a mennyiség (beleértve a harmadik féltől származó beküldéseket is) széles támadási felületet biztosít a hackerek számára, amelyet kihasználhatnak.

OPSWAT 10 legjobb gyakorlatot ajánl a fájlfeltöltés biztonságához, de a fájlfeltöltő portálokkal rendelkező szervezetek mindössze 8 százaléka hajtotta végre teljes mértékben mind a tízet. A fájlfeltöltő portállal rendelkező szervezetek több mint fele a legjobb gyakorlatok kevesebb mint felét valósította meg. Ez jelentős vakfolt a webalkalmazás-biztonsági stratégiájukban, különösen a célzott támadások gyors növekedését figyelembe véve.

Az egyik legnagyobb kihívást a kibertámadások folyamatosan fejlődő és egyre kifinomultabb jellege jelenti. A szervezetek nem támaszkodhatnak a hagyományos "check-the-box" védelemre. A félmegoldásokra való támaszkodás hamis biztonságérzetet nyújt, és nincs összhangban a kritikus infrastruktúrák védelme szempontjából létfontosságú zéró bizalom megközelítéssel. Ezt szem előtt tartva nézzünk meg néhány általános webes alkalmazásbiztonsági mítoszt, amelyeket meg kell cáfolni.

Mítosz #1: My webalkalmazásaim Secure , mert van Firewall (WAF)

TÉNY: A legtöbb szervezet számára a webes alkalmazások biztonsága a WAF-fel kezdődik; sajnos sok szervezet számára ez a biztonság ott is ér véget. A WAF-ok felügyelik és ellenőrzik a webszolgáltatásokhoz irányuló HTTP-forgalmat, így ideálisak az OWASP Top Ten megoldására, ezért is olyan népszerű webalkalmazás-biztonsági megoldás. A WAF-nak a HTTP-forgalom kezelésére szolgáló funkciója azonban egyben a korlátja is, mivel nem képes más típusú forgalom, például a webes alkalmazáson keresztül feltöltött fájlok mélyebb vizsgálatára. Ez nyitva hagyja az ajtót a bennük tárolt támadások vagy rosszindulatú hasznos terhelések számára, hogy észrevétlenül kicsússzanak a kezükből.

Mítosz #2: My Fájlfeltöltések Secure , mert korlátozom a feltölthető fájlok konkrét típusait.

TÉNY : Való igaz, hogy bizonyos fájltípusok korlátozása a legjobb gyakorlat, mivel sok fájltípus tartalmazhat rosszindulatú futtatható fájlokat - valójában a fájlfeltöltő portálokkal rendelkező szervezetek közel kétharmada már így tesz. Egy szervezet például felajánlhatja ügyfeleinek a fájlok feltöltésének lehetőségét, hogy egyszerűsítse a dokumentumok megosztásának folyamatát - ebben az esetben érdemes lenne blokkolni az .exe fájlokat. Ugyanakkor kontraproduktív lenne blokkolni a gyakori dokumentumfájlokat, például a .doc és .pdf fájlokat. Pedig még ezek a leggyakoribb dokumentumfajták is sebezhetőek; a makrók könnyen elhomályosíthatják a rosszindulatú kódot, amely rosszindulatú hasznos terhet tölthet le. A szervezetek sokkal jobban járnának, ha olyan megelőzésen alapuló technológiát használnának, mint a CDR (Content Disarm and Reconstruction), amely eltávolít minden rosszindulatú elemet a dokumentum egyes összetevőiből, és így egy "biztonságos" fájlt állít elő.

Mítosz #3: A My webes alkalmazások Secure , mert a fájlfeltöltéseket vírusirtó motorral vizsgálom.

TÉNY: Az ismert rosszindulatú szoftverek keresése szintén a legjobb gyakorlat a fájlfeltöltés biztonsága szempontjából - és ismétlem, a fájlfeltöltő portálokkal rendelkező szervezetek közel kétharmada már megteszi ezt. A rosszindulatú programok azonban könnyen kijátszhatják az egyetlen AV-motort. Több AV- és kártevőirtó motor integrálása azonban kihívást jelent és erőforrás-igényes. OPSWAT kutatások kimutatták, hogy több mint 20 AV-motorra van szükség a 99 százaléknál nagyobb felismerési arány eléréséhez, mégis a szervezetek 95 százaléka kevesebb mint 20 AV-motorral rendelkezik. A különböző AV-motorok eltérő reakcióidővel reagálnak az új rosszindulatú szoftverekre. Az ismert és ismeretlen rosszindulatú programok elleni kulcsfontosságú védelem - a tartalom hatástalanítása és rekonstrukciója (CDR) - a fájlokat az egyes elemeikre bontja, a rosszindulatú tartalmak eltávolítása érdekében szanálja, és helyreállítja őket működőképes fájlokká. A szervezeteknek azonban csak egyharmada alkalmazza teljes mértékben a CDR-t - még az AV-nál is kevesebben.

Secure Fájlfeltöltés webes alkalmazáshozBiztonság

A webalkalmazások biztonsága terén a szervezeteknek az OWASP Top Ten és a webalkalmazás-tűzfalak telepítésén túlmutatóan kell gondolkodniuk. A fájlfeltöltések esetében a szervezeteknek egyensúlyt kell teremteniük a biztonság és a termelékenység között - a futtatható fájlok blokkolása csökkentheti a kockázatot, de a gyakori dokumentumtípusok blokkolása kivitelezhetetlen. Hasonlóképpen, a rosszindulatú programok keresése során egyetlen AV-motor csökkentheti az ismert támadások kockázatát, de még mindig érzékeny a nulladik napi támadásokra és az APT-kre.

OPSWATA MetaDefender platform átfogó megoldásokat kínál a fájlfeltöltés biztonságára, és segít a szervezeteknek a webes alkalmazások biztonságának hiányosságait megszüntetni azáltal, hogy egyidejűleg több AV-val és más kulcsfontosságú technológiákkal, például a Deep CDR. MetaDefender Multiscanning több mint 30 AV-motort integrál, hogy az ismert rosszindulatú programok több mint 99 százalékát felismerje. MetaDefender Deep CDR több mint 100 gyakori fájltípus szanálásával megakadályozza a nulladik napi támadásokat és az APT-ket. A MetaDefender képes a fájlalapú sebezhetőségek felderítésére és több mint 4500 gyakori fájltípus ellenőrzésére is, amelyek a fájlfeltöltés biztonságának további kulcsfontosságú legjobb gyakorlatai.

Olvassa el az OPSWAT Web Application Security Report 2021 című dokumentumot, hogy többet megtudjon a webes alkalmazások biztonságának mai trendjeiről.

Írjon a OPSWAT címre, ha többet szeretne megtudni a webalkalmazás fájlfeltöltéseinek védelméről.

[1] https://owasp.org/www-project-top-ten/

[2] https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload