A webes alkalmazások biztonsági hiányosságainak megszüntetése

A fájlok feltöltése elengedhetetlen egy szervezet hatékony működéséhez, és szükséges a szervezet munkatársai közötti együttműködéshez és a felhasználók termelékenységéhez. A legtöbb webes alkalmazás és szolgáltatás kritikus összetevője, így a webes alkalmazások biztonságának központi elemei. Ugyanakkor jelentős biztonsági kockázatot jelentenek, mivel a kiberbűnözők rosszindulatú fájlok feltöltésével veszélyeztethetik a szervereket vagy az egész rendszert.

A hagyományos észlelési és megelőzési mechanizmusok nem elegendőek ahhoz, hogy megakadályozzák, hogy a kiberbűnözők rosszindulatú tartalmakat próbáljanak feltölteni, hogy behatoljanak az Ön környezetébe és adatokat lopjanak. A gyanús fájlok értékeléséhez és az érzékeny adatok kiszivárgásának észleléséhez szükséges több megoldás integrálása költséges és időigényes. OPSWAT A webalkalmazás-biztonsági megoldások biztosítják a vállalatok számára a szükséges robusztus védelmi réteget a feltöltött fájlok és a hálózatuk között.

Miért van szükség a Secure fájlfeltöltésre a webes alkalmazásokban?

Védje felhasználóit

- Engedélyezi a felhasználók által generált vagy külső tartalmak (önéletrajzok, számlák, űrlapok, telepítők, javítások stb.) bevitelét a szervezetébe?

- Van olyan ügyfélportálja, ahol a felhasználók információkat/fájlokat tölthetnek fel?

- Vannak együttműködési eszközök vagy fájlcsere-szolgáltatások a partnerek és az ügyfelek számára?

- Megbízhat minden olyan fájlban vagy telepítőben, amelyet a munkatársai letöltöttek vagy megosztottak?

A támadók a végfelhasználókat célozhatják meg, és megfertőzhetik a rendszereiket. Érzékeny információkat és PII (személyazonosításra alkalmas adatok) adatokat lophatnak el tőlük.

Az Ön együttműködési és tárhelyplatformja véletlenül olyan rosszindulatú mintákat fogadhat és terjeszthet, amelyek illegális, sértő vagy szerzői jogi védelem alatt álló tartalmakat/adatokat tartalmazhatnak, ami hatósági bírságokat, drága pereket és rossz hírverést eredményezhet.

Védje kritikus infrastruktúráját

- Ön egy nagy pénzintézet, amely jelzáloghitel/kölcsönkérelmeket, banki adatokat stb. fogad el, vagy olyan kritikus adatokat tárol, mint a hitelkártyaszámok, társadalombiztosítási számok több millió ügyfél számára?

- Ön olyan egészségügyi szolgáltató, amely elfogadja és tárolja a betegek érzékeny PHI (személyes egészségügyi információk) adatait?

- Megbízhat minden külső fájlban, amelyet a webes alkalmazásaiba feltölt?

A hackerek megkerülhetik a biztonságot, és új fájlt tölthetnek fel, vagy felülírhatnak egy meglévő fájlt, amelyet szerveroldali támadás indítására használhatnak. Ezután átvehetik az irányítást a szerver és az adatok felett, leállíthatják a webhelyet/alkalmazást, váltságdíjat követelhetnek, eladhatják/kiadhatják az érzékeny információkat, vagy további rosszindulatú fájlokat tölthetnek fel a rendszerbe.

Ha egy rendkívül nagy méretű fájl (többszintű archívumok stb.) kerül feltöltésre, az a szerverek erőforrásainak nagyfokú igénybevételét eredményezheti, és megzavarhatja a szolgáltatást.

Hogyan segíthet az OPSWAT a webes alkalmazások fájlfeltöltési biztonságának kezelésében?

Zéró-napos és fejlett rosszindulatú programok megelőzése

A nulladik napi támadások, a fejlett tartós fenyegetések (APT) és a kifinomult rosszindulatú programok ártalmatlan fájlokban is elrejthetők, és megkerülhetik a hagyományos vírusirtó megoldásokat.

OPSWAT Deep CDR (Content Disarm and Reconstruction) technológia több mint 100 gyakori fájltípust szanál, hogy megakadályozza az ismert és ismeretlen fenyegetéseket - beleértve a rosszindulatú programok kijátszására szolgáló technológiával felszerelt fenyegetéseket, mint például a Fully Undetectable malware, a VMware észlelés, az obfuscation és sok más.

Az eredmény a végfelhasználók számára használható, biztonságosan fogyasztható fájlok.

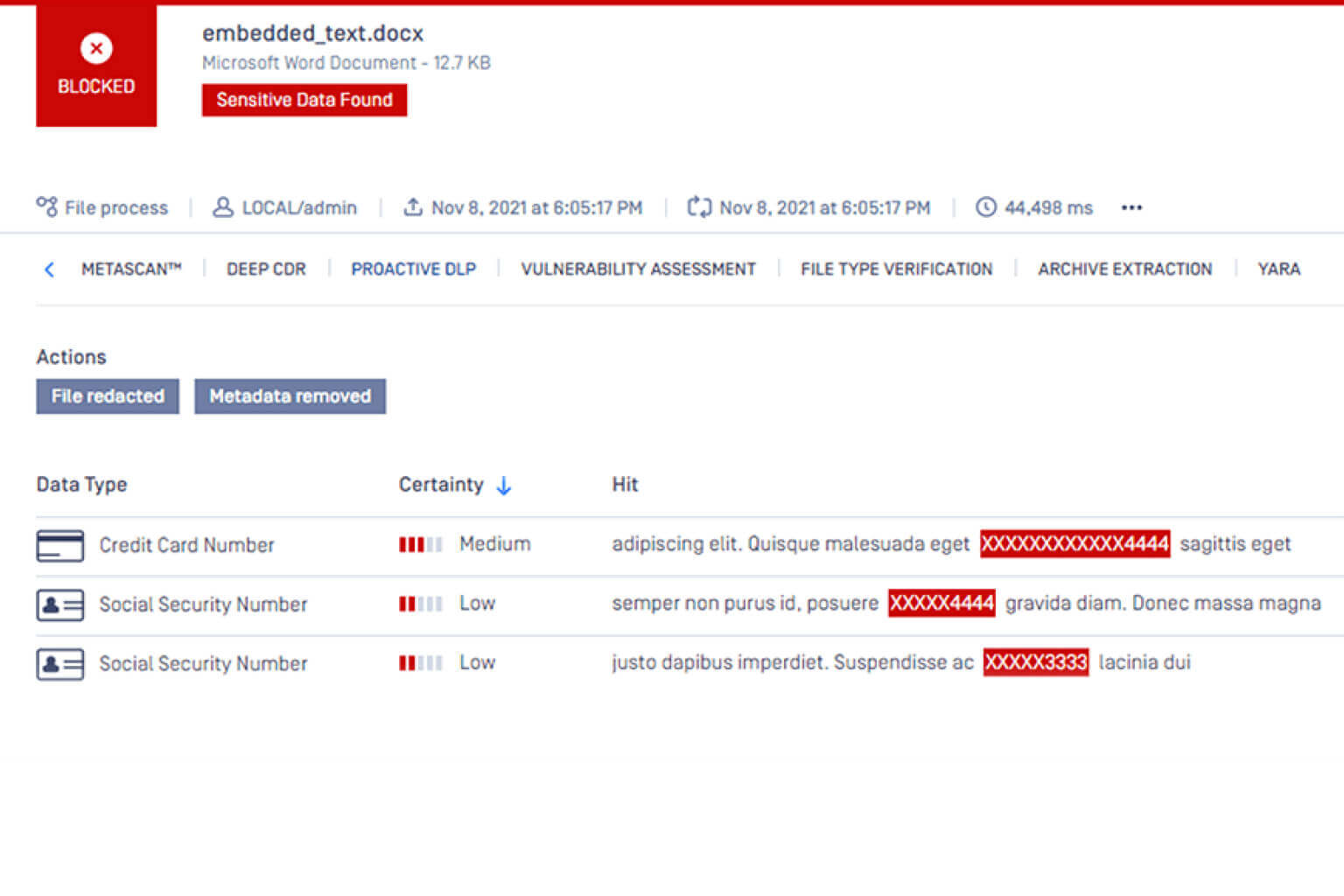

Adatvesztés megelőzése

Érzékeny és védett adatok, például hitelkártyaszámok és társadalombiztosítási számok felderítése, blokkolása és törlése.

A Proactive DLP (Data Loss Prevention) technológiával több mint 70 gyakori fájltípus tartalmi ellenőrzése bizalmas adatok és személyazonosításra alkalmas információk (PII) tekintetében, és a lehetséges adatszegések és titkok kiszivárgásának megelőzése.

jogszabályi megfelelőségi követelmények teljesítése

A szabályozási szabályokat a jogsértések és az adatvédelem megsértésének minimalizálása érdekében érvényesítik. A megfelelési követelmények teljesítése időigényes és költséges lehet. Ha az olyan követelmények, mint a HIPAA, GDPR, PCI-DSS stb. nem teljesülnek, az jelentős bírságokat és büntetéseket eredményezhet.

Az OPSWAT webes alkalmazásbiztonsági technológiák megfelelő folyamatokat, átfogó átláthatóságot és részletes jelentéstételi lehetőségeket biztosítanak, amelyek segítenek az OWASP-irányelvekben foglalt követelmények teljesítésében.

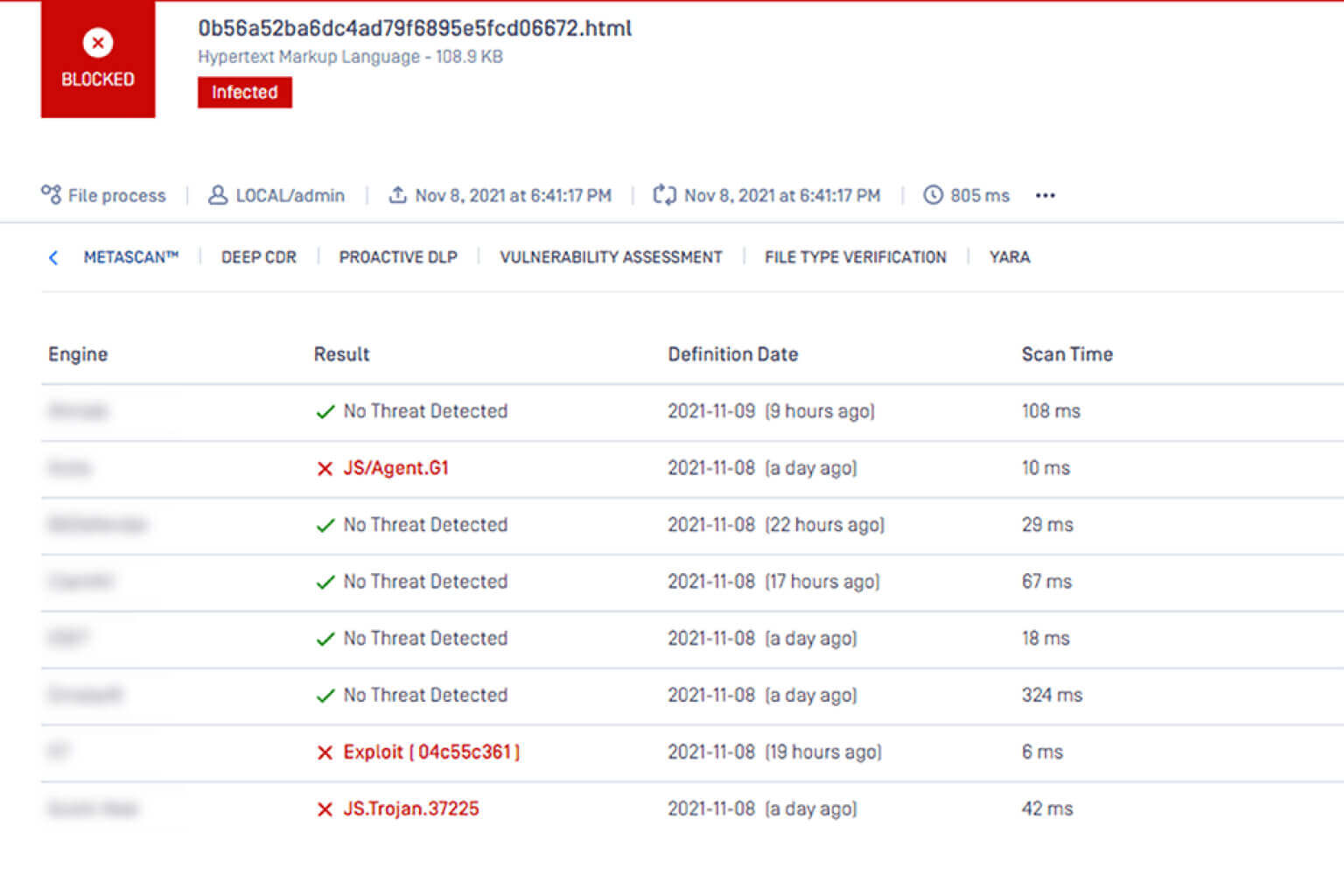

Rosszindulatú programok felderítése és megelőzése

OPSWAT saját fejlesztésű Multiscanning technológiát, és az iparág ismert vezetője, amely proaktívan észleli az ismert rosszindulatú fenyegetések több mint 99%-át az aláírások, heurisztikák, NGAV és gépi tanulás segítségével.

Az egyidejű elemzés, amely több mint 30 kártevőirtó programmotor kombinált fenyegetésmegelőzését használja ki, olyan fejlett fenyegetésfelismerési és -megelőzési technológia, amely növeli a felismerési arányt, csökkenti a kitörések felismerési idejét, és ellenálló képességet biztosít a kártevőirtó programgyártók problémáival szemben.

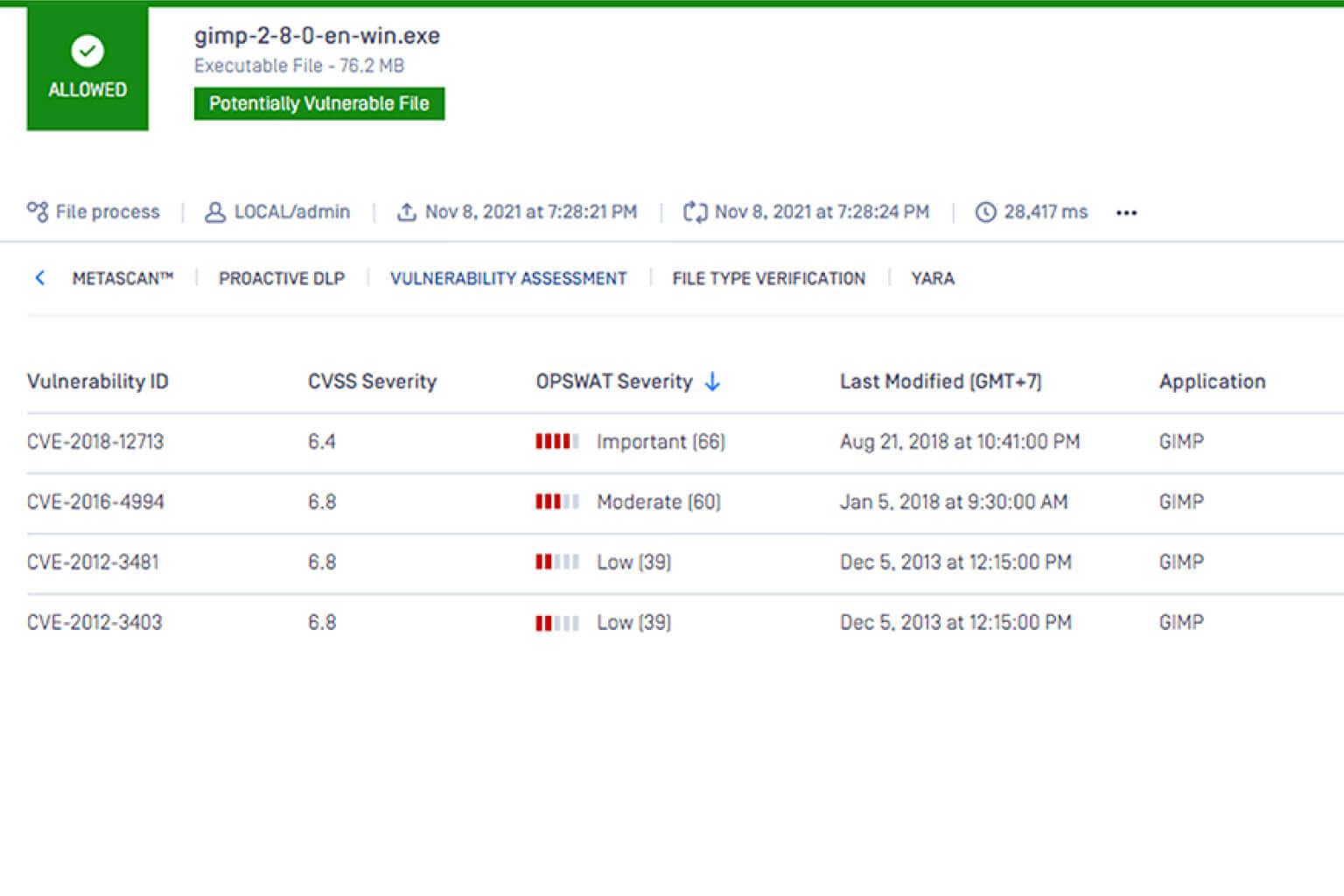

A sebezhetőségek értékelése a telepítés előtt

A feltöltött fájlok sérülékenységet okozhatnaka hibás könyvtárakban vagy alkalmazásokban. A szervezetek egyre inkább ki vannak téve a kihasználásoknak az alkalmazás telepítésének és a sebezhetőség észlelésének észlelési időszaka alatt. A File-based Vulnerability Assessment szkenneli és elemzi a webhelyén keresztül feltöltött bináris állományokat és telepítőket, hogy még a telepítés vagy telepítés előtt észlelje az alkalmazások ismert sebezhetőségeit.

"A Deep CDR segítségével az Upwork képes a nulladik napi támadások 100%-át megakadályozni, míg a hagyományos AV-rendszerek csak 70%-át blokkolják. Minden aktív objektumot tartalmazó fájl szanálásra kerül. A fájlok 75%-a kevesebb mint egy másodperc alatt feldolgozott és kész, 99%-a pedig kevesebb mint hat másodperc alatt."

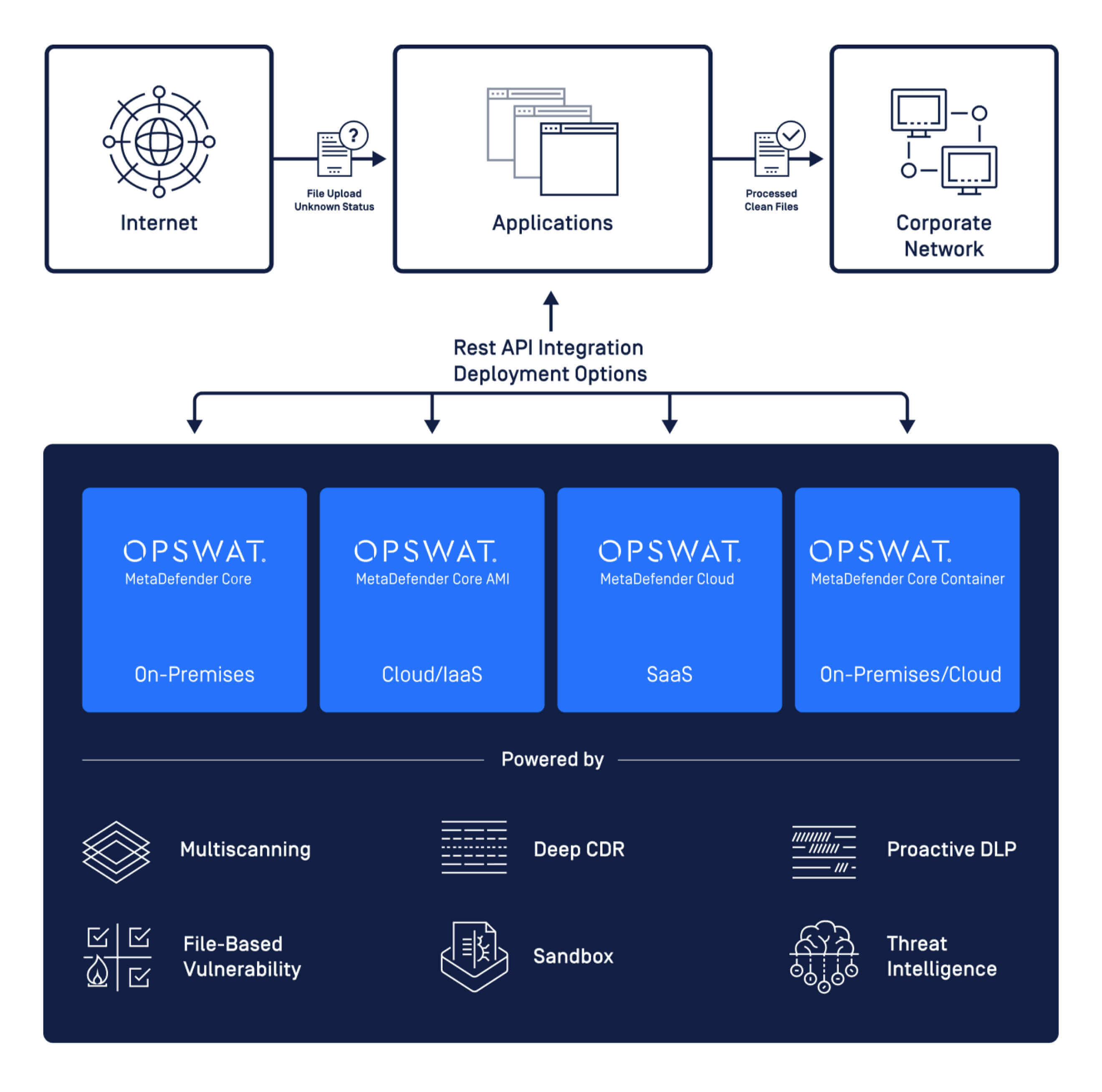

MetaDefender Telepítések és integrációk

REST API integráció

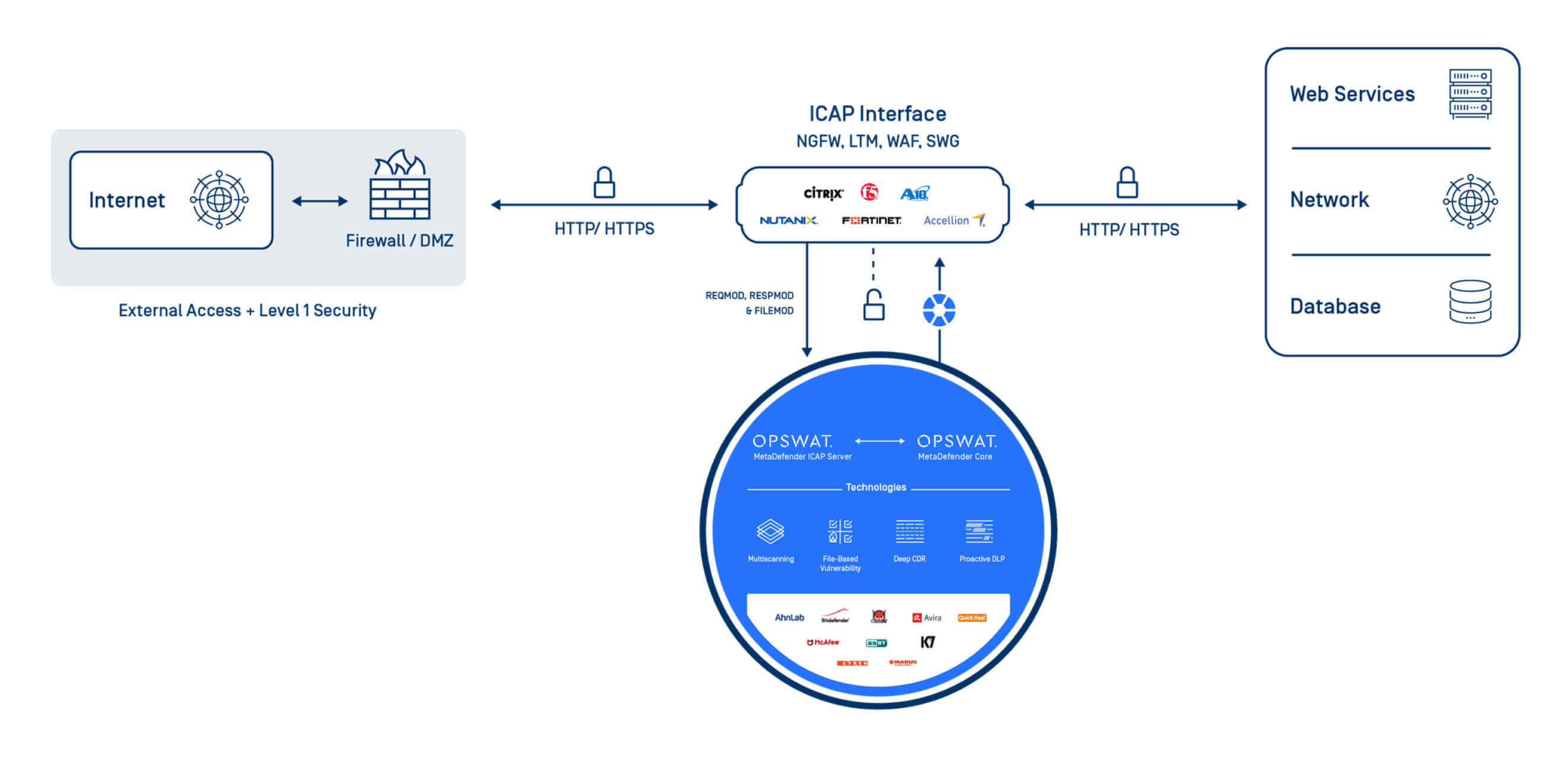

ICAP Interfész

Webalkalmazás-biztonsági díjak

"Legjobb megoldás webes alkalmazásbiztonság"

Cyber Defense Magazine

Győztes Arany jelvény

2023 Kiberbiztonsági Kiválósági Díjak

Webalkalmazás biztonsági beállítások

Core

A meglévő biztonsági architektúrába való integrációhoz REST-en keresztül API

ICAP Server

A webes alkalmazásokkal (WAF, LB vagy API Gateway segítségével) vagy tárolókkal (NAS) való integrációhoz a fenyegetések észlelésére és megelőzésére a fájlátviteli folyamat során.

Cloud

Felhő- és IaaS-környezetbe vagy meglévő SaaS-termékeibe történő integrációhoz a REST API oldalon keresztül, valamint nagy hash-adatbázisunk, IP-reputációs szolgáltatásaink és egyéb szolgáltatásaink kihasználásával.

Core AMI

Az AWS-fiókjában történő telepítéshez a beérkezett fájlok feldolgozásához vagy az S3 vödrök védelméhez.

Core Container

A MetaDefender Core telepítéséhez a konténerizációs környezetben, például a Dockerben.