A különböző méretű szervezetek érzékeny információkat tárolnak - a pénzügyi nyilvántartásoktól a szellemi tulajdonig -, és az ilyen típusú adatok védelme kulcsfontosságú. Sajnos a kiberfenyegetések folyamatosan fejlődnek, és az éberséget és a proaktív intézkedéseket igényli, hogy mindig az élen járjunk.

Íme néhány a leggyakoribb adattárolási biztonsági kockázatok és vakfoltok közül, amelyek potenciálisan veszélybe sodorhatják a szervezeteket, az üzletmenet megszakadásától kezdve a pénzügyi és hírnévbeli károkig. Emellett ajánljuk azokat az egyenértékű megoldásokat, amelyeket a szervezetek beépíthetnek a 2024-es kiberbiztonsági stratégiájukba e kockázatok mérséklése érdekében:

1. Malware

A rosszindulatú szoftverek jelentős veszélyt jelentenek a helyben és a felhőkörnyezetben tárolt adatok biztonságára. Bár a támadás módszerei különbözhetnek a kettő között, az adatbiztonsági incidens következményei ugyanolyan pusztítóak lehetnek.

Naponta körülbelül 450 000 új rosszindulatú programot észlelnek, ami jelentős figyelmeztetés minden vállalkozás számára, hogy fokozzák felkészültségüket az újonnan megjelenő fenyegetésekkel szemben. A tárolt fájlokat a támadók gyakran kihasználják rejtett rosszindulatú programok terjesztésére. Ez lehetővé teszi a támadók számára, hogy oldalirányban mozogjanak a tárolási infrastruktúrán belül, veszélyeztetve a szervezetek digitális eszközeit és érzékeny adatait.

Megoldások

Multiscanning

Egyetlen vírusirtó motor a rosszindulatú programok 4-76%-át képes felismerni, így a rosszindulatú fájlok könnyen átcsúszhatnak az ellenőrzésen. OPSWAT Multiscanning integrálja több mint 30 rosszindulatú szoftverek elleni motor teljesítményét helyben és a felhőben, közel 100%-ra növelve a felismerési arányt.

Fájl fertőtlenítés

Ne bízzon semmilyen fájlban. Deep CDR (Content Disarm and Reconstruction) több mint 150 fájltípust szanál, és rekurzívan szanálja a többszintű, egymásba ágyazott archívumokat, segítve a szervezeteket a nulladik napi támadások megelőzésében.

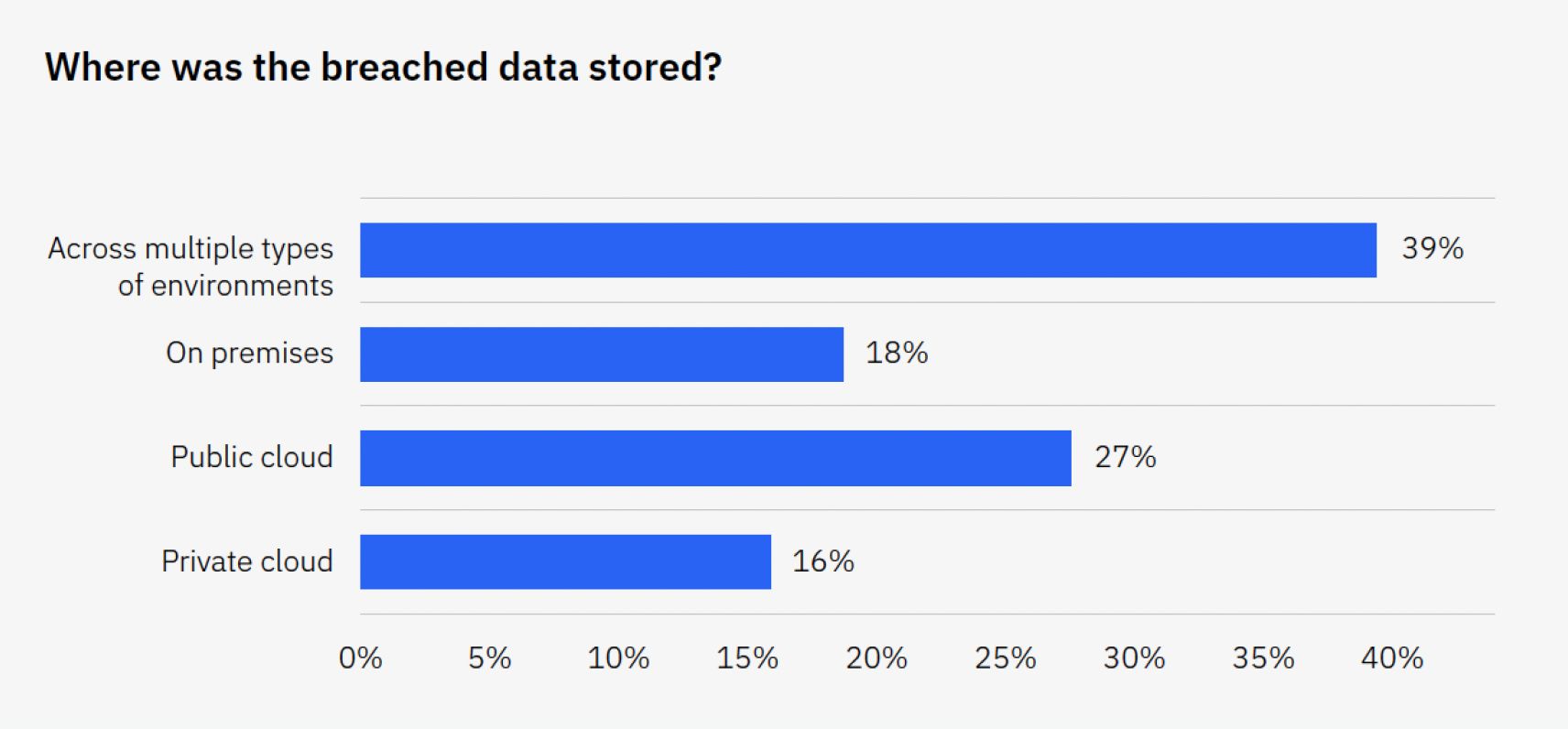

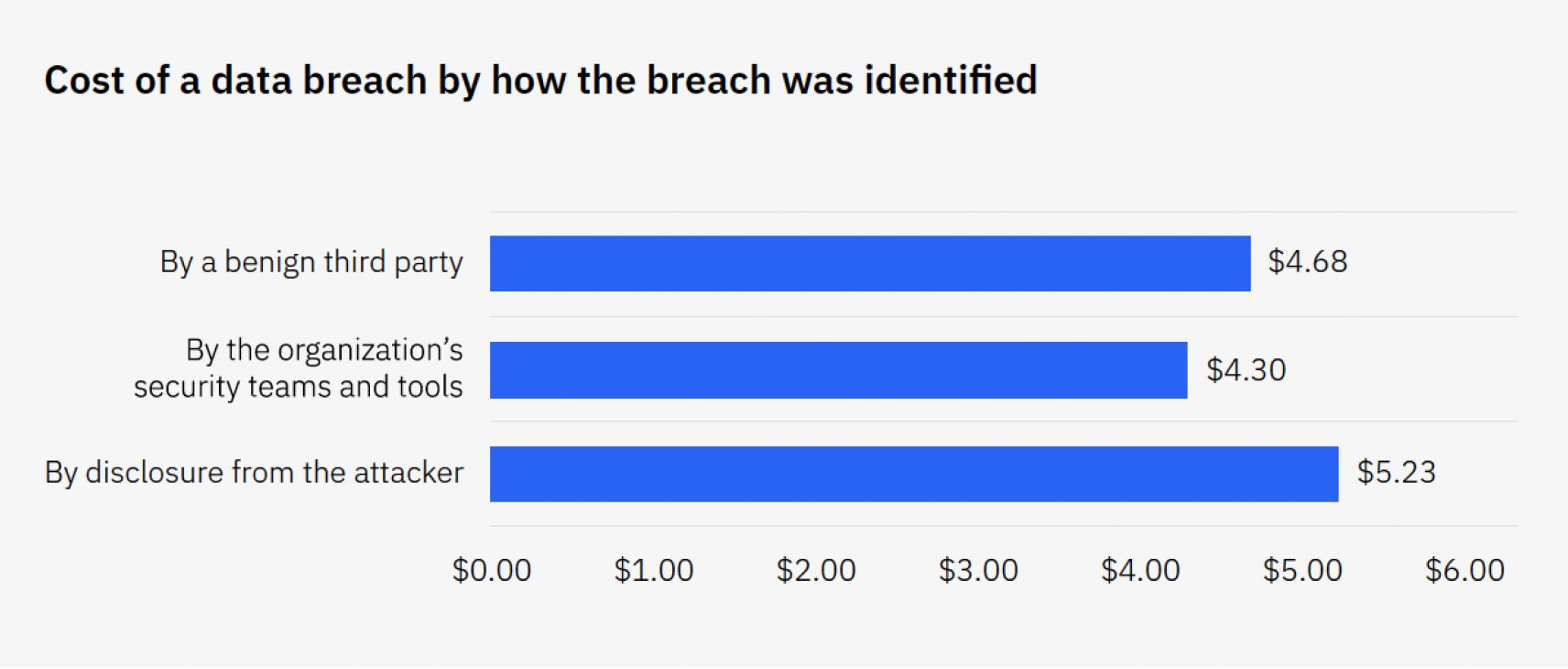

2. Adatszegések

Egy szervezet adatbiztonsági kockázatát közvetlenül befolyásolja a használt tárolóeszköz típusa. A Cloud tárolási szolgáltatók jellemzően robusztus biztonsági intézkedésekkel rendelkeznek, de ezek nem bolondbiztosak. A helyben lévő adattároló rendszerek is lehetnek biztonságosak, de sebezhetőbbek lehetnek, ha nem megfelelően kezelik őket.

A szervezetek egyre inkább a több környezetben történő tárolási megközelítést alkalmazzák, és az adatokat a helyben lévő infrastruktúrában, a nyilvános felhőkben és a privát felhőkben osztják el. Ez a hibrid stratégia skálázhatóságot, redundanciát és költséghatékonyságot kínál, de az információk szétszórt jellege miatt az adatok megsértésének fokozott kockázatával jár.

A több környezetet érintő adatbiztonság megsértésének költsége elérte a 4,75 millió dollárt, ami 6,5%-kal haladta meg a 4,45 millió dolláros átlagos adatbiztonsági költséget.

Megoldások

Adatvesztés-megelőzés (DLP)

Az adatvesztés-megelőző (DLP) technológia észleli és megakadályozza, hogy a fájlokban lévő érzékeny, szabályokon kívüli és bizalmas adatok elhagyják a szervezet rendszereit, illetve belépjenek azokba. Hogy a következő szintre lépjen, OPSWAT Proactive DLP automatikusan szerkeszti az érzékeny információkat, akár szöveg-, akár képalapúak.

Biztonsági mentés és helyreállítás

Tartson fenn biztonságos, rendszeres biztonsági mentéseket, hogy előre nem látható támadások esetén is gyorsan helyreállhasson.

3. Hibás konfiguráció és jogosulatlan hozzáférés

A Nemzeti Biztonsági Ügynökség (NSA) megállapítása szerint a felhő konfigurációs hibái jelentik a legelterjedtebb felhősebezhetőséget, amelyet a hackerek kihasználva hozzáférhetnek a felhő adataihoz és szolgáltatásaihoz. A helytelenül megadott jogosultságokból, a változatlan alapértelmezett konfigurációkból és a rosszul kezelt biztonsági beállításokból eredő konfigurációs hibák érzékeny adatokat vagy szolgáltatásokat tehetnek közzé.

Megoldások

4. Bizonytalan API-k

A hackerek az API-k gyengeségeit kihasználva jogosulatlan hozzáférést szereznek, adatokat manipulálnak, és rosszindulatú kódot ültetnek a felhőkonfigurációkba. Mind a felhőszolgáltatásokhoz API-kon keresztül hozzáférő végfelhasználók, mind a biztonságos adatcserére támaszkodó vállalkozások szembesülnek ezekkel a kockázatokkal. Az API-k programozásban való egyre gyakoribb használatával az API-k védelme kulcsfontosságú a gyakori támadási vektorok, például a kódinjektálás és a hozzáférés-szabályozásban és az elavult komponensekben lévő sebezhetőségek kihasználása elleni védekezésben.

Megoldások

5. Bennfentes fenyegetések

Az elégedetlen alkalmazottak vagy rosszindulatú bennfentesek jelentős biztonsági kockázatot jelenthetnek. A Verizon 2023 Data Breach Investigation jelentéséből kiderült, hogy a jogosultságokkal való visszaéléssel járó jogsértések 99%-át bennfentesek követték el.

Megoldások

Privileged Access Management (PAM)

Csak olyan hozzáférést adjon a felhasználóknak, fiókoknak, rendszereknek és alkalmazásoknak, amilyenre munkájuk vagy feladataik ellátásához szükségük van. A vállalatoknak továbbá figyelemmel kell kísérniük a felhasználói tevékenységet a szokatlan viselkedés szempontjából, hogy felismerjék a potenciális belső fenyegetéseket.

6. Elégtelen adattitkosítás

A felhőalapú adattárolás elégtelen adattitkosítása akkor fordul elő, ha az információkat nem védik megfelelően a szállítás során vagy a nyugalmi állapotban, és így az adatok sérülékenyek az illetéktelen hozzáféréssel szemben. A titkosítás hiánya jelentős kockázatokat rejt magában, beleértve az illetéktelen behatolást, az adatátvitel során történő lehallgatást, a titkosság veszélyeztetését, az adatmanipulációt és a szabályozások be nem tartását.

Megoldások

Server-oldali titkosítás

Titkosítja az összes érzékeny adatot nyugalmi és tranzit állapotban, erős titkosítási algoritmusok, például AES-256 használatával.

Következtetés

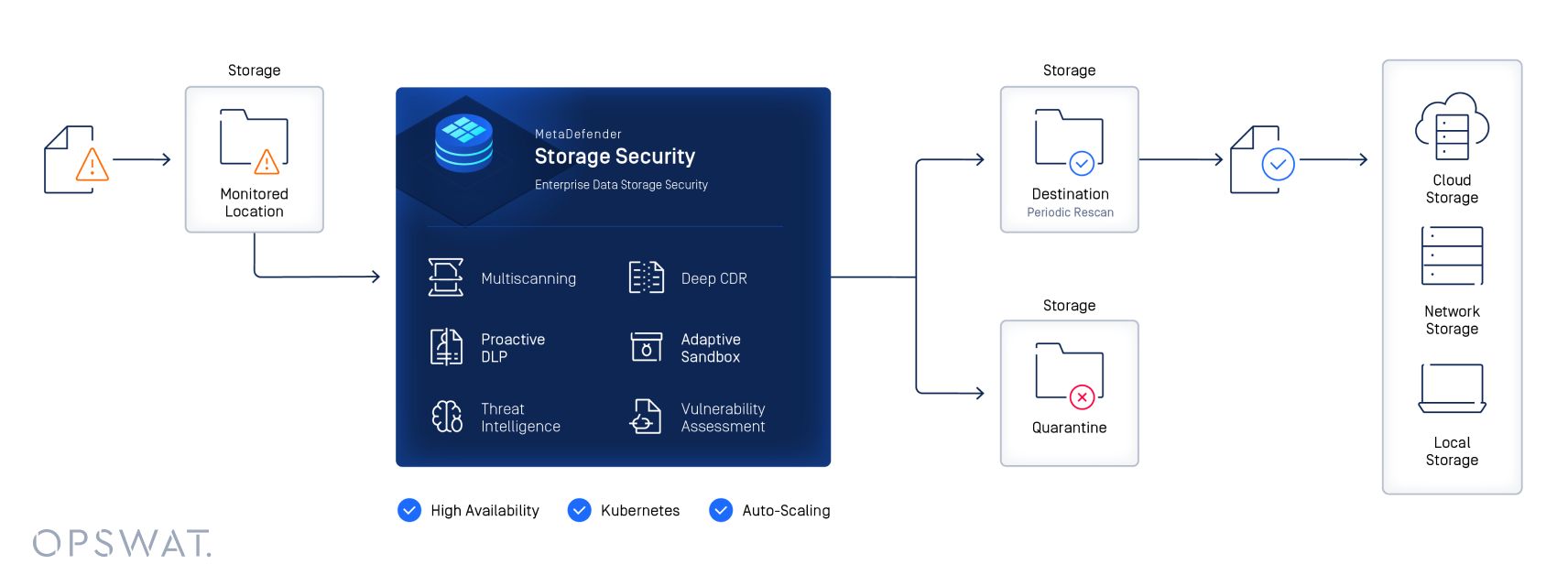

Ezeknek az egyedi megoldásoknak a megismerése összetett lehet. OPSWAT MetaDefender Storage Security olyan egységes platformot kínál, amely a vezető helyi és felhőalapú tárolási megoldásokkal való zökkenőmentes integráció révén egyszerűsíti az adatbiztonságot.

MetaDefender Storage Security javítja a szervezet biztonsági helyzetét egy többrétegű védelmi stratégiával, ami kritikus fontosságú ahhoz, hogy az ismert és ismeretlen fenyegetések előtt maradjon.

Bővebben arról, hogyan védheti meg fájltárolását az OPSWAT technológiákkal.