A Cleo Exploit: A Wake-Up Call for File Transfer Security

2024 decemberében kiberbiztonsági kutatók egy riasztó nulladik napi távoli kódfuttatási (RCE) sebezhetőséget fedeztek fel a Cleo kezelt fájlátviteli termékeiben, amint arról először a CSO Online számolt be.

A támadók aktívan kihasználták ezt a hibát a vadonban, megkerülve még a nemrég kiadott javításokat is. A Cleo kezdeti biztonsági frissítései ellenére a fenyegető szereplők továbbra is képesek voltak veszélyeztetni a naprakész rendszereket, és mélyen gyökerező gyengeségeket tártak fel az alapvető fájlkezelésben, a bemeneti érvényesítésben és a platform ellenálló képességében.

Ez a legújabb incidens egy aggasztó tendencia része: a kezelt fájlátviteli megoldások a kifinomult kibertámadások elsődleges célpontjaivá váltak. Ezek a platformok, amelyek a rendkívül érzékeny adatok biztonságos fájlátviteléért felelősek a megbízható csatornákon keresztül, vonzó belépési pontot jelentenek a támadók számára.

Az MFT (menedzselt fájlátvitel) környezetben bekövetkező jogsértés katasztrofális következményekkel járhat, a rendszerszintű adatszivárgástól kezdve a szabályozási előírások megsértésén át a kritikus infrastrukturális ágazatok működési zavaraiig, amelyek mindegyike súlyos reputációs károkat okozhat.

Secure MFT többé nem opcionális a kritikus infrastruktúra környezetében. A szervezeteknek túl kell lépniük a reaktív foltozáson és az egyszeri vírusirtó megoldásokon. Ehelyett a szervezeteknek proaktív, többrétegű, fejlett biztonsági architektúrákat kell bevezetniük, amelyeket kifejezetten az MFT műveletek védelmére terveztek a modern fenyegetésekkel szemben.

A következők ma már nem a legjobb gyakorlatok, hanem működési szükségletek:

Az ellenálló képesség kiépítése

A szervezeteknek olyan biztonsági intézkedéseket kell bevezetniük, amelyekkel gyorsan helyreállíthatók a jogsértések vagy zavarok, minimalizálva a hatást és a leállási időt.

A központosított irányítás fenntartása

A fájlátvitel, a felhasználói hozzáférés és az ellenőrzési nyomvonalak központi ellenőrzése elengedhetetlen a láthatóság és a megfelelőség szempontjából.

Házirend-alapú átutalások és biztonsági szabályok érvényesítése

A fájlátvitelnek automatizált, előre meghatározott szabályokat kell követnie az emberi hibák elkerülése és a következetesség biztosítása érdekében.

Többrétegű fenyegetésmegelőzési intézkedések alkalmazása

Az egyetlen vírusirtó motorok már nem jelentenek biztonságos megoldást; több AV-motor sokkal nagyobb eséllyel képes felismerni és semlegesíteni a kiberfenyegetéseket.

A Cleo Breach belseje: Hogyan használták ki a támadók az MFT gyengeségeit?

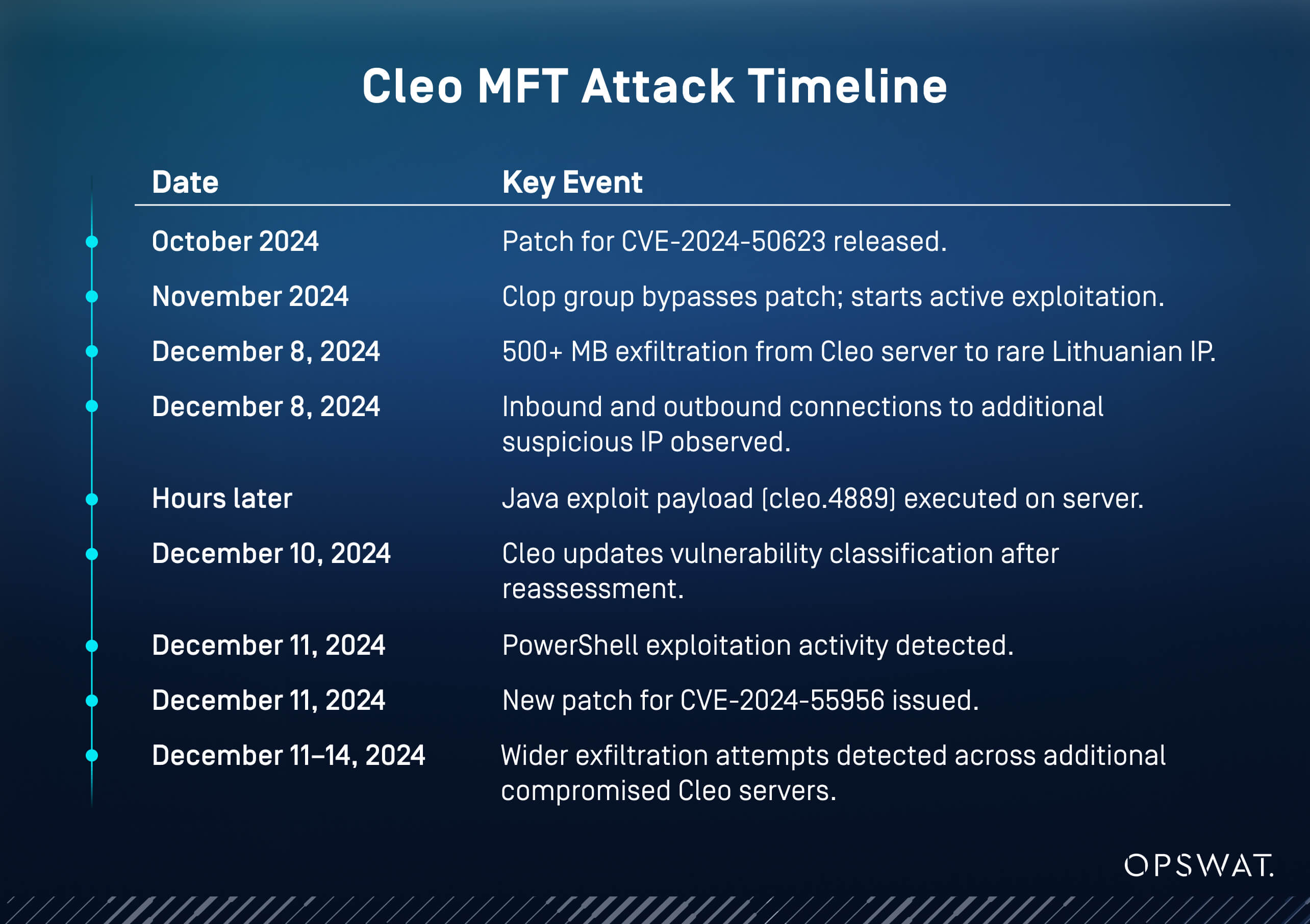

2024 végén biztonsági kutatók egy kritikus nulladik napi távoli kódfuttatási sebezhetőség aktív kihasználását azonosították a Cleo menedzselt fájlátviteli termékeiben. Az érintett megoldások közé tartozott a Cleo LexiCom, a Cleo VLTrader és a Cleo Harmony, amelyeket széles körben használnak vállalati környezetben.

A Cleo LexiCom egy asztali számítógépes MFT a főbb kereskedelmi hálózatokhoz való csatlakozáshoz. A Cleo VLTrader szerver szintű MFT képességeket biztosít a közepes méretű vállalatok számára, míg a Cleo Harmony a nagyvállalatok integrációs és biztonságos fájlátviteli igényeit hivatott kielégíteni.

Még a 2024 októberében kiadott kezdeti biztonsági javítás után is a támadók továbbra is sikeresen támadták a Cleo rendszereket, kihasználva a nem teljesen kiküszöbölt gyengeségeket, amint arról a Darktrace 2024 decemberében beszámolt.

A biztonsági csapatok sürgették a szervezeteket, hogy azonnal kapcsolják le az érintett szervereket az internetről, és a teljesebb javításra várva hajtsanak végre ideiglenes védelmi intézkedéseket.

A támadás három kulcsfontosságú technikai eleme a következő volt:

- Fájlfeltöltési sebezhetőség kihasználása jogosulatlan fájlírás eléréséhez

- Rosszindulatú fájlok elhelyezése az "Autorun" mappába, automatikus végrehajtás kiváltásával

- Az autorun funkció kihasználása ZIP-archívumokat, XML konfigurációs fájlokat és rosszindulatú PowerShell-parancsokat tartalmazó hasznos teherlánc telepítésére.

A nyomon követési vizsgálatok fejlett támadói taktikákra utaló jeleket tártak fel, például Active Directory felderítést, lopakodó fájltörlést és egy Cleopatra nevű egyedi Java backdoor telepítését.

Megfigyelt azonnali hatások:

- Távoli kódfuttatás sebezhető szervereken

- Jogosulatlan hozzáférés az érzékeny üzleti és ügyféladatokhoz

- A rendszer teljes kompromittálódása, amely lehetővé teszi az oldalirányú mozgást a hálózati környezetekben

Ez a behatolás jól szemléltette, hogy a fájlalapú sebezhetőségek teljes kiküszöbölésének elmulasztása a folyamatos javítás ellenére hogyan eredményezheti a kritikus vállalati rendszerek tartós kihasználását.

Miért az MFT platformok most elsődleges kibertámadási célpontok

A Cleo megsértése nem elszigetelt eset. Az elmúlt évek során a kezelt fájlátviteli rendszerek a kifinomult fenyegetések elsődleges célpontjaivá váltak. Az ezeken a platformokon keresztül kicserélt érzékeny fájlok gyakran mélyen kötődnek az üzleti műveletekhez, az ügyféladatokhoz vagy a szabályozott információkhoz, így a sikeres kompromittálás jutalma rendkívül magas.

A korábbi nagy horderejű esetek, például a MOVEit Transfer, az Accellion File Transfer Appliance és a Fortra GoAnywhere betörések egy következetes mintát mutatnak: a fenyegető szereplők a fájlátviteli technológiákra összpontosítanak, mint stratégiai belépési pontra a vállalati hálózatokba.

A Cleo incidens megerősíti, hogy még a foltozott, frissített rendszerekkel rendelkező szervezetek is veszélyben vannak, ha MFT nem beépített, többrétegű biztonsági elvekkel tervezik.

Miért olyan értékes célpontok az MFT platformok:

- A mozgásban lévő érzékeny adatok gyakran tartalmaznak hitelesítő adatokat, PII-t, pénzügyi nyilvántartásokat és szellemi tulajdont.

- A belső és külső érdekeltekkel való megbízható kapcsolatok felerősítik a jogsértések lehetséges hatását.

- A megbízható fájlátviteli csomópontok feltörése belépési pontokat biztosíthat a hálózat szélesebb körű kihasználásához.

A kiberfenyegetések elleni védelem érdekében MFT biztonságának a reaktív modellről egy rugalmas, proaktív architektúrára kell áttérnie. A megelőzést, az észlelést és a reagálást nem szabad különálló szakaszokként kezelni. Ehelyett ezeket magának a menedzselt fájlátviteli megoldásnak az alapvető kialakításába kell integrálni.

A közelmúltban történt betörések, köztük a Cleo szoftverrel kapcsolatosak, azt a szélesebb körű mintát tükrözik, hogy a támadók megbízható eszközöket vesznek célba. A Hertz incidens az ügyfelek személyazonosságát hozta nyilvánosságra, és rámutatott a harmadik féltől származó fájlátviteli sebezhetőségek kockázataira. Megmutatta, mi történhet, ha a szervezetek folyamatos, többszintű biztonság nélkül külső megoldásokra hagyatkoznak. Az ilyen gondatlanság miatt a szervezetek súlyos adatszennyezésnek és hírnévkockázatnak lehetnek kitéve.

Rugalmas fájlátviteli védelem kiépítése MetaDefender Managed File Transfer MFT) segítségével

A Cleo exploit rávilágít az olyan MFT szükségességére, amelyek nem egyszerűen a foltozásra támaszkodnak, hanem az alapoktól kezdve többrétegű biztonsági ellenőrzésekkel épülnek fel. A MetaDefender Managed File Transfer MFT) a biztonságot előtérbe helyező környezetekhez készült, ahol a házirend-alapú átviteli ellenőrzés, a többszintű fenyegetésmegelőzés, a központi irányítás és a szigorú zónaelszigetelés elengedhetetlen.

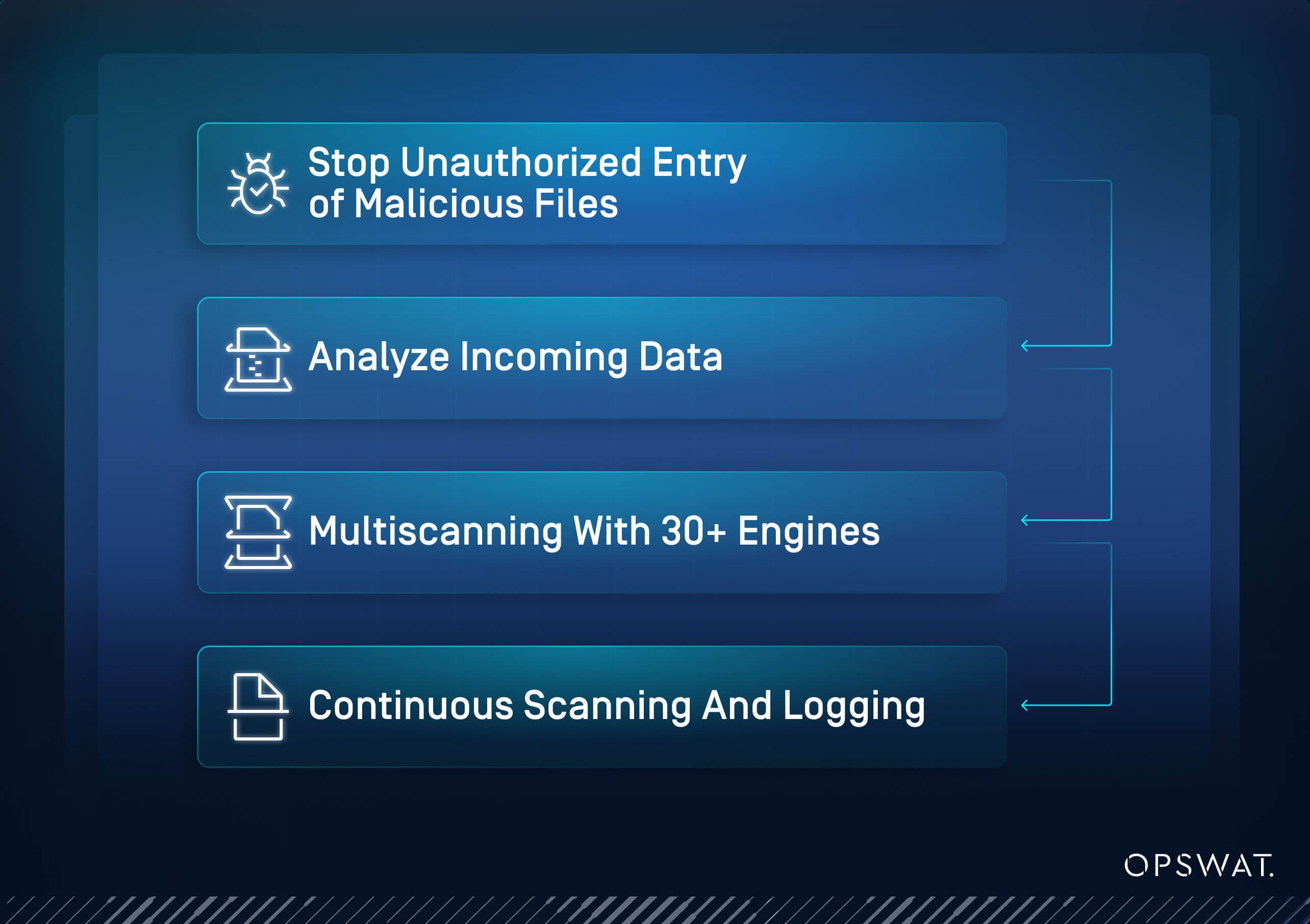

A MetaDefender Managed File Transfer MFT) számos funkciója közvetlenül kezeli a Cleo-támadás során feltárt gyenge pontokat:

1. A kezdeti kizsákmányolás megelőzése

Az első kapcsolódási pontok biztosítása kritikus fontosságú. MetaDefender Managed File Transfer MFT) megerősíti a hozzáférés-ellenőrzést, hogy megakadályozza a jogosulatlan behatolást, mielőtt a támadók rosszindulatú fájlokat töltenének fel vagy megvetnék a lábukat a hálózatban.

- Secure -vezérlés: Korlátozza MetaDefender Managed File Transfer MFT) hozzáférését a megbízható belső vagy VPN-vel védett hálózatokra. Ez megakadályozza a rosszindulatú kódok feltöltésére törekvő külső támadók közvetlen támadásait.

- Többfaktoros hitelesítés (MFA): A felhasználói ellenőrzés egy további rétegét kényszeríti ki. Még ha a hitelesítő adatokat el is lopják, a támadók nem tudnak könnyen jogosulatlan hozzáférést szerezni.

- Szerepkör alapú hozzáférés-szabályozás felügyelői jóváhagyással: Részletes jogosultságok alkalmazása a felhasználókhoz és a munkafolyamatokhoz. Még a hitelesített felhasználóknak is felügyeleti jóváhagyást kell kapniuk a kritikus feltöltési és letöltési műveletekhez.

2. Fájl hamisítás és rejtett elemek felismerése

A rosszindulatú fájlok megállítása a kapunál megakadályozza, hogy a támadások behatoljanak a rendszerbe. MetaDefender Managed File Transfer MFT) alaposan elemzi a beérkező adatokat, mielőtt bármilyen rosszindulatú tartalom aktiválódhatna.

- Mélyfájl-ellenőrzési csővezeték: Azonosítja és blokkolja a hamis kiterjesztésekkel álcázott fájlokat. A rosszindulatú ZIP-archívumokat vagy XML-fájlokat a feltöltés helyén észleli.

- Származási ország Érzékelés: A bejövő fájlokat földrajzi elhelyezkedés szerint vizsgálja. A korlátozott vagy magas kockázatú régiókból származó fájlok automatikusan blokkolhatók.

- Archívum-kivonatolás és tartalomszkennelés: A tömörített fájlok teljes kicsomagolása az átvitel előtt. Ez feltárja az egymásba ágyazott archívumokban rejlő rosszindulatú programokat, például a PowerShell exploitokat. További információ az archivált fájlokról és az általuk jelentett veszélyről itt.

3. Fejlett fenyegetésmegelőzés

A statikus szkennelésen túlmutató védelemre van szükség a fejlett és ismeretlen fenyegetések ellen. MetaDefender Managed File Transfer MFT) több motoros szkennelést alkalmaz, és a tartalom szintjén semlegesíti a kockázatokat.

- Metascan™ Multiscanning 30+ motorral: Egyidejűleg minden fájlt több vírusirtó és fenyegetésérzékelő motorral vizsgál. A rosszindulatú programok és a webshell-szerű fájlok még a végrehajtás előtt blokkolva vannak. Tudjon meg többet a Multiscanning itt.

- Deep CDR™ (Tartalom hatástalanítás és rekonstrukció): Újjáépíti a fájlokat az aktív vagy futtatható elemek eltávolításával. A fájlok tiszta, biztonságos változatai kerülnek átadásra, miközben a rejtett fenyegetések semlegesítésre kerülnek. Itt megtudhatja, hogyan újítja meg a Deep CDR a fájlokat.

- File-Based Vulnerability Assessment: Elemzi a fájlokat ismert sebezhetőségek szempontjából, amelyek később kihasználhatók. Ez még a futási idő előtt elkapja a fegyverként használt dokumentumtípusokat.

4. Ellenálló képesség és korai felismerés

A folyamatos figyelemmel kísérés és a gyors észlelés biztosítja, hogy minden behatolási kísérletet korán észleljenek, minimalizálva ezzel a hatást.Managed File Transfer MetaDefender Managed File Transfer MFT) folyamatosan ellenőrzi a rendszer integritását és minden kritikus eseményt naplóz.

- Adaptive fenyegetéselemzés és sandboxing: A fájlok viselkedését ellenőrzött környezetben hajtja végre és elemzi. Az olyan gyanús műveleteket, mint az automatikus futtatás vagy a nem engedélyezett kimenő kapcsolatok, a rendszer idejekorán jelzi. További információk erről a mesterséges intelligencia által vezérelt elemzésről itt.

- Ellenőrzőösszeg-hitelesítés: Folyamatosan ellenőrzi a rendszerfájlok és az alkalmazáskönyvtárak integritását. Engedély nélküli módosítások esetén riasztások jelennek meg.

Kitörésmegelőzés: A Metascan™ Multiscanning folyamatosan elemzi a tárolt fájlokat a legfrissebb fenyegetettségi adatbázis segítségével, hogy felismerje a nulladik napi rosszindulatú szoftvereket és megelőzze a kialakuló járványkitöréseket. - Audit naplózás és SIEM integráció: Átfogóan rögzíti az összes fájltevékenységet. Lehetővé teszi a jogsértések gyors nyomon követését, a törvényszéki vizsgálatot és a szabályozási jelentéstételt.

A megelőzés, észlelés és ellenálló képesség minden rétegbe való beépítésével MetaDefender Managed File Transfer MFT) több szakaszban is megakadályozhatta volna a Cleo kihasználását, még mielőtt a rosszindulatú kódok végrehajtásra kerültek volna.

A Secure MFT már nem opcionális

A Cleo incidens élesen emlékeztet arra, hogy a kezelt fájlátviteli platformok a vállalati adatáramlás középpontjában állnak, és a biztonsági perem részeként kell kezelni őket. Az ezen a szinten bekövetkező sérülés hatalmas mennyiségű érzékeny adatot hozhat nyilvánosságra, megzavarhatja a kritikus műveleteket, és egész ellátási láncok bizalmát károsíthatja.

A szervezetek nem engedhetik meg maguknak, hogy az MFT biztonságát utólagos szempontnak tekintsék. A pusztán a javításokra hagyatkozás napjainak vége. A fenyegető szereplők ma már bizonyítják, hogy képesek a fájlkezelés, a feltöltési engedélyek és a tartalomfeldolgozás kisebb gyengeségeit pusztító hatással kihasználni.

MetaDefender Managed File Transfer MFT) zéró bizalmi architektúrát, mélyreható tartalomellenőrzést és többrétegű fenyegetésmegelőzést biztosít, amelyek több szakaszban is megakadályozhatták volna a Cleo kihasználását.

Összefoglalva, MetaDefender Managed File Transfer MFT) a következőket kínálja:

- Blokkolta a kezdeti jogosulatlan feltöltési kísérleteket

- Megakadályozta a rosszindulatú hasznos terhek automatikus végrehajtását az automatikus indítóprogramokon keresztül

- A rendszergazdák korai figyelmeztetése a proaktív felügyelet és naplózás révén

Managed File Transfer MetaDefender Managed File Transfer MFT) a szabályalapú fájlátvitel-ellenőrzés, a többrétegű fenyegetésmegelőzés, a központosított irányítás és a szigorú zónaizolálás kombinálásával biztonságos fájlcserére alkalmas, megerősített környezetet hoz létre. Ez a szintű ellenálló képesség már nem opcionális a vállalkozások és a kritikus infrastruktúra-szolgáltatók számára. Alapvető fontosságú a szervezeti adatok védelme a folyamatosan változó fenyegetési környezetben.