Míg a kifinomult titkosítási és szteganográfiai technikákat a támadók széles körben használják a rosszindulatú kódok elrejtésére, sokan meglepően egyszerű, de rendkívül hatékony módszereket alkalmaznak céljaik elérésére. Ebben a feltárásban megvizsgálunk néhány érdekes esetet, amelyek rávilágítanak a látszólag egyszerű technikák mögött rejlő kreativitásra és találékonyságra.

Nem szándékos szivárgások

Az adatbiztonsági fenyegetések nem mindig külsőek; Néha a rendszereinkben rejtőznek. A nem szándékos adatszivárgások, amelyek gyakran emberi hibából vagy felügyeletből erednek, jelentős kockázatot jelentenek a szervezetek és az egyének számára.

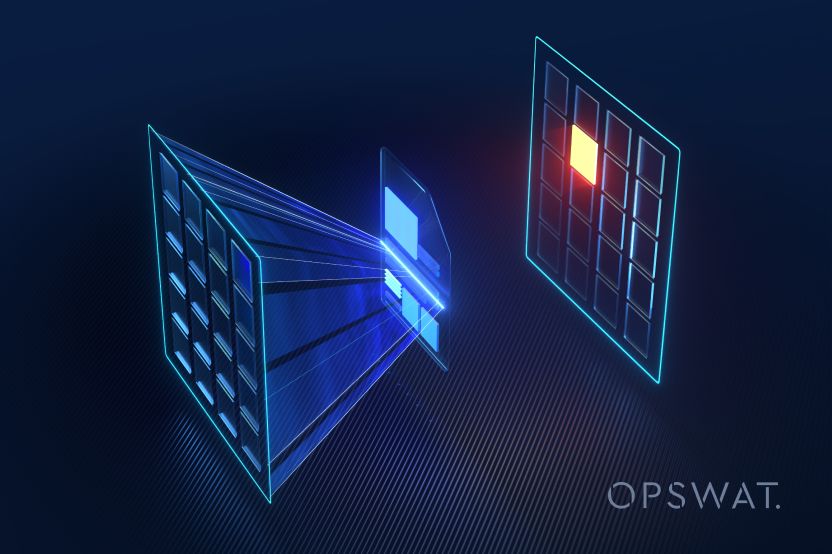

Átvizsgálás

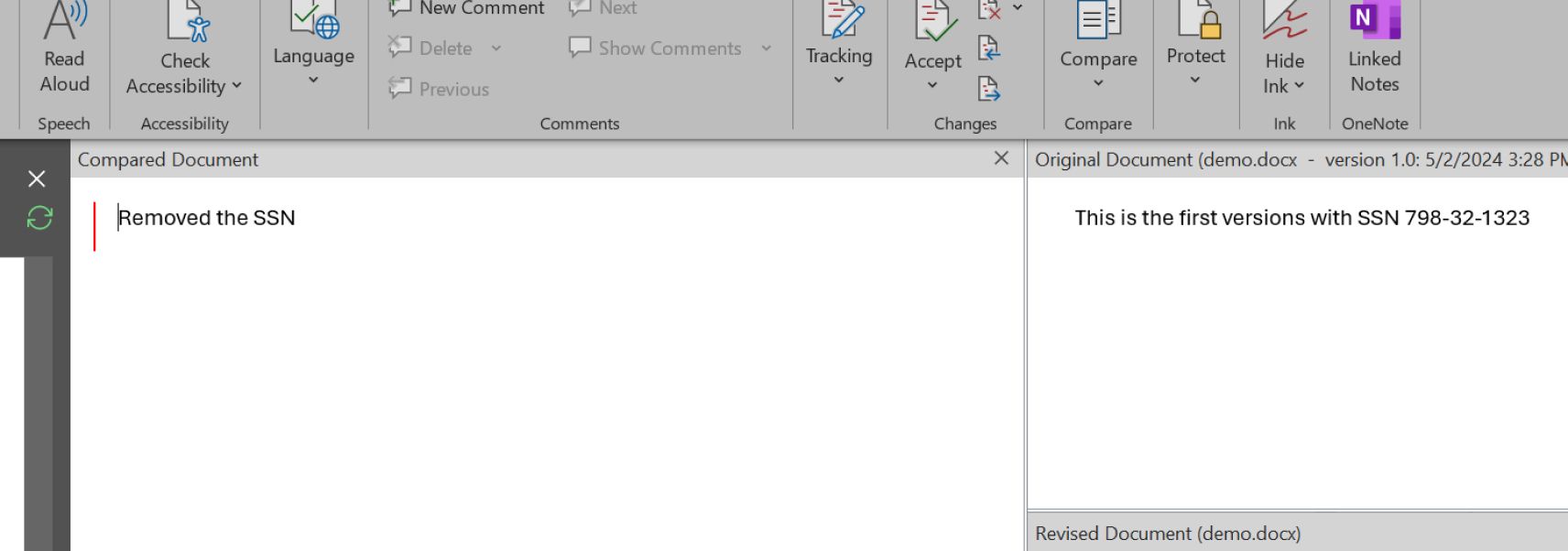

A felhasználók véletlenül bizalmas információkat oszthatnak meg, amikor fájlokat osztanak meg több verzióval a felhőalapú tárolási szolgáltatásokban, például a OneDrive-ban. Még ha törlik is a bizalmas adatokat a legújabb verzióból, a korábbi változatok továbbra is tartalmazhatják azokat. Azok a címzettek, akik megosztási hivatkozásokon keresztül férhetnek hozzá a fájlokhoz, potenciálisan megtekinthetik az összes verziót, beleértve a problémás verziókat is. Az alábbi Microsoft Word képernyőkép egy megosztott MS Word fájl eredményét mutatja, amely tartalmazta az összes olyan változatot, amelyről a tulajdonos nem tudott.

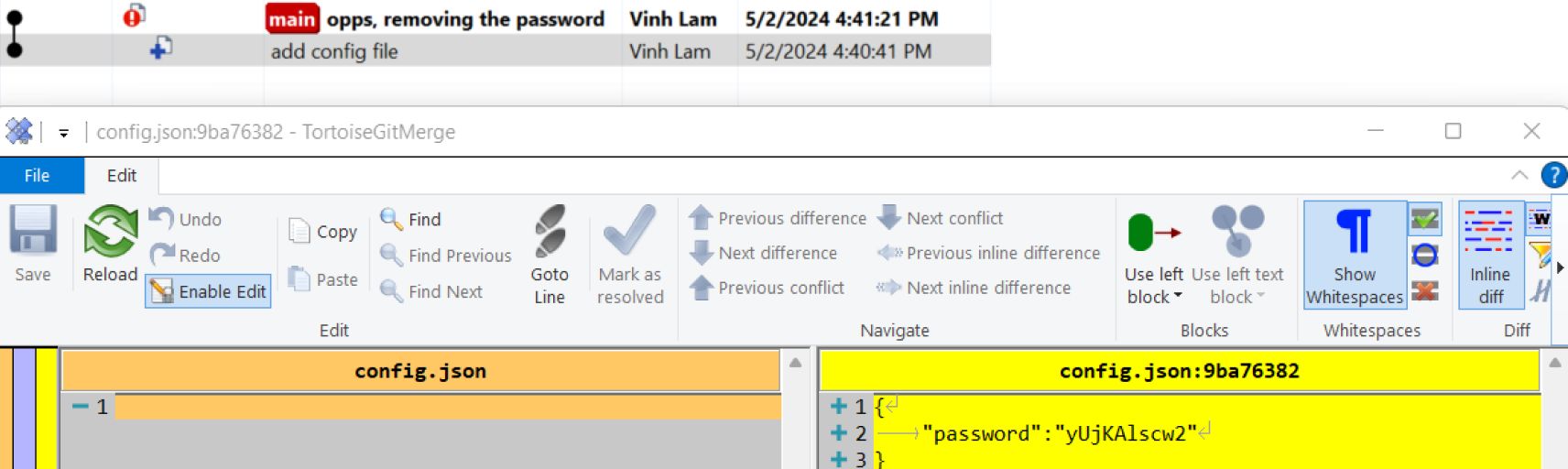

Ugyanez a koncepció látható a Gitben is. Ha megpróbálja felülírni a véglegesítést anélkül, hogy megfelelően törölné azt az előzményekből, az adatok bárki számára elérhetők lehetnek.

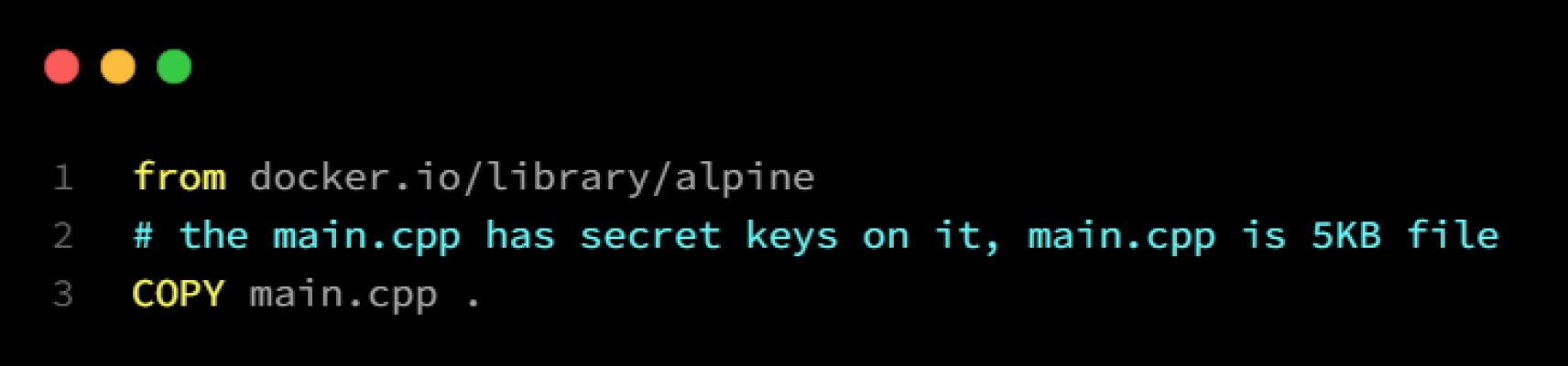

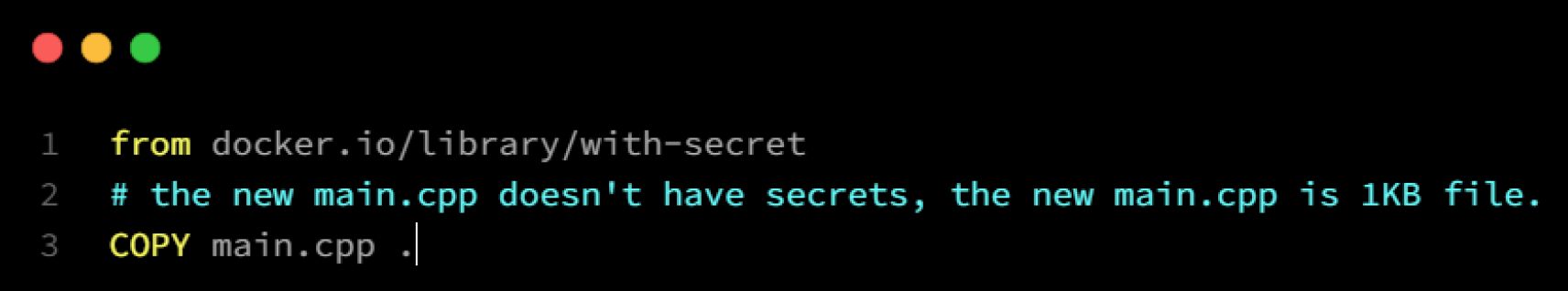

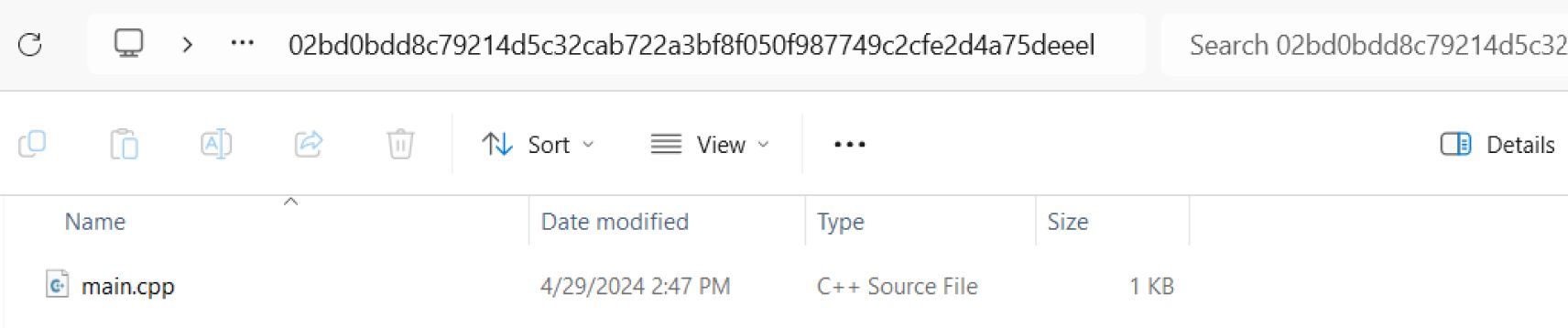

Egy másik hasonló eset történhet a konténerrétegekkel. A titkos kulcsok vagy bizalmas adatok véletlenül tárolórétegekben is tárolhatók. Még ha frissítések is történnek az adatok eltávolítása érdekében, a régi rétegek továbbra is tartalmazhatják azokat, és potenciálisan felfedhetik őket a tárolórendszerképek vizsgálatakor. Lásd az alábbi példát:

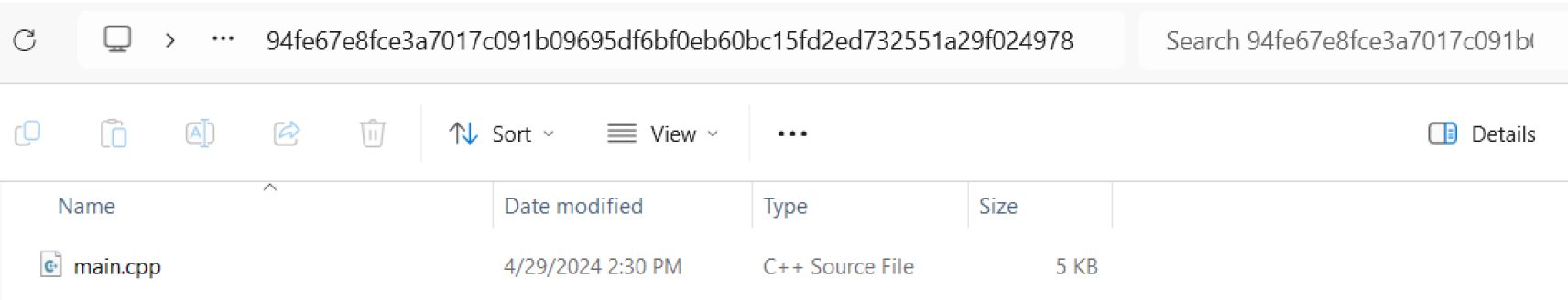

Először létrehozunk egy új, "with-secret" tárolórendszerképet, amely egy titkos kódfájlt tartalmazó forráskódfájlt tartalmaz:

Ebből az új rendszerképből megpróbáljuk felülírni egy új fájllal:

Ha azonban megvizsgáljuk a képeket, még mindig a régit fogjuk látni main.cpp a 2. rétegben. Az exportált .kátrány A fájl mindkét fájlt tartalmazza, ami azt jelenti, hogy az eredeti fájl titka továbbra is elérhető és kiszivároghat

Kapcsolt adatok és külső hivatkozások

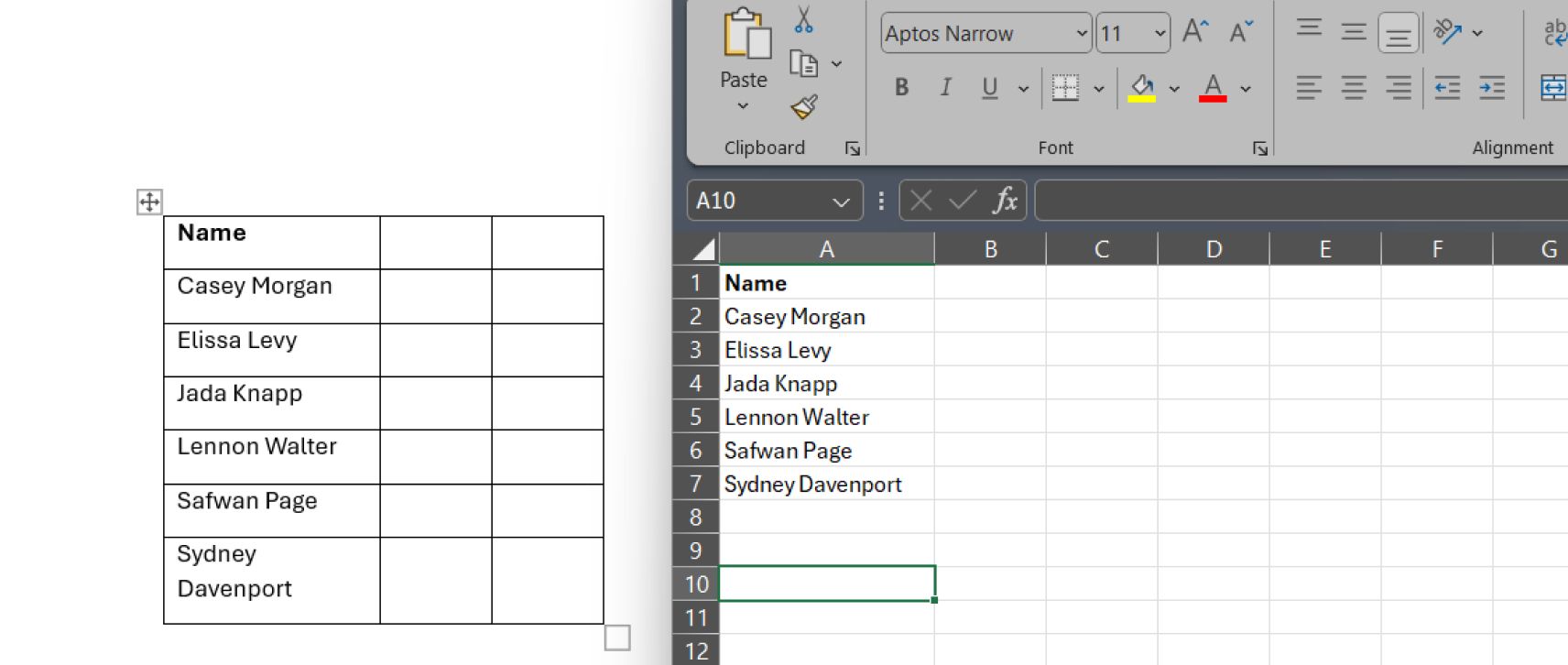

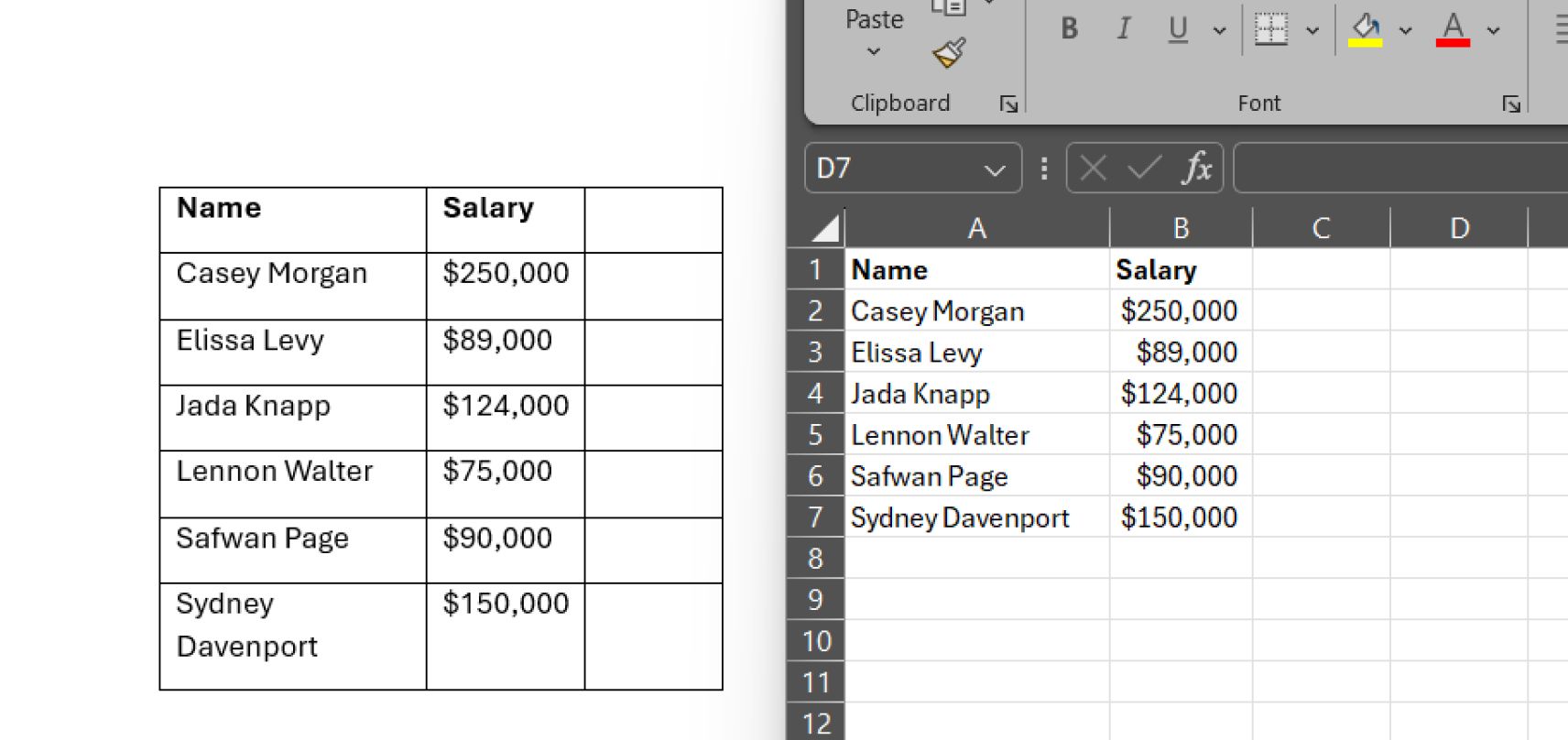

Bizonyos esetekben a felhasználó külső forrásokból, például Excel-táblázatokból vagy adatbázisokból származó adatokat szúrhat be egy Word-dokumentumba csatolt objektumok vagy külső hivatkozások használatával. Előfordulhat azonban, hogy nem veszik észre, hogy az eredeti adatforrás módosításai automatikusan frissíthetik a Word-dokumentumban lévő információkat, ami következetlenségekhez vagy nem szándékos közzétételhez vezethet, ha a külső adatokat megfelelő engedély nélkül módosítják.

Körülvágott képek a Microsoft Office-ban

Bár látszólag kényelmes a felhasználók számára, hogy gyorsan "kivágják" a képeket a Microsoft Word programban, ez a funkció nem igazán távolítja el a tartalmat. A körülvágott kép továbbra is megőrizhet rejtett vagy bizalmas információkat, amelyek ki vannak téve a lehetséges rekonstrukciónak vagy helyreállításnak.

Fájl metaadatai

A fájlok metaadatai, például a vállalatnevek vagy a GPS-helyek olyan bizalmas információkat tartalmazhatnak, amelyekről a felhasználók esetleg nem tudnak. Ezek a metaadatok véletlenül felfedhetnek részleteket a dokumentum eredetéről vagy helyéről, veszélyeztetve a titoktartást vagy a magánéletet.

Szándékos szivárgás

A szándékos jogsértéseket szándékosan hajtják végre a sebezhetőségek kihasználása és az érzékeny információk személyes haszonszerzés vagy aljas célok elérése érdekében.

Látványtervezés

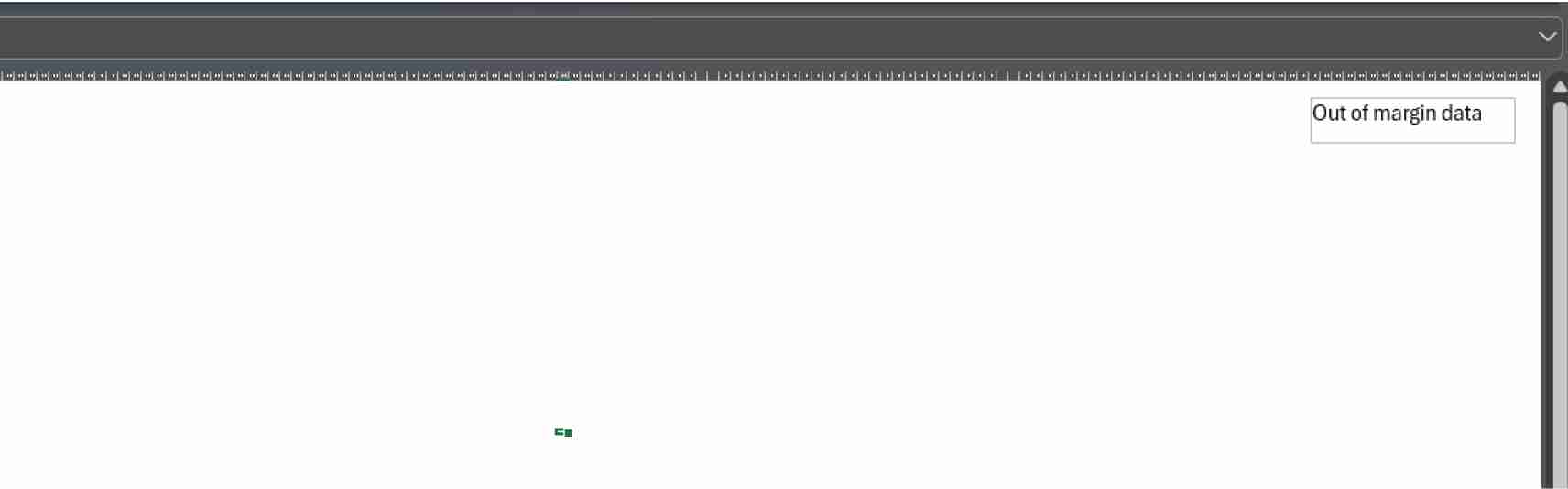

Adatok elrejtése az oldal margóin túl

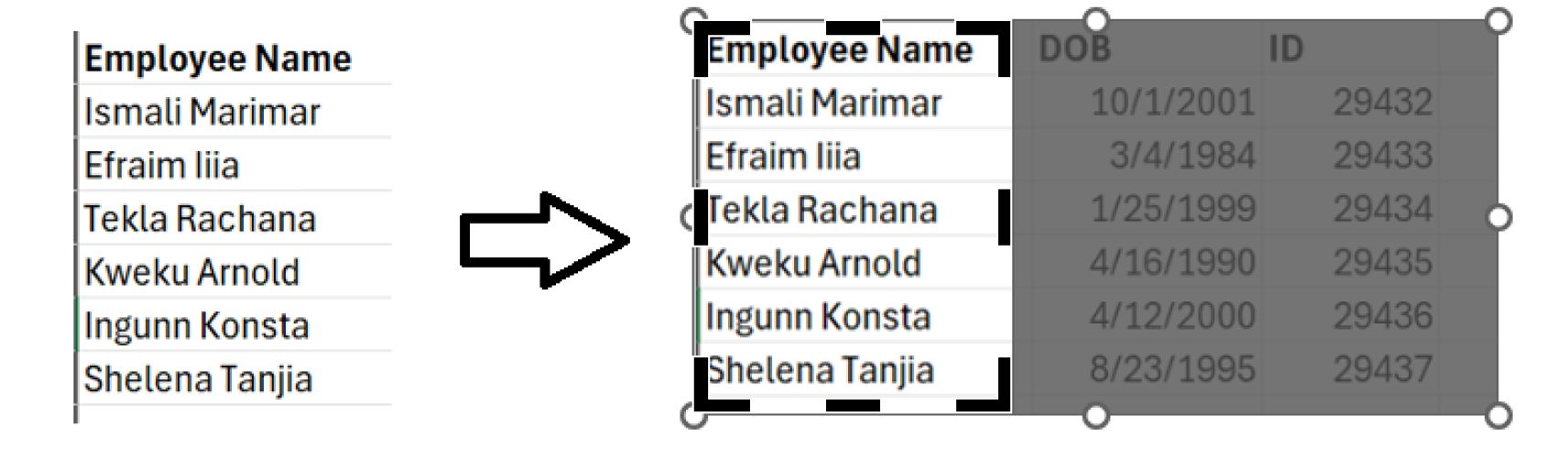

Az alábbi forgatókönyvben a támadó megpróbálja elrejteni az adatokat az első oszlopoktól távol. Hacsak a felhasználók nem kicsinyítenek elég messzire, nincs mód az adatok megtekintésére.

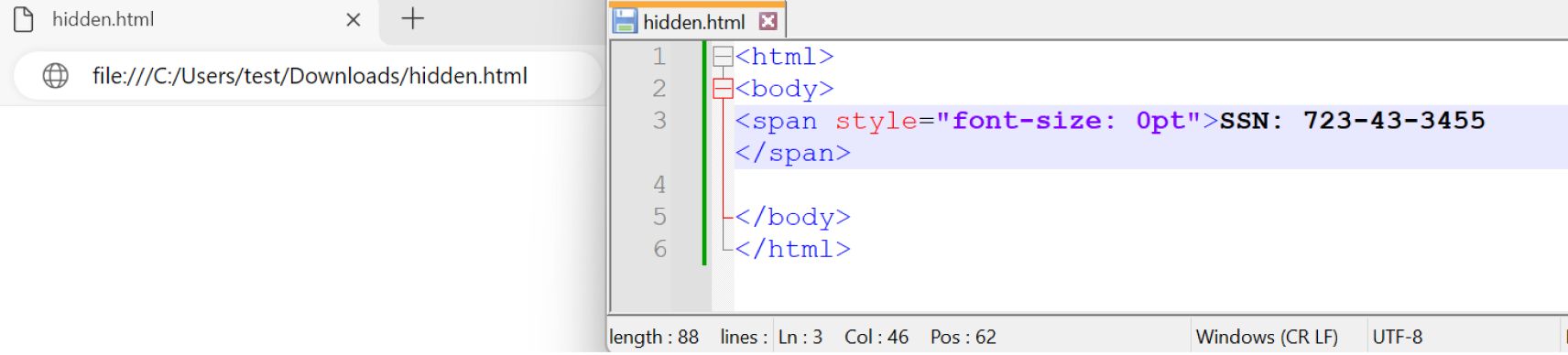

ZeroFont

A "ZeroFont" kifejezés abból a technikából származik, hogy apró, láthatatlan betűméreteket használnak (gyakran nullára állítva) a rosszindulatú URL-ek vagy tartalom elrejtésére az e-mail törzsében. Ezek a támadások kihasználják azt a tényt, hogy számos e-mail biztonsági szűrő elsősorban az e-mailek látható tartalmát elemzi az adathalász kísérletek vagy rosszindulatú hivatkozások észlelése érdekében. A ZeroFont technikák használatával a támadók elkerülhetik az észlelést, növelve a sikeres adathalász támadások valószínűségét.

Ugyanaz a szöveg és háttérszín

Ennél a módszernél a szöveg a dokumentum háttérszínének megfelelő betűszínnel van formázva, így a szöveg szabad szemmel láthatatlanná válik. A koncepció azon alapul, hogy kihasználja a néző képtelenségét arra, hogy megkülönböztesse a szöveget és a hátteret az azonos színezés miatt.

A fájlszerkezet kezelése

Képek megtekintése és képek nyomtatása

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

A fenti PDF két különálló képet tartalmaz. A második képet egy alternatív címke jelöli, amely a képet adja meg alapértelmezettként nyomtatáshoz. Következésképpen, ha érzékeny információ van elrejtve a második képen, könnyen továbbítható egy külső címzettnek, és egyszerűen elérhető a nyomtatási opció kiválasztásával. Korábban már foglalkoztunk ezzel a forgatókönyvvel egy blogbejegyzésben.

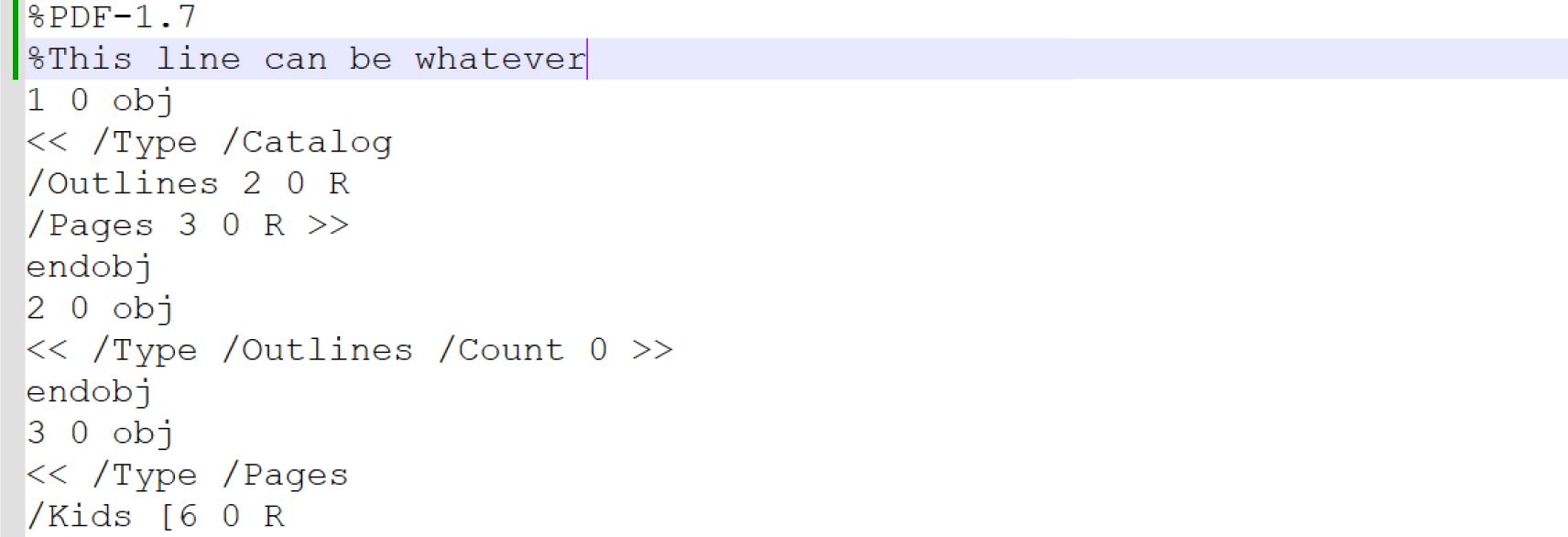

Rejtett adatok egy beállításobjektumban, amelyek nem jelennek meg az Olvasó alkalmazásban

Használ % PDF-ben például ezt a szimbólumot megjegyzésként használják egy PDF-fájlban szöveges módban, a támadók bármit írhatnak anélkül, hogy befolyásolnák a fájl használhatóságát az Adobe Reader alkalmazással történő megnyitáskor.

Mi a teendő a kockázat minimalizálása érdekében?

Robusztus megoldások

Adatvesztés-megelőzési (DLP) megoldások használata az érzékeny információk jogosulatlan továbbításának nyomon követésére és megakadályozására a szervezet hálózatán belül és külső forrásokból.

Használjon tartalomhatástalanítási és -helyreállítási (CDR) megoldásokat a fájlban elrejtett, jóvá nem hagyott objektumok megakadályozására.

Többrétegű adatbiztonsági megközelítést alkalmazhat, beleértve a tűzfalakat, a behatolásészlelő/-megelőző rendszereket, a víruskereső szoftvereket és a titkosítási eszközöket a bizalmas adatok különböző szinteken történő védelme érdekében.

Hozzáférés-vezérlést és hitelesítési mechanizmusokat valósíthat meg annak biztosítása érdekében, hogy csak az arra jogosult személyek férhessenek hozzá a bizalmas adatokhoz, és szükség szerint rendszeresen ellenőrizze és frissítse a felhasználói engedélyeket.

Alkalmazzon végpontbiztonsági intézkedéseket az eszközök és végpontok rosszindulatú programoktól, zsarolóprogramoktól és egyéb kiberfenyegetésektől való védelme érdekében.

Rendszeres auditok és értékelések

Végezzen rendszeres biztonsági ellenőrzéseket és kockázatértékeléseket a biztonsági rések azonosítása, a meglévő biztonsági intézkedések értékelése és a szükséges fejlesztések végrehajtása érdekében.

Végezzen behatolásvizsgálatot és sebezhetőségi vizsgálatot a szervezet infrastruktúrájának és rendszereinek gyenge pontjainak proaktív azonosítása és kezelése érdekében.

Figyelje és elemezze a hálózati forgalmat, a rendszernaplókat és a felhasználói tevékenységeket rendellenes viselkedés vagy lehetséges biztonsági incidensek jeleit keresve.

Képzés és tudatosság

Átfogó képzési programokat vezethet be, hogy felvilágosítsa az alkalmazottakat az adatbiztonsággal kapcsolatos bevált gyakorlatokról, beleértve az adathalász kísérletek felismerését, a bizalmas információk kezelését és a vállalati házirendek betartását.

Felhívja a figyelmet az adatvédelem fontosságára és az adatszivárgás lehetséges következményeire, elősegítve a kiberbiztonsági tudatosság kultúráját az egész szervezetben.

Rendszeres frissítéseket és emlékeztetőket biztosít az újonnan megjelenő kiberbiztonsági fenyegetésekről és megelőző intézkedésekről.

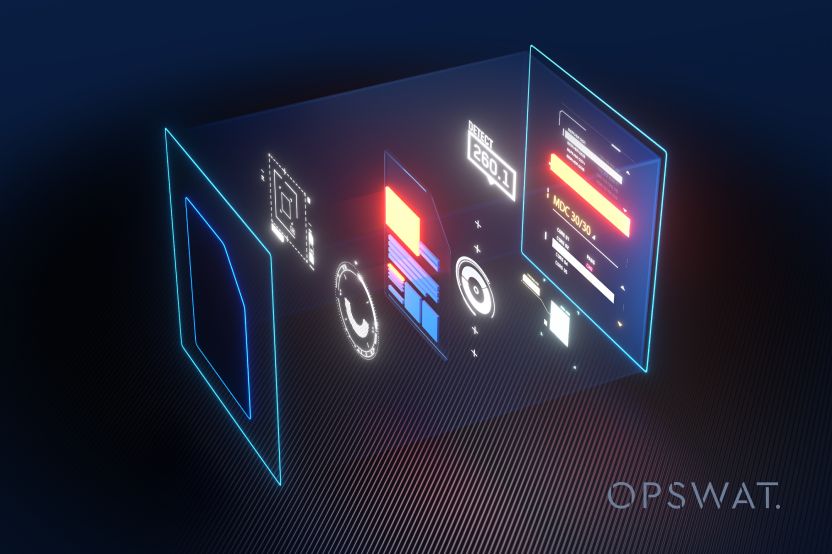

Mélyreható védelem az OPSWAT MetaDefender platformmal Platform

A OPSWAT MetaDefender A platform többrétegű védelmet nyújt a fájlalapú fenyegetések ellen. OPSWAT MetaDefender az új támadástípusok folyamatos fejlődése ellen a következő technológiákkal küzd:

Deep CDR

Annak biztosítása, hogy minden gyanús fájl biztonságosan meg legyen tisztítva, és regenerálja a biztonságosan használható tartalmat.

Ez az ökoszisztéma-megközelítés megvédi a legérzékenyebb adatokat és rendszereket még a nem szokványos támadási vektoroktól is. További információért forduljon kiberbiztonsági szakértőinkhez.