A digitális együttműködés rohamában a szervezetek egyre nagyobb mennyiségű adatot kezelnek több felhőkörnyezetben, amelyek mérete gyakran eléri a petabájtot.

Míg a sebesség és a rugalmasság kritikus fontosságú, egy dolgot gyakran figyelmen kívül hagynak - mennyire biztonságosak ezek a fájlok valójában?

A megfelelő védekezés nélkül még a legjobb felhőalapú munkafolyamatok is veszélynek tehetik ki az adatokat.

Ez a cikk a felhőalapú fájlbiztonság gyakran alábecsült kockázataival foglalkozik, és gyakorlati megoldásokat mutat be ezek mérséklésére.

Fedezze fel, hogyan védheti meg adatait anélkül, hogy veszélyeztetné a vállalkozás által megkövetelt tempót vagy hatékonyságot.

Közös kihívások a Cloud fájlok biztosításában

Fájlelosztás kezelése Cloud környezetekben

A szervezetek, különösen a vállalati szintűek, nehezen kezelik a fájlokat a különböző felhőplatformokon.

A tárolás nem korlátozódik egyetlen helyre, hanem több eszközre, szakaszra és rendszerre terjed ki, ami megnehezíti az összes kapcsolódó kockázat teljes áttekintését.

Valójában egyetlen fájl különböző riasztásokat válthat ki, vagy különböző kockázati szinteket jelölhet meg a használt eszköztől függően, ami megnehezíti a következetes biztonsági megközelítés fenntartását.

A nehézségeket tovább nehezíti, hogy a globális megfelelési törvények megkövetelik a vállalkozásoktól, hogy a régió vagy ország szerint frissítsék a fájlkezeléssel kapcsolatos megközelítésüket.

Ez zavart és következetlenséget okozhat a helyi adatvédelmi előírások betartása során.

A fájlok terjesztésének átláthatóságot biztosító, egyértelmű megközelítése nélkül a vállalkozások a biztonság és a megfelelőség veszélyeztetését kockáztatják.

A strukturálatlan adatok kockázatainak kezelése

Általában minden szervezet kétféle adatot tárol: strukturált és strukturálatlan adatokat.

A strukturált adatok kiszámíthatóak, mivel tiszta, szervezett formátumban érkeznek, például online űrlapok, hálózati naplók vagy tranzakciós rendszerek formájában.

Könnyű kategorizálni, elemezni és értékelni a potenciális kockázatokat.

Ezekkel az adatokkal a SOC-csapatok hatékonyan értékelhetik a fájlokból származó fenyegetéseket, és szabványosított védelmi intézkedéseket alkalmazhatnak.

A strukturálatlan adatok más tészta.

Az adatok számos forrásból származnak - üzenetküldő platformokról, dokumentumokból, közösségi médiából, e-mailekből, sőt multimédiás fájlokból, például képekből és hangfájlokból is.

Az adatok gyakran különböző formátumokban (PDF, JPEG, MP3 stb.) vannak szétszórva, ami megnehezíti a feldolgozásukat és kezelésüket.

Sok ilyen fájl soha nem is jut el a munkaállomásokra vagy végpontokra, így a biztonsági stratégiában vakfoltok keletkeznek.

A strukturálatlan adatok védelme olyan megközelítést igényel, amely képes kezelni azok összetettségét, sokféleségét és azt a tényt, hogy gyakran a hagyományos biztonsági határokon kívül léteznek.

A különböző fájlformátumok kezelése a Cloud

Minden fájlformátum (PDF, kép, videó, hangfájl stb.) saját kockázati réteget jelent, és minél több fájltípust kezel, annál több potenciális sebezhetőséggel kell szembenéznie.

Kezdjük az (AV) vírusirtó szoftverekkel.

Ez egy gyakori, megbízható eszköz a fájlok átvizsgálására, de nem fed le minden lehetséges kockázatot.

Az AV-szoftverek jól jelzik az ismert fenyegetéseket, de bizonyos elemeket, például a beágyazott URL-címeket vagy a fájlokban található szkripteket nem vizsgálják. Ha ezek rosszindulatú művelethez vezetnek, előfordulhat, hogy az AV nem veszi észre őket.

Aztán ott van a sandboxing, ahol a fájlokat elszigetelt környezetben futtatják, hogy lássák, nem viselkednek-e rosszindulatúan.

Ez a módszer működik, de a kompromisszum az idő.

A homokdobozolás fájlonként néhány percet vehet igénybe.

Ha naponta több ezer fájlt dolgoz fel, ezek a percek összeadódnak, és szűk keresztmetszetet képeznek, ami lelassíthatja a műveleteket.

A termelékenység csökken, és a fenyegetések tovább lappanghatnak a kelleténél.

A helyzetet súlyosbítják a tartalmi kockázatok.

Lehet, hogy egy fájl teljesen biztonságosnak tűnik, de bizonyos fájltípusok - például PDF-ek vagy képek - módosíthatók, hogy elrejtsenek rosszindulatú tartalmakat.

Vegyük például a láthatatlan szöveget a PDF-fájlokban (fehér háttéren fehér színű szöveg).

Ez a taktika becsaphatja a tartalomellenőrzésre épülő rendszereket, például a mesterséges intelligencia vezérelt önéletrajz-ellenőrzőket vagy a csalásfelismerő rendszereket, és az AV-szoftverek és a homokozók radarja alatt is elrejtőzhet.

Együttműködés biztosítása SaaS platformokban

A SaaS-platformokra való áttérés a vállalkozások számára szokásos lépés - és jó okkal.

Ezeket az eszközöket könnyebb kezelni, gyorsabb a bevezetésük, és nincs szükség házon belüli karbantartásra.

Ahogy azonban az adatok a helyi környezetből a felhőkörnyezetekbe kerülnek, az adatok hatalmas szétszórtságának kezelése kihívássá válik.

Az olyan eszközöket használó vállalatoknál, mint a Zoom, a Teams és a Salesforce, az adatok több platformon is elterjedtek, gyakran a szervezet teljes körű felügyeletén kívül.

E platformok mindegyike egyedi megközelítést alkalmaz a fenyegetések megelőzésére, és különböző területekre, például a webes forgalomra, az e-mailre vagy a belső kommunikációra összpontosít.

Ez megnehezíti annak biztosítását, hogy minden SaaS-platform egységes és átfogó biztonságot nyújtson az általuk tárolt és megosztott fájlok számára.

Fájlok védelme a (SDLC) Software életciklusban

A szervezetek igyekeznek minél gyorsabban bevezetni az új AI-technológiákat.

A versenyképesség megőrzésének rohanásában gyakran a gyorsaság válik prioritássá, és a döntő fontosságú lépések figyelmen kívül maradhatnak. Az embereket frusztrálják a lassú elfogadási folyamatok, ami arra készteti őket, hogy kihagyják a szükséges jóváhagyási ellenőrzéseket, és a gyorsabb megoldások felé forduljanak.

Ez a rohanás jelentős kockázatokkal járhat.

A harmadik féltől származó tárolókból származó rosszindulatú könyvtárak például véletlenül bekerülhetnek a fejlesztői környezetekbe, és így sebezhetőségek előtt nyitják meg az utat.

Minél nagyobb a szervezet, annál összetettebb az ökoszisztéma - és annál nehezebbé válik a források feletti ellenőrzés fenntartása és annak biztosítása, hogy minden összetevő biztonságos legyen.

A Cloud védelmének legfontosabb stratégiái

Tekintse meg a teljes fájlelemzési csővezetéket

Mint már megállapítottuk, a felhőalapú fájlok esetében ritkán elég egy egyedi biztonsági megközelítés.

A hatékony védelem érdekében a szervezeteknek a fájlelemzési folyamat minden egyes lépését figyelembe kell venniük, és gondoskodniuk kell arról, hogy a fájltípustól függően a megfelelő lépéseket tegyék meg.

Kezdje egy fájlonkénti elemzési módszer alkalmazásával - olyan módszerrel, amely figyelembe veszi az egyes fájlok egyedi kockázatait.

Például egy szoftverfrissítés, például a Zoom, többféle ellenőrzést igényelhet, például rosszindulatú szoftverek vizsgálatát, több víruskereső vizsgálatot, a fájl sebezhetőségének értékelését és homokdobozolást a fájl elszigetelt környezetben történő teszteléséhez.

Ugyanakkor az olyan fájltípusok, mint a PDF, más biztonsági intézkedéseket igényelnek: (CDR) Content Disarm and Reconstruction (Tartalom hatástalanítás és rekonstrukció) a káros tartalmak eltávolítására anélkül, hogy magát a fájlt megváltoztatnák, vagy proaktív (DLP) adatvesztés elleni védelemre irányuló intézkedések annak biztosítására, hogy ezeken a fájlokon keresztül ne szivárogjanak ki érzékeny adatok.

A fő gondolat az, hogy minden egyes fájlhoz a jellemzői és kockázatai alapján meghatározza a megfelelő műveletet, így a potenciális fenyegetéseket az adott fájl viselkedésének megfelelő módon kezeli.

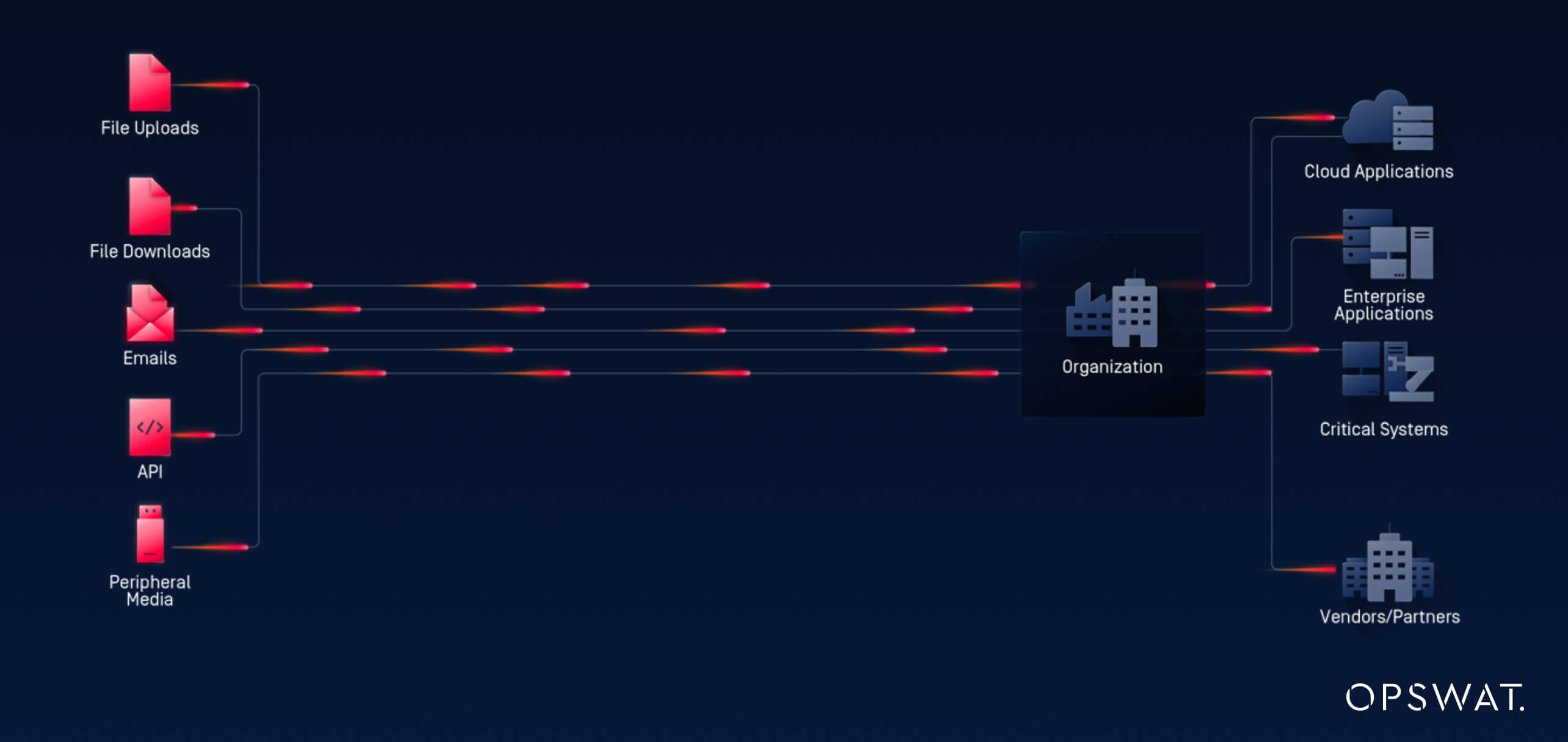

Minden adatbeviteli pont biztosítása

Ugyanilyen fontos a felhőkörnyezetbe történő minden adatbeviteli pont biztosítása.

A fájlok sokféleképpen kerülhetnek be a rendszerébe - e-mail mellékleteken, API-kon, fájlfeltöltéseken, letöltéseken vagy felhőalapú tároláson keresztül -, és ezek a csatornák mindegyike ajtót nyithat a fenyegetéseknek.

Győződjön meg róla, hogy minden belépési pont biztonságos és felügyelt.

Például az e-mail szűrőknek a mellékleteket a megnyitás vagy letöltés előtt át kell vizsgálniuk, a fájlátvitelhez használt API-knak pedig erős biztonsági protokollokkal kell rendelkezniük, beleértve a titkosítást és a megfelelő hitelesítést.

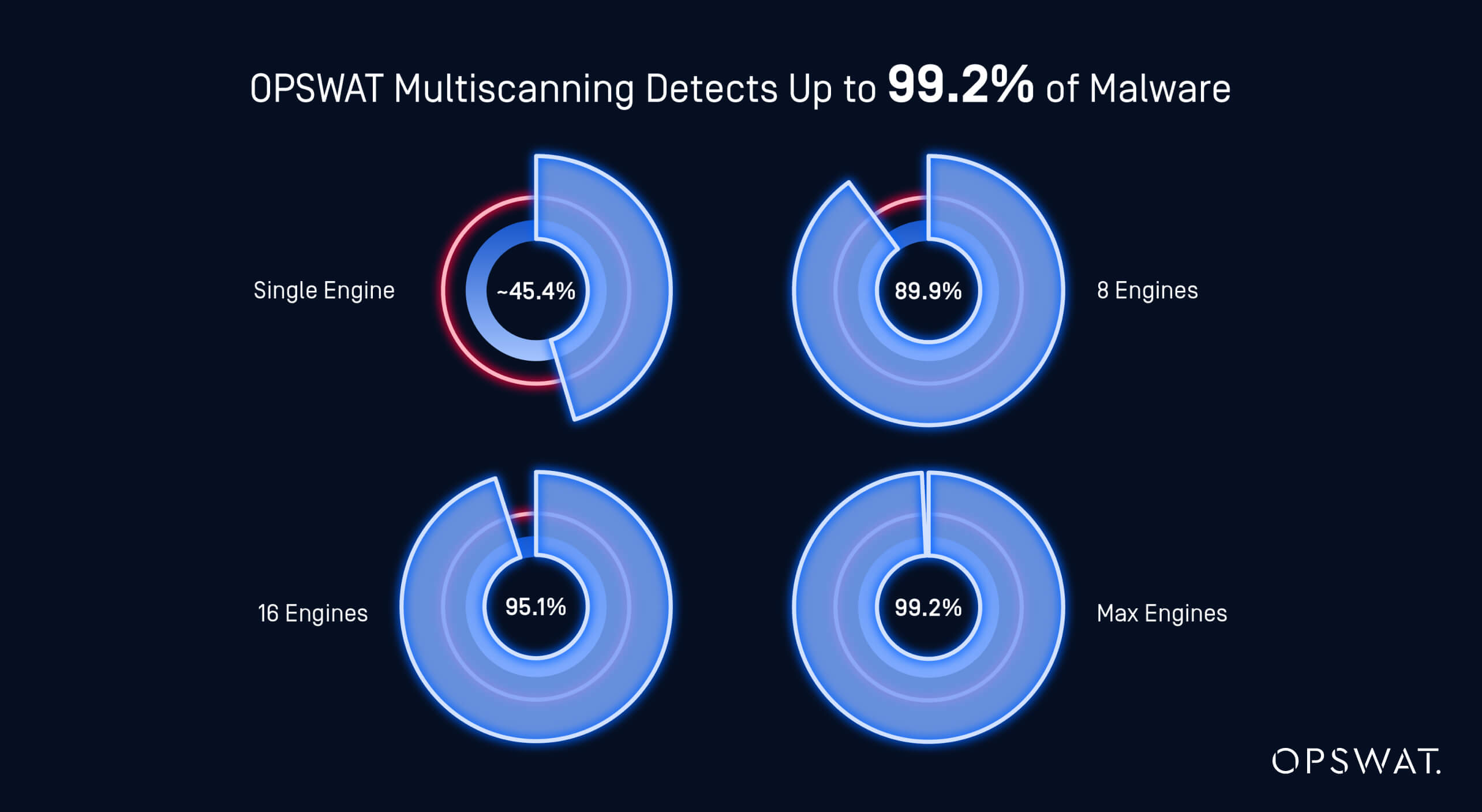

Használja a Multiscanning komplex védelemhez

A fenyegetések észlelési esélyeinek javítása érdekében a szervezeteknek többszörös víruskeresést kell alkalmazniuk, amely a fájlok több (AV) vírusirtó motorral történő átvizsgálását jelenti.

Minél több AV van használatban, annál jobb a felismerési arány.

Ez a megközelítés segít lefedni a fenyegetések szélesebb körét, és csökkenti a rosszindulatú programok vagy más káros tartalmak kihagyásának kockázatát.

A víruskeresőnek vagy a saját környezetében, vagy egy biztonságos felhőkörnyezetben kell futtatnia a vizsgálatokat, biztosítva, hogy semmilyen érzékeny adat ne hagyja el a rendszert.

Amikor a vizsgálatok a felhőben történnek, az adatokat feldolgozzák, majd törlik, így nem kerül sor a személyes adatok külső AV-adatbázisokba történő átvitelére.

Az OPSWAT MetaDefender Cloud Platform több mint 20 iparágvezető kártevőirtó motort használ, mint például a McAfee vagy a Bitdefender, szignatúrát, heurisztikát és gépi tanulást alkalmazva, és az AV-k naponta frissülnek.

A vizsgálati módszerek ilyen kombinációja javítja az új, kifinomult fenyegetések észlelésének esélyét.

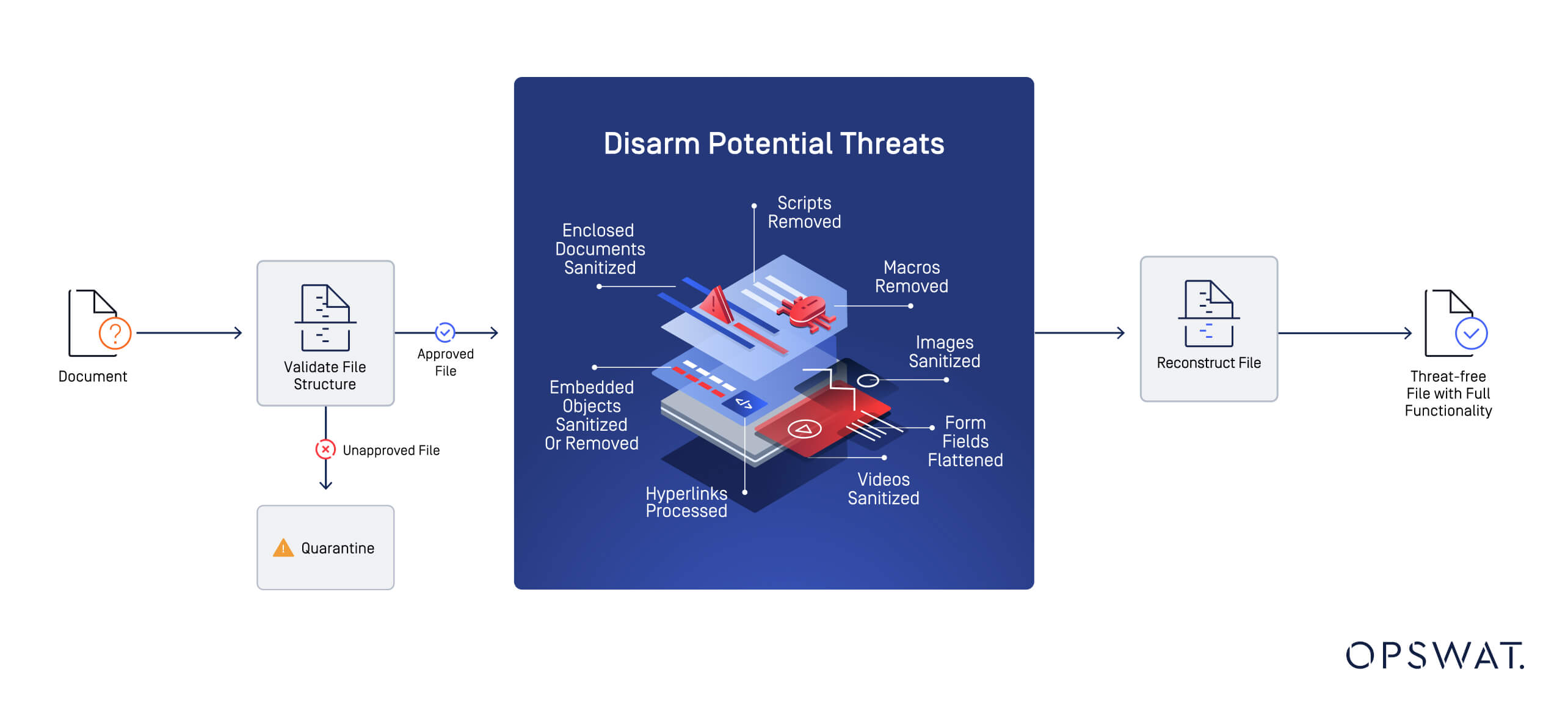

CDR végrehajtása

A CDR szükséges technológia a fájlokban lévő rejtett fenyegetések (szkriptek, linkek és rosszindulatú kódok) elleni védelemhez.

A CDR úgy működik, hogy a fájlokat alapvető összetevőikre bontja, és eltávolítja a káros tartalmakat, például a rejtett linkeket, URL-címeket vagy QR-kódokat.

A CDR a fájl hatástalanítása után rekonstruálja azt, biztosítva, hogy a fájl működőképes maradjon, anélkül, hogy a rosszindulatú elemeket átvinné.

Például az álláspályázatokkal összefüggésben a jelöltek PDF formátumú önéletrajzokat küldhetnek be, amelyekbe az Ön rendszerének kihasználására szolgáló kártékony kódot is be lehet építeni. A CDR eltávolítja a veszélyt, és egy tiszta, biztonságos fájlt biztosít, amely megőrzi eredeti rendeltetését.

Ez biztonságos használatot tesz lehetővé, és megőrzi az adatok integritását, miközben megakadályozza a káros kódok végrehajtását.

Adaptive homokfutószűrés engedélyezése a fenyegetéselemzéshez

Adaptive sandboxing egy fontos réteggel bővíti a fájlok biztonságát, mivel a potenciálisan káros fájlokat ellenőrzött környezetben, biztonságosan teszteli.

Ez a technológia egy szimulált rendszerben futtatja a fájlokat, lehetővé téve a SOC-csapatok számára a viselkedés megfigyelését anélkül, hogy a tényleges rendszer károsodását kockáztatnák. A fájl elemzése után a rendszer a homokozóban való viselkedése alapján ítéletet hoz.

A szkripteket vagy gyanús tartalmat tartalmazó fájlok esetében az adaptív homokozó dobozolás elszigetelheti azokat egy légtérhatárolt környezetben, biztosítva, hogy minden rosszindulatú tevékenységet elszigeteljenek.

Az adaptív homokozó teljes ellenőrzést biztosít a fájlok detonációjának és elemzésének módja felett, lehetővé téve a szervezetek számára, hogy a környezetet és a felügyeleti eszközöket a fájl jellemzői alapján állítsák be.

Ez a rugalmasság lehetővé teszi az olyan fenyegetések alaposabb és pontosabb értékelését, amelyek megkerülhetik a hagyományos észlelési módszereket.

Bár a homokdobozolás hatékony biztonsági intézkedést jelent, az egyes fájlok elemzése néhány percig is eltarthat.

Ezt az időkeretet figyelembe véve fontos, hogy a sandboxingot óvatosan használjuk, hogy elkerüljük a munkafolyamatok megzavarását, különösen olyan környezetekben, ahol a fájlok átviteli sebessége magas.

Megelőző intézkedések a DLP-vel

Proactive DLP túlmutat az érzékeny tartalmak azonosításán; az adatszivárgások megelőzésére összpontosít, mielőtt azok bekövetkeznének.

A DLP felismeri az olyan érzékeny információkat, mint a (PII) Személyesen azonosítható adatok, hitelkártyaszámok, NSFW-tartalmak és bármilyen más típusú bizalmas üzleti adat, biztosítva azok védelmét a jogosulatlan hozzáféréstől vagy kitettségtől.

Ezt az érzékeny adatok automatikus szerkesztésével teszi, eltávolítva vagy helyettesítve azokat, mielőtt azok külső megosztásra kerülnek.

Szükség esetén vízjeleket helyezhet el a fájlokon, hogy nyomon követhesse, hogyan használják az adatokat, illetve ki fér hozzá azokhoz.

A legújabb DLP-alkalmazás magában foglalja a mesterséges intelligencia által vezérelt eszközök használatát, amelyek lehetővé teszik a szervezetek számára az AI-modellek elfogadását és betanítását, miközben fenntartják az erős adatvédelmi ellenőrzéseket.

Software nyomon követése (SBOM) Software anyagjegyzékkel

A szervezeteknek teljes rálátással kell rendelkezniük az alkalmazásaikban lévő összetevőkre ahhoz, hogy hatékonyan tudják kezelni a szoftverellátási lánc kockázatait - és ezt az SBOM biztosítja.

Az SBOM átfogó listát nyújt az összes szoftverkomponensről, beleértve a harmadik féltől származó könyvtárakat, nyílt forráskódú eszközöket és függőségeket, biztosítva, hogy az alkalmazás egyetlen része sem maradjon figyelmen kívül.

Ez a leltár kritikus fontosságúvá válik, amikor a fejlesztők új alkalmazásokat, Docker-konténereket vagy kódot küldenek be, mivel minden egyes érintett komponensre fény derül.

Az SBOM felhasználási esete nem korlátozódik a vulnerability detection, mivel alapvető adatokat szolgáltat az alkatrészek életciklusáról, például az élettartam végére vonatkozó adatokat és a licencelési információkat.

Ennek a láthatóságnak köszönhetően a szervezetek a fejlesztési folyamat során a kockázatok előtt járhatnak, és megelőzhetik a problémákat, mielőtt azok felmerülnének.

Elemezze az archívumokat rejtett fenyegetések után

A tömörített vagy archivált fájlok megkerülhetik a hagyományos biztonsági intézkedéseket.

Ha például egy fájl jelszóval védett, a vírusirtó szoftver nem tudja átvizsgálni a tartalmát, így az potenciális kockázatoknak van kitéve.

Ennek megelőzése érdekében a biztonsági megoldásoknak képesnek kell lenniük az archivált tárolókban lévő összes fájl megnyitására és vizsgálatára, beleértve az olyan gyakori formátumokat, mint a ZIP, RAR és TAR, valamint a titkosított archívumokat is.

A zéró bizalom biztonsági filozófia megvalósítása

Egyetlen szervezet sem immunis a kiberfenyegetésekre, függetlenül attól, hogy azok belső vagy külső forrásból származnak-e, ezért minden fájlt potenciális kockázatként kell kezelni.

A hackerek mindenféle méretű szervezetet megcéloznak, és minél nagyobb az adott vállalat, annál vonzóbbá válik a jövedelmező zsarolóprogram-támadások számára.

A Zero Trust modell alapvető fontosságú ebben a környezetben.

Feltételezi, hogy minden fájl, függetlenül annak eredetétől vagy megbízhatósági szintjétől, veszélyeztetett.

Ez a filozófia biztosítja, hogy a fenyegetések nem tudják megkerülni a biztonsági intézkedéseket, és az infrastruktúra minden aspektusát védi, mind belső, mind külsőleg.

A zéró bizalom bevezetése azt jelenti, hogy ezt a gondolkodásmódot minden munkafolyamatra, helyre és rendszerre - API-kra, felhőalapú tárolásra, webes átjárókra stb. - alkalmazni kell.

Mindent szegmentálni kell, és minden szinten egyértelmű felelősséget kell vállalni.

Ez a modell biztosítja a biztonsági intézkedések egységességét, függetlenül attól, hogy az Ön szervezete hol működik.

Vegyük például a globális szervezeteket.

Egyes régiókban a DLP kötelező lehet, de a Zero Trust keretében miért korlátoznánk azt egy helyre?

Globálisan ugyanazokat a biztonsági gyakorlatokat kell alkalmazni, hogy mindenhol egységes védelmet biztosítsanak.

Ehhez ideális egy felhőalapú biztonsági platform.

Lehetővé teszi az egyszerű skálázást, biztosítva, hogy a biztonsági intézkedések minden helyszínen és munkafolyamatban egységesen alkalmazhatók legyenek.

Egy ilyen platformmal a szervezetek hatékonyan képesek minden rendszert biztonságban tartani, függetlenül attól, hogy hol működnek.

Nézze meg, hogyan védi MetaDefender Cloud™ a Cloud munkaterheléseket

Megtette az első lépést a felhőfájlok minden munkafolyamatban történő védelméhez szükséges legjobb gyakorlatok megértéséhez, és most már tisztában van azzal, hogy a hagyományos megközelítések már nem biztos, hogy elegendőek a szervezet védelméhez.

MetaDefender Cloud úgy tervezték, hogy közvetlenül a kiberbiztonsági kihívásokat kezelje, és olyan egyértelmű megoldást kínáljon, amely zökkenőmentesen integrálódik a felhő-infrastruktúrába.

A többszörös szkenneléssel, a dinamikus homokszűréssel és a proactive DLP a legmagasabb szintű biztonságot biztosíthatja minden munkafolyamatában - anélkül, hogy a sebesség vagy a hatékonyság rovására menne.