- Mi az a fenyegetésvadászat?

- A fenyegetésvadászok szerepe a kiberbiztonság megerősítésében

- Miért kulcsfontosságú a fenyegetésvadászat a létfontosságú infrastruktúrák számára?

- Hogyan működik a kiberfenyegetettség-vadászat

- A kiberfenyegetés-vadászat típusai

- Fenyegetésvadász modellek

- Alapvető fenyegetésvadász eszközök

- Fenyegetésvadászat vs. Threat Intelligence

- A RetroHunting fontossága

- Taktikák, technikák és eljárások (TTP-k) megértése

- Gyakorlati példák a fenyegetésvadászatra

- A kiberbiztonság erősítése proaktív fenyegetésvadászattal

- GYIK

Mivel a kiberfenyegetések egyre fejlettebbé válnak, a szervezeteknek proaktívan kell megközelíteniük a kiberbiztonságot, hogy megvédjék kritikus eszközeiket. Az egyik ilyen alapvető gyakorlat a fenyegetésvadászat, egy olyan stratégia, amely magában foglalja a potenciális fenyegetések aktív felkutatását a hálózaton belül, mielőtt azok kárt okozhatnának.

A hagyományos biztonsági eszközök, például a tűzfalak, a vírusirtó szoftverek és az automatikus észlelőrendszerek hatékonyak, de nem bolondbiztosak. A fenyegető szereplők folyamatosan új technikákat fejlesztenek ki e védelmi eszközök megkerülésére. A kiberfenyegetésvadászat kulcsfontosságú szerepet játszik az automatizált észlelőrendszereket kikerülő fenyegetések azonosításában és mérséklésében, lehetővé téve a szervezetek számára, hogy az ellenfelek előtt maradjanak.

Mi az a fenyegetésvadászat?

A fenyegetésvadászat a hálózatok, végpontok és adathalmazok átkutatásának proaktív folyamata a hagyományos biztonsági intézkedéseket megkerülő kiberfenyegetések azonosítása és mérséklése érdekében. Az automatizált figyelmeztetésekre támaszkodó reaktív megközelítésektől eltérően a fenyegetésvadászat az emberi szakértelemre helyezi a hangsúlyt a szervezet infrastruktúrájában megbúvó kifinomult fenyegetések feltárása érdekében. Ahogy egy szervezet fenyegetésvadászati képességei kiérlelődnek, az ilyen műveletek automatizálással bővíthetők, és nagyobb kapacitású működésre méretezhetők.

A fenyegetésvadászok szerepe a kiberbiztonságban

A fenyegetésvadászok a szervezet kiberbiztonsági keretrendszerének proaktív védelmezői. Elsődleges feladatuk a rejtett fenyegetések felderítése, mielőtt azok teljes értékű biztonsági incidenssé fajulnának.

Az ellenfél képességeinek és viselkedésének ismeretét alkalmazva a fenyegetésvadászok mélyre merülnek a hálózati forgalomban, gyanús nyomokat keresnek a biztonsági naplókban, és olyan anomáliákat azonosítanak, amelyeket esetleg nem tekintettek elég kritikusnak ahhoz, hogy automatikus észleléseket eredményezzenek. Ily módon a fenyegetésvadászok döntő szerepet játszanak a szervezet biztonsági helyzetének megerősítésében.

A fenyegetésvadászok viselkedéselemzési technikákat használnak a normális és a rosszindulatú kibertevékenységek megkülönböztetésére. Ezen túlmenően olyan hasznosítható információkat szolgáltatnak, amelyek tájékoztatják a biztonsági csapatokat arról, hogy miként javítsák a meglévő védelmet, finomítsák az automatikus észlelőrendszereket, és hogyan zárják be a biztonsági réseket, mielőtt azok kihasználhatók lennének.

Az ismert fenyegetésekre és az új támadási módszerekre összpontosítva a fenyegetésvadászok jelentősen csökkentik a szervezet reaktív biztonsági intézkedésekre való támaszkodását, és ehelyett a proaktív védekezés kultúráját alakítják ki.

Miért kulcsfontosságú a fenyegetésvadászat a létfontosságú infrastruktúrák számára?

A fenyegetésvadászat a modern kiberbiztonság elengedhetetlen gyakorlatává vált a fenyegető szereplők egyre kifinomultabb taktikái miatt. Sok ellenfél, különösen a fejlett, tartós fenyegetések (APT-k), olyan lopakodó technikákat és kitérő rosszindulatú szoftvereket alkalmazhatnak, amelyek hosszabb ideig észrevétlenek maradnak, és gyakran megkerülik a hagyományos biztonsági védelmi eszközöket.

Aktív kiberfenyegetés-vadászat nélkül ezek a rejtett támadások hónapokig a hálózatokon belül maradhatnak, érzékeny adatokat szerezve vagy nagyszabású zavarokat előkészítve. Emellett a fenyegetésvadászat kritikus szerepet játszik a tartózkodási idő csökkentésében, vagyis abban az időszakban, amikor egy fenyegető szereplő észrevétlenül marad egy rendszerben. Minél tovább marad észrevétlen egy támadó, annál nagyobb az esélye, hogy szilárdan beépüljön egy környezetbe, és annál nagyobb kárt tud okozni a szervezet infrastruktúrájában és adataiban.

Az eltöltött idő csökkentésén túl a fenyegetésvadászat javítja a szervezet incidensekre való reagálási képességeit. A fenyegetések proaktív azonosítása révén, mielőtt azok betöréssé válnának, a biztonsági csapatok gyorsan és hatékonyan tudnak reagálni, minimalizálva a potenciális támadások hatását.

Továbbá azok a szervezetek, amelyek a fenyegetésvadászatot integrálják biztonsági keretrendszerükbe, mélyebb betekintést nyernek az ellenfelek taktikáiba, lehetővé téve számukra, hogy folyamatosan javítsák védelmüket. Ez a megközelítés a jogszabályi megfelelésben is segít, mivel számos kiberbiztonsági szabályozás előírja a proaktív fenyegetés-felderítési gyakorlatokat.

Végső soron a fenyegetésvadászat erősíti a szervezet általános biztonsági kultúráját, biztosítva, hogy a biztonsági csapatok éberek és felkészültek maradjanak a fejlődő kiberfenyegetésekkel szemben.

Hogyan működik a kiberfenyegetettség-vadászat

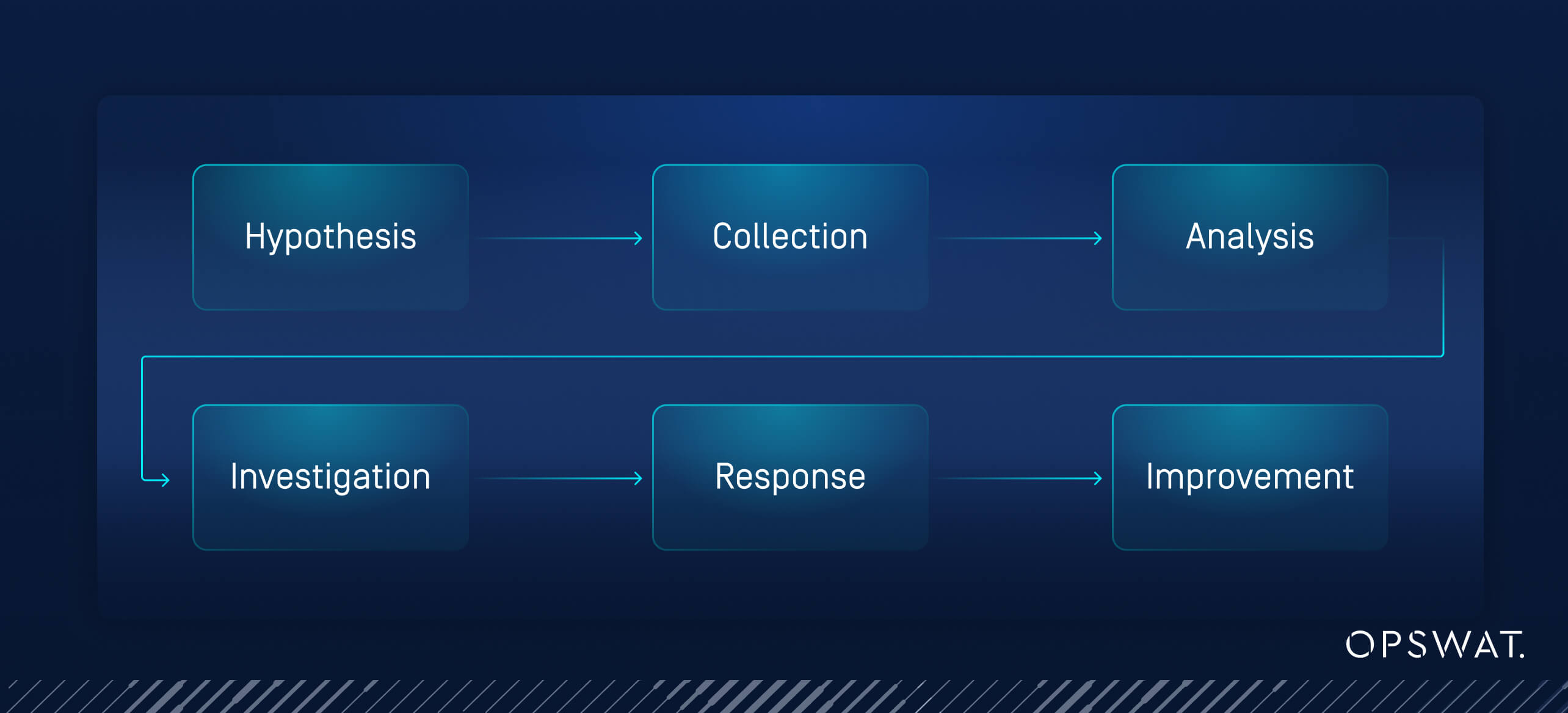

A kiberfenyegetettségek felkutatásának folyamata jellemzően több kulcsfontosságú lépésből áll:

- Hipotézisek felállítása: A kiberfenyegetésekkel foglalkozó vadászok a fenyegetésekkel kapcsolatos információk és a szervezet környezetének ismerete alapján hipotéziseket fogalmaznak meg a potenciális fenyegetésekről, figyelembe véve a múltbeli támadásokat és az iparágspecifikus fenyegetéseket.

- Adatgyűjtés: A különböző forrásokból, például hálózati naplókból, végponti telemetriából és felhőkörnyezetekből származó releváns adatok összegyűjtése az átfogó elemzéshez.

- Adatelemzés: A vadászok megvizsgálják az összegyűjtött adatokat, hogy azonosítani tudják az anomáliákat, szokatlan mintákat és viselkedéseket, amelyek rosszindulatú tevékenységre utalhatnak, néha gépi tanulási és statisztikai modelleket használva.

- Nyomozás: A gyanús megállapítások mélyreható vizsgálaton esnek át annak megállapítása érdekében, hogy valódi fenyegetést vagy hamis pozitív eredményt jelentenek-e, biztosítva az erőforrások hatékony elosztását.

- Válasz: A megerősített veszélyek gyors kezelése a potenciális károk enyhítésére irányuló megfékezési, felszámolási és helyreállítási intézkedésekkel.

- Folyamatos fejlesztés: Az egyes proaktív fenyegetésvadászatokból nyert felismeréseket a biztonsági irányelvek finomítására, az automatikus fenyegetésérzékelő rendszerek fejlesztésére és a jövőbeli vadászatok javítására használják fel.

A kiberfenyegetés-vadászat típusai

A fenyegetésvadászati módszerek négy fő típusba sorolhatók:

| Strukturált vadászat | Az ellenfelek taktikáit, technikáit és eljárásait (TTP-k) körülvevő ismert kritériumokon alapuló hipotéziseket használ fel a vadászat irányítására, biztosítva a módszeres megközelítést. |

| Strukturálatlan vadászat | Ez a módszer az intuíciótól vezérelve, és kevésbé az ismert veszélyeztetettségi mutatókra (IOC) összpontosítva, rugalmasabban keresi a rosszindulatú tevékenységet az azonosított kiváltó okok előtt és után. |

| Szituációs vagy entitásvezérelt vadászat | A nagy kockázatú vagy nagy értékű entitásokra, például érzékeny adatokra vagy kritikus számítástechnikai erőforrásokra összpontosít, segítve a kiberfenyegetésekkel kapcsolatos nyomozati erőfeszítések rangsorolását. |

| Gépi tanulással támogatott vadászat | Mesterséges intelligenciát használ az anomáliák észlelésére, és segíti az emberi elemzőket a potenciális fenyegetések hatékonyabb azonosításában, javítva a skálázhatóságot. |

Fenyegetésvadász modellek

A veszélyvadászat gyakorlatát több modell is vezérli:

- Intel-alapú vadászat: A potenciális kiberfenyegetések külső hírszerzési források alapján történő azonosítása a fenyegetésekkel kapcsolatos hírszerzési adatokra, például IOC-kra, IP-címekre és tartománynevekre támaszkodik. Ezt gyakran kevésbé kiforrott és kevésbé hatékony megközelítésnek tekintik az ellenfelek felkutatására, de bizonyos esetekben hasznos lehet.

- Hipotézis alapú vadászat: Az analitikán, hírszerzésen vagy helyzetfelismerésen alapuló hipotézisek felállítását jelenti, amelyek az ismeretlen fenyegetésekre való vadászatot irányítják.

- Támadásjelzők (IOA) felhasználásával történő vizsgálat: Az ellenfél viselkedésének és támadási mintáinak azonosítására összpontosít, hogy a kiberbiztonsági fenyegetéseket még a végrehajtás előtt felismerje.

- Viselkedésalapú vadászat: A rendellenes felhasználói és hálózati viselkedést észleli ahelyett, hogy előre meghatározott mutatókra támaszkodna, dinamikusabb észlelési módszert biztosítva.

Alapvető fenyegetésvadász eszközök

A hatékony fenyegetésvadászat speciális eszközök egész sorát igényli:

- Biztonsági információ- és eseménykezelő (SIEM) rendszerek: A különböző forrásokból származó biztonsági riasztások összesítése és elemzése.

- Endpoint észlelési és reagálási (EDR) megoldások: A végpontok tevékenységének figyelemmel kísérése az automatizált rendszerek által nem észlelt fenyegetések észlelése és az azokra való reagálás érdekében. Az EDR-termékek gazdag adathalmazt állítanak elő a szervezet végpontjain zajló tevékenységekről, lehetőséget biztosítva a megállapítások folyamatos felszínre hozására, ahogyan az új gazdabázisú taktikákat, technikákat és eljárásokat (TTP-ket) kutatják.

- Hálózati észlelési és reagálási (NDR) megoldások: A hálózati kommunikáción alapuló ellenfél tevékenységének észlelése érdekében a hálózati forgalom figyelése és elemzése. Több gyakori ellenséges taktika támaszkodik a hálózatokra, beleértve az oldalirányú mozgást, a parancsnokságot és irányítást, valamint az adatszivárgást. A hálózati szinten generált jelek hasznosak lehetnek a fenyegető szereplők tevékenységére utaló jelek azonosításában.

- Irányított észlelési és reagálási (MDR) szolgáltatások: Kiszervezett fenyegetésvadászat és válaszadási képességek biztosítása.

- Biztonsági elemzési platformok: A fejlett analitika, beleértve a gépi tanulást is, felhasználása az anomáliák és a potenciális fenyegetések azonosítására. Az ilyen típusú rendszerek kritikus fontosságúak az eseményadatok összesítéséhez, értelmes elemzéséhez és a kulcsfontosságú kiberfenyegetésvadászat eredményeinek felszínre hozásához.

- Threat Intelligence platformok: A különböző forrásokból származó fenyegetés-felderítési adatok összesítése a fenyegetések azonosításának elősegítése érdekében.

- Felhasználói és entitási viselkedéselemzés (UEBA): A felhasználói viselkedésminták elemzése a potenciális belső fenyegetések vagy veszélyeztetett fiókok felderítése érdekében.

Fenyegetésvadászat vs. Threat Intelligence

Bár a fenyegetésvadászat és a fenyegetések felderítése szorosan kapcsolódik egymáshoz, mégis különböző, de egymást kiegészítő szerepeket töltenek be a kiberbiztonságban.

A fenyegetések felderítése magában foglalja a meglévő és újonnan megjelenő fenyegetésekre vonatkozó információk gyűjtését, elemzését és terjesztését, lehetővé téve a szervezetek számára, hogy előre jelezzék a lehetséges támadásokat. A biztonsági csapatok számára értékes betekintést nyújt, beleértve a támadási vektorokat, az ellenfelek viselkedését és a felmerülő sebezhetőségeket, amelyek felhasználhatók a védelmi intézkedések fokozására.

Másrészt a fenyegetésvadászat egy aktív, gyakorlatias megközelítés, ahol az elemzők proaktívan keresik a fenyegetéseket a szervezet hálózatán belül. Ahelyett, hogy a riasztásokra vagy a veszélyeztetettség ismert jelzőire várnának, a fenyegetésvadászok a fenyegetéselemzés által nyújtott betekintést használják fel a potenciális rejtett fenyegetések felderítésére, amelyeket az automatizált biztonsági eszközök esetleg nem vesznek észre.

Míg a fenyegetések felderítése a fenyegetésvadászatot támogatja azáltal, hogy kulcsfontosságú adatokat szolgáltat, a fenyegetésvadászat az új támadási módszerek és sebezhetőségek feltárásával finomítja a fenyegetésfelderítést, így mindkét gyakorlat elengedhetetlen a jól összeállított kiberbiztonsági stratégia szempontjából.

A RetroHunting fontossága

A fenyegetésvadászatról szóló vita nagy része olyan összegyűjtött adatokra vonatkozik, amelyeket később elemezve új információkkal bővíthetők a fenyegetések felismerése érdekében. Számos kiberbiztonsági megoldás működik így, olyan adatokat szolgáltatva, amelyek valós időben vagy később elemezhetők .

Egyes megoldások azonban csak valós időben működnek; az adott pillanatban kontextusban lévő adatokat elemzik, és amikor az adatok kikerülnek a kontextusból, a jövőben nem lehet ugyanolyan mélységben elemezni. Ilyen például a hálózati adatelemzés egyes formái, például a behatolásérzékelő rendszerek (IDS), a vírusirtó szoftverek, amelyek a fájlok tartalmát a hozzáférés vagy a létrehozás pillanatában vizsgálják, valamint az észlelési csővezetékek számos típusa, amelyek az áramló adatok elemzésére, majd elvetésére épülnek.

A kiberfenyegetés-vadászat emlékeztet minket arra, hogy egyes fenyegetéseket nehéz valós időben észlelni, és gyakran csak egy későbbi időpontban, amikor már több információ áll rendelkezésre a fenyegetésről.

A visszamenőleges vadászat ("RetroHunting") egy olyan visszatekintő módszer, amely lehetővé teszi a korábban gyűjtött hálózati és fájladatok elemzését a fenyegetések mai fokozott ismeretének felhasználásával. A fenyegetésvadász csapatok számára kifejlesztett OPSWATTriage, Analysis and Control (TAC) megoldáscsomagja, beleértve a MetaDefender NDR is, a RetroHuntingot alkalmazza, hogy a védekezőknek segítsen az adatok újraelemzésében a frissített észlelési aláírások felhasználásával, felszínre hozva a védekezésen átcsúszó fenyegetéseket.

Ez egy bevált módszer a fenyegetések felderítése, a felderítési tervezés, a fenyegetésvadászat és az incidensre adott válaszok előnyeinek egy átfogó védelmi modellbe történő egyesítésére. A RetroHuntot használó ügyfelek több aktív támadói lábnyomot észlelnek és szüntetnek meg a környezetükben, mint a hagyományos valós idejű analitika kizárólagos használatával.

Taktikák, technikák és eljárások (TTP-k) megértése

A taktikák, technikák és eljárások (TTP-k ) alapvető fontosságúak a kiberfenyegetések megértéséhez és elhárításához.

A taktikák a támadó által elérni kívánt magas szintű célokat jelentik, mint például a rendszerhez való kezdeti hozzáférés megszerzése vagy az érzékeny adatok kiszivárogtatása.

A technikák leírják az e célok elérésére használt konkrét módszereket, például a hitelesítő adatok ellopására irányuló spear-phishing vagy a jogosultságok kiterjesztése a mélyebb hálózati hozzáférés megszerzésére.

Az eljárások lépésről lépésre ismertetik e technikák végrehajtását, amelyek gyakran a támadó képzettségi szintjétől és a rendelkezésre álló erőforrásoktól függően változnak.

A TTP-k elemzésével a fenyegetésvadászok előre láthatják és azonosíthatják a kiberfenyegetéseket, mielőtt azok megvalósulnának. Az egyes riasztásokra való reagálás helyett a biztonsági csapatok az ellenfelek viselkedési mintáinak nyomon követésére összpontosíthatnak, így könnyebben észlelhetik a folyamatban lévő támadásokat és megjósolhatják a lehetséges következő lépéseket.

A TTP-k megértése lehetővé teszi a szervezetek számára, hogy jobb védekezési stratégiákat dolgozzanak ki, megvédjék rendszereiket az egyes támadási technikákkal szemben, és javítsák általános kiberbiztonsági ellenálló képességüket.

A tartózkodási idő csökkentése

A tartózkodási idő azt az időtartamot jelenti, amíg egy fenyegető szereplő észrevétlen marad egy hálózaton belül. A tartózkodási idő csökkentése létfontosságú a kiberfenyegetésekből eredő potenciális károk minimalizálásához. A proaktív fenyegetésvadászat jelentősen csökkentheti a tartózkodási időt a fenyegetések azonosításával és mérséklésével, mielőtt azok teljes mértékben megvalósíthatnák rosszindulatú céljaikat.

Gyakorlati példák a fenyegetésvadászatra

A biztonsági csapat szokatlan hitelesítési kérelmeket észlel több végponton. A fenyegetésvadászat módszereit alkalmazva felfedezik, hogy a támadó oldalirányban próbál mozogni a hálózaton belül, így lehetővé válik a további hatások megfékezése és az adatok kiszivárgásának megakadályozása.

Egy vállalatnál hirtelen megugrik a hálózati forgalom egy ismeretlen tartomány felé. A fenyegetésvadászok utánajárnak, és felfedeznek egy hátsó ajtós trójai vírust, amely egy parancs- és vezérlőkiszolgálóval (C2) kommunikál, így a fenyegetést még a terjedése előtt megfékezhetik.

A fenyegetésvadászok rendellenes viselkedést észlelnek egy kiváltságos felhasználói fiókból, amely megpróbál hozzáférni az érzékeny fájlokhoz. A vizsgálat során kiderül, hogy egy bennfentes személy védett adatokat szivárogtatott ki, ami azonnali intézkedést eredményez a további károk megelőzése érdekében.

A támadók számos lopakodó perzisztencia-módszert használhatnak arra az esetre, ha az elsődleges módszerekkel elveszítenék a hozzáférést a célkörnyezethez. A fenyegetésvadászok összeállítják a környezetükben használható perzisztencia-technikák listáját, ellenőrzik az e módszerekkel való visszaélést, és azonosítják egy veszélyeztetett kiszolgálón a webes héjat, amelyet egy ellenfél korábban telepített.

A kiberbiztonság erősítése proaktív fenyegetésvadászattal

A fenyegetésvadászat a proaktív kiberbiztonsági stratégia alapvető eleme. A rejtett fenyegetések folyamatos keresésével a szervezetek jelentősen javíthatják biztonsági helyzetüket, csökkenthetik a támadások elidőzését, és mérsékelhetik a kiberfenyegetésekből eredő potenciális károkat.

Ahhoz, hogy a kiberellenfelek előtt maradjanak, a szervezeteknek be kell fektetniük a fenyegetésvadászat eszközeibe, fejleszteniük kell a házon belüli szakértelmet, és ki kell használniuk a fejlett fenyegetés-felderítési megoldásokat.

Tegye meg a következő lépést

Fedezze fel, hogy az OPSWAT Threat Intelligence megoldásai hogyan növelhetik a fenyegetésvadászat képességeit, és hogyan erősíthetik meg szervezete biztonsági védelmét.

GYIK

Mi az a fenyegetésvadászat?

A fenyegetésvadászat a hálózatok, végpontok és adathalmazok átkutatásának proaktív folyamata a hagyományos biztonsági intézkedéseket megkerülő kiberfenyegetések felderítése érdekében. A reaktív biztonsággal ellentétben a fenyegetésvadászat az emberi szakértelemre támaszkodik a rejtett vagy fejlett fenyegetések feltárásában, amelyeket az automatizált rendszerek esetleg nem vesznek észre.

Milyen szerepet játszanak a fenyegetésvadászok a kiberbiztonságban?

A fenyegetésvadászok olyan kiberbiztonsági szakemberek, akik aktívan keresik a fenyegetéseket, mielőtt azok kárt okoznának. Elemzik a hálózati forgalmat, felülvizsgálják a biztonsági naplókat, és azonosítják a támadást jelző anomáliákat. Munkájuk a rejtett fenyegetések feltárásával, az észlelőrendszerek finomításával és a védelmi fejlesztések irányításával erősíti a biztonságot.

Miért fontos a fenyegetésvadászat a kritikus infrastruktúrák számára?

A fenyegetésvadászat elengedhetetlen a kritikus infrastruktúrák védelméhez, mivel a fejlett fenyegetések szereplői gyakran olyan lopakodó taktikákat alkalmaznak, amelyek kikerülik a szabványos biztonsági eszközöket. Aktív fenyegetésvadászat nélkül ezek a támadások hosszú ideig észrevétlenek maradhatnak. A fenyegetésvadászat segít csökkenteni a tartózkodási időt, javítja az incidensekre való reagálást, és támogatja a kiberbiztonsági előírásoknak való megfelelést.

Hogyan működik a kiberfenyegetések elleni vadászat?

A kiberfenyegetések elleni vadászat többlépcsős folyamatot követ:

Hipotézisek felállítása: Elméletek felállítása az intelligencia és a múltbeli fenyegetések alapján.

Adatgyűjtés: Naplók, telemetria és egyéb releváns adatok gyűjtése.

Adatelemzés: A fenyegetést jelző minták vagy anomáliák azonosítása.

Nyomozás: A megállapítások validálása és a téves pozitív eredmények kiküszöbölése.

Válasz: A megerősített fenyegetésekkel szembeni fellépés azok megfékezése és megoldása érdekében.

Folyamatos fejlesztés: Az egyes vadászatokból származó felismerések felhasználása a jövőbeni védekezés megerősítésére.

Milyen típusú kiberfenyegetésekre vadászhatunk?

A fenyegetésvadászat négy fő típusa a következő:

Strukturált vadászat: Az ismert ellenfél taktikáján alapuló hipotézisek alapján.

Strukturálatlan vadászat: Az elemzői intuíció vezérli, és nem korlátozódik előre meghatározott mutatókra.

Szituációs vagy entitásvezérelt vadászat: Konkrét, magas kockázatú eszközökre vagy entitásokra összpontosít.

Gépi tanulással támogatott vadászat: A mesterséges intelligenciát használja az anomáliák észlelésére és az emberi elemzés támogatására.

Melyek a fő veszélyvadász modellek?

A fenyegetésvadász modellek közé tartoznak:

Intel-alapú vadászat: Külső intelligenciát használ, például IOC-ket vagy IP-címeket.

Hipotézis alapú vadászat: Analitikus vagy kontextuális felismerésekből épít fel vizsgálatokat.

Vizsgálat az IOA-k segítségével: A támadó viselkedésére és támadási módszereire összpontosít.

Viselkedésalapú vadászat: A rendellenes felhasználói vagy hálózati viselkedésminták észlelése.

Milyen eszközök nélkülözhetetlenek a fenyegetésvadászathoz?

A hatékony fenyegetésvadászat legfontosabb eszközei a következők:

SIEM (biztonsági információ- és eseménykezelő) rendszerek

EDREndpoint Detection and Response) megoldások

NDR (Network Detection and Response) platformok

MDR (Managed Detection and Response) szolgáltatások

Biztonsági elemző platformok

Fenyegetés-felderítési platformok

UEBA (User and Entity Behavior Analytics) rendszerek

Ezek az eszközök segítenek az adatok összesítésében, az anomáliák észlelésében és az emberi elemzés támogatásában.

Miben különbözik a fenyegetésvadászat a fenyegetések felderítésétől?

A fenyegetésekkel kapcsolatos hírszerzés külső információkat gyűjt és elemez a fenyegetésekről, például a támadási módszerekről és a sebezhetőségekről. A fenyegetésvadászat ezt az intelligenciát használja fel a fenyegetések aktív keresésére a szervezet környezetében. A fenyegetésvadászat gyakorlatias és proaktív, míg a fenyegetések felderítése elsősorban adatvezérelt és stratégiai jellegű.

Mi az a RetroHunting és miért fontos?

A retroHunting a korábban gyűjtött adatok újraelemzése a fenyegetésekkel kapcsolatos frissített információk felhasználásával. Segít felismerni azokat a fenyegetéseket, amelyek a valós idejű elemzés során kimaradtak. Ez a módszer különösen értékes olyan rendszerek esetében, amelyek a valós idejű feldolgozás után elvetik az adatokat, mint például bizonyos IDS vagy streaming analitikai eszközök.

Mit jelentenek a TTP-k a kiberbiztonságban?

A TTP-k a Taktikák, technikák és eljárások rövidítése:

Taktika: A támadó céljai (pl. adatlopás).

Technikák: A célok eléréséhez használt módszerek (pl. adathalászat).

Eljárások: A támadó által használt konkrét lépések vagy eszközök.

A TTP-k elemzése segít a biztonsági csapatoknak a minták felismerésében és a jövőbeli akciók előrejelzésében, így a fenyegetések felderítése stratégiai és hatékonyabbá válik.

Mit jelent a kiberbiztonságban a tartózkodási idő csökkentése?

A tartózkodási idő az az időtartam, amíg egy fenyegető szereplő észrevétlen marad egy rendszerben. A tartózkodási idő csökkentése minimalizálja a potenciális károkat azáltal, hogy a fenyegetéseket a támadás életciklusának korábbi szakaszában azonosítja. A fenyegetésvadászat kritikus szerepet játszik a tartózkodási idő csökkentésében a korai észlelés és válaszadás révén.

Milyen példák vannak a fenyegetésvadászatra a gyakorlatban?

- Oldalirányú mozgás érzékelése: A végpontok közötti jogosulatlan hozzáférési kísérletek azonosítása.

Lopakodó rosszindulatú programok azonosítása: Ismeretlen tartományokba irányuló rendellenes hálózati forgalom vizsgálata.

Vadászat a belső fenyegetésekre: A kiváltságos felhasználói fiókok szokatlan viselkedésének felderítése.

A biztonsági mentés állandóságának észlelése: A perzisztencia technikák ellenőrzése és a rejtett rosszindulatú programok feltárása.

Hogyan erősíti a fenyegetésvadászat a kiberbiztonságot?

A fenyegetésvadászat javítja a kiberbiztonságot, mivel lehetővé teszi a szervezetek számára, hogy felismerjék az automatikus védelmet elkerülő fenyegetéseket. Javítja az incidensekre való reagálást, csökkenti a várakozási időt, és támogatja a proaktív biztonsági kultúrát.