A USB támadási tájkép

A perifériás és cserélhető adathordozók, mint például a USB , mind az egyének, mind a szervezetek számára nélkülözhetetlen eszközök, főként azért, mert lehetővé teszik az adatok egyszerű tárolását és továbbítását. Népszerűségük azonban a kiberbűnözők gyakori célpontjává is tette őket. Az évek során a rosszindulatú szereplők a USB eszközök sebezhetőségeit kihasználva komplex kibertámadásokat hajtottak végre, amelyek az adatok sértetlenségét és a rendszer biztonságát veszélyeztették. Annak ellenére, hogy az ilyen kockázatokkal kapcsolatos tudatosság egyre nő, sok felhasználó továbbra sincs tisztában a látszólag ártalmatlan USB eszközök által jelentett potenciális veszélyekkel. Valójában ezek az eszközök első pillantásra ártalmatlannak tűnhetnek, de amint hozzáférést szereznek egy eszközhöz, billentyűzetként, egérként vagy más perifériaként működhetnek, és ezzel veszélyeztetik annak biztonságát.

2010-ben jelent meg a Stuxnet, mint mérföldkőnek számító kibertámadás, amely a USB meghajtókat használta fel, és Irán nukleáris létesítményeit vette célba. A támadást a fertőzött USB meghajtókon keresztül hajtották végre, lehetővé téve a Stuxnet számára, hogy beszivárogjon az ICS (ipari vezérlőrendszerekbe), és különösen a PLC-ket (programozható logikai vezérlők) célozza meg, amelyek az urándúsítási folyamatok megzavarásáért voltak felelősek. Ez az eset rámutatott a USB eszközök által elősegített támadások pusztító következményeire, és hangsúlyozta, hogy a kritikus infrastruktúrák védelme érdekében átfogó kiberbiztonsági intézkedésekre van szükség.

A USB-alapú támadások típusai

A USB biztonságával összefüggésben a korábbi támadások elsősorban a USB eszköztárolóval kapcsolatos sebezhetőségek kihasználására, az Autoplay USB meghajtóval kapcsolatos rosszindulatú kártevőkre és a rosszindulatúan módosított USB meghajtókra összpontosítottak, ami gyakran a jogosultságok kiterjesztését célzó puffer túlcsordulásos támadásokat eredményezett. A legújabb tendenciák azonban azt mutatják, hogy a billentyűleütés/egérkattintás injekciós támadások vagy a mikrokontroller átprogramozása felé mozdultak el. Ezeket a támadásokat a nemUSB HID-eken (emberi interfész eszközök) keresztül hajtják végre, amelyeket billentyűzetnek vagy számítógépes egérnek álcáznak, és amelyek firmware-jét leleményesen módosítják. Ezen kívül a USB eszköz hálózati forgalom rögzítésére is használható egy rosszindulatú USB USB Ethernet-adapterként való imitálásával. Ez lehetővé teszi a USB eszköz számára, hogy DHCP-kiszolgálóként szolgáljon, és a forgalmat rosszindulatú DNS-en keresztül irányítsa, vagy rosszindulatú alapértelmezett átjárót mutasson az állomásnak.

Más taktikák mellett a támadók a firmware-frissítéseket és a USB illesztőprogramokat is felhasználják a USB-alapú támadások során. Ha egy állomás rosszindulatú firmware-frissítést kezdeményez egy módosított firmware-rel rendelkező USB eszközön, a támadó átprogramozhatja a USB eszközt, és felhasználhatja azt az állomás kompromittálására. A USB illesztőprogrammal kapcsolatos támadás esetén a támadó ráveheti a gazdát egy rosszindulatú illesztőprogram letöltésére, amely kódfuttatást tesz lehetővé, vagy kihasználhat egy puffer túlcsordulási sebezhetőséget az áldozat rendszerén.

Az izraeli Ben Gurion University of the Negev kutatói a USB-alapú támadásokat négy fő kategóriába sorolták, amelyek a USB támadások 29 különböző típusának átfogó listáját tartalmazzák: Programozható mikrokontroller, rosszindulatú, átprogramozott perifériák, nem átprogramozott perifériák és elektromos.

Az elektromos alapú USB támadásokkal összefüggésben a USB gyilkos jelentős aggodalomra ad okot. Csatlakoztatáskor ez a rosszindulatú eszköz erős áramütéseket ad, amelyek visszafordíthatatlan károkat okozhatnak a gazdatest alkatrészeiben.

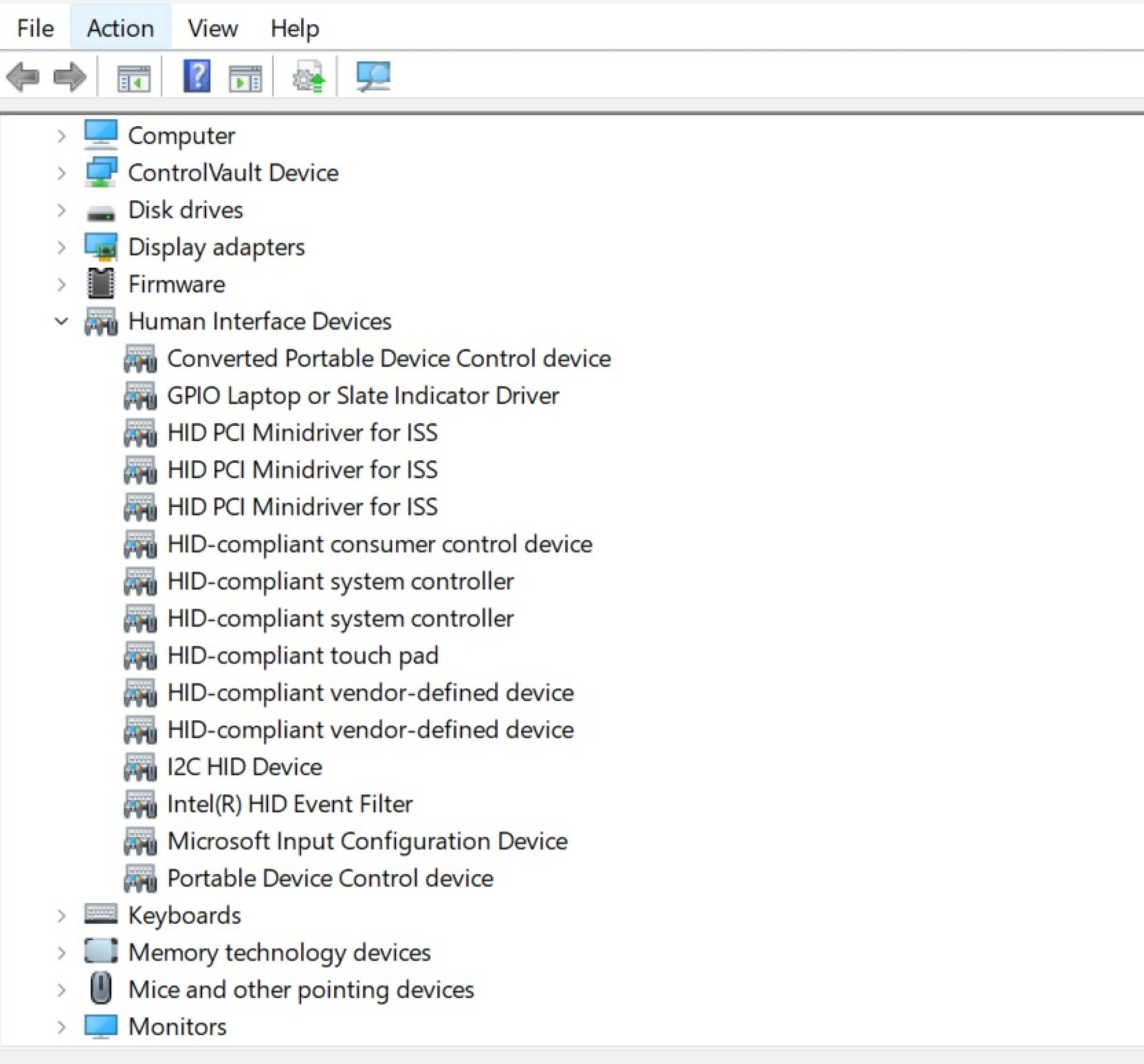

USB HID protokoll

Az állomás a hozzá csatlakoztatott USB eszköz típusát az eszköz felsorolásának nevezett folyamat elvégzésével azonosítja. E folyamat során az állomás kommunikál a USB eszközzel, hogy információt szerezzen annak képességeiről és funkcióiról. Ez az információ tartalmazza az eszköz USB osztálykódját, amely azonosítja az eszköz típusát, például billentyűzet, egér, adapter vagy más HID.

A USB HID protokoll a perifériás eszközök, például billentyűzetek, számítógépes egér és más beviteli eszközök, valamint a központi számítógép közötti kommunikáció szabványosított megközelítése. Ez a protokoll egy sor szabály és specifikáció meghatározásával biztosítja a zökkenőmentes adatcserét ezen eszközök és a számítógép között, lehetővé téve a felhasználók számára a szoftveralkalmazásokkal való hatékony interakciót.

A HID protokollon keresztül az eszközök adatcsomagokat továbbítanak, amelyek a felhasználói bemenetekről - például billentyűleütésekről, egérmozgásokról és gombkattintásokról - tartalmaznak információkat, amelyeket az operációs rendszer értelmez. Ez a protokoll létfontosságú szerepet játszik a különböző beviteli eszközök és számítógépes rendszerek közötti kompatibilitás és átjárhatóság biztosításában, így a modern számítástechnika alapvető eleme.

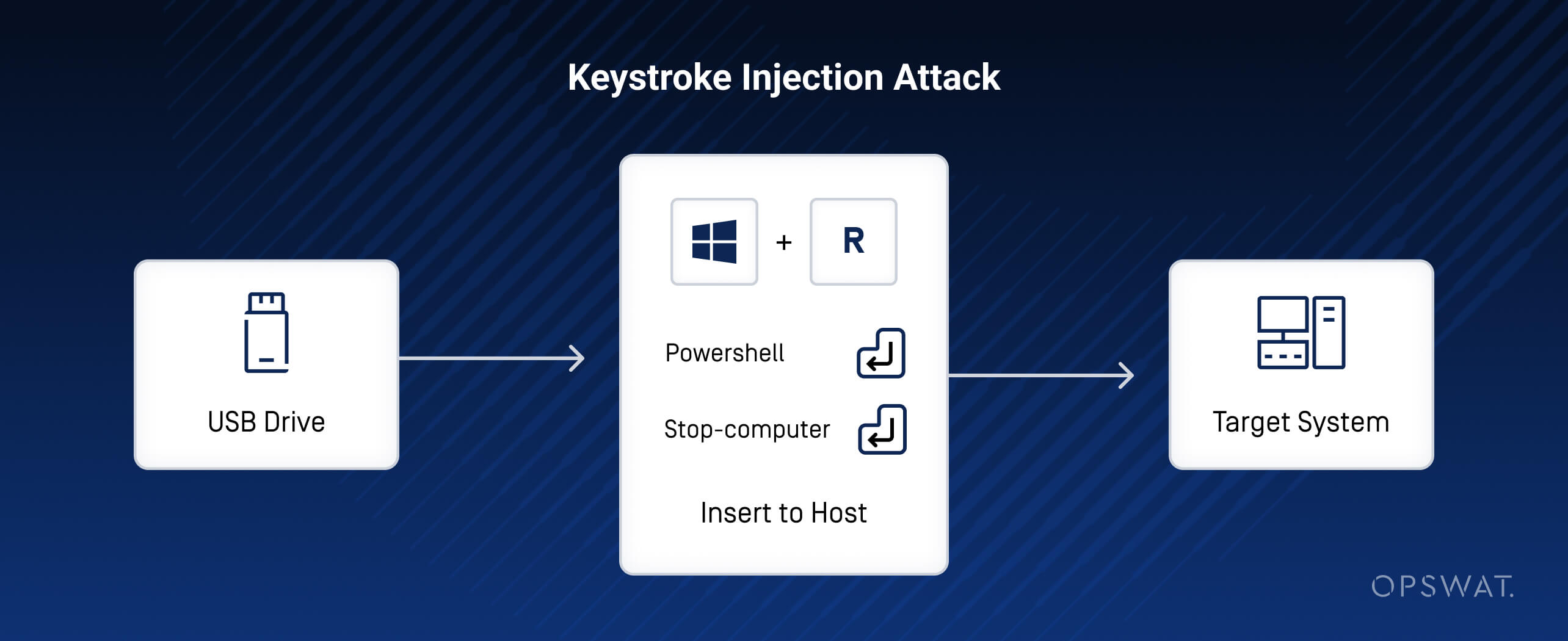

Billentyűleütéses támadás

A billentyűleütés-injekciós támadás, amely a USB támadás egy speciális típusa, manipulálja a USB eszközöket, hogy jogosulatlan billentyűleütéseket juttasson be a célzott rendszerbe. A billentyűleütés-befecskendezéses támadások a HID protokollt használják ki arra, hogy rosszindulatú billentyűleütéseket juttassanak be a célrendszerbe, megkerülve a hagyományos biztonsági intézkedéseket és több biztonsági réteget, beleértve a GPO-kat, tűzfalakat, vírusirtó programokat és még a Windows Defendert is, így a rendszer sebezhetővé válik az illetéktelen műveletekkel szemben. Ez a támadás úgy éri el a zökkenőmentes kódfuttatást a felhasználó beavatkozása nélkül, hogy a USB HID-billentyűzetként jelenik meg, majd "beírja" a billentyűparancsokat és parancsokat. A billentyűleütések olyan gyorsan kerülnek bevitelre, hogy az áldozat számára láthatatlanok, egy szempillantás alatt történnek.

A billentyűleütéses támadás szimulálása a USB Rubber Ducky segítségével

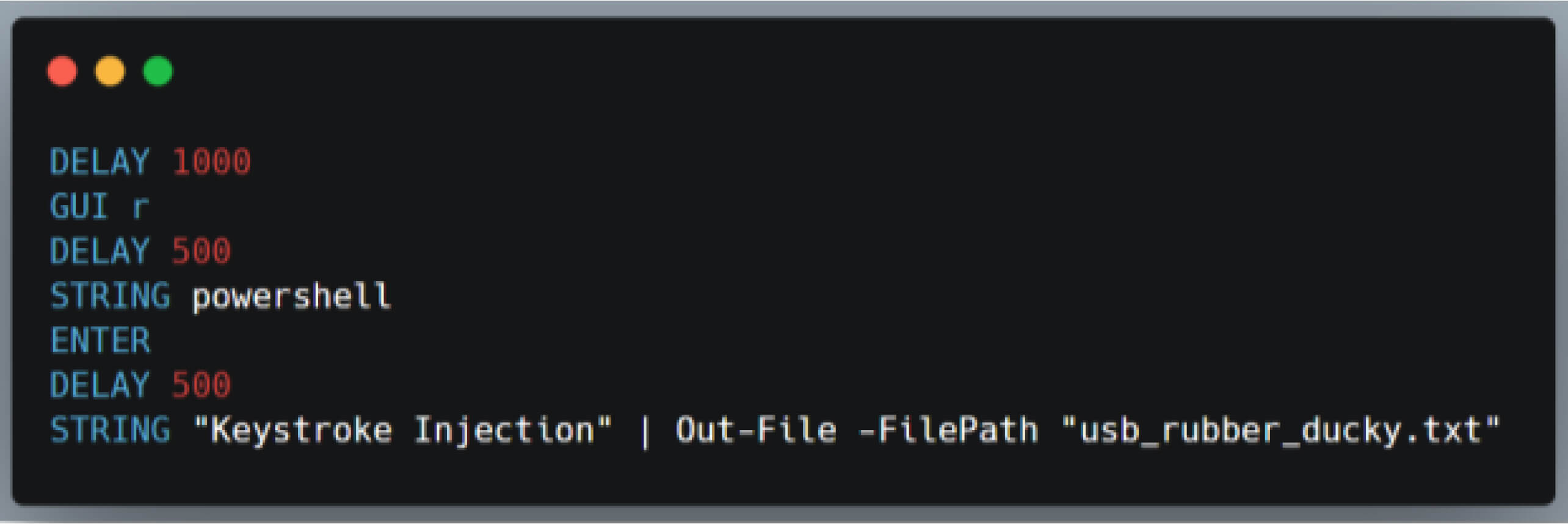

Az "USB Rubber Ducky" egy félelmetes pen-tesztelő eszköz a billentyűleütés injektálására, amelyet a Hak5 fejlesztett ki 2010-ben. Ez egy kisméretű USB , amelynek kialakítása egy hagyományos USB hasonlít, de billentyűzetként funkcionál. A Rubber Ducky a számítógéphez csatlakoztatva azonnal, gyors ütemben képes előre programozott billentyűleütéseket begépelni, lehetővé téve a parancsok és szkriptek végrehajtását a felhasználó beavatkozása nélkül. Ez a funkció sokoldalú eszközzé teszi a különböző kiberbiztonsági felhasználási célokra, például behatolásvizsgálatra és USB támadások szimulálására.

A USB Rubber Ducky használatához egy hasznos terhet kell megtervezni, bináris fájlba konvertálni, majd betölteni az eszközre. Miután ezek a lépések megtörténtek, a rosszindulatú felhasználó billentyűzetet emulálva műveleteket hajthat végre az áldozat eszközén.

A USB Rubber Ducky a DuckyScript programozási nyelvet használja, és a payload is ezzel a szintaxissal lesz megírva. Az alábbiakban egy olyan DuckyScript payloadot mutatunk be, amely lehetővé teszi, hogy a rosszindulatú USB eszköz behelyezésekor egy "usb_rubber_ducky.txt" nevű, "Keystroke injection" szöveget tartalmazó fájl íródjon az áldozat eszközére.

Képzelje el, hogy ártatlanul csatlakoztat egy USB meghajtót a laptopjához, anélkül, hogy tudná, hogy ez egy olyan billentyűleütés-injekciós támadást indíthat el, amely az Ön tudta nélkül működik. Ez a rejtett támadás titokban számos szolgáltatást nyithat meg, és ezt követően átveheti a készülék irányítását, veszélyeztetve ezzel a készülék biztonságát és veszélyeztetve érzékeny adatait. Igazán nyugtalanító tudomásul venni a potenciális veszélyt, amely egy látszólag ártalmatlan USB eszközből ered. Vizsgáljuk meg az alábbi videót, hogy megértsük ennek a fenyegetésnek a súlyosságát.

Enyhítés

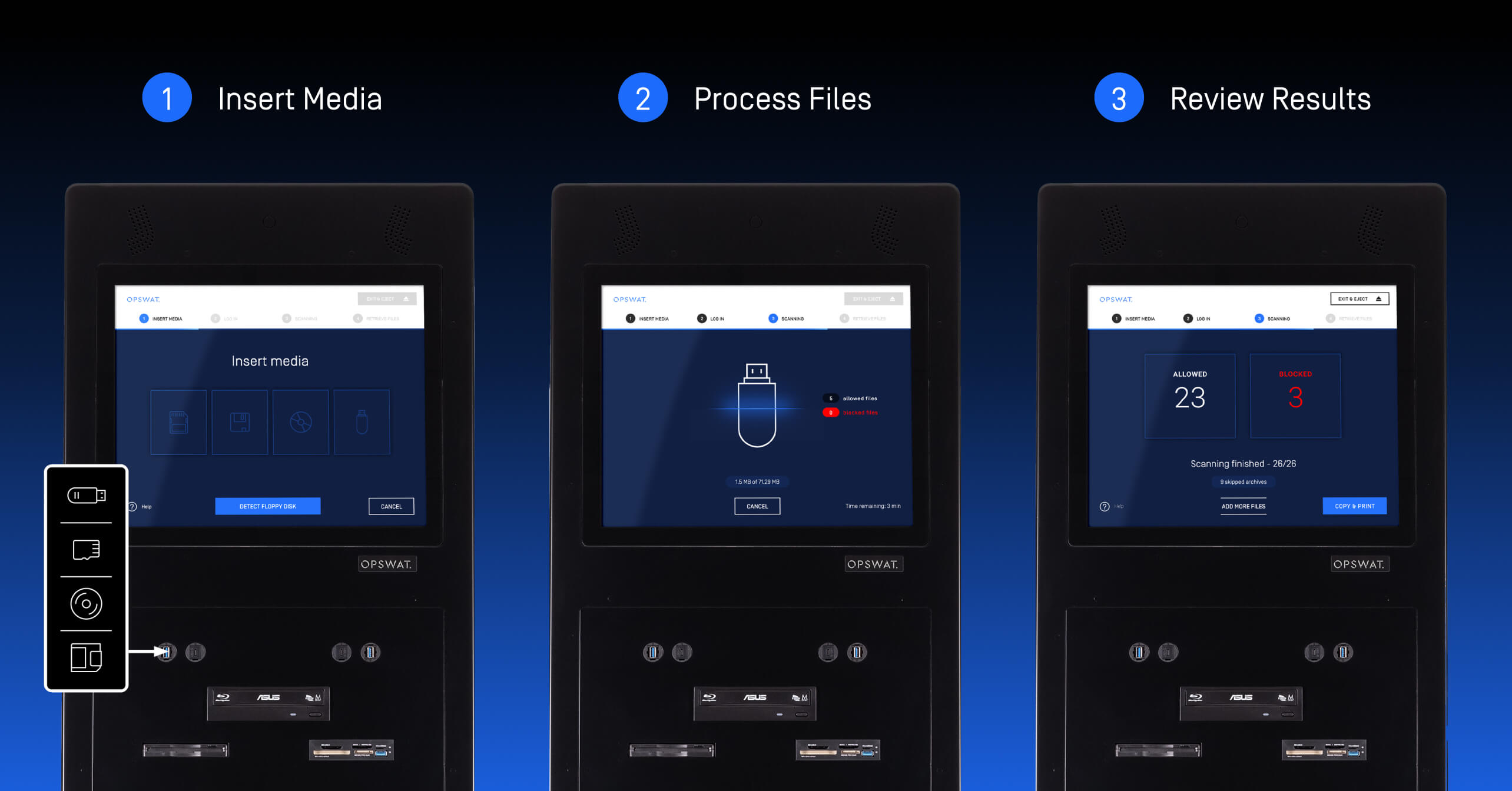

az OPSWAT oldalon a "Trust no file. Trust no device.™" filozófiát, amely a zéró bizalomra épülő megoldások és szabadalmaztatott, piacvezető technológiák bevezetésére összpontosít ügyfeleink kritikus infrastruktúrájának minden szintjén. A hálózatok, adatok és eszközök biztonságát úgy biztosítjuk, hogy megoldjuk a kihívásaikat az üzemi szinttől a felhőig, világszerte. Tisztában vagyunk a perifériás eszközök és cserélhető adathordozók által az alapvető rendszerekre jelentett kiberbiztonsági kockázatokkal. Ennek kezelésére fejlesztettük ki a MetaDefender Kiosk , egy fejlett perifériás és cserélhető adathordozókat fertőtlenítő állomást, amely segít megelőzni számos, a USB eszközökről érkező támadást.

MetaDefender Kiosk segít megvédeni eszközeit azáltal, hogy lehetővé teszi az adatáramlás ellenőrzését a szervezeten belülre és kívülre. Az eszköz médiaszkennelő állomásként használható az Ön saját hardverén vagy az OPSWAT's Kioszkokon. Media USB eszközök, DVD-k, SD-kártyák, pendrive-ok vagy floppylemezek, például a Kiosk feldolgozza. A beolvasás befejezése után a Kiosk részletes jelentést készít.

A beépített MetaDefender Kiosk keményítő intézkedésekkel a Kiosk jelentősen növeli a USB támadásokkal szembeni védettségét.

Az alábbi videó bemutatja a MetaDefender Kiosk hatékonyságát a USB-alapú támadások elleni védelemben, különösen a USB Rubber Ducky-t alkalmazó támadások ellen.

Beszéljen még ma szakértőnkkel, és fedezze fel, hogy a MetaDefender Kiosk miért jelent kritikus előnyt a perifériákról és a cserélhető adathordozókról származó fenyegetések megelőzésében.

Loc Nguyen az OPSWAT vezető behatolás-tesztelője. Ő proaktívan növeli az OPSWATtermékeinek biztonságát, és védi őket a potenciális kiberfenyegetésektől, mielőtt azok elérnék az ügyfeleket. Emellett aktívan megosztja kiberbiztonsági szakértelmét az OPSWAT ösztöndíjprogramban résztvevő kollégákkal és diákokkal.