OPSWATelit vörös csapata, az 515-ös egység a proaktív kiberbiztonságnak szenteli magát fejlett tesztelés, ellenséges szimuláció és a sebezhetőségek mélyreható feltárása révén. A kritikus infrastruktúra biztonságának megerősítése érdekében az 515-ös egység 2025 elején kezdeményezte a Schneider Electric Modicon M241 PLC átfogó biztonsági értékelését.

Több sebezhetőség feltárása a Modicon M241-ben

Februárban az 515-ös egység alapos értékelést végzett a Modicon M241-en, hogy azonosítsa azokat a potenciális gyenge pontokat, amelyek kiberbiztonsági kockázatot jelenthetnek az operatív technológiai (OT) környezetekre. Ez az erőfeszítés több sebezhetőség felfedezéséhez vezetett, beleértve az adatok kitettségének kockázatát, a szolgáltatásmegtagadási (DoS) feltételeket és az ügyféloldali biztonsági hibákat.

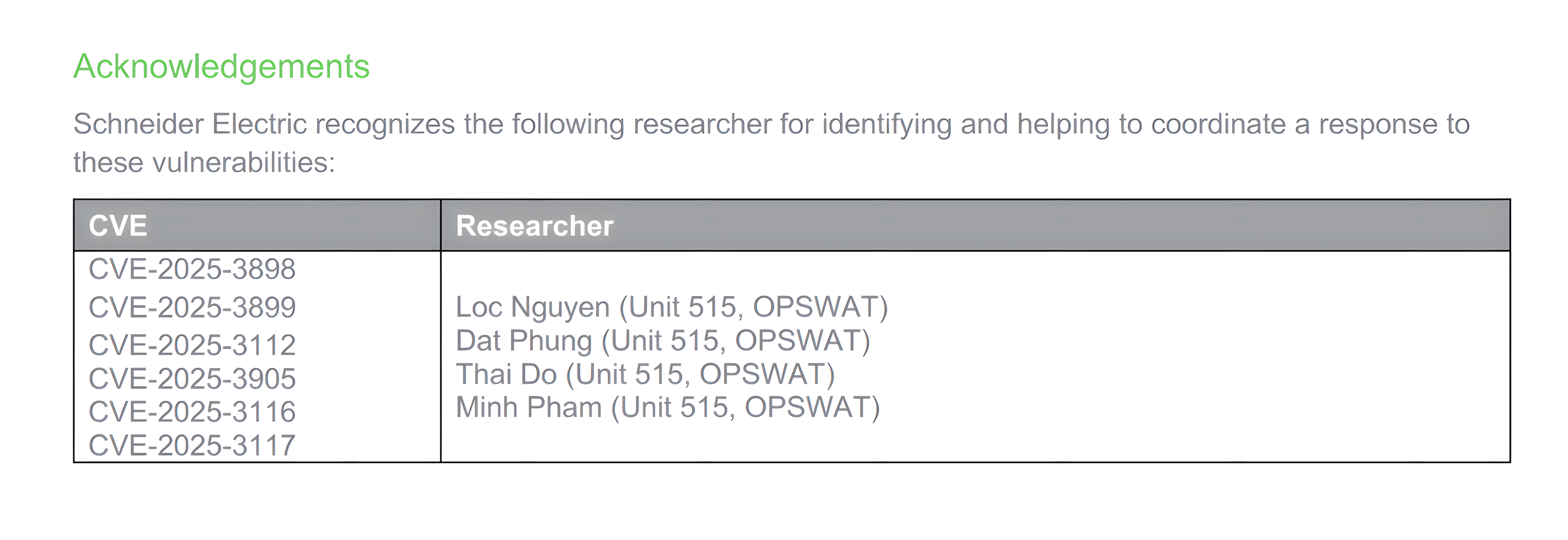

A felelős közzétételi gyakorlatnak és OPSWATipari rendszerek biztonsága iránti elkötelezettségének megfelelően az 515-ös egység azonnal jelentette az összes megállapítást a Schneider Electricnek. A nyilvánosságra hozatalunkat követően a Schneider Electric további vizsgálatokat végzett, és 2025 májusában és júniusában biztonsági tanácsokkal és firmware-foltokkal reagált, amelyek célja a kockázatok orvoslása és a termékcsalád védelme volt.

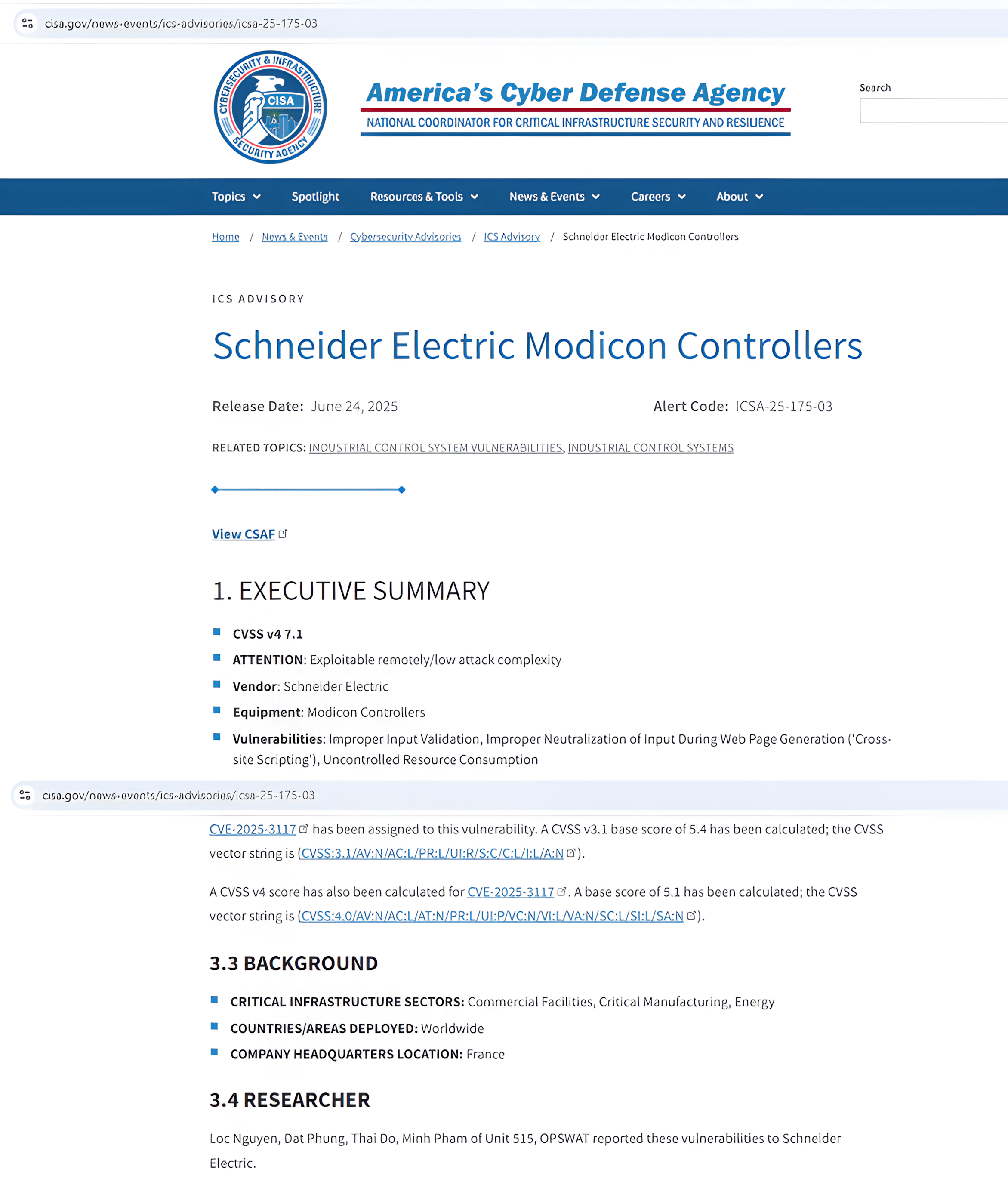

Az első közzétett sebezhetőség, a CVE-2025-2875 2025 májusában került nyilvánosságra, a Schneider Electric hivatalos tanácsadásával és javítási útmutatójával együtt.

Ezt követően, 2025 júniusában a Schneider Electric további tanácsokat tett közzé, amelyek az 515-ös egység által felfedezett fennmaradó sebezhetőségekkel foglalkoznak. Ezek a CVE-k a következők:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Ezek a megállapítások kiemelik a proaktív biztonsági értékelések és a tervezési alapelvek kritikus szerepét az ipari vezérlőrendszerek védelmében. OPSWAT továbbra is elkötelezett a gyártókkal és az eszközök tulajdonosaival való együttműködés mellett, hogy a sebezhetőségeket idejekorán feltárják és orvosolják - még mielőtt azok veszélyt jelentenének az üzemeltetési környezetekben.

A Schneider Electric eszközökben azonosított CVE-k technikai áttekintése

A Schneider Electrickel szoros együttműködésben OPSWAT felismeri a kiberbiztonsági kockázatok érzékeny jellegét az operatív technológiai (OT) környezetekben. A rosszindulatú kihasználás elősegítésének elkerülése és a Schneider Electric ügyfeleinek védelme érdekében OPSWAT úgy döntött, hogy nem hozza nyilvánosságra az exploit kódot vagy a sebezhetőségek mélyreható technikai részleteit.

Az alábbiakban az 515-ös egység által felfedezett sebezhetőségek magas szintű összefoglalása következik:

CVE-2025-3898 és CVE-2025-3116 - Nem megfelelő bemeneti érvényesítés (magas súlyosságú)

Ezek a sebezhetőségek a bemeneti adatok elégtelen érvényesítéséből adódnak, ami potenciálisan lehetővé teszi a szolgáltatásmegtagadás (DoS) állapotát az érintett eszközökön. Egy hitelesített támadó speciálisan kialakított HTTPS-kérést küldhet rosszul formázott testtartalommal a vezérlőnek, ami összeomlást vagy váratlan viselkedést idézhet elő.

- CVE-2025-3898 érintett:

- Modicon M241/M251 (5.3.12.51 előtti firmware-verziók)

- Modicon M262 (5.3.9.18 előtti verziók)

- CVE-2025-3116 érintett:

- Modicon M241/M251 (5.3.12.51 előtti verziók)

- A Modicon M258 és LMC058 minden változata

CVE-2025-3112 - Ellenőrizetlen erőforrás-fogyasztás (magas súlyosságú)

Ez a sebezhetőség, amelynek CVSS v4.0 pontszáma 7.1, lehetővé teheti egy hitelesített támadó számára, hogy a HTTPS-kérelmek Content-Length fejlécének manipulálásával kimerítse a rendszer erőforrásait, ami szolgáltatásmegtagadási állapotot eredményezhet.

- Érintett eszközök:

- Modicon M241/M251 (5.3.12.51 előtti verziók)

CVE-2025-3899, CVE-2025-3905 és CVE-2025-3117 - A bemenet nem megfelelő semlegesítése a weblap generálásakor (közepes súlyosságú)

Ezek az ügyféloldali sebezhetőségek a felhasználói bemenet nem megfelelő semlegesítésével járnak a webes felületen, ami Cross-Site Scripting (XSS) támadásokat tesz lehetővé. Egy hitelesített támadó rosszindulatú szkripteket juttathat be, potenciálisan veszélyeztetve az áldozat böngészőjében lévő adatok titkosságát és sértetlenségét.

- CVE-2025-3899, CVE-2025-3905 és CVE-2025-3117 érint:

- Modicon M241/M251 (5.3.12.51 előtti verziók)

- A CVE-2025-3905 és CVE-2025-3117 ezen felül érinti:

- A Modicon M258 és LMC058 minden változata

- A CVE-2025-3117 továbbá a következőket érinti:

- Modicon M262 (5.3.9.18 előtti verziók)

Helyreállítás

A Schneider Electric Modicon M241/M251/M262/M258/LMC058 PLC-eszközöket használó szervezeteknek erősen javasoljuk, hogy kövessék a Schneider Electric által a sebezhetőség orvoslásához biztosított hivatalos útmutatót, amely itt érhető el:Schneider biztonsági tanácsadó dokumentum

E sebezhetőségek hatékony mérséklése érdekében a szervezeteknek átfogó, mélyreható védelmi stratégiát kell elfogadniuk, amely magában foglalja a következőket:

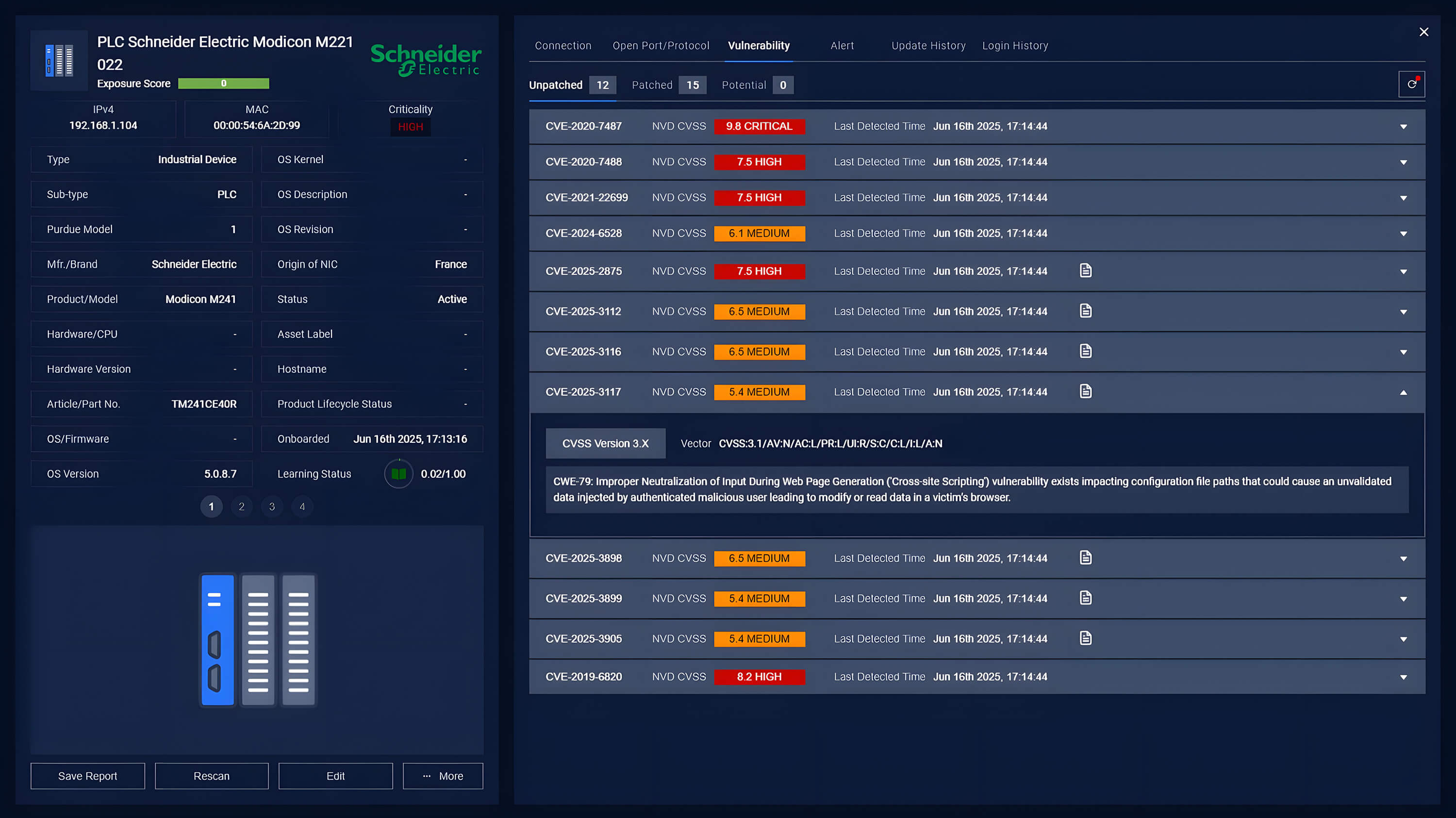

- Vulnerability detection folyamatos CVE-szkenneléssel és javítással:A hálózatok rendszeres vizsgálata a sebezhetőségek szempontjából, és a javítás alkalmazása (lehetőleg firmware-foltozással).

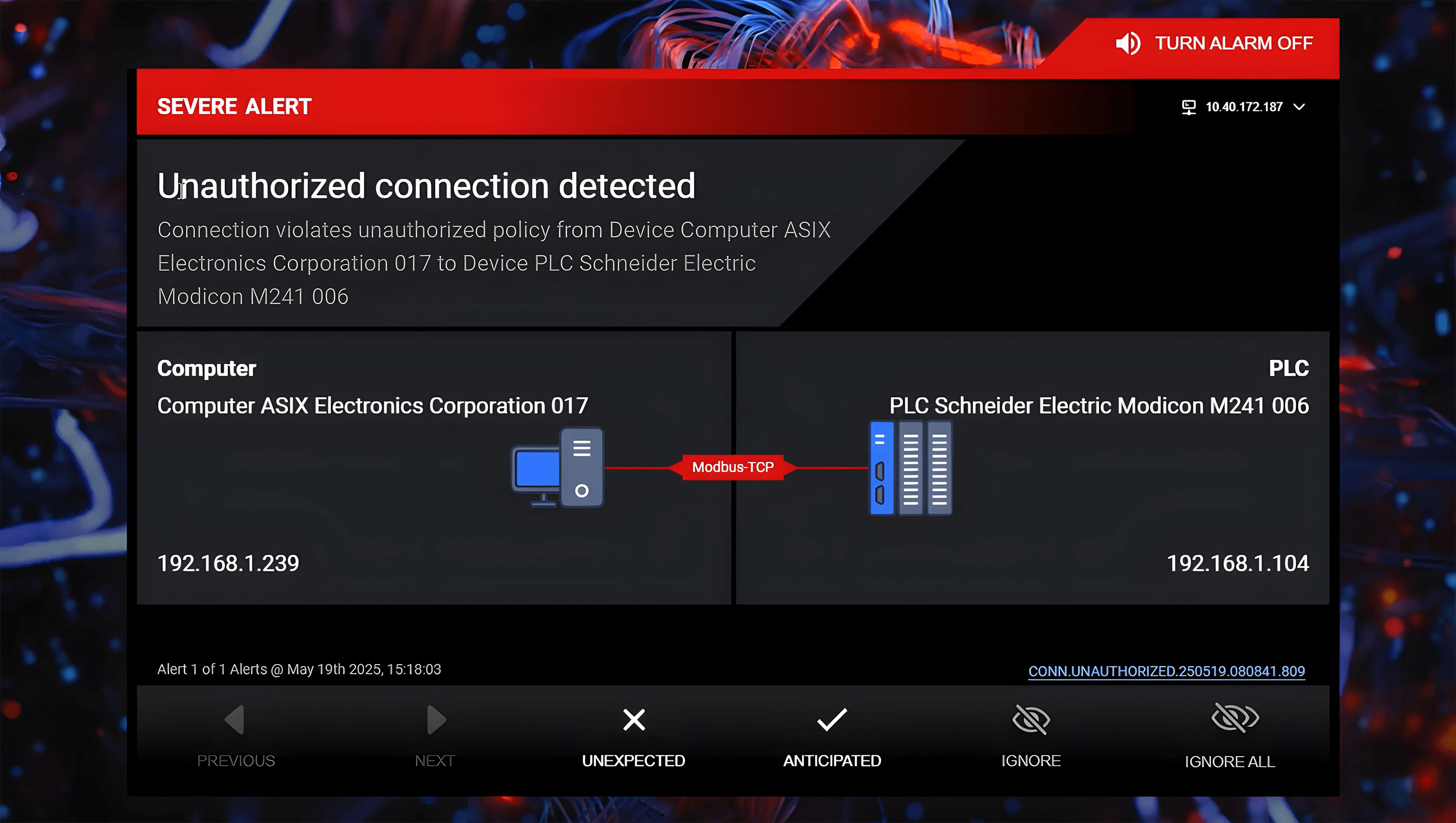

- A rendellenes viselkedés megfigyelése:A Schneider Modion M241 PLC-vel való kommunikáció szokatlan gyakoriságának növekedésének jelzése, ami egy folyamatban lévő, jogosulatlan adatszivárgási kísérletre utalhat.

- Jogosulatlan eszközcsatlakozások azonosítása: a rendszernek észlelnie kell, ha egy illegális/jogosulatlan eszköz csatlakozik a PLC-hez.

- Hálózati szegmentáció:Az érintett eszközök elkülönítése segíthet megakadályozni a támadások oldalirányú terjedését, és így minimalizálni a hatást.

- Behatolásmegelőzés:a PLC-hez érkező rosszindulatú/nem engedélyezett parancsok azonnali azonosítása és blokkolása, majd a PLC normál működésének hatékony védelme.

OPSWATMetaDefender OT Securityezeket az igényeket a CVE-k felismerésével, a hálózat szokatlan viselkedésének folyamatos megfigyelésével és a nem engedélyezett kapcsolatok azonosításával elégíti ki. A mesterséges intelligencia segítségével megtanulja a normál forgalmi mintákat, meghatározza az alapszintű viselkedést, és házirendeket vezet be az anomáliák riasztására. Ez lehetővé teszi az azonnali, megalapozott válaszokat a potenciális fenyegetésekre. Ezen felül, MetaDefender OT Security lehetővé teszi a sebezhetőség orvoslását a vezérlők központi és integrált firmware-frissítésének egyedülálló képességével.

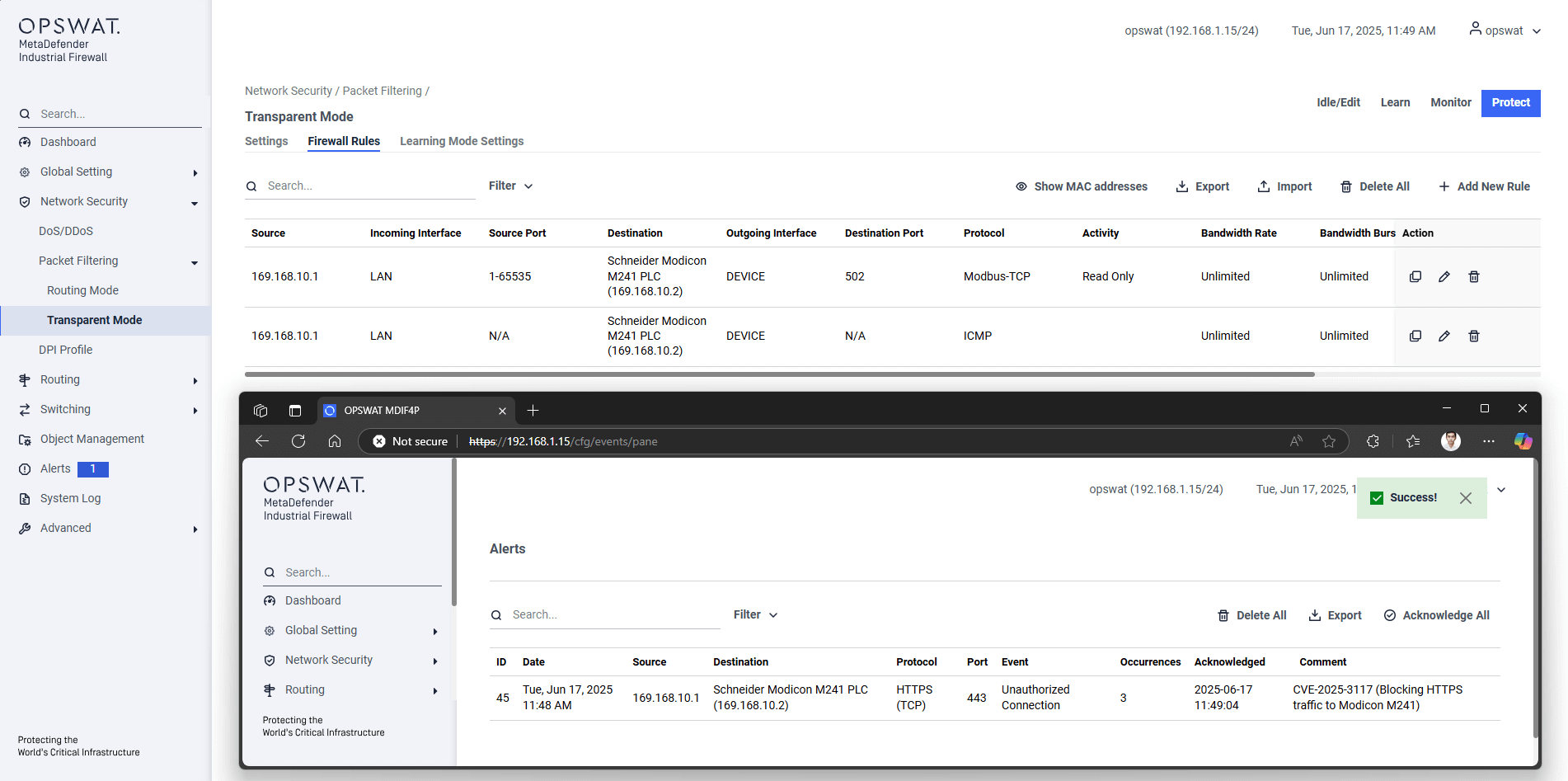

Az ezeket a CVE-ket kihasználó támadás esetén,MetaDefender OT Securityintegrálódik aMetaDefender Industrial Firewalla gyanús kommunikáció észlelésére, figyelmeztetésére és blokkolására a beállított szabályok alapján. MetaDefender Industrial Firewall a mesterséges intelligenciát használja a rendszeres forgalmi minták megtanulására és a házirendek érvényesítésére a jogosulatlan kapcsolatok megakadályozása érdekében.

A megelőzésen túl az OPSWATMetaDefender OT Securitylehetővé teszi a szervezetek számára a kihasználás jeleinek valós idejű nyomon követését is az eszközök folyamatos láthatósága és a sebezhetőség értékelése révén. A fejlett eszközleltár-felfedezés és -követés, a sebezhetőségi értékelés és a javítási képességek kihasználásával platformunk proaktív fenyegetésérzékelést biztosít, és elősegíti a gyors, hatékony helyreállítási intézkedéseket.