Az operatív technológia (OT) olyan hardver- és szoftverrendszereket foglal magában, amelyek célja a fizikai folyamatok, eszközök és infrastruktúra monitorozása, vezérlése és kezelése a kritikus ágazatokban, beleértve a gyártást, az energiatermelést, a közlekedési hálózatokat és a közműveket. Az információtechnológiával (IT) ellentétben, amely az adatfeldolgozásra és a kommunikációra összpontosít, az operatív technológia (OT) valós fizikai folyamatokat kezel. Ezáltal az OT-biztonság elengedhetetlen a kritikus infrastruktúra biztonságának, folytonosságának és integritásának garantálásához.

Az utóbbi években az OT-környezetek egyre inkább kifinomult kiberfenyegetések célpontjaivá váltak. Ezek a fenyegetések gyakran magukban foglalják a zsarolóvírusokat, a jogosulatlan hozzáférési kísérleteket, a kritikus infrastruktúra szándékos szabotálását és az ipari irányítórendszerek (ICS) sebezhetőségeinek kihasználását. A közelmúltbeli figyelemre méltó incidensek rávilágítanak e fenyegetések kritikus jellegére, amint azt a 2021-es Colonial Pipeline zsarolóvírus-támadás példázza, amely jelentős fennakadásokat okozott az üzemanyagellátásban az Egyesült Államok keleti partján, valamint a Viasat műholdas hálózatai elleni 2022-es kibertámadás, amely súlyosan érintette az európai kommunikációs infrastruktúrákat az intenzívebb geopolitikai konfliktusok során. Ahogy az OT-rendszerek egyre inkább összekapcsolódnak és integrálódnak az IT-infrastruktúrákkal, egyedi kiberbiztonsági fenyegetésekkel szembesülnek, amelyek súlyos működési zavarokhoz és jelentős gazdasági következményekhez vezethetnek.

A Schneider Modicon M241 PLC sebezhetőségének felderítése az OPSWAT által 515-ös egység 515

A Schneider Electric az ipari automatizálás és energiagazdálkodás globális vezetője, amely innovatív megoldásokat kínál a legkülönbözőbb iparágakban. A Modicon PLC sorozat, különösen a Modicon M241, különösen népszerűvé vált, mivel képes az összetett automatizálási folyamatok hatékony kezelésére. Az intuitív programozóeszközökkel és a Schneider EcoStruxure platformján keresztül zökkenőmentes integrációs képességekkel felszerelt Modicon M241 PLC-t széles körben alkalmazzák a precíz és megbízható automatizálási vezérlést igénylő iparágakban.

Tekintettel a Schneider Modicon M241 PLC széles körű elterjedtségére és az ipari műveletekben betöltött kritikus szerepére, az 515-ös egységünk, köztük Loc Nguyen, Dat Phung, Thai Do és Minh Pham az OPSWAT Critical Infrastructure Protection (CIP) laboratóriumában elvégezte az eszköz átfogó sebezhetőségi vizsgálatát. Elemzésünk jelentős biztonsági sebezhetőséget tárt fel, amely kihasználása esetén veszélyeztetheti a rendszer integritását és érzékeny adatok felfedését. Csapatunk proaktívan kapcsolatba lépett a Schneider Electric vállalattal, és jelentette a problémát, hogy segítse őket az azonosítás és a javítás tervezési folyamatában, azzal a céllal, hogy megerősítse az OT-környezetek általános biztonsági helyzetét.

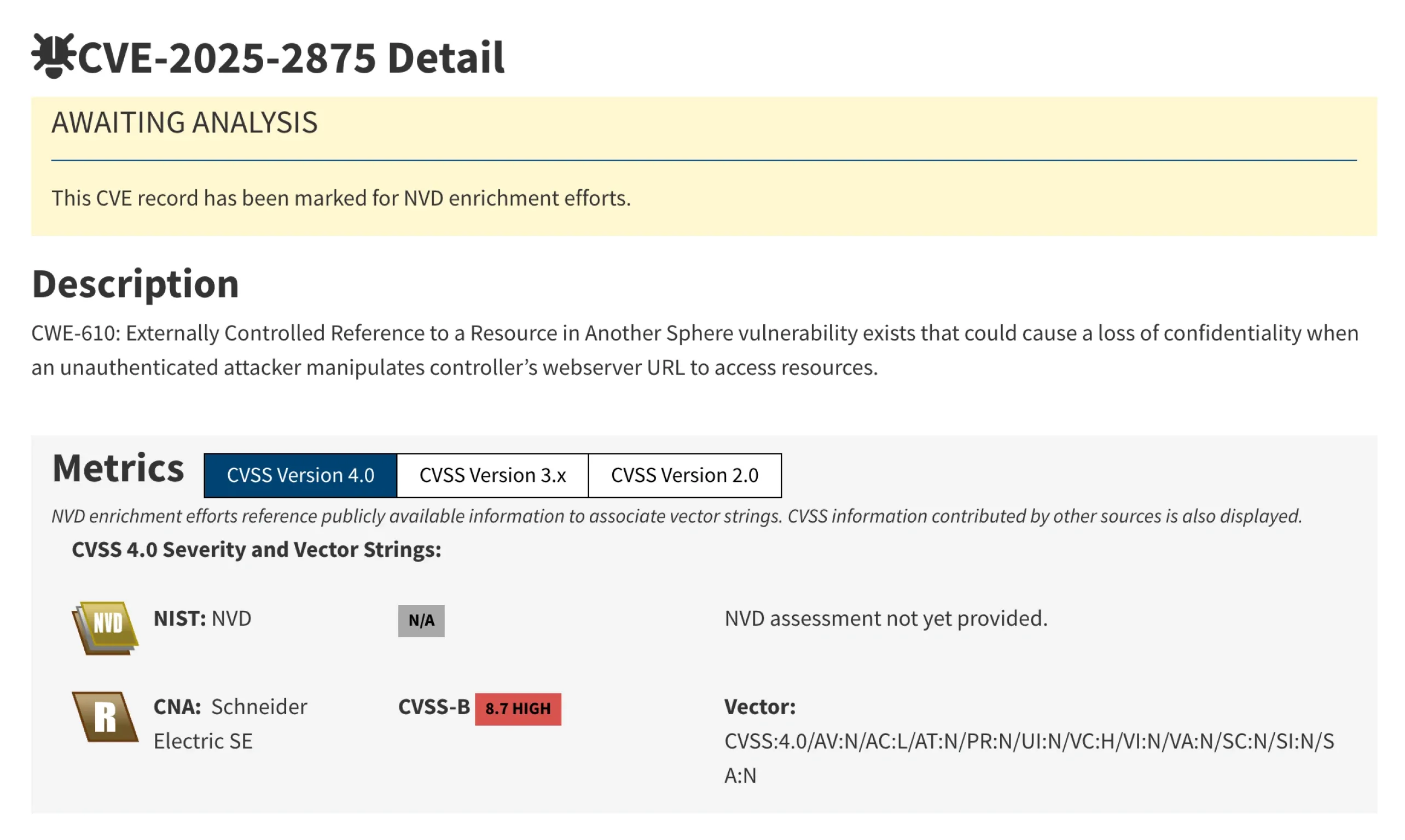

Jelentésünkre válaszul a Schneider Electric biztonsági tanácsot adott ki, amelyben elismerte a Modicon M241 PLC-ben található sebezhetőséget, konkrétan a CVE-2025-2875-öt. Ezek a tanácsok az érdekelt felek tájékoztatását célozzák a lehetséges biztonsági kockázatokról, és egyértelmű útmutatást nyújtanak a megfelelő korrekciós intézkedések végrehajtásához.

Ebben a blogbejegyzésben a Schneider Electric Modicon M241 eszközében azonosított CVE-2025-2875 biztonsági rés átfogó összefoglalását nyújtjuk. Anélkül, hogy olyan részletes technikai információkat hoznánk nyilvánosságra, amelyek elősegíthetnék a visszaélést, kiemeljük a sebezhetőség jellegét, értékeljük a működési technológiai (OT) környezetekre gyakorolt lehetséges következményeit, és gyakorlati ajánlásokat kínálunk a kapcsolódó kockázatok enyhítésére. Ez az áttekintés a biztonsági szakemberek és az eszköztulajdonosok támogatását célozza a kritikus infrastruktúra védelmében.

Modicon M241 és a beágyazott web Server

A Schneider Electric által kifejlesztett Modicon M241 egy nagy teljesítményű, mikroprogramozható logikai vezérlő (PLC), amelyet igényes gépautomatizálási feladatokhoz terveztek. Különösen jól alkalmazható moduláris és összetett géparchitektúrákhoz, mivel nagy teljesítményű feldolgozómagot, rugalmas kommunikációs interfészeket és skálázható konfigurációs lehetőségeket kínál az ipari követelmények széles skálájának kielégítésére.

A Modicon M241 egyik figyelemre méltó képessége a beágyazott webszerver , amely egy használatra kész felületet kínál, amely közvetlenül elérhető bármely szabványos webböngészőn keresztül. Ez a funkció lehetővé teszi a felhasználók számára a vezérlő távoli figyelését, konfigurálását és interakcióját további szoftverek vagy bonyolult beállítások nélkül.

Bár a beágyazott webszerver nagymértékben javítja a használhatóságot, különösen a távoli műveletek során, potenciális kiberbiztonsági kockázatokat is jelenthet, ha nincs megfelelően biztosítva. A nem megfelelő bemeneti ellenőrzés vagy a hitelesítési vezérlők hiánya jogosulatlan hozzáférésnek vagy manipulációnak teheti ki a rendszert.

Felismerve ezeket a potenciális biztonsági aggályokat, 515-ös egységünk alapos biztonsági felmérést végzett a Modicon M241 beágyazott webszerverén. A cél az volt, hogy megállapítsa, vannak-e olyan kihasználható sebezhetőségek ebben az összetevőben, amelyek veszélyeztethetik a rendszer integritását, rendelkezésre állását vagy bizalmasságát.

CVE-2025-2875: Külsőleg vezérelt hivatkozás egy másik szférában található erőforrásra

Ezzel a célkitűzéssel összhangban az 515-ös egység mélyreható elemzést végzett a Modicon M241 beágyazott webszerveren. Az elemzés olyan konkrét forgatókönyveket tárt fel, amelyekben a beágyazott webszerver szándékosan létrehozott fájlhozzáférési kérelmeket fogadott el, ezáltal megkerülve a tervezett biztonsági korlátozásokat. Ezenkívül az eszköz átfogó vizsgálata lehetővé tette a PLC-n belüli belső fájlelérési utak azonosítását. Ennek a sebezhetőségnek a kihasználása lehetővé teheti egy nem hitelesített támadó számára, hogy hozzáférjen az eszközön található érzékeny belső fájlokhoz, ami jelentősen befolyásolhatja a rendszer bizalmas jellegét.

A sebezhetőséget felelősségteljes bejelentési folyamat keretében jelentették a Schneider Electricnek, és azóta megfelelő enyhítő és korrekciós intézkedéseket tettek elérhetővé. A Schneider ügyfeleinek védelme és a potenciális visszaélések megelőzése érdekében a... OPSWAT szándékosan visszatartott részletes technikai információkat a sebezhetőségről.

CVE-2025-2875 Idővonal

Összhangban a felelős közzétételi gyakorlatokkal és OPSWAT A kritikus infrastruktúra védelme iránti elkötelezettségének köszönhetően az 515-ös egység hivatalos biztonsági kapcsolattartási csatornáján keresztül haladéktalanul jelentette a sebezhetőséget a Schneider Electricnek, hogy segítse a kivizsgálást és a elhárítási tervezést:

- 2025. február 20.: Az 515-ös egység sebezhetőségi jelentést nyújtott be a Schneider Electricnek, amelyben részletezte a Modicon M241 eszköz sebezhetőségét.

- 2025. február 21: A Schneider Electric visszaigazolta a jelentés kézhezvételét, és belső vizsgálatot indított. A nyomon követési koordinációhoz ügykövető azonosítót rendeltek ki.

- 2025. március 20: A Schneider Electric részletes elemzést követően megerősítette a sebezhetőség érvényességét, és megkezdte a javítási terv kidolgozását.

- 2025. május 13: A Schneider Electric nyilvános tanácsadást tett közzé az azonosított problémára vonatkozó javítási útmutatóval együtt. A sebezhetőséghez CVE-2025-2875 CVE-azonosítót rendeltek.

Helyreállítás

Javasoljuk, hogy a Schneider Electric Modicon M241 PLC eszközöket használó szervezetek kövessék a Schneider Electric által kiadott hivatalos útmutatást a biztonsági rés elhárítása érdekében, amely itt érhető el: Schneider biztonsági tanácsadó dokumentum .

A CVE-2025-2875-höz hasonló sebezhetőségek hatékony mérséklése érdekében a szervezeteknek átfogó, mélyreható védelmi stratégiát kell alkalmazniuk, amely a következőket tartalmazza:

- Vulnerability detection folyamatos CVE-szkenneléssel: A hálózatok rendszeres ellenőrzése olyan sebezhetőségek után, mint a CVE-2025-2875.

- Rendellenes viselkedések figyelése: A Schneider Modion M241 PLC-vel folytatott kommunikáció szokatlan gyakoriságnövekedésének jelzése, amely folyamatban lévő, jogosulatlan adatlopási kísérletre utalhat.

- Jogosulatlan eszközök csatlakoztatásának azonosítása: a rendszernek észlelnie kell, ha egy jogosulatlan/jogosulatlan eszköz csatlakozik a PLC-hez.

- Hálózati szegmentáció: Az érintett eszközök elkülönítése segíthet megakadályozni a támadások oldalirányú terjedését, és így minimalizálni a hatást.

- Behatolásmegelőzés: a PLC-nek küldött rosszindulatú/nem engedélyezett parancsok azonnali azonosítása és blokkolása, majd a PLC normál működésének hatékony védelme

OPSWAT A MetaDefender OT Security megoldása ezeket az igényeket a CVE-k észlelésével, a hálózat folyamatos figyelésével a szokatlan viselkedések szempontjából és a jogosulatlan kapcsolatok azonosításával elégíti ki. A mesterséges intelligencia segítségével megtanulja a normál forgalmi mintákat, meghatározza az alapviselkedést, és szabályokat hajt végre az anomáliák riasztására. Ez lehetővé teszi az azonnali, megalapozott válaszokat a potenciális fenyegetésekre.

A CVE-2025-2875 biztonsági rést kihasználó támadás esetén MetaDefender OT Security integrálódik a MetaDefender Industrial Firewall , hogy a beállított szabályok alapján észlelje, figyelmeztesse és blokkolja a gyanús kommunikációt. MetaDefender Industrial Firewall mesterséges intelligenciát használ a szokásos forgalmi minták megtanulására és a jogosulatlan kapcsolatok megelőzésére vonatkozó szabályok betartatására.

A következő videó bemutatja, hogyan OPSWAT A MetaDefender OT Security és MetaDefender Industrial Firewall proaktívan mérsékli ezt a sebezhetőséget, és megakadályozza a jogosulatlan hozzáférést az OT környezetben:

A megelőzésen túl, OPSWAT A MetaDefender OT Security platformja lehetővé teszi a szervezetek számára, hogy valós időben figyeljék a sérülékenységek jeleit az eszközök folyamatos láthatósága és a sebezhetőség-értékelés révén. A fejlett eszközleltár-követési és sebezhetőség-értékelési képességek kihasználásával platformunk proaktív fenyegetésészlelést biztosít, és gyors, hatékony elhárítási intézkedéseket tesz lehetővé.

A következő videó bemutatja, hogyan azonosítja hatékonyan MetaDefender OT Security a sebezhető eszközöket, és hogyan nyújt gyors megoldást az azonosított sebezhetőségekre: