Rugalmasságának és egyszerűségének köszönhetően a Ruby rendkívül népszerű programozási nyelv, amelyet a webfejlesztéstől az adatelemzésig számos alkalmazásban használnak.

A Ruby ökoszisztéma központi eleme a Rack, egy moduláris interfész, amely összeköti a webszervereket a Ruby-alapú webes alkalmazásokkal, és amelyet számos Ruby webes keretrendszer és könyvtár használ, például aRuby on Rails és a Sinatra.

A Ruby Rack segítségével létrehozott webes alkalmazások biztonságát azonban veszélyeztethetik a hackerek, akiknek szándékukban áll megtalálni és kihasználni a sebezhetőségeket. Ezáltal a szervezetek nyitva állnak a támadások előtt, és ki vannak téve az adatvesztés, az adatlopás és az ebből eredő jogi, pénzügyi és hírnevet érintő következmények kockázatának.

Tudja meg, hogyan fedezte fel az OPSWAT Red Team a Rack keretrendszert érintő sebezhetőségeket, és hogyan működött szorosan együtt a Ruby fejlesztőivel a gyors javításuk érdekében.

Mi a probléma?

A Ruby Rack a vállalkozások és a fogyasztók által használt számos webes alkalmazás alapvető összetevője. A Rack hibái vagy sebezhetőségei jelentős biztonsági kockázatot jelentenek a Ruby-alapú webes alkalmazások számára. Ez lehetővé teheti egy támadó számára, hogy:

- Jogosulatlan hozzáférés a fájlokhoz

- Naplótartalom és naplóbejegyzések kezelése Ruby nyelven

Miért fontos ez?

Mivel a Racket világszerte több mint egymilliárdszor töltötték le, a Rackben található sebezhetőségek kihasználása világszerte számos alkalmazást és rendszert érinthet.

A felfedezett hibák: Amit tudni kell

1. CVE-2025-27610 (CVSS pontszám 7,5)

A három felfedezett sebezhetőség közül a legsúlyosabb egy Path Traversal sebezhetőség, amely a :root opció nem megfelelő kezelése miatt következik be, amely meghatározza az alapkönyvtárat, ahonnan a statikus fájlok kiszolgálásra kerülnek. Azáltal, hogy lehetővé teszi a támadók számára, hogy hozzáférjenek a kijelölt statikus fájlkönyvtáron kívül található fájlokhoz, és érzékeny információkat, többek között konfigurációs fájlokat, hitelesítő adatokat és bizalmas adatokat szerezzenek meg, betöréshez vezethet.

2. CVE-2025-27111 (CVSS pontszám 6.9)

Ez a biztonsági hiba lehetővé teszi a támadók számára, hogy rosszindulatú fejlécértékeken keresztül naplótartalmat tápláljanak be és manipuláljanak. A támadók hamis bejegyzéseket illeszthetnek be, amelyek elfedhetik a valós tevékenységet, vagy rosszindulatú adatokat vihetnek be a naplófájlokba.

3. CVE-2025-25184 (CVSS pontszám 5.4)

Ez a sebezhetőség lehetővé teszi a támadók számára, hogy a CRLF (Carriage Return Line Feed) karaktereken keresztül naplóbejegyzéseket hajtsanak végre, így manipulálva a naplóbejegyzéseket, elfedve a valós tevékenységet, vagy rosszindulatú adatokat illesztve a naplófájlokba.

Mit tegyenek a fejlesztők?

1. Ruby Rack frissítése most

A Ruby kijavította a hibákat a szoftver legújabb verzióiban. Ha Racket használ, azonnal frissítse azt a legújabb verzióra.

2. A webes keretrendszerek ellenőrzése

A fejlesztőknek át kell vizsgálniuk a Software Bill of Materials (SBOM)-az összes általuk használt eszköz és kód listáját -, hogy megbizonyosodjanak arról, hogy semmi más nem tartalmaz hibákat.

Az SBOM átláthatóságot biztosít a szoftvert alkotó komponensek és függőségek tekintetében, így a biztonsági csapatok gyorsan azonosíthatják és kezelhetik a sebezhetőségeket. A modern webfejlesztés során a többféle szoftvereszköz és harmadik féltől származó könyvtárak használata jelentősen megnöveli a környezetek összetettségét, ami kihívást jelent a szoftverfejlesztési életciklus (SDLC) fenntartásában.

Az SBOM folyamatos felügyelete nélkül a szervezetek lehetőséget adnak a támadóknak, hogy kihasználják elavult vagy sebezhető összetevőiket, így az alkalmazások és az adatok veszélyben vannak. A proaktív SBOM-ellenőrzés segít racionalizálni a sebezhetőségek kezelését, biztosítva, hogy a biztonság az SDLC szerves része maradjon.

3. Védje adatait

A hackerek kihasználhatják ezeket a sebezhetőségeket a naplótartalmak és fájlok megváltoztatására. A webes keretrendszerek, még ha kezdetben biztonságosak is, idővel nem biztos, hogy azok maradnak. A webes keretrendszerek rendszeres ellenőrzése a változások vagy sebezhetőségek szempontjából segít fenntartani a biztonságot, és az olyan eszközök, mint a homokdobozolás és a fájlellenőrzés hatékonyan segítik a gyanús tevékenységek azonosítását.

OPSWATMetaDefender Core lehetővé teszi a szervezetek számára, hogy proaktív módon kezeljék a biztonsági kockázatokat. A MetaDefender Core a szoftveralkalmazások és függőségeik átvizsgálásával azonosítja az ismert sebezhetőségeket, például a CVE-2025-27610, a CVE-2025-27111 és a CVE-2025-25184 ismert sebezhetőségeket a felsorolt összetevőkön belül. Ez lehetővé teszi a fejlesztői és biztonsági csapatok számára, hogy prioritásként kezeljék a javítási erőfeszítéseket, csökkentve a potenciális biztonsági kockázatokat, mielőtt azokat a rosszindulatú szereplők kihasználhatnák.

Hogyan segíthetünk?

OPSWAT olyan technológiákra és megoldásokra specializálódott, amelyek azonosítják a rosszindulatú szoftvereket és az ilyen hibákat, segítve ezzel a vállalkozások biztonságát. Ha Ön fejlesztő, segítünk Önnek abban, hogy átvizsgálja alkalmazásait és adatait a kockázatok szempontjából, naprakészen tartsa eszközeit, és megvédje adatait a hackerektől.

A nagy fogás

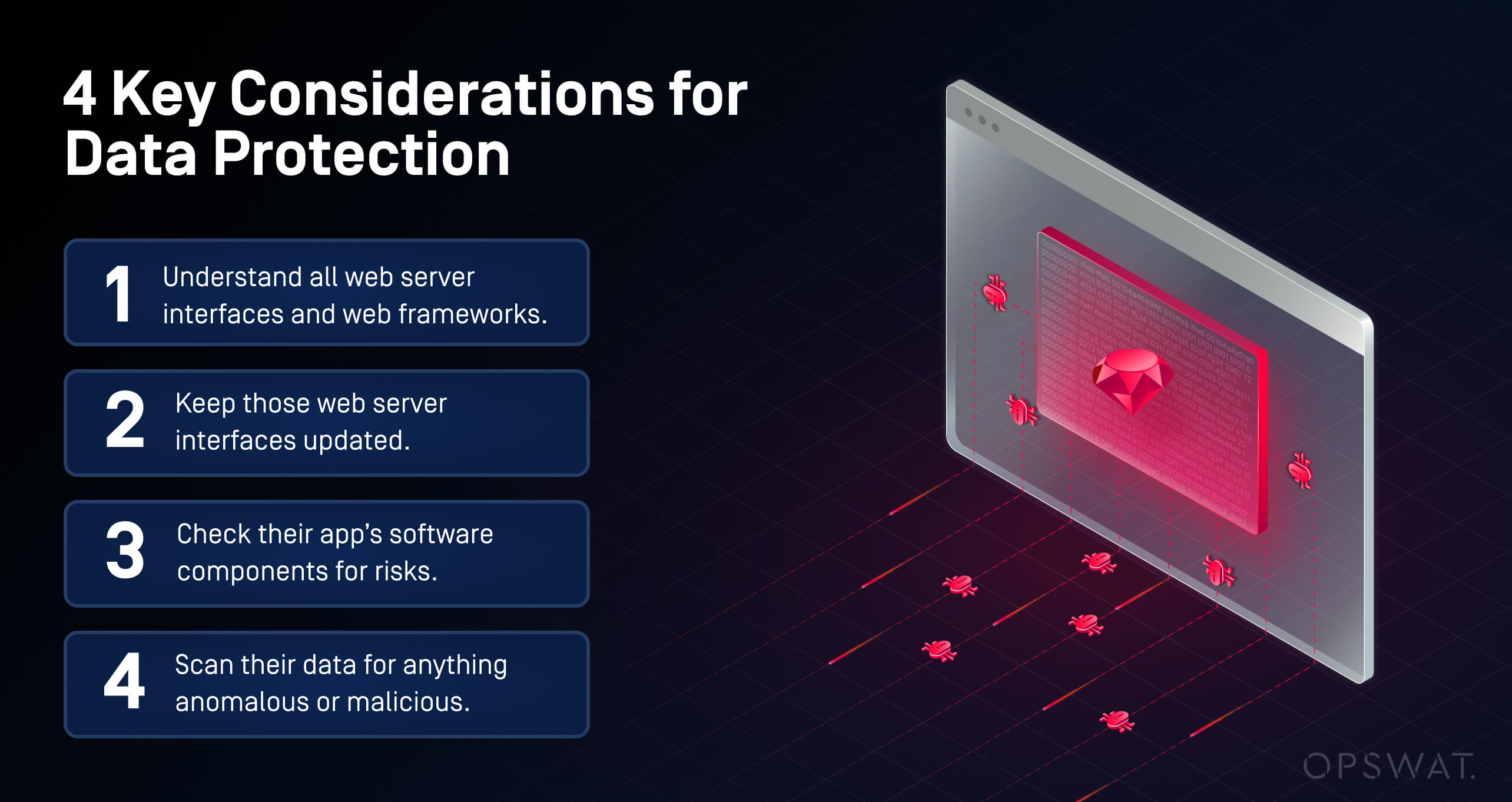

Az olyan webkiszolgálói interfészek hibái, mint a Rack, jelentős hatással lehetnek, ha a hackerek előbb találják meg és használják ki őket. A fejlesztőknek négy kulcsfontosságú elemre kell összpontosítaniuk, hogy előrébb maradjanak:

- Megérti az összes webszerver-interfészeket és a szoftverkészítés során használt webes keretrendszereket.

- Tartsa naprakészen a webkiszolgálói interfészeket.

- Ellenőrizze az alkalmazásuk szoftverkomponenseinek kockázatát.

- Ellenőrizze az adataikat minden rendellenes vagy rosszindulatú dolog után.

A kiberbiztonsági kultúra erősítése

Szeretne többet megtudni arról, hogy azOPSWATVörös Csapata hogyan fedezte fel - és hogyan segített javítani - ezeket a CVE-ket? Tudjon meg minden részletet, és olvassa el, hogyan járul hozzá a program a globális kiberbiztonsági közösséghez.

Ha Ön fejlesztő vagy cégtulajdonos, akkor itt az ideje, hogy gondoskodjon alkalmazásai és adatai védelméről.

Legyen szó akár az SBOM-ról, akár a többszintű fenyegetésérzékelésről és -megelőzésről, amelyet aMetaDefender Core, szakértőink készen állnak arra, hogy megmutassák, miért bíznak világszerte OPSWAT , hogy megvédje a legkritikusabb környezeteket a fenyegetésektől.

Szeretné megtudni, hogy OPSWAT hogyan védheti meg környezetét a felmerülő fenyegetésektől?