- A légtérzáró hálózatok meghatározása

- Hogyan működnek a légrésszel rendelkező hálózatok?

- A légtérhatárolt hálózatok biztonsági előnyei

- Légmentesített hálózatok kiépítése és karbantartása

- Légréstámadások és korlátozások

- Légvédett hálózatok vs. más biztonsági megközelítések

- A következő lépés megtétele

- Gyakran ismételt kérdések (GYIK)

A légtérzáró hálózatok meghatározása

A légvédett hálózat olyan biztonsági architektúra, amelyben a számítógépek vagy hálózatok fizikailag vagy logikailag el vannak szigetelve a nem biztonságos rendszerektől, beleértve a nyilvános internetet is. Ez az általában "légrésként" ismert elválasztás megakadályozza az illetéktelen hozzáférést, és biztosítja, hogy az érzékeny adatok és rendszerek védve maradjanak a külső kiberfenyegetésekkel szemben.

Gyakran használják a maximális védelmet igénylő környezetekben, mint például a minősített hálózatok vagy a kritikus infrastruktúrák OT (operatív technológiai) rendszerei, a légzáras rendszerek az egyik legbiztonságosabb hálózati kialakítást kínálják.

Légrés vs. hálózati szigetelés: Főbb különbségek

Míg a hálózati elszigetelés magában foglalhatja a hálózatok szegmentálását szoftveresen definiált határokkal, például VLAN-okkal vagy tűzfalakkal, addig a levegővel lezárt hálózatok teljesen megszüntetik a csatlakozási lehetőséget. Ez a fizikai szétválasztás megszünteti a bejövő vagy kimenő forgalmi útvonalakat, így a légzáras rendszerek ellenállóbbak a külső kompromittálódással szemben.

Az iparági terminológia magyarázata

A levegővel lezárt hálózatok gyakoriak a szigorúan védett környezetekben, például a minősített kormányzati rendszerekben, OT-környezetekben és ICS (ipari vezérlőrendszerekben). Ezek a hálózatok gyakran olyan infrastruktúrát támogatnak, ahol a leállás vagy az adatok megsértése katasztrofális következményekkel járhat.

Az olyan kifejezések, mint a "high side/low side" a megbízható és a nem megbízható környezetek közötti elválasztásra utalnak, a légrésszel biztosítva, hogy a kettő között ne legyen közvetlen híd.

Hogyan működnek a légrésszel rendelkező hálózatok?

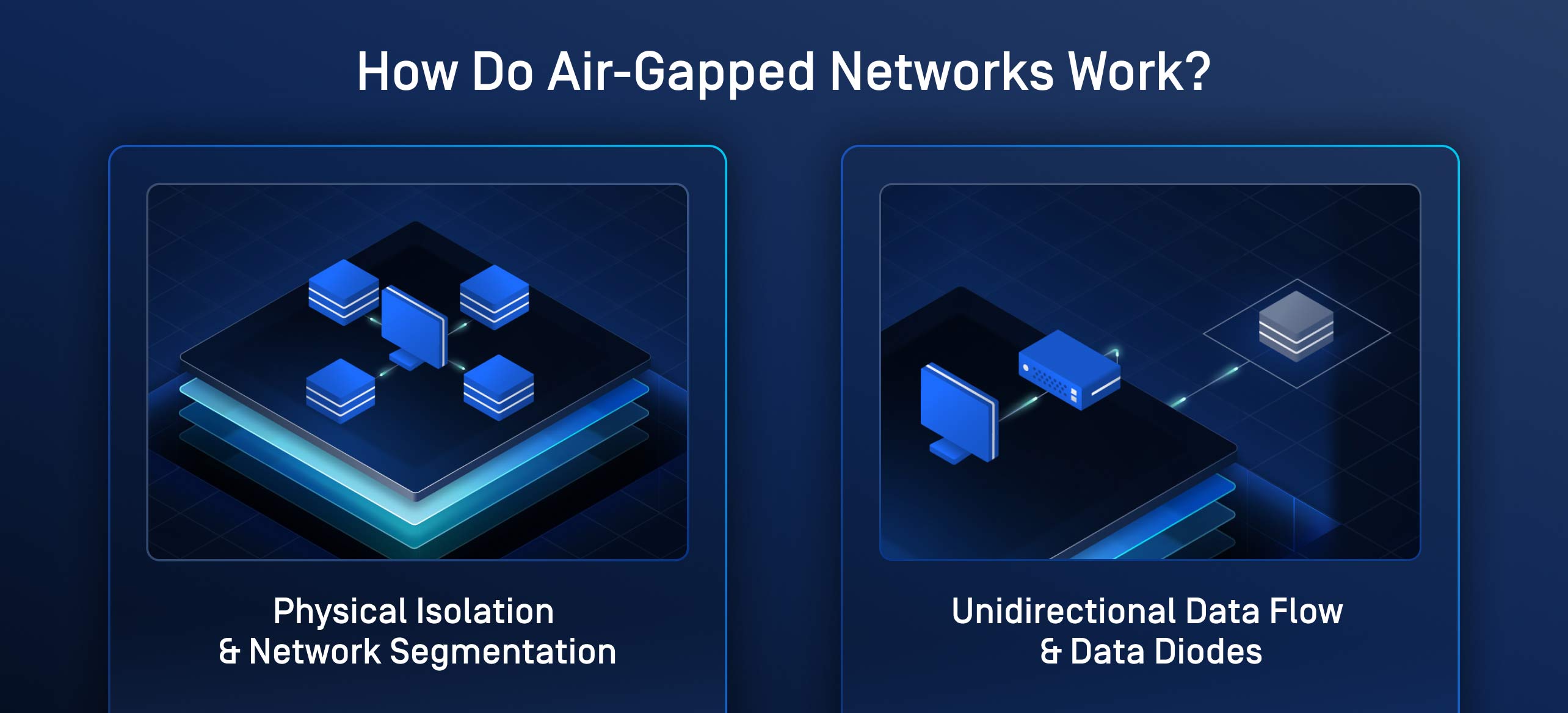

A légvédett hálózatok úgy működnek, hogy fizikai vagy logikai elválasztást kényszerítenek ki a nem biztonságos rendszerektől. Ezek az intézkedések biztosítják, hogy az elszigetelt rendszer és a külső hálózatok között ne legyen közvetlen - vezetékes vagy vezeték nélküli - kommunikáció.

Az egyik gyakori architektúra hardveresen kényszerített egyirányú átjárók, például adatdiódák használatát foglalja magában, amelyek lehetővé teszik az információ áramlását a légzáras környezetből anélkül, hogy a bejövő adatáramlást engedélyeznék.

Fizikai elszigetelés és hálózati szegmentáció

A fizikai elszigetelés a rendszerek teljes leválasztását jelenti minden olyan hálózatról, amely kockázatot jelenthet. Ez magában foglalhatja a rendszerek árnyékolt helyiségekben történő elhelyezését, vagy a vezeték nélküli vagy Ethernet-csatlakozók teljes eltávolítását.

A hálózati szegmentálás kiegészítheti a fizikai elszigetelést azáltal, hogy érzékenység és funkció alapján szigorú belső határokat hoz létre a rendszerek között.

Egyirányú adatáramlás és adatdiódák

Az egyirányú adatáramlás, amelyet gyakran adatdiódák kényszerítenek ki, lehetővé teszi az információk egyirányú átvitelét egy magasabb érzékenységű környezetből egy alacsonyabb biztonsági zónába, visszaút nélkül. Az adatdiódák különösen hardver-szintű kényszerítést alkalmaznak a visszatérő forgalom megakadályozására, kiküszöbölve a visszacsatornás kommunikáció kockázatát.

Ezek az eszközök nélkülözhetetlenek az olyan környezetekben, mint az elektromos hálózatok, ahol az üzemeltetőknek külső fenyegetések nélkül kell hozzáférniük a valós idejű telemetriához.

Az adatdiódák és más biztonsági eszközök összehasonlításáról bővebben lásd: Adatdiódák vs. tűzfalak.

A légtérhatárolt hálózatok biztonsági előnyei

A légvédett hálózatok önmagukban nem tökéletesek, de általában védelmet nyújtanak a külső kiberfenyegetésekkel szemben. Mivel nincsenek összeköttetésben a külső rendszerekkel, csökkentik az internet-hozzáféréstől függő fenyegetések, köztük a rosszindulatú programok, a zsarolóprogramok és a távoli kihasználó eszközök számos típusának kockázatát.

A légvédett rendszerek gyakran a legkritikusabb műveletek végső védelmi vonalát jelentik, a katonai parancsnoki központoktól a nukleáris létesítmények vezérléséig.

Kritikus infrastruktúra és OT Security

A levegővel lezárt hálózatok létfontosságú szerepet játszanak az olyan OT-környezetek biztosításában, mint az energiaüzemek, a vízkezelő létesítmények és a közlekedési rendszerek. Valójában számos olyan kritikus infrastrukturális rendszer, amelyre a leginkább támaszkodunk, még az internet megjelenése előtt épült.

Az egykor teherautókra támaszkodó rendszerek, amelyek alállomásról alállomásra hajtottak az adatok gyűjtéséhez, még ma is szolgálnak minket, még akkor is, ha az internet tovább fejlődött és digitalizálta a munkafolyamatokat.

Ezek az iparágak a kiszámítható, megszakítás nélküli teljesítménytől függenek. A kulcsfontosságú rendszerek elszigetelésével az üzemeltetők még akkor is biztosítják a biztonságot és a megbízhatóságot, ha a fenyegetések aktívan támadják az IT-hez kapcsolódó komponenseket.

Ennek további feltárásához olvassa el a Légtérzáras környezetek védelme a célzott támadásoktól című részt.

Légmentesített hálózatok kiépítése és karbantartása

Egy légtérzáras hálózat kiépítése és kezelése gondos tervezést és szigorú működési fegyelmet igényel. A szervezeteknek el kell dönteniük, hogy fizikai vagy logikai légrést használjanak-e, és hogyan kezeljék az adatimportot/exportot biztonságos módon.

A biztonsági mentési stratégiák, az úgynevezett légréses biztonsági mentések szintén kritikus fontosságúak. Ezeket a biztonsági másolatokat offline vagy elszigetelt környezetben tárolják, hogy megakadályozzák, hogy a zsarolóprogramok titkosíthassák vagy törölhessék azokat.

Fizikai vs. logikai légrések

A fizikai légrés azt jelenti, hogy a védett rendszer és a külső hálózatok között nincsenek hálózati kábelek, Wi-Fi-kapcsolatok vagy egyéb digitális hidak. A logikai légrés olyan szoftveres vezérléseket használ, mint a tűzfalszabályok vagy útválasztási korlátozások, amelyek kényelmesebbek lehetnek, de kevésbé biztonságosak és sérülékenyek a félrekonfigurálásra vagy kihasználásra.

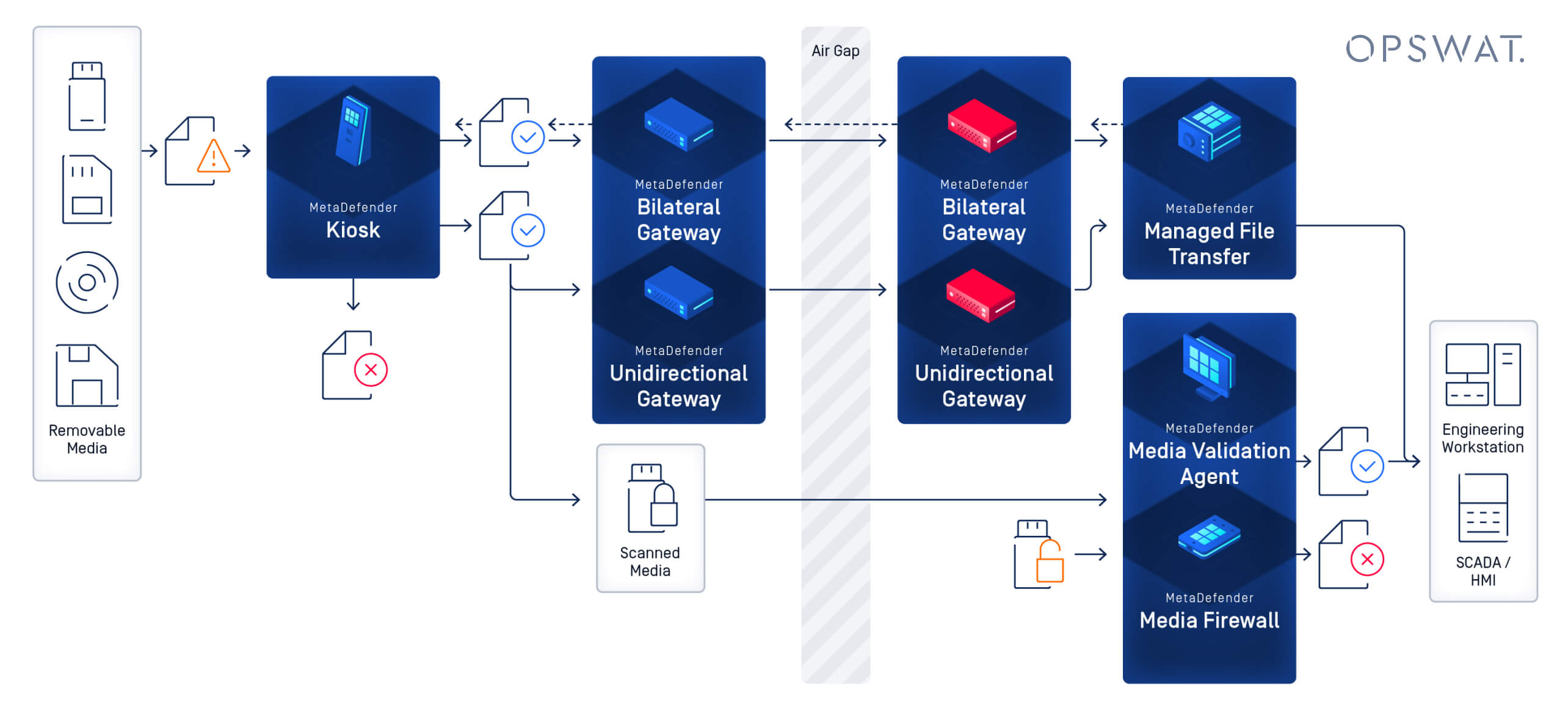

Eltávolítható Media és Secure adatátvitel

A levegővel lezárt hálózatok gyakran USB , CD-kre vagy más cserélhető adathordozókra támaszkodnak az adatok be- és kimenő mozgatásához. Ez a folyamat kockázatot jelent. Biztonságos kezeléséhez a szervezeteknek a következőket kell tenniük:

- Használat előtt vizsgáljon át minden adathordozót és átmeneti eszközt rosszindulatú szoftverek szempontjából.

- Használjon megbízható hardvert, például MetaDefender Kiosk és a MetaDefender Drive

- Hozzáférés-ellenőrzés és ellenőrzési nyomvonalak alkalmazása az átutalások nyomon követésére

A perifériás és cserélhető adathordozók továbbra is az egyik kevés praktikus módja az adatok frissítésének vagy lekérdezésének egy légvédett rendszerből, de a kockázat csökkentése érdekében szigorúan kell kezelni őket.

Légréstámadások és korlátozások

Erősségük ellenére a légtérzáras hálózatok önmagukban egyszerűen nem praktikusak. Valamilyen módon hozzá kell férni a valós idejű adatokhoz; ez azt jelenti, hogy a magas és alacsony biztonságú hálózatok közötti kommunikációt kell megvalósítani - ideális esetbenegyirányú, hardveresen megerősített adatdiódák formájában.

Emellett a légvédett hálózatok sem legyőzhetetlenek. Speciális támadások sikeresen behatoltak a légvédett rendszerekbe olyan nem hagyományos vektorok segítségével, mint a kompromittált USB , elektromágneses jelek vagy belső fenyegetések.

E rendszerek fenntartása is erőforrás-igényes és üzemeltetési szempontból összetett lehet.

Figyelemre méltó légihézag-támadási példák

A leghíresebb légréstámadás a Stuxnet, egy kifinomult féreg, amelyet az iráni urándúsító létesítmények ellen terveztek. Fertőzött USB keresztül terjedt, és kifejezetten arra tervezték, hogy hálózati hozzáférés nélkül megváltoztassa a PLC (programozható logikai vezérlő) működését.

Más kutatások kimutatták, hogyan lehet adatokat kiszivárogtatni villogó LED-ek, ultrahangjelek vagy áramingadozások segítségével, ami rávilágít arra, hogy megfelelő körülmények között még az elszigetelt rendszerek is szondázhatók.

Korlátozások és karbantartási kihívások

A légtérzáras hálózatok bonyolultabbá teszik a hálózatot. A frissítések, javítások és a rendszerfelügyelet manuális folyamatokat igényel. Az emberi hiba, a rossz médiahigiénia vagy az egyértelmű biztonsági protokollok hiánya váratlan sebezhetőségeket okozhat.

A szervezeteknek egyensúlyt kell teremteniük az elszigeteltség előnyei, valamint a karbantartás és a felhasználói élmény működési követelményei között.

Légvédett hálózatok vs. más biztonsági megközelítések

A légtérzáras hálózatokat gyakran hasonlítják össze a tűzfalas környezetekkel, a hálózati szegmentációs stratégiákkal és az adatdióda telepítésekkel. Mindegyiknek megvan a maga helye a robusztus biztonsági intézkedésekben, de jelentősen különböznek egymástól a költségek, a bonyolultság és a hatékonyság tekintetében.

Légrés vs. hálózati szegmentáció vs. adatdióda

Jellemző | air-gapped hálózat | Hálózati szegmentálás | Adatdióda-alapú biztonság |

|---|---|---|---|

Csatlakoztathatóság | Nincs kapcsolat | Ellenőrzött belső hozzáférés | Egyirányú külső áramlás |

Izolációs szint | Magas (fizikai/logikai) | Közepes (csak logikai) | Magas (hardveresen kényszerített) |

Felhasználási eset | Osztályozott, OT, kritikus | Vállalati informatika, osztályos | OT monitorozás, törvényszéki vizsgálat |

Költségek | Magas | Közepes | Közepes és magas |

Karbantartás összetettsége | Magas | Alacsony és közepes között | Közepes |

Ellenálló képesség a kibertámadásokkal szemben | Nagyon magas | Közepes | Magas |

Mélyebb betekintést nyerhet a Bridging the Gap és a Firewalls Are Not Enough (A tűzfalak nem elegendőek) témakörökben.

A következő lépés megtétele

Akár egy nukleáris ellenőrző rendszert kell védenie, akár egyszerűen csak biztonságos fájlátvitelt kell biztosítania egy elszigetelt laboratóriumi környezetbe, OPSWAT bevált technológiákat kínál a levegővel lezárt környezetekhez. A MetaDefender Optical Diode és a MetaDefender Kiosk együtt működnek a MetaDefender Drive és a MetaDefender Platform még több rétegével, hogy a kritikus hálózatokon keresztül egyirányú adatáramlást és biztonságos médiaimportot/exportot biztosítson.

Az OPSWAT világszerte megbíznak a kritikus fontosságú dolgok védelmében - fedezze fel, hogyan segíthetünk légréseinek biztonságban tartásában.

Gyakran ismételt kérdések (GYIK)

K: Mi az a légrés?

A légrés egy olyan biztonsági koncepció, ahol a rendszereket elszigetelik a nem megbízható hálózatoktól a jogosulatlan hozzáférés vagy adatszivárgás megakadályozása érdekében.

K: Hogyan működnek a légrések?

A légrések úgy működnek, hogy fizikailag vagy logikailag elválasztják a rendszereket a külső hálózatoktól, gyakran hardveres vezérlők, például adatdiódák segítségével.

K: Milyen biztonsági előnyökkel járnak a légtérzáras hálózatok?

A levegővel lezárt hálózatok kiváló védelmet nyújtanak a külső kiberfenyegetésekkel szemben, csökkentik a rosszindulatú programok beszivárgásának kockázatát, és ideálisak a kritikus infrastruktúrák számára.

K: Jobbak-e a légvédett hálózatok más biztonsági megközelítéseknél?

Nagy kockázatú környezetekben biztonságosabbak, de magasabb karbantartási költségekkel és korlátozott rugalmassággal járnak a szegmentáláshoz vagy a tűzfalakhoz képest.

K: Mi az a légréscsatlakozás?

Technikailag nincs "légréscsatlakozás", mivel a légréses rendszerek eleve leválasztottak. A szabályozott átvitel azonban használhat kivehető adathordozókat vagy egyirányú átjárókat.

K: Mi az a légtérzárási technika?

A légtérzárás a rendszer elszigetelésének módszere az összes hálózati kapcsolat eltávolításával, amelyet biztonsági szempontból érzékeny környezetekben alkalmaznak.

K: Miért fontos a légtömörítés?

A légzárás elengedhetetlen az olyan rendszerek esetében, ahol az adatok sértetlensége és titkossága elsődleges fontosságú, mint például a védelmi, az energetikai és a gyártási rendszerek.

K: Mi az a légkapcsolt hálózat?

A légvédett hálózat olyan biztonságos hálózat, amely fizikailag vagy logikailag el van szigetelve a nem megbízható rendszerektől a jogosulatlan adatcsere megakadályozása érdekében.