A hagyományos tűzfalak a OT hálózati kiberbiztonsági stratégiáiban a leggyakrabban alkalmazott - és a legmegbízhatóbb - védelmi rétegek közé tartoznak. Az a meggyőződés azonban, hogy a tűzfal garantálja a biztonságot, tévhit. A tűzfalak, bár kapuőrként vannak kialakítva, nem védettek a sebezhetőségekkel szemben. Ebben a blogban hét olyan konkrét esetet tárgyalunk, amikor a tűzfal jelenléte - bár a biztonsági stratégia alappillérének tekintik - véletlenül a fenyegető szereplők számára a hálózathoz való jogosulatlan hozzáférés útvonalává vált.

Mi az a CVE?

A CVE (Common Vulnerability and Exposure, azaz közös sebezhetőség és expozíció) a szoftver, hardver vagy firmware biztonsági sebezhetőségének vagy gyengeségének szabványosított azonosítója. A CVE-ket a sebezhetőségek egyedi azonosítására és nyomon követésére használják, megkönnyítve a szervezetek, a biztonsági kutatók és a gyártók számára a biztonsági problémákra vonatkozó információk megosztását és a biztonsági problémák enyhítésére irányuló erőfeszítések összehangolását.

7 Figyelemre méltó CVE-k, amelyek hatással voltak a tűzfalakra

3580

Leírás: A Cisco Adaptive Security Appliance (ASA) Software és a Cisco Firepower Threat Defense (FTD) Software webes szolgáltatási felületén azonosított sebezhetőség.

Potenciális kár: Ez a sebezhetőség lehetővé teheti egy nem hitelesített, távoli támadó számára, hogy könyvtáráthidaló támadásokat hajtson végre, lehetővé téve számára, hogy érzékeny fájlokat olvasson a célzott rendszeren.

Link: CVE-2020-3580

1579

Leírás: A Palo Alto Networks PAN-OS 8.1.10. és 9.0.0.0. előtti verziójában találtak hibát.

Potenciális kár: Távoli támadók kihasználhatják ezt a sebezhetőséget tetszőleges operációs rendszerparancsok futtatására, potenciálisan átvéve a teljes irányítást az érintett rendszer felett.

Link :CVE-2019-1579

6721

Leí rás:

Potenciális károk: A SonicWall SonicOS rendszerében felfedezett sebezhetőség. Potenciális károk: A távoli támadók kihasználhatják ezt a sebezhetőséget, és speciálisan kialakított töredezett csomagok révén szolgáltatásmegtagadást (DoS) okozhatnak, ami hatással lehet a rendszer rendelkezésre állására.

Link :CVE-2018-6721

5638

Leírás: Az Apache Struts 2 2.3.32 és a 2.5.x 2.5.10.1 előtti verzióiban található sebezhetőség.

Potenciális kár: Ez lehetővé tette a támadók számára, hogy távoli parancsvégrehajtási támadásokat hajtsanak végre egy szerkesztett Content-Type értéken keresztül, ami potenciálisan adatbetöréshez vagy további hálózati kihasználáshoz vezethet.

Link: CVE-2017-5638

0801

Leírás: Bizonyos Cisco ASA termékeken futó Cisco ASA Software azonosított sebezhetőség.

Potenciális kár: A távoli támadók kihasználhatják ezt a sebezhetőséget tetszőleges kód futtatására vagy a rendszer újratöltésére, ami a rendszer veszélyeztetéséhez vagy leálláshoz vezethet.

Link: CVE-2016-0801

CVE-2014-0160 (Heartbleed)

Leír ás:

Potenciális károk: Súlyos sebezhetőség az OpenSSL TLS Heartbeat Extensionben. : A Heartbleed hiba lehetővé tette a támadók számára, hogy az OpenSSL sebezhető verzióival védett rendszerek memóriáját kiolvassák, ami potenciálisan érzékeny információk, például jelszavak, privát kulcsok és egyéb adatok kiszivárgásához vezethet.

Link: CVE-2014-0160

4681

Leírás: A 7-es frissítés előtti Oracle Java 7-et érintő sebezhetőség.

Potenciális kár: Lehetővé tette a támadók számára, hogy távolról tetszőleges kódot hajtsanak végre a Reflection API vektorokon keresztül, ami potenciálisan a rendszer veszélyeztetéséhez vezethet.

Link: CVE-2012-4681

Kompromisszummentes OT Hálózati biztonság

A hagyományos tűzfalak továbbra is fontos szerepet játszanak a szervezetek OT biztonsági keretrendszerének kialakításában, és a bennük rejlő sebezhetőségek megértése és kezelése továbbra is kulcsfontosságú. Nyilvánvaló azonban, hogy bár a tűzfalak korántsem elavultak, a kizárólag a védelmükre való támaszkodás nem nyújt megfelelő védelmet az újonnan megjelenő fenyegetésekkel szemben. Egy valódi, mélységben védekező stratégia kiépítése, amelynek középpontjában a DMZ-ben található Unidirectional Security Gateway vagy adatdióda áll, biztosítja, hogy az adatok szigorúan egy irányban haladhassanak át. Ez a fizikai kényszerítés azt jelenti, hogy az adatok anélkül küldhetők ki, hogy cserébe rosszindulatú adatok vagy parancsok érkeznének be. Ebben az esetben, még ha létezne is egy szoftveres sebezhetőség, ezeknek a biztonsági átjáróknak a fizikai jellege egy védelmi peremet biztosít a fenyegetés ellen, elszigetelve a hálózatot a kitettségtől.

Merülj mélyebbre: Adatdiódák vs. tűzfalak: Hálózati biztonság, adatáramlás és megfelelőség összehasonlítása

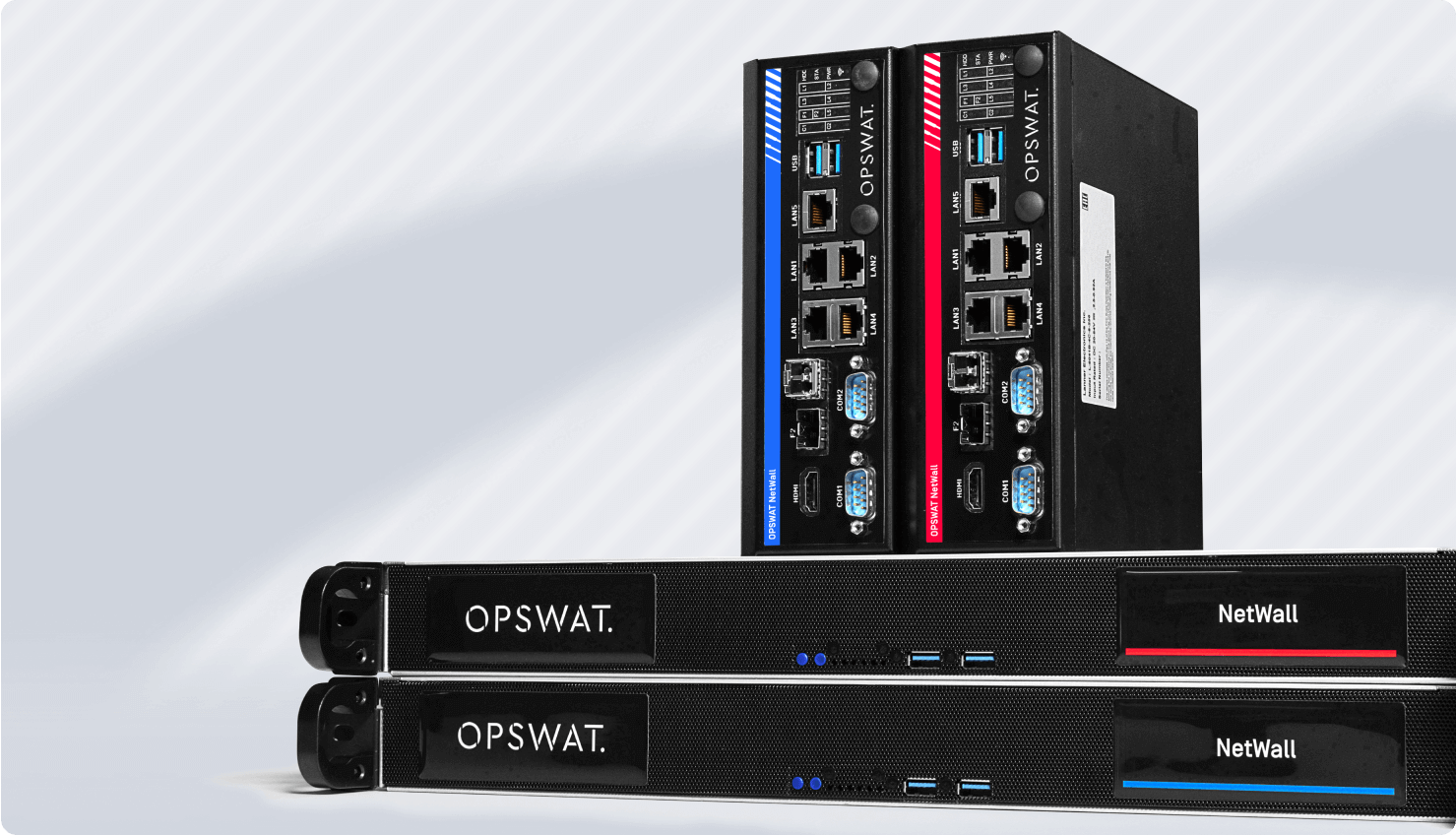

MetaDefender NetWall: Következő szintű biztonsági átjáró és Optical Diode

Az ilyen típusú sebezhetőségeket szem előtt tartva OPSWAT kifejlesztette a NetWall, a fejlett biztonsági átjárók és optikai diódák sorozatát, hogy megvédje a kritikus OT-környezeteket a változó fenyegetésekkel szemben. A különböző konfigurációkban és formafaktorokban elérhető NetWall úgy tervezték, hogy könnyen használható, skálázható és biztonságos megoldásként egyszerűsítse a hálózati biztonság összetettségét.

Fedezze fel, hogy miért bíznak meg világszerte a NetWall weboldalban a világ legkritikusabb környezetének védelmében.