SVG* Fájlok: A rosszindulatú levélszemét hasznos terhelések új arca

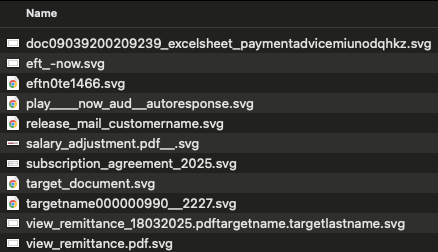

Az elmúlt hónapokban az OPSWAT fenyegetéselemzői megfigyelték, hogy a szokásos levelezőlistákra (minden elérhető postafiókba) fegyveres SVG-fájlokat küldenek az árucikkekből álló rosszhírterjesztő és hitelesítő adathalász kampányok.

Az egyik két kritikus különbség az SVG fájlok és a beágyazott képeket tartalmazó hagyományos e-mailek között az, hogy a feladó valószínűleg sürgősséget sugallva a címzetteket arra utasítja, hogy nyissák meg ezeket a fájlokat egy, a hamis spam-kampányokban gyakori mesterséges elbeszélésen keresztül - például kifizetetlen számlák, nem fogadott hangüzenetek vagy a felső vezetés hamis utasításai (csalik).

A másik különbség az, hogy ezek az SVG-fájlok rosszindulatú JavaScriptet vagy beágyazott linkeket tartalmaznak, amelyek hamis céloldalakra vezetnek, és a hitelesítő adatok begyűjtésére vagy személyes adatok ellopására szolgálnak.

A tapasztalt biztonsági szakemberek számára ez a fájltípus-váltás nem jelenthet meglepetést. A fájlalapú kereskedelmi trendek nyomon követése az évek során azt mutatta, hogy a fenyegető szereplők ügyesen azonosítják azokat a fájltípusokat, amelyek lehetőséget nyújtanak a védelem megkerülésére és a célfelhasználókhoz való eljuttatási arány növelésére.

Miért a JavaScript az igazi hasznos teher

Azok, akik konkrét szereplőket követnek, nagy valószínűséggel feltételezhetik, hogy ez a fájl tradecraft pivot logikus következő lépés volt a kampányok előrehaladásában, hogy fenntartsák az alacsony észlelési lefedettséget a jelenlegi biztonsági ellenintézkedésekkel szemben.

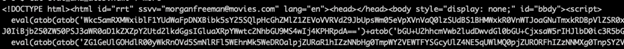

Mivel a kampányok széleskörű hatékonyságának biztosítása érdekében általában a "földből élő" technikákat részesítik előnyben, a bevált kedvenc általában a legáltalánosabb közös nevező: a beágyazott JavaScript.

Az a képesség, hogy egy általánosan megfigyelt fájltípusban tetszőleges JavaScriptet tudnak futtatni, hozzáférést biztosít a fenyegetések elködösítési technikák alaposan kidolgozott arzenáljához. Ez lehetőséget ad a támadóknak arra, hogy alacsony észlelési arányú kampányokat indítsanak, és ehhez csak a régi trükkjeik új konténerhez való adaptálásának alacsony költségeit kell megfizetniük.

Az ilyen típusú JavaScript-hasznos terhek beágyazását leggyakrabban a közvetlen HTML- és PDF-fájlokban, sőt egyszerű JavaScript (.js) fájlokban is megfigyelhetjük. Az a képesség, hogy az aktív tartalmat egy jellemzően kevésbé veszélyesnek tartott fájltípusba (képfájl) csomagolják, a fenyegetések elkövetői számára eredendő sikerességi arányokat biztosít.

Ezzel szemben a támadási felület csökkentése, amely az olyan technológiákra összpontosított, mint a Microsoft Office és a OneNote, nem feltétlenül terjedt ki az újonnan megjelenő és peremterületeket érintő fájltípusokra.

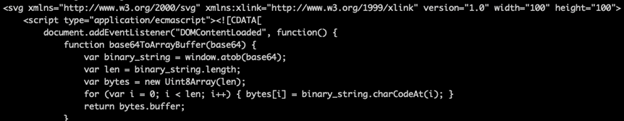

Az alábbi példák azt szemléltetik, hogy a támadók hogyan ágyazzák be a JavaScriptet különböző fájltípusokba, többek között a HTML és az SVG fájlba, hogy rosszindulatú funkciókat hajtsanak végre és elkerüljék a felismerést.

A probléma elkerülhetetlenül vitákhoz vezet arról, hogy miért van a JavaScriptnek ilyen nagy támadási felülete a webes térben, és milyen költséghatékony megoldások állnak rendelkezésre a JavaScriptet tartalmazó rosszindulatú szoftverek által okozott kockázat csökkentésére. Ez egyes szervezetek számára az üzemeltetési igényektől függően nehézséget jelenthet.

Ez is a gyártók és fejlesztők által gyakran használt eszközök és keretrendszerek problémakörébe tartozik, amelyekkel végül bűnözői elemek visszaélnek (ez egy másik alkalommal megvitatandó téma). Bár vitatható, hogy az átlagfelhasználónak szüksége van-e JavaScriptre az olyan széles körben használt alkalmazásokban, mint az e-mail, az olyan túlreagálások, mint Steve Jobs nyílt levele az Adobe Flash-szel kapcsolatban, előre nem látható következményekkel járó, rosszul átgondolt gyakorlatokhoz vezethetnek.

Malware-as-a-Service méretarányosan: Amit a KKV-knak tudniuk kell

Bár ezek az árucikké vált kampányok - amelyeket gyakran malware-as-a-service és affiliate hálózatok hajtanak - nem rendelkeznek a nemzetállami műveletek kifinomultságával, ezt a puszta mennyiséggel és a gyors iterációval pótolják, ami széles körű, méretarányos hatást tesz lehetővé. Az e térben tevékenykedő szereplők nagy száma kihívást jelenthet a kis és közepes méretű szervezetek számára, amelyeknek korlátozott hozzáférésük lehet az ilyen fenyegetések mérséklésére szolgáló biztonsági eszközökhöz.

A közös fenyegetés elleni védekezés ezután a védőkre hárul, akiknek az a feladatuk, hogy mérlegelniük kell az elvárt vagy jogszerű felhasználási eseteket a JavaScript potenciálisan rosszindulatú használatával szemben a környezetükben.

A biztonság beépítése a fájlelemzési csővezetékbe

Az összetett fejlesztési csővezetékekkel rendelkező szervezeteknek világosan meg kell határozniuk a különböző mérnöki területeken a fájltípusokra vonatkozó elfogadható felhasználási irányelveket, hogy egyensúlyt teremtsenek a termelékenység és a biztonság között.

A YARA aláírásokon alapuló észlelést fenntartó védők valószínűleg már rendelkeznek a HTML-fájlokon belüli gyanús JavaScriptre vonatkozó meglévő lefedettséggel; e szabályok adaptálása vagy SVG-specifikus megfelelőik létrehozása lehetővé teszi az észlelőmérnökök számára, hogy gyorsan lefedjék az ismerős fenyegetéseket, kihasználva a korábban nem látott fájltechnikai trükköket.

Az erőforrással rendelkező felderítő mérnökök úgy dönthetnek, hogy egy lépéssel tovább mennek, és más, a felhasználó által könnyen futtatható és a JavaScriptet támogató fájltípusokat vizsgálnak meg a jövőbeli fenyegetések lefedése érdekében.

Átfogó fájlelemzés: A rosszindulatú fájlkereskedelem ellenszere

Az OPSWAT úgy gondoljuk, hogy az óvatos felhasználók kulcsfontosságúak a támadások elleni védekezésben. De azt is tudjuk, hogy nem reális, ha minden elvárást a felhasználókra helyezünk, hogy felismerjék és elkerüljék a gondosan kidolgozott csalikat.

Ezért hatékony, nagymértékben automatizált eszközöket fejlesztettünk ki a rosszindulatú fájlok széles körű és a szokásos munkafolyamatokon belüli felderítésére. MetaDefender Sandbox képes elemezni és felismerni a csatlakoztatott csővezetékeken és integrációkon keresztül érkező SVG-fájlokat, és adaptív elemzési képességekkel segít az e-mail és a webes útvonalak védelmében.

Íme egy SVG mintafájl, amely a Deep CDR képességeit mutatja be, amely azonosítja az aktív JavaScript tartalmat a fájlban, és azonosítja a kockázatos elemeket.

Mintahashes aktív kampányokból

Az alábbiakban a megfigyelt rosszindulatú SVG minták fájlhash-ei láthatók a fenyegetésvadászathoz és a YARA szabályok fejlesztéséhez.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

A MetaDefender Sandbox használó ügyfelek gyors fenyegetés-felderítési frissítésekben részesülnek, beleértve az olyan újonnan megjelenő fájlformátumokat is, mint az SVG. Az észlelési logika telepítése után az olyan fenyegetések, mint például az ebben a blogban tárgyaltak, automatikusan azonosítódnak és karanténba kerülnek, biztosítva a folyamatos védelmet még a támadók taktikájának fejlődésével együtt is.

Végső gondolatok: A fájlformátumok folyékonyak - így a védekezésednek is annak kell lennie

A támadók folyamatosan fejlesztik módszereiket, és a JavaScript-tel terhelt SVG-fájlok használata az adathalászkampányokban kiváló példa erre az adaptív módszerre. Bár a fájlkiterjesztés változhat, az alapvető fenyegetés - a homályos szkriptek végrehajtása - ugyanaz marad.

Ahhoz, hogy az élen maradjanak, a védőknek folyamatosan finomítaniuk kell az észlelési technikákat, a meglévő szabályokat új formátumokhoz kell igazítaniuk, és az olyan automatizált elemzőeszközöket, mint a MetaDefender Sandbox , ki kell használniuk a váratlan helyeken elrejtett rosszindulatú viselkedés felfedezésére. A felhasználók éberségére hagyatkozni nem elég - a skálázható, intelligens védelem most már elengedhetetlen.

*Mi az SVG fájlok?

Az SVG, vagyis a Scalable Vector Graphics (skálázható vektorgrafika) egy széles körben használt fájlformátum vektoralapú képek webes megjelenítésére. A hagyományos képformátumokkal, például a JPEG vagy a PNG formátummal ellentétben az SVG fájlok szövegalapúak és XML-ben íródtak, ami lehetővé teszi, hogy interaktív elemeket és akár beágyazott szkripteket, például JavaScriptet is tartalmazzanak. Ez a rugalmasság hasznos a fejlesztők számára - de vonzóvá teszi őket a támadók számára is, akik rosszindulatú kódot akarnak elrejteni a szemünk elől.