API kulcsok, jelszavak, titkosítási kulcsok és más érzékeny adatok - a szoftverfejlesztésben "titkok" néven ismert - a technológiák széles körét biztosítják a szoftverfejlesztés teljes életciklusa során. Sajnos ezek a titkok folyamatosan a támadók kezébe kerülnek.

Az Észak-Karolinai Állami Egyetem kutatói két különböző megközelítést mutattak be a titkok bányászatára, az egyik technika szinte valós időben fedezte fel a titkokat tartalmazó újonnan átadott fájlok 99%-át. Megállapították, hogy a felfedezéshez szükséges idő mediánja 20 másodperc volt. Még akkor is, ha rájössz, hogy véletlenül egy titkot toltál egy nyilvános tárolóba, átlagosan csak 20 másodperced lehet egy új titok felállítására.

A titkok kiszivárogtatása lehetővé teszi a kiberbűnözők számára az adatokhoz való hozzáférést és azok manipulálását. Ezt szem előtt tartva az OPSWAT egy olyan fejlesztőbarát megoldás létrehozását tűzte ki célul, amely a kódban lévő titkok felderítésére szolgál, mielőtt az nyilvános tárolóhelyre kerülne, vagy kiadásba fordítanák. Emellett a továbbfejlesztett technológia jobban felismeri a rejtett titkokat és a bizalmas információkat.

Nézzük meg, milyen típusú titkok szivárognak ki, milyen következményekkel jár ez, és hogyan akadályozhatjuk meg, hogy ez megtörténjen.

A beágyazott titkok csendes kockázatai

A keményen kódolt titkok közé tartoznak a szoftverbe beépített érzékeny információk, például felhasználónevek, jelszavak, SSH-kulcsok, hozzáférési tokenek és egyéb érzékeny adatok. Ha a fejlesztők titkokat hagynak egy alkalmazás forráskódjában vagy konfigurációjában, akkor azok valószínűleg elsődleges célpontjai lesznek a rosszindulatú támadók támadásainak. A rosszindulatú szereplők folyamatosan vizsgálják a nyilvános kódtárolókat olyan minták után, amelyek azonosítják a titkokat.

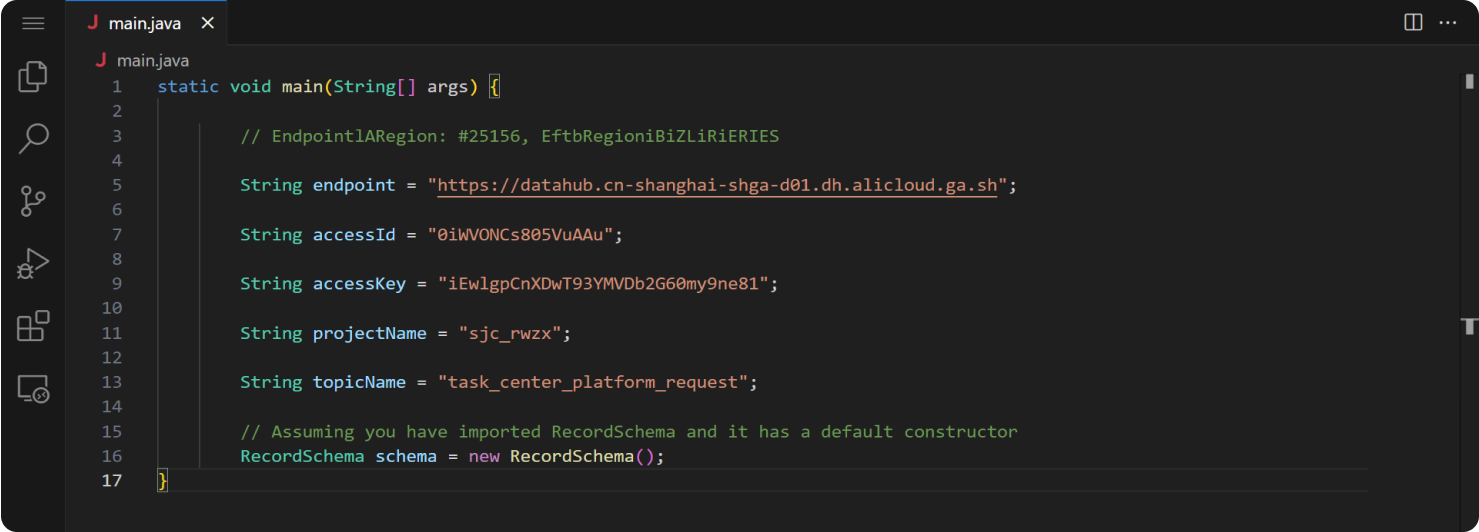

Ennek jobb illusztrálására tekintsük meg a következő Java kódot:

Előfordulhat, hogy a fejlesztők ehhez hasonló kódot használnak a helyi teszteléshez, és elfelejtik eltávolítani, amikor a kódot egy tárolóba helyezik. A fordítást követően a futtatható fájl tartalmazza az "admin" vagy "secretpass" hitelesítő adatokat a kódban. Nem számít, hogy milyen környezetről van szó - legyen szó asztali alkalmazásról, kiszolgáló komponensről vagy bármilyen más szoftverplatformról - ezek a beágyazott karakterláncok szabadon hevernek. Kétségtelen, hogy a szabadon hagyott kulcsok sok kiberbűnöző számára gyakran az első lépést jelentik egy egyébként megerősített rendszer feltöréséhez.

A közelmúltbeli titkos kiszivárogtatások és hatásuk

2021-ben a kiberellenfelek kihasználták a CodeCov Docker-képek előállításának hibáját, és egy feltöltő eszközt úgy hangoltak, hogy a hitelesítő adatokat továbbították, ami számos vállalat fejlesztési protokolljait veszélyeztethette. Egy másik incidens során hackerek feltárták a Twitch játékstreaming platform forráskódját, több mint 6000 Git-tárhelyet és mintegy 3 millió dokumentumot felfedve.

Ez a betörés több mint 6600 fejlesztési titkot fedett fel, megnyitva az utat a lehetséges későbbi behatolások előtt. Nevezetesen, a biztonsági rés után véletlenül felfedett titkokról olyan neves vállalatoknál is beszámoltak, mint a Samsung Electronics, a Toyota Motor Corporation és a Microsoft.

A titkok lelepleződésének problémája széles körben elterjedt. Az alábbiakban néhány további jelentős kiszivárgást mutatunk be, amelyek az elmúlt években történtek:

2022. július 3-án Changpeng Zhao, a Binance vezérigazgatója jelentős adatszegésről tweetelt. Azt mondta, hogy bűnözők 1 milliárd adatot adtak el a sötét weben. Ezek között voltak nevek, címek, sőt rendőrségi és orvosi nyilvántartások is. A kiszivárgás azért kezdődött, mert valaki egy kínai blogoldalra másolta a hozzáférési adatokat tartalmazó forráskódot, így azt mindenki láthatta.

2022. augusztus 2-án 3 207 mobile alkalmazásról derült ki, hogy a Twitter API kulcsok kiszivárogtak. Ez azt jelenti, hogy a Twitter-felhasználók közötti privát üzenetekhez ezekben az alkalmazásokban hozzá lehetett férni.

Az AWS tokenekkel kapcsolatos problémák

2022. szeptember 1-jén a Symantec arról számolt be, hogy 1859 alkalmazás (iPhone és Android) rendelkezett AWS tokenekkel. E tokenek 77%-a hozzáférhetett privát AWS-szolgáltatásokhoz, 47%-uk pedig nagy mennyiségű tárolt fájlhoz engedett hozzáférést.

A Target problémákkal szembesült, amikor a támadók 40 millió ügyfél kártyaadatait lopták el. Ezt követően 4%-kal csökkentek az eladásaik. A New York Times beszámolója szerint ez a probléma 202 millió dollárjába került a Targetnek.

Mindezek után meg kell kérdeznünk, hogy "miért nem fedezték fel ezek a cégek korábban ezeket a szivárgásokat?". Egy gondos kódvizsgálat vagy rendszeres ellenőrzés még azelőtt észrevette volna ezeket a problémákat, mielőtt hatalmas problémává válnak.

Hogyan segíthet az OPSWAT proaktív adatvesztés-megelőzés (DLP) az adatszivárgás megelőzésében?

A Proactive DLP integrált titokfelismerő funkcióval rendelkezik. Ez a funkció azonnal értesíti Önt, ha titkokat, például API vagy jelszavakat észlel a forráskódban. Konkrétan az Amazon Web Services, a Microsoft Azure és a Google Cloud Platformhoz kapcsolódó titkokat képes észlelni.

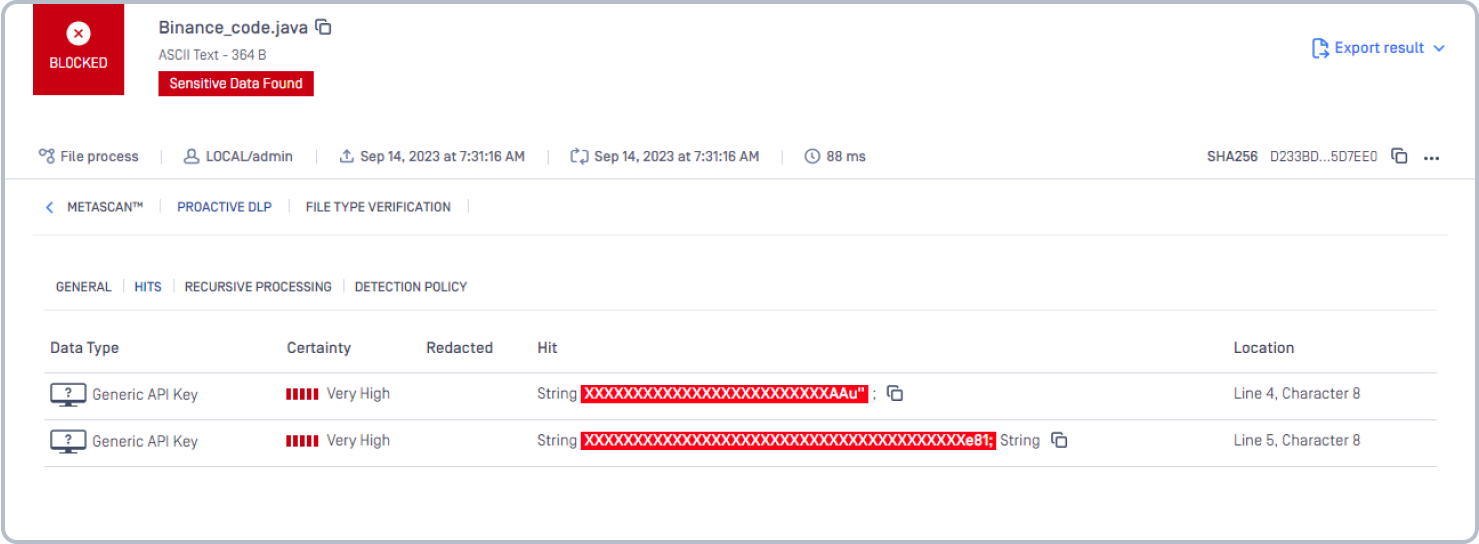

Vegyük példaként a Binance adatszivárgását. A jelentések szerint valaki a következő információkat küldte be a blogra. Proactive DLP beolvashatja a kódot, azonosíthatja az általános hozzáférési dey-t, és értesítheti a fejlesztőket, mielőtt a kódot nyilvános tárolóhelyre tolnák.

Proactive DLP elkapja a lehetséges hibákat, mielőtt azok jelentősebb problémává válnának.

az OPSWAT Proaktív DLP-ről

OPSWAT Proactive DLP észleli, blokkolja vagy szerkeszti az érzékeny adatokat, segítve a szervezeteket az esetleges adatszivárgások és a jogszabályi megfelelőség megsértésének megelőzésében. A keményen kódolt titkok mellett a Proactive DLP elkapja az érzékeny és bizalmas információkat, mielőtt azok jelentős problémává válnának.

Tudjon meg többet arról, hogy az OPSWAT Proactive DLP hogyan akadályozza meg, hogy az érzékeny és szabályozott adatok elhagyják a szervezet rendszereit, vagy belépjenek azokba.

További információért és segítségért forduljon a kritikus infrastruktúrák kiberbiztonsági szakértőjéhez.