A címlapok, a tanácsok és a kiberbiztonságra fordított dollármilliárdok ellenére az OT & CPS (kiber-fizikai rendszerek) szívében továbbra is egy égető probléma tombol: a nem biztonságos ipari protokollok.

Az energiahálózatok, vízkezelő üzemek, olaj- és gázipari, valamint gyártóüzemek működési gerince még mindig olyan kommunikációs szabványokra épül, mint a Modbus, DNP3, OPC DA, PROFINET stb.

Ezeket a protokollokat évtizedekkel ezelőtt tervezték, jóval azelőtt, hogy a kiberfenyegetések a beszélgetés részévé váltak volna, és a teljesítményre, nem pedig a védelemre tervezték őket. Teljes biztonságot és rendszerüzemidőt feltételeznek, nem igényelnek hitelesítést, egyszerű szövegben továbbítanak, és még mindig kritikus fontosságú rendszereket üzemeltetnek világszerte.

Ez nem hipotetikus kockázat. Ez egy rendszerszintű kockázat.

Alapértelmezett bizalom: Fegyveres tervezési hiba

A régebbi ipari protokollok egy másik korszakban születtek, amikor a fizikai elszigetelés(légrések) logikája volt az uralkodó biztonsági modell. A kiberbiztonság nem volt sem követelmény, sem tervezési cél. Ennek eredményeként ezek a protokollok nem rendelkeznek beépített hitelesítési, engedélyezési vagy titkosítási mechanizmusokkal.

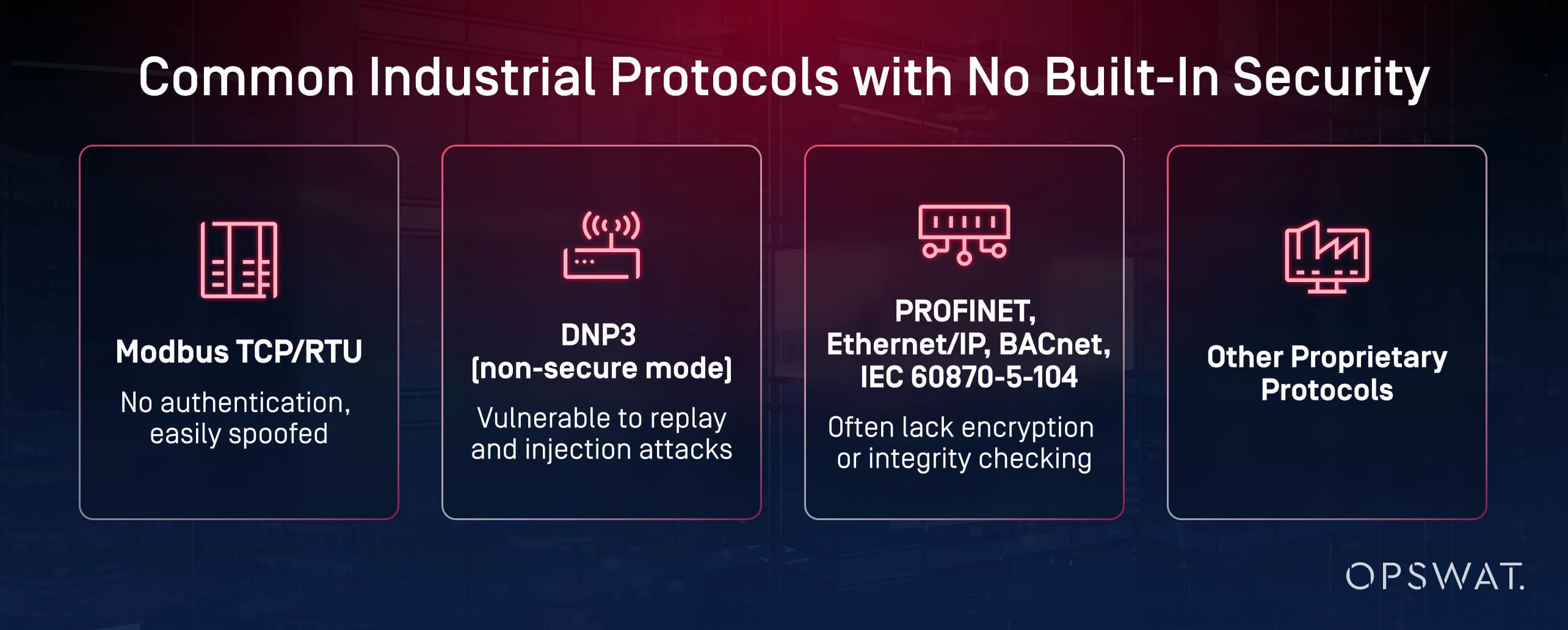

Nézzük meg közelebbről, hogy ez mit jelent a valóságban:

- Modbus TCP/RTU: Parancsok küldése és fogadása hitelesítés nélkül. A támadó megszemélyesítheti a master-eszközt, és megváltoztathatja a működtetők értékeit.

- DNP3 (nem biztonságos üzemmódban): Veszélyes az újrajátszási és injekciós támadásokra; nincs megbízható integritás-ellenőrzés.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: Minimális vagy opcionális biztonságot nyújtanak, kevés vagy semmilyen adatintegritási vagy titkossági garanciával.

- Saját fejlesztésű protokollok, amelyek biztonsági megvalósítása eltérő, és gyakran hiányzik belőlük az alapvető védelem.

Ezek a biztonsági rések a normál működés során nem feltétlenül jelennek meg. De egy fenyegető szereplő ellenőrzése alatt - különösen, ha az erőforrással, idővel és szándékkal rendelkezik - ezek a sebezhetőségek szembetűnő sebezhetőségekké válnak.

Valós világbeli hatás: Protokoll Exploits in Action

A biztonsági csapatok gyakran készülnek fel a nulladik napi kihasználásokra, de az OT-ben a támadók gyakran támaszkodnak a "nulladik napi" kihasználásokra - olyan protokollviselkedésekkel élnek vissza, amelyek eleve nem voltak biztonságosak.

Tekintsük a következő forgatókönyveket:

Spoofing & Replay támadások

Hitelesítés vagy integritás-ellenőrzés nélkül a támadók rögzíthetik a jogszerű forgalmat, és lejátszhatják azt a folyamatok manipulálása vagy a műveletek megzavarása érdekében.

Man-in-the-Middle támadások

Man-in-the-Middle támadások: Például a nyomásmérések meghamisítása vagy a vezérlőparancsok megváltoztatása.

Jogosulatlan ellenőrzés

A hálózathoz hozzáférő behatoló közvetlenül adhat parancsokat a PLC-knek (programozható logikai vezérlőknek), megkerülve a biztonsági protokollokat.

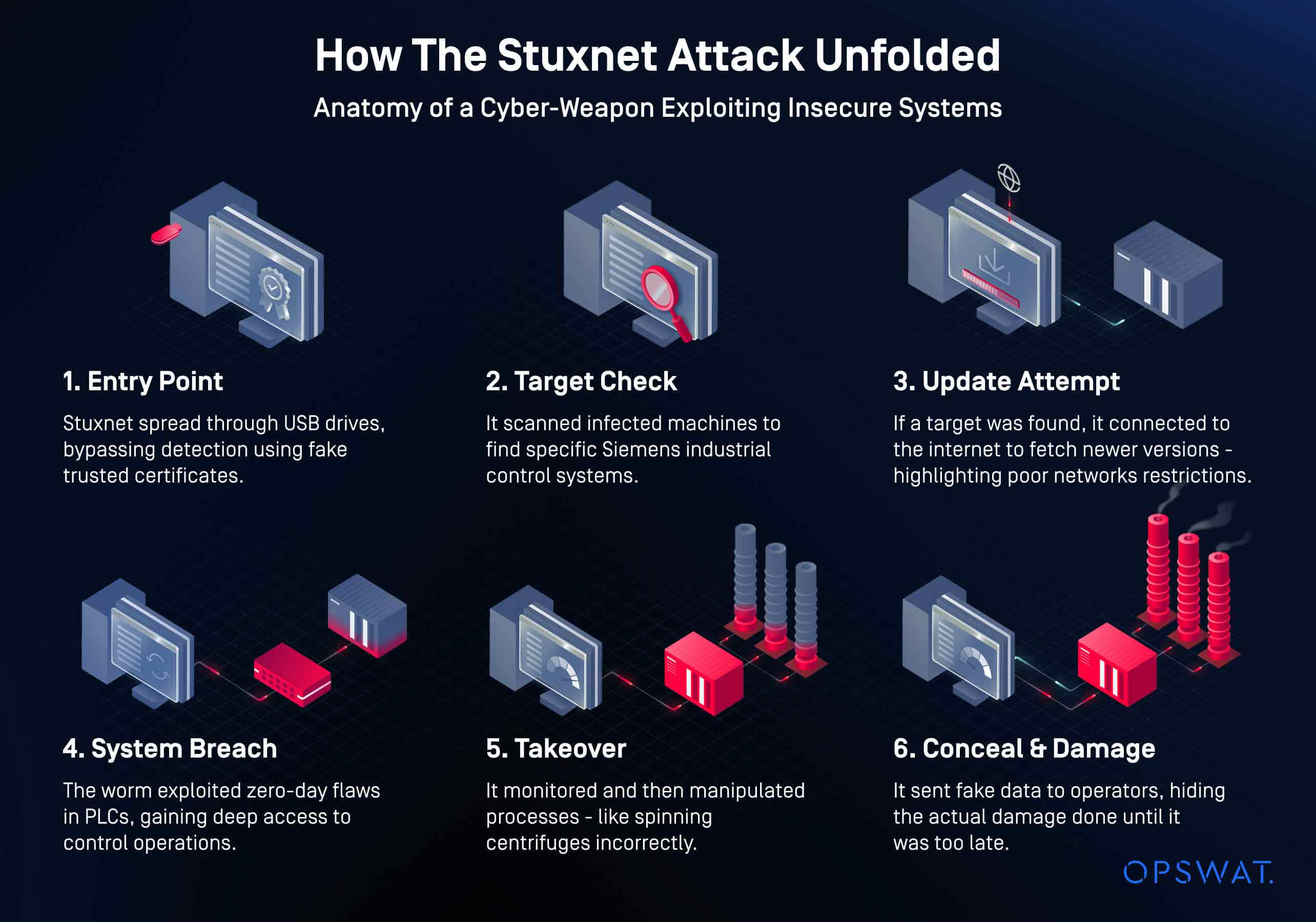

A Stuxnet féreg a legismertebb és legtöbbet idézett példa, de messze nem az egyetlen. Az elmúlt években több elektromos hálózatüzemeltető, vízszolgáltató és energiavállalat számolt be olyan támadásokról, amelyek a natív protokoll viselkedésével való visszaélésre vezethetők vissza.

A 2021-es, egy floridai vízkezelő létesítményt ért támadás során a távoli hozzáférést veszélyeztették, de a jogosulatlan parancsok kiadása egy olyan protokollon alapult, amely nem rendelkezett ellenőrzési mechanizmussal.

Miért nem sikerül a hagyományos védekezés

A hagyományos tűzfalakat még ma is használják a hagyományos környezetek és protokollok biztosítására, de ezek még mindig veszélyeztethetők. Még ha ezeket a protokollokat biztonságosabbá is lehetne tenni, a modern életet lehetővé tevő infrastruktúra több milliárd érzékelőből, vezérlőből és egyéb végpontból áll, amelyeket nem lehet teljes csere nélkül frissíteni. Ennek eredményeképpen az üzemeltetőknek a kibervédelem további rétegeire kell támaszkodniuk a peremvédelem érvényesítéséhez. Bár ezek fontosak, nem csökkentik a nem biztonságos protokollok által jelentett alapvető kockázatokat.

- Nem írják át a protokoll logikáját: A Modbus továbbra is továbbítja a nem hitelesített, egyszerű szöveges parancsokat - még tűzfal mögött is.

- Ismert aláírásokra támaszkodnak: A DPI-eszközök heurisztikus vagy viselkedési motorok nélkül nem képesek felismerni az új vagy alacsony szintű protokoll-visszaéléseket.

- Lehetővé teszik a kétirányú forgalmat: Ez megnyitja az ajtót a parancsinjekció, az oldalirányú mozgás és a további támadások előkészítése előtt.

A legfontosabb, hogy feltételezik, hogy a protokollt ellenőrzéssel lehet biztosítani, nem pedig azt, hogy a tervezéssel kell korlátozni.

A protokolltudatos elszigetelés felé

Nem csak több ellenőrzésre van szükség. Hanem elszigetelésre. A hálózat szegmentálásának alapvető szintű kikényszerítése - ideális esetben a fizikai szinten vagy szigorúan szabályozott logikai ellenőrzésekkel.

A protokolltudatos elszigetelési mechanizmusok, például az egyirányú átjárók(adatdiódák) és a protokolltörési megoldások biztonságosabb megközelítést kínálnak. Ezek lehetővé teszik az üzemeltetési csapatok számára, hogy a szükséges adatáramlásokat - történeti frissítéseket, érzékelő naplókat, eseményjelzéseket - anélkül tartsák fenn, hogy a vezérlőfelületeket külső vagy kevésbé megbízható hálózatoknak tennék ki.

Ez biztosítja a nemzeti, regionális és ágazatspecifikus szabályozási megbízásokhoz való igazodást, valamint a működési rugalmasságot. Ha a nem biztonságos protokollokat nem lehet újraírni vagy helyettesíteni, akkor azokat szegmentálni, szűrni és elszigetelni kell a kifejezetten erre a feladatra kifejlesztett rendszerekkel.

Gyakorlati lehetőség: MetaDefender NetWall

Olyan környezetekben, ahol a nem biztonságos protokollok elkerülhetetlenek, MetaDefender NetWall védett elszigetelési és átviteli megoldásokat kínál:

✓ Optikai diódák: Egyirányú, fizikailag kikényszerített adatáramlást tesznek lehetővé visszatérési útvonal nélkül - ideális a levegővel lezárt zónák számára.

✓ Unidirectional Security Gateway: Lehetővé teszi az ellenőrzött, validált egyirányú adatexportot az OT-től az IT felé, protokolltörésen keresztül.

✓ Bilateral Security Gateway: Támogatja a biztonságos kommunikációt az olyan alkalmazások számára, amelyek adatválaszt igényelnek, mint például az MS SQL - lehetővé téve a biztonságos távvezérlést vagy a szállítói hozzáférést.

Fedezze fel, hogy MetaDefender NetWall optikai (adat)diódák és biztonsági átjárók hogyan biztosíthatnak Önnek döntő előnyt a magas biztonságú környezetek védelmében.